Какво е DNS над HTTPS: Ръководство за криптирано сърфиране

Интересувате ли се какво е DNS over HTTPS (DoH)? Това ръководство обяснява как DoH криптира вашите DNS запитвания, за да увеличи поверителността, да заобиколи блокировките и да осигури безопасността на вашето сърфиране.

Препоръчани разширения

DNS over HTTPS, или DoH, е съвременен протокол, проектиран да запази вашето уеб сърфиране в тайна. Това се постига чрез криптиране на самата първа стъпка, която предприемате онлайн: търсенето на адреса на уебсайт. Помислете за него като за замяна на публична пощенска картичка с запечатано, частно писмо. Вашето искане е скрито от любопитни погледи в мрежата.

Проблемът с личната неприкосновеност, който решава DNS over HTTPS

Всеки път, когато посетите уебсайт, вашето устройство трябва да преведе човешкото име, което въвеждате (като example.com), в IP адрес, разбираем за машината. Това се обработва от Системата за домейн имена (DNS), която по същество е телефонният указател на интернет.

В продължение на десетилетия, това търсене в DNS е било напълно некриптирано, случващо се на открито. Това означава, че вашият интернет доставчик (ISP), администраторът на мрежата в офиса ви или всеки, който подслушва публична Wi-Fi връзка, може да види всеки един сайт, който търсите. Това е като да обявите дестинацията си на всички в стаята, преди да отидете там.

Тази липса на лична неприкосновеност създава сериозни проблеми:

- Проследяване от ISP: Вашият интернет доставчик лесно може да регистрира цялата ви история на сърфиране. Те могат да използват тези данни за целенасочена реклама или да ги продадат на брокери на данни.

- Подслушване на публичен Wi-Fi: На мрежа в кафе или летище, нападателите могат лесно да наблюдават вашите DNS заявки, за да ви профилират или да видят какви услуги използвате.

- Открадване на DNS: Лош актьор може да прихване вашето некриптирано DNS искане и да върне фалшив IP адрес, пренасочвайки ви към фишинг сайт, проектиран да открадне вашите идентификационни данни.

Запечатване на цифровия плик

DNS over HTTPS променя играта, като обвива тези DNS търсения в същия защитен HTTPS протокол, който защитава вашето онлайн банкиране и пазаруване. Тази иновация, прокарана от основни играчи като Google и Mozilla, започвайки около 2016, прави вашите DNS заявки да изглеждат точно като всякакъв друг криптиран уеб трафик.

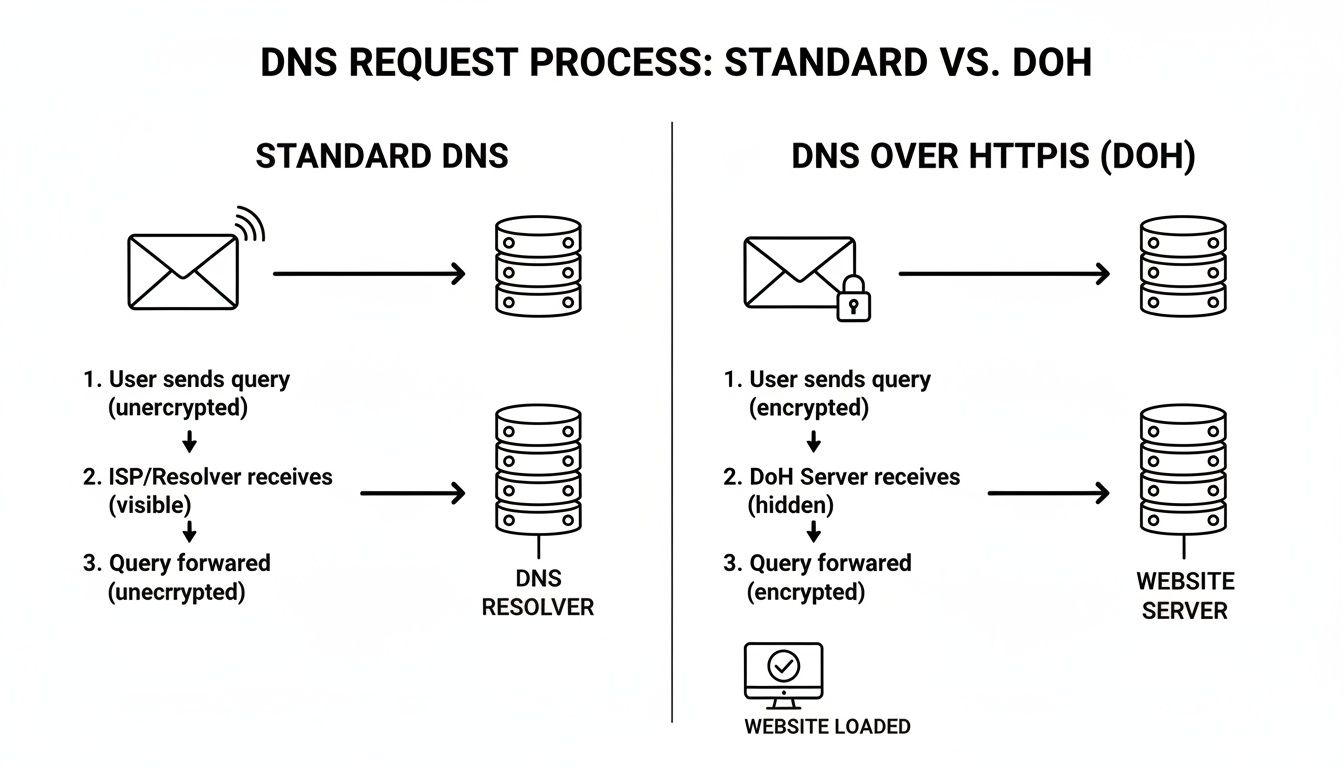

Тази диаграма показва как DoH удобно скрива DNS запитването в защитен HTTPS тунел, изпращайки го безопасно до резолвера.

Ключовата част е, че както вашето искане, така и отговорът на сървъра са защитени в тази криптирана връзка. Никой в средата не може да ги види или да се намесва в тях. Можете да намерите повече исторически контекст относно произхода на DoH от Control D.

Чрез смесване на DNS заявки с нормален HTTPS трафик, DoH ефективно камуфлира вашите намерения за сърфиране, което прави изключително трудно за трети страни да проследят вашето онлайн пътуване от самата първа стъпка.

Тази проста, но мощна промяна добавя необходим слой на лична неприкосновеност, който липсваше в оригиналния дизайн на интернет.

Традиционен DNS срещу DNS over HTTPS в бърз преглед

За да видим наистина разликата, нека поставим старите и новите методи един до друг. Контрастът в личната неприкосновеност и сигурността е очевиден.

| Характеристика | Традиционен DNS | DNS over HTTPS (DoH) |

|---|---|---|

| Криптиране | Няма. Изпратено в чист текст. | Напълно криптирано с HTTPS. |

| Порт | Използва порт 53. | Използва порт 443 (стандарт за HTTPS). |

| Видимост | Лесно наблюдавано от ISP и мрежи. | Смесва се с нормалния уеб трафик. |

| Лична неприкосновеност | Излага всички посетени домейни. | Скрива домейн търсенията от трети страни. |

В крайна сметка, DoH взима уязвимия, публичен процес и го защитава в съвременния, криптиран уеб стандарт, на който вече се доверяваме за всичко останало.

Как DoH защитава вашето уеб сърфиране

Нека разгледаме какво всъщност се случва, когато кликнете на линк или въведете уебсайт в браузъра си. Изглежда мигновено, но зад сцената се случва множество дейности. DNS over HTTPS (DoH) влиза в този процес и добавя критичен слой на лична неприкосновеност, защитвайки вашата активност от любопитни погледи.

Помислете за традиционния DNS като за изпращане на пощенска картичка. Всеки, който я обработва по пътя—вашият интернет доставчик, администратор на мрежата в офиса ви или хакер на публичен Wi-Fi—може лесно да прочете адреса, който се опитвате да достигнете, като "mybank.com." Няма тайни.

DoH взима тази пощенска картичка и я запечатва в заключен, непрозрачен плик. Той опакова вашето искане сигурно, така че никой да не може да надникне в съдържанието, докато е в движение.

Стъпка 1: Сигурният ръкостискане

Когато натиснете Enter, вашият браузър все още трябва да зададе същия основен въпрос: "Какъв е IP адресът на този уебсайт?" Но вместо да извика този въпрос в откритата стая, DoH прави нещо много по-умно.

Той обвива DNS запитването в стандартна HTTPS заявка—същия защитен протокол, който защитава детайлите на вашата кредитна карта, когато пазарувате онлайн. Тази нова, криптирана опаковка след това се изпраща до специален DNS резолвер, съвместим с DoH.

Тъй като искането пътува през порт 443, стандартния порт за целия защитен уеб трафик, то перфектно се смесва с всичко останало, което вашето устройство прави онлайн. Това е като да скриете конкретен разговор сред шумна, многолюдна тълпа.

С DoH, вашето DNS искане вече не е отделен, лесно идентифицируем фрагмент от данни. То се смесва безпроблемно в криптирания уеб трафик, който постоянно тече от вашето устройство, правейки изключително трудно за трети страни да го изолират и инспектират.

Този прост акт на камуфлаж е тайната на силата на DoH. Той взима исторически уязвима част от уеб сърфирането и я обвива в златния стандарт на съвременната уеб сигурност.

Стъпка 2: Криптирано пътуване и частен отговор

След като DoH резолверът получи HTTPS пакета, той го разопакова сигурно, намира IP адреса, който поискахте, и подготвя отговора.

Но сигурността не спира дотук.

Резолверът взима отговора—IP адреса—и го поставя обратно в нов, криптиран HTTPS отговор. Този сигурен пакет пътува директно обратно до вашия браузър, и само вашият браузър има ключа, за да го отвори.

Ето защо това е важно:

- Без подслушване: От начало до край, целият разговор е частен. Никой по средата не може да види къде отивате онлайн.

- Цялост на данните: Криптирането също така гарантира, че отговорът, който получавате, е автентичен и не е бил злонамерено променен, за да ви изпрати на фалшив уебсайт.

Тази диаграма показва разликата между отворения, уязвим път на стандартно DNS запитване и сигурното, частно пътуване, което DoH предоставя.

Както можете да видите, подходът на DoH с "запечатан плик" е напълно променящ играта за поверителността.

Накрая, вашият браузър получава криптирания отговор, отваря го и ви свързва с уебсайта. Страницата се зарежда толкова бързо, колкото винаги, но вашият цифров отпечатък е защитен през цялото време. Този слой на сигурност работи отлично в комбинация с други инструменти за поверителност. За да научите повече, разгледайте нашето ръководство за това как мениджърът на бисквитки може да ви даде още повече контрол. Тази криптиране от край до край е това, което прави DoH толкова голяма стъпка напред за по-поверителен интернет.

Какви са реалните ползи от използването на DoH?

Преминаването към DNS над HTTPS (DoH) е повече от просто малка корекция на поверителността. То ви дава реален, практичен контрол върху вашия цифров отпечатък, осигурявайки вашата онлайн активност по начини, по които старата DNS система никога не е била проектирана да се справя.

Най-очевидната печалба? То спира вашия интернет доставчик (ISP) да води текущ дневник на всеки сайт, който посещавате. Стандартните DNS запитвания се изпращат в обикновен текст, което прави вашата история на сърфиране открита книга. DoH криптира тези запитвания, ефективно затваряйки тази книга.

Помислете за него като за частен тунел за вашите DNS запитвания. Само вие и DNS резолверът от другата страна знаете къде се опитвате да отидете.

Накрая, безопасен публичен Wi-Fi

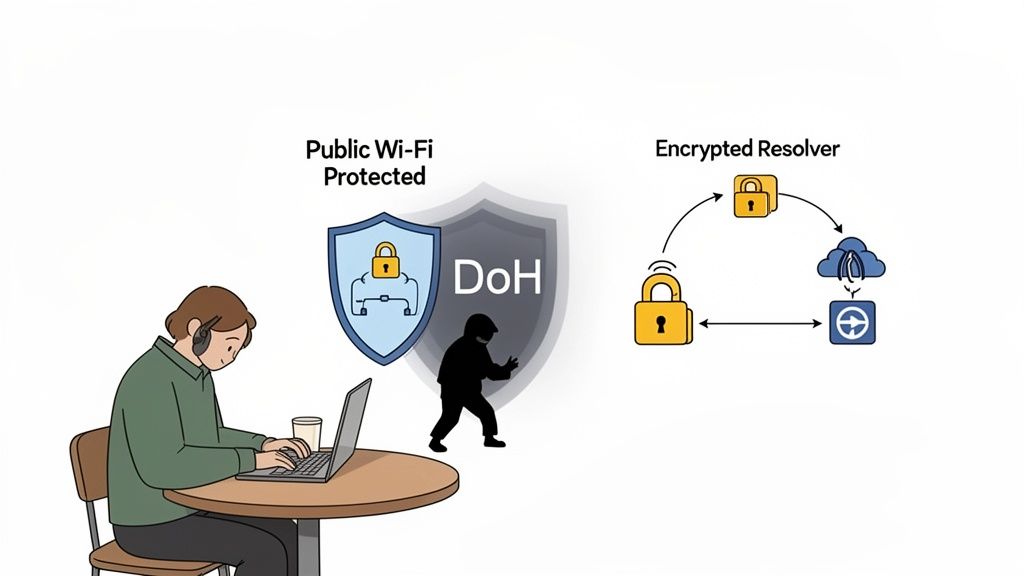

Всички сме били там—свързвайки се с безплатния Wi-Fi в кафене, летище или хотел. Но тези мрежи са площадка за нападатели, които лесно могат да подслушват некриптиран трафик. Честа тактика е атака "човек в средата" (MITM).

Ето как работи: опитвате се да отидете на уебсайта на вашата банка. Нападател на същата мрежа прихваща вашето некриптирано DNS запитване и ви предоставя фалшив IP адрес, изпращайки ви на убедителна, но злонамерена версия на сайта. С DoH, цялата тази атака се разпада. Вашето DNS запитване е криптирано и нечетимо за тях, осигурявайки, че винаги ще стигнете до истинския уебсайт.

Като криптира DNS трафика, DoH укрепва вашата защита срещу общи заплахи като DNS спуфинг и хиджакване, правейки публичния Wi-Fi значително по-безопасен за използване.

Това е проста, мощна защита срещу много реална заплаха, която цели хора на несигурни връзки всеки ден.

Прекарване на уеб цензура и филтри

DoH е също така мощен инструмент за поддържане на отворен интернет. Много компании, училища и дори цели държави блокират достъпа до съдържание, като филтрират DNS запитвания. Когато се опитате да посетите ограничен сайт, техният DNS сървър просто няма да ви предостави правилния IP адрес.

Тъй като DoH изпраща вашите запитвания директно до резолвер, на който се доверявате, той преминава покрай повечето местни DNS филтри. Това означава, че можете да получите достъп до съдържание, което иначе може да бъде блокирано.

Ето къде наистина прави разлика:

- Избягване на блокировки на ниво ISP: Някои доставчици филтрират определени уебсайтове по търговски или политически причини. DoH ви заобикаля това.

- Преодоляване на мрежови ограничения: Ако вашата работна или училищна мрежа блокира сайтове, от които се нуждаете за изследвания или новини, DoH често може да възстанови достъпа.

- Насърчаване на свободния поток на информация: На места с тежка интернет цензура, DoH може да бъде основен инструмент за достигане до глобалния, некриптиран уеб.

Тази промяна ви дава възможност да решавате какво можете да виждате онлайн, вместо да оставяте този контрол на мрежата, на която случайно се намирате. Според доставчика на сигурност Quad9, това е част от по-голяма тенденция. Те предвиждат, че до 2025 г. услугите за DNS с акцент върху поверителността ще бъдат стандартна защита срещу заплахи като фишинг, които експлоатират слаби, некриптирани DNS. Можете да разгледате защо DNS с акцент върху поверителността е критично важен, за да видите колко важна става тази технология.

Сравняване на DoH, DoT и традиционен DNS

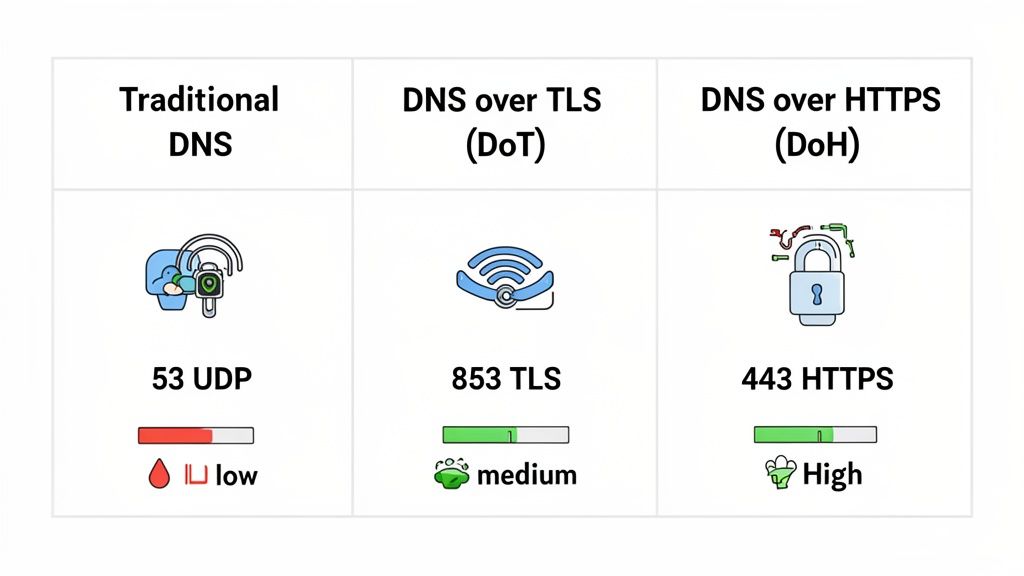

Докато DNS над HTTPS (DoH) получава много внимание за повишаване на онлайн поверителността, той не е единственият играч, когато става въпрос за криптиран DNS. За да разберем защо DoH е уникален, трябва да го поставим до по-стария си брат, DNS над TLS (DoT), и класическия, некриптиран DNS, на който е построен интернет.

Всеки протокол обработва сигурността и поверителността по различен начин, което води до важни компромиси. Правилният избор често се свежда до балансиране на нуждата от силно криптиране срещу управлението на мрежата и колко лесно може да се внедри протоколът.

Нека се потопим в това, което ги отличава и да разгледаме защо браузърите и съвременните операционни системи все повече се насочват към DoH.

DNS над TLS: Пряк подход към криптиране

Преди DoH да стане новият стандарт, DNS над TLS беше предпочитаният метод за защита на DNS запитванията. DoT работи, като обвива вашите DNS запитвания в сигурен тунел на Transport Layer Security (TLS) — същото мощно криптиране, което защитава HTTPS уебсайтовете.

Ключовата разлика е, че DoT работи на специален порт: порт 853. Този директен подход е ефективен и създава сигурен канал само за DNS. Той по същество обявява на мрежата: "Хей, аз съм криптирано DNS запитване!"

Докато това е чудесно за сигурността, то също така е и неговата ахилесова пета. Поради факта, че използва уникален порт, мрежовите администратори лесно могат да открият и блокират трафика на порт 853, за да наложат местни правила за филтриране на DNS. Това прави DoT фантастичен избор, ако просто искате криптиране и не ви притеснява, че вашият DNS трафик е идентифицируем.

Предимството на незабележимостта на DNS над HTTPS

Тук DoH се откроява от останалите. Вместо специален порт, DoH умело маскира DNS запитванията, като ги изпраща през порт 443 — същият порт, използван за целия стандартен, сигурен HTTPS уеб трафик.

Тази малка промяна има огромно значение.

Тъй като трафикът на DoH изглежда точно като криптираните данни от безброй други уебсайтове и приложения, почти е невъзможно за мрежов наблюдател да открие и блокира само вашите DNS заявки, без да предизвика сериозни смущения в целия уеб сърфинг.

Тази "камуфлажна" способност е тайното оръжие на DoH. То предоставя не само криптиране, но и ниво на незабележимост, което DoT просто не може да постигне. Това го прави изключително ефективен инструмент за заобикаляне на цензурата, основана на DNS, и прекалено рестриктивните мрежови политики. Това е основната причина браузъри като Chrome и Firefox да го включат като предпочитан метод за сигурен DNS. Инструменти, ориентирани към конфиденциалността, като разширенията ShiftShift Domain Checker също разчитат на DoH, за да запазят вашите DNS запитвания напълно частни и извън полезрението.

Сравнение лице в лице

За да изложим всичко, нека погледнем задълбочено сравнение. Тази таблица подчертава практическите разлики между стария протокол, неговия първи криптиран наследник и съвременния, незабележим стандарт.

Подробно сравнение на характеристиките на DNS протоколите

Задълбочен поглед върху техническите и практическите разлики между трите основни DNS протокола.

| Атрибут | Традиционен DNS | DNS над TLS (DoT) | DNS над HTTPS (DoH) |

|---|---|---|---|

| Криптиране | Няма (обикновен текст) | Пълно TLS криптиране | Пълно HTTPS криптиране |

| Използван порт | Порт 53 | Порт 853 | Порт 443 |

| Видимост | Напълно открит и лесен за наблюдение | Криптиран, но лесно идентифицируем като DNS трафик | Криптиран и се слива с обикновения уеб трафик |

| Конфиденциалност | Излага всяко домейн запитване | Защитава от инспекция на съдържанието | Защитава съдържанието и маскира самото запитване |

| Блокируемост | Лесно за блокиране или пренасочване | Относително лесно за блокиране по порт | Много трудно за блокиране без широко разпространение на смущения |

| Основна употреба | Наследствена интернет инфраструктура | Осигуряване на DNS в доверени мрежи | Подобряване на конфиденциалността на потребителите и заобикаляне на цензурата |

В крайна сметка, както DoH, така и DoT представляват огромно подобрение в сигурността в сравнение с традиционния DNS. DoT предлага прост, специализиран канал за защита на вашите запитвания. Въпреки това, умелата способност на DoH да се слива с ежедневния уеб трафик му дава мощно предимство, особено в мрежи с интензивно наблюдение или филтриране, което го прави ясният фаворит за инструменти и потребители, насочени към конфиденциалност днес.

Разбиране на критиките и компромисите

Докато DNS над HTTPS (DoH) е огромна победа за индивидуалната конфиденциалност, той не е панацея. Както всяка нова технология, той идва с набор от предизвикателства и компромиси. Важно е да се погледне цялата картина и да се разберат легитимните опасения, които идват с нарастващата популярност на DoH.

Един от най-големите аргументи срещу него е рискът от централизация на DNS. Повечето уеб браузъри по подразбиране насочват DoH запитванията към малък кръг от огромни доставчици като Google, Cloudflare и Quad9. Въпреки че тези компании имат силни политики за конфиденциалност, тази настройка ефективно поставя адресната книга на интернет в ръцете на няколко корпоративни гиганта.

Това просто заменя един проблем с друг. Вместо вашия местен интернет доставчик (ISP) да има прозорец към вашите навици на сърфиране, тази видимост сега се прехвърля на друга технологична гигантска компания. За всеки, който се притеснява от корпоративното проследяване на данни, това е значителен проблем.

Дилемата на управлението на мрежата

За хората, управляващи мрежи—независимо дали в компания, училище или дори в дом с родителски контрол—DoH може да бъде огромна главоболие. Те отдавна разчитат на мониторинг на DNS трафика, за да поддържат мрежите си безопасни и здрави.

Този вид надзор е от съществено значение за:

- Прилагане на политики за сигурност: Блокиране на трафика към домейни, известни с malware, фишинг измами и командни центрове на ботнети.

- Филтриране на съдържание: Държане на неподходящо или възрастово съдържание извън мрежата на места като училища и домове.

- Съответствие с регулации: Убедяване, че мрежовата активност отговаря на специфични правни или индустриални изисквания.

DoH по същество заобикаля всички тези традиционни, базирани на DNS защити. Тъй като DNS запитванията са криптирани и изглеждат точно като нормален HTTPS уеб трафик, те стават напълно невидими за повечето защитни стени и филтриращи устройства. Това може да отслаби защитата на мрежата и да пробие дупки в внимателно изработените политики за сигурност.

Основният конфликт тук е класическият сблъсък: личната неприкосновеност на потребителя срещу централизирания контрол на мрежата. Самата функция, която позволява на потребителя да заобиколи цензурата, също позволява на служителя да заобиколи критичните филтри за сигурност.

Това предизвика оживена дискусия в индустрията. Професионалистите по сигурност посочват, че DoH, въпреки добрите си намерения, може да заслепи самите инструменти, предназначени да ни защитават. Дори сме видели malware да започне да използва DoH, за да прикрие комуникацията си, което прави много по-трудно откритията и спирането му.

Намиране на балансиран подход

Цялата тази дискусия всъщност показва, че DoH не е универсално решение. За индивидуален потребител, използващ съмнителна публична Wi-Fi мрежа в кафене, ползите са ясни. Рискът някой да шпионира вашата активност е висок, а DoH добавя важен слой на защита.

Но в управлявана среда като корпоративен офис или училище, изчислението е различно. Тук нуждата от сигурност на мрежово ниво и филтриране на съдържание често има приоритет пред повишаването на неприкосновеността от криптиран DNS. Именно затова много организации избират да блокират DoH в своите мрежи, принуждавайки всички DNS запитвания да преминават обратно през собствените им наблюдавани сървъри.

В крайна сметка, истинското разбиране на какво е DNS над HTTPS означава да се видят и силата, и недостатъците му. Това е фантастичен инструмент за укрепване на личната неприкосновеност, но как и къде се използва изисква внимателно обмисляне. За администраторите на мрежи, адаптирането към свят с DoH означава еволюция на стратегиите за сигурност и намиране на нови начини за защита на потребителите си, без да разчитат на старомоден мониторинг на DNS.

Как да активирате и тествате DNS над HTTPS

Превключването на DNS над HTTPS е много по-лесно, отколкото може да си помислите. Повечето от уеб браузърите и операционните системи, които използваме всеки ден, вече имат вградена поддръжка за DoH, което означава, че можете да добавите сериозен слой на неприкосновеност към сърфирането си с само няколко кликвания.

Този наръчник ще ви преведе през активирането на DoH на най-разпространените платформи. След като го настроите, ще обсъдим как бързо да проверите дали вашият DNS трафик наистина е криптиран и скрит от погледа.

Активиране на DoH в уеб браузъра ви

За повечето от нас, най-простият начин да започнем с DoH е да го активираме директно в уеб браузъра. Този подход е чудесен, защото криптира всички домейн запитвания, които браузърът ви прави, независимо от основните мрежови настройки на компютъра ви.

Google Chrome

- Щракнете върху иконата с три точки в горния десен ъгъл и отидете на Настройки.

- От там отидете на Поверителност и сигурност, след което кликнете на Сигурност.

- Превъртете надолу до областта "Разширени" и потърсете опцията Използвай сигурен DNS.

- Включете я. По подразбиране, Chrome се опитва да използва услугата на текущия ви интернет доставчик, ако той поддържа DoH. За по-добра поверителност, бих препоръчал да изберете "С" и да изберете конкретен доставчик като Cloudflare (1.1.1.1) или Google (Public DNS).

Mozilla Firefox

- Щракнете върху менюто с три линии "хамбургер" в горния десен ъгъл и изберете Настройки.

- Останете в панела Общи, превъртете надолу до Настройки на мрежата и кликнете на бутона Настройки....

- В новия прозорец, който се появява, превъртете до дъното и отметнете полето за Активиране на DNS над HTTPS.

- След това можете да изберете доставчик от списъка или да въведете собствен, ако имате любим.

Активирането на DoH в браузъра ви е бърза победа за поверителността. То осигурява сигурността на огромната част от уеб активността ви, без да изисква дълбоки технически промени в операционната ви система.

Активиране на DoH на операционната система

Ако искате защита, която да надхвърля само уеб браузъра и да обхваща и други приложения, можете да активирате DoH на ниво операционна система. Важно е да знаете, че докато това е стандартна функция в Windows 11, тя никога не е била официално налична в Windows 10.

Windows 11

- Отворете Настройки и отидете в Мрежа и интернет.

- Изберете връзката, която използвате, било то Wi-Fi или Ethernet.

- Щракнете върху Свойства на хардуера.

- Потърсете Назначаване на DNS сървър и щракнете на бутона Редактиране до него.

- Сменете настройката от "Автоматично (DHCP)" на Ръчно.

- Включете IPv4 и въведете IP адресите за вашия DoH доставчик (за Cloudflare, това е

1.1.1.1и1.0.0.1). - Сега, в падащото меню Предпочитано DNS криптиране, изберете Само криптирано (DNS над HTTPS). Щракнете Запази, и сте готови.

Как да потвърдите, че DoH работи

След като активирате DoH, е добра идея да се уверите, че наистина работи. Бърза проверка ще ви даде спокойствие, че вашите DNS запитвания са правилно криптирани.

Чудесен инструмент за това е Cloudflare Browsing Experience Security Check. Просто заредете страницата и тя автоматично извършва няколко теста на вашата връзка. Това, което ви интересува, е "Сигурен DNS"—зелена отметка означава, че вашите запитвания се изпращат през криптиран канал.

Ако получите зелена светлина, всичко е наред. Ако не, върнете се и проверете отново настройките си или опитайте с друг DoH доставчик. Имайте предвид, че бавна връзка понякога може да повлияе на резултатите от теста; можете да научите повече за това как да тестирате интернет скоростта точно в нашето специализирано ръководство.

Често задавани въпроси относно DNS над HTTPS

Докато все повече хора започват да използват DNS над HTTPS, няколко често срещани въпроса винаги изглеждат да се появяват. Разбирането на тези въпроси помага да разберете къде DoH наистина се вписва в инструмента за поверителност и какво да очаквате, когато активирате функцията. Нека разгледаме най-честите.

Ще забави ли DoH интернет връзката ми?

В повечето случаи, не. Въздействието на DoH върху скоростта на сърфиране обикновено е толкова малко, че никога няма да го забележите. Докато добавянето на криптиране технически въвежда малко допълнително натоварване на всяко DNS запитване, съвременните компютри и мрежи са толкова бързи, че се справят с него без усилие.

В някои случаи, може дори да видите увеличение на скоростта подобрение. Ако стандартните DNS сървъри на вашия интернет доставчик са бавни, преминаването към високопроизводителна DoH услуга от доставчик като Cloudflare или Google може всъщност да ускори зареждането на уебсайтовете. Всяка минимална латентност от криптирането е малка цена за огромното подобрение в поверителността и сигурността.

Основното: за повечето хора, разликата в производителността е незначителна. Сигурността, която получавате от криптирания DNS, определено си заслужава.

Дали DoH е пълна замяна за VPN?

В никакъв случай. Мислете за DoH и Виртуална Частна Мрежа (VPN) като за два различни инструмента, които работят блестящо заедно. Те решават различни, но еднакво важни части от пъзела на онлайн поверителността.

Ето един прост начин да погледнете на техните работни задължения:

- DNS над HTTPS (DoH): Това криптира само DNS запитването — момента, в който вашият браузър иска IP адреса на уебсайта. То спира подслушвачите да виждат кои сайтове се опитвате да посетите.

- Виртуална частна мрежа (VPN): Това криптира всички ваши интернет трафик и скрива истинския ви IP адрес от уебсайтовете, с които се свързвате. Това е много по-подробен щит за поверителност за всичко, което правите онлайн.

Аналогията може да помогне: DoH е като да поставите адреса на дестинацията си в запечатан, частен плик. VPN, от друга страна, е като да поставите цялата си кола в заключен, незабелязан камион, за да стигнете до там. За най-добра защита, наистина искате да използвате и двете.

Може ли моят работодател да види сърфирането ми, ако използвам DoH?

Дори с активиран DoH, не трябва да предполагате, че сте невидими в управлявана корпоративна или училищна мрежа. Въпреки че прави случайното подслушване много по-трудно, това не е магическо решение срещу посветеното наблюдение на мрежата.

Вашият работодател има и други начини да види какво се случва. Дори ако вашите DNS запитвания са скрити, опитен администратор на мрежата все още може да получи добра представа за вашата активност, като погледне IP адресите на дестинацията, с които се свързвате. По-важно е, че много устройства, издадени от работата, имат инсталиран софтуер за наблюдение, който вижда всичко, което правите, преди DoH изобщо да влезе в игра. DoH е отлична стъпка за поверителност, но не заобикаля собствените системи за наблюдение на компанията.

Готови ли сте да защитите сърфирането си и да опростите работния си процес? Екосистемата на ShiftShift Extensions предлага набор от мощни инструменти директно в браузъра ви, включително Domain Checker, който използва DNS над HTTPS за частни запитвания. Вземете контрол над цифровия си живот с единен команден палет, като изтеглите ShiftShift Extensions днес.