Die 10 besten Praktiken für Passwortsicherheit im Jahr 2026

Entdecken Sie die 10 besten Praktiken für Passwortsicherheit im Jahr 2026. Erfahren Sie, wie Sie starke Passwörter erstellen, MFA verwenden und Ihre Konten vor modernen Bedrohungen schützen.

Empfohlene Erweiterungen

In einer Ära, in der unser digitaler Fußabdruck alles von Finanzdaten bis hin zu persönlichen Kommunikationen umfasst, bleibt das Passwort die erste Verteidigungslinie. Dennoch schaffen gängige Gewohnheiten wie die Wiederverwendung von Anmeldedaten über mehrere Seiten hinweg und das Verlassen auf leicht zu erratende Phrasen erhebliche Schwachstellen. Standardratgeber wirken oft veraltet und adressieren nicht die ausgeklügelten, automatisierten Bedrohungen, die die moderne Cybersicherheit prägen. Dieser Leitfaden soll über allgemeine Tipps hinausgehen und eine umfassende Zusammenstellung von umsetzbaren Best Practices für Passwortsicherheit bieten, die heute relevant sind.

Wir werden uns mit den entscheidenden Strategien befassen, um Ihr digitales Leben abzusichern. Dazu gehört nicht nur die Mechanik der Erstellung wirklich starker, einzigartiger Passwörter, sondern auch die wesentlichen Praktiken zu deren effektiver Verwaltung. Sie werden lernen, wie Sie die Multi-Faktor-Authentifizierung (MFA) richtig implementieren, die Vorteile von Passwortmanagern nutzen und gängige Bedrohungen wie Phishing und Credential Stuffing erkennen und umgehen. Darüber hinaus werden wir untersuchen, wie Sie Ihre Konten proaktiv auf Anzeichen einer Kompromittierung überwachen und sichere Wiederherstellungsmethoden etablieren können.

Im Verlauf dieses Artikels werden wir praktische Beispiele und spezifische Implementierungsdetails bereitstellen. Wir werden auch hervorheben, wie innovative Browser-Tools, wie die Suite der ShiftShift-Erweiterungen, diese Sicherheitsmaßnahmen vereinfachen und automatisieren können. Durch die Integration von Tools wie einem sicheren Passwortgenerator und lokalem Processing können Sie robuste Sicherheit von einer komplexen Aufgabe in einen nahtlosen und intuitiven Teil Ihrer täglichen digitalen Routine verwandeln. Dieser Leitfaden stattet Sie mit dem Wissen und den Arbeitsabläufen aus, die erforderlich sind, um eine widerstandsfähige Sicherheitslage aufzubauen und Ihre sensiblen Informationen vor unbefugtem Zugriff zu schützen.

1. Verwenden Sie starke, einzigartige Passwörter für jedes Konto

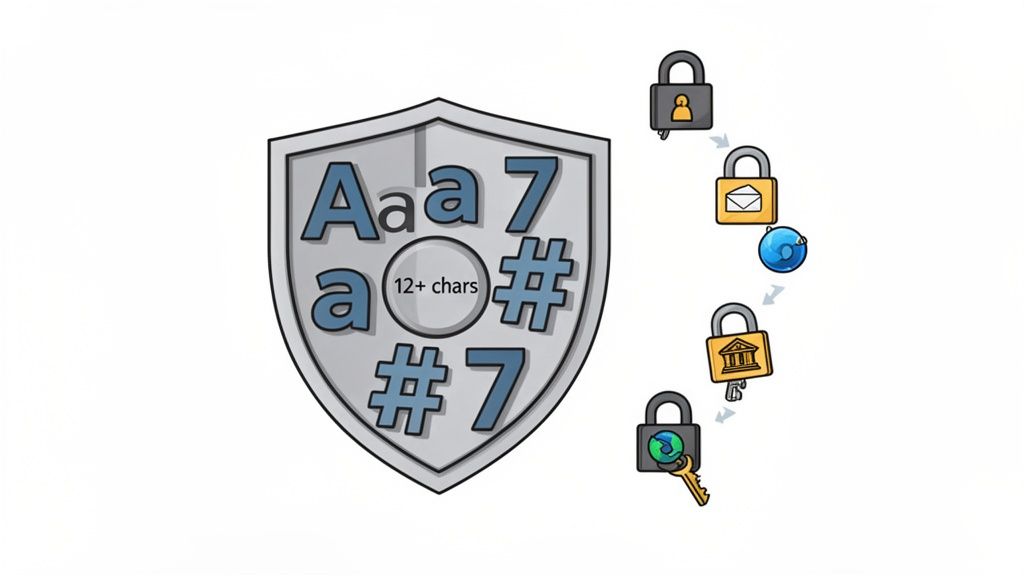

Ein einzigartiges, komplexes Passwort für jedes Online-Konto zu erstellen, ist die grundlegendste aller Best Practices für Passwortsicherheit. Ein starkes Passwort fungiert als erste Verteidigungslinie, indem es Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen in einer zufälligen Sequenz kombiniert. Diese Komplexität macht es Angreifern exponentiell schwieriger, es zu erraten oder mit automatisierten Methoden wie Brute-Force- und Wörterbuchangriffen zu knacken.

Der "einzigartige" Aspekt ist ebenso entscheidend. Die Verwendung desselben Passworts über mehrere Dienste hinweg schafft eine massive Schwachstelle. Wenn ein Dienst gehackt wird, können Angreifer die geleakten Anmeldedaten nutzen, um auf all Ihre anderen Konten zuzugreifen, was als Credential Stuffing-Angriff bekannt ist. Die Forschung von Microsoft unterstreicht dieses Risiko und berichtet, dass 99,9 % der kompromittierten Konten, die sie verfolgen, auf schwache oder wiederverwendete Passwörter zurückzuführen sind.

Wie man diese Praxis umsetzt

Das Ziel ist es, Passwörter zu erstellen, die sowohl für Maschinen schwer zu erraten sind als auch idealerweise für Sie handhabbar sind (obwohl ein Passwortmanager empfohlen wird).

- Länge über Komplexität erhöhen: Während Komplexität wichtig ist, ist die Länge ein bedeutenderer Faktor für die Passwortstärke. Ein längeres Passwort, selbst ein einfaches, benötigt viel länger zum Knacken als ein kurzes, komplexes. Streben Sie mindestens 12-16 Zeichen für wichtige Konten an.

- Verwenden Sie Passphrasen: Anstatt zufällige Zeichen zu verwenden, erstellen Sie eine einprägsame Phrase und modifizieren Sie sie. Zum Beispiel kann "Coffee makes my morning great!" zu

C0ffeeM@kesMyM0rn1ngGr8!werden. Dies ist leichter zu merken, bleibt aber dennoch hochsicher. - Nutzen Sie einen Passwortgenerator: Die sicherste Methode ist die Verwendung eines Tools, das kryptografisch sichere, zufällige Passwörter erstellt. Dies entfernt menschliche Vorurteile und gewährleistet maximale Entropie. Für eine zuverlässige und bequeme Option können Sie mehr über das Generieren starker, zufälliger Passwörter mit ShiftShift's Tool erfahren.

Für Nutzer der ShiftShift-Erweiterungen, die auf sensible Browserdaten zugreifen können, ist die Einhaltung dieses Prinzips nicht verhandelbar. Es schützt nicht nur Ihre einzelnen Konten, sondern auch das zentrale Zentrum Ihrer digitalen Aktivitäten vor unbefugtem Zugriff.

2. Implementieren Sie die Multi-Faktor-Authentifizierung (MFA)

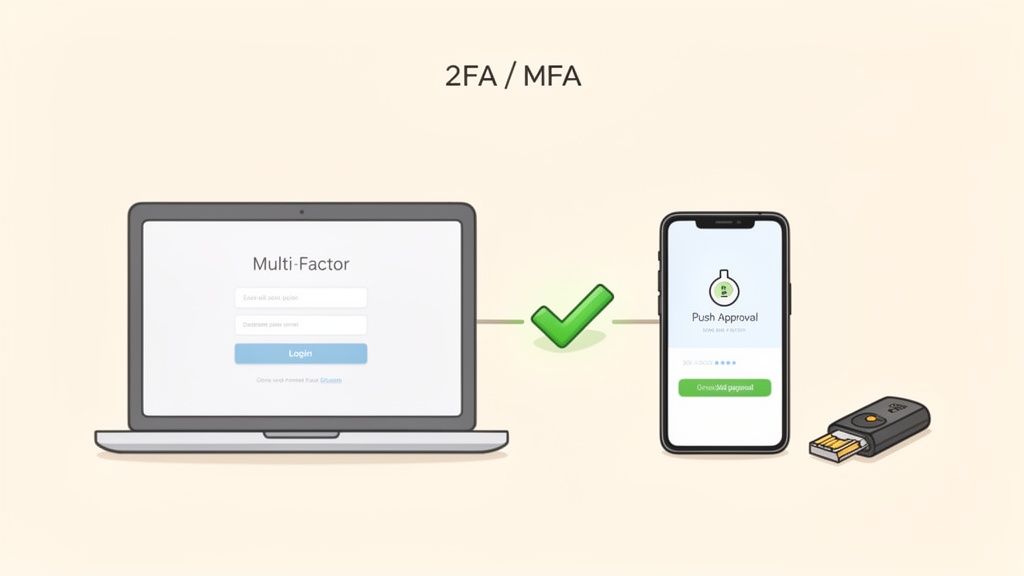

Über starke Passwörter hinaus fügt die Implementierung der Multi-Faktor-Authentifizierung (MFA) eine kritische zweite Verteidigungsebene hinzu. MFA erfordert, dass Sie zwei oder mehr Verifizierungsfaktoren bereitstellen, um auf eine Ressource zuzugreifen, wie etwas, das Sie wissen (Ihr Passwort), etwas, das Sie haben (Ihr Telefon oder einen Sicherheitsschlüssel), und etwas, das Sie sind (ein Fingerabdruck). Dieser mehrschichtige Ansatz bedeutet, dass selbst wenn ein Angreifer Ihr Passwort stiehlt, er immer noch nicht auf Ihr Konto zugreifen kann, ohne den zusätzlichen Faktor.

Die Wirksamkeit von MFA ist gut dokumentiert. Die Daten von Microsoft zeigen, dass es über 99,9 % der Angriffe auf Konto-Kompromittierungen blockiert, und Google berichtete von null erfolgreichen Kontoübernahmen durch Phishing bei Nutzern mit Sicherheitsschlüsseln. Diese Sicherheitspraktik ist nicht mehr optional; sie ist der Branchenstandard zum Schutz sensibler Konten, von Bank- und E-Mail-Konten bis hin zu Cloud-Diensten und Entwicklerplattformen wie GitHub.

Wie man diese Praxis umsetzt

Die ordnungsgemäße Implementierung maximiert die Sicherheitsvorteile von MFA und minimiert gleichzeitig die Reibung. Der Schlüssel liegt darin, die richtigen Methoden auszuwählen und sie sicher zu verwalten.

- Stärkere Faktoren priorisieren: Während jede MFA besser ist als keine, sind nicht alle Methoden gleich. Hardware-Sicherheitsschlüssel (z. B. YubiKey, Titan) bieten den höchsten Schutz gegen Phishing. Authenticator-Apps wie Authy oder Google Authenticator sind ein erheblicher Fortschritt gegenüber SMS, die anfällig für SIM-Swap-Angriffe sind.

- Erst bei E-Mail aktivieren: Ihr primäres E-Mail-Konto ist oft der Schlüssel zum Zurücksetzen von Passwörtern für all Ihre anderen Dienste. Es zuerst zu sichern, ist ein entscheidender Schritt. Für einen tieferen Einblick in dieses Thema sollten Sie einen Leitfaden zur Multi-Faktor-Authentifizierung für die E-Mail-Sicherheit konsultieren.

- Sichern Sie Backup-Codes sicher: Wenn Sie MFA einrichten, erhalten Sie Backup-Codes, die Sie verwenden können, falls Sie Ihr primäres Gerät verlieren.

- Speichern Sie diese Codes an einem sicheren, verschlüsselten Ort wie einem Passwortmanager, jedoch getrennt vom Kontopasswort selbst.

Für Benutzer von ShiftShift-Erweiterungen ist es unerlässlich, MFA für Ihre Hauptkonten (wie Ihr Google- oder Microsoft-Konto, das mit dem Browser verknüpft ist) zu aktivieren. Es bietet einen robusten Schutz und stellt sicher, dass das zentrale Hub, das Ihre Browsererweiterungen und deren Daten steuert, ausschließlich Ihnen gehört.

3. Verwenden Sie einen seriösen Passwortmanager

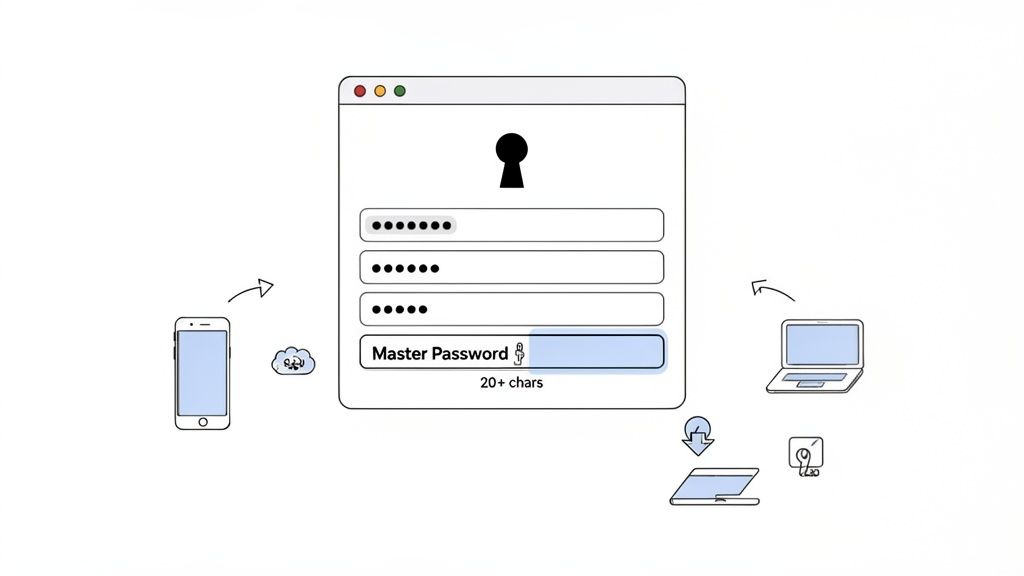

Starke, einzigartige Passwörter für jedes Konto zu verwenden, ist ein zentrales Prinzip der Passwortsicherheit, aber das menschliche Gedächtnis kann nicht mithalten. Ein Passwortmanager löst dieses Problem, indem er sicher Anmeldedaten generiert, speichert und automatisch ausfüllt. Diese Tools fungieren als verschlüsselter digitaler Tresor, der es Ihnen ermöglicht, sich nur ein starkes Hauptpasswort zu merken, um auf alle anderen zuzugreifen, und damit den Konflikt zwischen Sicherheit und Benutzerfreundlichkeit effektiv löst.

Dieser Ansatz ist eine wesentliche Infrastruktur für das moderne digitale Leben, insbesondere für Entwickler und Technikprofis, die Dutzende oder sogar Hunderte von Konten über verschiedene Dienste und Umgebungen verwalten. Anstatt sich auf unsichere Methoden wie Tabellenkalkulationen oder browserbasierte Speicherung zu verlassen, verwendet ein dedizierter Passwortmanager robuste, Zero-Knowledge-Verschlüsselung, um Ihre Daten zu schützen. Das bedeutet, dass selbst der Anbieter nicht auf Ihre gespeicherten Anmeldedaten zugreifen kann.

So setzen Sie diese Praxis um

Die Auswahl und korrekte Konfiguration eines Passwortmanagers ist entscheidend für die Schaffung einer sicheren digitalen Grundlage.

- Wählen Sie einen vertrauenswürdigen Anbieter: Suchen Sie nach Managern mit einem starken Ruf und transparenten Sicherheitspraktiken. Die Optionen reichen von Open-Source-Lösungen wie Bitwarden, Unternehmenslösungen wie 1Password bis hin zu lokalen, offline Alternativen wie KeePass.

- Erstellen Sie ein unknackbareres Hauptpasswort: Dies ist das wichtigste Passwort, das Sie haben. Machen Sie es zu einer langen Passphrase von über 20 Zeichen, die einzigartig ist und nirgendwo anders verwendet wurde.

- Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA): Sichern Sie Ihren Tresor, indem Sie einen zweiten Verifizierungsschritt verlangen, wie z. B. eine Authentifizierungs-App oder einen physischen Sicherheitsschlüssel, bevor Sie Zugriff gewähren. Dies fügt eine entscheidende Schutzschicht hinzu.

- Verwenden Sie den integrierten Generator: Lassen Sie den Passwortmanager kryptografisch zufällige Passwörter für alle neuen Konten erstellen. Dies beseitigt menschliche Vorurteile und gewährleistet maximale Stärke, eine Funktion, die direkt in Tools wie ShiftShifts Passwortgenerator integriert ist.

Sobald Sie einen Passwortmanager ausgewählt haben, machen Sie sich mit den wesentlichen Best Practices für Passwortmanager vertraut, um die Sicherheitsvorteile zu maximieren. Überprüfen Sie regelmäßig Ihren Tresor auf schwache, wiederverwendete oder alte Passwörter und aktualisieren Sie diese umgehend.

4. Aktivieren Sie die Zwei-Schritt-Verifizierung für E-Mail-Konten

Ihr E-Mail-Konto ist der Hauptschlüssel zu Ihrem digitalen Leben. Es ist das zentrale Hub für Passwortzurücksetzungen, Sicherheitsbenachrichtigungen und sensible Kommunikationen. Es mit mehr als nur einem Passwort zu sichern, ist eine der wirkungsvollsten Best Practices für Passwortsicherheit, die Sie übernehmen können. Die Aktivierung der Zwei-Schritt-Verifizierung (2SV), auch bekannt als Zwei-Faktor-Authentifizierung (2FA), fügt eine entscheidende zweite Verteidigungsschicht hinzu, die sicherstellt, dass selbst wenn Ihr Passwort gestohlen wird, Ihr Konto unzugänglich bleibt.

Diese Methode erfordert ein zweites Informationsstück neben Ihrem Passwort, um Zugriff zu gewähren. Dies könnte ein Code aus einer Authentifizierungs-App, ein physischer Sicherheitsschlüssel oder eine Aufforderung sein, die an Ihr vertrauenswürdiges Gerät gesendet wird. Für wertvolle Ziele wie Ihr primäres Gmail- oder Microsoft-Konto, das zur Zurücksetzung von Passwörtern für fast alle anderen Dienste verwendet werden kann, neutralisiert die Implementierung von 2SV effektiv die Bedrohung durch einen einfachen Passwortleck.

So setzen Sie diese Praxis um

Die Einrichtung von 2SV ist ein einfacher Prozess, der die Sicherheit erheblich verbessert. Das Ziel ist es, es einem Angreifer unmöglich zu machen, sich ohne physischen Zugriff auf eines Ihrer Geräte anzumelden.

- Priorisieren Sie Authentifizierungs-Apps über SMS: Während SMS-basiertes 2SV besser ist als nichts, ist es anfällig für SIM-Swapping-Angriffe. Verwenden Sie eine zeitbasierte Einmalpasswort-App (TOTP) wie Google Authenticator oder Authy für eine sicherere Verifizierungsmethode. Große Anbieter wie Google und Microsoft unterstützen dies nachdrücklich.

- Registrieren Sie Backup-Methoden: Richten Sie immer mehr als eine Verifizierungsmethode ein. Registrieren Sie eine Backup-Telefonnummer und generieren Sie einen Satz von einmaligen Wiederherstellungscodes. Speichern Sie diese Codes an einem sicheren, verschlüsselten Ort, der von Ihrem Passwortmanager getrennt ist, z. B. in einer verschlüsselten Datei oder einem physischen Safe.

- Testen Sie Ihren Wiederherstellungsprozess: Testen Sie Ihre 2SV- und Wiederherstellungsmethoden, bevor Sie sie dringend benötigen. Stellen Sie sicher, dass Ihre Backup-Telefonnummer funktioniert und dass Sie wissen, wo sich Ihre Wiederherstellungscodes befinden. Aktualisieren Sie diese Informationen jährlich oder wann immer Sie Geräte wechseln, um zu verhindern, dass Sie von Ihrem eigenen Konto ausgesperrt werden.

5. Aktualisieren und Patchen Sie Software regelmäßig

Effektive Passwortsicherheit geht über das Passwort selbst hinaus; sie hängt von der Integrität der Software ab, die Ihre Anmeldedaten verarbeitet. Regelmäßige Updates und Patches Ihrer Software sind eine kritische, aber oft übersehene Best Practice für Passwortsicherheit. Schwachstellen in Betriebssystemen, Browsern und Anwendungen können von Angreifern ausgenutzt werden, um gespeicherte Anmeldedaten zu stehlen, Tastatureingaben aufzuzeichnen oder Authentifizierungsmaßnahmen vollständig zu umgehen.

Software-Updates enthalten häufig wichtige Sicherheits-Patches, die diese bekannten Schlupflöcher schließen, bevor sie weit verbreitet ausgenutzt werden können. Die berüchtigte Log4Shell-Schwachstelle im Jahr 2021 beispielsweise betraf Millionen von Anwendungen und ermöglichte es Angreifern, Code aus der Ferne auszuführen, was zeigt, wie eine einzige ungepatchte Schwachstelle katastrophale Folgen haben kann. Die Aktualisierung Ihrer Software stellt sicher, dass Sie gegen die neuesten entdeckten Bedrohungen geschützt sind.

So setzen Sie diese Praxis um

Die Integration von Software-Updates in Ihre Routine ist eine einfache, aber wirkungsvolle Sicherheitsgewohnheit. Das Ziel ist es, das Zeitfenster für Angreifer zu minimieren, um bekannte Schwachstellen auszunutzen.

- Aktivieren Sie automatische Updates: Dies ist der effektivste Weg, um geschützt zu bleiben. Konfigurieren Sie Ihre Betriebssysteme (wie Windows und macOS) und Hauptanwendungen so, dass Updates automatisch installiert werden. Moderne Browser wie Chrome und Firefox sind so konzipiert, dass sie im Hintergrund stillschweigend aktualisiert werden, was eine wichtige Funktion zur Aufrechterhaltung der Sicherheit darstellt.

- Überprüfen Sie regelmäßig Browsererweiterungen: Erweiterungen arbeiten im Sicherheitskontext Ihres Browsers und können erhebliche Berechtigungen haben. Überprüfen Sie wöchentlich manuell auf Updates für Ihre Erweiterungen, indem Sie die Verwaltungsseite für Erweiterungen Ihres Browsers besuchen (z. B.

chrome://extensions). - Priorisieren Sie Betriebssystem-Patches: Ihr Betriebssystem ist das Fundament der Sicherheit Ihres Geräts. Achten Sie umgehend auf Sicherheits-Patch-Benachrichtigungen von Ihrem Betriebssystemanbieter und installieren Sie diese so schnell wie möglich. Diese Updates beheben häufig Bedrohungen auf Systemebene, die alle Anwendungen auf Ihrem Gerät gefährden könnten.

Für Nutzer von ShiftShift Extensions ist es von größter Bedeutung, einen aktualisierten Browser zu verwenden. Da die Erweiterung innerhalb der Chrome-Umgebung funktioniert, ist ihre Sicherheit direkt mit der Integrität des Browsers verbunden. Ein gepatchter Browser stellt sicher, dass die sichere Sandbox, in der ShiftShift operiert, nicht kompromittiert wird, und schützt Ihre Aktivitäten und Daten im Browser.

6. Vermeiden Sie Phishing- und Social-Engineering-Angriffe

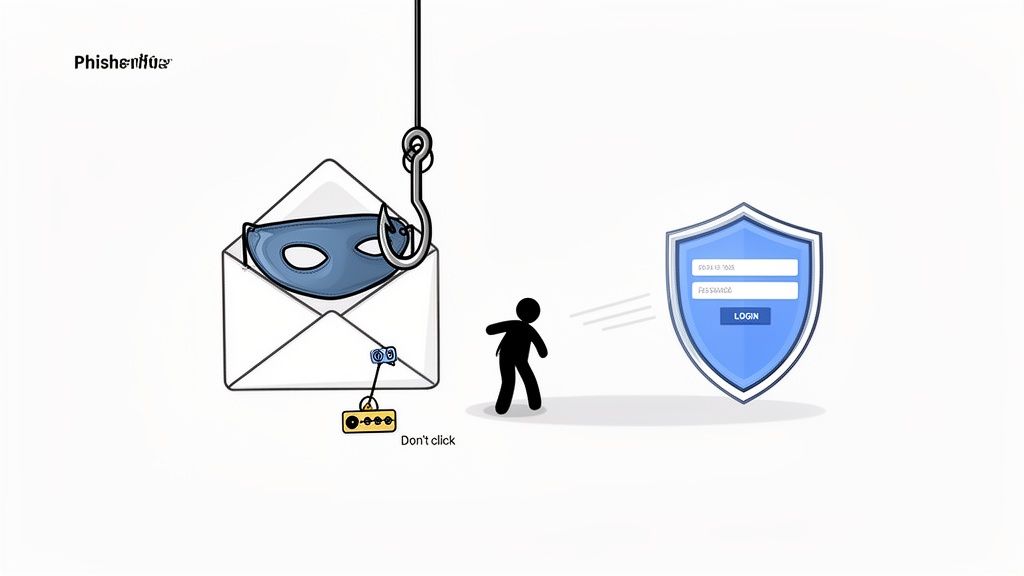

Phishing-Angriffe und Social Engineering sind heimtückische Bedrohungen, die technische Abwehrmaßnahmen umgehen, indem sie das menschliche Element ins Visier nehmen. Anstatt ein starkes Passwort zu knacken, manipulieren Angreifer Sie dazu, es ihnen freiwillig zu geben. Diese Machenschaften verwenden oft dringliche oder verlockende Sprache, um ein Gefühl von Panik oder Gelegenheit zu erzeugen, und tricksen Sie dazu, auf bösartige Links zu klicken oder sensible Anmeldedaten preiszugeben. Selbst das robusteste Passwort und die Mehrfaktor-Authentifizierung können durch einen überzeugenden Phishing-Betrug nutzlos gemacht werden.

Die Verbreitung dieser Taktik ist erschreckend. Forschungen von IBM zeigen, dass menschliches Versagen in der überwiegenden Mehrheit der Datenverletzungen eine Rolle spielt, was die Effektivität dieser psychologischen Manipulationen unterstreicht. Erfolgreiche Spear-Phishing-Kampagnen gegen große Technologieunternehmen und "CEO-Betrugs"-Scams, die jährlich Milliarden kosten, beweisen, dass niemand immun ist. Daher ist es eine der kritischsten besten Praktiken für die Passwortsicherheit, einen gesunden Skeptizismus zu kultivieren.

Wie man diese Praxis umsetzt

Der Schlüssel zur Verteidigung gegen diese Angriffe ist Bewusstsein und ein konsequenter, vorsichtiger Umgang mit unaufgeforderter Kommunikation. Eine Gewohnheit der Überprüfung kann die Bedrohung neutralisieren, bevor sie eskaliert.

- Überprüfen Sie Absender und Links: Verifizieren Sie immer die vollständige E-Mail-Adresse des Absenders, nicht nur den Anzeigenamen. Bevor Sie auf einen Link klicken, fahren Sie mit der Maus darüber, um die tatsächliche Ziel-URL anzuzeigen und sicherzustellen, dass sie mit der legitimen Domain übereinstimmt.

- Gehen Sie direkt zu Websites: Anstatt auf einen Link in einer E-Mail zu klicken, der Sie auffordert, sich anzumelden, öffnen Sie Ihren Browser und geben Sie die Adresse der Website manuell ein. Dies vermeidet vollständig das Risiko, auf eine gefälschte Anmeldeseite geleitet zu werden.

- Seien Sie vorsichtig bei Dringlichkeit: Angreifer erzeugen ein Gefühl der Dringlichkeit, um Sie zu einem unüberlegten Handeln zu bewegen. Seien Sie sofort misstrauisch gegenüber jeder Nachricht, die sofortige Maßnahmen verlangt, mit Kontoschließung droht oder eine zu gut klingende Belohnung anbietet.

- Überprüfen Sie über einen separaten Kanal: Wenn Sie eine verdächtige Anfrage von einem Kollegen oder Dienst erhalten, kontaktieren Sie ihn über eine bekannte, separate Kommunikationsmethode (wie einen Anruf oder eine neue Nachricht), um die Legitimität zu bestätigen.

- Nutzen Sie die Sicherheitsfunktionen des Browsers: Moderne Browser bieten klare Sicherheitsindikatoren, wie das Vorhängeschloss-Symbol für HTTPS. Sie können Ihre Sicherheit auch erhöhen, indem Sie verschlüsseltes DNS verwenden, und Sie können mehr darüber erfahren, wie DNS über HTTPS Ihre Privatsphäre stärkt und vor bestimmten Angriffen schützt.

7. Überwachen Sie Konten auf Verletzungsbenachrichtigungen und verdächtige Aktivitäten

Selbst das stärkste Passwort kann kompromittiert werden, wenn der Dienst, der es speichert, einen Datenleck erleidet. Proaktive Überwachung ist eine kritische Verteidigungsebene, die es Ihnen ermöglicht, schnell zu reagieren, wenn Ihre Anmeldedaten offengelegt werden. Diese Praxis umfasst die regelmäßige Überprüfung Ihrer Konten in bekannten Datenlecks und das Beobachten Ihrer Kontenaktivitäten auf Anzeichen unbefugten Zugriffs.

Diese Wachsamkeit verwandelt Ihre Sicherheitslage von passiv zu aktiv. Anstatt auf eine Benachrichtigung zu warten, dass Ihr Konto missbraucht wurde, können Sie die erste Offenlegung identifizieren und sofortige Maßnahmen ergreifen, wie z. B. Ihr Passwort zu ändern, bevor erheblicher Schaden entsteht. Es ist ein wesentlicher Bestandteil einer umfassenden Strategie zur Passwortsicherheit.

Wie man diese Praxis umsetzt

Eine effektive Überwachung kombiniert automatisierte Tools mit manuellen Überprüfungen Ihrer kritischsten Konten. Das Ziel ist es, ein System zu schaffen, das Sie sofort über potenzielle Bedrohungen informiert, sobald diese entdeckt werden.

- Verwenden Sie Verletzungsbenachrichtigungsdienste: Überprüfen Sie regelmäßig Ihre E-Mail-Adressen gegen Datenbanken bekannter Datenlecks. Dienste wie Troy Hunts "Have I Been Pwned" sind dafür von unschätzbarem Wert. Viele moderne Passwortmanager integrieren ebenfalls diese Funktionalität und benachrichtigen Sie automatisch, wenn ein Passwort, das Sie gespeichert haben, in einem Datenleck aufgetaucht ist.

- Aktivieren Sie Anmelde- und Sicherheitsbenachrichtigungen: Konfigurieren Sie Ihre wichtigen Konten (wie E-Mail, Banking und soziale Medien), um Ihnen eine Benachrichtigung per E-Mail oder SMS bei neuen Anmeldungen oder verdächtigen Aktivitäten zu senden. Dies bietet eine Echtzeitbenachrichtigung über potenziellen unbefugten Zugriff.

- Überprüfen Sie die Kontenaktivitätsprotokolle: Überprüfen Sie regelmäßig die Anmeldehistorie und die letzten Aktivitätsprotokolle Ihrer primären E-Mail- und Finanzkonten. Achten Sie auf nicht erkannte Geräte, Standorte oder Zugriffszeiten. Wenn Sie etwas Verdächtiges finden, widerrufen Sie sofort den Zugriff für dieses Gerät und ändern Sie Ihr Passwort.

- Vertrauen Sie Ihren Tools: Wenn Sie Browsererweiterungen wie ShiftShift verwenden, die verschiedene Aufgaben lokal erledigen, hat die Sicherheit Ihrer Daten oberste Priorität. Da diese Tools innerhalb Ihres Browsers arbeiten, ist es wichtig sicherzustellen, dass keine unbefugten Aktivitäten stattfinden. Sie können mehr darüber erfahren, wie ShiftShift die Benutzerdaten priorisiert, indem Sie die umfassende Datenschutzrichtlinie überprüfen.

8. Sichern Sie Passwortwiederherstellungsmethoden und Backup-Codes

Selbst das stärkste Passwort ist nutzlos, wenn Sie aus Ihrem eigenen Konto ausgesperrt sind. Passwortwiederherstellungsmechanismen, wie Backup-E-Mails, Telefonnummern und Backup-Codes für die Multi-Faktor-Authentifizierung (MFA), sind Ihre Lebenslinie, wenn die primäre Authentifizierung fehlschlägt. Diese Rückfalle sind jedoch oft das schwächste Glied in Ihrer Sicherheitskette und bieten Angreifern eine Hintertür, um Ihr Passwort zurückzusetzen und die Kontrolle über Ihr Konto zu übernehmen.

Die Sicherung dieser Wiederherstellungsmethoden ist ein kritischer Bestandteil einer umfassenden Strategie zur Passwortsicherheit. Wenn ein Angreifer Ihre Wiederherstellungs-E-Mail kompromittiert, kann er eine Passwortzurücksetzung für jedes Konto einleiten, das damit verknüpft ist, und Ihr komplexes Passwort sowie die MFA umgehen. Ebenso gewähren gestohlene Backup-Codes für Dienste wie Google oder GitHub sofortigen Zugriff und machen Ihr primäres Zwei-Faktor-Gerät nutzlos.

Wie man diese Praxis umsetzt

Das Ziel ist es, Ihre Wiederherstellungsmethoden mit dem gleichen Sicherheitsniveau wie Ihre primären Anmeldedaten zu behandeln, um sicherzustellen, dass sie nicht leicht kompromittiert oder sozial manipuliert werden können.

- Sichern und Isolieren Sie Wiederherstellungskanäle: Verwenden Sie eine dedizierte E-Mail-Adresse für die Kontowiederherstellung, die nicht öffentlich bekannt ist oder für allgemeine Korrespondenz verwendet wird. Geben Sie bei der Festlegung von Sicherheitsfragen falsche, aber einprägsame Antworten an. Zum Beispiel könnte der Name Ihres "ersten Haustiers" ein zufälliges, nicht verwandtes Wort sein, das nur Sie kennen.

- Backup-Codes sicher aufbewahren: Wenn ein Dienst wie Google Ihnen Backup-Codes für die 2-Schritt-Verifizierung bereitstellt, speichern Sie diese nicht im selben Passwortmanager wie Ihr primäres Passwort. Drucken Sie sie aus und bewahren Sie sie an einem physisch sicheren Ort, wie einem Safe, auf oder speichern Sie sie in einer verschlüsselten digitalen Datei, die von Ihrem Hauptspeicherort getrennt ist.

- Regelmäßig überprüfen und testen: Überprüfen Sie mindestens einmal im Jahr die Wiederherstellungs-Telefonnummern und E-Mail-Adressen, die mit Ihren kritischen Konten verknüpft sind. Stellen Sie sicher, dass sie aktuell sind und weiterhin unter Ihrer Kontrolle stehen. Es ist auch ratsam, den Wiederherstellungsprozess regelmäßig zu testen, damit Sie damit vertraut sind, bevor ein Notfall eintritt.

Indem Sie Ihre Kontowiederherstellungsoptionen stärken, schließen Sie einen häufigen und oft ausgenutzten Angriffsvektor. Dies stellt sicher, dass die einzige Person, die wieder Zugriff auf Ihre gesperrten Konten erhalten kann, Sie sind, und verstärkt die Gesamtintegrität Ihrer digitalen Identität.

9. Praktizieren Sie sichere Passwort-Hygiene: Teilen oder Wiederverwenden Sie niemals Passwörter

Eine ordnungsgemäße Passwort-Hygiene umfasst die täglichen Gewohnheiten im Umgang mit Ihren Anmeldedaten. Sie ist ein Kernbestandteil der Passwortsicherheit und konzentriert sich darauf, Verhaltensweisen zu verhindern, die selbst die stärksten Passwörter untergraben. Die zwei wichtigsten Regeln der Passwort-Hygiene sind, niemals Ihr Passwort mit jemandem zu teilen und niemals es über verschiedene Dienste hinweg wiederzuverwenden. Das Teilen eines Passworts, selbst mit einem vertrauenswürdigen Kollegen, schafft sofort eine Sicherheitslücke, da Sie die Kontrolle darüber verlieren, wer es kennt und wie es gespeichert wird.

Das Wiederverwenden von Passwörtern ist eine ebenso gefährliche Praxis. Sie erzeugt einen Dominoeffekt, bei dem ein einzelnes Datenleck bei einem Dienst alle Ihre anderen Konten gefährden kann. Angreifer verwenden gezielt geleakte Anmeldedaten aus einem Datenleck, um Credential Stuffing-Angriffe gegen andere beliebte Plattformen zu starten, in der Annahme, dass Benutzer ihre Passwörter recycelt haben. Die Einhaltung dieser Hygieneregeln ist grundlegend für die Aufrechterhaltung einer widerstandsfähigen Sicherheitslage.

Wie man diese Praxis umsetzt

Gute Passwort-Hygiene besteht darin, sichere Gewohnheiten zu entwickeln und die richtigen Tools zu nutzen, um diese Gewohnheiten leicht aufrechtzuerhalten. Das Ziel ist es, jedes Passwort als einen einzigartigen, vertraulichen Schlüssel zu behandeln.

- Verwenden Sie die Sharing-Funktion eines Passwortmanagers: Wenn Sie jemandem Zugriff auf ein Konto gewähren müssen, senden Sie das Passwort niemals direkt per E-Mail oder Messenger. Verwenden Sie stattdessen die integrierte, sichere Sharing-Funktion eines seriösen Passwortmanagers, die kontrollierten, widerrufbaren Zugriff ermöglicht, ohne die Rohanmeldedaten offenzulegen.

- Implementieren Sie Single Sign-On (SSO): In Teamumgebungen ist SSO der Goldstandard. Es ermöglicht Benutzern, mit einem einzigen Satz von Anmeldedaten auf mehrere Anwendungen zuzugreifen, die von einem zentralen Identitätsanbieter verwaltet werden. Dies beseitigt die Notwendigkeit für gemeinsame Passwörter vollständig, wie in den besten Praktiken von AWS IAM, die individuelle Benutzerkonten über gemeinsame Root-Anmeldedaten vorschreiben.

- Schreiben Sie Passwörter niemals physisch auf: Vermeiden Sie es, Passwörter auf Haftnotizen, in Notizbüchern oder auf Whiteboards zu speichern. Diese können leicht verloren gehen, gestohlen oder fotografiert werden, wodurch digitale Sicherheitsmaßnahmen vollständig umgangen werden.

- Vermeiden Sie es, Passwörter an unsicheren digitalen Orten zu speichern: Speichern Sie Passwörter nicht in unverschlüsselten Textdateien, Tabellenkalkulationen oder im Browser-Autovervollständigen auf gemeinsam genutzten oder öffentlichen Computern. Diese Methoden bieten wenig bis keinen Schutz gegen Malware oder unbefugten physischen Zugriff.

Für Teams und Einzelpersonen, insbesondere für diejenigen, die mit sensiblen Daten umgehen, wie Entwickler und QA-Ingenieure, die ShiftShift Extensions verwenden, ist die Einhaltung strenger Passworthygiene nicht nur eine Empfehlung; sie ist eine Notwendigkeit. Sie stellt sicher, dass Ihre sorgfältig erstellten starken Passwörter eine robuste Verteidigung bleiben und nicht zu einem einzigen Schwachpunkt werden.

10. Benutzer schulen und Passwortsicherheitsrichtlinien festlegen

Individuelle Passwortsicherheitsbemühungen werden verstärkt, wenn sie von einer starken Unternehmenskultur und klaren Richtlinien unterstützt werden. Die Festlegung formeller Passwortrichtlinien und die Schulung der Benutzer über aktuelle Bedrohungen verwandeln Sicherheit von einer persönlichen Pflicht in eine gemeinsame, kollektive Verantwortung. Diese Praxis ist entscheidend, da ein einziges kompromittiertes Konto eine Sicherheitsverletzung verursachen kann, die eine gesamte Organisation betrifft.

Starke Richtlinien, kombiniert mit kontinuierlichem Training, schaffen eine widerstandsfähige Sicherheitslage. Wenn Benutzer das "Warum" hinter den Regeln verstehen, wie das Risiko von Phishing oder Credential Stuffing, sind sie viel eher bereit, sich an die Regeln zu halten und proaktive Verteidiger der Unternehmensdaten zu werden. Dieser Ansatz wird durch Compliance-Standards wie SOC 2 und PCI-DSS gefordert, die anerkennen, dass Technologie allein nicht ausreicht, ohne geschulte Benutzer.

Wie man diese Praxis umsetzt

Das Ziel ist es, Richtlinien zu erstellen, die sowohl effektiv als auch benutzerfreundlich sind, um die Akzeptanz zu fördern, anstatt Umgehungen zu ermöglichen. Dies erfordert einen ausgewogenen Ansatz, der klare Regeln festlegt, Bildung bereitstellt und die richtigen Werkzeuge zur Verfügung stellt.

- Eine klare, moderne Richtlinie festlegen: Erstellen Sie eine leicht verständliche Passwortrichtlinie. Moderne Richtlinien, wie die von NIST, bevorzugen Länge gegenüber erzwungener Komplexität. Ein guter Ausgangspunkt ist die Anforderung von mindestens 12 Zeichen, die Verpflichtung zur Verwendung von Multi-Faktor-Authentifizierung und das Verbot der Wiederverwendung von Passwörtern.

- Regelmäßige Sicherheitsschulungen durchführen: Implementieren Sie vierteljährliche oder halbjährliche Schulungen zur Sicherheitsbewusstseinsbildung. Decken Sie gängige Bedrohungen wie Phishing, Social Engineering und die Gefahren der Verwendung schwacher Passwörter ab. Verwenden Sie reale, anonymisierte Beispiele von Sicherheitsvorfällen, um die Auswirkungen zu veranschaulichen.

- Unterstützende Werkzeuge bereitstellen, nicht nur Regeln: Die effektivsten Richtlinien sind ermöglichend, nicht nur einschränkend. Anstatt nur Regeln vorzugeben, befähigen Sie die Benutzer, indem Sie ihnen genehmigte Werkzeuge wie Unternehmenspasswortmanager und Passwortgeneratoren zur Verfügung stellen. Dies erleichtert es ihnen, die besten Praktiken für die Passwortsicherheit ohne Reibungsverluste zu befolgen.

- Eine positive Sicherheitskultur fördern: Fördern Sie eine Kultur, in der das Melden potenzieller Sicherheitsprobleme einfach und belohnt wird. Feiern Sie Mitarbeiter, die ein sicherheitsbewusstes Verhalten zeigen. Wenn Sicherheit als gemeinsames Ziel und nicht als strafende Maßnahme betrachtet wird, wird die gesamte Organisation sicherer.

Vergleich der Top 10 Praktiken zur Passwortsicherheit

| Praxis | 🔄 Implementierungskomplexität | ⚡ Ressourcenanforderungen | ⭐ Erwartete Effektivität | 📊 Typische Ergebnisse / Auswirkungen | 💡 Ideale Anwendungsfälle / Tipps |

|---|---|---|---|---|---|

| Verwenden Sie starke, einzigartige Passwörter für jedes Konto | Mittel — erfordert Disziplin, um einzigartige Einträge zu erstellen | Niedrig — Passwortgenerator empfohlen | ⭐⭐⭐ — verringert erheblich das Risiko der Wiederverwendung | Begrenzt den Radius eines möglichen Datenlecks; verhindert Credential Stuffing | Für alle Konten verwenden; 12–16+ Zeichen bevorzugen; Generator nutzen |

| Implementieren Sie die Multi-Faktor-Authentifizierung (MFA) | Mittel — pro Konto Einrichtung und Backup-Planung | Moderat — Authentifizierungs-Apps, Hardware-Schlüssel, Geräte | ⭐⭐⭐⭐ — blockiert die meisten Kontoübernahmen | Senkt erheblich den unbefugten Zugriff; unterstützt die Einhaltung von Vorschriften | Kritisch für Admin/E-Mail/Cloud; Hardware-Schlüssel für wertvolle Konten bevorzugen |

| Verwenden Sie einen seriösen Passwortmanager | Niedrig–Mittel — erste Einrichtung und Verwaltung des Master-Passworts | Moderat — Manager-App, mögliche Abonnements, Synchronisation von Geräten | ⭐⭐⭐ — ermöglicht einzigartige starke Passwörter in großem Maßstab | Reduziert Wiederverwendung, bietet Benachrichtigungen bei Datenlecks und sicheres Teilen | Ideal für Einzelpersonen und Teams; MFA im Manager aktivieren |

| Aktivieren Sie die Zwei-Schritt-Verifizierung für E-Mail-Konten | Niedrig — folgen Sie den Anweisungen des Anbieters | Niedrig — Authentifizierungs-App oder Backup-Telefon | ⭐⭐⭐⭐ — sichert den primären Wiederherstellungskanal | Schützt die Kontowiederherstellung; verhindert massenhafte Kontoübernahmen | Aktivieren Sie dies für alle primären E-Mails; App/Hardware über SMS bevorzugen |

| Aktualisieren und patchen Sie Software regelmäßig | Niedrig — automatische Updates aktivieren und regelmäßige Überprüfungen durchführen | Niedrig — stabiles Netzwerk, administrative Aufsicht | ⭐⭐⭐ — verhindert die Ausnutzung bekannter Schwachstellen | Reduziert das Risiko von Malware/Keyloggern; erhält die Sicherheit von Browser/Erweiterungen | Aktivieren Sie automatische Updates; überprüfen Sie regelmäßig Erweiterungen und das Betriebssystem |

| Vermeiden Sie Phishing- und Social-Engineering-Angriffe | Mittel — fortlaufende Schulung und Benutzerwachsamkeit | Niedrig — Schulungsmaterialien, simulierte Tests | ⭐⭐⭐ — entscheidend gegen menschlich gezielte Angriffe | Weniger erfolgreiche Phishing-Vorfälle; stärkere Sicherheitskultur | Schulen Sie Benutzer, fahren Sie mit der Maus über Links, überprüfen Sie Absender, führen Sie Simulationen durch |

| Überwachen Sie Konten auf Benachrichtigungen über Datenlecks und verdächtige Aktivitäten | Niedrig–Mittel — abonnieren und regelmäßig Warnungen überprüfen | Niedrig — Dienste für Datenlecks, Warnungen des Passwortmanagers | ⭐⭐⭐ — ermöglicht schnelle Erkennung und Reaktion | Frühe Eindämmung; proaktive Änderungen der Anmeldedaten nach Datenlecks | Überprüfen Sie HIBP monatlich, aktivieren Sie Warnungen im Manager, überprüfen Sie die Anmeldeaktivität |

| Sichern Sie Passwortwiederherstellungsmethoden und Backup-Codes | Mittel — mehrere Wiederherstellungen und sichere Speicherung konfigurieren | Niedrig–Moderat — verschlüsselte Speicherung oder physischer Safe | ⭐⭐⭐ — verhindert unbefugte Wiederherstellungen und Sperrungen | Zuverlässige Wiederherstellungsprozesse; weniger Supporteskalationen | Backup-Codes offline/verschlüsselt speichern; mehrere Kontakte registrieren |

| Praktizieren Sie sichere Passwort-Hygiene: Teilen oder Wiederverwenden Sie Passwörter niemals | Mittel — Einhaltung von Richtlinien und kultureller Wandel | Niedrig — Richtlinien + Passwortmanager / SSO-Tools | ⭐⭐⭐ — begrenzt Insider-Risiken und den Radius eines möglichen Datenlecks | Verbesserte Verantwortlichkeit; reduzierte Vorfälle mit geteilten Anmeldedaten | Verwenden Sie die Freigabefunktion des Passwortmanagers oder SSO; verbieten Sie die Weitergabe im Klartext |

| Schulen Sie Benutzer und etablieren Sie Richtlinien zur Passwortsicherheit | Hoch — Richtliniengestaltung, Schulung, Durchsetzung | Moderat–Hoch — Schulungsprogramme, Überwachungstools | ⭐⭐⭐ — erhält bewährte Praktiken in der gesamten Organisation | Konsistentes Verhalten, Einhaltung, schnellere Reaktion auf Datenlecks | Stellen Sie Werkzeuge (Manager/Generatoren) bereit, regelmäßige Schulungen, klare Richtlinien |

Von der Praxis zur Gewohnheit: Sicherheit in Ihre tägliche Routine integrieren

Die Navigation in der digitalen Welt erfordert mehr als nur zu wissen, was zu tun ist; sie verlangt konsequentes, bewusstes Handeln. Wir haben die zehn Säulen robuster Passwortsicherheit untersucht, von dem grundlegenden Prinzip, starke, einzigartige Anmeldedaten für jedes Konto zu erstellen, bis hin zur strategischen Implementierung der Multi-Faktor-Authentifizierung (MFA) und der Einführung sicherer Passwortmanager. Wir haben das menschliche Element beleuchtet, die Gefahren von Phishing und Social Engineering erkannt und die organisatorische Notwendigkeit klarer Sicherheitsrichtlinien hervorgehoben. Die Reise durch diese Best Practices für Passwortsicherheit offenbart eine klare Wahrheit: Ihre digitale Sicherheit ist kein Produkt, das Sie kaufen, sondern ein Prozess, den Sie kultivieren.

Die zentrale Herausforderung besteht darin, dieses Wissen von einer Checkliste von Praktiken in eine Reihe von verankerten, automatisierten Gewohnheiten zu verwandeln. Das schiere Volumen an Ratschlägen kann überwältigend wirken, aber Fortschritte werden durch schrittweise, wirkungsvolle Veränderungen erzielt. Das Ziel ist nicht, über Nacht Perfektion zu erreichen, sondern eine zunehmend stärkere Verteidigungsstrategie aufzubauen.

Ihr sofortiger Aktionsplan: Drei Schritte zu mehr Sicherheit

Um diesen Übergang von der Theorie zur Realität zu vollziehen, konzentrieren Sie sich auf die Maßnahmen, die den größten Sicherheitsgewinn mit dem geringsten anfänglichen Aufwand bieten. Betrachten Sie dies als Ihren "Jetzt starten"-Plan:

- Sichern Sie Ihr digitales Zentrum: Ihr primäres E-Mail-Konto ist der Schlüssel zu Ihrem digitalen Königreich. Wenn Sie heute nichts anderes tun, aktivieren Sie MFA oder die Zwei-Schritt-Verifizierung für dieses Konto. Diese einzige Maßnahme schafft eine formidable Barriere gegen unbefugten Zugriff und schützt die Rücksetzlinks und Benachrichtigungen für unzählige andere Dienste.

- Übernehmen Sie einen zentralen Tresor: Wählen und installieren Sie einen seriösen Passwortmanager. Machen Sie sich keine Sorgen, jedes einzelne Konto auf einmal zu migrieren. Beginnen Sie damit, neue Konten hinzuzufügen, während Sie sie erstellen, und migrieren Sie schrittweise Ihre kritischsten Anmeldungen, wie z. B. Bankkonten, soziale Medien und primäre Arbeitswerkzeuge. Dies ist der erste Schritt, um die Wiederverwendung von Passwörtern für immer zu eliminieren.

- Generieren, nicht Erstellen: Hören Sie auf, zu versuchen, komplexe Passwörter selbst zu erfinden. Menschen sind notorisch schlecht darin, echte Zufälligkeit zu erzeugen. Beginnen Sie stattdessen, einen Passwortgenerator für alle neuen Konten und für alle bestehenden Passwörter, die Sie aktualisieren, zu verwenden. Dies stellt sicher, dass Ihre Anmeldedaten die höchsten Standards für Komplexität und Entropie ohne geistigen Aufwand erfüllen.

Wichtige Erkenntnis: Der Weg zu starker Sicherheit besteht nicht in einer einzigen, massiven Überholung. Es geht um eine Reihe von kleinen, konsistenten und intelligenten Entscheidungen, die sich im Laufe der Zeit summieren und eine widerstandsfähige und anpassungsfähige Verteidigung gegen sich entwickelnde Bedrohungen aufbauen.

Über die Grundlagen hinaus: Eine Sicherheitsmentalität entwickeln

Sobald diese grundlegenden Gewohnheiten etabliert sind, werden die breiteren Prinzipien, die wir besprochen haben, leichter zu integrieren sein. Sie werden von unaufgeforderten E-Mails natürlicherweise skeptischer werden und die Merkmale von Phishing-Versuchen erkennen. Regelmäßige Software-Updates werden zu einer Routineaufgabe, nicht zu einer lästigen Unterbrechung. Sie werden kritisch über die Wiederherstellungsmethoden nachdenken, die Sie für Ihre Konten festlegen, und sich für sichere, vorab generierte Backup-Codes anstelle von leicht zu erratenden Sicherheitsfragen entscheiden.

Die Beherrschung dieser Best Practices für Passwortsicherheit bedeutet mehr, als nur Daten zu schützen; es geht darum, Kontrolle und Seelenfrieden zurückzugewinnen. Es geht darum, sicherzustellen, dass Ihre persönlichen Informationen, finanziellen Vermögenswerte und digitale Identität Ihnen und nur Ihnen gehören. Indem Sie diese Praktiken in tägliche Gewohnheiten umwandeln, reagieren Sie nicht nur auf Bedrohungen; Sie bauen proaktiv ein digitales Leben auf, das von Natur aus widerstandsfähig ist. Der Aufwand, den Sie heute investieren, ist eine direkte Investition in Ihre zukünftige Sicherheit und digitales Wohlbefinden.

Bereit, Best Practices in mühelose Gewohnheiten umzuwandeln? ShiftShift Extensions bietet die wesentlichen In-Browser-Tools, die Sie benötigen, einschließlich eines leistungsstarken Passwortgenerators zur Erstellung unknackbarer Anmeldedaten im Handumdrehen. Optimieren Sie Ihren Sicherheitsworkflow und steigern Sie Ihre Produktivität, indem Sie das All-in-One-Toolkit von ShiftShift Extensions noch heute herunterladen.