Las 10 Mejores Prácticas para la Seguridad de Contraseñas en 2026

Descubre las 10 mejores prácticas para la seguridad de contraseñas en 2026. Aprende a crear contraseñas fuertes, utilizar la autenticación multifactor (MFA) y proteger tus cuentas de las amenazas modernas.

Extensiones Recomendadas

En una era donde nuestra huella digital abarca todo, desde datos financieros hasta comunicaciones personales, la contraseña sigue siendo la primera línea de defensa. Sin embargo, hábitos comunes como reutilizar credenciales en múltiples sitios y confiar en frases fácilmente adivinables crean vulnerabilidades significativas. Los consejos estándar a menudo parecen desactualizados y no abordan las amenazas sofisticadas y automatizadas que definen la ciberseguridad moderna. Esta guía está diseñada para ir más allá de consejos genéricos, ofreciendo un resumen integral de mejores prácticas para la seguridad de contraseñas que son relevantes hoy en día.

Profundizaremos en las estrategias críticas para proteger tu vida digital. Esto incluye no solo la mecánica de crear contraseñas verdaderamente fuertes y únicas, sino también las prácticas esenciales para gestionarlas de manera efectiva. Aprenderás cómo implementar correctamente la Autenticación Multifactor (MFA), aprovechar el poder de los administradores de contraseñas y reconocer y evadir amenazas prevalentes como el phishing y el credential stuffing. Además, exploraremos cómo monitorear proactivamente tus cuentas en busca de signos de compromiso y establecer métodos de recuperación seguros.

A lo largo de esta lista, proporcionaremos ejemplos prácticos y detalles específicos de implementación. También destacaremos cómo herramientas innovadoras de navegador, como la suite de Extensiones de ShiftShift, pueden simplificar y automatizar estas medidas de seguridad. Al integrar herramientas como un Generador de Contraseñas seguro y procesamiento solo local, puedes transformar la seguridad robusta de una tarea compleja en una parte fluida e intuitiva de tu rutina digital diaria. Esta guía te equipa con el conocimiento y los flujos de trabajo necesarios para construir una postura de seguridad resiliente, protegiendo tu información sensible de accesos no autorizados.

1. Usa Contraseñas Fuertes y Únicas para Cada Cuenta

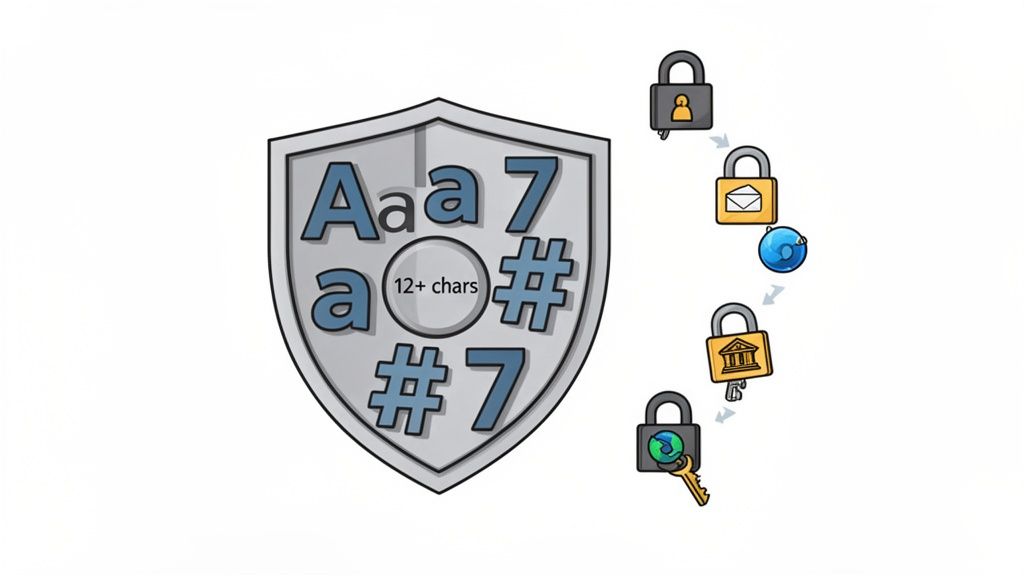

Crear una contraseña distinta y compleja para cada cuenta en línea es la práctica más fundamental de todas para la seguridad de contraseñas. Una contraseña fuerte actúa como la primera línea de defensa, combinando letras mayúsculas, letras minúsculas, números y caracteres especiales en una secuencia aleatoria. Esta complejidad hace que sea exponencialmente más difícil para los atacantes adivinar o descifrar utilizando métodos automatizados como ataques de fuerza bruta y de diccionario.

El aspecto "único" es igualmente crucial. Usar la misma contraseña en múltiples servicios crea una vulnerabilidad masiva. Si un servicio es violado, los atacantes pueden usar las credenciales filtradas para acceder a todas tus otras cuentas en lo que se conoce como un ataque de credential stuffing. La investigación de Microsoft subraya este riesgo, informando que el 99.9% de las cuentas comprometidas que rastrean provienen de contraseñas débiles o reutilizadas.

Cómo Implementar Esta Práctica

El objetivo es crear contraseñas que sean difíciles de adivinar para las máquinas y, idealmente, manejables para ti (aunque se recomienda un administrador de contraseñas).

- Aumenta la Longitud sobre la Complejidad: Aunque la complejidad importa, la longitud es un factor más significativo en la fortaleza de la contraseña. Una contraseña más larga, incluso si es simple, toma mucho más tiempo en ser descifrada que una corta y compleja. Apunta a un mínimo de 12-16 caracteres para cuentas importantes.

- Usa Frases de Contraseña: En lugar de caracteres aleatorios, crea una frase memorable y modifícala. Por ejemplo, "¡El café hace que mi mañana sea genial!" puede convertirse en

C0ffeeM@kesMyM0rn1ngGr8!. Esto es más fácil de recordar pero sigue siendo altamente seguro. - Aprovecha un Generador de Contraseñas: El método más seguro es usar una herramienta que cree contraseñas aleatorias criptográficamente seguras. Esto elimina el sesgo humano y asegura la máxima entropía. Para una opción confiable y conveniente, puedes aprender más sobre cómo generar contraseñas fuertes y aleatorias con la herramienta de ShiftShift.

Para los usuarios de las Extensiones de ShiftShift, que pueden acceder a datos sensibles del navegador, adherirse a este principio es innegociable. Protege no solo tus cuentas individuales, sino el centro de tu actividad digital de accesos no autorizados.

2. Implementa la Autenticación Multifactor (MFA)

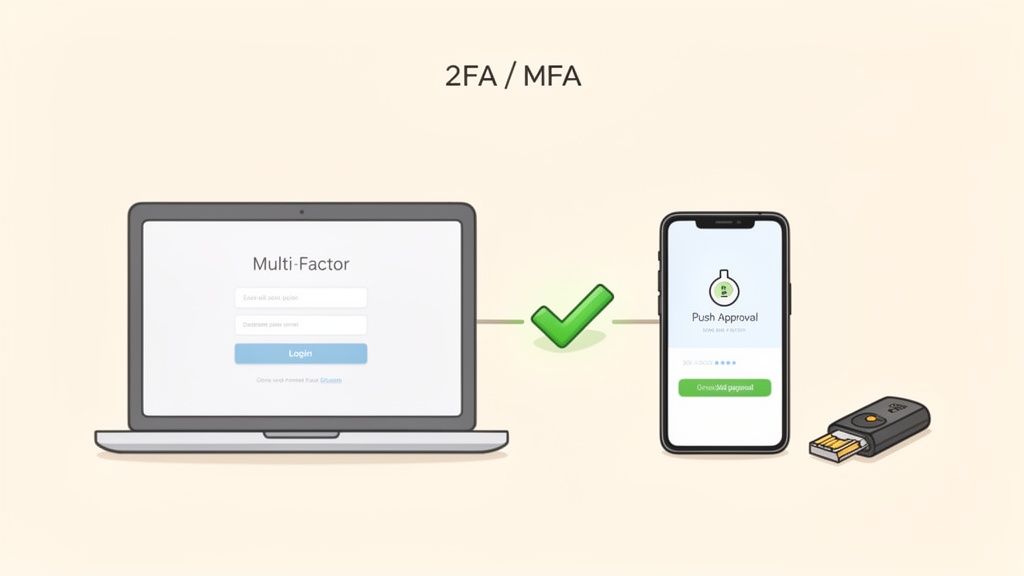

Más allá de solo contraseñas fuertes, implementar la Autenticación Multifactor (MFA) añade una segunda capa crítica de defensa. La MFA requiere que proporciones dos o más factores de verificación para acceder a un recurso, como algo que sabes (tu contraseña), algo que tienes (tu teléfono o una llave de seguridad) y algo que eres (una huella dactilar). Este enfoque en capas significa que incluso si un atacante roba tu contraseña, aún no puede acceder a tu cuenta sin el factor adicional.

La efectividad de la MFA está bien documentada. Los datos de Microsoft muestran que bloquea más del 99.9% de los ataques de compromiso de cuentas, y Google informó cero tomas de cuentas exitosas por phishing contra usuarios con llaves de seguridad. Esta práctica de seguridad ya no es opcional; es el estándar de la industria para proteger cualquier cuenta sensible, desde banca y correo electrónico hasta servicios en la nube y plataformas para desarrolladores como GitHub.

Cómo Implementar Esta Práctica

La implementación adecuada maximiza los beneficios de seguridad de la MFA mientras minimiza la fricción. La clave es elegir los métodos correctos y gestionarlos de manera segura.

- Prioriza Factores Más Fuertes: Si bien cualquier MFA es mejor que ninguna, no todos los métodos son iguales. Las llaves de seguridad hardware (por ejemplo, YubiKey, Titan) ofrecen el nivel más alto de protección contra phishing. Las aplicaciones de autenticación como Authy o Google Authenticator son un paso significativo por encima de SMS, que es vulnerable a ataques de intercambio de SIM.

- Habilita Primero en el Correo Electrónico: Tu cuenta de correo electrónico principal es a menudo la clave para restablecer contraseñas de todos tus otros servicios. Asegurarla primero es un paso crucial. Para profundizar en esto, considera consultar una guía sobre Autenticación Multifactor para la seguridad del correo electrónico.

- Almacena de Forma Segura los Códigos de Respaldo: Cuando configures la MFA, recibirás códigos de respaldo para usar si pierdes tu dispositivo principal.

- Almacena estos códigos en un lugar seguro y encriptado, como un administrador de contraseñas, pero separado de la contraseña de la cuenta misma.

Para los usuarios de ShiftShift Extensions, habilitar MFA en tus cuentas principales (como tu cuenta de Google o Microsoft vinculada al navegador) es esencial. Proporciona una robusta salvaguarda, asegurando que el centro principal que controla tus extensiones de navegador y sus datos siga siendo exclusivamente tuyo.

3. Usa un Administrador de Contraseñas Reputable

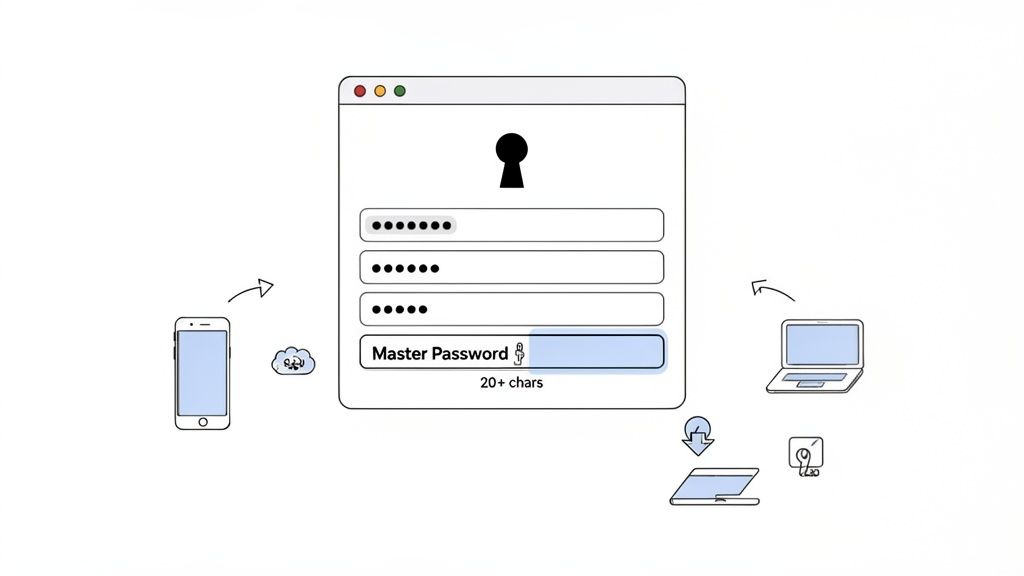

Usar contraseñas fuertes y únicas para cada cuenta es un principio fundamental de la seguridad de contraseñas, pero la memoria humana no puede mantenerse al día. Un administrador de contraseñas resuelve este problema generando, almacenando y completando automáticamente credenciales de manera segura. Estas herramientas actúan como una bóveda digital encriptada, requiriéndote recordar solo una contraseña maestra fuerte para acceder a todas las demás, resolviendo efectivamente el conflicto entre seguridad y conveniencia.

Este enfoque es una infraestructura esencial para la vida digital moderna, especialmente para desarrolladores y profesionales de tecnología que gestionan docenas o incluso cientos de cuentas a través de diferentes servicios y entornos. En lugar de confiar en métodos inseguros como hojas de cálculo o almacenamiento basado en el navegador, un administrador de contraseñas dedicado utiliza una robusta encriptación de conocimiento cero para proteger tus datos. Esto significa que incluso el proveedor no puede acceder a tus credenciales almacenadas.

Cómo Implementar Esta Práctica

Elegir y configurar correctamente un administrador de contraseñas es crítico para establecer una base digital segura.

- Selecciona un Proveedor Confiable: Busca administradores con una sólida reputación y prácticas de seguridad transparentes. Las opciones varían desde elecciones de código abierto como Bitwarden, soluciones de nivel empresarial como 1Password, hasta alternativas locales y fuera de línea como KeePass.

- Crea una Contraseña Maestra Inquebrantable: Esta es la contraseña más importante que tienes. Haz que sea una frase de contraseña larga de más de 20 caracteres que sea única y que nunca se haya usado en ningún otro lugar.

- Habilita la Autenticación Multifactor (MFA): Asegura tu bóveda requiriendo un segundo paso de verificación, como una aplicación de autenticador o una clave de seguridad física, antes de conceder acceso. Esto añade una capa crítica de protección.

- Usa el Generador Incorporado: Deja que el administrador de contraseñas cree contraseñas aleatorias criptográficamente para todas las nuevas cuentas. Esto elimina el sesgo humano y asegura la máxima fortaleza, una característica incorporada directamente en herramientas como el Generador de Contraseñas de ShiftShift.

Una vez que hayas elegido un administrador de contraseñas, familiarízate con las mejores prácticas para administradores de contraseñas para maximizar sus beneficios de seguridad. Audita regularmente tu bóveda en busca de contraseñas débiles, reutilizadas o antiguas y actualízalas de inmediato.

4. Habilita la Verificación en Dos Pasos en Cuentas de Correo Electrónico

Tu cuenta de correo electrónico es la llave maestra de tu vida digital. Es el centro principal para enlaces de restablecimiento de contraseñas, notificaciones de seguridad y comunicaciones sensibles. Asegurarla con más que solo una contraseña es una de las mejores prácticas de mayor impacto para la seguridad de contraseñas que puedes adoptar. Habilitar la verificación en dos pasos (2SV), también conocida como autenticación de dos factores (2FA), añade una segunda capa crucial de defensa, asegurando que incluso si tu contraseña es robada, tu cuenta permanezca inaccesible.

Este método requiere una segunda pieza de información además de tu contraseña para conceder acceso. Esto podría ser un código de una aplicación de autenticador, una clave de seguridad física, o un aviso enviado a tu dispositivo de confianza. Para objetivos de alto valor como tu cuenta principal de Gmail o Microsoft, que puede ser utilizada para restablecer contraseñas para casi todos tus otros servicios, implementar 2SV neutraliza efectivamente la amenaza de una simple filtración de contraseña.

Cómo Implementar Esta Práctica

Configurar 2SV es un proceso sencillo que mejora drásticamente la seguridad. El objetivo es hacer imposible que un atacante inicie sesión sin acceso físico a uno de tus dispositivos.

- Prioriza las Aplicaciones de Autenticador Sobre SMS: Aunque 2SV basado en SMS es mejor que nada, es vulnerable a ataques de intercambio de SIM. Usa una aplicación de contraseña de un solo uso basada en tiempo (TOTP) como Google Authenticator o Authy para un método de verificación más seguro. Proveedores importantes como Google y Microsoft apoyan fuertemente esto.

- Registra Métodos de Respaldo: Siempre configura más de un método de verificación. Registra un número de teléfono de respaldo y genera un conjunto de códigos de recuperación de un solo uso. Almacena estos códigos en un lugar seguro y encriptado separado de tu administrador de contraseñas, como un archivo encriptado o una caja fuerte física.

- Prueba Tu Proceso de Recuperación: Antes de que lo necesites desesperadamente, prueba tus métodos de 2SV y recuperación. Asegúrate de que tu número de teléfono de respaldo funcione y de que sepas dónde están tus códigos de recuperación. Actualiza esta información anualmente o cada vez que cambies de dispositivo para evitar quedarte fuera de tu propia cuenta.

5. Actualiza y Parchea el Software Regularmente

La seguridad efectiva de contraseñas se extiende más allá de la contraseña misma; depende de la integridad del software que maneja tus credenciales. Actualizar y parchear regularmente tu software es una práctica crítica, aunque a menudo pasada por alto, para la seguridad de contraseñas. Las vulnerabilidades en sistemas operativos, navegadores y aplicaciones pueden ser explotadas por atacantes para robar credenciales almacenadas, registrar pulsaciones de teclas o eludir medidas de autenticación por completo.

Las actualizaciones de software frecuentemente contienen parches de seguridad cruciales que cierran estos agujeros conocidos antes de que puedan ser ampliamente explotados. La infame vulnerabilidad Log4Shell en 2021, por ejemplo, afectó a millones de aplicaciones y permitió a los atacantes ejecutar código de forma remota, destacando cómo un solo fallo sin parchear puede tener consecuencias catastróficas. Mantener tu software actualizado asegura que estés protegido contra las amenazas más recientes descubiertas.

Cómo Implementar Esta Práctica

Integrar actualizaciones de software en tu rutina es un hábito de seguridad simple pero poderoso. El objetivo es minimizar la ventana de oportunidad para que los atacantes exploten vulnerabilidades conocidas.

- Habilita Actualizaciones Automáticas: Esta es la forma más efectiva de mantenerte protegido. Configura tus sistemas operativos (como Windows y macOS) y aplicaciones principales para que instalen actualizaciones automáticamente. Navegadores modernos como Chrome y Firefox están diseñados para actualizarse silenciosamente en segundo plano, una característica clave para mantener la seguridad.

- Verifica Regularmente las Extensiones del Navegador: Las extensiones operan dentro del contexto de seguridad de tu navegador y pueden tener privilegios significativos. Verifica manualmente las actualizaciones de tus extensiones semanalmente visitando la página de gestión de extensiones de tu navegador (por ejemplo,

chrome://extensions). - Esto asegura que cualquier vulnerabilidad descubierta sea parcheada de manera oportuna.

- Priorizar los parches del sistema operativo: Su sistema operativo es la base de la seguridad de su dispositivo. Preste atención inmediata a las notificaciones de parches de seguridad de su proveedor de sistema operativo e instálelos tan pronto como sea posible. Estas actualizaciones a menudo abordan amenazas a nivel de sistema que podrían comprometer todas las aplicaciones en su dispositivo.

Para los usuarios de ShiftShift Extensions, mantener un navegador actualizado es fundamental. Dado que la extensión funciona dentro del entorno de Chrome, su seguridad está directamente relacionada con la integridad del navegador. Un navegador parcheado asegura que el entorno seguro en el que opera ShiftShift permanezca sin compromisos, protegiendo sus actividades y datos en el navegador.

6. Evitar ataques de phishing y ingeniería social

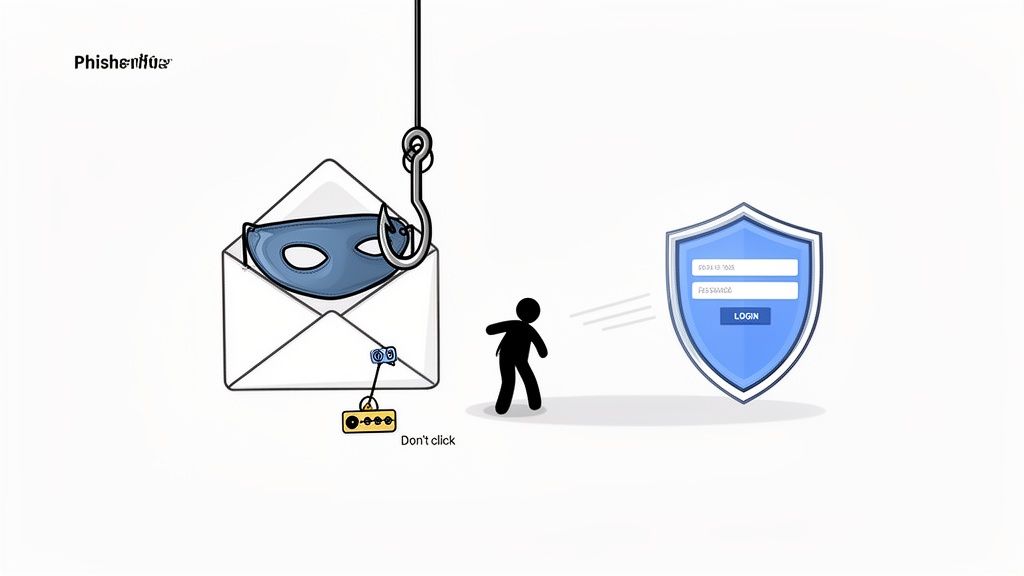

Los ataques de phishing y la ingeniería social son amenazas insidiosas que eluden las defensas técnicas al dirigirse al elemento humano. En lugar de intentar descifrar una contraseña fuerte, los atacantes lo manipulan para que se la entregue de forma voluntaria. Estos esquemas a menudo utilizan un lenguaje urgente o tentador para crear una sensación de pánico u oportunidad, engañándolo para que haga clic en enlaces maliciosos o divulgue credenciales sensibles. Incluso la contraseña más robusta y la autenticación multifactor pueden volverse inútiles ante un convincente fraude de phishing.

La prevalencia de esta táctica es asombrosa. La investigación de IBM revela que el error humano es un factor en la gran mayoría de las violaciones de datos, destacando cuán efectivas son estas manipulaciones psicológicas. Las campañas de spear-phishing exitosas contra grandes empresas tecnológicas y las estafas de "fraude de CEO" que cuestan miles de millones anualmente demuestran que nadie es inmune. Por lo tanto, cultivar un escepticismo saludable es una de las mejores prácticas más críticas para la seguridad de las contraseñas.

Cómo implementar esta práctica

La clave para defenderse contra estos ataques es la conciencia y un enfoque consistente y cauteloso hacia la comunicación no solicitada. Construir un hábito de verificación puede neutralizar la amenaza antes de que escale.

- Examine a los remitentes y enlaces: Siempre verifique la dirección de correo electrónico completa del remitente, no solo el nombre que se muestra. Antes de hacer clic en cualquier enlace, pase el mouse sobre él para previsualizar la URL de destino real y asegurarse de que coincida con el dominio legítimo.

- Navegue directamente a los sitios web: En lugar de hacer clic en un enlace en un correo electrónico que le pide que inicie sesión, abra su navegador y escriba manualmente la dirección del sitio web. Esto evita completamente el riesgo de ser enviado a una página de inicio de sesión falsificada.

- Tenga cuidado con la urgencia: Los atacantes crean una sensación de urgencia para hacer que actúe sin pensar. Sea inmediatamente sospechoso de cualquier mensaje que exija acción inmediata, que amenace con cerrar su cuenta o que ofrezca una recompensa demasiado buena para ser verdad.

- Verifique a través de un canal separado: Si recibe una solicitud sospechosa de un colega o servicio, contáctelo a través de un método de comunicación conocido y separado (como una llamada telefónica o un nuevo mensaje) para confirmar su legitimidad.

- Utilice las características de seguridad del navegador: Los navegadores modernos proporcionan indicadores de seguridad claros, como el ícono de candado para HTTPS. También puede mejorar su seguridad utilizando DNS encriptado, y puede aprender más sobre cómo DNS sobre HTTPS fortalece su privacidad y protege contra ciertos ataques.

7. Monitorear Cuentas para Notificaciones de Violación y Actividad Sospechosa

Incluso la contraseña más fuerte puede ser comprometida si el servicio que la alberga sufre una violación de datos. El monitoreo proactivo es una capa crítica de defensa, permitiéndote reaccionar rápidamente cuando tus credenciales están expuestas. Esta práctica implica revisar regularmente tus cuentas en violaciones conocidas y mantener un ojo en la actividad de tu cuenta para detectar cualquier signo de acceso no autorizado.

Esta vigilancia transforma tu postura de seguridad de pasiva a activa. En lugar de esperar una notificación de que tu cuenta ha sido mal utilizada, puedes identificar la exposición inicial y tomar medidas inmediatas, como cambiar tu contraseña, antes de que ocurra algún daño significativo. Es un componente clave de una estrategia integral para la seguridad de contraseñas.

Cómo Implementar Esta Práctica

Un monitoreo efectivo combina herramientas automatizadas con verificaciones manuales en tus cuentas más críticas. El objetivo es crear un sistema que te alerte sobre posibles amenazas tan pronto como sean descubiertas.

- Usa Servicios de Notificación de Violaciones: Revisa regularmente tus direcciones de correo electrónico contra bases de datos de violaciones conocidas. Servicios como "Have I Been Pwned" de Troy Hunt son invaluables para esto. Muchos administradores de contraseñas modernos también integran esta funcionalidad, alertándote automáticamente si una contraseña que has almacenado ha aparecido en una filtración de datos.

- Habilita Alertas de Inicio de Sesión y Seguridad: Configura tus cuentas importantes (como correo electrónico, banca y redes sociales) para que te envíen una alerta por correo electrónico o mensaje de texto por nuevos inicios de sesión o actividades sospechosas. Esto proporciona notificaciones en tiempo real de posibles accesos no autorizados.

- Revisa los Registros de Actividad de la Cuenta: Revisa periódicamente el historial de inicios de sesión y los registros de actividad recientes de tu correo electrónico y cuentas financieras principales. Busca dispositivos, ubicaciones o tiempos de acceso no reconocidos. Si encuentras algo sospechoso, revoca inmediatamente el acceso para ese dispositivo y cambia tu contraseña.

- Confía en Tus Herramientas: Al usar extensiones de navegador como ShiftShift que manejan varias tareas localmente, la seguridad de tus datos es primordial. Dado que estas herramientas operan dentro de tu navegador, es esencial asegurarte de que no se esté llevando a cabo ninguna actividad no autorizada. Puedes aprender más sobre cómo ShiftShift prioriza los datos del usuario revisando su política de privacidad integral.

8. Asegura Métodos de Recuperación de Contraseña y Códigos de Respaldo

Incluso la contraseña más fuerte no sirve de nada si estás bloqueado fuera de tu propia cuenta. Los mecanismos de recuperación de contraseña, como correos electrónicos de respaldo, números de teléfono y códigos de respaldo de autenticación multifactor (MFA), son tu salvavidas cuando la autenticación primaria falla. Sin embargo, estas alternativas a menudo son el eslabón más débil en tu cadena de seguridad, proporcionando una puerta trasera para que los atacantes restablezcan tu contraseña y tomen el control de tu cuenta.

Asegurar estos métodos de recuperación es un componente crítico de una estrategia integral de seguridad de contraseñas. Si un atacante compromete tu correo electrónico de recuperación, puede iniciar un restablecimiento de contraseña para cualquier cuenta vinculada a él, eludiendo tu contraseña compleja y MFA. De manera similar, los códigos de respaldo robados para servicios como Google o GitHub otorgan acceso inmediato, dejando inútil tu dispositivo de autenticación de dos factores principal.

Cómo Implementar Esta Práctica

El objetivo es tratar tus métodos de recuperación con el mismo nivel de seguridad que tus credenciales primarias, asegurando que no puedan ser fácilmente comprometidos o manipulados socialmente.

- Asegura y Aísla los Canales de Recuperación: Usa una dirección de correo electrónico dedicada para la recuperación de cuentas que no sea conocida públicamente ni utilizada para correspondencia general. Al establecer preguntas de seguridad, proporciona respuestas falsas pero memorables. Por ejemplo, el "nombre de tu primera mascota" podría ser una palabra aleatoria y no relacionada que solo tú conozcas.

- Almacena Códigos de Respaldo de Forma Segura: Cuando un servicio como Google te proporciona códigos de respaldo para la Verificación en 2 Pasos, no los almacenes en el mismo administrador de contraseñas que tu contraseña principal. Imprímelos y guárdalos en un lugar físicamente seguro, como una caja fuerte, o almacénalos en un archivo digital cifrado separado de tu bóveda principal.

- Revisa y Prueba Regularmente: Al menos una vez al año, revisa los números de teléfono de recuperación y las direcciones de correo electrónico asociadas con tus cuentas críticas. Asegúrate de que estén actualizados y aún bajo tu control. También es prudente probar periódicamente el proceso de recuperación para que estés familiarizado con él antes de que ocurra una emergencia.

Al fortalecer tus opciones de recuperación de cuentas, cierras un vector de ataque común y a menudo explotado. Esto asegura que la única persona que puede recuperar el acceso a tus cuentas bloqueadas seas tú, reforzando la integridad general de tu identidad digital.

9. Practica una Higiene de Contraseñas Segura: Nunca Compartas ni Reutilices Contraseñas

Una adecuada higiene de contraseñas implica los hábitos diarios de cómo manejas tus credenciales. Es un componente central de la seguridad de contraseñas, enfocándose en prevenir los comportamientos que socavan incluso las contraseñas más fuertes. Las dos reglas más críticas de la higiene de contraseñas son nunca compartir tu contraseña con nadie y nunca reutilizarla en diferentes servicios. Compartir una contraseña, incluso con un colega de confianza, crea una brecha de seguridad inmediata, ya que pierdes el control sobre quién la conoce y cómo se almacena.

Reutilizar contraseñas es una práctica igualmente peligrosa. Crea un efecto dominó donde una sola violación de datos en un servicio puede comprometer todas tus otras cuentas. Los atacantes utilizan específicamente credenciales filtradas de una violación para lanzar ataques de "credential stuffing" contra otras plataformas populares, apostando a que los usuarios han reciclado sus contraseñas. Adherirse a estos principios de higiene es fundamental para mantener una postura de seguridad resiliente.

Cómo Implementar Esta Práctica

Una buena higiene de contraseñas se trata de construir hábitos seguros y aprovechar las herramientas adecuadas para facilitar el mantenimiento de esos hábitos. El objetivo es tratar cada contraseña como una clave única y confidencial.

- Usa la Función de Compartición de un Administrador de Contraseñas: Si necesitas otorgar acceso a alguien a una cuenta, nunca envíes la contraseña directamente por correo electrónico o mensajería. En su lugar, utiliza la funcionalidad de compartición segura incorporada de un administrador de contraseñas de buena reputación, que permite un acceso controlado y revocable sin exponer la credencial en bruto.

- Implementa Inicio de Sesión Único (SSO): Para entornos de equipo, el SSO es el estándar de oro. Permite a los usuarios acceder a múltiples aplicaciones con un solo conjunto de credenciales, gestionadas por un proveedor de identidad central. Esto elimina por completo la necesidad de contraseñas compartidas, como se ve en las mejores prácticas de AWS IAM, que exigen cuentas de usuario individuales en lugar de credenciales raíz compartidas.

- Nunca Escribas Contraseñas Físicamente: Evita almacenar contraseñas en notas adhesivas, cuadernos o pizarras. Estas son fácilmente perdidas, robadas o fotografiadas, eludiendo completamente las medidas de seguridad digitales.

- Evita Almacenar Contraseñas en Ubicaciones Digitales Inseguras: No guardes contraseñas en archivos de texto sin cifrar, hojas de cálculo o autocompletar del navegador en computadoras compartidas o públicas. Estos métodos ofrecen poca o ninguna protección contra malware o acceso físico no autorizado.

Para equipos e individuos, especialmente aquellos que manejan datos sensibles como desarrolladores e ingenieros de QA que utilizan ShiftShift Extensions, practicar una estricta higiene de contraseñas no es solo una recomendación; es una necesidad. Esto asegura que tus contraseñas fuertes, cuidadosamente elaboradas, sigan siendo una defensa robusta en lugar de un único punto de falla.

10. Educar a los Usuarios y Establecer Políticas de Seguridad de Contraseñas

Los esfuerzos individuales en seguridad de contraseñas se amplifican cuando son respaldados por una fuerte cultura organizacional y directrices claras. Establecer políticas formales de contraseñas y educar a los usuarios sobre las amenazas actuales transforma la seguridad de una tarea personal en una responsabilidad compartida y colectiva. Esta práctica es crucial porque una sola cuenta comprometida puede crear una brecha de seguridad que afecta a toda la organización.

Políticas sólidas, combinadas con capacitación continua, crean una postura de seguridad resiliente. Cuando los usuarios entienden el "por qué" detrás de las reglas, como el riesgo de phishing o el credential stuffing, es mucho más probable que cumplan y se conviertan en defensores proactivos de los datos de la empresa. Este enfoque es exigido por estándares de cumplimiento como SOC 2 y PCI-DSS, que reconocen que la tecnología por sí sola es insuficiente sin usuarios educados.

Cómo Implementar Esta Práctica

El objetivo es crear políticas que sean tanto efectivas como amigables para el usuario, fomentando la adopción en lugar de soluciones alternativas. Esto implica un enfoque equilibrado de establecer reglas claras, proporcionar educación y suministrar las herramientas adecuadas.

- Establecer una Política Clara y Moderna: Crea una política de contraseñas fácil de entender. La guía moderna, como la de NIST, favorece la longitud sobre la complejidad forzada. Un buen punto de partida es requerir un mínimo de 12 caracteres, exigir el uso de autenticación multifactor y prohibir la reutilización de contraseñas.

- Realizar Capacitación de Seguridad Regular: Implementa capacitación de concienciación sobre seguridad trimestral o semestral. Cubre amenazas comunes como phishing, ingeniería social y los peligros de usar contraseñas débiles. Utiliza ejemplos reales y anonimizados de incidentes de seguridad para ilustrar el impacto.

- Proporcionar Herramientas de Apoyo, No Solo Reglas: Las políticas más efectivas son habilitadoras, no solo restrictivas. En lugar de solo dictar reglas, empodera a los usuarios proporcionándoles herramientas aprobadas como administradores de contraseñas empresariales y generadores de contraseñas. Esto les facilita seguir las mejores prácticas para la seguridad de contraseñas sin fricciones.

- Fomentar una Cultura de Seguridad Positiva: Fomenta una cultura donde informar sobre problemas de seguridad potenciales sea simple y recompensado. Celebra a los empleados que demuestran un comportamiento consciente de la seguridad. Cuando la seguridad se ve como un objetivo colectivo en lugar de una medida punitiva, toda la organización se vuelve más segura.

Comparación de las 10 Mejores Prácticas de Seguridad de Contraseñas

| Práctica | 🔄 Complejidad de Implementación | ⚡ Requisitos de Recursos | ⭐ Efectividad Esperada | 📊 Resultados Típicos / Impacto | 💡 Casos de Uso Ideales / Consejos |

|---|---|---|---|---|---|

| Usar Contraseñas Fuertes y Únicas para Cada Cuenta | Media — requiere disciplina para crear entradas únicas | Baja — se recomienda generador de contraseñas | ⭐⭐⭐ — reduce en gran medida el riesgo de reutilización | Limita el radio de impacto de una brecha; previene el credential stuffing | Usar para todas las cuentas; preferir 12–16+ caracteres; usar generador |

| Implementar Autenticación Multifactor (MFA) | Media — configuración por cuenta y planificación de respaldo | Moderada — aplicaciones de autenticación, llaves de hardware, dispositivos | ⭐⭐⭐⭐ — bloquea la mayoría de los secuestros de cuentas | Reduce significativamente el acceso no autorizado; ayuda a la conformidad | Crítico para admin/email/nube; preferir llaves de hardware para alto valor |

| Usar un Administrador de Contraseñas Reputable | Baja–Media — configuración inicial y gestión de la contraseña maestra | Moderada — aplicación de administrador, posible suscripción, sincronización de dispositivos | ⭐⭐⭐ — permite contraseñas fuertes y únicas a gran escala | Reduce la reutilización, ofrece alertas de brechas y compartición segura | Ideal para individuos y equipos; habilitar MFA en el administrador |

| Habilitar Verificación en Dos Pasos en Cuentas de Correo Electrónico | Baja — seguir las instrucciones del proveedor | Baja — aplicación de autenticación o teléfono de respaldo | ⭐⭐⭐⭐ — asegura el canal de recuperación principal | Protege la recuperación de cuentas; previene el secuestro masivo de cuentas | Habilitar en todos los correos electrónicos principales; usar aplicación/hardware en lugar de SMS |

| Actualizar y Parchear Software Regularmente | Baja — habilitar actualizaciones automáticas y revisiones rutinarias | Baja — red estable, supervisión administrativa | ⭐⭐⭐ — previene la explotación de fallas conocidas | Reduce el riesgo de malware/keyloggers; mantiene la seguridad del navegador/extensiones | Habilitar actualizaciones automáticas; revisar extensiones y SO regularmente |

| Evitar Ataques de Phishing y Ingeniería Social | Media — capacitación continua y vigilancia del usuario | Baja — materiales de capacitación, pruebas simuladas | ⭐⭐⭐ — esencial contra ataques dirigidos a humanos | Menos incidentes exitosos de phishing; cultura de seguridad más fuerte | Capacitar a los usuarios, pasar el mouse sobre los enlaces, verificar remitentes, realizar simulaciones |

| Monitorear Cuentas para Notificaciones de Brechas y Actividad Sospechosa | Baja–Media — suscribirse y revisar alertas regularmente | Baja — servicios de brechas, alertas del administrador de contraseñas | ⭐⭐⭐ — permite detección y respuesta rápida | Contención temprana; cambios proactivos de credenciales después de brechas | Revisar HIBP mensualmente, habilitar alertas del administrador, revisar actividad de inicio de sesión |

| Asegurar Métodos de Recuperación de Contraseña y Códigos de Respaldo | Media — configurar múltiples recuperaciones y almacenamiento seguro | Baja–Moderada — almacenamiento encriptado o caja fuerte física | ⭐⭐⭐ — previene recuperaciones no autorizadas y bloqueos | Procesos de recuperación confiables; menos escalaciones de soporte | Almacenar códigos de respaldo fuera de línea/encriptados; registrar múltiples contactos |

| Practicar una Higiene de Contraseñas Segura: Nunca Compartir ni Reutilizar Contraseñas | Media — adherencia a políticas y cambio cultural | Baja — políticas + administrador de contraseñas / herramientas SSO | ⭐⭐⭐ — limita el riesgo interno y el radio de impacto | Mejor responsabilidad; reducción de incidentes de credenciales compartidas | Usar la función de compartir del administrador de contraseñas o SSO; prohibir el compartir en texto plano |

| Educar a los Usuarios y Establecer Políticas de Seguridad de Contraseñas | Alta — diseño de políticas, capacitación, aplicación | Moderada–Alta — programas de capacitación, herramientas de monitoreo | ⭐⭐⭐ — sostiene las mejores prácticas a nivel organizacional | Comportamiento consistente, cumplimiento, respuesta más rápida a brechas | Proporcionar herramientas (administradores/generadores), capacitación regular, políticas claras |

De la Práctica al Hábito: Integrando la Seguridad en Tu Rutina Diaria

Navegar por el mundo digital requiere más que solo saber qué hacer; exige acción consistente y consciente. Hemos explorado los diez pilares de una robusta seguridad de contraseñas, desde el principio fundamental de crear credenciales fuertes y únicas para cada cuenta hasta la implementación estratégica de la Autenticación Multifactor (MFA) y la adopción de administradores de contraseñas seguros. Hemos profundizado en el elemento humano, reconociendo los peligros del phishing y la ingeniería social, y la necesidad organizacional de políticas de seguridad claras. El viaje a través de estas mejores prácticas para la seguridad de contraseñas revela una verdad clara: tu seguridad digital no es un producto que compras, sino un proceso que cultivas.

El desafío central es transformar este conocimiento de una lista de prácticas en un conjunto de hábitos arraigados y de segunda naturaleza. El volumen de consejos puede parecer abrumador, pero el progreso se logra a través de cambios incrementales y de alto impacto. El objetivo no es lograr la perfección de la noche a la mañana, sino construir una postura defensiva progresivamente más fuerte.

Tu Plan de Acción Inmediato: Tres Pasos hacia un Tú Más Seguro

Para hacer esta transición de la teoría a la realidad, enfócate en las acciones que proporcionan el mayor aumento de seguridad con la menor cantidad de esfuerzo inicial. Considera esto como tu plan de "comenzar ahora":

- Asegura Tu Centro Digital: Tu cuenta de correo electrónico principal es la clave de tu reino digital. Si no haces nada más hoy, habilita MFA o Verificación en Dos Pasos en esta cuenta. Esta única acción crea una barrera formidable contra el acceso no autorizado, protegiendo los enlaces de restablecimiento y las notificaciones para innumerables otros servicios.

- Adopta un Cofre Centralizado: Elige e instala un administrador de contraseñas reputado. No te preocupes por migrar cada cuenta de inmediato.

- Comienza agregando nuevas cuentas a medida que las creas y mueve gradualmente tus inicios de sesión más críticos, como los bancarios, redes sociales y herramientas de trabajo principales. Este es el primer paso para eliminar la reutilización de contraseñas para siempre.

- Genera, No Crees: Deja de intentar inventar contraseñas complejas por tu cuenta. Los humanos son notoriamente malos creando verdadera aleatoriedad. En su lugar, comienza a usar un generador de contraseñas para todas las nuevas cuentas y para cualquier contraseña existente que actualices. Esto asegura que tus credenciales cumplan con los más altos estándares de complejidad y entropía sin ningún esfuerzo mental.

Perspectiva Clave: El camino hacia una seguridad sólida no se trata de una sola y masiva revisión. Se trata de una serie de pequeñas, consistentes e inteligentes decisiones que se acumulan con el tiempo, construyendo una defensa resiliente y adaptable contra amenazas en evolución.

Más Allá de lo Básico: Cultivando una Mentalidad de Seguridad

Una vez que estos hábitos fundamentales estén establecidos, los principios más amplios que hemos discutido se integrarán más fácilmente. Naturalmente, te volverás más escéptico ante correos electrónicos no solicitados, reconociendo las características de los intentos de phishing. Actualizar regularmente tu software se convertirá en una tarea rutinaria, no en una interrupción molesta. Pensarás críticamente sobre los métodos de recuperación que establezcas para tus cuentas, optando por códigos de respaldo seguros y pre-generados en lugar de preguntas de seguridad fácilmente adivinables.

Dominar estas mejores prácticas para la seguridad de contraseñas es más que solo proteger datos; se trata de recuperar el control y la tranquilidad. Se trata de asegurar que tu información personal, activos financieros e identidad digital sigan siendo tuyos y solo tuyos. Al transformar estas prácticas en hábitos diarios, no solo estás reaccionando a las amenazas; estás construyendo proactivamente una vida digital que es resiliente por diseño. El esfuerzo que inviertes hoy es una inversión directa en tu seguridad futura y bienestar digital.

¿Listo para convertir las mejores prácticas en hábitos sin esfuerzo? ShiftShift Extensions proporciona las herramientas esenciales en el navegador que necesitas, incluyendo un potente Generador de Contraseñas para crear credenciales irrompibles al instante. Optimiza tu flujo de trabajo de seguridad y mejora tu productividad descargando el kit de herramientas todo en uno desde ShiftShift Extensions hoy.