10 השיטות הטובות ביותר לאבטחת סיסמאות בשנת 2026

גלה את 10 השיטות הטובות ביותר לאבטחת סיסמאות בשנת 2026. למד כיצד ליצור סיסמאות חזקות, להשתמש באימות רב-שלבי (MFA), ולהגן על החשבונות שלך מפני איומים מודרניים.

הרחבות מומלצות

בעידן שבו עקבות הדיגיטליים שלנו כוללים הכל, החל מנתונים פיננסיים ועד לתקשורת אישית, הסיסמה נותרת קו ההגנה הראשון. עם זאת, הרגלים נפוצים כמו שימוש חוזר באותן הסיסמאות באתרים שונים והסתמכות על ביטויים שקל לנחש יוצרים פגיעויות משמעותיות. העצות הסטנדרטיות לעיתים קרובות מרגישות מיושנות ואינן מצליחות להתמודד עם האיומים המתקדמים והאוטומטיים המאפיינים את אבטחת הסייבר המודרנית. מדריך זה נועד לעבור מעבר לטיפים כלליים, ולהציע סיכום מקיף של שיטות עבודה מומלצות לאבטחת סיסמאות הרלוונטיות להיום.

נעמיק באסטרטגיות הקריטיות לנעילת חייכם הדיגיטליים. זה כולל לא רק את המכניקה של יצירת סיסמאות חזקות וייחודיות באמת, אלא גם את השיטות החיוניות לניהולן ביעילות. תלמדו כיצד ליישם נכון את האימות הרב-שלבי (MFA), לנצל את כוחם של מנהלי הסיסמאות, ולהכיר ולהימנע מאיומים נפוצים כמו פישינג והתקפות של הצפת אישורים. יתרה מכך, נחקור כיצד לפקח באופן פרואקטיבי על החשבונות שלכם לסימנים של פגיעות ולהקים שיטות שחזור מאובטחות.

במהלך רשימה זו, נספק דוגמאות מעשיות ופרטי יישום ספציפיים. נציין גם כיצד כלים חדשניים בדפדפנים, כמו חבילת הרחבות של ShiftShift, יכולים לפשט ולייעל את אמצעי האבטחה הללו. על ידי שילוב כלים כמו יצרן סיסמאות מאובטח ועיבוד מקומי בלבד, תוכלו להפוך אבטחה חזקה מעבודה מורכבת לחלק חלק ואינטואיטיבי משגרת היום הדיגיטלית שלכם. מדריך זה מצייד אתכם בידע ובזרימות עבודה הנדרשות לבניית עמדת אבטחה עמידה, המגנה על המידע הרגיש שלכם מפני גישה לא מורשית.

1. השתמשו בסיסמאות חזקות וייחודיות לכל חשבון

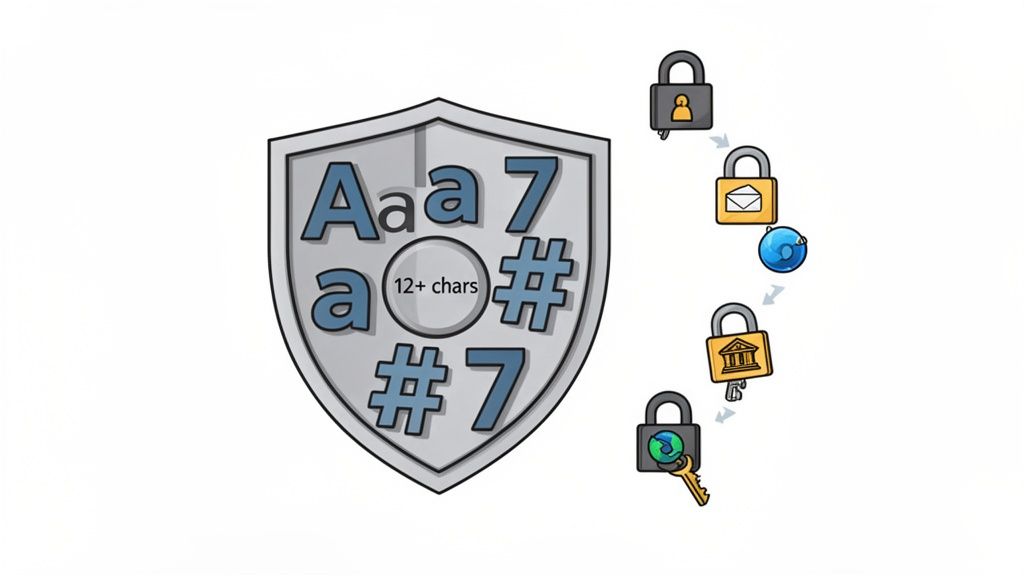

יצירת סיסמה ייחודית ומורכבת לכל חשבון מקוון היא השיטה הבסיסית ביותר מבין כל השיטות המומלצות לאבטחת סיסמאות. סיסמה חזקה פועלת כקו ההגנה הראשון, משולבת באותיות גדולות, אותיות קטנות, מספרים ודמויות מיוחדות ברצף אקראי. מורכבות זו מקשה exponentially על תוקפים לנחש או לחדור באמצעות שיטות אוטומטיות כמו התקפות כוח גס והתקפות מילון.

האספקט של "ייחודיות" הוא קריטי באותה מידה. שימוש באותה סיסמה בשירותים שונים יוצר פגיעות עצומה. אם שירות אחד נפרץ, תוקפים יכולים להשתמש באישורים שנחשפו כדי לגשת לכל החשבונות האחרים שלכם במה שנקרא התקפת הצפת אישורים. מחקר של מיקרוסופט מדגיש את הסיכון הזה, ומדווח כי 99.9% מהחשבונות המופרעים שהם עוקבים אחריהם נובעים מסיסמאות חלשות או בשימוש חוזר.

כיצד ליישם את השיטה הזו

המטרה היא ליצור סיסמאות שהן קשות לניחוש עבור מכונות וכמובן, ניתנות לניהול עבורכם (אם כי מומלץ להשתמש במנהל סיסמאות).

- הגדילו את האורך על פני המורכבות: בעוד שמורכבות חשובה, האורך הוא גורם משמעותי יותר בעוצמת הסיסמה. סיסמה ארוכה, אפילו פשוטה, לוקחת הרבה יותר זמן לפיצוח מאשר סיסמה קצרה ומורכבת. שאפו למינימום של 12-16 תווים עבור חשבונות חשובים.

- השתמשו בביטויים: במקום תווים אקראיים, צרו ביטוי קל לזכור ושנו אותו. לדוגמה, "קפה עושה את הבוקר שלי נהדר!" יכול להפוך ל-

C0ffeeM@kesMyM0rn1ngGr8!. זה קל יותר לזכור אך עדיין מאובטח מאוד. - נצלו יצרן סיסמאות: השיטה המאובטחת ביותר היא להשתמש בכלי שמייצר סיסמאות אקראיות מאובטחות מבחינה קריפטוגרפית. זה מסיר הטיות אנושיות ומבטיח מקסימום אנטרופיה. עבור אפשרות אמינה ונוחה, תוכלו ללמוד עוד על יצירת סיסמאות חזקות ואקראיות עם הכלי של ShiftShift.

עבור משתמשי הרחבות של ShiftShift, שיכולות לגשת לנתוני דפדפן רגישים, הקפיצה על עיקרון זה היא בלתי ניתנת למשא ומתן. זה מגנה לא רק על החשבונות האישיים שלכם אלא גם על מרכז הפעילות הדיגיטלית שלכם מפני גישה לא מורשית.

2. יישום אימות רב-שלבי (MFA)

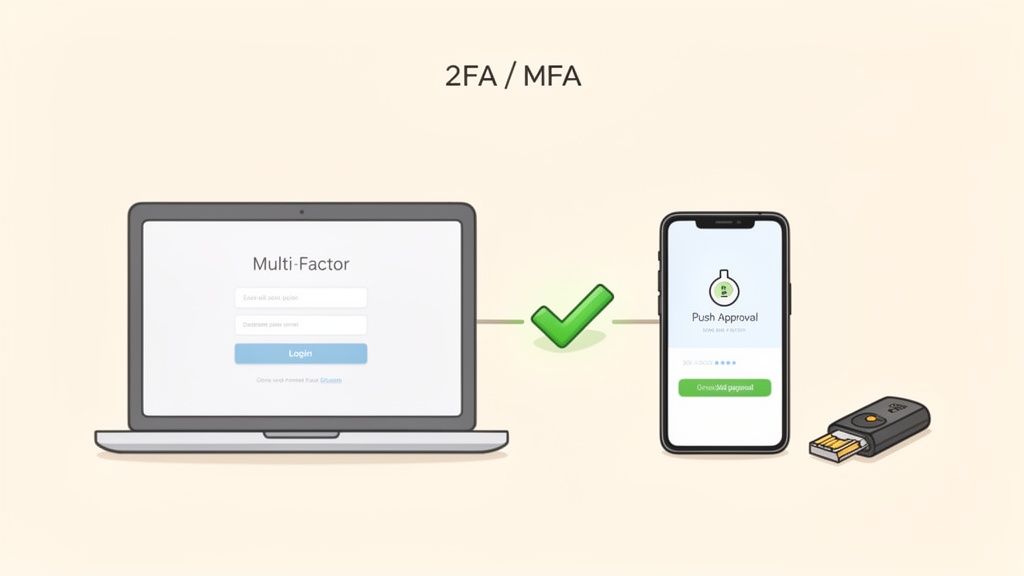

מעבר לסיסמאות חזקות, יישום אימות רב-שלבי (MFA) מוסיף שכבת הגנה קריטית שנייה. MFA דורש מכם לספק שניים או יותר גורמי אימות כדי לקבל גישה למשאב, כמו משהו שאתם יודעים (הסיסמה שלכם), משהו שיש לכם (הטלפון שלכם או מפתח אבטחה), ומשהו שאתם (טביעת אצבע). גישה זו בשכבות פירושה שאפילו אם תוקף גונב את הסיסמה שלכם, הוא עדיין לא יכול לגשת לחשבון שלכם ללא הגורם הנוסף.

היעילות של MFA מתועדת היטב. הנתונים של מיקרוסופט מראים כי היא חוסמת יותר מ-99.9% מהתקפות פגיעות לחשבון, וגוגל דיווחה על אפס מקרים של השתלטות על חשבונות מפישינג נגד משתמשים עם מפתחות אבטחה. שיטה זו לאבטחה אינה אופציונלית יותר; היא הסטנדרט בתעשייה להגנה על כל חשבון רגיש, החל מחשבונות בנק ודוא"ל ועד לשירותי ענן ופלטפורמות מפתחים כמו GitHub.

כיצד ליישם את השיטה הזו

יישום נכון ממקסם את יתרונות האבטחה של MFA תוך צמצום חיכוך. המפתח הוא לבחור את השיטות הנכונות ולנהל אותן בצורה מאובטחת.

- תעדפו גורמים חזקים יותר: בעוד שכל MFA טוב יותר מאי-קיום, לא כל השיטות שוות. מפתחות אבטחה חומרתיים (כגון YubiKey, Titan) מציעים את רמת ההגנה הגבוהה ביותר מפני פישינג. אפליקציות אימות כמו Authy או Google Authenticator הן שדרוג משמעותי מה-SMS, שהיא פגיעה להתקפות החלפת SIM.

- אפשרו קודם כל על דוא"ל: חשבון הדוא"ל הראשי שלכם הוא לעיתים קרובות המפתח לאיפוס סיסמאות עבור כל השירותים האחרים שלכם. אבטחתו קודם היא שלב קריטי. עבור חפירה מעמיקה יותר בנושא, שקלו להתייעץ עם מדריך לאימות רב-שלבי לאבטחת דוא"ל.

- אחסנו קודי גיבוי בצורה מאובטחת: כאשר אתם מגדירים MFA, תקבלו קודי גיבוי לשימוש אם תאבדו את המכשיר הראשי שלכם.

- אחסן את הקודים הללו במקום מאובטח ומוצפן כמו מנהל סיסמאות, אך בנפרד מסיסמת החשבון עצמה.

עבור משתמשי ShiftShift Extensions, הפעלת MFA על החשבונות המרכזיים שלך (כמו חשבון Google או Microsoft הקשורים לדפדפן) היא חיונית. זה מספק הגנה חזקה, ומבטיח שהמרכז שמנהל את הרחבות הדפדפן שלך ואת הנתונים שלהן יישאר בלעדי שלך.

3. השתמש במנהל סיסמאות מהימן

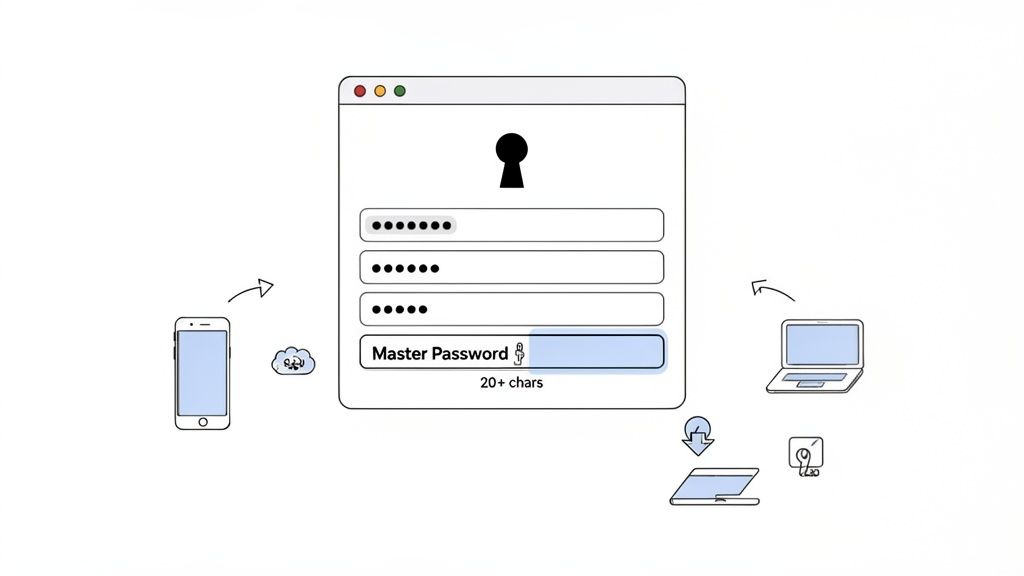

שימוש בסיסמאות חזקות וייחודיות לכל חשבון הוא עקרון מרכזי של אבטחת סיסמאות, אך הזיכרון האנושי לא יכול לעמוד בקצב. מנהל סיסמאות פותר בעיה זו על ידי יצירה, אחסון ומילוי אוטומטי של אישורים בצורה מאובטחת. כלים אלה פועלים כמו כספת דיגיטלית מוצפנת, ודורשים ממך לזכור רק סיסמת מאסטר אחת חזקה כדי לגשת לכל השאר, ובכך פותרים את הקונפליקט בין אבטחה לנוחות.

גישה זו היא תשתית חיונית לחיים דיגיטליים מודרניים, במיוחד עבור מפתחים ומקצועני טכנולוגיה שמנהלים עשרות או אפילו מאות חשבונות בשירותים וסביבות שונות. במקום להסתמך על שיטות לא מאובטחות כמו גיליונות אלקטרוניים או אחסון מבוסס דפדפן, מנהל סיסמאות ייעודי משתמש בהצפנה חזקה ללא ידע כדי להגן על הנתונים שלך. זה אומר שגם הספק לא יכול לגשת לאישורים המאוחסנים שלך.

איך ליישם את הפרקטיקה הזו

בחירה והגדרה נכונה של מנהל סיסמאות היא קריטית להקניית בסיס דיגיטלי מאובטח.

- בחר ספק מהימן: חפש מנהלים עם מוניטין חזק ופרקטיקות אבטחה שקופות. האפשרויות נעות בין בחירות קוד פתוח כמו Bitwarden, פתרונות ברמה ארגונית כמו 1Password, ועד חלופות מקומיות לא מקוונות כמו KeePass.

- צור סיסמת מאסטר בלתי ניתנת לשבירה: זו הסיסמה החשובה ביותר שיש לך. הפוך אותה למשפט סיסמה ארוך של 20+ תווים שהוא ייחודי ולא נעשה בו שימוש בשום מקום אחר.

- הפעל אימות רב-שלבי (MFA): אבטח את הכספת שלך על ידי דרישה של שלב אימות שני, כמו אפליקציית אימות או מפתח אבטחה פיזי, לפני מתן גישה. זה מוסיף שכבת הגנה קריטית.

- השתמש בגנרטור המובנה: תן למנהל הסיסמאות ליצור סיסמאות אקראיות מבחינה קריפטוגרפית עבור כל החשבונות החדשים. זה מסיר הטיות אנושיות ומבטיח עוצמה מקסימלית, תכונה שנבנתה ישירות בכלים כמו גנרטור הסיסמאות של ShiftShift.

לאחר שבחרת מנהל סיסמאות, הכנס את עצמך לפרקטיקות הטובות ביותר למנהל סיסמאות כדי למקסם את יתרונות האבטחה שלו. בדוק באופן קבוע את הכספת שלך עבור סיסמאות חלשות, חוזרות או ישנות ועדכן אותן בהקדם.

4. הפעל אימות דו-שלבי על חשבונות דוא"ל

חשבון הדוא"ל שלך הוא המפתח הראשי לחיים הדיגיטליים שלך. זהו המרכז עבור קישורי איפוס סיסמאות, התראות אבטחה ותקשורת רגישות. אבטחתו עם יותר מסיסמה אחת היא אחת מהפרקטיקות בעלות ההשפעה הגבוהה ביותר לאבטחת סיסמאות שאתה יכול לאמץ. הפעלת אימות דו-שלבי (2SV), הידוע גם כאימות דו-גורמי (2FA), מוסיפה שכבת הגנה קריטית שנייה, ומבטיחה שאפילו אם הסיסמה שלך נגנבת, החשבון שלך יישאר לא נגיש.

שיטה זו דורשת מידע נוסף מלבד הסיסמה שלך כדי להעניק גישה. זה יכול להיות קוד מאפליקציית אימות, מפתח אבטחה פיזי או הודעה שנשלחה למכשיר המהימן שלך. עבור מטרות בעלות ערך גבוה כמו חשבון Gmail או Microsoft הראשי שלך, שיכולים לשמש לאיפוס סיסמאות עבור כמעט כל השירותים האחרים שלך, יישום 2SV מבטל באופן אפקטיבי את האיום של דליפת סיסמה פשוטה.

איך ליישם את הפרקטיקה הזו

הגדרת 2SV היא תהליך פשוט שמגביר באופן דרמטי את האבטחה. המטרה היא להפוך את זה לבלתי אפשרי עבור תוקף להתחבר ללא גישה פיזית לאחד מהמכשירים שלך.

- עדיף אפליקציות אימות על פני SMS: בעוד שאימות דו-שלבי מבוסס SMS טוב יותר מכלום, הוא פגיע להתקפות החלפת SIM. השתמש באפליקציית סיסמה חד-פעמית מבוססת זמן (TOTP) כמו Google Authenticator או Authy לשיטת אימות מאובטחת יותר. ספקים מרכזיים כמו Google ו-Microsoft תומכים בזה בחוזקה.

- רשום שיטות גיבוי: תמיד הגדר יותר משיטת אימות אחת. רשום מספר טלפון גיבוי ויצר סט של קודי שיחזור חד-פעמיים. אחסן את הקודים הללו במקום מאובטח ומוצפן בנפרד ממנהל הסיסמאות שלך, כמו קובץ מוצפן או כספת פיזית.

- בדוק את תהליך השחזור שלך: לפני שתצטרך את זה נואשות, בדוק את 2SV שלך ואת שיטות השחזור. ודא שמספר הטלפון הגיבוי שלך עובד ואתה יודע היכן נמצאים קודי השחזור שלך. עדכן מידע זה מדי שנה או בכל פעם שאתה משנה מכשירים כדי למנוע נעילה מחוץ לחשבון שלך.

5. עדכן באופן קבוע ותיקן תוכנה

אבטחת סיסמאות אפקטיבית חורגת מעבר לסיסמה עצמה; היא תלויה בשלמות התוכנה שמטפלת באישורים שלך. עדכון ותיקון התוכנה שלך באופן קבוע הוא פרקטיקה קריטית, אך לעיתים קרובות מתעלמים ממנה, לאבטחת סיסמאות. פגיעויות במערכות הפעלה, דפדפנים ואפליקציות יכולות להיות מנוצלות על ידי תוקפים כדי לגנוב אישורים מאוחסנים, להקליד הקשות או לעקוף לחלוטין אמצעי אימות.

עדכוני תוכנה מכילים לעיתים קרובות תיקוני אבטחה קריטיים שסוגרים את הפרצות הידועות הללו לפני שהן יכולות להיות מנוצלות באופן רחב. הפגיעות המפורסמת Log4Shell בשנת 2021, למשל, השפיעה על מיליוני אפליקציות ואפשרה לתוקפים להריץ קוד מרחוק, מה שמדגיש כיצד פגם בלתי מתוקן אחד יכול להיות בעל השלכות קטסטרופליות. שמירה על תוכנה מעודכנת מבטיחה שאתה מוגן מפני האיומים האחרונים שהתגלו.

איך ליישם את הפרקטיקה הזו

שילוב עדכוני תוכנה בשגרה שלך הוא הרגל אבטחה פשוט אך עוצמתי. המטרה היא למזער את חלון ההזדמנות עבור תוקפים לנצל פגיעויות ידועות.

- הפעל עדכונים אוטומטיים: זו הדרך היעילה ביותר להישאר מוגן. הגדר את מערכות ההפעלה שלך (כמו Windows ו-macOS) ואת האפליקציות הראשיות להתקין עדכונים באופן אוטומטי. דפדפנים מודרניים כמו Chrome ו-Firefox מיועדים להתעדכן בשקט ברקע, תכונה מרכזית לשמירה על האבטחה.

- בדוק באופן קבוע את הרחבות הדפדפן: הרחבות פועלות בתוך הקשר האבטחה של הדפדפן שלך ויכולות להיות בעלות זכויות משמעותיות. בדוק ידנית את העדכונים להרחבות שלך אחת לשבוע על ידי ביקור בדף ניהול ההרחבות של הדפדפן שלך (למשל,

chrome://extensions). - תעדוף תיקוני מערכת הפעלה: מערכת ההפעלה שלך היא הבסיס לאבטחת המכשיר שלך. שים לב מיידית להודעות על תיקוני אבטחה מספק מערכת ההפעלה שלך והתקן אותם בהקדם האפשרי. עדכונים אלו לעיתים קרובות מטפלים באיומים ברמת המערכת שיכולים לסכן את כל היישומים במכשיר שלך.

עבור משתמשי ShiftShift Extensions, שמירה על דפדפן מעודכן היא קריטית. מכיוון שההרחבה פועלת בסביבת Chrome, האבטחה שלה קשורה ישירות לשלמות הדפדפן. דפדפן מעודכן מבטיח שהחוליה המאובטחת שבה פועלת ShiftShift נשארת בלתי פגועה, ומגינה על הפעילויות והנתונים שלך בדפדפן.

6. הימנע מהתקפות פישינג ומהנדסה חברתית

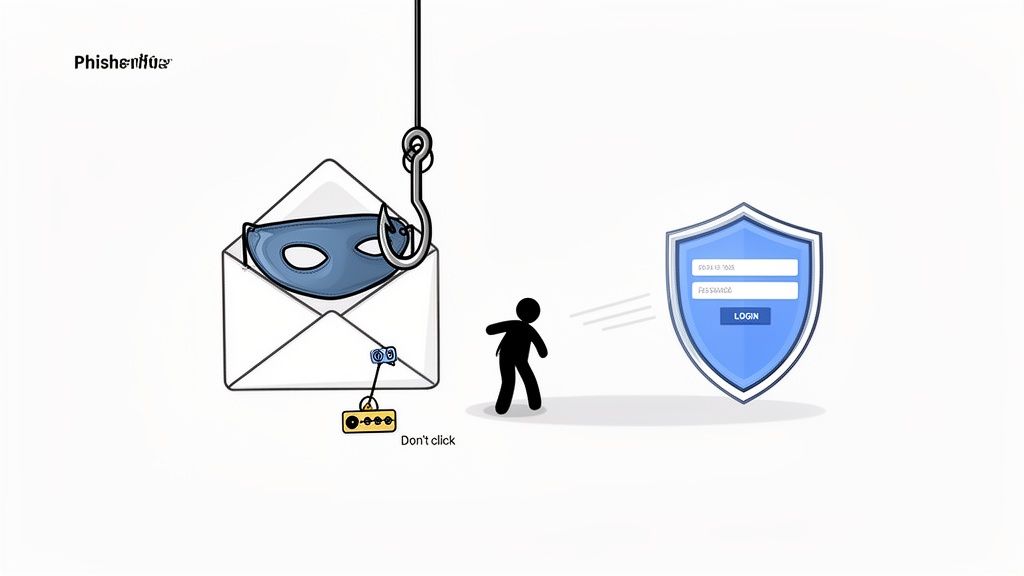

התקפות פישינג ומהנדסה חברתית הן איומים זדוניים שעוקפים את ההגנות הטכניות על ידי מיקוד באלמנט האנושי. במקום לנסות לפרוץ סיסמה חזקה, תוקפים מניפולטים בך כדי שתמסור להם אותה מרצון. תכניות אלו לעיתים קרובות משתמשות בשפה דחופה או מפתה כדי ליצור תחושת פאניקה או הזדמנות, ומטעות אותך ללחוץ על קישורים זדוניים או לחשוף אישורי גישה רגישים. אפילו הסיסמה החזקה ביותר ואימות רב-שלבי יכולים להיות חסרי ערך על ידי תרמית פישינג משכנעת.

השכיחות של טקטיקה זו מדהימה. מחקר מ-IBM חושף שטעות אנוש היא גורם ברוב המכריע של הפרות נתונים, מה שמדגיש עד כמה המניפולציות הפסיכולוגיות הללו יעילות. קמפיינים מוצלחים של פישינג ממוקד נגד חברות טכנולוגיה גדולות ותרמיות "רמאי מנכ"ל" שעולות מיליארדים מדי שנה מוכיחים שאין אף אחד חסין. לכן, טיפוח ספקנות בריאה הוא אחת מהשיטות החשובות ביותר לאבטחת סיסמאות.

כיצד ליישם את השיטה הזו

המפתח להגן מפני התקפות אלו הוא מודעות וגישה עקבית וזהירה לתקשורת לא רצויה. בניית הרגל של אימות יכולה לנטרל את האיום לפני שהוא מתגבר.

- בדוק את השולחים והקישורים: תמיד אמת את כתובת הדוא"ל המלאה של השולח, לא רק את שם התצוגה. לפני שלחיצה על כל קישור, ריחף עם העכבר מעליו כדי להציג את כתובת ה-URL האמיתית ולוודא שהיא תואמת את הדומיין החוקי.

- גש ישירות לאתרי אינטרנט: במקום ללחוץ על קישור בדוא"ל שמבקש ממך להתחבר, פתח את הדפדפן שלך והקלד את כתובת האתר ידנית. זה לגמרי נמנע מהסיכון להישלח לדף כניסה מזויף.

- היה זהיר מהדחיפות: תוקפים יוצרים תחושת דחיפות כדי לגרום לך לפעול מבלי לחשוב. היה מיד חשדן לגבי כל הודעה שמבקשת פעולה מיידית, מאיימת על סגירת חשבון, או מציעה תגמול טוב מכדי להיות אמיתי.

- אמת דרך ערוץ נפרד: אם אתה מקבל בקשה חשודה מעמית או שירות, צור קשר איתם דרך שיטת תקשורת ידועה ונפרדת (כמו שיחת טלפון או הודעה חדשה) כדי לאמת את הלגיטימיות שלה.

- השתמש בתכונות אבטחת דפדפן: דפדפנים מודרניים מספקים אינדיקטורים ברורים לאבטחה, כמו סמל המנעול עבור HTTPS. אתה יכול גם לשפר את האבטחה שלך על ידי שימוש ב-DNS מוצפן, ואתה יכול ללמוד עוד על איך DNS over HTTPS מחזק את הפרטיות שלך ומגן מפני התקפות מסוימות.

7. נטר חשבונות עבור הודעות על פריצות ופעילות חשודה

אפילו הסיסמה החזקה ביותר יכולה להיחשף אם השירות שמחזיק בה סובל מפרצת נתונים. ניטור פרואקטיבי הוא שכבת הגנה קריטית, המאפשרת לך להגיב במהירות כאשר האישורים שלך נחשפים. פרקטיקה זו כוללת בדיקה סדירה של החשבונות שלך בפרצות ידועות ושמירה על פעילות החשבון שלך לעין עבור כל סימן של גישה לא מורשית.

ערנות זו משנה את עמדת האבטחה שלך מפסיבית לאקטיבית. במקום לחכות להודעה שהחשבון שלך נוצל, תוכל לזהות את החשיפה הראשונית ולנקוט בפעולה מיידית, כמו שינוי הסיסמה שלך, לפני שייגרם נזק משמעותי. זהו רכיב מפתח באסטרטגיה מקיפה לאבטחת סיסמאות.

איך ליישם פרקטיקה זו

ניטור אפקטיבי משלב כלים אוטומטיים עם בדיקות ידניות על החשבונות הקריטיים ביותר שלך. המטרה היא ליצור מערכת שמתריעה לך על איומים פוטנציאליים ברגע שהם מתגלים.

- השתמש בשירותי הודעות על פרצות: בדוק באופן סדיר את כתובות הדוא"ל שלך מול מאגרי נתונים של פרצות ידועות. שירותים כמו "Have I Been Pwned" של טרוי האנט הם יקרים ערך לכך. רבים ממנהלי הסיסמאות המודרניים גם משלבים פונקציה זו, ומתריעים אוטומטית אם סיסמה ששמרת הופיעה בפרצת נתונים.

- אפשר התראות על כניסות ואבטחה: הגדר את החשבונות החשובים שלך (כמו דוא"ל, בנקאות ורשתות חברתיות) לשלוח לך התראה דרך דוא"ל או הודעת טקסט על כניסות חדשות או פעילויות חשודות. זה מספק הודעה בזמן אמת על גישה לא מורשית פוטנציאלית.

- סקור את יומני פעילות החשבון: בדוק באופן תקופתי את היסטוריית הכניסות ואת יומני הפעילות האחרונים של חשבון הדוא"ל והחשבונות הפיננסיים שלך. חפש מכשירים, מיקומים או זמני גישה לא מוכרים. אם אתה מוצא משהו חשוד, בטל מיד את הגישה לאותו מכשיר ושנה את הסיסמה שלך.

- סמוך על הכלים שלך: כאשר אתה משתמש בתוספי דפדפן כמו ShiftShift שמבצעים משימות שונות באופן מקומי, אבטחת הנתונים שלך היא בעלת חשיבות עליונה. מכיוון שכלים אלה פועלים בתוך הדפדפן שלך, חיוני לוודא שאין פעילות לא מורשית מתרחשת. תוכל ללמוד עוד על איך ShiftShift נותן עדיפות לנתוני המשתמשים על ידי סקירת מדיניות הפרטיות המקיפה שלו.

8. אבטח את שיטות שחזור הסיסמה וקודי הגיבוי

אפילו הסיסמה החזקה ביותר אינה מועילה אם אתה נעול מחוץ לחשבון שלך. מנגנוני שחזור סיסמאות, כמו דוא"ל גיבוי, מספרי טלפון וקודי גיבוי של אימות רב-שלבי (MFA), הם חבל ההצלה שלך כאשר האימות הראשי נכשל. עם זאת, גיבויים אלה לעיתים קרובות הם הקישור החלש ביותר בשרשרת האבטחה שלך, ומספקים דלת אחורית לתוקפים לאפס את הסיסמה שלך ולתפוס שליטה על החשבון שלך.

אבטחת שיטות השחזור הללו היא רכיב קריטי באסטרטגיה מקיפה לאבטחת סיסמאות. אם תוקף מפעיל את דוא"ל השחזור שלך, הוא יכול להתחיל איפוס סיסמה לכל חשבון הקשור אליו, תוך עקיפת הסיסמה המורכבת שלך ו-MFA. באופן דומה, קודי גיבוי גנובים לשירותים כמו Google או GitHub מעניקים גישה מיידית, מה שהופך את מכשיר האימות השני שלך לחסר ערך.

איך ליישם פרקטיקה זו

המטרה היא להתייחס לשיטות השחזור שלך באותה רמת אבטחה כמו האישורים הראשיים שלך, ולהבטיח שלא ניתן יהיה לחשוף אותן בקלות או להנדס חברתית.

- אבטח ובודד את ערוצי השחזור: השתמש בכתובת דוא"ל ייעודית לשחזור חשבון שאינה ידועה לציבור או משמשת להתכתבויות כלליות. כאשר אתה קובע שאלות אבטחה, ספק תשובות שקריות אך זכירות. לדוגמה, "שם חיית המחמד הראשונה שלך" יכול להיות מילה אקראית ולא קשורה שרק אתה יודע.

- שמור קודי גיבוי בצורה מאובטחת: כאשר שירות כמו Google מספק לך קודי גיבוי עבור אימות דו-שלבי, אל תשמור אותם באותו מנהל סיסמאות כמו הסיסמה הראשית שלך. הדפס אותם ושמור אותם במקום מאובטח פיזית, כמו כספת, או שמור אותם בקובץ דיגיטלי מוצפן בנפרד מהכספת הראשית שלך.

- סקור ובדוק באופן סדיר: לפחות פעם בשנה, סקור את מספרי הטלפון ודוא"ל השחזור הקשורים לחשבונות הקריטיים שלך. ודא שהם מעודכנים ועדיין בשליטתך. זה גם חכם לבדוק באופן תקופתי את תהליך השחזור כך שתהיה מוכר איתו לפני שמתרחשת חירום.

על ידי חיזוק אפשרויות השחזור של החשבון שלך, אתה סוגר וקטור התקפה נפוץ ולעיתים קרובות מנוצל. זה מבטיח שהאדם היחיד שיכול לשוב לגישה לחשבונות הנעולים שלך הוא אתה, ומחזק את שלמות הזהות הדיגיטלית שלך.

9. תרגל היגיינת סיסמאות מאובטחת: לעולם אל תשתף או תשתמש מחדש בסיסמאות

היגיינת סיסמאות נכונה כוללת את ההרגלים היומיומיים של איך אתה מתמודד עם האישורים שלך. זהו רכיב מרכזי באבטחת סיסמאות, המתמקד במניעת ההתנהגויות שמערערות אפילו את הסיסמאות החזקות ביותר. שתי הכללים הקריטיים ביותר של היגיינת סיסמאות הם לעולם אל תשתף את הסיסמה שלך עם אף אחד ולעולם אל תשתמש בה מחדש בשירותים שונים. שיתוף סיסמה, אפילו עם קולגה מהימנה, יוצר פער אבטחה מיידי, שכן אתה מאבד שליטה על מי יודע אותה ואיך היא נשמרת.

שימוש חוזר בסיסמאות הוא פרקטיקה מסוכנת דומה. זה יוצר אפקט דומינו שבו פרצת נתונים אחת בשירות אחד יכולה לחשוף את כל שאר החשבונות שלך. תוקפים משתמשים במיוחד באישורים שנחשפו מפרצה אחת כדי להשיק התקפות של "הכנסת אישורים" נגד פלטפורמות פופולריות אחרות, מהמרים שהמשתמשים מחזרו את הסיסמאות שלהם. הקפדה על עקרונות ההיגיינה הללו היא בסיסית לשמירה על עמידות אבטחתית.

איך ליישם פרקטיקה זו

היגיינת סיסמאות טובה היא על בניית הרגלים מאובטחים וניצול הכלים הנכונים כדי להקל על שמירה על הרגלים אלה. המטרה היא להתייחס לכל סיסמה כמפתח ייחודי וסודי.

- השתמש בתכונת השיתוף של מנהל סיסמאות: אם אתה צריך להעניק למישהו גישה לחשבון, לעולם אל תשלח את הסיסמה ישירות בדוא"ל או בהודעת טקסט. במקום זאת, השתמש בפונקציית השיתוף המאובטחת המובנית של מנהל סיסמאות מהימן, המאפשרת גישה מבוקרת שניתן לבטל מבלי לחשוף את האישורים הגולמיים.

- יישם כניסה אחת (SSO): עבור סביבות צוות, SSO הוא הסטנדרט המוזהב. זה מאפשר למשתמשים לגשת למספר יישומים עם סט אחד של אישורים, מנוהלים על ידי ספק זהות מרכזי. זה מבטל את הצורך לחלוטין בסיסמאות משותפות, כפי שנראה בפרקטיקות הטובות של AWS IAM, המורות על חשבונות משתמשים פרטיים במקום אישורי שורש משותפים.

- לעולם אל תכתוב סיסמאות פיזית: הימנע משמירת סיסמאות על פתקים דביקים, במחברות או על לוחות לבנים. אלה יכולים להיאבד בקלות, להיגנב או להצטלם, תוך עקיפת אמצעי אבטחה דיגיטליים לחלוטין.

- הימנע משמירת סיסמאות במיקומים דיגיטליים לא מאובטחים: אל תשמור סיסמאות בקבצי טקסט לא מוצפנים, גיליונות אלקטרוניים או השלמה אוטומטית בדפדפן במחשבים משותפים או ציבוריים. שיטות אלו מציעות מעט מאוד או לא מציעות הגנה מפני תוכנות זדוניות או גישה פיזית לא מורשית.

עבור צוותים ואנשים פרטיים, במיוחד אלו המטפלים בנתונים רגישים כמו מפתחים ומהנדסי QA המשתמשים ב-ShiftShift Extensions, שמירה על היגיינת סיסמאות קפדנית אינה רק המלצה; היא הכרחית. זה מבטיח שסיסמאות חזקות שנוצרו בקפידה יישארו הגנה איתנה ולא נקודת כישלון אחת.

10. לחנך את המשתמשים ולהקים מדיניות אבטחת סיסמאות

מאמצי אבטחת הסיסמאות האישיים מתעצמים כאשר הם נתמכים על ידי תרבות ארגונית חזקה והנחיות ברורות. הקמת מדיניות סיסמאות פורמלית וחינוך המשתמשים לגבי איומים קיימים משנה את האבטחה מעבודה אישית לאחריות משותפת. פרקטיקה זו היא קריטית מכיוון שחשבון אחד שנפרץ יכול ליצור פרצת אבטחה שמשפיעה על כל הארגון.

מדיניות חזקות, בשילוב עם הכשרה מתמשכת, יוצרות עמדת אבטחה עמידה. כאשר המשתמשים מבינים את ה"למה" מאחורי הכללים, כמו הסיכון להונאת פישינג או דחיסת אישורים, הם נוטים הרבה יותר לציית ולהפוך להגנתיים פעילים של נתוני החברה. גישה זו מחויבת על ידי תקני ציות כמו SOC 2 ו-PCI-DSS, המזהים כי טכנולוגיה בלבד אינה מספיקה ללא משתמשים משכילים.

איך ליישם את הפרקטיקה הזו

המטרה היא ליצור מדיניות שהיא גם אפקטיבית וגם ידידותית למשתמש, מעודדת אימוץ ולא פתרונות עוקפים. זה כולל גישה מאוזנת של קביעת כללים ברורים, מתן חינוך, וסיפוק הכלים הנכונים.

- הקמת מדיניות ברורה ומודרנית: ליצור מדיניות סיסמאות פשוטה להבנה. הנחיות מודרניות, כמו אלו מ-NIST, מעדיפות אורך על פני מורכבות כפויה. נקודת התחלה טובה היא דרישה למינימום של 12 תווים, חובת שימוש באימות רב-שלבי, ואיסור על שימוש חוזר בסיסמאות.

- ביצוע הכשרה קבועה לאבטחה: ליישם הכשרה לרגישות לאבטחה אחת לרבעון או אחת לחצי שנה. לכסות איומים נפוצים כמו פישינג, הנדסה חברתית, והסכנות בשימוש בסיסמאות חלשות. להשתמש בדוגמאות מהעולם האמיתי, אנונימיות של תקריות אבטחה כדי להמחיש את ההשפעה.

- סיפוק כלים תומכים, לא רק כללים: המדיניות היעילה ביותר היא מעצימה, ולא רק מגבילה. במקום לקבוע רק כללים, להעניק למשתמשים כלים מאושרים כמו מנהלי סיסמאות ארגוניים ומחוללי סיסמאות. זה מקל עליהם לעקוב אחרי הפרקטיקות הטובות ביותר לאבטחת סיסמאות ללא חיכוך.

- לטפח תרבות אבטחה חיובית: לעודד תרבות שבה דיווח על בעיות אבטחה פוטנציאליות הוא פשוט ומתגמל. לחגוג עובדים המפגינים התנהגות מודעת לאבטחה. כאשר אבטחה נתפסת כמטרה קולקטיבית ולא כצעד עונשין, כל הארגון הופך לבטוח יותר.

השוואת 10 הפרקטיקות המובילות לאבטחת סיסמאות

| פרקטיקה | 🔄 מורכבות יישום | ⚡ דרישות משאבים | ⭐ אפקטיביות צפויה | 📊 תוצאות טיפוסיות / השפעה | 💡 מקרים אידיאליים / טיפים |

|---|---|---|---|---|---|

| השתמש בסיסמאות חזקות וייחודיות לכל חשבון | בינונית — דורשת משמעת ליצירת רשומות ייחודיות | נמוכה — מומלץ להשתמש בגנרטור סיסמאות | ⭐⭐⭐ — מפחית באופן משמעותי את הסיכון לשימוש חוזר | מגביל את רדיוס הפיצוץ במקרה של פריצה; מונע התקפות של הכנסת אישורים | השתמש בכל החשבונות; העדף 12–16 תווים ומעלה; השתמש בגנרטור |

| יישם אימות רב-שלבי (MFA) | בינונית — הגדרה לכל חשבון ותכנון גיבוי | בינונית — אפליקציות מאמתות, מפתחות חומרה, מכשירים | ⭐⭐⭐⭐ — חוסם את רוב ההשתלטויות על חשבונות | מוריד באופן משמעותי את הגישה הלא מורשית; מסייע לעמידה בדרישות | קריטי עבור מנהלי מערכת/דוא"ל/ענן; העדף מפתחות חומרה עבור ערכים גבוהים |

| השתמש במנהל סיסמאות מהימן | נמוכה–בינונית — הגדרה ראשונית וניהול סיסמת מאסטר | בינונית — אפליקציית מנהל, מנוי אפשרי, סנכרון מכשירים | ⭐⭐⭐ — מאפשר סיסמאות חזקות וייחודיות בקנה מידה | מפחית שימוש חוזר, מציע התראות על פריצות ושיתוף מאובטח | אידיאלי עבור יחידים וצוותים; הפעל MFA על המנהל |

| הפעל אימות דו-שלבי על חשבונות דוא"ל | נמוכה — עקוב אחרי הוראות הספק | נמוכה — אפליקציית מאמת או טלפון גיבוי | ⭐⭐⭐⭐ — מאבטח את ערוץ השחזור הראשי | מגן על שחזור חשבון; מונע השתלטות המונית על חשבונות | הפעל על כל הדוא"לים הראשיים; השתמש באפליקציה/חומרה במקום SMS |

| עדכן באופן קבוע ותיקן תוכנה | נמוכה — הפעל עדכונים אוטומטיים ובדיקות שגרתיות | נמוכה — רשת יציבה, פיקוח מנהלי | ⭐⭐⭐ — מונע ניצול של פגמים ידועים | מפחית את הסיכון למזיקים/קלידים; שומר על אבטחת דפדפן/תוספים | הפעל עדכונים אוטומטיים; בדוק תוספים ומערכת הפעלה באופן קבוע |

| הימנע מהתקפות פישינג ומהנדסה חברתית | בינונית — הכשרה מתמשכת וערנות משתמשים | נמוכה — חומרי הכשרה, מבחנים מדומים | ⭐⭐⭐ — חיוני נגד התקפות ממוקדות על בני אדם | פחות מקרים מוצלחים של פישינג; תרבות אבטחה חזקה יותר | הכשר משתמשים, ריחוף על קישורים, אימות שולחים, הרץ סימולציות |

| ניטור חשבונות להודעות על פריצות ופעילות חשודה | נמוכה–בינונית — הירשם ובדוק התראות באופן קבוע | נמוכה — שירותי פריצה, התראות ממנהל סיסמאות | ⭐⭐⭐ — מאפשר גילוי מהיר ותגובה | הכלה מוקדמת; שינויים פרואקטיביים באישורים לאחר פריצות | בדוק HIBP מדי חודש, הפעל התראות מנהל, בדוק פעילות כניסה |

| מאבטח שיטות שחזור סיסמאות וקודי גיבוי | בינונית — קבע מספר שיטות שחזור ואחסון מאובטח | נמוכה–בינונית — אחסון מוצפן או כספת פיזית | ⭐⭐⭐ — מונע שחזור לא מורשה ונעילות | תהליכי שחזור מהימנים; פחות עליות תמיכה | אחסן קודי גיבוי באוף-ליין/מוצפן; רשם מספר אנשי קשר |

| תרגל היגיינת סיסמאות מאובטחת: אל תשתף או תשתמש מחדש בסיסמאות | בינונית — ציות למדיניות ושינוי תרבותי | נמוכה — מדיניות + מנהל סיסמאות / כלי SSO | ⭐⭐⭐ — מגביל את הסיכון הפנימי ורדיוס הפיצוץ | שיפור באחריות; הפחתת מקרים של שיתוף אישורים | השתמש בשיתוף מנהל סיסמאות או SSO; אסור שיתוף בטקסט פשוט |

| חנך את המשתמשים והקם מדיניות אבטחת סיסמאות | גבוהה — עיצוב מדיניות, הכשרה, אכיפה | בינונית–גבוהה — תוכניות הכשרה, כלים לניטור | ⭐⭐⭐ — שומר על שיטות עבודה מומלצות בכל הארגון | התנהגות עקבית, עמידה בדרישות, תגובה מהירה יותר לפריצות | ספק כלים (מנהלים/גנרטורים), הכשרה סדירה, מדיניות ברורה |

מהפרקטיקה להרגל: שילוב אבטחה בשגרה היומית שלך

ניווט בעולם הדיגיטלי דורש יותר מאשר רק לדעת מה לעשות; הוא דורש פעולה עקבית ומודעת. חקרנו את עשרת העמודים של אבטחת סיסמאות חזקה, מהעיקרון הבסיסי של יצירת אישורים חזקים וייחודיים לכל חשבון ועד ליישום אסטרטגי של אימות רב-שלבי (MFA) ואימוץ מנהלי סיסמאות מאובטחים. חקרנו את האלמנט האנושי, הכרה בסכנות של פישינג ומהנדסה חברתית, והצורך הארגוני במדיניות אבטחה ברורה. המסע דרך שיטות העבודה המומלצות לאבטחת סיסמאות חושף אמת ברורה: הבטיחות הדיגיטלית שלך אינה מוצר שאתה קונה, אלא תהליך שאתה מפתח.

האתגר המרכזי הוא להפוך את הידע הזה מרשימת פרקטיקות לערכת הרגלים מושרשים, טבע שני. כמות העצות יכולה להרגיש מכריעה, אך ההתקדמות נעשית דרך שינויים הדרגתיים ובעלי השפעה גבוהה. המטרה אינה להשיג שלמות בן לילה, אלא לבנות עמדת הגנה הולכת ומתחזקת.

תוכנית הפעולה המיידית שלך: שלושה צעדים ליותר אבטחה עבורך

כדי לבצע את המעבר הזה מהתיאוריה למציאות, התמקד בפעולות שמספקות את השדרוג האבטחתי המשמעותי ביותר עם הכי פחות מאמץ ראשוני. שקול את זה כ"תוכנית להתחיל עכשיו":

- מאבטח את המרכז הדיגיטלי שלך: חשבון הדוא"ל הראשי שלך הוא המפתח לממלכתך הדיגיטלית. אם לא תעשה דבר נוסף היום, הפעל MFA או אימות דו-שלבי על חשבון זה. פעולה אחת זו יוצרת מחסום חזק נגד גישה לא מורשית, מגנה על קישורי האיפוס וההתראות עבור אינספור שירותים אחרים.

- אמצו כספת מרכזית: בחר והתקן מנהל סיסמאות מהימן. אל תדאג לגבי העברת כל חשבון בודד בבת אחת.

- הוסף חשבונות חדשים: התחל בהוספת חשבונות חדשים ככל שאתה יוצר אותם והעבר בהדרגה את הכניסות הקריטיות ביותר שלך, כגון בנקאות, מדיה חברתית וכלי עבודה עיקריים. זהו הצעד הראשון לקראת חיסול השימוש החוזר בסיסמאות לנצח.

- צור, אל תמציא: הפסיק לנסות להמציא סיסמאות מורכבות בעצמך. בני אדם ידועים בכך שהם גרועים ביצירת אקראיות אמיתית. במקום זאת, התחל להשתמש בגנרטור סיסמאות לכל החשבונות החדשים ולכל הסיסמאות הקיימות שאתה מעדכן. זה מבטיח שהאישורים שלך עומדים בסטנדרטים הגבוהים ביותר של מורכבות ואנטרופיה ללא כל מאמץ מנטלי.

תובנה מרכזית: הדרך לאבטחה חזקה אינה כרוכה בשיפוץ אחד גדול. היא מתמקדת בסדרה של בחירות קטנות, עקביות וחכמות שמצטברות עם הזמן, ובונות הגנה עמידה ומסתגלת נגד איומים מתפתחים.

מעבר ליסודות: טיפוח חשיבה אבטחתית

ברגע שההרגלים הבסיסיים הללו יוטמעו, העקרונות הרחבים שדיברנו עליהם יהפכו לקלים יותר לשילוב. אתה תתחיל להיות סקפטי יותר לגבי מיילים לא רצויים, מזהה את הסימנים של ניסי פישינג. עדכון התוכנה שלך באופן קבוע יהפוך למשימה שגרתית, ולא להפרעה מעצבנת. אתה תחשוב באופן ביקורתי על שיטות השחזור שהגדרת עבור החשבונות שלך, בוחר בקודי גיבוי מאובטחים ומוכנים מראש על פני שאלות אבטחה שקל לנחש.

שליטה על שיטות העבודה הטובות ביותר לאבטחת סיסמאות היא יותר מאשר פשוט הגנה על נתונים; זהו תהליך של החזרת שליטה ושקט נפשי. זהו תהליך של הבטחת המידע האישי שלך, הנכסים הפיננסיים והזהות הדיגיטלית שלך יישארו שלך בלבד. על ידי הפיכת שיטות אלה להרגלים יומיים, אתה לא רק מגיב לאיומים; אתה בונה באופן פרואקטיבי חיים דיגיטליים שהם עמידים מעצם עיצובם. המאמץ שאתה משקיע היום הוא השקעה ישירה בביטחונך ובבריאות הדיגיטלית שלך בעתיד.

מוכן להפוך את שיטות העבודה הטובות ביותר להרגלים קלים? תוספי ShiftShift מספקים את הכלים החיוניים שאתה צריך בדפדפן, כולל גנרטור סיסמאות חזק ליצירת אישורים בלתי ניתנים לפיצוח על המקום. הפוך את זרימת העבודה שלך לאבטחה ליעילה יותר והגבר את הפרודוקטיביות שלך על ידי הורדת ערכת הכלים הכוללת מ- תוספי ShiftShift היום.