מהו DNS מעל HTTPS: מדריך לגלישה מוצפנת

סקרן לגבי מה זה DNS over HTTPS (DoH)? המדריך הזה מסביר כיצד DoH מצפין את חיפושי ה-DNS שלך כדי לשפר את הפרטיות, לעקוף חסימות ולבצע גלישה מאובטחת.

הרחבות מומלצות

DNS over HTTPS, או DoH, הוא פרוטוקול מודרני שנועד לשמור על פרטיות הגלישה שלך באינטרנט. הוא עושה זאת על ידי הצפנת הצעד הראשון שאתה עושה באינטרנט: חיפוש כתובת האתר. תחשוב על זה כמו להחליף כרטיס ברכה ציבורי במכתב סגור ופרטי. הבקשה שלך מוסתרת מעיניים סקרניות ברשת.

בעיית הפרטיות ש-DNS over HTTPS פותר

כל פעם שאתה מבקר באתר, המכשיר שלך צריך לתרגם את השם הידידותי למשתמש שאתה מקליד (כמו example.com) לכתובת IP קריאה למכונה. זה מתבצע על ידי מערכת שמות הדומיינים (DNS), שהיא בעצם ספר הטלפונים של האינטרנט.

עשרות שנים, חיפוש ה-DNS הזה היה לחלוטין לא מוצפן, מתבצע באופן גלוי. זה אומר שספק שירותי האינטרנט שלך (ISP), מנהל הרשת במשרד שלך, או כל אחד שמציץ על חיבור Wi-Fi ציבורי יכול לראות כל אתר בודד שאתה מחפש. זה כמו להודיע על היעד שלך לכל אחד בחדר לפני שאתה הולך לשם.

חוסר הפרטיות הזה יוצר בעיות חמורות:

- מעקב של ספקי אינטרנט: ספק האינטרנט שלך יכול בקלות לרשום את כל היסטוריית הגלישה שלך. הם יכולים להשתמש בנתונים האלה לפרסום ממוקד או למכור אותם לסוכנויות נתונים.

- האזנה על Wi-Fi ציבורי: ברשת של בית קפה או שדה תעופה, תוקפים יכולים בקלות לצפות בבקשות ה-DNS שלך כדי לפרופיל אותך או לראות אילו שירותים אתה משתמש.

- חטיפת DNS: שחקן רע יכול ליירט את בקשת ה-DNS הלא מוצפנת שלך ולשלוח כתובת IP מזויפת, להפנות אותך לאתר פישינג שנועד לגנוב את האישורים שלך.

סגירת המעטפה הדיגיטלית

DNS over HTTPS משנה את המשחק על ידי עטיפת חיפושי ה-DNS הללו בתוך אותו פרוטוקול HTTPS מאובטח שמגן על הבנקאות והקניות שלך באינטרנט. חידוש זה, שהוקדם על ידי שחקנים מרכזיים כמו Google ו-Mozilla החל סביב 2016, גורם לבקשות ה-DNS שלך להיראות כמו כל תעבורת אינטרנט מוצפנת אחרת.

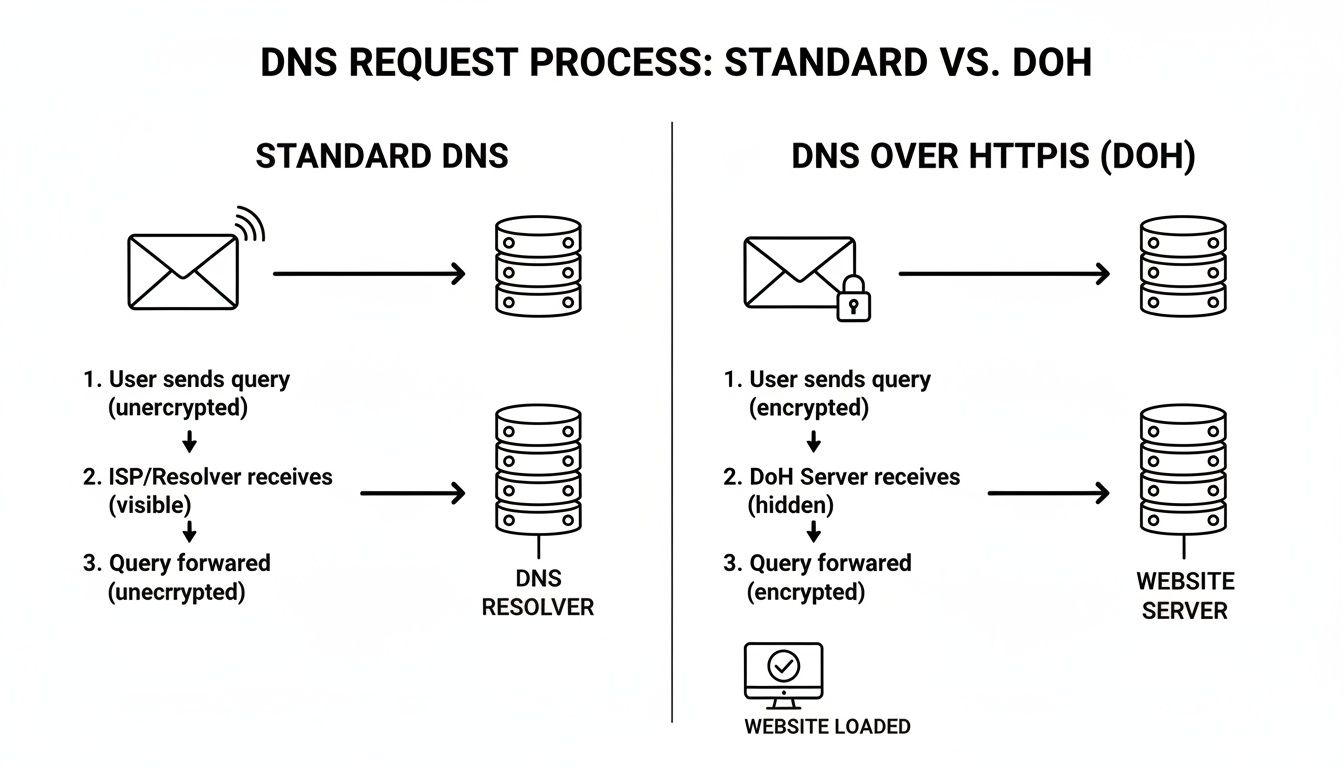

הדיאגרמה הזו מראה כיצד DoH מסדר את שאילתת ה-DNS בתוך מנהרת HTTPS מאובטחת, שולחת אותה בבטחה למפענח.

החלק הקרדינלי הוא שגם הבקשה שלך וגם התגובה של השרת מוגנות בתוך החיבור המוצפן הזה. אף אחד באמצע לא יכול לראות או לשנות אותן. אתה יכול למצוא הקשר היסטורי נוסף על מקורות ה-DoH מ-Control D.

על ידי שילוב בקשות DNS עם תעבורת HTTPS רגילה, DoH מסווה באופן יעיל את כוונות הגלישה שלך, מה שהופך את זה לקשה מאוד עבור צדדים שלישיים לעקוב אחר המסע שלך באינטרנט מהצעד הראשון.

שינוי פשוט אך עוצמתי זה מוסיף שכבת פרטיות נדרשת מאוד שהייתה חסרה בעיצוב המקורי של האינטרנט.

DNS מסורתי מול DNS over HTTPS במבט חטוף

כדי לראות באמת את ההבדל, בואו נשים את השיטות הישנות והחדשות זו לצד זו. הניגוד בפרטיות ובביטחון הוא חד.

| תכונה | DNS מסורתי | DNS over HTTPS (DoH) |

|---|---|---|

| הצפנה | אין. נשלח בטקסט רגיל. | מוצפן לחלוטין עם HTTPS. |

| פורט | משתמש בפורט 53. | משתמש בפורט 443 (סטנדרטי עבור HTTPS). |

| נראות | קל למעקב על ידי ספקי אינטרנט ורשתות. | מתמזג עם תעבורת אינטרנט רגילה. |

| פרטיות | חושף את כל הדומיינים שנבקרו. | מסתיר את חיפושי הדומיינים מעיניים של צדדים שלישיים. |

בסופו של דבר, DoH לוקח תהליך פגיע וגלוי ומאבטח אותו בתוך הסטנדרט המודרני והמוצפן של האינטרנט שאנחנו כבר סומכים עליו לכל דבר אחר.

כיצד DoH מגנה על מסע הגלישה שלך באינטרנט

בואו נפרק מה באמת קורה כשאתה לוחץ על קישור או מקליד אתר בדפדפן שלך. זה נראה מיידי, אבל יש המון פעילות שמתרחשת מאחורי הקלעים. DNS over HTTPS (DoH) נכנס לתהליך הזה ומוסיף שכבת פרטיות קריטית, מגנה על הפעילות שלך מעיניים סקרניות.

תחשוב על DNS המסורתי כמו לשלוח כרטיס ברכה. כל מי שמטפל בו בדרך—ספק האינטרנט שלך, מנהל הרשת במשרד שלך, או האקר על Wi-Fi ציבורי—יכול בקלות לקרוא את הכתובת שאתה מנסה להגיע אליה, כמו "mybank.com." אין סודות.

DoH לוקח את כרטיס הברכה הזה ומניח אותו בתוך מעטפה סגורה ואטומה. הוא אורז את הבקשה שלך בביטחה, כך שאף אחד לא יכול להציץ בתוכן שלה בזמן שהיא בדרך.

שלב 1: לחיצת יד מאובטחת

כשאתה לוחץ על Enter, הדפדפן שלך עדיין צריך לשאול את אותה שאלה בסיסית: "מה הכתובת IP של האתר הזה?" אבל במקום לצעוק את השאלה הזו ברחבה פתוחה, DoH עושה משהו הרבה יותר חכם.

הוא עוטף את שאילתת ה-DNS בתוך בקשת HTTPS סטנדרטית—אותו פרוטוקול מאובטח שמגן על פרטי כרטיס האשראי שלך כשאתה קונה באינטרנט. החבילה המוצפנת החדשה הזו נשלחת לאחר מכן למפענח DNS תואם DoH.

מאחר שהבקשה נוסעת דרך פורט 443, הפורט הסטנדרטי לכל תעבורת אינטרנט מאובטחת, היא מתמזגת בצורה מושלמת עם כל מה שהמכשיר שלך עושה באינטרנט. זה כמו להסתיר שיחה ספציפית באמצע קהל רועש ותוסס.

עם DoH, בקשת ה-DNS שלך כבר לא חלק נתונים ברור וקל לזיהוי. היא מתמזגת בצורה חלקה לתוך תעבורת האינטרנט המוצפנת שזורמת באופן קבוע מהמכשיר שלך, מה שהופך את זה לקשה מאוד עבור צדדים שלישיים לבודד ולבדוק.

מעשה הסוואה הפשוט הזה הוא הסוד לכוח של DoH. הוא לוקח חלק פגיע היסטורית בגלישה באינטרנט ומעטיף אותו בסטנדרט הזהב של אבטחת האינטרנט המודרנית.

שלב 2: המסע המוצפן והתגובה הפרטית

ברגע שמפענח ה-DoH מקבל את חבילת ה-HTTPS, הוא פותח אותה בביטחה, מוצא את כתובת ה-IP שביקשת ומכין את התגובה.

אבל האבטחה לא מסתיימת שם.

המפענח לוקח את התשובה—כתובת ה-IP—ומחזיר אותה בתוך תגובה חדשה ומוצפנת ב-HTTPS. החבילה המאובטחת הזו נוסעת ישירות חזרה לדפדפן שלך, ורק לדפדפן שלך יש את המפתח לפתוח אותה.

הנה למה זה חשוב:

- אין האזנה: מההתחלה ועד הסוף, כל השיחה פרטית. אף אחד באמצע לא יכול לראות לאן אתה הולך באינטרנט.

- שלמות הנתונים: ההצפנה גם מבטיחה שהתשובה שאתה מקבל היא אותנטית ולא שונתה בצורה זדונית כדי לשלוח אותך לאתר מזויף.

הדיאגרמה הזו מראה את ההבדל בין הדרך הפתוחה והפגיעה של בקשת DNS רגילה לבין המסלול המאובטח והפרטי ש-DoH מספק.

לבסוף, הדפדפן שלך מקבל את התשובה המוצפנת, פותח אותה ומחבר אותך לאתר. הדף נטען במהירות כמו תמיד, אבל עקבות הדיגיטליים שלך היו מוגנים כל הזמן. שכבת האבטחה הזו פועלת מצוין לצד כלים נוספים לפרטיות. כדי ללמוד עוד, עיין במדריך שלנו על איך מנהל עוגיות יכול לתת לך שליטה נוספת. הצפנה מקצה לקצה זו מה שעושה את DoH צעד גדול קדימה לאינטרנט פרטי יותר.

מה היתרונות הממשיים של שימוש ב-DoH?

מעבר ל-DNS על HTTPS (DoH) הוא יותר מאשר שינוי קטן בפרטיות. זה נותן לך שליטה מעשית אמיתית על עקבות הדיגיטליים שלך, מאבטח את הפעילות שלך באינטרנט בדרכים שהמערכת הישנה של DNS לא תוכננה להתמודד איתן.

הניצחון הברור ביותר? זה מונע מספק שירותי האינטרנט שלך (ISP) לשמור יומן רציף של כל אתר שאתה מבקר בו. שאילתות DNS סטנדרטיות נשלחות בטקסט רגיל, מה שהופך את היסטוריית הגלישה שלך לספר פתוח. DoH מצפין את השאילתות הללו, ובכך סוגר את הספר הזה.

חשוב על זה כמנהרה פרטית עבור בקשות ה-DNS שלך. רק אתה והמפענח של ה-DNS בצד השני יודעים לאן אתה מנסה להגיע.

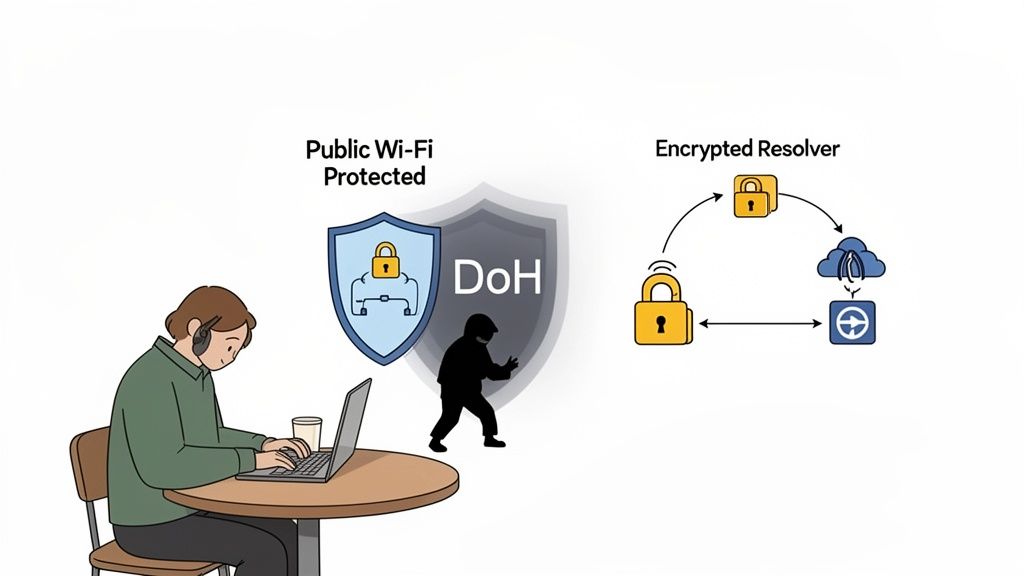

לבסוף, Wi-Fi ציבורי בטוח

כולנו היינו שם—מתחברים ל-Wi-Fi חינם בבית קפה, בשדה תעופה או במלון. אבל הרשתות הללו הן מגרש משחקים לתוקפים, שיכולים בקלות להאזין לתעבורה לא מוצפנת. טקטיקה נפוצה היא התקפת איש במרכז (MITM).

כך זה עובד: אתה מנסה לגשת לאתר הבנק שלך. תוקף באותה רשת תופס את בקשת ה-DNS הלא מוצפנת שלך ומזין לך כתובת IP מזויפת, שולח אותך לגרסה משכנעת אך זדונית של האתר. עם DoH, כל ההתקפה הזו מתמוטטת. בקשת ה-DNS שלך מוצפנת ואינה ניתנת לקריאה עבורם, מה שמבטיח שאתה תמיד מגיע לאתר האמיתי.

על ידי הצפנת תעבורת ה-DNS, DoH מחזק את ההגנות שלך מפני איומים נפוצים כמו חיקוי DNS וחטיפה, מה שהופך את השימוש ב-Wi-Fi ציבורי לבטוח יותר באופן משמעותי.

זו הגנה פשוטה ועוצמתית נגד איום ממשי מאוד שמטריד אנשים על חיבורים לא מאובטחים כל יום.

לעקוף צנזורה ומסננים באינטרנט

DoH הוא גם כלי עוצמתי לשמירה על האינטרנט פתוח. חברות רבות, בתי ספר ואפילו מדינות שלמות חוסמות גישה לתוכן על ידי סינון בקשות DNS. כאשר אתה מנסה לבקר באתר מוגבל, השרת DNS שלהם פשוט לא ייתן לך את כתובת ה-IP הנכונה.

מכיוון ש-DoH שולח את השאילתות שלך ישירות למפענח שאתה סומך עליו, הוא עובר בקלות על פני רוב מסנני ה-DNS המקומיים. זה אומר שאתה יכול להגיע לתוכן שעשוי להיות חסום אחרת.

הנה המקום שבו זה באמת עושה הבדל:

- עקיפת חסימות ברמת ה-ISP: כמה ספקים מסננים אתרים מסוימים מסיבות מסחריות או מדיניות. DoH עוקף את זה.

- התמודדות עם הגבלות רשת: אם רשת העבודה או בית הספר שלך חוסמת אתרים שאתה צריך למחקר או חדשות, DoH יכול לעיתים קרובות לשחזר את הגישה.

- קידום זרימה חופשית של מידע: במקומות עם צנזורה כבדה באינטרנט, DoH יכול להיות כלי חיוני להגיע לאינטרנט הגלובלי והלא מסונן.

שינוי זה מעניק לך את הכוח להחליט מה אתה יכול לראות באינטרנט, במקום להשאיר את השליטה הזו לרשת שעליה אתה נמצא. לפי ספק האבטחה Quad9, זה חלק ממגמה רחבה יותר. הם צופים שבשנת 2025, שירותי DNS הממוקדים בפרטיות יהיו הגנה סטנדרטית מפני איומים כמו פישינג שמנצלים DNS חלש ולא מוצפן. אתה יכול לגלות מדוע DNS ממוקד בפרטיות הוא קריטי כדי לראות עד כמה הטכנולוגיה הזו הופכת לחשובה.

השוואת DoH מול DoT מול DNS מסורתי

בעוד שDNS על HTTPS (DoH) מקבל הרבה תשומת לב על כך שהוא משפר את הפרטיות באינטרנט, הוא לא המשחק היחיד בעיר כשמדובר ב-DNS מוצפן. כדי להבין באמת מדוע DoH הוא ייחודי, אנו צריכים לשים אותו זה לצד זה עם האח הבוגר שלו, DNS על TLS (DoT), ועם ה-DNS הקלאסי והלא מוצפן שעליו נבנה האינטרנט.

כל פרוטוקול מתמודד עם אבטחה ופרטיות בדרכים שונות, מה שמוביל למספר פשרות חשובות.

הבחירה הנכונה לרוב מתמצה באיזון בין הצורך בהצפנה חזקה לבין ניהול הרשת וכיצד ניתן להטמיע את הפרוטוקול בקלות.

בואו נצלול לתוך מה שמבדיל ביניהם ונחקור מדוע דפדפנים ומערכות הפעלה מודרניות נוטות יותר ויותר לעבר DoH.

DNS על גבי TLS גישה ישירה להצפנה

לפני ש-DoH הפך לסטנדרט החדש, DNS על גבי TLS היה הפתרון המועדף לאבטחת חיפושי DNS. DoT פועל על ידי עטיפת שאילתות ה-DNS שלך במנהרת אבטחת שכבת ההעברה (TLS) - אותה הצפנה חזקה שמאבטחת אתרי HTTPS.

ההבדל המרכזי הוא ש-DoT פועל על פורט ייעודי: פורט 853. גישה זו היא יעילה ויוצרת ערוץ מאובטח רק עבור DNS. זה בעצם מודיע לרשת, "היי, אני שאילתת DNS מוצפנת!"

בעוד שזה נהדר עבור אבטחה, זו גם עקב האכילס שלה. מכיוון שהיא משתמשת בפורט ייחודי, מנהלי רשת יכולים בקלות לזהות ולחסום תנועה על פורט 853 כדי לאכוף כללי סינון DNS מקומיים. זה הופך את DoT לבחירה מצוינת אם אתה רק רוצה הצפנה ואינך אכפת שהתנועה שלך ב-DNS ניתנת לזיהוי.

יתרון ההסוואה של DNS על גבי HTTPS

שינוי קטן זה משפיע בצורה עצומה.

מכיוון שתעבורת DoH נראית בדיוק כמו הנתונים המוצפנים מעשרות אתרים ואפליקציות אחרות, כמעט בלתי אפשרי עבור צופה ברשת לזהות ולחסום רק את בקשות ה-DNS שלך מבלי לגרום להפרעות משמעותיות בכל הגלישה באינטרנט.

ה"הסוואה" הזו היא הנשק הסודי של DoH. היא מספקת לא רק הצפנה אלא גם רמה של הסוואה ש-DoT פשוט לא יכולה להתחרות בה. זה הופך אותה לכלי יעיל מאוד לעקיפת צנזורה מבוססת DNS ומדיניות רשת מגבילה מדי. זו הסיבה העיקרית לכך שדפדפנים כמו Chrome ו-Firefox כללו אותה כמתודת DNS המאובטחת המועדפת עליהם. כלים הממוקדים בפרטיות כמו תוספי ShiftShift Domain Checker גם מסתמכים על DoH כדי לשמור על חיפושי הדומיינים שלך פרטיים לחלוטין ומחוץ לעין.

השוואה ישירה

כדי להציג את הכל, בואו נסתכל על השוואה מעמיקה. הטבלה הזו מדגישה את ההבדלים המעשיים בין הפרוטוקול המסורתי, יורשו המוצפן הראשון, והסטנדרט המודרני והחכם.

השוואת תכונות מפורטת של פרוטוקולי DNS

מבט מעמיק על ההבדלים הטכניים והמעשיים בין שלושת פרוטוקולי ה-DNS העיקריים.

| מאפיין | DNS מסורתי | DNS על גבי TLS (DoT) | DNS על גבי HTTPS (DoH) |

|---|---|---|---|

| הצפנה | ללא (טקסט רגיל) | הצפנה מלאה ב-TLS | הצפנה מלאה ב-HTTPS |

| פורט בשימוש | פורט 53 | פורט 853 | פורט 443 |

| נראות | חשוף לחלוטין וקל למעקב | מוצפן, אך ניתן לזהות בקלות כתעבורת DNS | מוצפן ומשתלב עם תעבורת אינטרנט רגילה |

| פרטיות | חושף כל חיפוש דומיין | מגן מפני בדיקות תוכן | מגן על התוכן ומסווה את הבקשה עצמה |

| יכולת חסימה | קל לחסום או להפנות | יחסית קל לחסום לפי פורט | מאוד קשה לחסום מבלי לגרום להפרעה רחבה |

| שימוש עיקרי | תשתית אינטרנט ישנה | אבטחת DNS ברשתות מהימנות | שיפור פרטיות המשתמש ועקיפת צנזורה |

בסופו של דבר, גם DoH וגם DoT הם שדרוג אבטחה עצום לעומת DNS המסורתי. DoT מציע ערוץ ייעודי וישיר לאבטחת החיפושים שלך. עם זאת, היכולת החכמה של DoH להשתלב בתעבורת אינטרנט יומיומית מעניקה לה יתרון חזק, במיוחד ברשתות עם מעקב או סינון כבד, מה שהופך אותה לבחירה הברורה לכלים ולמשתמשים הממוקדים בפרטיות כיום.

הבנת הביקורות והפשרות

בעוד ש-DNS על גבי HTTPS (DoH) הוא ניצחון גדול עבור פרטיות הפרט, הוא לא פתרון קסם. כמו כל טכנולוגיה חדשה, יש לו אתגרים ופשרות משלו. חשוב להסתכל על התמונה הכוללת ולהבין את הדאגות הלגיטימיות שהגיעו עם הפופולריות הגוברת של DoH.

אחת מהטענות הגדולות נגדו היא הסיכון למרכזיות DNS. רוב הדפדפנים, כברירת מחדל, מפנים את בקשות ה-DoH למעגל קטן של ספקים ענקיים כמו גוגל, Cloudflare, ו-Quad9. למרות שחברות אלו מציעות מדיניות פרטיות חזקה, ההגדרה הזו למעשה שמה את ספר הכתובות של האינטרנט בידיים של כמה תאגידים גדולים.

זה פשוט מחליף בעיה אחת באחרת.

במקום שספק האינטרנט המקומי שלך (ISP) יוכל לראות את הרגלי הגלישה שלך, הנראות הזו עכשיו עוברת לגורם טכנולוגי אחר. עבור כל מי שאינו נוח עם מעקב נתונים של חברות, זו דאגה משמעותית.

הדילמה בניהול רשתות

עבור האנשים המנהלים רשתות—בין אם זה בחברה, בבית ספר, או אפילו בבית עם בקרות הורים—DoH יכול להיות כאב ראש עצום. הם הסתמכו זמן רב על ניטור תעבורת DNS כדי לשמור על הרשתות שלהם בטוחות.

סוג זה של פיקוח הוא חיוני עבור:

- אכיפת מדיניות אבטחה: חסימת תעבורה לדומיינים הידועים כמזיקים, הונאות פישינג, ומרכזי פיקוד של בוטים.

- סינון תוכן: שמירה על תוכן בלתי הולם או תוכן למבוגרים מחוץ לרשת במקומות כמו בתי ספר ובתים.

- עמידה בדרישות רגולטוריות: לוודא שהפעילות ברשת עומדת בדרישות חוקיות או תעשייתיות ספציפיות.

DoH בעצם עוקף את כל ההגנות המסורתיות המבוססות על DNS. מכיוון שהשאילתות של DNS מוצפנות ונראות כמו תעבורת HTTPS רגילה, הן הופכות לבלתי נראות לחלוטין עבור רוב חומות האש ומכשירי הסינון. זה יכול להחליש את ההגנות של הרשת ולפגוע במדיניות האבטחה שנבנתה בקפידה.

הקונפליקט המרכזי כאן הוא משיכת חבל קלאסית: פרטיות המשתמש الفردית מול שליטה מרכזית ברשת. התכונה עצמה שמאפשרת למשתמש לעקוף צנזורה גם מאפשרת לעובד לעקוף מסנני אבטחה קריטיים.

זה עורר דיון סוער בתעשייה. אנשי מקצוע בתחום האבטחה מצביעים על כך ש-DoH, למרות הכוונות הטובות שלו, יכול לעוור את הכלים שנועדו להגן עלינו. אפילו ראינו תוכנות זדוניות מתחילות להשתמש ב-DoH כדי להסתיר את התקשורת שלהן, מה שמקשה על זיהוי וסגירה שלהן.

מציאת גישה מאוזנת

הדיון הזה באמת מראה ש-DoH אינו פתרון שמתאים לכולם. עבור אדם המשתמש ברשת Wi-Fi ציבורית חשודה בבית קפה, היתרונות שלה ברורים לחלוטין. הסיכון שמישהו יעקוב אחרי הפעילות שלך גבוה, ו-DoH מוסיף שכבת הגנה חיונית.

אבל בסביבה מנוהלת כמו משרד חברה או בית ספר, החישוב שונה. כאן, הצורך באבטחת רשת כוללת ובסינון תוכן לעיתים קרובות גובר על היתרון של פרטיות מה-DNS המוצפן. זו בדיוק הסיבה לכך שארגונים רבים בוחרים לחסום את DoH ברשתות שלהם, ומכריחים את כל הבקשות ל-DNS לחזור דרך השרתים המנוטרים שלהם.

בסופו של דבר, הבנה אמיתית של מה זה DNS over HTTPS פירושה לראות גם את הכוח וגם את המלכודות שלו. זהו כלי נהדר לחיזוק פרטיות אישית, אך כיצד ואיפה הוא משמש דורש מחשבה זהירה. עבור מנהלי רשתות, הסתגלות לעולם עם DoH פירושה לפתח את אסטרטגיות האבטחה שלהם ולמצוא דרכים חדשות להגן על המשתמשים שלהם מבלי להסתמך על ניטור DNS מסורתי.

כיצד להפעיל ולבדוק DNS Over HTTPS

לעבור ל-DNS over HTTPS הרבה יותר קל ממה שאתה עשוי לחשוב. רוב דפדפני האינטרנט ומערכות ההפעלה שאנחנו משתמשים בהם כל יום כבר כוללים תמיכה ב-DoH, מה שאומר שאתה יכול להוסיף שכבת פרטיות משמעותית לגלישה שלך בכמה קליקים בלבד.

מדריך זה ידריך אתכם כיצד להפעיל DoH על הפלטפורמות הנפוצות ביותר. לאחר שתסיימו להגדיר את זה, נסקור כיצד לבדוק במהירות אם תעבורת ה-DNS שלכם אכן מוצפנת ונשמרת מחוץ לעין.

הפעלת DoH בדפדפן האינטרנט שלכם

עבור רובנו, הדרך הפשוטה ביותר להתחיל עם DoH היא להפעיל אותו ישירות בתוך דפדפן האינטרנט. גישה זו מצוינת מכיוון שהיא מצפינה את כל החיפושים של הדומיינים שהדפדפן שלכם מבצע, ללא קשר להגדרות הרשת העיקריות של המחשב שלכם.

Google Chrome

- לחצו על סמל התפריט עם שלוש הנקודות בפינה הימנית העליונה ועברו להגדרות.

- משם, עברו לפרטיות ואבטחה, ולאחר מכן לחצו על אבטחה.

- גללו למטה לאזור "מתקדם" וחפשו את האפשרות שימוש ב-DNS מאובטח.

- הפעילו אותה. כברירת מחדל, Chrome מנסה להשתמש בשירות של ספק האינטרנט הנוכחי שלכם אם הוא תומך ב-DoH. לשמירה על פרטיות טובה יותר, אני ממליץ לבחור ב"עם" ולבחור ספק ספציפי כמו Cloudflare (1.1.1.1) או Google (Public DNS).

Mozilla Firefox

- לחצו על תפריט ה"המבורגר" עם שלוש השורות בפינה הימנית העליונה ובחרו הגדרות.

- שמרו על הלוח כללי, גללו למטה להגדרות רשת, ולחצו על כפתור הגדרות....

- בחלון החדש שיפתח, גללו לתחתית וסמנו את התיבה עבור אפשר DNS מעל HTTPS.

- לאחר מכן תוכלו לבחור ספק מהרשימה או להזין ספק מותאם אישית אם יש לכם אחד מועדף.

הפעלת DoH בדפדפן שלכם היא ניצחון מהיר עבור פרטיות. זה מאבטח את רוב הפעילות שלכם באינטרנט מבלי לדרוש שינויים טכניים עמוקים במערכת ההפעלה שלכם.

הפעלת DoH במערכת ההפעלה שלכם

אם אתם רוצים הגנה שעוברת מעבר לדפדפן האינטרנט שלכם ומכסה אפליקציות אחרות, תוכלו להפעיל DoH ברמת מערכת ההפעלה. חשוב לדעת שלמרות שזהו תכונה סטנדרטית בWindows 11, זה לא הגיע באופן רשמי ל-Windows 10.

Windows 11

- פתחו את הגדרות ועברו לרשת ואינטרנט.

- בחרו את החיבור שבו אתם משתמשים, או Wi-Fi או Ethernet.

- לחצו על מאפייני חומרה.

- חפשו את הקצאת שרת DNS ולחצו על כפתור עריכה לידו.

- שנו את ההגדרה מ"אוטומטי (DHCP)" לידני.

- הפעילו את IPv4 והקלידו את כתובות ה-IP עבור ספק ה-DoH שלכם (עבור Cloudflare, זה

1.1.1.1ו-1.0.0.1). - עכשיו, בתפריט הנפתח של הצפנת DNS המועדפת, בחרו במוצפן בלבד (DNS מעל HTTPS). לחצו על שמור, ואתם מוכנים.

כיצד לאמת ש-DoH פועל

לאחר שהפעלתם את DoH, זה רעיון טוב לוודא שהוא אכן פועל. בדיקה מהירה תעניק לכם שקט נפשי שהתשובות ל-DNS שלכם מוצפנות כראוי.

כלי נהדר לכך הוא בדיקת אבטחת חוויית הגלישה של Cloudflare. פשוט טענו את הדף, והוא אוטומטית מריץ כמה בדיקות על החיבור שלכם. מה שחשוב לכם הוא "DNS מאובטח"—סימן ביקורת ירוק משמעותו שהתשובות שלכם נשלחות דרך ערוץ מוצפן.

אם קיבלתם אור ירוק, אתם מסודרים. אם לא, חזרו ובדקו שוב את ההגדרות שלכם או אולי נסו ספק DoH אחר. זכרו שחיבור איטי יכול לפעמים להפריע לתוצאות הבדיקה; אתם יכולים ללמוד עוד על כיצד לבדוק את מהירות האינטרנט בצורה מדויקת במדריך המיוחד שלנו.

שאלות נפוצות לגבי DNS מעל HTTPS

ככל שיותר אנשים מתחילים להשתמש ב-DNS מעל HTTPS, כמה שאלות נפוצות תמיד נראות קופצות. הבנת השאלות הללו עוזרת לכם להבין היכן DoH באמת משתלב בכלי הפרטיות שלכם ומה לצפות כאשר אתם מפעילים את המתג. בואו נחקור את השאלות הנפוצות ביותר.

האם השימוש ב-DoH יאט את חיבור האינטרנט שלי?

בעיקרון, לא. ההשפעה של DoH על מהירות הגלישה שלכם היא בדרך כלל כל כך קטנה שלא תשימו לב אליה. בעוד שהוספת הצפנה אכן מציגה טיפה של עומס לכל בקשת DNS, מחשבים ורשתות מודרניות כל כך מהירים שהם מתמודדים עם זה מבלי להזיע.

במקרים מסוימים, אתם עשויים אפילו לראות הגברת מהירות. אם השרתים המוגדרים כברירת מחדל של ספק האינטרנט שלכם איטיים, המעבר לשירות DoH בעל ביצועים גבוהים מספק כמו Cloudflare או Google יכול למעשה לגרום לאתרים להיטען מהר יותר. כל עיכוב זעיר מההצפנה הוא מחיר קטן לשלם עבור השדרוג העצום בפרטיות ובאבטחה.

המסקנה: עבור רוב האנשים, ההבדל בביצועים הוא זניח. האבטחה שאתם מקבלים מ-DNS מוצפן שווה את זה.

האם DoH הוא תחליף מלא ל-VPN?

לא בכלל. חשבו על DoH ורשת פרטית וירטואלית (VPN) ככלים שונים שעובדים יחד בצורה מצוינת.

הם פותרים חלקים שונים, אך חשובים באותה מידה, בפאזל הפרטיות המקוונת.

הנה דרך פשוטה להסתכל על התפקידים שלהם:

- DNS over HTTPS (DoH): זה מצפין רק את החיפוש ב-DNS—הרגע שבו הדפדפן שלך מבקש את כתובת ה-IP של אתר אינטרנט. זה מונע מרגלים לראות אילו אתרים אתה מנסה לבקר.

- Virtual Private Network (VPN): זה מצפין את כל התנועה שלך באינטרנט ומסתיר את כתובת ה-IP האמיתית שלך מהאתרים שאתה מתחבר אליהם. זהו מגן פרטיות הרבה יותר מקיף לכל מה שאתה עושה באינטרנט.

אנלוגיה עשויה לעזור: DoH זה כמו לשים את כתובת היעד שלך במעטפה סגורה ופרטית. VPN, לעומת זאת, זה כמו לשים את כל המכונית שלך בתוך משאית נעולה ולא מסומנת כדי להגיע לשם. כדי לקבל את ההגנה הטובה ביותר, אתה באמת רוצה להשתמש בשניהם.

האם המעסיק שלי יכול לראות את הגלישה שלי אם אני משתמש ב-DoH?

אפילו עם DoH מופעל, אל ת assum שאתה בלתי נראה ברשת מנוהלת של חברה או בית ספר. בעוד שזה מקשה על ריגול מזדמן, זה לא פתרון קסם נגד ניטור רשת ייעודי.

למעסיק שלך יש דרכים אחרות לראות מה קורה. אפילו אם החיפושים שלך ב-DNS מוסתרים, מנהל רשת מיומן יכול עדיין לקבל מושג טוב על הפעילות שלך על ידי הסתכלות על כתובות ה-IP של היעדים שאתה מתחבר אליהם. יותר חשוב, רבים מהמכשירים המונפקים על ידי העבודה כוללים תוכנת ניטור המותקנת ישירות עליהם, אשר רואה את כל מה שאתה עושה לפני ש-DoH נכנס לפעולה. DoH הוא צעד מצוין לפרטיות, אך הוא לא עוקף את מערכות הניטור של החברה.

מוכן לאבטח את הגלישה שלך ולפשט את זרימת העבודה שלך? האקוסיסטם של ShiftShift Extensions מציע חבילת כלים חזקה ממש בתוך הדפדפן שלך, כולל בודק דומיינים שמשתמש ב-DNS-over-HTTPS לחיפושים פרטיים. קח שליטה על חייך הדיגיטליים עם פלטת פקודות מאוחדת אחת על ידי הורדת ShiftShift Extensions היום.