DNS ओवर HTTPS क्या है: एन्क्रिप्टेड ब्राउज़िंग के लिए एक गाइड

क्या आप DNS over HTTPS (DoH) के बारे में जानने के लिए उत्सुक हैं? यह गाइड बताती है कि DoH आपके DNS लुकअप को कैसे एन्क्रिप्ट करता है ताकि आपकी गोपनीयता बढ़ सके, ब्लॉकिंग को बायपास किया जा सके, और आपकी ब्राउज़िंग को सुरक्षित किया जा सके।

अनुशंसित एक्सटेंशन

DNS over HTTPS, या DoH, एक आधुनिक प्रोटोकॉल है जिसे आपकी वेब ब्राउज़िंग को निजी रखने के लिए डिज़ाइन किया गया है। यह आपके ऑनलाइन पहले कदम को एन्क्रिप्ट करके ऐसा करता है: एक वेबसाइट का पता खोजना। इसे एक सार्वजनिक पोस्टकार्ड को एक सील बंद, निजी पत्र के लिए बदलने के रूप में सोचें। आपका अनुरोध नेटवर्क पर जासूसी करने वाली आँखों से छिपा होता है।

गोपनीयता की समस्या जिसे DNS Over HTTPS हल करता है

जब भी आप एक वेबसाइट पर जाते हैं, आपका डिवाइस उस मानव-हितैषी नाम को (जैसे example.com) एक मशीन-पठनीय IP पते में अनुवादित करता है। यह कार्य डोमेन नाम प्रणाली (DNS) द्वारा किया जाता है, जो मूल रूप से इंटरनेट की फोनबुक है।

दशकों से, यह DNS लुकअप पूरी तरह से अनएन्क्रिप्टेड रहा है, जो खुली जगह में होता है। इसका मतलब है कि आपका इंटरनेट सेवा प्रदाता (ISP), आपके कार्यालय का नेटवर्क प्रशासक, या कोई भी जो सार्वजनिक वाई-फाई कनेक्शन पर जासूसी कर रहा है, वह हर एक साइट देख सकता है जिसे आप देखते हैं। यह ऐसा है जैसे आप कमरे में सभी को अपने गंतव्य की घोषणा कर रहे हों इससे पहले कि आप वहां जाएं।

गोपनीयता की इस कमी से कुछ गंभीर समस्याएँ उत्पन्न होती हैं:

- ISP ट्रैकिंग: आपका इंटरनेट प्रदाता आसानी से आपकी पूरी ब्राउज़िंग इतिहास को लॉग कर सकता है। वे इस डेटा का उपयोग लक्षित विज्ञापन के लिए कर सकते हैं या इसे डेटा ब्रोकरों को बेच सकते हैं।

- सार्वजनिक वाई-फाई पर जासूसी: एक कॉफी शॉप या हवाई अड्डे के नेटवर्क पर, हमलावर आसानी से आपके DNS अनुरोधों को देख सकते हैं ताकि आपकी प्रोफाइल बना सकें या देख सकें कि आप कौन सी सेवाएँ उपयोग कर रहे हैं।

- DNS हाईजैकिंग: एक बुरा अभिनेता आपके अनएन्क्रिप्टेड DNS अनुरोध को इंटरसेप्ट कर सकता है और एक नकली IP पता वापस भेज सकता है, जिससे आपको एक फ़िशिंग साइट पर भेजा जा सकता है जो आपके क्रेडेंशियल्स चुराने के लिए डिज़ाइन की गई है।

डिजिटल लिफाफा सील करना

DNS over HTTPS खेल को बदल देता है क्योंकि यह इन DNS लुकअप्स को उसी सुरक्षित HTTPS प्रोटोकॉल के अंदर लपेटता है जो आपकी ऑनलाइन बैंकिंग और खरीदारी की सुरक्षा करता है। यह नवाचार, जिसे Google और Mozilla जैसे प्रमुख खिलाड़ियों द्वारा लगभग 2016 में आगे बढ़ाया गया, आपके DNS अनुरोधों को किसी अन्य एन्क्रिप्टेड वेब ट्रैफ़िक की तरह दिखाता है।

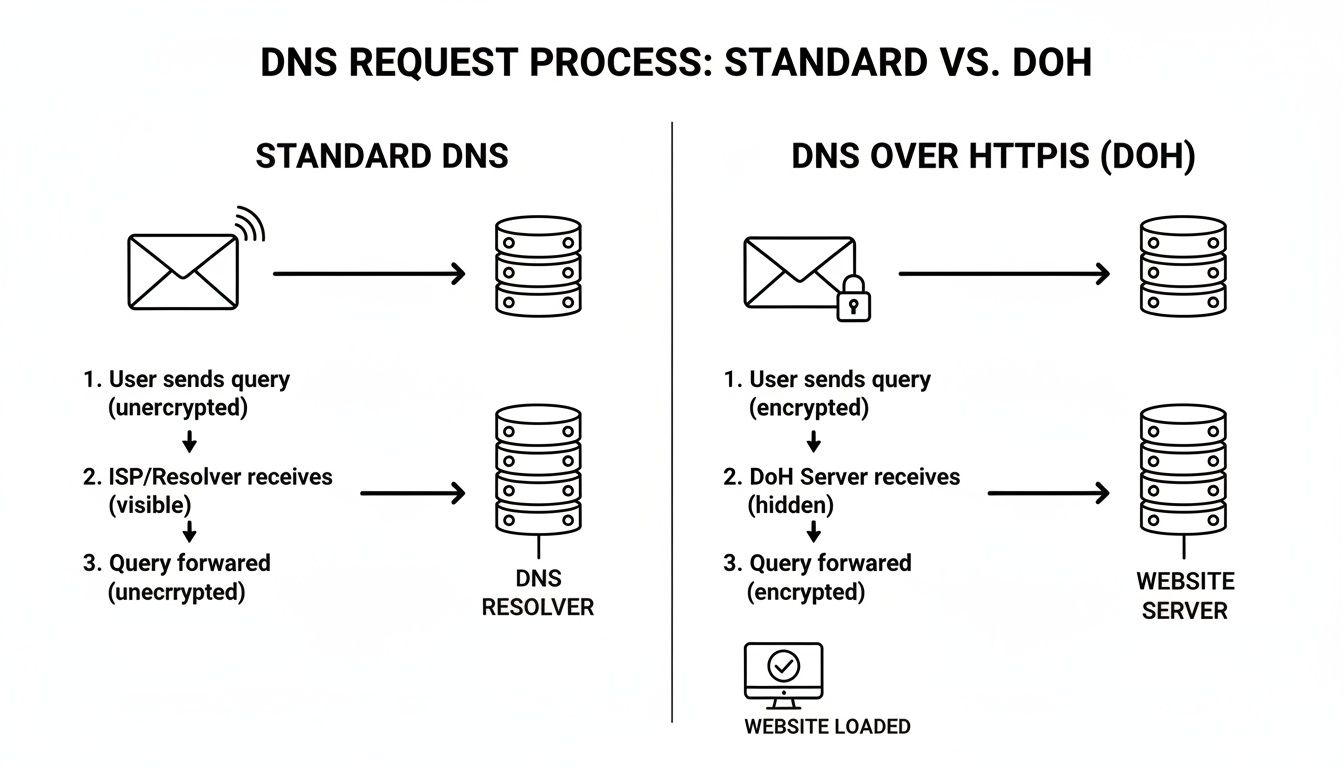

यह चित्र दिखाता है कि DoH कैसे DNS क्वेरी को एक सुरक्षित HTTPS टनल के अंदर neatly लपेटता है, इसे सुरक्षित रूप से रिसॉल्वर तक भेजता है।

महत्वपूर्ण हिस्सा यह है कि आपका अनुरोध और सर्वर का उत्तर इस एन्क्रिप्टेड कनेक्शन के अंदर ढका हुआ है। बीच में कोई भी उन्हें देख या छेड़छाड़ नहीं कर सकता। आप Control D से DoH के उद्भव पर अधिक ऐतिहासिक संदर्भ पा सकते हैं।

DNS अनुरोधों को सामान्य HTTPS ट्रैफ़िक के साथ मिलाकर, DoH प्रभावी रूप से आपकी ब्राउज़िंग इरादों को छिपाता है, जिससे तीसरे पक्ष के लिए आपके ऑनलाइन यात्रा को पहले कदम से ट्रैक करना बेहद कठिन हो जाता है।

यह सरल लेकिन शक्तिशाली परिवर्तन एक आवश्यक गोपनीयता की परत जोड़ता है जो इंटरनेट के मूल डिज़ाइन से गायब थी।

पारंपरिक DNS बनाम DNS over HTTPS एक नज़र में

वास्तव में अंतर देखने के लिए, आइए पुराने और नए तरीकों को एक साथ रखें। गोपनीयता और सुरक्षा में अंतर स्पष्ट है।

| विशेषता | पारंपरिक DNS | DNS over HTTPS (DoH) |

|---|---|---|

| एन्क्रिप्शन | कोई नहीं। सामान्य पाठ में भेजा गया। | HTTPS के साथ पूरी तरह से एन्क्रिप्टेड। |

| पोर्ट | पोर्ट 53 का उपयोग करता है। | पोर्ट 443 का उपयोग करता है (HTTPS के लिए मानक)। |

| दृश्यता | ISP और नेटवर्क द्वारा आसानी से मॉनिटर किया जा सकता है। | सामान्य वेब ट्रैफ़िक में मिश्रित। |

| गोपनीयता | सभी देखी गई डोमेन को उजागर करता है। | तीसरे पक्ष से डोमेन लुकअप को छिपाता है। |

अंततः, DoH एक कमजोर, सार्वजनिक प्रक्रिया को लेता है और इसे आधुनिक, एन्क्रिप्टेड वेब मानक के भीतर सुरक्षित करता है जिस पर हम पहले से ही सब कुछ के लिए भरोसा करते हैं।

DoH आपकी वेब ब्राउज़िंग यात्रा की सुरक्षा कैसे करता है

आइए देखें कि वास्तव में क्या होता है जब आप एक लिंक पर क्लिक करते हैं या अपने ब्राउज़र में एक वेबसाइट टाइप करते हैं। यह तात्कालिक लगता है, लेकिन पर्दे के पीछे गतिविधियों की एक बाढ़ होती है। DNS over HTTPS (DoH) इस प्रक्रिया में कदम रखता है और गोपनीयता की एक महत्वपूर्ण परत जोड़ता है, आपकी गतिविधियों को जासूसी करने वाली आँखों से ढकता है।

पारंपरिक DNS को एक पोस्टकार्ड भेजने के रूप में सोचें। जो कोई भी इसे रास्ते में संभालता है—आपका इंटरनेट प्रदाता, आपके कार्यालय में एक नेटवर्क प्रशासक, या सार्वजनिक वाई-फाई पर एक हैकर—वह आसानी से उस पते को पढ़ सकता है जिसे आप पहुंचने की कोशिश कर रहे हैं, जैसे "mybank.com।" कोई रहस्य नहीं हैं।

DoH उस पोस्टकार्ड को लेता है और इसे एक बंद, अपारदर्शी लिफाफे के अंदर सील करता है। यह आपके अनुरोध को सुरक्षित रूप से पैकेज करता है, ताकि कोई भी इसे ट्रांजिट में देख न सके।

चरण 1: सुरक्षित हैंडशेक

जब आप Enter दबाते हैं, तो आपका ब्राउज़र को अभी भी वही मूल प्रश्न पूछना होता है: "इस वेबसाइट का IP पता क्या है?" लेकिन उस प्रश्न को खुली जगह में चिल्लाने के बजाय, DoH कुछ बहुत ही समझदारी से करता है।

यह DNS क्वेरी को एक मानक HTTPS अनुरोध के अंदर लपेटता है—यही सुरक्षित प्रोटोकॉल है जो आपकी क्रेडिट कार्ड जानकारी की सुरक्षा करता है जब आप ऑनलाइन खरीदारी करते हैं। यह नया, एन्क्रिप्टेड पैकेज फिर एक विशेष DoH-संगत DNS रिसॉल्वर को भेजा जाता है।

चूंकि अनुरोध पोर्ट 443 के माध्यम से यात्रा करता है, जो सभी सुरक्षित वेब ट्रैफ़िक के लिए मानक पोर्ट है, यह आपके डिवाइस द्वारा ऑनलाइन किए जा रहे अन्य सभी कार्यों के साथ पूरी तरह से मिश्रित हो जाता है। यह एक हलचल भरे, शोर भरे जनसमूह के बीच में एक विशिष्ट बातचीत को छिपाने के समान है।

DoH के साथ, आपका DNS अनुरोध अब एक विशिष्ट, आसानी से पहचानने योग्य डेटा का टुकड़ा नहीं है। यह उस एन्क्रिप्टेड वेब ट्रैफ़िक में निर्बाध रूप से मिश्रित हो जाता है जो आपके डिवाइस से लगातार बहता है, जिससे तीसरे पक्ष के लिए इसे अलग करना और निरीक्षण करना बेहद कठिन हो जाता है।

यह सरल छलावरण का कार्य DoH की शक्ति का रहस्य है। यह वेब ब्राउज़िंग के एक ऐतिहासिक रूप से कमजोर हिस्से को लेता है और इसे आधुनिक वेब सुरक्षा के स्वर्ण मानक में लपेटता है।

चरण 2: एन्क्रिप्टेड यात्रा और निजी उत्तर

एक बार जब DoH रिसॉल्वर HTTPS पैकेज प्राप्त कर लेता है, तो यह इसे सुरक्षित रूप से अनलॉक करता है, उस IP पते को ढूंढता है जिसे आपने मांगा था, और उत्तर तैयार करता है।

लेकिन सुरक्षा यहीं पर खत्म नहीं होती।

रेसोल्वर उत्तर—IP पता—लेता है और इसे एक नए, एन्क्रिप्टेड HTTPS प्रतिक्रिया में वापस डालता है। यह सुरक्षित पैकेज सीधे आपके ब्राउज़र में वापस जाता है, और केवल आपके ब्राउज़र के पास इसे खोलने की कुंजी होती है।

यहाँ यह क्यों महत्वपूर्ण है:

- कोई ईव्सड्रॉपिंग नहीं: शुरुआत से अंत तक, पूरी बातचीत निजी है। बीच में कोई भी यह नहीं देख सकता कि आप ऑनलाइन कहाँ जा रहे हैं।

- डेटा की अखंडता: एन्क्रिप्शन यह भी सुनिश्चित करता है कि आपको जो प्रतिक्रिया मिलती है वह प्रामाणिक है और इसे आपको एक नकली वेबसाइट पर भेजने के लिए दुर्भावनापूर्ण तरीके से नहीं बदला गया है।

यह चित्र एक मानक DNS अनुरोध के खुले, कमजोर मार्ग और DoH द्वारा प्रदान की गई सुरक्षित, निजी यात्रा के बीच का अंतर दिखाता है।

जैसा कि आप देख सकते हैं, DoH का "सील किया हुआ लिफाफा" दृष्टिकोण गोपनीयता के लिए एक पूर्ण गेम-चेंजर है।

अंत में, आपका ब्राउज़र एन्क्रिप्टेड प्रतिक्रिया प्राप्त करता है, इसे खोलता है, और आपको वेबसाइट से जोड़ता है। पृष्ठ पहले की तरह ही तेजी से लोड होता है, लेकिन आपका डिजिटल फुटप्रिंट पूरे समय सुरक्षित रहता है। यह सुरक्षा की परत अन्य गोपनीयता उपकरणों के साथ अच्छी तरह से काम करती है। अधिक जानने के लिए, हमारी गाइड देखें कि कुकी प्रबंधक आपको और भी अधिक नियंत्रण कैसे दे सकता है। यह एंड-टू-एंड एन्क्रिप्शन DoH को एक अधिक निजी इंटरनेट के लिए एक बड़ा कदम बनाता है।

DoH का उपयोग करने के वास्तविक लाभ क्या हैं?

HTTPS (DoH) पर DNS में स्विच करना केवल एक छोटे से गोपनीयता समायोजन के बारे में नहीं है। यह आपके डिजिटल फुटप्रिंट पर वास्तविक, व्यावहारिक नियंत्रण देता है, आपकी ऑनलाइन गतिविधियों को सुरक्षित करता है जिस तरह से पुराना DNS सिस्टम कभी संभालने के लिए डिज़ाइन नहीं किया गया था।

सबसे स्पष्ट जीत? यह आपके इंटरनेट सेवा प्रदाता (ISP) को हर साइट का एक चल रहा लॉग रखने से रोकता है जिसे आप विजिट करते हैं। मानक DNS अनुरोध स्पष्ट पाठ में भेजे जाते हैं, जिससे आपका ब्राउज़िंग इतिहास एक खुली किताब बन जाता है। DoH उन लुकअप को एन्क्रिप्ट करता है, प्रभावी रूप से उस किताब को बंद कर देता है।

इसे अपने DNS अनुरोधों के लिए एक निजी सुरंग के रूप में सोचें। केवल आप और दूसरी तरफ का DNS रेसोल्वर जानते हैं कि आप कहाँ जाने की कोशिश कर रहे हैं।

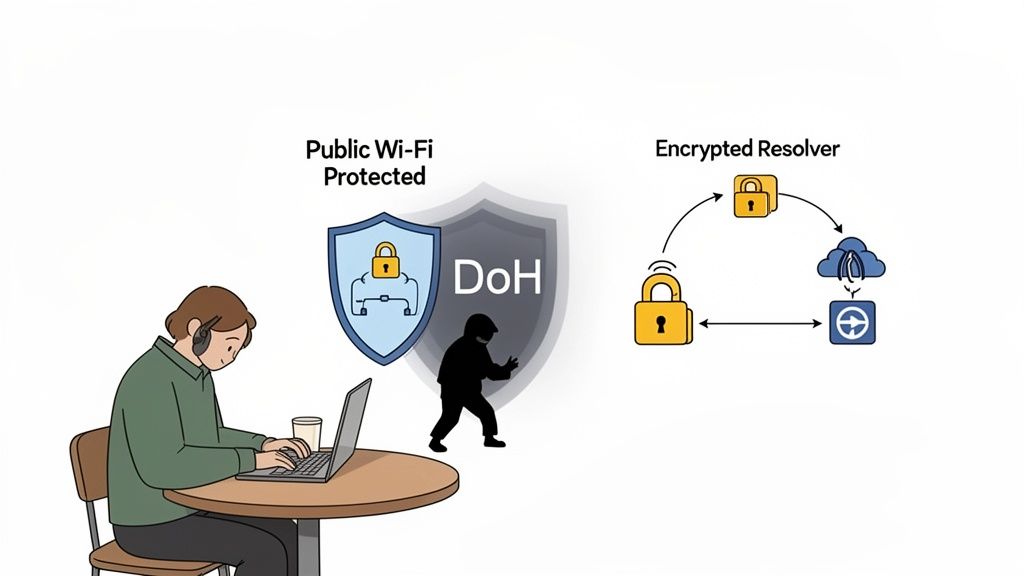

अंत में, सुरक्षित सार्वजनिक वाई-फाई

हम सभी वहाँ रहे हैं—कॉफी शॉप, हवाई अड्डे या होटल में मुफ्त वाई-फाई से कनेक्ट करना। लेकिन ये नेटवर्क हमलावरों के लिए एक खेल का मैदान हैं, जो आसानी से अनएन्क्रिप्टेड ट्रैफ़िक पर ईव्सड्रॉप कर सकते हैं। एक सामान्य रणनीति मैन-इन-द-मिडल (MITM) हमला है।

यहाँ यह कैसे काम करता है: आप अपने बैंक की वेबसाइट पर जाने की कोशिश करते हैं। उसी नेटवर्क पर एक हमलावर आपके अनएन्क्रिप्टेड DNS अनुरोध को इंटरसेप्ट करता है और आपको एक नकली IP पता देता है, आपको साइट की एक विश्वसनीय लेकिन दुर्भावनापूर्ण प्रति पर भेजता है। DoH के साथ, यह पूरा हमला टूट जाता है। आपका DNS अनुरोध एन्क्रिप्टेड है और उनके लिए पढ़ने योग्य नहीं है, यह सुनिश्चित करते हुए कि आप हमेशा असली वेबसाइट पर पहुँचते हैं।

DNS ट्रैफ़िक को एन्क्रिप्ट करके, DoH आपके खिलाफ सामान्य खतरों जैसे DNS स्पूफिंग और हाईजैकिंग के खिलाफ आपकी रक्षा को मजबूत करता है, जिससे सार्वजनिक वाई-फाई का उपयोग करना काफी सुरक्षित हो जाता है।

यह एक सरल, शक्तिशाली रक्षा है जो हर दिन असुरक्षित कनेक्शनों पर लोगों को लक्षित करने वाले एक बहुत वास्तविक खतरे के खिलाफ है।

वेब सेंसरशिप और फ़िल्टर को बायपास करना

DoH इंटरनेट को खुला रखने के लिए एक शक्तिशाली उपकरण भी है। कई कंपनियाँ, स्कूल और यहाँ तक कि पूरे देश सामग्री तक पहुँच को DNS अनुरोधों को फ़िल्टर करके रोकते हैं। जब आप एक प्रतिबंधित साइट पर जाने की कोशिश करते हैं, तो उनका DNS सर्वर आपको सही IP पता नहीं देता।

क्योंकि DoH आपके प्रश्नों को सीधे एक रेसोल्वर पर भेजता है जिस पर आप भरोसा करते हैं, यह अधिकांश स्थानीय DNS फ़िल्टरों को पार कर जाता है। इसका मतलब है कि आप ऐसी सामग्री तक पहुँच सकते हैं जो अन्यथा अवरुद्ध हो सकती है।

यहाँ यह वास्तव में एक अंतर बनाता है:

- ISP-स्तरीय ब्लॉकों को बायपास करना: कुछ प्रदाता व्यावसायिक या नीति कारणों से कुछ वेबसाइटों को फ़िल्टर करते हैं। DoH आपको इसके चारों ओर ले जाता है।

- नेटवर्क प्रतिबंधों को पार करना: यदि आपका कार्य या स्कूल नेटवर्क शोध या समाचार के लिए आवश्यक साइटों को अवरुद्ध करता है, तो DoH अक्सर पहुँच को पुनर्स्थापित कर सकता है।

- सूचना के मुक्त प्रवाह को बढ़ावा देना: भारी इंटरनेट सेंसरशिप वाले स्थानों में, DoH वैश्विक, बिना फ़िल्टर किए गए वेब तक पहुँचने के लिए एक आवश्यक उपकरण हो सकता है।

यह बदलाव आपको यह तय करने का अधिकार देता है कि आप ऑनलाइन क्या देख सकते हैं, बजाय इसके कि उस नियंत्रण को उस नेटवर्क पर छोड़ दें जिस पर आप हैं। सुरक्षा प्रदाता Quad9 के अनुसार, यह एक बड़े रुझान का हिस्सा है। वे भविष्यवाणी करते हैं कि 2025 तक, गोपनीयता-प्रथम DNS सेवाएँ कमजोर, अनएन्क्रिप्टेड DNS का शोषण करने वाले खतरों के खिलाफ एक मानक रक्षा बन जाएँगी। आप यह पता लगाने के लिए अन्वेषण कर सकते हैं कि गोपनीयता-केंद्रित DNS क्यों महत्वपूर्ण है यह देखने के लिए कि यह तकनीक कितनी महत्वपूर्ण होती जा रही है।

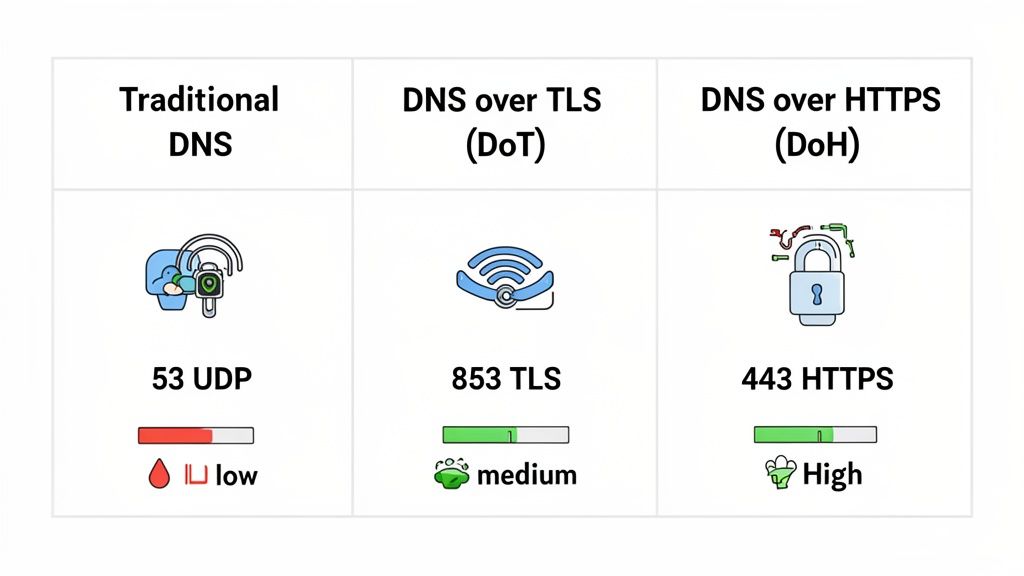

DoH बनाम DoT बनाम पारंपरिक DNS की तुलना

जबकि HTTPS (DoH) पर DNS ऑनलाइन गोपनीयता को बढ़ाने के लिए बहुत ध्यान आकर्षित करता है, यह एन्क्रिप्टेड DNS के मामले में एकमात्र खेल नहीं है। वास्तव में यह समझने के लिए कि DoH अद्वितीय क्यों है, हमें इसे इसके बड़े भाई DNS over TLS (DoT) और क्लासिक, अनएन्क्रिप्टेड DNS के साथ बगल में रखना होगा जिस पर इंटरनेट बनाया गया था।

प्रत्येक प्रोटोकॉल सुरक्षा और गोपनीयता को अलग-अलग तरीके से संभालता है, जो कुछ महत्वपूर्ण व्यापार-बंदों की ओर ले जाता है।

सही विकल्प अक्सर मजबूत एन्क्रिप्शन की आवश्यकता और नेटवर्क प्रबंधन के बीच संतुलन बनाने पर निर्भर करता है और यह कि प्रोटोकॉल को लागू करना कितना आसान है।

आइए हम यह जानें कि उन्हें क्या अलग करता है और यह भी देखें कि क्यों ब्राउज़र और आधुनिक ऑपरेटिंग सिस्टम तेजी से DoH की ओर झुक रहे हैं।

DNS ओवर TLS एन्क्रिप्शन के लिए एक सीधा दृष्टिकोण

DoH के नए मानक बनने से पहले, DNS ओवर TLS DNS लुकअप को सुरक्षित करने के लिए सबसे अच्छा विकल्प था। DoT आपके DNS प्रश्नों को एक सुरक्षित ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) टनल में लपेटकर काम करता है—यही शक्तिशाली एन्क्रिप्शन HTTPS वेबसाइटों को सुरक्षित करता है।

मुख्य अंतर यह है कि DoT एक समर्पित पोर्ट पर काम करता है: पोर्ट 853। यह सीधा दृष्टिकोण कुशल है और DNS के लिए एक सुरक्षित चैनल बनाता है। यह मूल रूप से नेटवर्क को यह घोषणा करता है, "हे, मैं एक एन्क्रिप्टेड DNS प्रश्न हूं!"

हालांकि यह सुरक्षा के लिए अच्छा है, यह इसकी कमजोरी भी है। चूंकि यह एक अद्वितीय पोर्ट का उपयोग करता है, नेटवर्क प्रशासक आसानी से पोर्ट 853 पर ट्रैफ़िक को पहचान सकते हैं और स्थानीय DNS फ़िल्टरिंग नियमों को लागू करने के लिए इसे ब्लॉक कर सकते हैं। यदि आप केवल एन्क्रिप्शन चाहते हैं और यह नहीं मानते कि आपका DNS ट्रैफ़िक पहचान योग्य है, तो यह DoT एक शानदार विकल्प है।

DNS ओवर HTTPS का स्टेल्थ लाभ

यह एक छोटा सा परिवर्तन बड़ा प्रभाव डालता है।

चूंकि DoH ट्रैफ़िक ठीक उसी तरह दिखता है जैसे कि अनगिनत अन्य वेबसाइटों और ऐप्स से एन्क्रिप्टेड डेटा, नेटवर्क पर्यवेक्षक के लिए केवल आपके DNS अनुरोधों को पहचानना और ब्लॉक करना लगभग असंभव है, बिना सभी वेब ब्राउज़िंग में बड़े व्यवधान पैदा किए।

यह "कैमोफ्लाज" DoH का गुप्त हथियार है। यह न केवल एन्क्रिप्शन प्रदान करता है बल्कि एक स्तर की छिपाव भी देता है जो DoT मेल नहीं खा सकता। यह DNS-आधारित सेंसरशिप और अत्यधिक प्रतिबंधात्मक नेटवर्क नीतियों से बचने के लिए एक अविश्वसनीय रूप से प्रभावी उपकरण बनाता है। यह मुख्य कारण है कि Chrome और Firefox जैसे ब्राउज़र इसे अपने पसंदीदा सुरक्षित DNS विधि के रूप में शामिल कर चुके हैं। प्राइवेसी-फर्स्ट टूल जैसे ShiftShift एक्सटेंशन्स डोमेन चेकर्स भी आपके डोमेन लुकअप को पूरी तरह से निजी और दृष्टि से बाहर रखने के लिए DoH पर निर्भर करते हैं।

एक हेड-टू-हेड तुलना

सभी चीजों को स्पष्ट करने के लिए, आइए एक गहन तुलना पर नज़र डालते हैं। यह तालिका पुराने स्कूल के प्रोटोकॉल, इसके पहले एन्क्रिप्टेड उत्तराधिकारी, और आधुनिक, स्टेल्थ मानक के बीच व्यावहारिक अंतर को उजागर करती है।

DNS प्रोटोकॉल का विस्तृत विशेषता तुलना

तीन मुख्य DNS प्रोटोकॉल के बीच तकनीकी और व्यावहारिक अंतर पर एक गहन नज़र।

| विशेषता | पारंपरिक DNS | DNS ओवर TLS (DoT) | DNS ओवर HTTPS (DoH) |

|---|---|---|---|

| एन्क्रिप्शन | कोई नहीं (सादा पाठ) | पूर्ण TLS एन्क्रिप्शन | पूर्ण HTTPS एन्क्रिप्शन |

| उपयोग किया गया पोर्ट | पोर्ट 53 | पोर्ट 853 | पोर्ट 443 |

| दृश्यता | पूरी तरह से उजागर और निगरानी करना आसान | एन्क्रिप्टेड, लेकिन DNS ट्रैफ़िक के रूप में आसानी से पहचानने योग्य | एन्क्रिप्टेड और नियमित वेब ट्रैफ़िक के साथ मिश्रित |

| गोपनीयता | प्रत्येक डोमेन लुकअप को उजागर करता है | सामग्री निरीक्षण के खिलाफ सुरक्षा करता है | सामग्री की सुरक्षा करता है और अनुरोध को स्वयं छिपाता है |

| ब्लॉक करने की क्षमता | ब्लॉक या पुनर्निर्देशित करना आसान | पोर्ट द्वारा ब्लॉक करना अपेक्षाकृत आसान | व्यापक व्यवधान के बिना ब्लॉक करना बहुत कठिन |

| प्राथमिक उपयोग | विरासत इंटरनेट बुनियादी ढांचा | विश्वसनीय नेटवर्क पर DNS को सुरक्षित करना | उपयोगकर्ता की गोपनीयता को बढ़ाना और सेंसरशिप को बायपास करना |

अंत में, DoH और DoT दोनों पारंपरिक DNS से एक विशाल सुरक्षा उन्नयन हैं। DoT आपके लुकअप को सुरक्षित करने के लिए एक सीधा, समर्पित चैनल प्रदान करता है। हालाँकि, DoH की चतुराई से रोज़मर्रा के वेब ट्रैफ़िक में मिश्रित होने की क्षमता इसे एक शक्तिशाली लाभ देती है, विशेष रूप से उन नेटवर्क पर जहाँ भारी निगरानी या फ़िल्टरिंग होती है, जिससे यह आज गोपनीयता-केंद्रित उपकरणों और उपयोगकर्ताओं के लिए स्पष्ट पसंद बन जाता है।

आलोचनाओं और व्यापार-बंदों को समझना

हालांकि DNS ओवर HTTPS (DoH) व्यक्तिगत गोपनीयता के लिए एक बड़ा लाभ है, यह कोई जादुई समाधान नहीं है। किसी भी नई तकनीक की तरह, इसके साथ अपनी चुनौतियाँ और व्यापार-बंद आते हैं। यह महत्वपूर्ण है कि पूरे चित्र को देखें और DoH की बढ़ती लोकप्रियता के साथ आई वैध चिंताओं को समझें।

इसके खिलाफ सबसे बड़े तर्कों में से एक DNS केंद्रीकरण का जोखिम है। अधिकांश वेब ब्राउज़र, डिफ़ॉल्ट रूप से, DoH अनुरोधों को Google, Cloudflare, और Quad9 जैसे विशाल प्रदाताओं के एक छोटे से सर्कल में भेजते हैं। हालाँकि इन कंपनियों की मजबूत गोपनीयता नीतियाँ हैं, यह सेटअप प्रभावी रूप से इंटरनेट की पता पुस्तिका को कुछ कॉर्पोरेट दिग्गजों के हाथों में डालता है।

यह केवल एक समस्या को दूसरी समस्या से बदलता है।

आपके स्थानीय इंटरनेट सेवा प्रदाता (ISP) के बजाय, आपकी ब्राउज़िंग आदतों में जो दृश्यता थी, वह अब एक अलग तकनीकी दिग्गज की ओर स्थानांतरित हो गई है। कॉर्पोरेट डेटा ट्रैकिंग के बारे में चिंतित किसी भी व्यक्ति के लिए, यह एक महत्वपूर्ण चिंता का विषय है।

नेटवर्क प्रबंधन की दुविधा

नेटवर्क का प्रबंधन करने वाले लोगों के लिए—चाहे वह किसी कंपनी में हो, स्कूल में हो, या यहां तक कि माता-पिता के नियंत्रण वाले घर में हो—DoH एक बड़ा सिरदर्द हो सकता है। वे लंबे समय से अपने नेटवर्क को सुरक्षित रखने के लिए DNS ट्रैफ़िक की निगरानी पर निर्भर करते आए हैं।

इस प्रकार की निगरानी आवश्यक है:

- सुरक्षा नीतियों को लागू करना: मैलवेयर, फ़िशिंग स्कैम, और बॉटनेट कमांड सेंटर के लिए जाने वाले डोमेन पर ट्रैफ़िक को ब्लॉक करना।

- सामग्री फ़िल्टरिंग: स्कूलों और घरों जैसे स्थानों में अनुपयुक्त या वयस्क सामग्री को नेटवर्क से दूर रखना।

- नियामक अनुपालन: यह सुनिश्चित करना कि नेटवर्क गतिविधि विशिष्ट कानूनी या उद्योग आवश्यकताओं को पूरा करती है।

DoH मूल रूप से इन सभी पारंपरिक, DNS-आधारित सुरक्षा उपायों को दरकिनार कर देता है। क्योंकि DNS प्रश्न एन्क्रिप्टेड होते हैं और सामान्य HTTPS वेब ट्रैफ़िक की तरह दिखते हैं, वे अधिकांश फ़ायरवॉल और फ़िल्टरिंग उपकरणों के लिए पूरी तरह से अदृश्य हो जाते हैं। इससे नेटवर्क की रक्षा कमजोर हो सकती है और सावधानीपूर्वक तैयार की गई सुरक्षा नीतियों में छिद्र हो सकते हैं।

यहां का मुख्य संघर्ष एक क्लासिक खींचतान है: व्यक्तिगत उपयोगकर्ता की गोपनीयता बनाम केंद्रीकृत नेटवर्क नियंत्रण। वही विशेषता जो एक उपयोगकर्ता को सेंसरशिप से बचने में सक्षम बनाती है, एक कर्मचारी को महत्वपूर्ण सुरक्षा फ़िल्टरों को दरकिनार करने की अनुमति भी देती है।

इसने उद्योग में एक गर्म बहस को जन्म दिया है। सुरक्षा पेशेवरों का कहना है कि DoH, अपनी अच्छी नीयत के बावजूद, हमें सुरक्षित रखने के लिए डिज़ाइन किए गए उपकरणों को अंधा कर सकता है। हमने यहां तक कि देखा है कि मैलवेयर DoH का उपयोग अपनी संचार को छिपाने के लिए करने लगा है, जिससे इसे पहचानना और बंद करना बहुत कठिन हो गया है।

संतुलित दृष्टिकोण खोजना

यह पूरा बहस वास्तव में यह दिखाता है कि DoH एक आकार-फिट-सब समाधान नहीं है। एक व्यक्ति के लिए जो एक कॉफी शॉप में संदिग्ध सार्वजनिक वाई-फाई नेटवर्क का उपयोग कर रहा है, इसके लाभ स्पष्ट हैं। किसी के आपके गतिविधियों पर नज़र रखने का जोखिम उच्च है, और DoH सुरक्षा की एक महत्वपूर्ण परत जोड़ता है।

लेकिन एक प्रबंधित वातावरण जैसे कि एक कॉर्पोरेट कार्यालय या स्कूल में, गणना अलग है। यहां, नेटवर्क-व्यापी सुरक्षा और सामग्री फ़िल्टरिंग की आवश्यकता अक्सर एन्क्रिप्टेड DNS से गोपनीयता बढ़ाने की तुलना में प्राथमिकता लेती है। यही कारण है कि कई संगठन अपने नेटवर्क पर DoH को ब्लॉक करने का निर्णय लेते हैं, सभी DNS अनुरोधों को अपनी निगरानी की गई सर्वरों के माध्यम से वापस लाते हैं।

अंत में, DNS ओवर HTTPS को वास्तव में समझना इसका शक्ति और इसके pitfalls दोनों को देखने का अर्थ है। यह व्यक्तिगत गोपनीयता को बढ़ाने के लिए एक शानदार उपकरण है, लेकिन इसे कैसे और कहां उपयोग किया जाता है, इसके लिए कुछ सावधानीपूर्वक विचार की आवश्यकता होती है। नेटवर्क प्रशासकों के लिए, DoH के साथ एक दुनिया में अनुकूलन करना उनके सुरक्षा रणनीतियों को विकसित करने और अपने उपयोगकर्ताओं की सुरक्षा के नए तरीके खोजने का मतलब है, बिना पुराने DNS निगरानी पर निर्भर किए।

DNS ओवर HTTPS को कैसे सक्षम और परीक्षण करें

DNS ओवर HTTPS को सक्षम करना जितना आप सोचते हैं, उससे कहीं अधिक आसान है। अधिकांश वेब ब्राउज़रों और ऑपरेटिंग सिस्टम में, जिन्हें हम हर दिन उपयोग करते हैं, DoH समर्थन पहले से ही शामिल है, जिसका अर्थ है कि आप बस कुछ क्लिक के साथ अपनी ब्राउज़िंग में गोपनीयता की एक गंभीर परत जोड़ सकते हैं।

यह गाइड आपको सबसे सामान्य प्लेटफार्मों पर DoH को चालू करने के लिए मार्गदर्शन करेगी। एक बार जब आप इसे सेट कर लेते हैं, तो हम यह भी बताएंगे कि आप जल्दी से कैसे जांच सकते हैं कि आपका DNS ट्रैफ़िक वास्तव में एन्क्रिप्ट किया जा रहा है और छिपा हुआ है।

अपने वेब ब्राउज़र में DoH सक्रिय करना

हम में से अधिकांश के लिए, DoH के साथ शुरुआत करने का सबसे सरल तरीका इसे सीधे वेब ब्राउज़र के अंदर सक्षम करना है। यह दृष्टिकोण शानदार है क्योंकि यह आपके ब्राउज़र द्वारा किए गए सभी डोमेन लुकअप को एन्क्रिप्ट करता है, चाहे आपके कंप्यूटर की मुख्य नेटवर्क सेटिंग्स क्या हों।

गूगल क्रोम

- ऊपर दाईं ओर तीन-बिंदु मेनू आइकन पर क्लिक करें और सेटिंग्स पर जाएं।

- वहाँ से, गोपनीयता और सुरक्षा पर जाएं, और फिर सुरक्षा पर क्लिक करें।

- "उन्नत" क्षेत्र तक स्क्रॉल करें और सुरक्षित DNS का उपयोग करें विकल्प देखें।

- इसे चालू करें। डिफ़ॉल्ट रूप से, क्रोम आपके वर्तमान इंटरनेट प्रदाता की सेवा का उपयोग करने की कोशिश करता है यदि यह DoH का समर्थन करता है। बेहतर गोपनीयता के लिए, मैं "साथ" का चयन करने और क्लाउडफ्लेयर (1.1.1.1) या गूगल (पब्लिक DNS) जैसे किसी विशेष प्रदाता का चयन करने की सिफारिश करूंगा।

मोज़िला फ़ायरफ़ॉक्स

- ऊपर दाईं ओर तीन-लाइन "हैम्बर्गर" मेनू पर क्लिक करें और सेटिंग्स चुनें।

- सामान्य पैनल में रहें, नेटवर्क सेटिंग्स तक स्क्रॉल करें, और सेटिंग्स... बटन पर क्लिक करें।

- जो नई विंडो खुलती है, उसमें नीचे स्क्रॉल करें और HTTPS के माध्यम से DNS सक्षम करें के लिए बॉक्स चेक करें।

- आप फिर सूची से एक प्रदाता चुन सकते हैं या यदि आपके पास कोई पसंदीदा है तो एक कस्टम प्रदाता दर्ज कर सकते हैं।

अपने ब्राउज़र में DoH सक्षम करना गोपनीयता के लिए एक त्वरित जीत है। यह आपके वेब गतिविधियों के विशाल बहुमत को सुरक्षित करता है बिना आपके ऑपरेटिंग सिस्टम में गहरे तकनीकी परिवर्तनों की आवश्यकता के।

अपने ऑपरेटिंग सिस्टम पर DoH सक्षम करना

यदि आप सुरक्षा चाहते हैं जो केवल आपके वेब ब्राउज़र से परे जाती है और अन्य ऐप्स को कवर करती है, तो आप ऑपरेटिंग सिस्टम स्तर पर DoH को सक्षम कर सकते हैं। यह जानना महत्वपूर्ण है कि जबकि यह विंडोज 11 पर एक मानक विशेषता है, यह कभी भी आधिकारिक रूप से विंडोज 10 में नहीं आई।

विंडोज 11

- सेटिंग्स खोलें और नेटवर्क और इंटरनेट में जाएं।

- आप जिस कनेक्शन का उपयोग कर रहे हैं, उसे चुनें, चाहे वह वाई-फाई हो या ईथरनेट।

- हार्डवेयर प्रॉपर्टीज पर क्लिक करें।

- DNS सर्वर असाइनमेंट के लिए देखें और इसके बगल में संपादित करें बटन पर क्लिक करें।

- सेटिंग को "स्वचालित (DHCP)" से हाथ से बदलें।

- IPv4 चालू करें और अपने DoH प्रदाता के लिए IP पते टाइप करें (क्लाउडफ्लेयर के लिए, वह

1.1.1.1और1.0.0.1है)। - अब, पसंदीदा DNS एन्क्रिप्शन ड्रॉपडाउन मेनू में, केवल एन्क्रिप्टेड (HTTPS के माध्यम से DNS) का चयन करें। सहेजें पर क्लिक करें, और आप तैयार हैं।

कैसे पुष्टि करें कि DoH काम कर रहा है

एक बार जब आपने DoH सक्षम कर लिया, तो यह सुनिश्चित करना एक अच्छा विचार है कि यह वास्तव में चल रहा है। एक त्वरित जांच आपको यह आश्वासन देगी कि आपके DNS अनुरोध सही ढंग से एन्क्रिप्ट किए गए हैं।

इसके लिए एक शानदार उपकरण क्लाउडफ्लेयर का ब्राउज़िंग अनुभव सुरक्षा जांच है। बस पृष्ठ को लोड करें, और यह स्वचालित रूप से आपके कनेक्शन पर कुछ परीक्षण चलाता है। जिस चीज़ की आपको परवाह है वह है "सुरक्षित DNS"—एक हरा चेकमार्क का मतलब है कि आपके प्रश्न एक एन्क्रिप्टेड चैनल के माध्यम से भेजे जा रहे हैं।

यदि आपको हरी रोशनी मिलती है, तो आप पूरी तरह से तैयार हैं। यदि नहीं, तो वापस जाएं और अपनी सेटिंग्स की दोबारा जांच करें या शायद एक अलग DoH प्रदाता को आज़माएं। ध्यान रखें कि एक सुस्त कनेक्शन कभी-कभी परीक्षण परिणामों में हस्तक्षेप कर सकता है; आप हमारे समर्पित गाइड में इंटरनेट गति को सटीक रूप से परीक्षण करने के बारे में अधिक जान सकते हैं।

HTTPS के माध्यम से DNS के बारे में अक्सर पूछे जाने वाले प्रश्न

जैसे-जैसे अधिक लोग HTTPS के माध्यम से DNS का उपयोग करना शुरू करते हैं, कुछ सामान्य प्रश्न हमेशा सामने आते हैं। इनका समाधान करना आपको यह समझने में मदद करता है कि DoH वास्तव में आपकी गोपनीयता उपकरणों में कहाँ फिट बैठता है और जब आप स्विच पलटते हैं तो क्या उम्मीद करें। चलिए सबसे सामान्य प्रश्नों में गहराई से जाते हैं।

क्या DoH का उपयोग करने से मेरी इंटरनेट कनेक्शन धीमा हो जाएगा?

अधिकतर नहीं। DoH का आपके ब्राउज़िंग गति पर प्रभाव आमतौर पर इतना छोटा होता है कि आप इसे कभी नहीं देखेंगे। जबकि एन्क्रिप्शन जोड़ने से तकनीकी रूप से प्रत्येक DNS अनुरोध में थोड़ा सा ओवरहेड होता है, आधुनिक कंप्यूटर और नेटवर्क इतने तेज होते हैं कि वे इसे बिना किसी परेशानी के संभाल लेते हैं।

कुछ मामलों में, आप गति बढ़ोतरी भी देख सकते हैं। यदि आपके इंटरनेट प्रदाता के डिफ़ॉल्ट DNS सर्वर सुस्त हैं, तो क्लाउडफ्लेयर या गूगल जैसे प्रदाता से उच्च प्रदर्शन वाले DoH सेवा में स्विच करने से वास्तव में वेबसाइटें तेजी से लोड हो सकती हैं। एन्क्रिप्शन से होने वाली किसी भी छोटी सी देरी एक विशाल गोपनीयता और सुरक्षा अपग्रेड के लिए एक छोटी सी कीमत है।

निष्कर्ष: अधिकांश लोगों के लिए, प्रदर्शन में अंतर नगण्य है। एन्क्रिप्टेड DNS से जो सुरक्षा आप प्राप्त करते हैं, वह इसके लायक है।

क्या DoH एक VPN का पूर्ण प्रतिस्थापन है?

बिल्कुल नहीं। DoH और वर्चुअल प्राइवेट नेटवर्क (VPN) को दो अलग-अलग उपकरणों के रूप में सोचें जो शानदार ढंग से एक साथ काम करते हैं। वे ऑनलाइन गोपनीयता पहेली के विभिन्न, लेकिन समान रूप से महत्वपूर्ण, टुकड़ों को हल करते हैं।<\/p>

यहाँ उनके कार्यों को देखने का एक सरल तरीका है:<\/p>

- DNS over HTTPS (DoH): यह केवल DNS लुकअप को एन्क्रिप्ट करता है—जब आपका ब्राउज़र किसी वेबसाइट के IP पते के लिए पूछता है। यह जासूसों को यह देखने से रोकता है कि आप किन साइटों पर जाने की कोशिश कर रहे हैं।<\/li>

- वर्चुअल प्राइवेट नेटवर्क (VPN): यह आपके इंटरनेट ट्रैफ़िक सभी को एन्क्रिप्ट करता है और वेबसाइटों से आपके असली IP पते को छिपाता है। यह आपके ऑनलाइन किए गए सभी कार्यों के लिए एक अधिक व्यापक गोपनीयता ढाल है।<\/li><\/ul>

एक उपमा मदद कर सकती है: DoH ऐसा है जैसे आप अपने गंतव्य पते को एक सील, निजी लिफाफे में डाल रहे हैं। दूसरी ओर, VPN ऐसा है जैसे आप अपनी पूरी कार को एक बंद, बिना चिह्नित ट्रक के अंदर डालकर वहां पहुंच रहे हैं। सर्वोत्तम सुरक्षा के लिए, आप वास्तव में दोनों का उपयोग करना चाहते हैं।<\/p>

क्या मेरा नियोक्ता DoH का उपयोग करने पर मेरी ब्राउज़िंग देख सकता है?

DoH सक्षम होने पर भी, आपको यह मान लेना नहीं चाहिए कि आप एक प्रबंधित कंपनी या स्कूल नेटवर्क पर अदृश्य हैं। जबकि यह आकस्मिक जासूसी को बहुत कठिन बना देता है, यह समर्पित नेटवर्क निगरानी के खिलाफ कोई जादुई समाधान नहीं है।<\/p>

आपके नियोक्ता के पास यह देखने के अन्य तरीके हैं कि क्या हो रहा है। भले ही आपके DNS लुकअप छिपे हुए हों, एक समझदार नेटवर्क प्रशासक अभी भी आपके द्वारा कनेक्ट किए गए गंतव्य IP पतों को देखकर आपकी गतिविधि का एक अच्छा विचार प्राप्त कर सकता है। अधिक महत्वपूर्ण बात यह है कि कई कार्य-निर्धारित उपकरणों पर सीधे निगरानी सॉफ़्टवेयर स्थापित होता है, जो DoH के लागू होने से पहले आप जो कुछ भी करते हैं उसे देखता है। DoH गोपनीयता के लिए एक शानदार कदम है, लेकिन यह किसी कंपनी की अपनी निगरानी प्रणालियों को बायपास नहीं करता है।<\/p>

क्या आप अपनी ब्राउज़िंग को सुरक्षित करने और अपने कार्यप्रवाह को सरल बनाने के लिए तैयार हैं? ShiftShift Extensions पारिस्थितिकी तंत्र आपके ब्राउज़र के अंदर शक्तिशाली उपकरणों का एक सूट प्रदान करता है, जिसमें एक डोमेन चेकर शामिल है जो निजी लुकअप के लिए DNS-over-HTTPS का उपयोग करता है। ShiftShift Extensions को आज डाउनलोड करके अपने डिजिटल जीवन पर नियंत्रण रखें।<\/p>