Mi az a DNS az HTTPS-en? Az titkosított böngészés útmutatója

Kíváncsi vagy, mi az a DNS over HTTPS (DoH)? Ez az útmutató elmagyarázza, hogyan titkosítja a DoH a DNS lekérdezéseidet, hogy növelje a magánélet védelmét, megkerülje a blokkolásokat és biztonságosabbá tegye a böngészést.

Ajánlott kiterjesztések

A DNS over HTTPS, vagy DoH, egy modern protokoll, amelyet azért terveztek, hogy megőrizze a webes böngészésed magánéletét. Ezt úgy éri el, hogy titkosítja az első lépést, amelyet online teszel: egy weboldal címének megkeresését. Gondolj rá úgy, mint amikor egy nyilvános képeslapot egy lezárt, magán levélre cserélsz. A kérésed rejtve marad a hálózaton ólálkodó szemek elől.

A Magánélet Probléma, Amelyet a DNS Over HTTPS Megold

Valahányszor meglátogatsz egy weboldalt, az eszközödnek le kell fordítania a te általad beírt, emberi nyelven érthető nevet (mint például example.com) egy gép által olvasható IP-címre. Ezt a Domain Name System (DNS) kezeli, amely lényegében az internet telefonkönyve.

Évtizedek óta ez a DNS-keresés teljesen titkosítatlan, nyíltan zajlik. Ez azt jelenti, hogy az Internet Szolgáltató (ISP), az irodai hálózat adminisztrátora, vagy bárki, aki egy nyilvános Wi-Fi kapcsolaton kémkedik, láthatja az összes weboldalt, amit megkeresel. Olyan, mintha mindenki előtt bejelentenéd a célállomásodat, mielőtt odaérnél.

Ez a magánélet hiánya komoly problémákat okoz:

- ISP Nyomkövetés: Az internet szolgáltatód könnyedén naplózhatja az egész böngészési előzményeidet. Ezt az adatot célzott hirdetésekhez használhatja, vagy eladhatja adatbrókereknek.

- Kémkedés Nyilvános Wi-Fi-n: Egy kávézóban vagy repülőtéren az támadók könnyedén figyelhetik a DNS-kéréseidet, hogy profilozzanak téged, vagy lássák, milyen szolgáltatásokat használsz.

- DNS Megszállás: Egy rossz szándékú szereplő megszakíthatja a titkosítatlan DNS-kérésedet, és visszaküldhet egy hamis IP-címet, átirányítva téged egy adathalász weboldalra, amely a hitelesítő adataid ellopására készült.

A Digitális Boríték Lezárása

A DNS over HTTPS megváltoztatja a játékot azzal, hogy ezeket a DNS-kereséseket a biztonságos HTTPS protokollba csomagolja, amely védi az online banki és vásárlási tevékenységeidet. Ez az innováció, amelyet olyan nagy szereplők, mint a Google és a Mozilla indított el körülbelül 2016 körül, azt eredményezi, hogy a DNS-kéréseid úgy néznek ki, mint bármely más titkosított webforgalom.

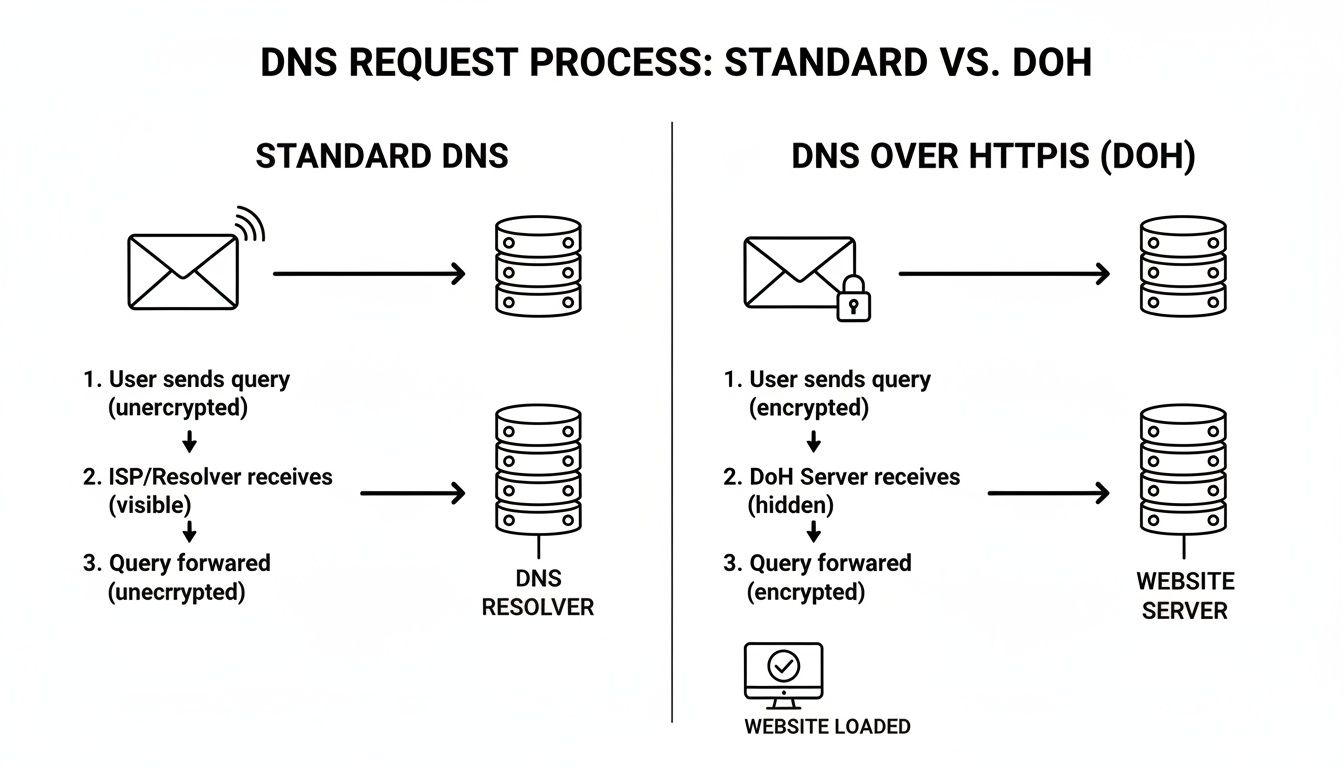

Ez a diagram bemutatja, hogyan rejti el a DoH a DNS-lekérdezést egy biztonságos HTTPS alagútban, biztonságosan elküldve azt a feloldónak.

A kulcsfontosságú rész az, hogy mind a kérésed, mind a szerver válasza védve van ebben a titkosított kapcsolatban. Senki a középen nem láthatja vagy manipulálhatja őket. További történelmi kontextust találhatsz a DoH eredeteiről a Control D-től.

A DNS-kérések és a normál HTTPS forgalom keverésével a DoH hatékonyan álcázza a böngészési szándékaidat, rendkívül nehézzé téve a harmadik felek számára, hogy nyomon kövessék az online utadat az első lépéstől kezdve.

Ez az egyszerű, de hatékony változás egy nagyon szükséges magánéleti réteget ad hozzá, amely hiányzott az internet eredeti tervezéséből.

Hagyományos DNS vs DNS over HTTPS Pillantásra

Ahhoz, hogy valóban lássuk a különbséget, tegyük egymás mellé a régi és az új módszereket. A magánélet és a biztonság kontrasztja éles.

| Jellemző | Hagyományos DNS | DNS over HTTPS (DoH) |

|---|---|---|

| Titkosítás | Nincs. Tiszta szövegben küldve. | Teljesen titkosítva HTTPS-sel. |

| Port | Az 53 portot használja. | Az 443 portot használja (a HTTPS szabványos portja). |

| Láthatóság | Könnyen nyomon követhető az ISP-k és hálózatok által. | Beolvad a normál webforgalomba. |

| Magánélet | Felfedi az összes meglátogatott domaint. | Elrejti a domain-kereséseket a harmadik felek elől. |

Végső soron a DoH egy sebezhető, nyilvános folyamatot vesz és biztosítja azt a modern, titkosított webes szabványon belül, amelyben már mindent megbízunk.

Hogyan Védi a DoH a Webes Böngészési Utadat

Nézzük meg, mi történik valójában, amikor rákattintasz egy linkre vagy beírsz egy weboldalt a böngésződbe. Azonnalinek tűnik, de a háttérben egy sor tevékenység zajlik. A DNS over HTTPS (DoH) belép ebbe a folyamatba, és hozzáad egy kritikus magánéleti réteget, védve a tevékenységedet a kíváncsi szemek elől.

Gondolj a hagyományos DNS-re úgy, mint egy képeslap küldésére. Bárki, aki kezeli azt az úton - az internet szolgáltatód, az irodai hálózat adminisztrátora, vagy egy hacker a nyilvános Wi-Fi-n - könnyedén elolvashatja a címet, amelyet megpróbálsz elérni, mint például a "mybank.com". Nincsenek titkok.

A DoH ezt a képeslapot egy zárt, átlátszatlan borítékba zárja. Biztonságosan csomagolja a kérésedet, így senki sem tud belenézni a tartalmába, amíg az úton van.

1. lépés: A Biztonságos Kézfogás

Amikor megnyomod az Entert, a böngésződnek még mindig fel kell tennie ugyanazt az alapvető kérdést: "Mi az IP-cím ennek a weboldalnak?" De ahelyett, hogy ezt a kérdést egy nyitott teremben kiabálná, a DoH sokkal okosabb dolgot tesz.

Belecsomagolja a DNS-lekérdezést egy szabványos HTTPS kérésbe - ugyanabba a biztonságos protokollba, amely védi a hitelkártya adataidat, amikor online vásárolsz. Ez az új, titkosított csomag ezután egy speciális DoH-kompatibilis DNS feloldóhoz kerül.

Mivel a kérés az 443 porton keresztül utazik, amely a biztonságos webforgalom szabványos portja, tökéletesen beolvad minden más online tevékenységedbe. Olyan, mintha egy konkrét beszélgetést rejtenél el egy nyüzsgő, zajos tömeg közepén.

A DoH-val a DNS-kérésed már nem egy megkülönböztethető, könnyen azonosítható adatdarab. Zökkenőmentesen beolvad a titkosított webforgalomba, amely folyamatosan áramlik az eszközödről, így rendkívül nehézzé téve a harmadik felek számára, hogy izolálják és megvizsgálják.

Ez az egyszerű álcázási aktus a DoH erejének titka. Egy történelmileg sebezhető részt vesz a webes böngészésből, és a modern webes biztonság aranyszabványába csomagolja.

2. lépés: A Titkosított Utazás és a Magán Válasz

Miután a DoH feloldó megkapja a HTTPS csomagot, biztonságosan kibontja, megtalálja az IP-címet, amelyet kértél, és előkészíti a választ.

De a biztonság itt nem áll meg.

A feloldó megkapja a választ—az IP-címet—és visszahelyezi egy új, titkosított HTTPS válaszba. Ez a biztonságos csomag közvetlenül visszautazik a böngésződhöz, és csak a böngésződ rendelkezik a kulccsal, hogy megnyissa.

Íme, miért fontos ez:

- Nincs lehallgatás: A kezdetektől a végéig az egész beszélgetés privát. Senki a középen nem láthatja, hová mész online.

- Adatintegritás: A titkosítás azt is garantálja, hogy a választ, amit kapsz, hiteles, és nem változtatták meg rosszindulatúan, hogy egy hamis weboldalra irányítson.

Ez a diagram bemutatja a különbséget a standard DNS kérés nyitott, sebezhető útja és a DoH által biztosított biztonságos, privát út között.

Ahogy láthatod, a DoH "lezárt boríték" megközelítése teljesen megváltoztatja a magánélet védelmét.

Végül a böngésződ megkapja a titkosított választ, megnyitja azt, és csatlakozik a weboldalhoz. Az oldal betöltése ugyanolyan gyorsan történik, mint mindig, de a digitális lábnyomod folyamatosan védve volt. Ez a biztonsági réteg remekül működik más adatvédelmi eszközökkel együtt. További információkért nézd meg útmutatónkat arról, hogy egy cookie kezelő hogyan adhat még nagyobb kontrollt. Ez a végpontok közötti titkosítás az, ami a DoH-t olyan nagy lépésnek számít a magánélet védelme szempontjából az interneten.

Mik a DoH használatának valós előnyei?

A DNS over HTTPS (DoH) használatára való áttérés nem csupán egy apró adatvédelmi finomítás. Valódi, gyakorlati kontrollt ad a digitális lábnyomod felett, biztosítva online tevékenységedet olyan módokon, ahogyan a régi DNS rendszer sosem volt képes kezelni.

A legnyilvánvalóbb nyereség? Megakadályozza, hogy az Internet Szolgáltató (ISP) folyamatos naplózást vezessen arról, hogy mely weboldalakat látogatsz. A standard DNS lekérdezések sima szövegben kerülnek elküldésre, így a böngészési előzményeid egy nyitott könyvnek számítanak. A DoH titkosítja ezeket a lekérdezéseket, hatékonyan bezárva ezt a könyvet.

Gondolj rá úgy, mint egy privát alagútra a DNS lekérdezéseid számára. Csak te és a másik végén lévő DNS feloldó tudjátok, hová próbálsz menni.

Végül, Biztonságos Nyilvános Wi-Fi

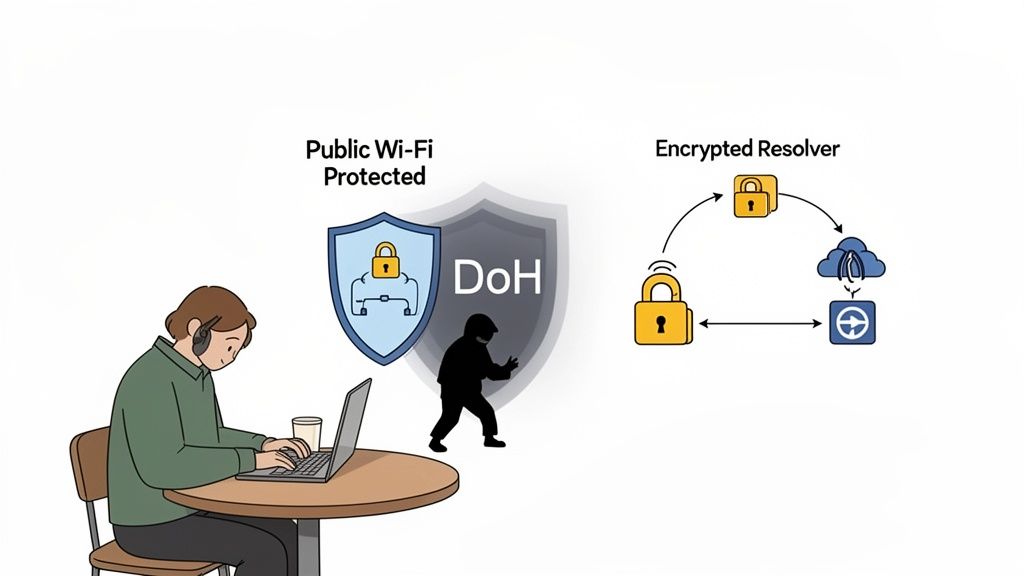

Mindannyian voltunk már ott—csatlakozva a kávézó, repülőtér vagy szálloda ingyenes Wi-Fi-jéhez. De ezek a hálózatok játszóteret jelentenek a támadók számára, akik könnyen lehallgathatják a titkosítatlan forgalmat. Egy gyakori taktika a man-in-the-middle (MITM) támadás.

Itt van, hogyan működik: megpróbálsz eljutni a bankod weboldalára. Egy támadó ugyanazon a hálózaton elfogja a titkosítatlan DNS kérésedet, és egy hamis IP-címet ad neked, elküldve egy meggyőző, de rosszindulatú másolatára a weboldalnak. A DoH segítségével ez az egész támadás összeomlik. A DNS lekérdezésed titkosítva van, és olvashatatlan számukra, biztosítva, hogy mindig a valódi weboldalra juss.

A DNS forgalom titkosításával a DoH megerősíti a védelmedet a DNS hamisítással és eltérítéssel szemben, így a nyilvános Wi-Fi használata jelentősen biztonságosabbá válik.

Ez egy egyszerű, de hatékony védelem egy nagyon valós fenyegetés ellen, amely minden nap embereket céloz meg a nem biztonságos kapcsolatokon.

A Webcenzúra és Szűrők Megkerülése

A DoH egy erőteljes eszköz az internet nyitva tartásához is. Sok cég, iskola és akár egész országok blokkolják a tartalomhoz való hozzáférést DNS lekérdezések szűrésével. Amikor megpróbálsz egy korlátozott weboldalra látogatni, a DNS szerverük egyszerűen nem adja meg a helyes IP-címet.

Mivel a DoH közvetlenül egy megbízható feloldóra küldi a lekérdezéseidet, simán átmegy a legtöbb helyi DNS szűrőn. Ez azt jelenti, hogy hozzáférhetsz olyan tartalomhoz, amely egyébként blokkolva lenne.

Itt van, ahol valóban különbséget jelent:

- ISP-szintű blokkok megkerülése: Néhány szolgáltató bizonyos weboldalakat szűr kereskedelmi vagy politikai okokból. A DoH segít ezt megkerülni.

- Hálózati korlátozások leküzdése: Ha a munkahelyi vagy iskolai hálózat blokkolja azokat a weboldalakat, amelyekre szükséged van kutatás vagy hírek miatt, a DoH gyakran helyreállítja a hozzáférést.

- Az információ szabad áramlásának elősegítése: Olyan helyeken, ahol erős internetcenzúra van, a DoH elengedhetetlen eszköz lehet a globális, szűretlen web eléréséhez.

Ez a váltás felhatalmazza, hogy te döntsd el, mit láthatsz online, ahelyett, hogy ezt a kontrollt a hálózatra bíznád, amelyen éppen vagy. A biztonsági szolgáltató Quad9 szerint ez egy nagyobb trend része. Azt jósolják, hogy 2025-re a magánélet-központú DNS szolgáltatások a gyenge, titkosítatlan DNS-t kihasználó fenyegetések, például a phishing elleni standard védelem lesznek. Fedezd fel, miért kritikus a magánélet-központú DNS, hogy láthasd, mennyire fontos ez a technológia.

DoH vs DoT vs Hagyományos DNS Összehasonlítása

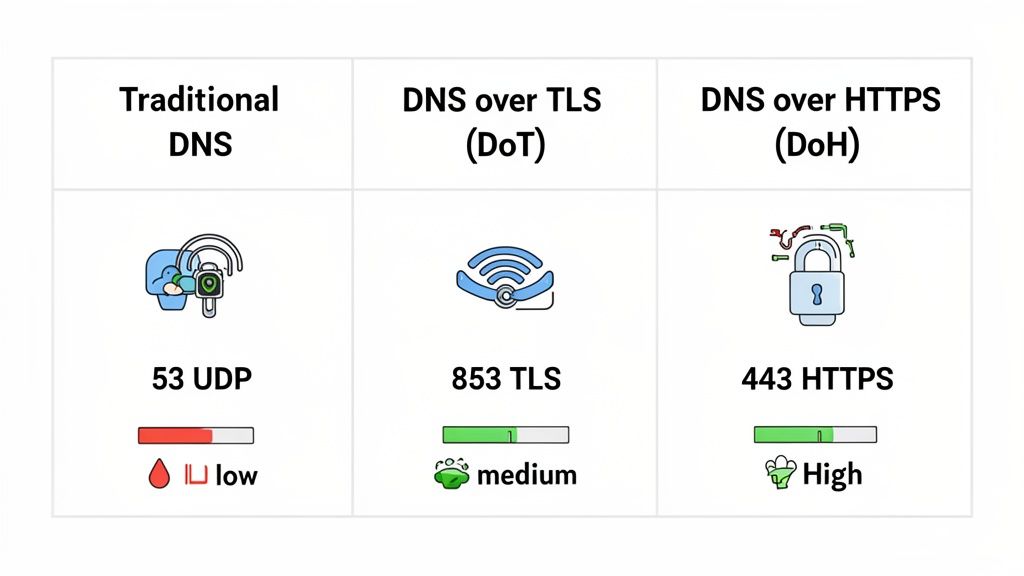

Míg a DNS over HTTPS (DoH) sok figyelmet kap az online adatvédelem növelése miatt, nem ez az egyetlen lehetőség, amikor titkosított DNS-ről van szó. Ahhoz, hogy igazán megértsük, miért egyedi a DoH, párhuzamba kell állítanunk az idősebb testvérével, a DNS over TLS (DoT)-val, és a klasszikus, titkosítatlan DNS-sel, amelyre az internet épült.

Minden protokoll különböző módon kezeli a biztonságot és az adatvédelmet, ami fontos kompromisszumokhoz vezet. A helyes választás gyakran az erős titkosítás szükséglete és a hálózatkezelés közötti egyensúly megteremtéséről szól, valamint arról, hogy mennyire könnyen telepíthető a protokoll.

Nézzük meg, mi különbözteti meg őket, és fedezzük fel, miért hajlanak egyre inkább a böngészők és a modern operációs rendszerek a DoH felé.

DNS TLS-en keresztül: Közvetlen megközelítés a titkosításhoz

Mielőtt a DoH új szabvánnyá vált volna, a TLS-en keresztüli DNS volt a választás a DNS lekérdezések lezárására. A DoT azzal működik, hogy a DNS lekérdezéseidet egy biztonságos Transport Layer Security (TLS) alagútba csomagolja – ugyanaz a hatékony titkosítás, amely a HTTPS weboldalak védelmét is biztosítja.

A kulcsfontosságú különbség az, hogy a DoT egy dedikált porton működik: 853-as port. Ez a közvetlen megközelítés hatékony, és biztonságos csatornát hoz létre kifejezetten a DNS számára. Alapvetően bejelenti a hálózatnak: "Hé, én egy titkosított DNS lekérdezés vagyok!"

Bár ez nagyszerű a biztonság szempontjából, ugyanakkor Achilles-sarka is. Mivel egyedi portot használ, a hálózati adminisztrátorok könnyen észlelhetik és blokkolhatják a 853-as porton zajló forgalmat a helyi DNS szűrési szabályok érvényesítése érdekében. Ez a DoT-t nagyszerű választássá teszi, ha csak titkosítást szeretnél, és nem bánod, hogy a DNS forgalmad azonosítható.

A DNS HTTPS-en keresztüli Stealth előnye

Itt húz el a DoH a mezőnytől. Ahelyett, hogy egy dedikált portot használnának, a DoH ügyesen álcázza a DNS lekérdezéseket azzal, hogy azokat a 443-as porton küldi – ugyanazon a porton, amelyet minden standard, biztonságos HTTPS webforgalomhoz használnak.

Ez az egy apró változtatás hatalmas hatással van.

Mivel a DoH forgalom pontosan úgy néz ki, mint a számtalan más weboldal és alkalmazás titkosított adatai, szinte lehetetlen egy hálózati megfigyelő számára, hogy kiszűrje és blokkolja csak a DNS kéréseidet anélkül, hogy komoly zűrzavart okozna az összes webböngészésben.

Ez a "kamuflázs" a DoH titkos fegyvere. Nemcsak titkosítást biztosít, hanem egy olyan szintű rejtőzködést is, amelyet a DoT nem tud felülmúlni. Ez rendkívül hatékony eszközzé teszi a DNS-alapú cenzúra és a túlságosan szigorú hálózati politikák megkerülésére. Ez az egyik fő oka annak, hogy a Chrome és a Firefox böngészők beépítették ezt mint preferált biztonságos DNS módszert. A magánéletet előtérbe helyező eszközök, mint például a ShiftShift Extensions Domain Checker is a DoH-ra támaszkodnak, hogy a domain lekérdezéseidet teljesen privát és láthatatlan módon tartsák.

Fej-fej melletti összehasonlítás

Ahhoz, hogy mindent világosan lássunk, nézzük meg a részletes összehasonlítást. Ez a táblázat kiemeli a gyakorlati különbségeket a régi iskola protokollja, annak első titkosított utódja és a modern, rejtőzködő szabvány között.

A DNS protokollok részletes jellemző összehasonlítása

Részletes áttekintés a három fő DNS protokoll közötti technikai és gyakorlati különbségekről.

| Attribútum | Hagyományos DNS | DNS TLS-en keresztül (DoT) | DNS HTTPS-en keresztül (DoH) |

|---|---|---|---|

| Titkosítás | Nincs (Egyszerű szöveg) | Teljes TLS titkosítás | Teljes HTTPS titkosítás |

| Használt port | 53-as port | 853-as port | 443-as port |

| Láthatóság | Teljesen látható és könnyen figyelhető | Titkosított, de könnyen azonosítható mint DNS forgalom | Titkosított és beleolvad a normál webforgalomba |

| Adatvédelem | Minden domain lekérdezést felfed | Védi a tartalom ellenőrzésétől | Védi a tartalmat és álcázza magát a kérés |

| Blokkolhatóság | Könnyen blokkolható vagy átirányítható | Viszonylag könnyen blokkolható port alapján | Nagyon nehéz blokkolni széleskörű zűrzavar nélkül |

| Fő használat | Örökölt internetes infrastruktúra | DNS biztosítása megbízható hálózatokon | A felhasználói adatvédelem fokozása és a cenzúra megkerülése |

A végén a DoH és a DoT is hatalmas biztonsági fejlesztést jelent a hagyományos DNS-hez képest. A DoT egy egyszerű, dedikált csatornát kínál a lekérdezések biztosítására. Azonban a DoH ügyes képessége, hogy beleolvad a mindennapi webforgalomba, hatalmas előnyt ad neki, különösen a szigorú megfigyeléssel vagy szűréssel rendelkező hálózatokon, így ma a magánéletre összpontosító eszközök és felhasználók kedvenc választása lett.

A kritikák és a kompromisszumok megértése

Bár a HTTPS-en keresztüli DNS (DoH) hatalmas nyereség az egyéni adatvédelem számára, nem csodaszer. Mint minden új technológia, ennek is megvannak a saját kihívásai és kompromisszumai. Fontos, hogy a teljes képet nézzük, és megértsük azokat a jogos aggodalmakat, amelyek a DoH növekvő népszerűségével járnak.

Az egyik legnagyobb érv ellene a DNS centralizálásának kockázata. A legtöbb webböngésző alapértelmezés szerint a DoH kéréseket egy kis körbe irányítja, amely hatalmas szolgáltatók, mint például Google, Cloudflare és Quad9 kezébe kerül. Bár ezek a cégek erős adatvédelmi politikákkal rendelkeznek, ez a beállítás lényegében az internet címtárát néhány nagyvállalat kezébe adja.

Ez csak egy problémát cserél le egy másikra.

Ahelyett, hogy a helyi Internet Szolgáltató (ISP) betekintést nyerne a böngészési szokásaiba, ez a láthatóság most egy másik technológiai óriásra terelődik. Akik aggódnak a vállalati adatkövetés miatt, azok számára ez jelentős aggodalom.

A Hálózatkezelési Dilemma

A hálózatokat kezelő szakemberek számára – legyen szó cégről, iskoláról vagy akár egy otthonról szülői felügyelettel – a DoH hatalmas fejfájást okozhat. Hosszú ideje a DNS forgalom figyelésére támaszkodnak, hogy biztonságban tartsák a hálózataikat.

Ez a fajta felügyelet elengedhetetlen a következők számára:

- Biztonsági Szabályzatok Érvényesítése: A forgalom blokkolása olyan domainekhez, amelyek ismert kártékony szoftverek, adathalász csalások és botnet parancsközpontok.

- Tartalom Szűrés: A nem megfelelő vagy felnőtt tartalom eltávolítása a hálózatból olyan helyeken, mint az iskolák és otthonok.

- Szabályozási Megfelelőség: Annak biztosítása, hogy a hálózati tevékenység megfeleljen a konkrét jogi vagy ipari követelményeknek.

A DoH lényegében megkerüli ezeket a hagyományos, DNS-alapú védelmeket. Mivel a DNS lekérdezések titkosítva vannak és pontosan úgy néznek ki, mint a normál HTTPS webforgalom, a legtöbb tűzfal és szűrőeszköz számára teljesen láthatatlanokká válnak. Ez gyengítheti a hálózat védelmét és lyukakat üthet a gondosan kidolgozott biztonsági politikákban.

A központi konfliktus itt egy klasszikus húzd meg-ereszd meg: az egyéni felhasználói adatvédelem és a központosított hálózati ellenőrzés. Az a funkció, amely lehetővé teszi a felhasználó számára, hogy kikerülje a cenzúrát, lehetővé teszi egy alkalmazott számára is, hogy megkerülje a kritikus biztonsági szűrőket.

Ez heves vitát váltott ki az iparban. A biztonsági szakemberek rámutatnak, hogy a DoH, a jó szándéka ellenére, megvakíthatja azokat az eszközöket, amelyek arra lettek tervezve, hogy megvédjenek minket. Már láttuk, hogy a kártékony szoftverek elkezdték használni a DoH-t, hogy álcázzák a kommunikációjukat, így sokkal nehezebb észlelni és leállítani őket.

Kiegyensúlyozott Megközelítés Keresése

Ez az egész vita igazából azt mutatja, hogy a DoH nem egy univerzális megoldás. Egy egyén számára, aki egy gyanús nyilvános Wi-Fi hálózaton használja a kávézót, az előnyei egyértelműek. A kockázat, hogy valaki figyelemmel kíséri a tevékenységét, magas, és a DoH létfontosságú védelmi réteget ad hozzá.

De egy irányított környezetben, mint például egy vállalati irodában vagy egy iskolában, a számítás más. Itt a hálózati szintű biztonság és a tartalom szűrése gyakran prioritást élvez a titkosított DNS-ből származó adatvédelmi előnyökkel szemben. Ez pontosan az oka annak, hogy sok szervezet úgy dönt, hogy blokkolja a DoH-t a hálózatukon, kényszerítve minden DNS kérést, hogy visszatérjen a saját megfigyelt szervereikhez.

A végén, a DNS over HTTPS valódi megértése azt jelenti, hogy látni kell mind a hatalmát, mind a csapdáit. Ez egy fantasztikus eszköz a személyes adatvédelem erősítésére, de hogy hogyan és hol használják, az alapos megfontolást igényel. A hálózati adminisztrátorok számára a DoH-val való alkalmazkodás azt jelenti, hogy fejleszteniük kell a biztonsági stratégiáikat, és új módszereket kell találniuk a felhasználóik védelmére anélkül, hogy a régi DNS megfigyelésre támaszkodnának.

Hogyan Engedélyezzük és Teszteljük a DNS Over HTTPS-t

A DNS over HTTPS bekapcsolása sokkal könnyebb, mint gondolnád. A legtöbb webböngésző és operációs rendszer, amelyet nap mint nap használunk, már beépített DoH támogatással rendelkezik, ami azt jelenti, hogy néhány kattintással komoly adatvédelmi réteget adhatsz a böngészésedhez.

Ez az útmutató végigvezet a DoH aktiválásán a legelterjedtebb platformokon. Miután beállítottad, áttekintjük, hogyan ellenőrizheted gyorsan, hogy a DNS forgalmad valóban titkosítva van-e és el van-e rejtve.

DoH aktiválása a webböngésződben

A legtöbbünk számára a legegyszerűbb módja a DoH használatának, ha közvetlenül a webböngészőben aktiváljuk. Ez a megközelítés nagyszerű, mert titkosítja az összes domain keresést, amelyet a böngésződ végez, függetlenül attól, hogy a számítógéped fő hálózati beállításai mik.

Google Chrome

- Kattints a jobb felső sarokban található hárompontos menü ikonra, majd lépj a Beállítások menüpontra.

- Innen menj a Adatvédelem és biztonság menüpontra, majd kattints a Biztonság lehetőségre.

- Görgess le az "Advanced" részhez, és keresd meg a Biztonságos DNS használata opciót.

- Kapcsold be. Alapértelmezés szerint a Chrome megpróbálja használni a jelenlegi internetszolgáltatód szolgáltatását, ha az támogatja a DoH-t. A jobb adatvédelem érdekében javaslom, hogy válaszd a "With" lehetőséget, és válassz egy konkrét szolgáltatót, mint például a Cloudflare (1.1.1.1) vagy a Google (Nyilvános DNS).

Mozilla Firefox

- Kattints a jobb felső sarokban található háromsoros "hamburger" menüre, és válaszd a Beállítások lehetőséget.

- Maradj a Általános panelen, görgess le a Hálózati beállítások részhez, és kattints a Beállítások... gombra.

- A felugró új ablakban görgess le az aljára, és jelöld be a DNS engedélyezése HTTPS-en keresztül négyzetet.

- Ezután választhatsz egy szolgáltatót a listából, vagy beírhatsz egy egyedi szolgáltatót, ha van kedvenced.

A DoH engedélyezése a böngésződben gyors nyereség az adatvédelem szempontjából. Ez biztosítja a webes tevékenységeid túlnyomó többségét anélkül, hogy mély technikai változtatásokat igényelne az operációs rendszeredben.

DoH engedélyezése az operációs rendszeren

Ha olyan védelmet szeretnél, amely túlmutat a webböngésződön és más alkalmazásokat is lefed, akkor a DoH-t az operációs rendszer szintjén is engedélyezheted. Fontos tudni, hogy míg ez egy szabványos funkció a Windows 11-ben, soha nem került hivatalosan a Windows 10-be.

Windows 11

- Nyisd meg a Beállítások menüt, és lépj a Hálózat és internet részhez.

- Válaszd ki a használt kapcsolatot, legyen az Wi-Fi vagy Ethernet.

- Kattints a Hardver tulajdonságok lehetőségre.

- Keresd meg a DNS szerver hozzárendelés lehetőséget, és kattints mellette az Szerkesztés gombra.

- Állítsd a beállítást "Automatikus (DHCP)" -ról Kézi -ra.

- Kapcsold be az IPv4-et, és írd be a DoH szolgáltatód IP-címeit (a Cloudflare esetében ez

1.1.1.1és1.0.0.1). - Most a Preferált DNS titkosítás legördülő menüben válaszd az Csak titkosított (DNS HTTPS-en) lehetőséget. Kattints a Mentés gombra, és kész is vagy.

Hogyan ellenőrizzük, hogy a DoH működik

Miután engedélyezted a DoH-t, érdemes megbizonyosodni arról, hogy valóban működik. Egy gyors ellenőrzés megnyugtat, hogy a DNS kéréseid megfelelően titkosítva vannak.

Egy nagyszerű eszköz erre a Cloudflare Böngészési Élmény Biztonsági Ellenőrzője. Csak töltsd be az oldalt, és automatikusan végrehajt néhány tesztet a kapcsolatodon. Az, ami téged érdekel, az a "Biztonságos DNS"—a zöld pipa azt jelenti, hogy a lekérdezéseid titkosított csatornán keresztül kerülnek elküldésre.

Ha zöld fényt kapsz, minden rendben van. Ha nem, nézd át újra a beállításaidat, vagy próbálj ki egy másik DoH szolgáltatót. Ne feledd, hogy egy lassú kapcsolat néha befolyásolhatja a teszteredményeket; többet megtudhatsz arról, hogyan teszteld az internet sebességét pontosan a dedikált útmutatónkban.

Gyakran Ismételt Kérdések a DNS HTTPS-en Keresztül

Ahogy egyre többen kezdik el használni a DNS-t HTTPS-en keresztül, néhány gyakori kérdés mindig felmerül. Ezek megértése segít abban, hogy lásd, hol illeszkedik a DoH valóban az adatvédelmi eszköztáradba, és mit várhatsz, amikor aktiválod. Nézzük meg a leggyakoribbakat.

Le fogja lassítani a DoH az internetkapcsolatomat?

A legtöbb esetben nem. A DoH hatása a böngészési sebességedre általában olyan kicsi, hogy soha nem fogod észrevenni. Bár a titkosítás technikailag egy kis többletet jelent minden DNS kérésnél, a modern számítógépek és hálózatok olyan gyorsak, hogy ezt problémamentesen kezelik.

Egyes esetekben akár sebességnövekedést is tapasztalhatsz. Ha az internetszolgáltatód alapértelmezett DNS szerverei lassúak, egy nagy teljesítményű DoH szolgáltatásra való váltás, például a Cloudflare vagy a Google esetében valójában gyorsabbá teheti a weboldalak betöltését. A titkosításból adódó apró késlekedés apró ár a hatalmas adatvédelmi és biztonsági frissítésért.

A lényeg: a legtöbb ember számára a teljesítménybeli különbség elenyésző. Az encrypted DNS-ből származó biztonság megéri az árát.

A DoH teljes mértékben helyettesíti a VPN-t?

Nem, egyáltalán nem. Gondolj a DoH-ra és a Virtuális Magánhálózatra (VPN) mint két különböző eszközre, amelyek nagyszerűen működnek együtt.

Különböző, de egyaránt fontos részeit oldják meg az online adatvédelem kirakósának.

Itt van egy egyszerű módja annak, hogy ránézzünk a munkájukra:

- DNS over HTTPS (DoH): Ez csak a DNS lekérdezést titkosítja – abban a pillanatban, amikor a böngésződ megkérdezi egy weboldal IP-címét. Megakadályozza, hogy a kémkedők lássák, mely webhelyeket próbálsz meglátogatni.

- Virtuális Magánhálózat (VPN): Ez minden internetes forgalmadat titkosítja, és elrejti a valódi IP-címedet az általad meglátogatott weboldalak elől. Ez egy sokkal átfogóbb adatvédelmi pajzs mindazért, amit online csinálsz.

Egy analógia segíthet: a DoH olyan, mint amikor a célcímét egy lezárt, privát borítékba teszed. A VPN ezzel szemben olyan, mint amikor az egész autódat egy zárt, megjelöletlen teherautóba teszed, hogy eljuss oda. A legjobb védelem érdekében igazán érdemes mindkettőt használni.

Láthatja a munkáltatóm a böngészésemet, ha DoH-t használok?

Még a DoH engedélyezése mellett sem szabad azt feltételezned, hogy láthatatlan vagy egy kezelt céges vagy iskolai hálózaton. Bár sokkal nehezebbé teszi a laza kémkedést, nem varázslatos megoldás a dedikált hálózati megfigyelés ellen.

A munkáltatódnak más módjai is vannak arra, hogy lássa, mi történik. Még ha a DNS lekérdezéseid rejtve is vannak, egy ügyes hálózati adminisztrátor még mindig jó képet kaphat a tevékenységedről az általad csatlakozott cél IP-címek megfigyelésével. Ami még fontosabb, sok munkára kiadott eszközön közvetlenül telepítve van megfigyelő szoftver, amely mindent lát, amit csinálsz, még mielőtt a DoH egyáltalán érvénybe lépne. A DoH nagyszerű lépés az adatvédelemért, de nem kerülheti meg a cég saját megfigyelő rendszereit.

Készen állsz arra, hogy biztosítsd a böngészésedet és egyszerűsítsd a munkafolyamataidat? A ShiftShift Extensions ökoszisztéma egy sor erőteljes eszközt kínál közvetlenül a böngésződben, beleértve egy Domain Checker-t, amely a DNS-over-HTTPS-t használja privát lekérdezésekhez. Vedd át az irányítást digitális életed felett egyetlen, egységes parancspalettával az ShiftShift Extensions letöltésével még ma.