Apa Itu DNS Over HTTPS: Panduan untuk Penjelajahan Terenkripsi

Penasaran tentang apa itu DNS over HTTPS (DoH)? Panduan ini menjelaskan bagaimana DoH mengenkripsi pencarian DNS Anda untuk meningkatkan privasi, melewati pemblokiran, dan mengamankan penjelajahan Anda.

Ekstensi yang Disarankan

DNS over HTTPS, atau DoH, adalah protokol modern yang dirancang untuk menjaga privasi penelusuran web Anda. Ini dilakukan dengan mengenkripsi langkah pertama yang Anda ambil secara online: mencari alamat sebuah situs web. Anggaplah ini seperti mengganti kartu pos publik dengan surat tertutup dan pribadi. Permintaan Anda disembunyikan dari mata-mata di jaringan.

Masalah Privasi yang Diselesaikan oleh DNS Over HTTPS

Setiap kali Anda mengunjungi sebuah situs web, perangkat Anda perlu menerjemahkan nama yang ramah manusia yang Anda ketik (seperti example.com) menjadi alamat IP yang dapat dibaca mesin. Ini ditangani oleh Sistem Nama Domain (DNS), yang pada dasarnya adalah buku telepon internet.

Selama beberapa dekade, pencarian DNS ini sepenuhnya tidak terenkripsi, terjadi di tempat terbuka. Itu berarti Penyedia Layanan Internet (ISP) Anda, administrator jaringan kantor Anda, atau siapa pun yang mengintip pada koneksi Wi-Fi publik dapat melihat setiap situs yang Anda cari. Ini seperti mengumumkan tujuan Anda kepada semua orang di ruangan sebelum Anda pergi ke sana.

Kekurangan privasi ini menciptakan beberapa masalah serius:

- Pelacakan ISP: Penyedia internet Anda dapat dengan mudah mencatat seluruh riwayat penelusuran Anda. Mereka dapat menggunakan data ini untuk iklan yang ditargetkan atau menjualnya kepada broker data.

- Mendengarkan di Wi-Fi Publik: Di jaringan kedai kopi atau bandara, penyerang dapat dengan mudah melihat permintaan DNS Anda untuk memprofil Anda atau melihat layanan apa yang Anda gunakan.

- Pencurian DNS: Pelaku jahat dapat mencegat permintaan DNS Anda yang tidak terenkripsi dan mengirimkan alamat IP palsu, mengalihkan Anda ke situs phishing yang dirancang untuk mencuri kredensial Anda.

Menyegel Amplop Digital

DNS over HTTPS mengubah permainan dengan membungkus pencarian DNS ini di dalam protokol HTTPS yang aman yang sama yang melindungi perbankan dan belanja online Anda. Inovasi ini, didorong oleh pemain besar seperti Google dan Mozilla mulai sekitar 2016, membuat permintaan DNS Anda terlihat seperti lalu lintas web terenkripsi lainnya.

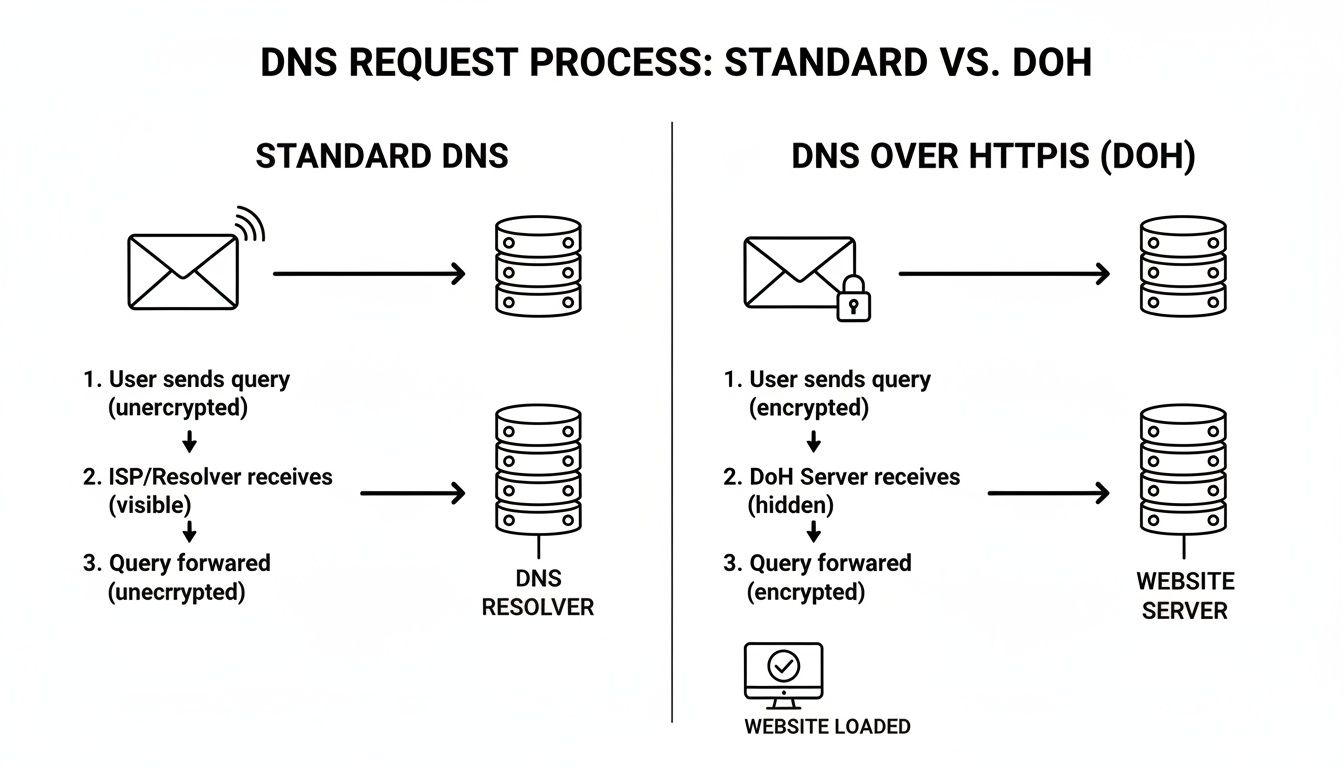

Diagram ini menunjukkan bagaimana DoH dengan rapi menyisipkan kueri DNS di dalam terowongan HTTPS yang aman, mengirimkannya dengan aman ke resolver.

Bagian pentingnya adalah bahwa baik permintaan Anda maupun respons server dilindungi di dalam koneksi terenkripsi ini. Tidak ada orang di tengah yang dapat melihat atau mengubahnya. Anda dapat menemukan lebih banyak konteks historis tentang asal-usul DoH dari Control D.

Dengan mencampurkan permintaan DNS dengan lalu lintas HTTPS normal, DoH secara efektif menyamarkan niat penelusuran Anda, membuatnya sangat sulit bagi pihak ketiga untuk melacak perjalanan online Anda dari langkah pertama.

Perubahan sederhana namun kuat ini menambah lapisan privasi yang sangat dibutuhkan yang hilang dari desain asli internet.

DNS Tradisional vs DNS over HTTPS Sekilas

Untuk benar-benar melihat perbedaannya, mari kita letakkan metode lama dan baru berdampingan. Kontras dalam privasi dan keamanan sangat mencolok.

| Fitur | DNS Tradisional | DNS over HTTPS (DoH) |

|---|---|---|

| Enkripsi | Tidak ada. Dikirim dalam teks biasa. | Sepenuhnya terenkripsi dengan HTTPS. |

| Port | Menggunakan port 53. | Menggunakan port 443 (standar untuk HTTPS). |

| Visibilitas | Mudah dipantau oleh ISP dan jaringan. | Bergabung dengan lalu lintas web normal. |

| Privasi | Mengekspos semua domain yang dikunjungi. | Menyembunyikan pencarian domain dari pihak ketiga. |

Pada akhirnya, DoH mengambil proses publik yang rentan dan mengamankannya dalam standar web terenkripsi modern yang sudah kita percayai untuk segala hal lainnya.

Bagaimana DoH Melindungi Perjalanan Penelusuran Web Anda

Mari kita uraikan apa yang sebenarnya terjadi ketika Anda mengklik tautan atau mengetik situs web ke dalam browser Anda. Ini tampak instan, tetapi serangkaian aktivitas terjadi di balik layar. DNS over HTTPS (DoH) masuk ke dalam proses ini dan menambahkan lapisan privasi yang krusial, melindungi aktivitas Anda dari mata-mata.

Anggaplah DNS tradisional seperti mengirim kartu pos. Siapa pun yang menangani kartu pos tersebut—penyedia internet Anda, admin jaringan di kantor Anda, atau peretas di Wi-Fi publik—dapat dengan mudah membaca alamat yang ingin Anda tuju, seperti "mybank.com." Tidak ada rahasia.

DoH mengambil kartu pos itu dan menyegelnya di dalam amplop yang terkunci dan tidak transparan. Ini mengemas permintaan Anda dengan aman, sehingga tidak ada yang dapat melihat isi saat sedang dalam perjalanan.

Langkah 1: Jabat Tangan Aman

Ketika Anda menekan Enter, browser Anda masih perlu mengajukan pertanyaan dasar yang sama: "Apa alamat IP untuk situs web ini?" Tetapi alih-alih meneriakkan pertanyaan itu di ruang terbuka, DoH melakukan sesuatu yang jauh lebih cerdas.

Ini membungkus kueri DNS di dalam permintaan HTTPS standar—protokol aman yang sama yang melindungi detail kartu kredit Anda saat Anda berbelanja online. Paket terenkripsi baru ini kemudian dikirim ke resolver DNS yang kompatibel dengan DoH.

Karena permintaan tersebut melakukan perjalanan melalui port 443, port standar untuk semua lalu lintas web yang aman, ia menyatu dengan sempurna dengan semua yang dilakukan perangkat Anda secara online. Ini seperti menyembunyikan percakapan tertentu di tengah kerumunan yang ramai dan bising.

Dengan DoH, permintaan DNS Anda tidak lagi menjadi potongan data yang jelas dan mudah dikenali. Ia menyatu dengan lalu lintas web terenkripsi yang terus mengalir dari perangkat Anda, membuatnya sangat sulit bagi pihak ketiga untuk mengisolasi dan memeriksa.

Tindakan sederhana penyamaran ini adalah rahasia kekuatan DoH. Ini mengambil bagian penelusuran web yang secara historis rentan dan membungkusnya dalam standar emas keamanan web modern.

Langkah 2: Perjalanan Terenkripsi dan Respons Pribadi

Setelah resolver DoH menerima paket HTTPS, ia dengan aman membukanya, menemukan alamat IP yang Anda minta, dan menyiapkan balasan.

Tetapi keamanan tidak berhenti di situ.

Penyelesai mengambil jawaban—alamat IP—dan menempatkannya kembali ke dalam respons HTTPS baru yang terenkripsi. Paket aman ini langsung kembali ke browser Anda, dan hanya browser Anda yang memiliki kunci untuk membukanya.

Inilah mengapa itu penting:

- Tidak Ada Penyadapan: Dari awal hingga akhir, seluruh percakapan bersifat pribadi. Tidak ada orang di tengah yang dapat melihat ke mana Anda pergi secara online.

- Integritas Data: Enkripsi juga menjamin bahwa respons yang Anda terima adalah otentik dan tidak telah diubah secara jahat untuk mengarahkan Anda ke situs web palsu.

Diagram ini menunjukkan perbedaan antara jalur terbuka dan rentan dari permintaan DNS standar dan perjalanan aman dan pribadi yang disediakan oleh DoH.

Seperti yang Anda lihat, pendekatan "amplop tertutup" dari DoH adalah pengubah permainan yang lengkap untuk privasi.

Akhirnya, browser Anda menerima respons terenkripsi, membukanya, dan menghubungkan Anda ke situs web. Halaman dimuat sama cepatnya seperti sebelumnya, tetapi jejak digital Anda dilindungi sepanjang waktu. Lapisan keamanan ini bekerja dengan baik bersamaan dengan alat privasi lainnya. Untuk mempelajari lebih lanjut, lihat panduan kami tentang bagaimana manajer cookie dapat memberi Anda lebih banyak kontrol. Enkripsi end-to-end inilah yang menjadikan DoH langkah besar ke depan untuk internet yang lebih pribadi.

Apa Manfaat Nyata Menggunakan DoH?

Beralih ke DNS over HTTPS (DoH) lebih dari sekadar penyesuaian privasi kecil. Ini memberi Anda kontrol praktis yang nyata atas jejak digital Anda, mengamankan aktivitas online Anda dengan cara yang tidak dirancang untuk ditangani oleh sistem DNS lama.

Kemenangan yang paling jelas? Ini menghentikan Penyedia Layanan Internet (ISP) Anda dari menyimpan catatan setiap situs yang Anda kunjungi. Permintaan DNS standar dikirim dalam teks biasa, menjadikan riwayat penelusuran Anda sebagai buku terbuka. DoH mengenkripsi pencarian tersebut, secara efektif menutup buku itu.

Anggap saja ini sebagai terowongan pribadi untuk permintaan DNS Anda. Hanya Anda dan penyelesai DNS di ujung lainnya yang tahu ke mana Anda berusaha pergi.

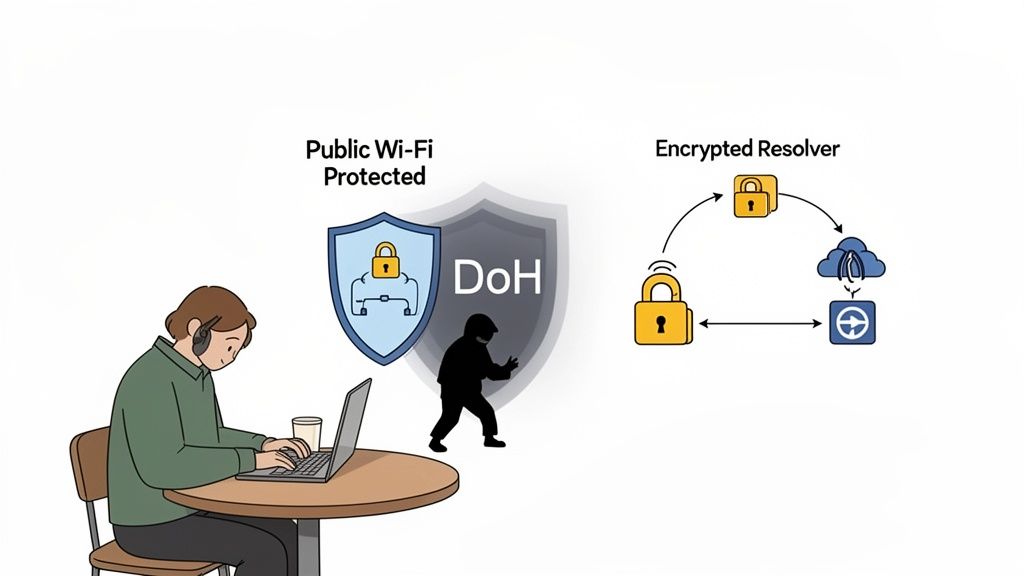

Akhirnya, Wi-Fi Publik yang Aman

Kita semua pernah berada di situ—menghubungkan ke Wi-Fi gratis di kedai kopi, bandara, atau hotel. Tetapi jaringan ini adalah taman bermain bagi penyerang, yang dapat dengan mudah menyadap lalu lintas yang tidak terenkripsi. Taktik umum adalah serangan man-in-the-middle (MITM).

Inilah cara kerjanya: Anda mencoba mengunjungi situs web bank Anda. Seorang penyerang di jaringan yang sama mencegat permintaan DNS Anda yang tidak terenkripsi dan memberi Anda alamat IP palsu, mengarahkan Anda ke salinan situs yang meyakinkan tetapi berbahaya. Dengan DoH, seluruh serangan ini hancur. Permintaan DNS Anda terenkripsi dan tidak dapat dibaca oleh mereka, memastikan Anda selalu mendarat di situs web yang asli.

Dengan mengenkripsi lalu lintas DNS, DoH memperkuat pertahanan Anda terhadap ancaman umum seperti spoofing DNS dan pembajakan, menjadikan Wi-Fi publik jauh lebih aman untuk digunakan.

Ini adalah pertahanan sederhana namun kuat terhadap ancaman yang sangat nyata yang menargetkan orang-orang di koneksi yang tidak aman setiap hari.

Mengatasi Sensor Web dan Filter

DoH juga merupakan alat yang kuat untuk menjaga internet tetap terbuka. Banyak perusahaan, sekolah, dan bahkan seluruh negara memblokir akses ke konten dengan memfilter permintaan DNS. Ketika Anda mencoba mengunjungi situs yang dibatasi, server DNS mereka tidak akan memberikan alamat IP yang benar.

Karena DoH mengirimkan kueri Anda langsung ke penyelesai yang Anda percayai, ia melewati sebagian besar filter DNS lokal. Ini berarti Anda dapat mengakses konten yang mungkin sebaliknya diblokir.

Inilah tempat di mana itu benar-benar membuat perbedaan:

- Melewati pemblokiran tingkat ISP: Beberapa penyedia memfilter situs web tertentu untuk alasan komersial atau kebijakan. DoH membantu Anda melewati itu.

- Mengatasi pembatasan jaringan: Jika jaringan kerja atau sekolah Anda memblokir situs yang Anda butuhkan untuk penelitian atau berita, DoH sering kali dapat memulihkan akses.

- Mendorong aliran informasi yang bebas: Di tempat-tempat dengan sensor internet yang berat, DoH dapat menjadi alat penting untuk mencapai web global yang tidak terfilter.

Perubahan ini memberdayakan Anda untuk memutuskan apa yang dapat Anda lihat secara online, daripada menyerahkan kontrol itu kepada jaringan yang kebetulan Anda gunakan. Menurut penyedia keamanan Quad9, ini adalah bagian dari tren yang lebih besar. Mereka memprediksi bahwa pada 2025, layanan DNS yang mengutamakan privasi akan menjadi pertahanan standar terhadap ancaman seperti phishing yang mengeksploitasi DNS yang lemah dan tidak terenkripsi. Anda dapat menjelajahi mengapa DNS yang berfokus pada privasi sangat penting untuk melihat betapa pentingnya teknologi ini menjadi.

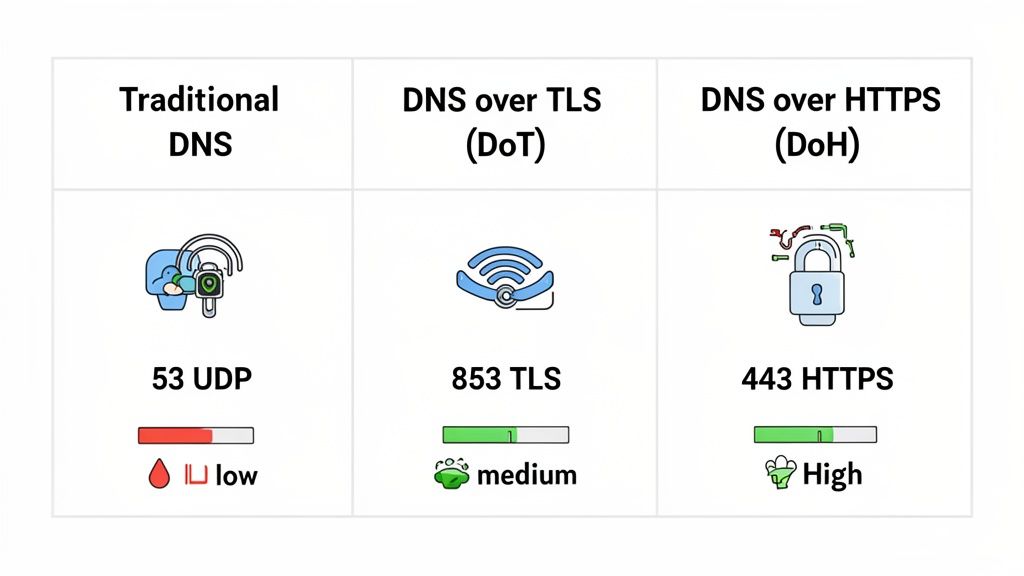

Membandingkan DoH vs DoT vs DNS Tradisional

Sementara DNS over HTTPS (DoH) mendapatkan banyak perhatian karena meningkatkan privasi online, ini bukan satu-satunya solusi ketika datang ke DNS terenkripsi. Untuk benar-benar memahami mengapa DoH unik, kita perlu membandingkannya dengan saudara tuanya, DNS over TLS (DoT), dan DNS klasik yang tidak terenkripsi yang menjadi dasar internet.

Setiap protokol menangani keamanan dan privasi dengan cara yang berbeda, yang mengarah pada beberapa trade-off penting.

Pilihan yang tepat sering kali bergantung pada keseimbangan antara kebutuhan akan enkripsi yang kuat dengan manajemen jaringan dan seberapa mudah protokol dapat diterapkan.

Mari kita selami apa yang membedakan mereka dan menjelajahi mengapa browser dan sistem operasi modern semakin condong ke arah DoH.

DNS Over TLS Pendekatan Langsung untuk Enkripsi

Sebelum DoH menjadi standar baru, DNS over TLS adalah pilihan utama untuk mengamankan pencarian DNS. DoT bekerja dengan membungkus kueri DNS Anda dalam terowongan Transport Layer Security (TLS) yang aman—enkripsi kuat yang sama yang mengamankan situs web HTTPS.

Perbedaan kunci adalah bahwa DoT beroperasi pada port yang didedikasikan: port 853. Pendekatan jalur langsung ini efisien dan menciptakan saluran aman khusus untuk DNS. Ini pada dasarnya mengumumkan kepada jaringan, "Hei, saya adalah kueri DNS yang terenkripsi!"

Sementara itu bagus untuk keamanan, ini juga merupakan kelemahan utamanya. Karena menggunakan port yang unik, administrator jaringan dapat dengan mudah mendeteksi dan memblokir lalu lintas di port 853 untuk menegakkan aturan penyaringan DNS lokal. Ini menjadikan DoT pilihan yang fantastis jika Anda hanya menginginkan enkripsi dan tidak keberatan jika lalu lintas DNS Anda dapat diidentifikasi.

Keunggulan Stealth DNS Over HTTPS

Di sinilah DoH menarik diri dari kelompok. Alih-alih menggunakan port yang didedikasikan, DoH dengan cerdik menyamarkan kueri DNS dengan mengirimkannya melalui port 443—port yang sama yang digunakan untuk semua lalu lintas web HTTPS yang standar dan aman.

Perubahan kecil itu memiliki dampak besar.

Karena lalu lintas DoH terlihat persis seperti data terenkripsi dari banyak situs web dan aplikasi lainnya, hampir tidak mungkin bagi pengamat jaringan untuk memilih dan memblokir hanya permintaan DNS Anda tanpa menyebabkan gangguan besar pada semua penelusuran web.

"Kamuflase" ini adalah senjata rahasia DoH. Ini tidak hanya memberikan enkripsi tetapi juga tingkat stealth yang tidak dapat dicapai oleh DoT. Ini menjadikannya alat yang sangat efektif untuk menghindari sensor berbasis DNS dan kebijakan jaringan yang terlalu ketat. Ini adalah alasan utama mengapa browser seperti Chrome dan Firefox telah mengintegrasikannya sebagai metode DNS aman pilihan mereka. Alat yang mengutamakan privasi seperti Ekstensi ShiftShift Domain Checker juga mengandalkan DoH untuk menjaga pencarian domain Anda sepenuhnya pribadi dan tidak terlihat.

Perbandingan Langsung

Untuk menjelaskan semuanya, mari kita lihat perbandingan mendalam. Tabel ini menyoroti perbedaan praktis antara protokol lama, penerus terenkripsi pertamanya, dan standar modern yang stealthy.

Perbandingan Fitur Detail Protokol DNS

Pandangan mendalam tentang perbedaan teknis dan praktis antara tiga protokol DNS utama.

| Atribut | DNS Tradisional | DNS over TLS (DoT) | DNS over HTTPS (DoH) |

|---|---|---|---|

| Enkripsi | Tidak ada (Teks Biasa) | Enkripsi TLS Penuh | Enkripsi HTTPS Penuh |

| Port yang Digunakan | Port 53 | Port 853 | Port 443 |

| Visibilitas | Sepenuhnya terbuka dan mudah dipantau | Terenkripsi, tetapi mudah diidentifikasi sebagai lalu lintas DNS | Terenkripsi dan menyatu dengan lalu lintas web biasa |

| Privasi | Mengungkap setiap pencarian domain | Melindungi dari inspeksi konten | Melindungi konten dan menyamarkan permintaan itu sendiri |

| Kemudahan Pemblokiran | Mudah untuk diblokir atau diarahkan | Relatif mudah untuk diblokir berdasarkan port | Sangat sulit untuk diblokir tanpa gangguan besar |

| Penggunaan Utama | Infrastruktur internet warisan | Mengamankan DNS di jaringan tepercaya | Meningkatkan privasi pengguna dan menghindari sensor |

Pada akhirnya, baik DoH maupun DoT adalah peningkatan keamanan yang besar dibandingkan DNS tradisional. DoT menawarkan saluran yang jelas dan didedikasikan untuk mengamankan pencarian Anda. Namun, kemampuan cerdas DoH untuk menyatu dengan lalu lintas web sehari-hari memberikannya keuntungan yang kuat, terutama di jaringan dengan pemantauan atau penyaringan yang berat, menjadikannya favorit yang jelas untuk alat dan pengguna yang mengutamakan privasi saat ini.

Memahami Kritik dan Pertukaran

Sementara DNS over HTTPS (DoH) adalah kemenangan besar untuk privasi individu, ini bukan solusi ajaib. Seperti teknologi baru lainnya, ia datang dengan serangkaian tantangan dan pertukaran tersendiri. Sangat penting untuk melihat gambaran keseluruhan dan memahami kekhawatiran yang sah yang muncul seiring dengan meningkatnya popularitas DoH.

Salah satu argumen terbesar menentangnya adalah risiko sentralisasi DNS. Sebagian besar browser web, secara default, mengalirkan permintaan DoH ke lingkaran kecil penyedia besar seperti Google, Cloudflare, dan Quad9. Meskipun perusahaan-perusahaan ini memiliki kebijakan privasi yang kuat, pengaturan ini secara efektif menempatkan buku alamat internet di tangan beberapa raksasa korporasi.

Ini hanya mengganti satu masalah dengan yang lain.

Alih-alih Penyedia Layanan Internet (ISP) lokal Anda memiliki akses ke kebiasaan browsing Anda, visibilitas itu sekarang beralih ke raksasa teknologi lainnya. Bagi siapa pun yang tidak nyaman dengan pelacakan data oleh perusahaan, itu adalah masalah yang signifikan.

Dilema Manajemen Jaringan

Bagi mereka yang mengelola jaringan—baik di perusahaan, sekolah, atau bahkan di rumah dengan kontrol orang tua—DoH bisa menjadi sakit kepala yang besar. Mereka telah lama bergantung pada pemantauan lalu lintas DNS untuk menjaga jaringan mereka tetap aman dan terjamin.

Pengawasan semacam ini sangat penting untuk:

- Menegakkan Kebijakan Keamanan: Memblokir lalu lintas ke domain yang dikenal karena malware, penipuan phishing, dan pusat komando botnet.

- Penyaringan Konten: Menjaga konten yang tidak pantas atau dewasa keluar dari jaringan di tempat-tempat seperti sekolah dan rumah.

- Kepatuhan Regulasi: Memastikan aktivitas jaringan memenuhi persyaratan hukum atau industri tertentu.

DoH pada dasarnya melewati semua perlindungan tradisional berbasis DNS ini. Karena permintaan DNS dienkripsi dan terlihat seperti lalu lintas web HTTPS normal, mereka menjadi sepenuhnya tidak terlihat bagi sebagian besar firewall dan perangkat penyaring. Ini dapat melemahkan pertahanan jaringan dan membuat celah dalam kebijakan keamanan yang telah disusun dengan hati-hati.

Konflik inti di sini adalah tarik-menarik klasik: privasi pengguna individu versus kontrol jaringan terpusat. Fitur yang memberdayakan pengguna untuk menghindari sensor juga memungkinkan seorang karyawan untuk melewati filter keamanan yang kritis.

Ini telah memicu perdebatan sengit di industri. Para profesional keamanan menunjukkan bahwa DoH, meskipun dengan niat baik, dapat membutakan alat yang dirancang untuk melindungi kita. Kita bahkan telah melihat malware mulai menggunakan DoH untuk menyamarkan komunikasinya, membuatnya jauh lebih sulit untuk dideteksi dan dihentikan.

Mencari Pendekatan yang Seimbang

Seluruh perdebatan ini benar-benar menunjukkan bahwa DoH bukanlah solusi yang cocok untuk semua. Bagi individu yang menggunakan jaringan Wi-Fi publik yang mencurigakan di kedai kopi, manfaatnya sangat jelas. Risiko seseorang mengintip aktivitas Anda tinggi, dan DoH menambahkan lapisan perlindungan yang vital.

Tetapi dalam lingkungan yang dikelola seperti kantor perusahaan atau sekolah, perhitungannya berbeda. Di sini, kebutuhan akan keamanan jaringan secara keseluruhan dan penyaringan konten sering kali lebih diutamakan dibandingkan peningkatan privasi dari DNS terenkripsi. Inilah sebabnya mengapa banyak organisasi memilih untuk memblokir DoH di jaringan mereka, memaksa semua permintaan DNS kembali melalui server mereka sendiri yang dipantau.

Pada akhirnya, benar-benar memahami apa itu DNS over HTTPS berarti melihat baik kekuatannya maupun jebakannya. Ini adalah alat yang fantastis untuk memperkuat privasi pribadi, tetapi bagaimana dan di mana ia digunakan memerlukan pemikiran yang cermat. Bagi admin jaringan, beradaptasi dengan dunia yang memiliki DoH berarti mengembangkan strategi keamanan mereka dan menemukan cara baru untuk melindungi pengguna mereka tanpa bergantung pada pemantauan DNS yang kuno.

Cara Mengaktifkan dan Menguji DNS Over HTTPS

Memindahkan saklar ke DNS over HTTPS jauh lebih mudah daripada yang Anda pikirkan. Sebagian besar peramban web dan sistem operasi yang kita gunakan setiap hari sudah memiliki dukungan DoH yang terintegrasi, yang berarti Anda dapat menambahkan lapisan privasi yang serius ke browsing Anda hanya dengan beberapa klik.

Panduan ini akan memandu Anda untuk mengaktifkan DoH di platform yang paling umum. Setelah Anda mengaturnya, kami akan membahas cara cepat untuk memeriksa apakah lalu lintas DNS Anda benar-benar dienkripsi dan tidak terlihat.

Mengaktifkan DoH di Browser Web Anda

Bagi kebanyakan dari kita, cara termudah untuk memulai dengan DoH adalah mengaktifkannya langsung di dalam browser web. Pendekatan ini sangat baik karena mengenkripsi semua pencarian domain yang dilakukan browser Anda, terlepas dari pengaturan jaringan utama komputer Anda.

Google Chrome

- Klik ikon menu tiga titik di sudut kanan atas dan buka Pengaturan.

- Dari sana, pergi ke Privasi dan keamanan, lalu klik Keamanan.

- Gulir ke bawah ke area "Lanjutan" dan cari opsi Gunakan DNS aman.

- Aktifkan. Secara default, Chrome mencoba menggunakan layanan penyedia internet Anda saat ini jika mendukung DoH. Untuk privasi yang lebih baik, saya sarankan memilih "Dengan" dan memilih penyedia tertentu seperti Cloudflare (1.1.1.1) atau Google (Public DNS).

Mozilla Firefox

- Klik menu "hamburger" tiga garis di sudut kanan atas dan pilih Pengaturan.

- Tetap di panel Umum, gulir ke bawah ke Pengaturan Jaringan, dan klik tombol Pengaturan....

- Di jendela baru yang muncul, gulir ke bawah dan centang kotak untuk Aktifkan DNS melalui HTTPS.

- Anda kemudian dapat memilih penyedia dari daftar atau memasukkan yang kustom jika Anda memiliki favorit.

Mengaktifkan DoH di browser Anda adalah kemenangan cepat untuk privasi. Ini mengamankan sebagian besar aktivitas web Anda tanpa memerlukan perubahan teknis yang mendalam pada sistem operasi Anda.

Mengaktifkan DoH di Sistem Operasi Anda

Jika Anda menginginkan perlindungan yang lebih dari sekadar browser web Anda dan mencakup aplikasi lainnya, Anda dapat mengaktifkan DoH di tingkat sistem operasi. Penting untuk diketahui bahwa meskipun ini adalah fitur standar di Windows 11, fitur ini tidak pernah secara resmi hadir di Windows 10.

Windows 11

- Buka Pengaturan dan masuk ke Jaringan & internet.

- Pilih koneksi yang Anda gunakan, baik Wi-Fi atau Ethernet.

- Klik pada Properti perangkat keras.

- Cari Penugasan server DNS dan klik tombol Edit di sampingnya.

- Ubah pengaturan dari "Otomatis (DHCP)" ke Manual.

- Aktifkan IPv4 dan ketik alamat IP untuk penyedia DoH Anda (untuk Cloudflare, itu adalah

1.1.1.1dan1.0.0.1). - Sekarang, di menu dropdown Enkripsi DNS yang Diutamakan, pilih Hanya terenkripsi (DNS melalui HTTPS). Klik Simpan, dan Anda selesai.

Bagaimana Cara Memastikan DoH Berfungsi

Setelah Anda mengaktifkan DoH, ada baiknya untuk memastikan bahwa itu benar-benar berjalan. Pemeriksaan cepat akan memberi Anda ketenangan pikiran bahwa permintaan DNS Anda dienkripsi dengan baik.

Salah satu alat yang bagus untuk ini adalah Pemeriksaan Keamanan Pengalaman Browsing dari Cloudflare. Cukup buka halaman tersebut, dan itu secara otomatis menjalankan beberapa tes pada koneksi Anda. Yang perlu Anda perhatikan adalah "DNS Aman"—centang hijau berarti kueri Anda dikirim melalui saluran terenkripsi.

Jika Anda mendapatkan lampu hijau, Anda sudah siap. Jika tidak, kembali dan periksa pengaturan Anda atau mungkin coba penyedia DoH yang berbeda. Ingat bahwa koneksi yang lambat kadang-kadang dapat mengganggu hasil tes; Anda dapat mempelajari lebih lanjut tentang cara mengukur kecepatan internet dengan akurat dalam panduan khusus kami.

Pertanyaan yang Sering Diajukan tentang DNS melalui HTTPS

Seiring semakin banyak orang mulai menggunakan DNS melalui HTTPS, beberapa pertanyaan umum selalu muncul. Memahami hal ini membantu Anda mengetahui di mana DoH benar-benar cocok dalam alat privasi Anda dan apa yang diharapkan saat Anda mengaktifkannya. Mari kita bahas yang paling sering ditanyakan.

Apakah Menggunakan DoH Akan Memperlambat Koneksi Internet Saya?

Untuk sebagian besar, tidak. Dampak DoH pada kecepatan browsing Anda biasanya sangat kecil sehingga Anda tidak akan pernah menyadarinya. Meskipun menambahkan enkripsi memang secara teknis memperkenalkan sedikit overhead pada setiap permintaan DNS, komputer dan jaringan modern sangat cepat sehingga mereka dapat menangani ini tanpa kesulitan.

Dalam beberapa kasus, Anda bahkan mungkin melihat peningkatan kecepatan. Jika server DNS default penyedia internet Anda lambat, beralih ke layanan DoH berkinerja tinggi dari penyedia seperti Cloudflare atau Google dapat membuat situs web dimuat lebih cepat. Setiap latensi kecil dari enkripsi adalah harga kecil yang harus dibayar untuk peningkatan privasi dan keamanan yang besar.

Intinya: bagi kebanyakan orang, perbedaan kinerja tidak signifikan. Keamanan yang Anda dapatkan dari DNS terenkripsi sangat berharga.

Apakah DoH Merupakan Pengganti Lengkap untuk VPN?

Tidak sama sekali. Anggaplah DoH dan Jaringan Pribadi Virtual (VPN) sebagai dua alat berbeda yang bekerja dengan sangat baik bersama-sama. Mereka menyelesaikan bagian yang berbeda, tetapi sama pentingnya, dari teka-teki privasi online.

Berikut adalah cara sederhana untuk melihat pekerjaan mereka:

- DNS over HTTPS (DoH): Ini mengenkripsi hanya pencarian DNS—saat browser Anda meminta alamat IP sebuah situs web. Ini menghentikan penyadap dari melihat situs mana yang Anda coba kunjungi.

- Virtual Private Network (VPN): Ini mengenkripsi semua lalu lintas internet Anda dan menyembunyikan alamat IP asli Anda dari situs web yang Anda sambungkan. Ini adalah pelindung privasi yang jauh lebih komprehensif untuk semua yang Anda lakukan secara online.

Sebuah analogi mungkin membantu: DoH seperti menempatkan alamat tujuan Anda dalam amplop tertutup dan pribadi. VPN, di sisi lain, seperti menempatkan seluruh mobil Anda di dalam truk terkunci yang tidak bertanda untuk sampai ke sana. Untuk perlindungan terbaik, Anda benar-benar ingin menggunakan keduanya.

Bisakah Majikan Saya Melihat Aktivitas Browsing Saya Jika Saya Menggunakan DoH?

Even with DoH enabled, you shouldn’t assume you’re invisible on a managed company or school network. While it makes casual snooping a lot harder, it’s not a magic bullet against dedicated network monitoring.

Majikan Anda memiliki cara lain untuk melihat apa yang terjadi. Bahkan jika pencarian DNS Anda tersembunyi, seorang admin jaringan yang cerdas masih dapat mendapatkan gambaran baik tentang aktivitas Anda dengan melihat alamat IP tujuan yang Anda sambungkan. Yang lebih penting, banyak perangkat yang dikeluarkan oleh perusahaan memiliki perangkat lunak pemantauan yang terpasang langsung di dalamnya, yang melihat semua yang Anda lakukan sebelum DoH bahkan berperan. DoH adalah langkah yang bagus untuk privasi, tetapi tidak melewati sistem pemantauan perusahaan itu sendiri.

Siap untuk mengamankan browsing Anda dan menyederhanakan alur kerja Anda? Ekosistem ShiftShift Extensions menawarkan serangkaian alat yang kuat langsung di dalam browser Anda, termasuk Domain Checker yang menggunakan DNS-over-HTTPS untuk pencarian pribadi. Ambil kendali atas kehidupan digital Anda dengan satu palet perintah yang terpadu dengan mengunduh ShiftShift Extensions hari ini.