Che cos'è DNS su HTTPS: una guida alla navigazione crittografata

Curioso riguardo a cosa sia il DNS over HTTPS (DoH)? Questa guida spiega come il DoH crittografi le tue ricerche DNS per aumentare la privacy, bypassare i blocchi e garantire la sicurezza della tua navigazione.

Estensioni Consigliate

DNS over HTTPS, o DoH, è un protocollo moderno progettato per mantenere privata la tua navigazione web. Lo fa crittografando il primo passo che compi online: la ricerca dell'indirizzo di un sito web. Pensalo come scambiare una cartolina pubblica con una lettera sigillata e privata. La tua richiesta è nascosta agli occhi curiosi sulla rete.

Il Problema della Privacy che DNS Over HTTPS Risolve

Ogni volta che visiti un sito web, il tuo dispositivo deve tradurre il nome amichevole che digiti (come example.com) in un indirizzo IP leggibile dalla macchina. Questo è gestito dal Domain Name System (DNS), che è essenzialmente il telefono dell'internet.

Per decenni, questa ricerca DNS è stata completamente non crittografata, avvenendo alla luce del sole. Ciò significa che il tuo Internet Service Provider (ISP), l'amministratore della rete del tuo ufficio, o chiunque stia spiando su una connessione Wi-Fi pubblica può vedere ogni singolo sito che cerchi. È come annunciare la tua destinazione a tutti nella stanza prima di andarci.

Questa mancanza di privacy crea alcuni problemi seri:

- Tracciamento da parte dell'ISP: Il tuo fornitore di internet può facilmente registrare l'intera cronologia di navigazione. Può utilizzare questi dati per pubblicità mirata o venderli a broker di dati.

- Intercettazione su Wi-Fi Pubblico: Su una rete di caffetteria o aeroporto, gli attaccanti possono facilmente osservare le tue richieste DNS per profilarti o vedere quali servizi utilizzi.

- Dirottamento DNS: Un attore malintenzionato potrebbe intercettare la tua richiesta DNS non crittografata e restituire un indirizzo IP falso, reindirizzandoti a un sito di phishing progettato per rubare le tue credenziali.

Sigillare la Busta Digitale

DNS over HTTPS cambia le regole del gioco avvolgendo queste ricerche DNS all'interno dello stesso protocollo HTTPS sicuro che protegge il tuo online banking e shopping. Questa innovazione, portata avanti da grandi attori come Google e Mozilla a partire dal 2016, fa sì che le tue richieste DNS appaiano come qualsiasi altro traffico web crittografato.

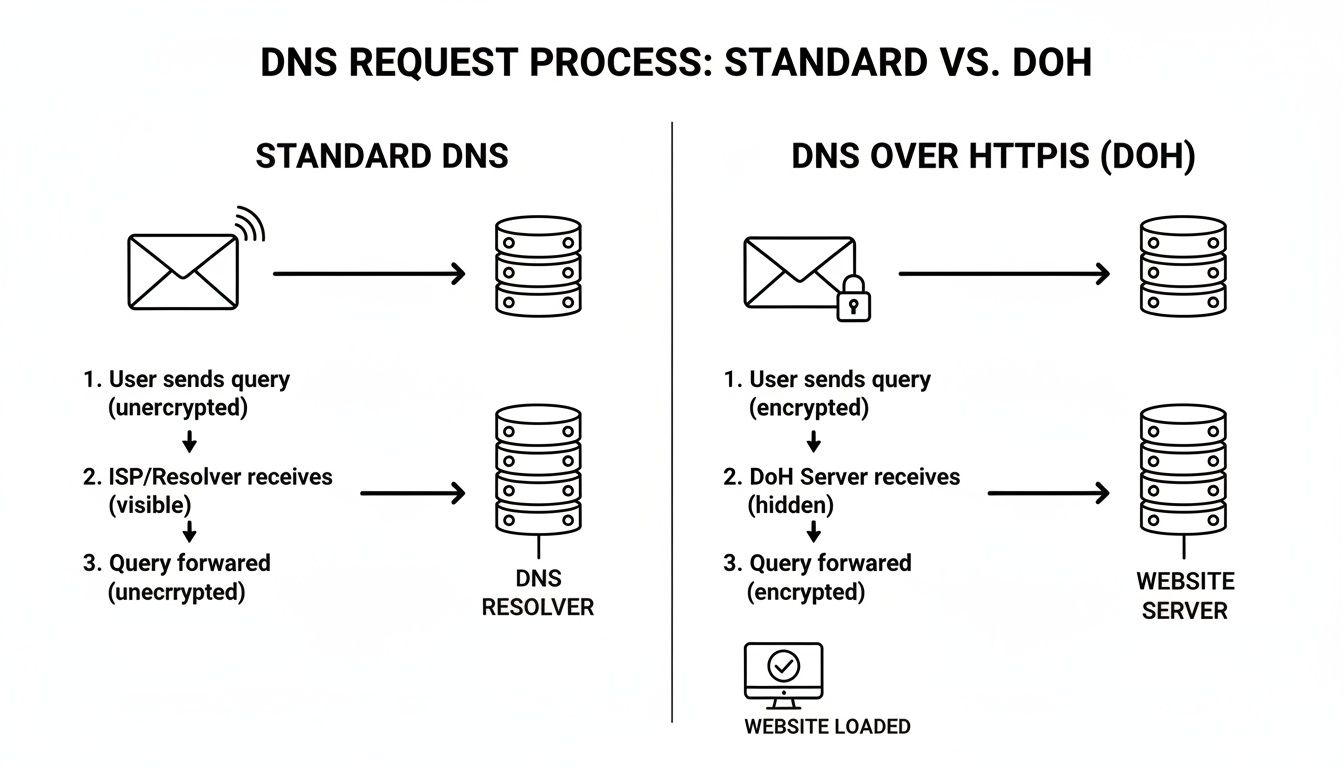

Questo diagramma mostra come DoH riponga ordinatamente la query DNS all'interno di un tunnel HTTPS sicuro, inviandola in modo sicuro al risolutore.

La parte cruciale è che sia la tua richiesta che la risposta del server sono protette all'interno di questa connessione crittografata. Nessuno nel mezzo può vederle o manometterle. Puoi trovare ulteriori contesti storici sulle origini di DoH da Control D.

Combinando le richieste DNS con il normale traffico HTTPS, DoH camuffa efficacemente le tue intenzioni di navigazione, rendendo incredibilmente difficile per terzi tracciare il tuo viaggio online fin dal primo passo.

Questo semplice ma potente cambiamento aggiunge uno strato di privacy molto necessario che mancava nel design originale di internet.

DNS Tradizionale vs DNS over HTTPS a Colpo d'Occhio

Per vedere davvero la differenza, mettiamo i vecchi e i nuovi metodi fianco a fianco. Il contrasto in termini di privacy e sicurezza è netto.

| Caratteristica | DNS Tradizionale | DNS over HTTPS (DoH) |

|---|---|---|

| Crittografia | Nessuna. Inviato in testo chiaro. | Completamente crittografato con HTTPS. |

| Porta | Utilizza la porta 53. | Utilizza la porta 443 (standard per HTTPS). |

| Visibilità | Facilmente monitorato da ISP e reti. | Si fonde con il traffico web normale. |

| Privacy | Espone tutti i domini visitati. | Nasconde le ricerche di dominio da terzi. |

In definitiva, DoH prende un processo vulnerabile e pubblico e lo protegge all'interno dello standard web crittografato moderno di cui già ci fidiamo per tutto il resto.

Come DoH Protegge il Tuo Viaggio di Navigazione Web

Analizziamo cosa succede realmente quando clicchi su un link o digiti un sito web nel tuo browser. Sembra istantaneo, ma un turbine di attività avviene dietro le quinte. DNS over HTTPS (DoH) interviene in questo processo e aggiunge uno strato critico di privacy, proteggendo la tua attività da occhi indiscreti.

Pensa al DNS tradizionale come all'invio di una cartolina. Chiunque la gestisca lungo il percorso—il tuo fornitore di internet, un amministratore di rete nel tuo ufficio, o un hacker su Wi-Fi pubblico—può facilmente leggere l'indirizzo che stai cercando di raggiungere, come "mybank.com." Non ci sono segreti.

DoH prende quella cartolina e la sigilla all'interno di una busta opaca e bloccata. Imballa la tua richiesta in modo sicuro, così nessuno può sbirciare il contenuto mentre è in transito.

Passo 1: La Stretta di Mano Sicura

Quando premi Invio, il tuo browser deve ancora porre la stessa domanda di base: "Qual è l'indirizzo IP per questo sito web?" Ma invece di urlare quella domanda in una stanza aperta, DoH fa qualcosa di molto più intelligente.

Avvolge la query DNS all'interno di una richiesta HTTPS standard—lo stesso protocollo sicuro che protegge i dettagli della tua carta di credito quando fai acquisti online. Questo nuovo pacchetto crittografato viene quindi inviato a un risolutore DNS compatibile con DoH.

Poiché la richiesta viaggia sulla porta 443, la porta standard per tutto il traffico web sicuro, si fonde perfettamente con tutto il resto che il tuo dispositivo sta facendo online. È come nascondere una conversazione specifica in mezzo a una folla vivace e rumorosa.

Con DoH, la tua richiesta DNS non è più un pezzo di dati distintivo e facilmente identificabile. Si fonde senza soluzione di continuità nel traffico web crittografato che scorre costantemente dal tuo dispositivo, rendendo incredibilmente difficile per terzi isolarla e ispezionarla.

Questo semplice atto di camuffamento è il segreto della potenza di DoH. Prende una parte storicamente vulnerabile della navigazione web e la avvolge nel gold standard della sicurezza web moderna.

Passo 2: Il Viaggio Crittografato e la Risposta Privata

Una volta che il risolutore DoH riceve il pacchetto HTTPS, lo disimballa in modo sicuro, trova l'indirizzo IP che hai richiesto e prepara la risposta.

Ma la sicurezza non si ferma qui.

Il risolutore prende la risposta—l'indirizzo IP—e la reinserisce in una nuova risposta HTTPS crittografata. Questo pacchetto sicuro viaggia direttamente verso il tuo browser, e solo il tuo browser ha la chiave per aprirlo.

Ecco perché questo è importante:

- Nessun intercettamento: Dall'inizio alla fine, l'intera conversazione è privata. Nessuno nel mezzo può vedere dove stai andando online.

- Integrità dei dati: La crittografia garantisce anche che la risposta che ricevi sia autentica e non sia stata modificata in modo malevolo per indirizzarti a un sito web falso.

Questo diagramma mostra la differenza tra il percorso aperto e vulnerabile di una richiesta DNS standard e il viaggio sicuro e privato che DoH fornisce.

Come puoi vedere, l'approccio della "busta sigillata" di DoH è un cambiamento radicale per la privacy.

Infine, il tuo browser riceve la risposta crittografata, la apre e ti connette al sito web. La pagina si carica altrettanto rapidamente come sempre, ma la tua impronta digitale è stata protetta per tutto il tempo. Questo strato di sicurezza funziona ottimamente insieme ad altri strumenti di privacy. Per saperne di più, dai un'occhiata alla nostra guida su come un gestore di cookie può darti ancora più controllo. Questa crittografia end-to-end è ciò che rende DoH un passo avanti significativo per un internet più privato.

Quali sono i benefici reali dell'utilizzo di DoH?

Passare a DNS su HTTPS (DoH) riguarda più di un semplice ritocco della privacy. Ti offre un reale e pratico controllo sulla tua impronta digitale, proteggendo la tua attività online in modi che il sistema DNS tradizionale non era mai stato progettato per gestire.

Il vantaggio più ovvio? Ferma il tuo Internet Service Provider (ISP) dal tenere un registro continuo di ogni sito che visiti. Le query DNS standard vengono inviate in testo semplice, rendendo la tua cronologia di navigazione un libro aperto. DoH crittografa quelle ricerche, chiudendo effettivamente quel libro.

Pensa a questo come a un tunnel privato per le tue richieste DNS. Solo tu e il risolutore DNS dall'altra parte sapete dove stai cercando di andare.

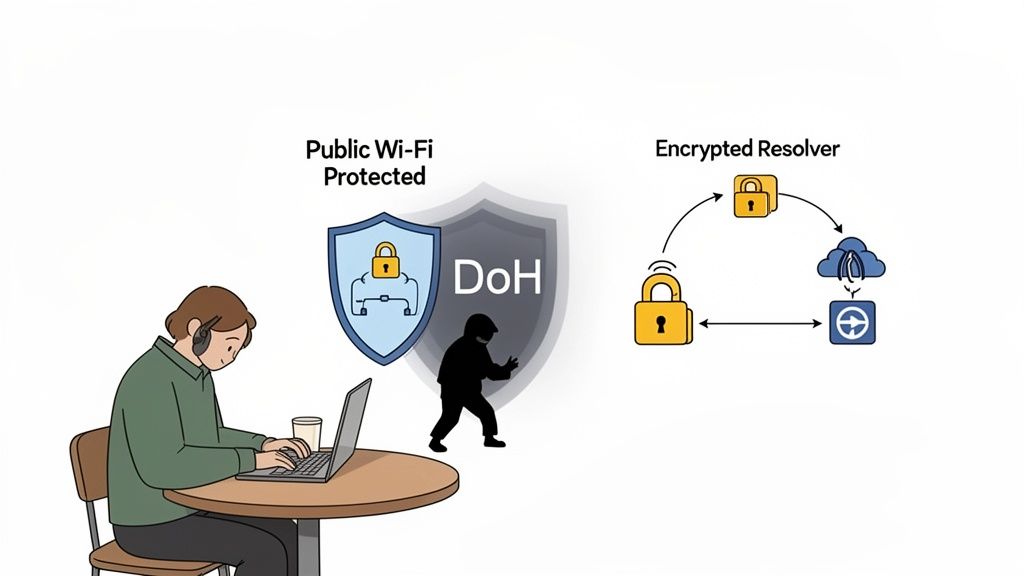

Infine, Wi-Fi pubblico sicuro

Siamo tutti stati lì—connettendoci al Wi-Fi gratuito in un caffè, in aeroporto o in hotel. Ma queste reti sono un parco giochi per gli attaccanti, che possono facilmente intercettare il traffico non crittografato. Una tattica comune è l'attacco man-in-the-middle (MITM).

Ecco come funziona: provi ad andare sul sito web della tua banca. Un attaccante sulla stessa rete intercetta la tua richiesta DNS non crittografata e ti fornisce un indirizzo IP falso, indirizzandoti a una copia convincente ma malevola del sito. Con DoH, questo intero attacco crolla. La tua query DNS è crittografata e illeggibile per loro, assicurandoti di atterrare sempre sul sito web reale.

Crittografando il traffico DNS, DoH indurisce le tue difese contro minacce comuni come il spoofing DNS e l'hijacking, rendendo il Wi-Fi pubblico significativamente più sicuro da utilizzare.

È una difesa semplice e potente contro una minaccia molto reale che prende di mira le persone su connessioni insicure ogni giorno.

Superare la censura web e i filtri

DoH è anche uno strumento potente per mantenere aperto internet. Molte aziende, scuole e persino interi paesi bloccano l'accesso ai contenuti filtrando le richieste DNS. Quando provi a visitare un sito ristretto, il loro server DNS semplicemente non ti fornirà l'indirizzo IP corretto.

Poiché DoH invia le tue query direttamente a un risolutore di fiducia, supera la maggior parte dei filtri DNS locali. Questo significa che puoi accedere a contenuti che altrimenti potrebbero essere bloccati.

Ecco dove fa davvero la differenza:

- Superare i blocchi a livello ISP: Alcuni fornitori filtrano determinati siti per motivi commerciali o di policy. DoH ti permette di aggirare questo.

- Superare le restrizioni di rete: Se la rete del tuo lavoro o della tua scuola blocca siti di cui hai bisogno per ricerche o notizie, DoH può spesso ripristinare l'accesso.

- Promuovere un libero flusso di informazioni: In luoghi con forte censura di internet, DoH può essere uno strumento essenziale per raggiungere il web globale e non filtrato.

Questo cambiamento ti dà il potere di decidere cosa puoi vedere online, piuttosto che lasciare quel controllo alla rete su cui ti trovi. Secondo il fornitore di sicurezza Quad9, questo fa parte di una tendenza più ampia. Prevedono che entro il 2025, i servizi DNS incentrati sulla privacy saranno una difesa standard contro minacce come il phishing che sfruttano DNS deboli e non crittografati. Puoi esplorare perché il DNS incentrato sulla privacy è fondamentale per vedere quanto questa tecnologia stia diventando importante.

Confronto tra DoH, DoT e DNS tradizionale

Sebbene DNS su HTTPS (DoH) riceva molta attenzione per il miglioramento della privacy online, non è l'unico gioco in città quando si tratta di DNS crittografato. Per capire davvero perché DoH è unico, dobbiamo metterlo a confronto con il suo "fratello maggiore", DNS su TLS (DoT), e il classico DNS non crittografato su cui è stata costruita internet.

Ogni protocollo gestisce la sicurezza e la privacy in modo diverso, il che porta a importanti compromessi. La scelta giusta spesso si riduce a bilanciare la necessità di una forte crittografia con la gestione della rete e la facilità di implementazione del protocollo.

Esploriamo cosa li distingue e perché i browser e i moderni sistemi operativi si stanno sempre più orientando verso DoH.

DNS su TLS: Un Approccio Diretto alla Crittografia

Prima che DoH diventasse il nuovo standard, DNS su TLS era il punto di riferimento per proteggere le ricerche DNS. DoT funziona incapsulando le tue query DNS in un tunnel sicuro di Transport Layer Security (TLS), la stessa potente crittografia che protegge i siti web HTTPS.

La principale differenza è che DoT opera su una porta dedicata: porta 853. Questo approccio diretto è efficiente e crea un canale sicuro solo per DNS. Annuncia praticamente alla rete: "Ehi, sono una query DNS crittografata!"

Sebbene ciò sia ottimo per la sicurezza, è anche il suo tallone d'Achille. Poiché utilizza una porta unica, gli amministratori di rete possono facilmente individuare e bloccare il traffico sulla porta 853 per applicare le regole di filtraggio DNS locali. Questo rende DoT una scelta fantastica se desideri solo crittografia e non ti dispiace che il tuo traffico DNS sia identificabile.

Il Vantaggio Stealth di DNS su HTTPS

Qui è dove DoH si distingue dalla massa. Invece di una porta dedicata, DoH maschera astutamente le query DNS inviandole attraverso la porta 443, la stessa porta utilizzata per tutto il traffico web HTTPS standard e sicuro.

Quella piccola modifica ha un enorme impatto.

Poiché il traffico DoH appare esattamente come i dati crittografati di innumerevoli altri siti web e app, è quasi impossibile per un osservatore di rete individuare e bloccare solo le tue richieste DNS senza causare gravi interruzioni a tutta la navigazione web.

Questo "camouflage" è l'arma segreta di DoH. Fornisce non solo crittografia ma anche un livello di furtività che DoT non può eguagliare. Questo lo rende uno strumento incredibilmente efficace per aggirare la censura basata su DNS e le politiche di rete eccessivamente restrittive. È il motivo principale per cui browser come Chrome e Firefox lo hanno integrato come metodo DNS sicuro preferito. Strumenti orientati alla privacy come le estensioni ShiftShift Domain Checker si affidano anch'essi a DoH per mantenere le tue ricerche di dominio completamente private e fuori dalla vista.

Un Confronto Diretto

Per mettere tutto in chiaro, diamo un'occhiata a un confronto approfondito. Questa tabella evidenzia le differenze pratiche tra il protocollo tradizionale, il suo primo successore crittografato e lo standard moderno e furtivo.

Confronto Dettagliato delle Caratteristiche dei Protocolli DNS

Uno sguardo approfondito alle differenze tecniche e pratiche tra i tre principali protocolli DNS.

| Attributo | DNS Tradizionale | DNS su TLS (DoT) | DNS su HTTPS (DoH) |

|---|---|---|---|

| Crittografia | Nessuna (Testo in chiaro) | Crittografia TLS Completa | Crittografia HTTPS Completa |

| Porta Utilizzata | Porta 53 | Porta 853 | Porta 443 |

| Visibilità | Completamente esposto e facile da monitorare | Crittografato, ma facilmente identificabile come traffico DNS | Crittografato e si fonde con il traffico web normale |

| Privacy | Espone ogni ricerca di dominio | Protegge contro l'ispezione dei contenuti | Protegge i contenuti e camuffa la richiesta stessa |

| Bloccabilità | Facile da bloccare o reindirizzare | Relativamente facile da bloccare per porta | Molto difficile da bloccare senza ampie interruzioni |

| Uso Primario | Infrastruttura internet legacy | Proteggere DNS su reti fidate | Migliorare la privacy dell'utente e aggirare la censura |

Alla fine, sia DoH che DoT rappresentano un enorme aggiornamento di sicurezza rispetto al DNS tradizionale. DoT offre un canale diretto e dedicato per proteggere le tue ricerche. Tuttavia, la capacità astuta di DoH di mescolarsi con il traffico web quotidiano gli conferisce un potente vantaggio, specialmente su reti con un monitoraggio o un filtraggio intenso, rendendolo il chiaro favorito per strumenti e utenti orientati alla privacy oggi.

Comprendere le Critiche e i Compromessi

Sebbene DNS su HTTPS (DoH) sia una grande vittoria per la privacy individuale, non è una soluzione miracolosa. Come qualsiasi nuova tecnologia, presenta le sue sfide e i suoi compromessi. È fondamentale guardare l'intero quadro e comprendere le legittime preoccupazioni che sono emerse con la crescente popolarità di DoH.

Uno dei principali argomenti contro di esso è il rischio di centralizzazione DNS. La maggior parte dei browser web, per impostazione predefinita, convoglia le richieste DoH a un piccolo gruppo di grandi fornitori come Google, Cloudflare e Quad9. Anche se queste aziende hanno politiche di privacy solide, questa configurazione mette effettivamente il libro degli indirizzi di internet nelle mani di pochi giganti aziendali.

Questo non fa altro che scambiare un problema con un altro.

Invece che il tuo fornitore di servizi Internet (ISP) locale avere una finestra sulle tue abitudini di navigazione, quella visibilità ora si sposta su un altro gigante tecnologico. Per chiunque sia a disagio con il tracciamento dei dati da parte delle aziende, questa è una preoccupazione significativa.

Il Dilemma della Gestione della Rete

Per coloro che gestiscono reti—sia in un'azienda, in una scuola, o anche in una casa con controlli parentali—il DoH può essere un grosso mal di testa. Hanno a lungo fatto affidamento sul monitoraggio del traffico DNS per mantenere le loro reti sicure e protette.

Questo tipo di supervisione è essenziale per:

- Applicare le Politiche di Sicurezza: Bloccare il traffico verso domini noti per malware, truffe di phishing e centri di comando botnet.

- Filtraggio dei Contenuti: Mantenere contenuti inappropriati o per adulti fuori dalla rete in luoghi come scuole e case.

- Conformità Normativa: Assicurarsi che l'attività di rete soddisfi specifici requisiti legali o di settore.

Il DoH sostanzialmente supera tutti questi tradizionali salvaguardie basate su DNS. Poiché le query DNS sono criptate e sembrano semplicemente traffico web HTTPS normale, diventano completamente invisibili alla maggior parte dei firewall e degli apparecchi di filtraggio. Questo può indebolire le difese di una rete e creare falle in politiche di sicurezza attentamente elaborate.

Il conflitto centrale qui è un classico tira e molla: la privacy dell'utente individuale contro il controllo centralizzato della rete. La stessa caratteristica che consente a un utente di eludere la censura consente anche a un dipendente di bypassare filtri di sicurezza critici.

Questo ha scatenato un acceso dibattito nel settore. I professionisti della sicurezza sottolineano che il DoH, nonostante le sue buone intenzioni, può accecare gli stessi strumenti progettati per proteggerci. Abbiamo persino visto malware iniziare a utilizzare il DoH per mascherare le proprie comunicazioni, rendendo molto più difficile individuarlo e fermarlo.

Trovare un Approccio Bilanciato

Questo intero dibattito dimostra davvero che il DoH non è una soluzione unica per tutti. Per un individuo che utilizza una rete Wi-Fi pubblica sospetta in un caffè, i suoi benefici sono cristallini. Il rischio che qualcuno spii la tua attività è alto, e il DoH aggiunge uno strato vitale di protezione.

Ma in un ambiente gestito come un ufficio aziendale o una scuola, il calcolo è diverso. Qui, la necessità di sicurezza a livello di rete e filtraggio dei contenuti spesso ha la priorità rispetto al miglioramento della privacy fornito dal DNS criptato. Questo è esattamente il motivo per cui molte organizzazioni scelgono di bloccare il DoH sulle loro reti, costringendo tutte le richieste DNS a tornare attraverso i propri server monitorati.

Alla fine, comprendere veramente cosa sia il DNS over HTTPS significa vedere sia il suo potere che i suoi difetti. È uno strumento fantastico per rafforzare la privacy personale, ma come e dove viene utilizzato richiede una certa riflessione. Per gli amministratori di rete, adattarsi a un mondo con DoH significa evolvere le proprie strategie di sicurezza e trovare nuovi modi per proteggere i propri utenti senza fare affidamento sul monitoraggio DNS tradizionale.

Come Abilitare e Testare il DNS Over HTTPS

Attivare il DNS over HTTPS è molto più facile di quanto tu possa pensare. La maggior parte dei browser web e dei sistemi operativi che utilizziamo ogni giorno hanno già il supporto DoH integrato, il che significa che puoi aggiungere uno strato serio di privacy alla tua navigazione con solo pochi clic.

Questa guida ti accompagnerà nell'attivazione di DoH sulle piattaforme più comuni. Dopo averlo configurato, vedremo come controllare rapidamente che il tuo traffico DNS sia effettivamente crittografato e mantenuto al riparo da sguardi indiscreti.

Attivare DoH nel tuo browser web

Per la maggior parte di noi, il modo più semplice per iniziare con DoH è abilitarlo direttamente all'interno del browser web. Questo approccio è ottimo perché crittografa tutte le ricerche di dominio effettuate dal tuo browser, indipendentemente dalle impostazioni di rete principali del tuo computer.

Google Chrome

- Fai clic sull'icona del menu a tre punti nell'angolo in alto a destra e vai su Impostazioni.

- Da lì, vai su Privacy e sicurezza, quindi fai clic su Sicurezza.

- Scorri verso il basso fino all'area "Avanzate" e cerca l'opzione Utilizza DNS sicuro.

- Attivala. Per impostazione predefinita, Chrome cerca di utilizzare il servizio del tuo attuale provider internet se supporta DoH. Per una maggiore privacy, ti consiglio di selezionare "Con" e scegliere un provider specifico come Cloudflare (1.1.1.1) o Google (DNS pubblico).

Mozilla Firefox

- Fai clic sul menu "hamburger" a tre linee nell'angolo in alto a destra e scegli Impostazioni.

- Rimani nel pannello Generale, scorri fino in fondo a Impostazioni di rete e fai clic sul pulsante Impostazioni....

- Nella nuova finestra che appare, scorri fino in fondo e seleziona la casella per Abilita DNS su HTTPS.

- Puoi quindi scegliere un provider dall'elenco o inserire un provider personalizzato se hai un preferito.

Abilitare DoH nel tuo browser è una vittoria rapida per la privacy. Sicurezza la stragrande maggioranza della tua attività web senza richiedere modifiche tecniche profonde al tuo sistema operativo.

Abilitare DoH nel tuo sistema operativo

Se desideri una protezione che vada oltre il tuo browser web e copra altre app, puoi abilitare DoH a livello di sistema operativo. È importante sapere che mentre questa è una funzionalità standard su Windows 11, non è mai stata ufficialmente implementata su Windows 10.

Windows 11

- Apri Impostazioni e vai su Rete e internet.

- Scegli la connessione che stai utilizzando, sia Wi-Fi che Ethernet.

- Fai clic su Proprietà hardware.

- Cerca Assegnazione server DNS e fai clic sul pulsante Modifica accanto ad esso.

- Cambia l'impostazione da "Automatico (DHCP)" a Manuale.

- Attiva IPv4 e digita gli indirizzi IP per il tuo provider DoH (per Cloudflare, sono

1.1.1.1e1.0.0.1). - Ora, nel menu a discesa Crittografia DNS preferita, seleziona Solo crittografato (DNS su HTTPS). Fai clic su Salva, e hai finito.

Come confermare che DoH sta funzionando

Una volta abilitato DoH, è una buona idea assicurarsi che sia effettivamente in esecuzione. Un rapido controllo ti darà la tranquillità che le tue richieste DNS siano correttamente crittografate.

Un ottimo strumento per questo è il Controllo della sicurezza dell'esperienza di navigazione di Cloudflare. Basta caricare la pagina e automaticamente esegue alcuni test sulla tua connessione. Quello che ti interessa è "DNS sicuro"—un segno di spunta verde significa che le tue query vengono inviate attraverso un canale crittografato.

Se ricevi il via libera, sei a posto. In caso contrario, torna indietro e controlla di nuovo le tue impostazioni o prova magari un provider DoH diverso. Tieni presente che una connessione lenta può a volte interferire con i risultati dei test; puoi saperne di più su come testare la velocità di internet in modo accurato nella nostra guida dedicata.

Domande frequenti su DNS su HTTPS

Man mano che sempre più persone iniziano a utilizzare DNS su HTTPS, alcune domande comuni sembrano sempre emergere. Arrivare al fondo di queste aiuta a capire dove DoH si inserisce realmente nel tuo toolkit per la privacy e cosa aspettarsi quando attivi l'opzione. Approfondiamo le più frequenti.

Utilizzare DoH rallenterà la mia connessione Internet?

Per la maggior parte, no. L'impatto che DoH ha sulla velocità di navigazione è solitamente così piccolo che non lo noterai mai. Anche se l'aggiunta della crittografia introduce tecnicamente un piccolo sovraccarico a ciascuna richiesta DNS, i computer e le reti moderni sono così veloci che gestiscono tutto senza alcuno sforzo.

In alcuni casi, potresti persino notare un aumento della velocità. Se i server DNS predefiniti del tuo provider internet sono lenti, passare a un servizio DoH ad alte prestazioni di un provider come Cloudflare o Google può effettivamente far caricare i siti web più velocemente. Qualsiasi latenza minima derivante dalla crittografia è un piccolo prezzo da pagare per il grande miglioramento in termini di privacy e sicurezza.

La conclusione: per la maggior parte delle persone, la differenza di prestazioni è trascurabile. La sicurezza che ottieni da DNS crittografato ne vale davvero la pena.

DoH è un sostituto completo di una VPN?

Affatto. Pensa a DoH e a una rete privata virtuale (VPN) come a due strumenti diversi che funzionano brillantemente insieme.

Risolvono pezzi diversi, ma ugualmente importanti, del puzzle della privacy online.

Ecco un modo semplice per vedere i loro lavori:

- DNS over HTTPS (DoH): Questo cripta solo la ricerca DNS—il momento in cui il tuo browser chiede l'indirizzo IP di un sito web. Impedisce agli spioni di vedere quali siti stai cercando di visitare.

- Virtual Private Network (VPN): Questo cripta tutto il tuo traffico internet e nasconde il tuo vero indirizzo IP dai siti web a cui ti connetti. È uno scudo per la privacy molto più completo per tutto ciò che fai online.

Un'analogia potrebbe aiutare: DoH è come mettere il tuo indirizzo di destinazione in una busta sigillata e privata. Una VPN, d'altra parte, è come mettere l'intera auto all'interno di un camion bloccato e non contrassegnato per arrivarci. Per la migliore protezione, è davvero consigliabile usare entrambi.

Il mio datore di lavoro può vedere la mia navigazione se uso DoH?

Anche con DoH abilitato, non dovresti presumere di essere invisibile su una rete aziendale o scolastica gestita. Anche se rende molto più difficile il controllo casuale, non è una soluzione magica contro il monitoraggio di rete dedicato.

Il tuo datore di lavoro ha altri modi per vedere cosa sta succedendo. Anche se le tue ricerche DNS sono nascoste, un amministratore di rete esperto può comunque farsi un'idea della tua attività guardando gli indirizzi IP di destinazione a cui ti connetti. Più importante, molti dispositivi forniti dal lavoro hanno software di monitoraggio installato direttamente su di essi, che vede tutto ciò che fai prima che DoH entri in gioco. DoH è un ottimo passo per la privacy, ma non bypassa i sistemi di monitoraggio interni di un'azienda.

Pronto a proteggere la tua navigazione e semplificare il tuo flusso di lavoro? L'ecosistema delle ShiftShift Extensions offre una suite di strumenti potenti direttamente all'interno del tuo browser, incluso un Domain Checker che utilizza DNS-over-HTTPS per ricerche private. Prendi il controllo della tua vita digitale con un'unica palette di comandi unificata scaricando ShiftShift Extensions oggi.