2026年のパスワードセキュリティに関するベストプラクティストップ10

2026年のパスワードセキュリティに関する10のベストプラクティスを発見しましょう。強力なパスワードの作成方法、MFAの利用、現代の脅威からアカウントを保護する方法を学びます。

おすすめの拡張機能

私たちのデジタルフットプリントが金融データから個人通信までを含む時代において、パスワードは第一の防御線としての役割を果たしています。しかし、複数のサイトでの認証情報の再利用や、簡単に推測できるフレーズに依存する一般的な習慣は、重大な脆弱性を生み出します。標準的なアドバイスはしばしば時代遅れに感じられ、現代のサイバーセキュリティを定義する洗練された自動化された脅威に対処できていません。このガイドは、一般的なヒントを超えて、今日に関連する実行可能なパスワードセキュリティのベストプラクティスの包括的なまとめを提供することを目的としています。

私たちは、デジタルライフを守るための重要な戦略に深く掘り下げていきます。これには、本当に強力でユニークなパスワードを作成するメカニズムだけでなく、それらを効果的に管理するための基本的な実践も含まれます。Multi-Factor Authentication (MFA) を適切に実装する方法、パスワードマネージャーの力を活用する方法、フィッシングや認証情報の詰め込みなどの一般的な脅威を認識し回避する方法を学びます。さらに、アカウントの侵害の兆候を積極的に監視し、安全な回復方法を確立する方法についても探ります。

このリスト記事全体を通じて、実用的な例や具体的な実装の詳細を提供します。また、ShiftShift Extensionsのスイートなどの革新的なブラウザツールが、これらのセキュリティ対策を簡素化し自動化する方法についても強調します。安全なパスワードジェネレーターやローカル専用処理のようなツールを統合することで、堅牢なセキュリティを複雑な作業から日常のデジタルルーチンのシームレスで直感的な部分に変えることができます。このガイドは、あなたの敏感な情報を不正アクセスから保護するために必要な知識とワークフローを提供します。

1. 各アカウントに対して強力でユニークなパスワードを使用する

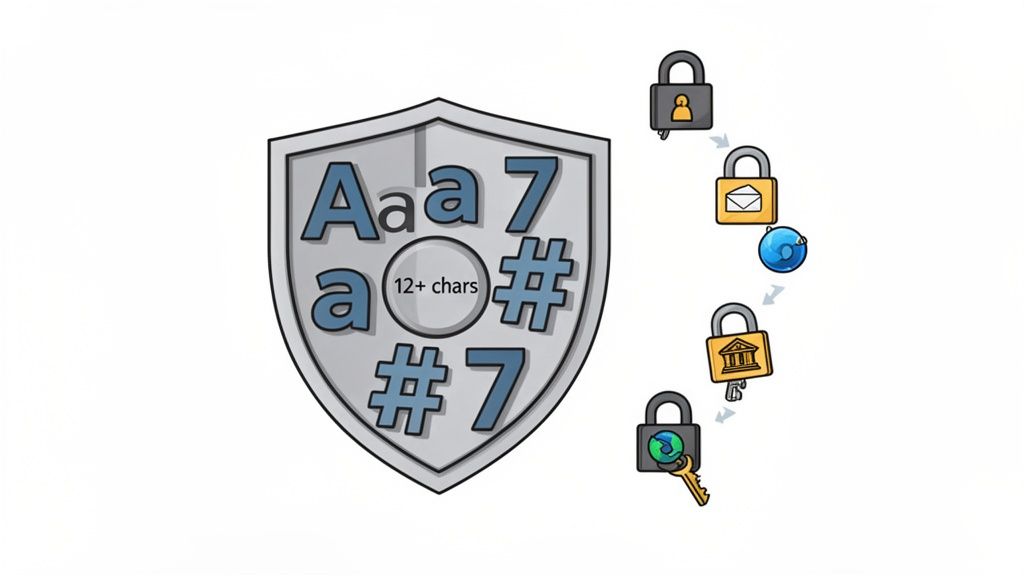

すべてのオンラインアカウントに対して独自で複雑なパスワードを作成することは、パスワードセキュリティの最も基本的なベストプラクティスです。強力なパスワードは第一の防御線として機能し、大文字、小文字、数字、特殊文字をランダムなシーケンスに組み合わせます。この複雑さにより、攻撃者が自動化された方法(ブルートフォース攻撃や辞書攻撃など)を使用して推測したり解読したりすることが飛躍的に難しくなります。

「ユニーク」であることも同様に重要です。複数のサービスで同じパスワードを使用すると、大きな脆弱性が生まれます。一つのサービスが侵害されると、攻撃者は漏洩した認証情報を使用して、認証情報の詰め込み攻撃として知られる方法で他のすべてのアカウントにアクセスできるようになります。マイクロソフトの研究はこのリスクを強調しており、彼らが追跡する侵害されたアカウントの99.9%が弱いまたは再利用されたパスワードから生じていると報告しています。

この実践を実装する方法

目標は、機械が推測するのが難しく、理想的にはあなた自身が管理しやすいパスワードを作成することです(ただし、パスワードマネージャーの使用が推奨されます)。

- 複雑さよりも長さを重視する: 複雑さも重要ですが、長さはパスワードの強度においてより重要な要素です。長いパスワードは、たとえ単純なものであっても、短くて複雑なパスワードよりもはるかに長い時間がかかります。重要なアカウントには、最低でも12-16文字を目指してください。

- パスフレーズを使用する: ランダムな文字の代わりに、記憶に残るフレーズを作成し、それを修正します。たとえば、「Coffee makes my morning great!」は

C0ffeeM@kesMyM0rn1ngGr8!に変えることができます。これは覚えやすいですが、依然として非常に安全です。 - パスワードジェネレーターを活用する: 最も安全な方法は、暗号的に安全なランダムパスワードを生成するツールを使用することです。これにより、人間のバイアスが排除され、最大のエントロピーが確保されます。信頼できて便利なオプションについては、ShiftShiftのツールで強力でランダムなパスワードを生成する方法を詳しく学んでください。

ShiftShift Extensionsのユーザーは、敏感なブラウザデータにアクセスできるため、この原則を遵守することが不可欠です。これは、あなたの個々のアカウントだけでなく、デジタル活動の中心的なハブを不正アクセスから保護します。

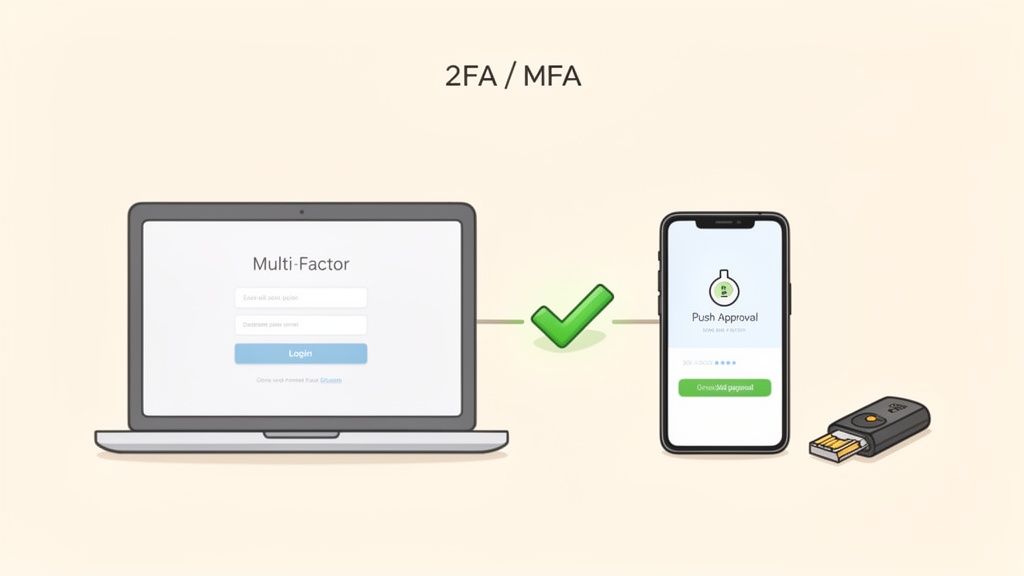

2. Multi-Factor Authentication (MFA) を実装する

強力なパスワードだけでなく、Multi-Factor Authentication (MFA) を実装することで、重要な第二の防御層が追加されます。MFAでは、リソースにアクセスするために、知っているもの(パスワード)、持っているもの(電話やセキュリティキー)、自分自身であるもの(指紋)など、2つ以上の認証要素を提供する必要があります。この層状のアプローチにより、攻撃者がパスワードを盗んだとしても、追加の要素がなければアカウントにアクセスできません。

MFAの効果は十分に文書化されています。マイクロソフトのデータは、アカウント侵害攻撃の99.9%以上をブロックすることを示しており、グーグルはセキュリティキーを持つユーザーに対するフィッシングからの成功したアカウント乗っ取りはゼロであると報告しています。このセキュリティプラクティスはもはやオプションではなく、銀行、メール、クラウドサービス、GitHubのような開発者プラットフォームなど、あらゆる敏感なアカウントを保護するための業界標準です。

この実践を実装する方法

適切な実装は、MFAのセキュリティ利益を最大化し、摩擦を最小限に抑えます。重要なのは、適切な方法を選択し、それらを安全に管理することです。

- 強力な要素を優先する: どんなMFAでもないよりは良いですが、すべての方法が同じではありません。ハードウェアセキュリティキー(例:YubiKey、Titan)は、フィッシングに対する最高の保護レベルを提供します。AuthyやGoogle Authenticatorのような認証アプリは、SIMスワッピング攻撃に脆弱なSMSよりも大幅に向上しています。

- 最初にメールで有効にする: あなたの主要なメールアカウントは、他のすべてのサービスのパスワードをリセットするための鍵となることが多いです。最初にそれを保護することは重要なステップです。これについて詳しく知りたい場合は、メールセキュリティのためのMulti-Factor Authenticationに関するガイドを参照してください。

- バックアップコードを安全に保管する: MFAを設定すると、主要なデバイスを失った場合に使用するバックアップコードが提供されます。

- これらのコードは、アカウントパスワード自体とは別に、パスワードマネージャーのような安全で暗号化された場所に保管してください。

ShiftShift Extensionsのユーザーにとって、ブラウザに関連付けられたコアアカウント(GoogleやMicrosoftアカウントなど)でMFAを有効にすることは不可欠です。これは、ブラウザ拡張機能とそのデータを制御する中心的なハブが完全にあなたのものであることを保証する強力な保護手段を提供します。

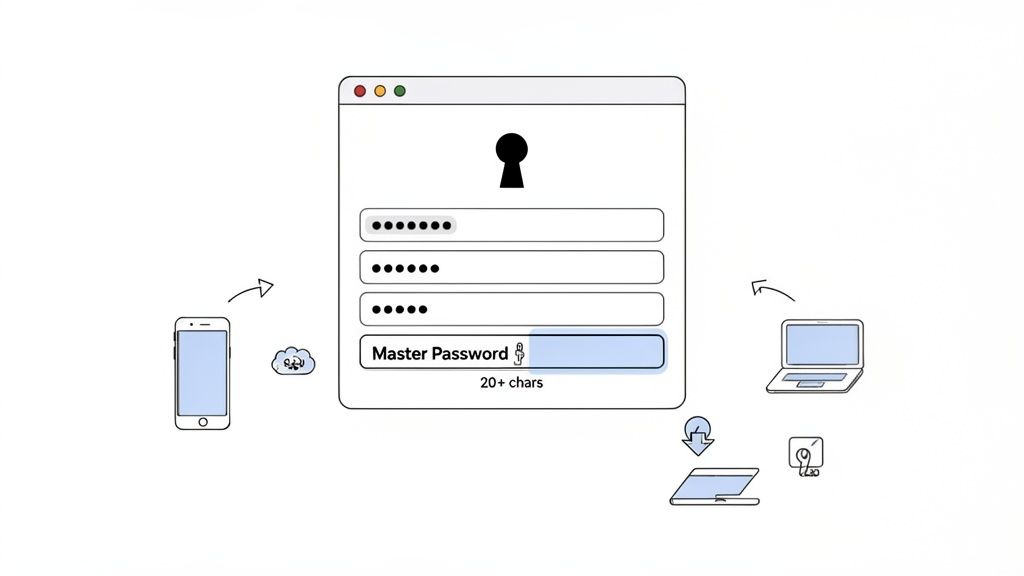

3. 信頼できるパスワードマネージャーを使用する

すべてのアカウントに対して強力でユニークなパスワードを使用することはパスワードセキュリティの基本原則ですが、人間の記憶はそれに追いつけません。パスワードマネージャーは、資格情報を安全に生成、保存、自動入力することでこの問題を解決します。これらのツールは、暗号化されたデジタル金庫として機能し、他のすべてのパスワードにアクセスするために1つの強力なマスターパスワードだけを覚えておけばよく、セキュリティと利便性の間の対立を効果的に解決します。

このアプローチは、特に異なるサービスや環境で数十または数百のアカウントを管理する開発者や技術専門家にとって、現代のデジタルライフにおいて不可欠なインフラです。スプレッドシートやブラウザベースのストレージなどの安全でない方法に依存するのではなく、専用のパスワードマネージャーは、データを保護するために強力なゼロ知識暗号化を使用します。これは、プロバイダーでさえあなたの保存された資格情報にアクセスできないことを意味します。

この実践を実施する方法

パスワードマネージャーを選択し、正しく設定することは、安全なデジタル基盤を確立するために重要です。

- 信頼できるプロバイダーを選択: 強い評判と透明なセキュリティプラクティスを持つマネージャーを探してください。選択肢には、Bitwardenのようなオープンソースの選択肢、1Passwordのようなエンタープライズグレードのソリューション、KeePassのようなローカルのオフライン代替品があります。

- 壊れないマスターパスワードを作成: これはあなたが持っている中で最も重要なパスワードです。20文字以上の長いフレーズで、ユニークで他のどこでも使用されたことがないものにしてください。

- 多要素認証(MFA)を有効にする: アクセスを許可する前に、認証アプリや物理的なセキュリティキーなどの2番目の確認ステップを要求することで、金庫を保護します。これにより、重要な保護層が追加されます。

- 内蔵のジェネレーターを使用: パスワードマネージャーに新しいアカウントのために暗号的にランダムなパスワードを作成させます。これにより人間のバイアスが排除され、最大の強度が確保されます。この機能は、ShiftShiftのパスワードジェネレーターなどのツールに直接組み込まれています。

パスワードマネージャーを選択したら、パスワードマネージャーのベストプラクティスを熟知して、そのセキュリティの利点を最大化してください。弱い、再利用された、または古いパスワードについて定期的に金庫を監査し、迅速に更新してください。

4. メールアカウントで二段階認証を有効にする

あなたのメールアカウントは、デジタルライフのマスターキーです。パスワードリセットリンク、セキュリティ通知、機密通信の中心的なハブです。これをパスワードだけでなく、他の方法でも保護することは、採用できるパスワードセキュリティの中で最も影響力のあるベストプラクティスの1つです。二段階認証(2SV)、または二要素認証(2FA)を有効にすることで、重要な第二の防御層が追加され、パスワードが盗まれてもアカウントがアクセス不能のままとなります。

この方法では、アクセスを許可するためにパスワード以外の2番目の情報が必要です。これは、認証アプリからのコード、物理的なセキュリティキー、または信頼できるデバイスに送信されるプロンプトである可能性があります。ほぼすべての他のサービスのパスワードをリセットするために使用できる主要なGmailやMicrosoftアカウントのような高価値のターゲットに対して2SVを実装することで、単純なパスワード漏洩の脅威を効果的に無効化します。

この実践を実施する方法

2SVの設定は簡単なプロセスであり、セキュリティを大幅に強化します。目標は、攻撃者があなたのデバイスの1つに物理的にアクセスしない限り、ログインできないようにすることです。

- SMSよりも認証アプリを優先: SMSベースの2SVは何もしないよりは良いですが、SIMスワッピング攻撃に対して脆弱です。Google AuthenticatorやAuthyのような時間ベースのワンタイムパスワード(TOTP)アプリを使用して、より安全な確認方法を提供してください。GoogleやMicrosoftなどの主要なプロバイダーはこれを強く支持しています。

- バックアップ方法を登録: 常に複数の確認方法を設定してください。バックアップの電話番号を登録し、一時的な回復コードのセットを生成します。これらのコードは、パスワードマネージャーとは別の安全で暗号化された場所(暗号化されたファイルや物理的な金庫など)に保管してください。

- 回復プロセスをテスト: 必要になる前に、2SVと回復方法をテストしてください。バックアップの電話番号が機能していることを確認し、回復コードの場所を把握しておいてください。この情報は、年に一度またはデバイスを変更するたびに更新して、アカウントからロックアウトされないようにしてください。

5. ソフトウェアを定期的に更新およびパッチ適用する

効果的なパスワードセキュリティは、パスワード自体を超えて、資格情報を処理するソフトウェアの整合性に依存します。ソフトウェアを定期的に更新およびパッチ適用することは、パスワードセキュリティのための重要な、しかししばしば見落とされるベストプラクティスです。オペレーティングシステム、ブラウザ、アプリケーションの脆弱性は、攻撃者によって悪用され、保存された資格情報を盗む、キーストロークを記録する、または認証手段を完全にバイパスすることができます。

ソフトウェアの更新には、これらの既知の抜け穴を広く悪用される前に閉じる重要なセキュリティパッチが含まれていることがよくあります。たとえば、2021年の悪名高いLog4Shell脆弱性は、数百万のアプリケーションに影響を与え、攻撃者がリモートでコードを実行できるようにしました。これは、単一のパッチ未適用の欠陥が壊滅的な結果をもたらす可能性があることを強調しています。ソフトウェアを最新の状態に保つことで、最新の発見された脅威から保護されます。

この実践を実施する方法

ソフトウェアの更新を日常生活に組み込むことは、シンプルでありながら強力なセキュリティ習慣です。目標は、攻撃者が既知の脆弱性を悪用する機会のウィンドウを最小限に抑えることです。

- 自動更新を有効にする: これは、保護を維持するための最も効果的な方法です。オペレーティングシステム(WindowsやmacOSなど)や主要なアプリケーションを自動的に更新をインストールするように設定してください。ChromeやFirefoxなどの最新のブラウザは、バックグラウンドで静かに更新されるように設計されており、セキュリティを維持するための重要な機能です。

- ブラウザ拡張機能を定期的にチェック: 拡張機能はブラウザのセキュリティコンテキスト内で動作し、重要な権限を持つことがあります。毎週、ブラウザの拡張機能管理ページ(例:

chrome://extensions)を訪れて、拡張機能の更新を手動で確認してください。 - これにより、発見された脆弱性が迅速に修正されることが保証されます。

- オペレーティングシステムのパッチを優先する: あなたのOSはデバイスのセキュリティの基盤です。OSプロバイダーからのセキュリティパッチ通知に即座に注意を払い、可能な限り早くインストールしてください。これらの更新は、デバイス上のすべてのアプリケーションを危険にさらす可能性のあるシステムレベルの脅威に対処することが多いです。

ShiftShift Extensionsのユーザーにとって、ブラウザを最新の状態に保つことは非常に重要です。拡張機能はChromeの環境内で機能するため、そのセキュリティはブラウザの整合性に直接関連しています。パッチが適用されたブラウザは、ShiftShiftが動作する安全なサンドボックスが妥協されないことを保証し、ブラウザ内の活動やデータを保護します。

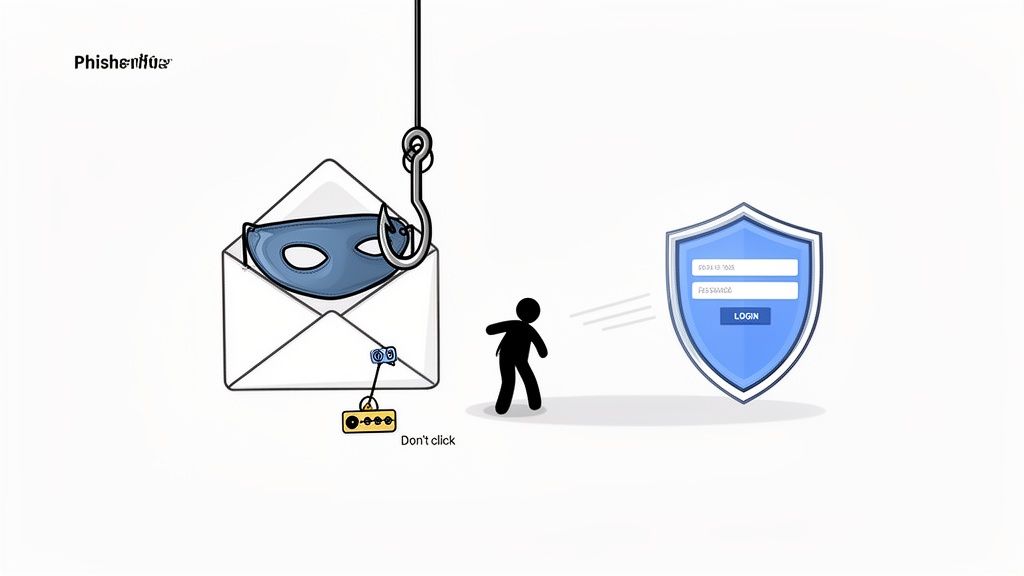

6. フィッシングおよびソーシャルエンジニアリング攻撃を避ける

フィッシング攻撃やソーシャルエンジニアリングは、技術的防御を回避し、人間の要素をターゲットにする巧妙な脅威です。強力なパスワードを破ろうとするのではなく、攻撃者はあなたを操作して自らそれを提供させます。これらの手口は、緊急性や魅力的な言葉を使用してパニックや機会の感覚を生み出し、悪意のあるリンクをクリックさせたり、機密情報を漏らさせたりします。最も堅牢なパスワードや多要素認証も、説得力のあるフィッシング詐欺によって無効にされる可能性があります。

この手法の普及は驚異的です。IBMの調査によると、人為的ミスは大多数のデータ侵害に関与しており、これらの心理的操作がいかに効果的であるかを浮き彫りにしています。主要なテクノロジー企業に対する成功したスピアフィッシングキャンペーンや、年間数十億ドルの損失をもたらす「CEO詐欺」のスキームは、誰もが免疫を持っていないことを証明しています。したがって、健全な懐疑心を育むことは、パスワードセキュリティのための最も重要なベストプラクティスの一つです。

このプラクティスを実施する方法

これらの攻撃に対抗するための鍵は、意識と一貫した慎重なアプローチであり、未承諾のコミュニケーションに対する習慣を築くことで、脅威がエスカレートする前に中和できます。

- 送信者とリンクを精査する: 送信者のフルメールアドレスを常に確認し、表示名だけではなく、リンクをクリックする前にマウスをその上に置いて実際の宛先URLをプレビューし、正当なドメインと一致することを確認してください。

- ウェブサイトに直接アクセスする: ログインを求めるメール内のリンクをクリックするのではなく、ブラウザを開いてウェブサイトのアドレスを手動で入力してください。これにより、偽のログインページに送られるリスクを完全に回避できます。

- 緊急性に注意する: 攻撃者は、あなたに考えずに行動させるために緊急性を生み出します。即時の行動を要求するメッセージ、アカウントの閉鎖を脅すメッセージ、またはあまりにも良すぎる報酬を提供するメッセージには、すぐに疑いを持ってください。

- 別のチャネルで確認する: 同僚やサービスから疑わしいリクエストを受け取った場合は、既知の別のコミュニケーション手段(電話や新しいメッセージなど)を通じて連絡し、その正当性を確認してください。

- ブラウザのセキュリティ機能を利用する: 現代のブラウザは、HTTPSのための鍵アイコンなど、明確なセキュリティ指標を提供します。また、暗号化されたDNSを使用することでセキュリティを強化でき、DNS over HTTPSがプライバシーを強化し、特定の攻撃から保護する方法についてさらに学ぶことができます。

7. アカウントの侵害通知と不審な活動の監視

最も強力なパスワードでさえ、保持しているサービスがデータ侵害を受けると危険にさらされる可能性があります。プロアクティブな監視は防御の重要な層であり、あなたの認証情報が露出したときに迅速に反応できるようにします。この実践は、既知の侵害に対して定期的にアカウントをチェックし、不正アクセスの兆候がないかアカウントの活動を監視することを含みます。

この警戒心は、あなたのセキュリティ姿勢を受動的から能動的に変えます。アカウントが不正に使用されたという通知を待つのではなく、初期の露出を特定し、重大な損害が発生する前にパスワードを変更するなどの即時の行動を取ることができます。これは、パスワードセキュリティの包括的な戦略の重要な要素です。

この実践を実施する方法

効果的な監視は、自動化ツールと手動チェックを組み合わせて、最も重要なアカウントを監視します。目標は、潜在的な脅威が発見され次第、あなたに警告を発するシステムを作成することです。

- 侵害通知サービスを利用する: 定期的にあなたのメールアドレスを既知の侵害のデータベースと照合します。Troy Huntの「Have I Been Pwned」などのサービスは、この目的に非常に役立ちます。多くの現代的なパスワードマネージャーもこの機能を統合しており、保存したパスワードがデータ漏洩に現れた場合に自動的に警告を発します。

- ログインおよびセキュリティアラートを有効にする: 重要なアカウント(メール、銀行、ソーシャルメディアなど)を設定して、新しいログインや不審な活動のためにメールやテキストメッセージでアラートを送信するようにします。これにより、潜在的な不正アクセスのリアルタイム通知が得られます。

- アカウント活動ログを確認する: 定期的に、主要なメールおよび金融アカウントのログイン履歴や最近の活動ログをチェックします。認識できないデバイス、場所、またはアクセス時間を探します。何か不審な点を見つけた場合は、そのデバイスのアクセスを直ちに取り消し、パスワードを変更してください。

- ツールを信頼する: ShiftShiftのようなブラウザ拡張機能を使用する際は、さまざまなタスクをローカルで処理するため、データのセキュリティが最も重要です。これらのツールはブラウザ内で動作するため、不正な活動が行われていないことを確認することが不可欠です。ShiftShiftがユーザーデータを優先する方法については、包括的なプライバシーポリシーを確認することで学ぶことができます。

8. パスワード回復方法とバックアップコードを安全に保つ

最も強力なパスワードも、自分のアカウントにロックアウトされてしまうと無用の長物です。バックアップメール、電話番号、マルチファクター認証(MFA)バックアップコードなどのパスワード回復メカニズムは、主要な認証が失敗したときの命綱です。しかし、これらのフォールバックはしばしばセキュリティチェーンの最も弱いリンクであり、攻撃者がパスワードをリセットし、アカウントを掌握するためのバックドアを提供します。

これらの回復方法を保護することは、包括的なパスワードセキュリティ戦略の重要な要素です。攻撃者が回復メールを侵害すると、それにリンクされた任意のアカウントのパスワードリセットを開始でき、複雑なパスワードやMFAをバイパスすることができます。同様に、GoogleやGitHubのようなサービスのバックアップコードが盗まれると、即座にアクセスが許可され、主要な二要素デバイスが無用の長物になります。

この実践を実施する方法

目標は、回復方法を主要な認証情報と同じレベルのセキュリティで扱い、簡単に侵害されたり社会工学的に操作されたりしないようにすることです。

- 回復チャネルを安全に隔離する: 一般的に知られていない、または一般的な通信に使用されていない専用のメールアドレスをアカウント回復用に使用します。セキュリティ質問を設定する際には、偽のしかし記憶に残る回答を提供します。たとえば、「最初のペットの名前」は、あなたしか知らない無関係なランダムな単語にすることができます。

- バックアップコードを安全に保管する: Googleのようなサービスが2段階認証用のバックアップコードを提供する場合、主要なパスワードと同じパスワードマネージャーに保存しないでください。印刷して物理的に安全な場所(金庫など)に保管するか、メインのボールトとは別の暗号化されたデジタルファイルに保存してください。

- 定期的に確認およびテストする: 年に一度は、重要なアカウントに関連付けられた回復用の電話番号やメールアドレスを確認します。それらが最新であり、あなたの管理下にあることを確認してください。また、緊急時が発生する前に回復プロセスを定期的にテストしておくことも賢明です。

アカウント回復オプションを強化することで、一般的でしばしば悪用される攻撃ベクトルを閉じます。これにより、ロックされたアカウントに再度アクセスできるのはあなた自身だけであり、デジタルアイデンティティの全体的な整合性を強化します。

9. 安全なパスワードハイジーンを実践する: パスワードを共有したり再利用したりしない

適切なパスワードハイジーンは、認証情報を扱う日常的な習慣を含みます。これはパスワードセキュリティの核心的な要素であり、最も強力なパスワードをも台無しにする行動を防ぐことに焦点を当てています。パスワードハイジーンの最も重要な2つのルールは、パスワードを誰とも共有しないことと、異なるサービスで再利用しないことです。信頼できる同僚とでさえパスワードを共有することは、誰がそれを知っているか、どのように保存されているかの制御を失うため、即座にセキュリティのギャップを生み出します。

パスワードを再利用することも同様に危険な行為です。これは、1つのサービスでのデータ侵害が他のすべてのアカウントを危険にさらすドミノ効果を生み出します。攻撃者は、1つの侵害から漏洩した認証情報を使用して、他の人気プラットフォームに対して認証情報の詰め込み攻撃を仕掛け、ユーザーがパスワードを再利用していると賭けます。これらのハイジーン原則を守ることは、強靭なセキュリティ姿勢を維持するために不可欠です。

この実践を実施する方法

良好なパスワードハイジーンは、安全な習慣を構築し、それらの習慣を維持しやすくするために適切なツールを活用することです。目標は、各パスワードをユニークで機密性の高い鍵として扱うことです。

- パスワードマネージャーの共有機能を使用する: 誰かにアカウントへのアクセスを許可する必要がある場合は、パスワードを直接メールやメッセンジャーで送信しないでください。代わりに、信頼できるパスワードマネージャーの内蔵された安全な共有機能を使用し、生の認証情報を公開することなく、制御可能で取り消し可能なアクセスを許可します。

- シングルサインオン(SSO)を実装する: チーム環境では、SSOがゴールドスタンダードです。これにより、ユーザーは中央のアイデンティティプロバイダーによって管理される単一の認証情報セットで複数のアプリケーションにアクセスできます。これにより、共有パスワードの必要が完全に排除され、AWS IAMのベストプラクティスで見られるように、共有ルート認証情報よりも個々のユーザーアカウントが義務付けられます。

- パスワードを物理的に書き留めない: パスワードを付箋、ノートブック、ホワイトボードに保存することは避けてください。これらは簡単に失われたり、盗まれたり、写真に撮られたりし、デジタルセキュリティ対策を完全にバイパスします。

- 不安全なデジタル場所にパスワードを保存しない: 暗号化されていないテキストファイル、スプレッドシート、共有または公共のコンピュータのブラウザのオートコンプリートにパスワードを保存しないでください。

特に、ShiftShift Extensionsを使用する開発者やQAエンジニアのような機密データを扱うチームや個人にとって、厳格なパスワード管理を実践することは単なる推奨事項ではなく、必要不可欠です。これは、慎重に作成した強力なパスワードが単なる失敗のポイントではなく、堅牢な防御として機能することを保証します。

10. ユーザーを教育し、パスワードセキュリティポリシーを確立する

個々のパスワードセキュリティの取り組みは、強力な組織文化と明確なガイドラインによって強化されます。正式なパスワードポリシーを確立し、ユーザーに現在の脅威について教育することで、セキュリティは個人的な負担から共有された集団の責任へと変わります。この実践は重要です。なぜなら、1つのアカウントが侵害されると、組織全体に影響を及ぼすセキュリティ侵害が発生する可能性があるからです。

強力なポリシーと継続的なトレーニングを組み合わせることで、レジリエントなセキュリティ姿勢が生まれます。ユーザーがフィッシングや資格情報の詰め込みなどのルールの背後にある「なぜ」を理解すると、彼らは遵守し、会社のデータの積極的な防衛者になる可能性が高まります。このアプローチは、技術だけでは教育を受けたユーザーがいなければ不十分であることを認識しているSOC 2やPCI-DSSなどのコンプライアンス基準によって義務付けられています。

この実践をどのように実施するか

目標は、効果的でありながらユーザーフレンドリーなポリシーを作成し、回避策ではなく採用を促すことです。これには、明確なルールを設定し、教育を提供し、適切なツールを供給するというバランスの取れたアプローチが必要です。

- 明確で現代的なポリシーを確立する: 理解しやすいパスワードポリシーを作成します。NISTからの現代的なガイダンスは、強制的な複雑さよりも長さを重視しています。良い出発点は、最低12文字を要求し、多要素認証の使用を義務付け、パスワードの再利用を禁止することです。

- 定期的なセキュリティトレーニングを実施する: 四半期ごとまたは半年ごとのセキュリティ意識トレーニングを実施します。フィッシング、ソーシャルエンジニアリング、弱いパスワードの使用の危険性などの一般的な脅威をカバーします。セキュリティインシデントの実際の匿名化された例を使用して、その影響を説明します。

- ルールだけでなくサポートツールを提供する: 最も効果的なポリシーは、制限的ではなく、支援的です。ルールを単に指示するのではなく、企業パスワードマネージャーやパスワードジェネレーターなどの承認されたツールを提供することで、ユーザーをエンパワーメントします。これにより、摩擦なくパスワードセキュリティのベストプラクティスに従うことが容易になります。

- ポジティブなセキュリティ文化を育む: 潜在的なセキュリティ問題を報告することが簡単で報われる文化を奨励します。セキュリティ意識の高い行動を示す従業員を称賛します。

- セキュリティが罰則的手段ではなく、集団的目標として捉えられると、組織全体がより安全になります。

パスワードセキュリティのベストプラクティス比較トップ10

| プラクティス | 🔄 実装の複雑さ | ⚡ リソース要件 | ⭐ 期待される効果 | 📊 典型的な結果 / 影響 | 💡 理想的な使用ケース / ヒント |

|---|---|---|---|---|---|

| 各アカウントに対して強力でユニークなパスワードを使用する | 中程度 — ユニークなエントリーを作成するための規律が必要 | 低 — パスワードジェネレーターを推奨 | ⭐⭐⭐ — 再利用リスクを大幅に低減 | 侵害の影響範囲を制限; 認証情報の詰め込みを防止 | すべてのアカウントに使用; 12〜16文字以上を推奨; ジェネレーターを使用 |

| 多要素認証(MFA)を実装する | 中程度 — アカウントごとの設定とバックアップ計画 | 中程度 — 認証アプリ、ハードウェアキー、デバイス | ⭐⭐⭐⭐ — ほとんどのアカウント乗っ取りを防止 | 不正アクセスを大幅に低下; コンプライアンスを助ける | 管理者/メール/クラウドにとって重要; 高価値にはハードウェアキーを推奨 |

| 信頼できるパスワードマネージャーを使用する | 低〜中程度 — 初期設定とマスターパスワード管理 | 中程度 — マネージャーアプリ、可能なサブスクリプション、デバイスの同期 | ⭐⭐⭐ — 大規模にユニークで強力なパスワードを可能にする | 再利用を減らし、侵害アラートと安全な共有を提供 | 個人やチームに最適; マネージャーでMFAを有効にする |

| メールアカウントで二段階認証を有効にする | 低 — プロバイダーの指示に従う | 低 — 認証アプリまたはバックアップ電話 | ⭐⭐⭐⭐ — 主な回復チャネルを保護 | アカウント回復を保護; 大規模なアカウント乗っ取りを防止 | すべての主要メールで有効にする; SMSよりもアプリ/ハードウェアを使用 |

| ソフトウェアを定期的に更新およびパッチ適用する | 低 — 自動更新を有効にし、定期的にチェック | 低 — 安定したネットワーク、管理者の監視 | ⭐⭐⭐ — 既知の欠陥の悪用を防止 | マルウェア/キーロガーのリスクを低減; ブラウザ/拡張機能のセキュリティを維持 | 自動更新を有効にする; 拡張機能とOSを定期的にチェック |

| フィッシングおよびソーシャルエンジニアリング攻撃を避ける | 中程度 — 継続的なトレーニングとユーザーの警戒 | 低 — トレーニング資料、シミュレーションテスト | ⭐⭐⭐ — 人間をターゲットにした攻撃に対して必須 | 成功したフィッシング事件が少ない; より強固なセキュリティ文化 | ユーザーをトレーニングし、リンクをホバーし、送信者を確認し、シミュレーションを実施 |

| 侵害通知および疑わしい活動のためにアカウントを監視する | 低〜中程度 — 定期的にアラートを購読し、確認 | 低 — 侵害サービス、パスワードマネージャーのアラート | ⭐⭐⭐ — 迅速な検出と対応を可能にする | 早期の封じ込め; 侵害後の積極的な認証情報の変更 | 毎月HIBPをチェックし、マネージャーのアラートを有効にし、ログイン活動を確認 |

| パスワード回復方法とバックアップコードを安全に保つ | 中程度 — 複数の回復方法の設定と安全な保管 | 低〜中程度 — 暗号化されたストレージまたは物理的な金庫 | ⭐⭐⭐ — 不正な回復とロックアウトを防止 | 信頼できる回復プロセス; サポートのエスカレーションを減少 | バックアップコードをオフライン/暗号化して保存; 複数の連絡先を登録 |

| 安全なパスワード衛生を実践する: パスワードを共有したり再利用したりしない | 中程度 — ポリシーの遵守と文化の変化 | 低 — ポリシー + パスワードマネージャー / SSOツール | ⭐⭐⭐ — 内部リスクと影響範囲を制限 | 責任感の向上; 共有された認証情報の事件を減少 | パスワードマネージャーの共有やSSOを使用; プレーンテキストの共有を禁止 |

| ユーザーを教育し、パスワードセキュリティポリシーを確立する | 高 — ポリシーの設計、トレーニング、施行 | 中程度〜高 — トレーニングプログラム、監視ツール | ⭐⭐⭐ — 組織全体のベストプラクティスを維持 | 一貫した行動、コンプライアンス、迅速な侵害対応 | ツール(マネージャー/ジェネレーター)を提供し、定期的なトレーニングと明確なポリシーを実施 |

実践から習慣へ: セキュリティを日常生活に統合する

デジタル世界をナビゲートするには、何をすべきかを知るだけでは不十分で、一貫した意識的な行動が求められます。強力なパスワードセキュリティの10の柱を探求し、すべてのアカウントに対して強力でユニークな認証情報を作成するという基本的な原則から、多要素認証(MFA)の戦略的実装や安全なパスワードマネージャーの採用までを考察しました。フィッシングやソーシャルエンジニアリングの危険性を認識し、明確なセキュリティポリシーの組織的必要性を理解しました。これらのパスワードセキュリティのベストプラクティスを通じた旅は明確な真実を明らかにします: あなたのデジタル安全は購入する製品ではなく、育てるプロセスです。

核心的な課題は、この知識を実践のチェックリストから根付いた第二の自然の習慣に変えることです。アドバイスの量は圧倒的に感じられるかもしれませんが、進展は段階的で高い影響を持つ変化を通じて達成されます。目標は一夜にして完璧を達成することではなく、徐々に強固な防御姿勢を構築することです。

あなたの即時アクションプラン: より安全な自分への三つのステップ

この理論から現実への移行を実現するために、最小限の初期努力で最も重要なセキュリティ向上を提供する行動に焦点を当ててください。これを「今すぐ始める」プランと考えてください:

- デジタルハブを保護する: あなたの主要なメールアカウントは、デジタル王国への鍵です。今日何もしない場合でも、このアカウントでMFAまたは二段階認証を有効にしてください。この単一の行動は、不正アクセスに対する強力な障壁を作り、他の無数のサービスのリセットリンクや通知を保護します。

- 集中型ボールトを採用する: 信頼できるパスワードマネージャーを選択してインストールします。すべてのアカウントを一度に移行することを心配しないでください。

- 新しいアカウントを作成する際には、まずそれらを追加し、徐々に銀行、ソーシャルメディア、主要な作業ツールなどの最も重要なログイン情報を移行してください。これが、パスワードの使い回しを永遠に排除するための第一歩です。

- 生成する、作成しない: 複雑なパスワードを自分で考え出そうとするのをやめましょう。人間は真のランダム性を生み出すのが非常に苦手です。代わりに、すべての新しいアカウントや更新する既存のパスワードに対してパスワードジェネレーターを使用し始めましょう。これにより、精神的な努力をせずに、あなたの資格情報が最高の複雑さとエントロピーの基準を満たすことが保証されます。

重要な洞察: 強力なセキュリティへの道は、一度に大規模なオーバーホールを行うことではありません。時間をかけて積み重なる一連の小さく、一貫した、そして賢明な選択のことです。それが進化する脅威に対して、強靭で適応力のある防御を構築します。

基本を超えて: セキュリティマインドセットの育成

これらの基礎的な習慣が整ったら、私たちが議論してきた広範な原則を統合するのが容易になります。あなたは自然に、フィッシングの試みの特徴を認識し、未承諾のメールに対してより懐疑的になるでしょう。ソフトウェアを定期的に更新することは、煩わしい中断ではなく、ルーチンの作業となります。アカウントの回復方法について批判的に考え、簡単に推測できるセキュリティ質問よりも、安全で事前に生成されたバックアップコードを選ぶようになります。

これらのパスワードセキュリティのベストプラクティスを習得することは、データを保護する以上の意味があります。それは、コントロールと安心感を取り戻すことです。あなたの個人情報、財務資産、デジタルアイデンティティがあなた自身のものであり続けることを確保することです。これらの実践を日常の習慣に変えることで、あなたは脅威に反応するだけでなく、設計によって強靭なデジタルライフを積極的に構築しています。今日投資する努力は、あなたの将来のセキュリティとデジタルの幸福への直接的な投資です。

ベストプラクティスを effortless な習慣に変える準備はできましたか? ShiftShift Extensions は、飛び出すようなクラック不可能な資格情報を作成するための強力なパスワードジェネレーターを含む、必要なブラウザ内ツールを提供します。ShiftShift Extensions からオールインワンツールキットをダウンロードして、セキュリティワークフローを合理化し、生産性を向上させましょう。