DNS over HTTPSとは?暗号化されたブラウジングのガイド

DNS over HTTPS (DoH) とは何かに興味がありますか?このガイドでは、DoH がどのようにあなたの DNS ルックアップを暗号化してプライバシーを向上させ、ブロックを回避し、ブラウジングを安全にするかを説明します。

DNS over HTTPS(DoH)は、ウェブブラウジングをプライベートに保つために設計された現代的なプロトコルです。これは、オンラインでの最初のステップ、つまりウェブサイトのアドレスを調べることを暗号化することによって実現されます。公共のポストカードを封印されたプライベートレターに交換するようなものです。あなたのリクエストは、ネットワーク上の好奇の目から隠されています。

DNS over HTTPSが解決するプライバシーの問題

ウェブサイトを訪れるたびに、あなたのデバイスは、入力した人間に優しい名前(例えばexample.com)を機械が読み取れるIPアドレスに変換する必要があります。これは、インターネットの電話帳であるドメインネームシステム(DNS)が処理します。

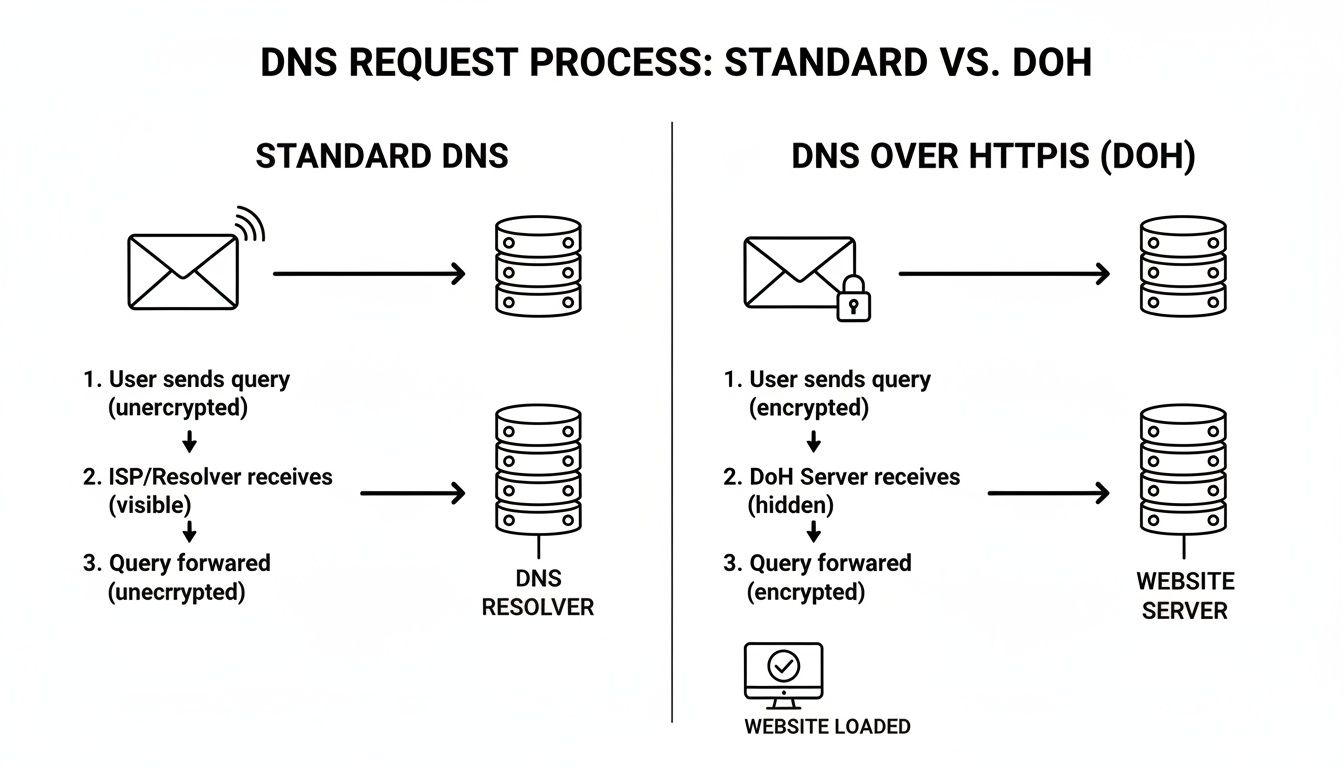

数十年にわたり、このDNSルックアップは完全に暗号化されておらず、オープンな状態で行われてきました。つまり、あなたのインターネットサービスプロバイダー(ISP)、オフィスのネットワーク管理者、または公共のWi-Fi接続を監視している誰もが、あなたが調べるすべてのサイトを見ることができるということです。これは、目的地に行く前に部屋の中の全員にその行き先を告げるようなものです。

このプライバシーの欠如は深刻な問題を引き起こします:

- ISPの追跡:あなたのインターネットプロバイダーは、あなたの全てのブラウジング履歴を簡単に記録できます。彼らはこのデータをターゲット広告に使用したり、データブローカーに販売したりすることができます。

- 公共Wi-Fiでの盗聴:コーヒーショップや空港のネットワークでは、攻撃者があなたのDNSリクエストを簡単に監視し、あなたのプロファイルを作成したり、使用しているサービスを確認したりできます。

- DNSハイジャック:悪意のある者があなたの暗号化されていないDNSリクエストを傍受し、偽のIPアドレスを返すことで、あなたを資格情報を盗むために設計されたフィッシングサイトにリダイレクトする可能性があります。

デジタル封筒の封印

DNS over HTTPSは、これらのDNSルックアップを、オンラインバンキングやショッピングを保護する同じ安全なHTTPSプロトコル内に包み込むことで、ゲームを変えます。この革新は、GoogleやMozillaなどの主要なプレーヤーによって、2016年頃から推進されており、あなたのDNSリクエストは他の暗号化されたウェブトラフィックと同じように見えます。

この図は、DoHがDNSクエリを安全なHTTPSトンネル内にきちんと収め、リゾルバに安全に送信する様子を示しています。

重要な部分は、あなたのリクエストとサーバーの応答の両方が、この暗号化された接続内で保護されていることです。中間の誰もそれらを見ることも、改ざんすることもできません。DoHの起源についてのより多くの歴史的背景は、Control DからのDoHの起源で見つけることができます。

DNSリクエストを通常のHTTPSトラフィックと混ぜることで、DoHはあなたのブラウジング意図を効果的にカモフラージュし、第三者が最初のステップからあなたのオンラインの旅を追跡することを非常に困難にします。

このシンプルでありながら強力な変更は、インターネットの元々の設計から欠けていた必要なプライバシーの層を追加します。

従来のDNSとDNS over HTTPSの概要

違いを本当に見るために、古い方法と新しい方法を並べてみましょう。プライバシーとセキュリティの対比は明白です。

| 機能 | 従来のDNS | DNS over HTTPS(DoH) |

|---|---|---|

| 暗号化 | なし。プレーンテキストで送信。 | HTTPSで完全に暗号化。 |

| ポート | ポート53を使用。 | ポート443を使用(HTTPSの標準)。 |

| 可視性 | ISPやネットワークによって簡単に監視される。 | 通常のウェブトラフィックに溶け込む。 |

| プライバシー | 訪問したすべてのドメインを公開。 | 第三者からのドメインルックアップを隠す。 |

最終的に、DoHは脆弱で公共のプロセスを、私たちが他のすべてのために信頼している現代の暗号化されたウェブ標準の中に安全に保護します。

DoHがあなたのウェブブラウジングの旅を保護する方法

リンクをクリックしたり、ブラウザにウェブサイトを入力したりするときに実際に何が起こるのかを分解してみましょう。それは瞬時に見えますが、裏では多くの活動が行われています。DNS over HTTPS(DoH)はこのプロセスに介入し、あなたの活動を好奇の目から守る重要なプライバシーの層を追加します。

従来のDNSをポストカードを送ることに例えると、途中でそれを扱う誰もが—あなたのインターネットプロバイダー、オフィスのネットワーク管理者、または公共Wi-Fiのハッカー—あなたが到達しようとしているアドレス(例えば「mybank.com」)を簡単に読むことができます。秘密はありません。

DoHはそのポストカードを封印された不透明な封筒の中に入れます。リクエストを安全にパッケージ化するので、輸送中に誰も内容を覗くことができません。

ステップ1:安全なハンドシェイク

Enterキーを押すと、ブラウザは同じ基本的な質問をする必要があります:「このウェブサイトのIPアドレスは何ですか?」しかし、その質問をオープンな部屋で叫ぶ代わりに、DoHはもっと賢いことをします。

それはDNSクエリを標準のHTTPSリクエスト内に包み込みます。これは、オンラインで買い物をする際にクレジットカードの詳細を保護するための非常に安全なプロトコルです。この新しい暗号化されたパッケージは、特別なDoH互換のDNSリゾルバに送信されます。

リクエストはポート443を通じて送信されるため、すべての安全なウェブトラフィックの標準ポートであり、デバイスがオンラインで行っている他のすべての作業に完璧に溶け込みます。これは、賑やかで騒がしい群衆の中で特定の会話を隠すようなものです。

DoHを使用すると、あなたのDNSリクエストはもはや明確に識別可能なデータの一部ではありません。それは、あなたのデバイスから常に流れる暗号化されたウェブトラフィックにシームレスに溶け込み、第三者がそれを特定して検査することを非常に困難にします。

このカモフラージュのシンプルな行為が、DoHの力の秘密です。歴史的に脆弱なウェブブラウジングの一部を、現代のウェブセキュリティの金標準で包み込みます。

ステップ2:暗号化された旅とプライベートな応答

DoHリゾルバがHTTPSパッケージを受け取ると、それを安全に開封し、あなたが要求したIPアドレスを見つけて、応答を準備します。

しかし、セキュリティはそこで止まりません。

リゾルバーは、回答であるIPアドレスを受け取り、それを新しい暗号化されたHTTPSレスポンスに戻します。この安全なパッケージは直接あなたのブラウザに戻り、開くための鍵を持っているのはあなたのブラウザだけです。

これが重要な理由です:

- 盗聴なし: 最初から最後まで、会話全体はプライベートです。中間にいる誰もあなたがオンラインでどこに行こうとしているのかを見ることはできません。

- データの整合性: 暗号化は、あなたが受け取るレスポンスが本物であり、悪意を持って変更されて偽のウェブサイトに送られることがないことを保証します。

この図は、標準のDNSリクエストのオープンで脆弱な経路と、DoHが提供する安全でプライベートな旅の違いを示しています。

ご覧の通り、DoHの「封印された封筒」アプローチはプライバシーにとって完全にゲームチェンジャーです。

最後に、あなたのブラウザは暗号化されたレスポンスを受け取り、それを開いてウェブサイトに接続します。ページの読み込みはこれまでと同じくらい速いですが、あなたのデジタルフットプリントは常に保護されていました。このセキュリティ層は、他のプライバシーツールと一緒に機能します。詳細を知りたい方は、クッキーマネージャーがどのようにあなたにさらなるコントロールを与えるかについてのガイドをご覧ください。このエンドツーエンドの暗号化が、DoHをよりプライベートなインターネットのための大きな一歩にしているのです。

DoHを使用することの実際の利点は何ですか?

DNS over HTTPS (DoH) に切り替えることは、単なる小さなプライバシーの調整以上のものです。これは、あなたのデジタルフットプリントに対して実際的なコントロールを提供し、古いDNSシステムでは決して対処できなかった方法であなたのオンライン活動を保護します。

最も明白な利点は?それは、あなたのインターネットサービスプロバイダー (ISP) があなたが訪れるすべてのサイトのログを保持するのを防ぎます。標準のDNSクエリはプレーンテキストで送信されるため、あなたのブラウジング履歴はオープンブックです。DoHはそれらのルックアップを暗号化し、その本を効果的に閉じます。

これをあなたのDNSリクエストのためのプライベートトンネルと考えてください。あなたとその先のDNSリゾルバーだけが、あなたがどこに行こうとしているのかを知っています。

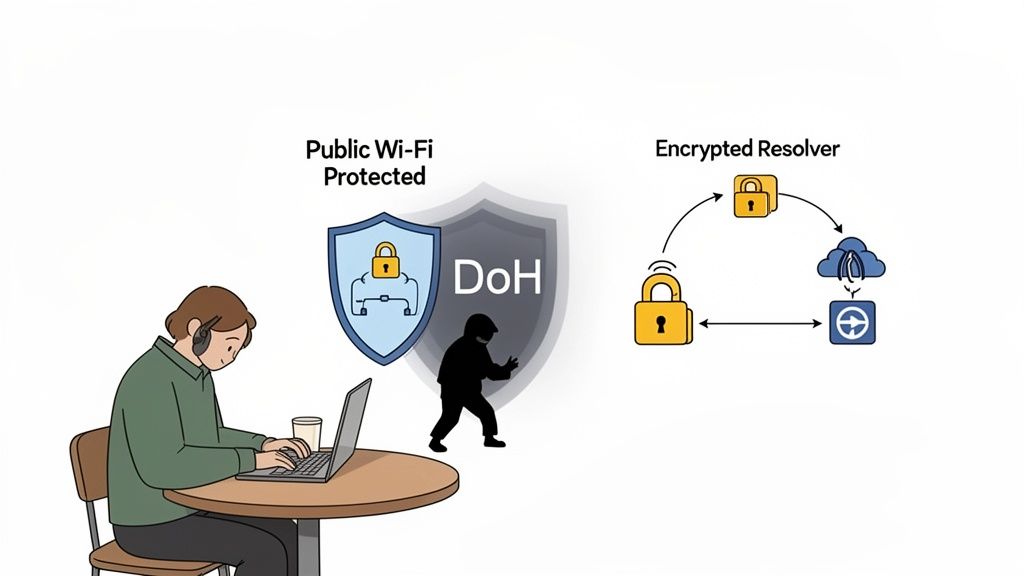

最後に、安全な公共Wi-Fi

私たちは皆、コーヒーショップ、空港、またはホテルで無料のWi-Fiに接続するという経験があります。しかし、これらのネットワークは攻撃者の遊び場であり、暗号化されていないトラフィックを簡単に盗聴できます。一般的な戦術は中間者攻撃 (MITM)です。

これはこう機能します:あなたは銀行のウェブサイトに行こうとします。同じネットワーク上の攻撃者があなたの暗号化されていないDNSリクエストを傍受し、偽のIPアドレスを提供して、説得力のあるが悪意のあるサイトのコピーに送ります。DoHを使用すると、この攻撃全体が崩れます。あなたのDNSクエリは暗号化されており、彼らには読めないため、常に本物のウェブサイトにたどり着くことができます。

DNSトラフィックを暗号化することにより、DoHはDNSスプーフィングやハイジャックなどの一般的な脅威に対する防御を強化し、公共のWi-Fiを大幅に安全に使用できるようにします。

これは、毎日不安定な接続を狙った非常に現実的な脅威に対するシンプルで強力な防御です。

ウェブ検閲とフィルターを回避する

DoHは、インターネットをオープンに保つための強力なツールでもあります。多くの企業、学校、さらには国全体がDNSリクエストをフィルタリングすることによってコンテンツへのアクセスをブロックしています。制限されたサイトにアクセスしようとすると、彼らのDNSサーバーは単に正しいIPアドレスを提供しません。

DoHは、あなたのクエリを信頼できるリゾルバーに直接送信するため、ほとんどのローカルDNSフィルターをすり抜けます。これにより、他の方法ではブロックされる可能性のあるコンテンツにアクセスできます。

ここで本当に違いが出るのは:

- ISPレベルのブロックを回避: 一部のプロバイダーは商業的またはポリシー上の理由で特定のウェブサイトをフィルタリングします。DoHはそれを回避します。

- ネットワーク制限を克服: もしあなたの職場や学校のネットワークが研究やニュースに必要なサイトをブロックしている場合、DoHはしばしばアクセスを復元します。

- 情報の自由な流れを促進: 厳しいインターネット検閲が行われている場所では、DoHはグローバルでフィルタリングされていないウェブにアクセスするための重要なツールとなります。

このシフトは、あなたがオンラインで何を見ることができるかを決定する力を与え、あなたがいるネットワークにそのコントロールを任せることはありません。セキュリティプロバイダーQuad9によると、これはより大きなトレンドの一部です。彼らは2025年までに、プライバシー重視のDNSサービスがフィッシングなどの脅威に対する標準的な防御になると予測しています。プライバシー重視のDNSが重要である理由を探ることで、この技術がどれほど重要になっているかを確認できます。

DoH vs DoT vs 従来のDNSの比較

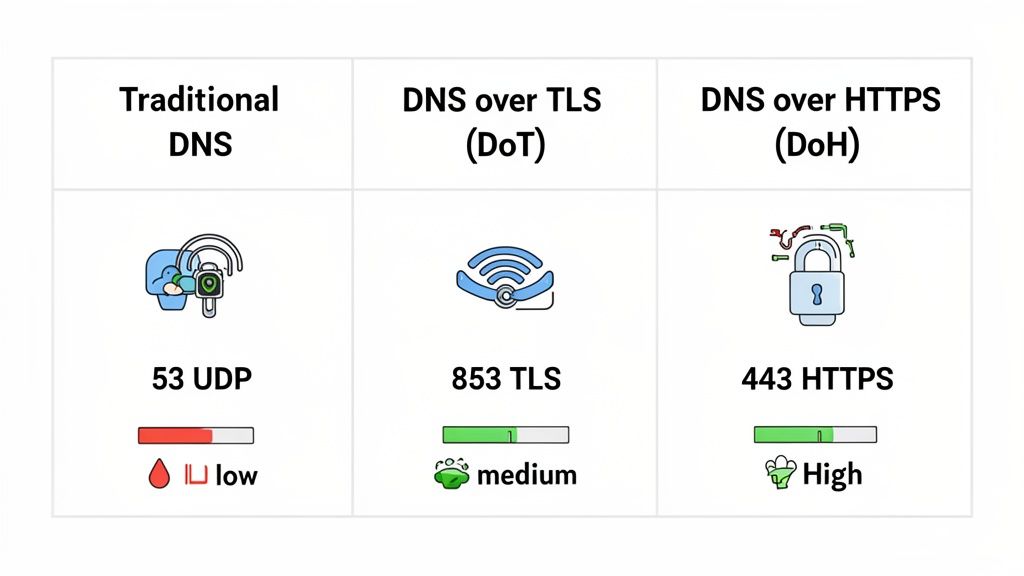

DNS over HTTPS (DoH) はオンラインプライバシーを向上させることで多くの注目を集めていますが、暗号化されたDNSに関しては唯一の選択肢ではありません。DoHがユニークである理由を本当に理解するためには、古い兄弟であるDNS over TLS (DoT)と、インターネットが構築された古典的な非暗号化DNSと並べて比較する必要があります。

各プロトコルはセキュリティとプライバシーを異なる方法で扱い、いくつかの重要なトレードオフを生じさせます。

正しい選択は、強力な暗号化の必要性とネットワーク管理、プロトコルの展開の容易さをバランスさせることに尽きます。

それぞれの違いを深く掘り下げ、ブラウザや現代のオペレーティングシステムがなぜDoHにますます傾いているのかを探ってみましょう。

DNS over TLS:暗号化への直接的アプローチ

DoHが新しい標準となる前は、DNS over TLSがDNSルックアップを保護するための選択肢でした。DoTは、DNSクエリを安全なトランスポート層セキュリティ(TLS)トンネルで包み込むことで機能します。これは、HTTPSウェブサイトを保護するための強力な暗号化と同じです。

主な違いは、DoTが専用のポートポート853で動作することです。この直接的なアプローチは効率的で、DNS専用の安全なチャネルを作成します。基本的にネットワークに「こんにちは、私は暗号化されたDNSクエリです!」と告げています。

それはセキュリティにとって素晴らしいことですが、同時にそのアキレス腱でもあります。ユニークなポートを使用しているため、ネットワーク管理者はポート853上のトラフィックを簡単に見つけてブロックし、ローカルDNSフィルタリングルールを強制することができます。これは、単に暗号化を望む場合や、DNSトラフィックが識別可能であることを気にしない場合に、DoTが素晴らしい選択肢となる理由です。

DNS over HTTPSの隠密な利点

ここでDoHが他と差別化されます。専用のポートの代わりに、DoHはDNSクエリをポート443で送信することで巧妙にマスクします。これは、すべての標準的で安全なHTTPSウェブトラフィックで使用されるポートです。

その小さな変更が大きな影響を与えます。

DoHトラフィックは、無数の他のウェブサイトやアプリからの暗号化データと全く同じように見えるため、ネットワークの観察者があなたのDNSリクエストだけを選別してブロックすることはほぼ不可能であり、すべてのウェブブラウジングに大きな混乱を引き起こすことになります。

この「カモフラージュ」はDoHの秘密兵器です。暗号化だけでなく、DoTが到底匹敵できないレベルの隠密性を提供します。これにより、DNSベースの検閲や過度に制限されたネットワークポリシーを回避するための非常に効果的なツールとなります。これは、ChromeやFirefoxのようなブラウザがそれを好ましい安全なDNSメソッドとして組み込んでいる主な理由です。ShiftShift Extensionsのようなプライバシー重視のツールも、あなたのドメインルックアップを完全にプライベートで見えない状態に保つためにDoHに依存しています。

直接比較

すべてを整理するために、詳細な比較を見てみましょう。この表は、旧式のプロトコル、その最初の暗号化された後継、および現代の隠密な標準の実際の違いを強調しています。

DNSプロトコルの詳細な機能比較

3つの主要なDNSプロトコル間の技術的および実用的な違いを詳しく見てみましょう。

| 属性 | 従来のDNS | DNS over TLS (DoT) | DNS over HTTPS (DoH) |

|---|---|---|---|

| 暗号化 | なし(プレーンテキスト) | 完全なTLS暗号化 | 完全なHTTPS暗号化 |

| 使用ポート | ポート53 | ポート853 | ポート443 |

| 可視性 | 完全に露出しており、監視が容易 | 暗号化されているが、DNSトラフィックとして容易に識別可能 | 暗号化されており、通常のウェブトラフィックに溶け込む |

| プライバシー | すべてのドメインルックアップを露出 | コンテンツ検査から保護 | コンテンツを保護し、リクエスト自体をカモフラージュ |

| ブロック可能性 | 簡単にブロックまたはリダイレクト可能 | ポートによって比較的簡単にブロック可能 | 広範な混乱なしにブロックするのは非常に困難 |

| 主な使用目的 | レガシーインターネットインフラ | 信頼できるネットワーク上でのDNSの保護 | ユーザーのプライバシーを強化し、検閲を回避 |

結局、DoHとDoTの両方は従来のDNSからの大規模なセキュリティアップグレードです。DoTはルックアップを保護するための簡潔で専用のチャネルを提供します。しかし、DoHの巧妙な日常のウェブトラフィックに溶け込む能力は、特に重い監視やフィルタリングのあるネットワークでは強力な利点をもたらし、プライバシー重視のツールやユーザーにとって明確な選択肢となっています。

批判とトレードオフの理解

DNS over HTTPS (DoH)は個人のプライバシーにとって大きな勝利ですが、万能ではありません。新しい技術と同様に、独自の課題やトレードオフが伴います。全体像を見て、DoHの人気の高まりに伴う正当な懸念を理解することが重要です。

それに対する最大の反論の1つはDNSの中央集権化のリスクです。ほとんどのウェブブラウザは、デフォルトでDoHリクエストをGoogle、Cloudflare、Quad9のような少数の巨大プロバイダーに送っています。これらの企業は強力なプライバシーポリシーを持っていますが、この設定は実質的にインターネットのアドレス帳を少数の企業の巨人の手に委ねることになります。

これは、1つの問題を別の問題に置き換えるだけです。

あなたの地元のインターネットサービスプロバイダー(ISP)があなたのブラウジング習慣を把握する代わりに、その可視性は別のテクノロジーの巨人に移ります。企業のデータ追跡に不安を感じる人にとって、これは大きな懸念です。

ネットワーク管理のジレンマ

ネットワークを管理する人々—企業、学校、あるいは親の管理機能を持つ家庭においても—にとって、DoHは大きな頭痛の種となる可能性があります。彼らは長い間、DNSトラフィックを監視してネットワークを安全に保つことに依存してきました。

このような監視は以下のために不可欠です:

- セキュリティポリシーの強制:マルウェア、フィッシング詐欺、ボットネットのコマンドセンターとして知られるドメインへのトラフィックをブロックします。

- コンテンツフィルタリング:学校や家庭などの場所で不適切または成人向けのコンテンツをネットワークから排除します。

- 規制遵守:ネットワークの活動が特定の法的または業界の要件を満たすことを確認します。

DoHは本質的に、これらの従来のDNSベースの保護策をすり抜けます。DNSクエリは暗号化され、通常のHTTPSウェブトラフィックのように見えるため、ほとんどのファイアウォールやフィルタリング装置には完全に見えなくなります。これにより、ネットワークの防御が弱まり、慎重に作成されたセキュリティポリシーに穴が開く可能性があります。

ここでの核心的な対立は、個々のユーザーのプライバシーと中央集権的なネットワーク管理との古典的な綱引きです。検閲を回避する力をユーザーに与える機能は、従業員が重要なセキュリティフィルターを回避することも可能にします。

これにより、業界内で激しい議論が巻き起こされています。セキュリティ専門家は、DoHが良い意図を持っているにもかかわらず、私たちを守るために設計されたツールを盲目にする可能性があると指摘しています。マルウェアがDoHを使用して通信を隠すようになり、発見して停止するのが非常に難しくなっているのも見られます。

バランスの取れたアプローチを見つける

この全体の議論は、DoHがすべての人に適した解決策ではないことを示しています。カフェで不審な公共Wi-Fiネットワークを使用している個人にとって、その利点は明白です。誰かがあなたの活動を覗き見るリスクは高く、DoHは重要な保護層を追加します。

しかし、企業のオフィスや学校のような管理された環境では、計算は異なります。ここでは、ネットワーク全体のセキュリティとコンテンツフィルタリングの必要性が、暗号化されたDNSからのプライバシー向上よりも優先されることがよくあります。これが、多くの組織がネットワーク上でDoHをブロックし、すべてのDNSリクエストを自社の監視サーバーに戻すことを選ぶ理由です。

最終的には、DNS over HTTPSが何であるかを真に理解することは、その力と落とし穴の両方を見ることを意味します。個人のプライバシーを強化するための素晴らしいツールですが、それがどのように、どこで使用されるかには慎重な考慮が必要です。ネットワーク管理者にとって、DoHのある世界に適応することは、セキュリティ戦略を進化させ、古いDNS監視に頼らずにユーザーを保護する新しい方法を見つけることを意味します。

DNS over HTTPSを有効にし、テストする方法

DNS over HTTPSのスイッチを入れるのは、思っているよりもずっと簡単です。私たちが日常的に使用するほとんどのウェブブラウザやオペレーティングシステムには、すでにDoHサポートが組み込まれており、数回のクリックでブラウジングに重要なプライバシー層を追加できます。

このガイドでは、最も一般的なプラットフォームでのDoHの有効化方法を説明します。設定が完了したら、DNSトラフィックが実際に暗号化されているかどうかを迅速に確認する方法についても説明します。

ウェブブラウザでのDoHの有効化

私たちの多くにとって、DoHを始める最も簡単な方法は、ウェブブラウザ内で直接有効にすることです。このアプローチは、コンピュータの主要なネットワーク設定に関係なく、ブラウザが行うすべてのドメインルックアップを暗号化するため、非常に便利です。

Google Chrome

- 右上隅の三点メニューアイコンをクリックし、設定に移動します。

- そこから、プライバシーとセキュリティに進み、次にセキュリティをクリックします。

- 「詳細設定」エリアまでスクロールし、安全なDNSを使用するオプションを探します。

- それをオンにします。デフォルトでは、ChromeはDoHをサポートしている場合、現在のインターネットプロバイダーのサービスを使用しようとします。より良いプライバシーのために、「With」を選択し、Cloudflare(1.1.1.1)やGoogle(Public DNS)などの特定のプロバイダーを選ぶことをお勧めします。

Mozilla Firefox

- 右上隅の三本線の「ハンバーガー」メニューをクリックし、設定を選択します。

- 一般パネルに留まり、ネットワーク設定までスクロールし、設定...ボタンをクリックします。

- ポップアップした新しいウィンドウで、下までスクロールし、HTTPS経由のDNSを有効にするのチェックボックスをオンにします。

- その後、リストからプロバイダーを選択するか、お気に入りのカスタムプロバイダーを入力できます。

ブラウザでDoHを有効にすることは、プライバシーにとっての迅速な勝利です。オペレーティングシステムに深い技術的変更を必要とせずに、ウェブ活動の大部分を保護します。

オペレーティングシステムでのDoHの有効化

ウェブブラウザだけでなく、他のアプリもカバーする保護を望む場合、オペレーティングシステムレベルでDoHを有効にできます。これはWindows 11では標準機能ですが、Windows 10には公式には搭載されていないことを知っておくことが重要です。

Windows 11

- 設定を開き、ネットワークとインターネットに入ります。

- 使用している接続を選択します。Wi-Fiまたはイーサネットのいずれかです。

- ハードウェアのプロパティをクリックします。

- DNSサーバーの割り当てを探し、その隣の編集ボタンをクリックします。

- 設定を「自動(DHCP)」から手動に切り替えます。

- IPv4をオンにし、DoHプロバイダーのIPアドレスを入力します(Cloudflareの場合、

1.1.1.1および1.0.0.1です)。 - 次に、優先DNS暗号化のドロップダウンメニューで、暗号化のみ(HTTPS経由のDNS)を選択します。保存をクリックすれば完了です。

DoHが機能しているか確認する方法

DoHを有効にしたら、実際に動作しているか確認することが良いアイデアです。簡単なチェックで、DNSリクエストが適切に暗号化されていることを確認できます。

これに役立つ素晴らしいツールは、Cloudflareのブラウジング体験セキュリティチェックです。ページを読み込むだけで、接続に対して自動的にいくつかのテストを実行します。あなたが気にするのは「安全なDNS」で、緑のチェックマークが表示されれば、クエリが暗号化されたチャネルを通じて送信されていることを意味します。

緑のライトが点灯したら、すべて準備完了です。そうでない場合は、設定を再確認するか、別のDoHプロバイダーを試してみてください。接続が遅いと、テスト結果に影響を与えることがあることを覚えておいてください。インターネット速度を正確にテストする方法については、専用のガイドで詳しく学ぶことができます。

HTTPS経由のDNSに関するよくある質問

DNS over HTTPSを使用する人が増えるにつれて、いくつかの一般的な質問が常に浮かび上がります。これらを解決することで、DoHがプライバシーツールキットのどこに本当にフィットするのか、スイッチを切り替えたときに何を期待すべきかを理解するのに役立ちます。最も頻繁に寄せられる質問を掘り下げてみましょう。

DoHを使用するとインターネット接続が遅くなりますか?

ほとんどの場合、いいえ。DoHがブラウジング速度に与える影響は通常非常に小さく、気付くことはありません。暗号化を追加すると、技術的には各DNSリクエストにわずかなオーバーヘッドが発生しますが、現代のコンピュータやネットワークは非常に速いため、問題なく処理できます。

場合によっては、速度が向上することもあります。インターネットプロバイダーのデフォルトDNSサーバーが遅い場合、CloudflareやGoogleのようなプロバイダーからの高性能DoHサービスに切り替えることで、実際にウェブサイトの読み込みが速くなることがあります。暗号化によるわずかな遅延は、大きなプライバシーとセキュリティの向上に対する小さな代償です。

要するに:ほとんどの人にとって、パフォーマンスの違いは無視できるものです。暗号化されたDNSから得られるセキュリティは、それだけの価値があります。

DoHはVPNの完全な代替になりますか?

まったくなりません。DoHと仮想プライベートネットワーク(VPN)を、素晴らしく連携する2つの異なるツールと考えてください。 彼らはオンラインプライバシーのパズルの異なるが同様に重要な部分を解決します。

彼らの仕事を簡単に見てみましょう:

- DNS over HTTPS (DoH): これは、あなたのブラウザがウェブサイトのIPアドレスを要求する瞬間に、のみ DNSルックアップを暗号化します。これにより、盗聴者があなたが訪れようとしているサイトを見ることを防ぎます。

- Virtual Private Network (VPN): これは、あなたのインターネットトラフィックをすべて暗号化し、接続するウェブサイトからあなたの本当のIPアドレスを隠します。これは、オンラインで行うすべてのことに対するより包括的なプライバシーシールドです。

アナロジーが役立つかもしれません:DoHは、目的地の住所を封印されたプライベートな封筒に入れるようなものです。一方、VPNは、目的地に到達するためにあなたの車全体をロックされた無地のトラックの中に入れるようなものです。最高の保護を得るためには、両方を使用することをお勧めします。

DoHを使用している場合、雇用主は私のブラウジングを見られますか?

DoHが有効になっていても、管理された会社や学校のネットワーク上であなたが見えないと仮定すべきではありません。カジュアルな盗聴をかなり難しくしますが、専用のネットワーク監視に対する魔法の弾ではありません。

雇用主は、何が起こっているかを見る他の方法を持っています。たとえあなたのDNSルックアップが隠されていても、賢いネットワーク管理者は、接続する宛先IPアドレスを見てあなたの活動の良いアイデアを得ることができます。さらに重要なのは、多くの業務用デバイスには、DoHが機能する前にあなたが行うすべてを見える監視ソフトウェアが直接インストールされていることです。DoHはプライバシーにとって素晴らしいステップですが、会社の独自の監視システムを回避するものではありません。

ブラウジングを保護し、ワークフローを簡素化する準備はできましたか? ShiftShift Extensions エコシステムは、DNS-over-HTTPSを使用したプライベートルックアップのためのドメインチェッカーを含む、ブラウザ内に強力なツールのスイートを提供します。今日、ShiftShift Extensionsをダウンロードして、デジタルライフを単一の統一されたコマンドパレットで制御しましょう。