Kas yra DNS per HTTPS: Šifruoto naršymo vadovas

Ar jus domina, kas yra DNS per HTTPS (DoH)? Šis vadovas paaiškina, kaip DoH šifruoja jūsų DNS užklausas, kad padidintų privatumo lygį, apeitų blokavimą ir užtikrintų jūsų naršymo saugumą.

Rekomenduojamos plėtiniai

DNS per HTTPS, arba DoH, yra modernus protokolas, sukurtas tam, kad jūsų naršymas internete būtų privatus. Jis tai daro užšifruodamas pirmąjį žingsnį, kurį žengiate internete: svetainės adreso paiešką. Įsivaizduokite tai kaip viešo atviruko keitimą į uždarą, privatų laišką. Jūsų užklausa yra paslėpta nuo smalsių akių tinkle.

Privatumo problema, kurią sprendžia DNS per HTTPS

Visada, kai apsilankote svetainėje, jūsų įrenginys turi išversti žmogui suprantamą pavadinimą, kurį įvedate (pavyzdžiui, example.com), į mašininį IP adresą. Tai tvarko Domenų vardų sistema (DNS), kuri iš esmės yra interneto telefonų knyga.

Dešimtmečius ši DNS paieška buvo visiškai nešifruota, vykstanti viešai. Tai reiškia, kad jūsų interneto paslaugų teikėjas (ISP), jūsų biuro tinklo administratorius arba kas nors, kas šnipinėja viešo Wi-Fi ryšį, gali matyti kiekvieną svetainę, kurią ieškote. Tai lyg pranešti visiems kambaryje apie savo kelionės tikslą prieš ten nuvykstant.

Šis privatumo trūkumas sukelia rimtų problemų:

- ISP sekimas: Jūsų interneto paslaugų teikėjas gali lengvai užfiksuoti visą jūsų naršymo istoriją. Jie gali naudoti šiuos duomenis tikslinei reklamai arba parduoti juos duomenų brokeriams.

- Šnipinėjimas viešame Wi-Fi: Kavinėje ar oro uosto tinkle, užpuolikai gali lengvai stebėti jūsų DNS užklausas, kad sudarytų jūsų profilį arba pamatytų, kokias paslaugas naudojate.

- DNS užgrobimas: Blogas veikėjas galėtų perimti jūsų nešifruotą DNS užklausą ir grąžinti netikrą IP adresą, nukreipdamas jus į sukčių svetainę, sukurtą jūsų kredencialams pavogti.

Skaitmeninio voko uždarymas

DNS per HTTPS keičia žaidimo taisykles, apgaubdamas šias DNS paieškas tame pačiame saugiame HTTPS protokole, kuris saugo jūsų internetinį bankininkavimą ir apsipirkimą. Ši inovacija, kurią skatino tokios didelės kompanijos kaip Google ir Mozilla, prasidėjusi apie 2016 metus, leidžia jūsų DNS užklausoms atrodyti kaip bet kuri kita užšifruota interneto srautas.

Ši schema rodo, kaip DoH tvarkingai įdeda DNS užklausą į saugų HTTPS tunelį, saugiai ją siunčiant į sprendimo serverį.

Esminis dalykas yra tas, kad tiek jūsų užklausa, tiek serverio atsakymas yra apsaugoti šioje užšifruotoje jungtyje. Niekas viduryje negali jų matyti ar keisti. Daugiau istorinio konteksto galite rasti Control D svetainėje apie DoH kilmę.

Derindamas DNS užklausas su įprastu HTTPS srautu, DoH efektyviai maskuoja jūsų naršymo ketinimus, todėl trečiosioms šalims tampa nepaprastai sunku sekti jūsų internetinę kelionę nuo pat pirmo žingsnio.

Šis paprastas, bet galingas pokytis prideda labai reikalingą privatumo sluoksnį, kurio trūko pradiniame interneto dizaino etape.

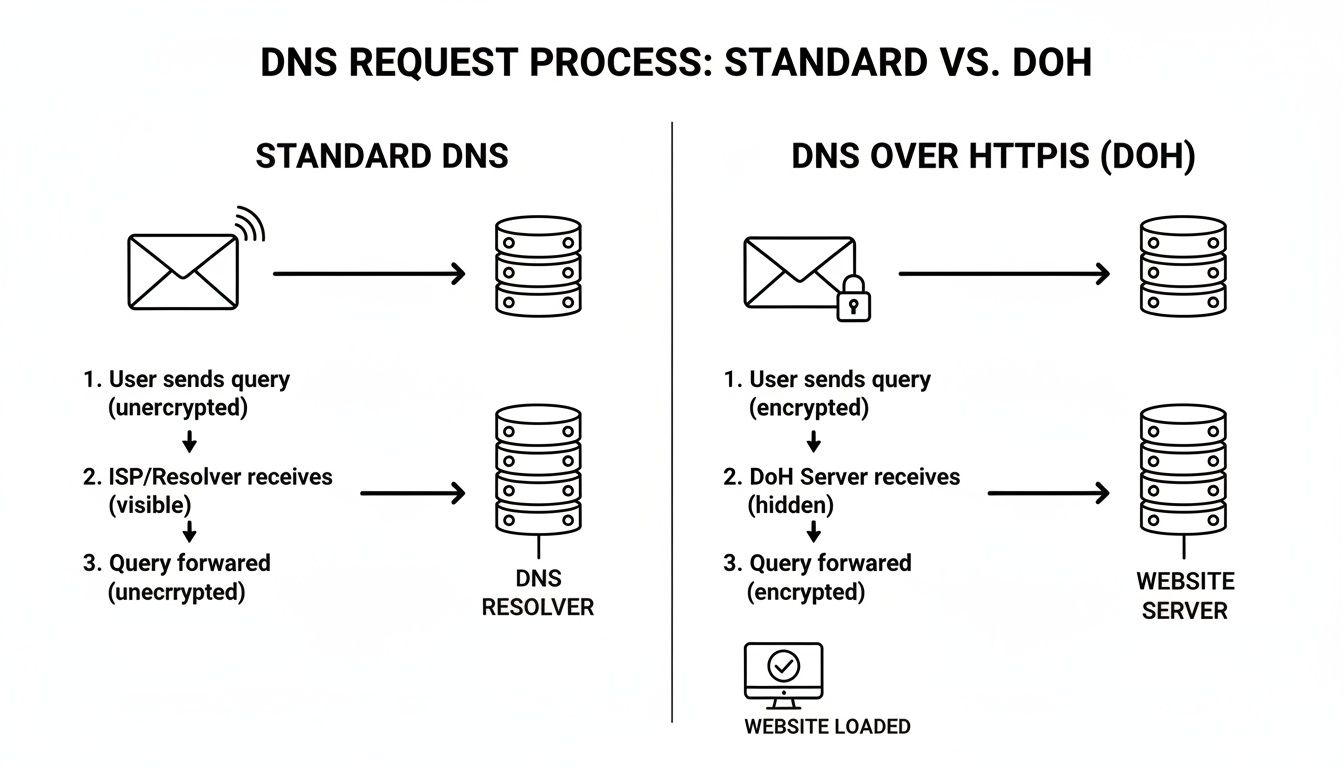

Tradiciškai DNS vs DNS per HTTPS akimirksniu

Norėdami tikrai pamatyti skirtumą, palyginkime senus ir naujus metodus šalia. Privatumo ir saugumo kontrastas yra akivaizdus.

| Funkcija | Tradiciškai DNS | DNS per HTTPS (DoH) |

|---|---|---|

| Šifravimas | Nėra. Siunčiama paprastu tekstu. | Visiškai užšifruota su HTTPS. |

| Prievadas | Naudoja prievadą 53. | Naudoja prievadą 443 (standartinis HTTPS). |

| Matomumas | Lengvai stebima ISP ir tinklų. | Sujungia su įprastu interneto srautu. |

| Privatumas | Atidengia visus aplankytus domenus. | Slėpia domenų paieškas nuo trečiųjų šalių. |

Galų gale, DoH paima pažeidžiamą, viešą procesą ir užtikrina jį šiuolaikiniu, užšifruotu interneto standartu, kuriuo jau pasitikime viskam kitam.

Kaip DoH saugo jūsų naršymo kelionę

Pasižiūrėkime, kas iš tikrųjų vyksta, kai paspaudžiate nuorodą arba įvedate svetainę į savo naršyklę. Tai atrodo akimirksniu, tačiau užkulisiuose vyksta daugybė veiksmų. DNS per HTTPS (DoH) įsijungia į šį procesą ir prideda kritinį privatumo sluoksnį, saugodamas jūsų veiklą nuo smalsių akių.

Įsivaizduokite tradicinį DNS kaip atviruko siuntimą. Bet kas, kas jį tvarko pakeliui—jūsų interneto paslaugų teikėjas, biuro tinklo administratorius arba įsilaužėlis viešame Wi-Fi—gali lengvai perskaityti adresą, kurį bandote pasiekti, pavyzdžiui, "mybank.com." Čia nėra paslapčių.

DoH paima tą atviruką ir uždaro jį į užrakintą, nepermatomą voką. Jis saugiai supakuoja jūsų užklausą, kad niekas negalėtų pažvelgti į turinį, kol jis keliauja.

1 žingsnis: Saugus paspaudimas

Kai paspaudžiate Enter, jūsų naršyklė vis tiek turi užduoti tą pačią pagrindinę klausimą: "Koks yra šios svetainės IP adresas?" Tačiau vietoj to, kad šauktų šį klausimą per atvirą kambarį, DoH daro kažką daug protingesnio.

Jis apgaubia DNS užklausą standartinėje HTTPS užklausoje—tame pačiame saugiame protokole, kuris saugo jūsų kredito kortelės duomenis, kai apsiperkate internetu. Šis naujas, užšifruotas paketas tuomet siunčiamas į specialų DoH suderinamą DNS sprendimo serverį.

Kadangi užklausa keliauja per prievadą 443, standartinį visų saugių interneto srautų prievadą, ji puikiai susilieja su viskuo, ką jūsų įrenginys daro internete. Tai lyg slėpti konkretų pokalbį triukšmingoje minioje.

Su DoH jūsų DNS užklausa nebėra atskira, lengvai identifikuojama duomenų dalis. Ji sklandžiai susilieja su užšifruotu interneto srautu, kuris nuolat teka iš jūsų įrenginio, todėl trečiosioms šalims tampa nepaprastai sunku ją izoliuoti ir patikrinti.

Šis paprastas maskavimo veiksmas yra DoH galios paslaptis. Jis paima istoriškai pažeidžiamą naršymo dalį ir apgaubia ją modernios interneto saugumo aukso standartu.

2 žingsnis: Užšifruota kelionė ir privatus atsakymas

Kai DoH sprendimo serveris gauna HTTPS paketą, jis saugiai jį atidaro, randa IP adresą, kurio paprašėte, ir paruošia atsakymą.

Tačiau saugumas čia nesibaigia.

Sprendėjas paima atsakymą – IP adresą – ir įdeda jį atgal į naują, užšifruotą HTTPS atsakymą. Šis saugus paketas tiesiogiai keliauja atgal į jūsų naršyklę, ir tik jūsų naršyklė turi raktą, kad jį atidarytų.

Štai kodėl tai svarbu:

- Jokio šnipinėjimo: Nuo pradžios iki pabaigos visa pokalbio eiga yra privati. Niekas viduryje nemato, kur jūs keliaujate internete.

- Duomenų vientisumas: Šifravimas taip pat garantuoja, kad gautas atsakymas yra autentiškas ir nebuvo piktybiškai pakeistas, kad nukreiptų jus į netikrą svetainę.

Ši diagrama rodo skirtumą tarp atviro, pažeidžiamo standartinio DNS užklausos kelio ir saugaus, privataus kelio, kurį suteikia DoH.

Kaip matote, DoH "užsealed envelope" požiūris yra visiškai naujas žaidimas privatumui.

Galiausiai jūsų naršyklė gauna užšifruotą atsakymą, atidaro jį ir sujungia jus su svetaine. Puslapis įsikrauna taip pat greitai kaip ir anksčiau, tačiau jūsų skaitmeninis pėdsakas buvo apsaugotas visą laiką. Ši saugumo sluoksnis puikiai veikia kartu su kitais privatumo įrankiais. Norėdami sužinoti daugiau, peržiūrėkite mūsų gidą, kaip slapukų tvarkyklė gali suteikti jums dar daugiau kontrolės. Šis end-to-end šifravimas yra tai, kas daro DoH tokį didelį žingsnį į priekį siekiant privatesnio interneto.

Kokie yra realūs DoH naudojimo privalumai?

Pereiti prie DNS per HTTPS (DoH) yra daugiau nei tik nedidelis privatumo patobulinimas. Tai suteikia jums realią, praktinę kontrolę virš jūsų skaitmeninio pėdsako, užtikrinant jūsų internetinę veiklą būdais, kuriems senasis DNS sistema niekada nebuvo sukurta.

Akivaizdus laimėjimas? Tai sustabdo jūsų interneto paslaugų teikėją (ISP) nuo nuolatinio kiekvieno aplankyto svetainės žurnalo vedimo. Standartinės DNS užklausos siunčiamos paprastu tekstu, todėl jūsų naršymo istorija yra atvira knyga. DoH šifruoja šias užklausas, efektyviai uždarydama tą knygą.

Galvokite apie tai kaip apie privatų tunelį jūsų DNS užklausoms. Tik jūs ir DNS sprendėjas kitame gale žinote, kur bandote eiti.

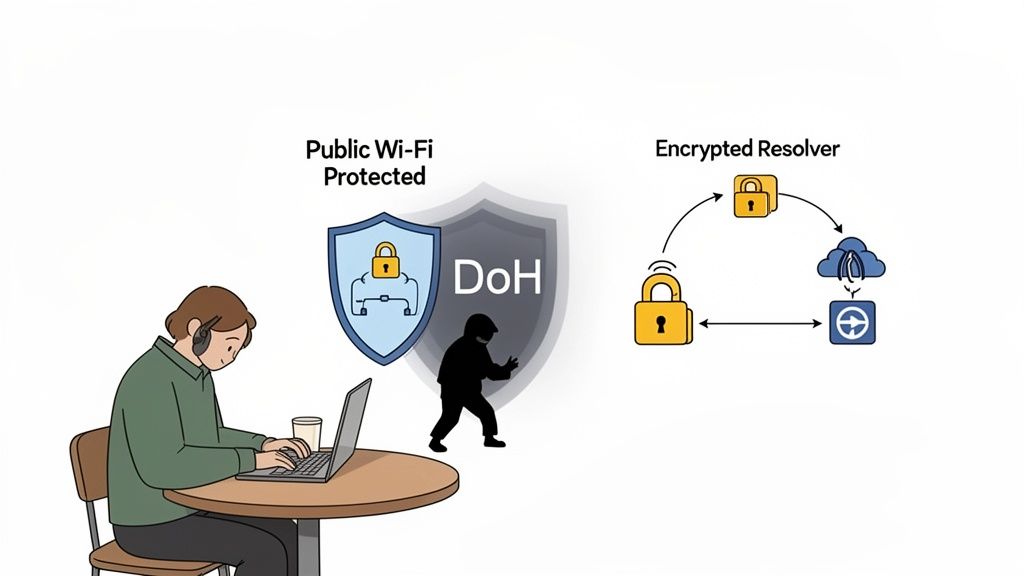

Galiausiai, saugus viešas Wi-Fi

Mes visi ten buvome – prisijungdami prie nemokamo Wi-Fi kavinėje, oro uoste ar viešbutyje. Tačiau šios tinklo aplinkos yra žaidimų aikštelė užpuolikams, kurie gali lengvai šnipinėti nešifruotą srautą. Dažna taktika yra vidurio žmogaus (MITM) ataka.

Štai kaip tai veikia: jūs bandote eiti į savo banko svetainę. Užpuolikas toje pačioje tinkle perima jūsų nešifruotą DNS užklausą ir pateikia jums netikrą IP adresą, nukreipdamas jus į įtikinamą, bet piktybinę svetainės kopiją. Su DoH ši visa ataka žlunga. Jūsų DNS užklausa yra užšifruota ir jiems neįskaitoma, užtikrinant, kad visada pateksite į tikrą svetainę.

Šifruodamas DNS srautą, DoH sustiprina jūsų gynybą prieš įprastas grėsmes, tokias kaip DNS klastojimas ir užgrobimas, todėl viešas Wi-Fi tampa žymiai saugesnis naudoti.

Tai yra paprasta, galinga gynyba prieš labai realią grėsmę, kuri kasdien taikosi į žmones nesaugiose jungtyse.

Apėjimas interneto cenzūros ir filtrų

DoH taip pat yra galingas įrankis, skirtas išlaikyti internetą atvirą. Daugelis įmonių, mokyklų ir net visų šalių blokuoja prieigą prie turinio, filtruodamos DNS užklausas. Kai bandote apsilankyti ribotoje svetainėje, jų DNS serveris paprasčiausiai nesuteiks jums teisingo IP adreso.

Kadangi DoH siunčia jūsų užklausas tiesiai į jums patikimą sprendėją, jis praeina pro daugumą vietinių DNS filtrų. Tai reiškia, kad galite pasiekti turinį, kuris kitaip galėtų būti blokuojamas.

Štai kur tai iš tiesų daro skirtumą:

- Apėjimas ISP lygio blokavimui: Kai kurie teikėjai filtruoja tam tikras svetaines komerciniais ar politikos tikslais. DoH leidžia jums tai apeiti.

- Apribojimų įveikimas: Jei jūsų darbo ar mokyklos tinklas blokuoja svetaines, kurių jums reikia tyrimams ar naujienoms, DoH dažnai gali atkurti prieigą.

- Informacijos laisvės skatinimas: Vietose, kuriose yra didelė interneto cenzūra, DoH gali būti esminis įrankis pasiekti globalų, nefiltruotą internetą.

Šis pokytis suteikia jums galią nuspręsti, ką galite matyti internete, o ne palikti šią kontrolę tinklui, kuriame esate. Pasak saugumo teikėjo Quad9, tai yra dalis didesnės tendencijos. Jie prognozuoja, kad iki 2025 metų privatumo pirmumo DNS paslaugos taps standartine gynyba prieš grėsmes, tokias kaip phishing, kurios išnaudoja silpną, nešifruotą DNS. Galite ištirti, kodėl privatumo orientuotas DNS yra kritiškai svarbus, kad pamatytumėte, kaip svarbi ši technologija tampa.

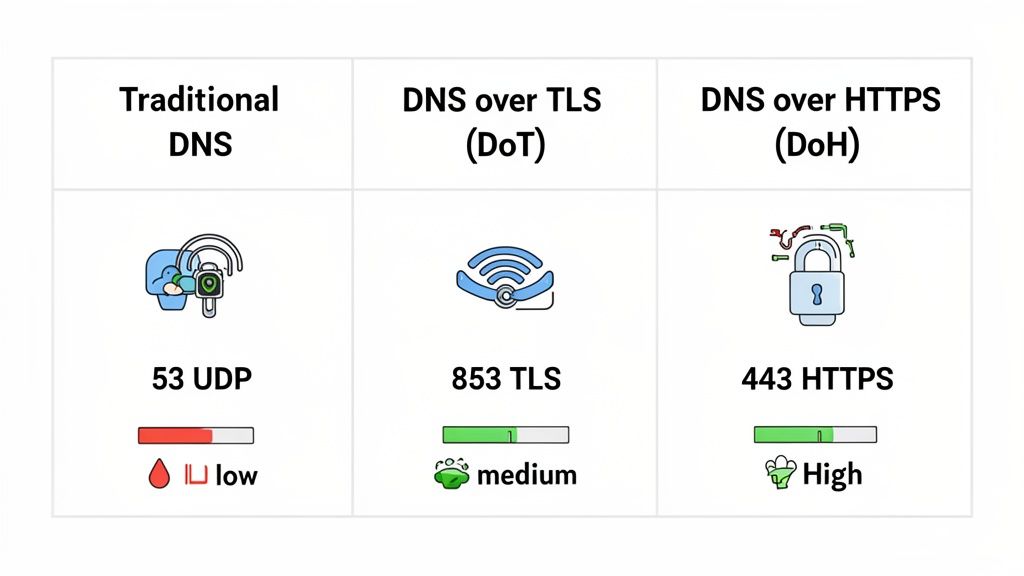

DoH, DoT ir tradicinis DNS palyginimas

Nors DNS per HTTPS (DoH) sulaukia daug dėmesio dėl interneto privatumo didinimo, tai nėra vienintelis žaidėjas, kai kalbama apie užšifruotą DNS. Norint tikrai suprasti, kuo DoH yra unikalus, turime jį palyginti su jo vyresniuoju broliu, DNS per TLS (DoT), ir klasikinio, nešifruoto DNS, ant kurio buvo pastatytas internetas.

Kiekvienas protokolas tvarko saugumą ir privatumą skirtingai, todėl kyla kai kurių svarbių kompromisų. Teisingas pasirinkimas dažnai priklauso nuo stipraus šifravimo poreikio ir tinklo valdymo pusiausvyros, taip pat nuo to, kaip lengvai protokolą galima įdiegti.

Paanalizuokime, kas juos skiria, ir išsiaiškinkime, kodėl naršyklės ir modernios operacinės sistemos vis dažniau renkasi DoH.

DNS per TLS - tiesioginis šifravimo požiūris

Prieš tai, kai DoH tapo nauju standartu, DNS per TLS buvo pasirinkimas, skirtas DNS užklausoms užrakinti. DoT veikia apgaubdamas jūsų DNS užklausas saugiu Transport Layer Security (TLS) tuneliu - ta pačia galinga šifravimo technologija, kuri užtikrina HTTPS svetainių saugumą.

Pagrindinis skirtumas yra tas, kad DoT veikia specialiame prievade: prievadas 853. Šis tiesioginis požiūris yra efektyvus ir sukuria saugų kanalą tik DNS. Jis iš esmės praneša tinklui: "Ei, aš esu šifruota DNS užklausa!"

Nors tai puiku saugumui, tai taip pat yra jo Achilo kulnas. Kadangi jis naudoja unikalų prievadą, tinklo administratoriai gali lengvai pastebėti ir blokuoti srautą prievade 853, kad įgyvendintų vietines DNS filtravimo taisykles. Tai daro DoT puikiu pasirinkimu, jei jums tiesiog reikia šifravimo ir nesvarbu, kad jūsų DNS srautas yra identifikuojamas.

DNS per HTTPS stealth pranašumas

Čia DoH atsiskiria nuo kitų. Vietoj specialaus prievado, DoH išradingai maskuoja DNS užklausas, siųsdamas jas per prievadą 443 - tą patį prievadą, kuris naudojamas visam standartiniam, saugiam HTTPS interneto srautui.

Šis vienas mažas pokytis turi didelį poveikį.

Kadangi DoH srautas atrodo lygiai taip pat kaip šifruoti duomenys iš daugybės kitų svetainių ir programų, beveik neįmanoma tinklo stebėtojui atskirti ir blokuoti tik jūsų DNS užklausas, nesukeliant didelių sutrikimų visam interneto naršymui.

Šis "kamufliažas" yra DoH paslaptis. Jis suteikia ne tik šifravimą, bet ir tam tikrą stealth lygį, kurio DoT tiesiog negali pasiekti. Tai daro jį nepaprastai efektyviu įrankiu, skirtu apeiti DNS pagrindu vykdomą cenzūrą ir pernelyg griežtas tinklo politikos. Tai pagrindinė priežastis, kodėl tokios naršyklės kaip Chrome ir Firefox jį integravo kaip savo pageidaujamą saugų DNS metodą. Privatumo pirmumo įrankiai, tokie kaip ShiftShift Extensions Domain Checker, taip pat remiasi DoH, kad jūsų domenų užklausos būtų visiškai privačios ir nematomos.

Palydovinis palyginimas

Norėdami viską išdėstyti, pažvelkime į išsamų palyginimą. Ši lentelė pabrėžia praktinius skirtumus tarp senosios protokolo, jo pirmo šifruoto įpėdinio ir moderniojo, stealth standarto.

Išsamus DNS protokolų funkcijų palyginimas

Išsamus techninių ir praktinių skirtumų tarp trijų pagrindinių DNS protokolų apžvalga.

| Atributas | Tradiciškas DNS | DNS per TLS (DoT) | DNS per HTTPS (DoH) |

|---|---|---|---|

| Šifravimas | Nėra (paprastas tekstas) | Pilnas TLS šifravimas | Pilnas HTTPS šifravimas |

| Naudojamas prievadas | Prievadas 53 | Prievadas 853 | Prievadas 443 |

| Matomumas | Visiškai atviras ir lengvai stebimas | Šifruotas, bet lengvai identifikuojamas kaip DNS srautas | Šifruotas ir susilieja su įprastu interneto srautu |

| Privatumas | Atveria kiekvieną domeno užklausą | Apsaugo nuo turinio tikrinimo | Apsaugo turinį ir kamufliažo užklausą pačią |

| Blokavimas | Lengva blokuoti ar nukreipti | Relatyviai lengva blokuoti pagal prievadą | Labai sunku blokuoti be didelių sutrikimų |

| Pagrindinis naudojimas | Paveldima interneto infrastruktūra | DNS saugumas patikimuose tinkluose | Vartotojų privatumo didinimas ir cenzūros apeikimas |

Galų gale, tiek DoH, tiek DoT yra didelis saugumo patobulinimas, palyginti su tradiciniu DNS. DoT siūlo tiesioginį, specializuotą kanalą, skirtą jūsų užklausoms užtikrinti. Tačiau DoH išradingas gebėjimas susilieti su kasdieniu interneto srautu suteikia jam galingą pranašumą, ypač tinkluose, kuriuose vykdoma intensyvi stebėsena ar filtravimas, todėl jis šiandien yra aiškus pasirinkimas privatumo orientuotiems įrankiams ir vartotojams.

Kritikos ir kompromisų supratimas

Nors DNS per HTTPS (DoH) yra didelis laimėjimas individualiam privatumo užtikrinimui, tai nėra sidabrinė kulka. Kaip ir bet kuri nauja technologija, ji turi savo iššūkių ir kompromisų. Svarbu pažvelgti į visą paveikslą ir suprasti teisėtus rūpesčius, kurie atsirado kartu su DoH augančia populiarumu.

Vienas didžiausių argumentų prieš tai yra DNS centralizacijos rizika. Dauguma interneto naršyklių, pagal numatytuosius nustatymus, nukreipia DoH užklausas į mažą didelių teikėjų ratą, tokių kaip Google, Cloudflare ir Quad9. Nors šios įmonės turi stiprias privatumo politikos, ši sistema efektyviai perduoda interneto adresų knygą keliems korporatyviniams milžinams.

Tai tiesiog pakeičia vieną problemą kita.

Vietoj to, kad jūsų vietinis interneto paslaugų teikėjas (ISP) turėtų galimybę stebėti jūsų naršymo įpročius, ši matomumas dabar pereina į kitą technologinį milžiną. Bet kuriam, kuris nerimauja dėl įmonių duomenų sekimo, tai yra didelė problema.

Tinklo valdymo dilema

Tiems, kurie valdo tinklus—nesvarbu, ar tai būtų įmonė, mokykla, ar net namai su tėvų kontrolėmis—DoH gali būti didžiulis galvos skausmas. Jie ilgą laiką pasikliaudavo DNS srauto stebėjimu, kad tinklai būtų saugūs ir patikimi.

Tokio tipo priežiūra yra būtina:

- Saugumo politikos vykdymas: Blokuoti srautą į domenus, žinomus dėl kenkėjiškų programų, sukčiavimo schemų ir botnetų valdymo centrų.

- Turinio filtravimas: Laikyti netinkamą ar suaugusiųjų turinį už tinklo ribų tokiose vietose kaip mokyklos ir namai.

- Reguliavimo atitiktis: Užtikrinti, kad tinklo veikla atitiktų konkrečius teisės aktų ar pramonės reikalavimus.

DoH iš esmės apeina visus šiuos tradicinius, DNS pagrindu veikiančius apsaugos mechanizmus. Kadangi DNS užklausos yra užšifruotos ir atrodo kaip įprastas HTTPS žiniatinklio srautas, jos tampa visiškai nematomos daugumai ugniasienių ir filtravimo įrenginių. Tai gali silpninti tinklo gynybą ir padaryti spragų kruopščiai sukurtose saugumo politikose.

Pagrindinis konfliktas čia yra klasikinis traukinys: individuali vartotojo privatumas prieš centralizuotą tinklo kontrolę. Būtent ta funkcija, kuri leidžia vartotojui apeiti cenzūrą, taip pat leidžia darbuotojui apeiti kritinius saugumo filtrus.

Tai sukėlė karštą diskusiją pramonėje. Saugumo specialistai pažymi, kad DoH, nepaisant gerų ketinimų, gali apakinti pačius įrankius, sukurtus mūsų apsaugai. Mes netgi matėme, kaip kenkėjiškos programos pradėjo naudoti DoH, kad paslėptų savo komunikacijas, todėl jas daug sunkiau pastebėti ir sustabdyti.

Subalansuoto požiūrio radimas

Visa ši diskusija iš tikrųjų rodo, kad DoH nėra universali visiems tinkanti sprendimas. Asmeniui, naudojančiam abejotiną viešą Wi-Fi tinklą kavinėje, jo nauda yra akivaizdi. Rizika, kad kas nors šnipinėja jūsų veiklą, yra didelė, o DoH suteikia svarbų apsaugos sluoksnį.

Tačiau valdomoje aplinkoje, pavyzdžiui, įmonės biure ar mokykloje, skaičiavimas yra kitoks. Čia tinklo saugumo ir turinio filtravimo poreikis dažnai yra prioritetinis prieš privatumo didinimą, kurį suteikia užšifruotas DNS. Būtent todėl daugelis organizacijų pasirenka blokuoti DoH savo tinkluose, priversdamos visas DNS užklausas grįžti per savo stebimas serverius.

Galiausiai, tikrasis DNS per HTTPS supratimas reiškia matyti tiek jo galią, tiek jo trūkumus. Tai puikus įrankis asmeninei privatumui stiprinti, tačiau kaip ir kur jis naudojamas reikalauja apgalvoto mąstymo. Tinklo administratoriams prisitaikyti prie pasaulio su DoH reiškia tobulinti savo saugumo strategijas ir rasti naujų būdų apsaugoti savo vartotojus, nesiremiant senamadišku DNS stebėjimu.

Kaip įgalinti ir išbandyti DNS per HTTPS

Perjungti DNS per HTTPS yra daug lengviau, nei galite pagalvoti. Dauguma žiniatinklio naršyklių ir operacinių sistemų, kurias naudojame kiekvieną dieną, jau turi integruotą DoH palaikymą, tai reiškia, kad galite pridėti rimtą privatumo sluoksnį prie savo naršymo vos keliais paspaudimais.

Šiame vadove mes jums parodysime, kaip įjungti DoH populiariausiose platformose. Kai tik tai nustatysite, aptarsime, kaip greitai patikrinti, ar jūsų DNS srautas iš tikrųjų yra šifruojamas ir laikomas paslėptas.

DoH įjungimas jūsų žiniatinklio naršyklėje

Daugumai iš mūsų paprasčiausias būdas pradėti naudoti DoH yra įjungti jį tiesiai žiniatinklio naršyklėje. Šis metodas yra puikus, nes jis šifruoja visus domenų užklausas, kurias atlieka jūsų naršyklė, nesvarbu, kokie yra jūsų kompiuterio pagrindiniai tinklo nustatymai.

Google Chrome

- Paspauskite tris taškus viršutiniame dešiniajame kampe ir eikite į Nustatymai.

- Iš ten eikite į Privatumas ir saugumas, tada spustelėkite Saugumas.

- Slėpkite žemyn iki "Išplėstinių" nustatymų ir ieškokite Naudoti saugų DNS parinkties.

- Įjunkite ją. Pagal numatytuosius nustatymus, Chrome bando naudoti jūsų dabartinio interneto tiekėjo paslaugą, jei ji palaiko DoH. Dėl geresnės privatumo rekomenduočiau pasirinkti "Su" ir pasirinkti konkretų tiekėją, pvz., Cloudflare (1.1.1.1) arba Google (Viešasis DNS).

Mozilla Firefox

- Paspauskite tris linijas "hamburgerio" meniu viršutiniame dešiniajame kampe ir pasirinkite Nustatymai.

- Likite Bendrieji nustatymai, slinkite žemyn iki Tinklo nustatymai ir spustelėkite Nustatymai... mygtuką.

- Atidarytame naujame lange slinkite iki apačios ir pažymėkite langelį Įjungti DNS per HTTPS.

- Tada galite pasirinkti tiekėją iš sąrašo arba įvesti pasirinktą, jei turite mėgstamą.

DoH įjungimas jūsų naršyklėje yra greitas laimėjimas privatumo srityje. Tai užtikrina didžiąją dalį jūsų internetinės veiklos saugumą, nereikalaujant gilių techninių pakeitimų jūsų operacinėje sistemoje.

DoH įjungimas jūsų operacinėje sistemoje

Jei norite apsaugos, kuri viršija tik jūsų žiniatinklio naršyklę ir apima kitas programas, galite įjungti DoH operacinės sistemos lygiu. Svarbu žinoti, kad nors tai yra standartinė funkcija Windows 11, ji niekada oficialiai nebuvo įtraukta į Windows 10.

Windows 11

- Atidarykite Nustatymai ir eikite į Tinklas ir internetas.

- Pasirinkite naudojamą ryšį, arba Wi-Fi, arba Ethernet.

- Paspauskite Įrangos savybės.

- Ieškokite DNS serverio priskyrimo ir spustelėkite Redaguoti mygtuką šalia jo.

- Pakeiskite nustatymą iš "Automatinis (DHCP)" į Rankinis.

- Įjunkite IPv4 ir įveskite savo DoH tiekėjo IP adresus (Cloudflare, tai yra

1.1.1.1ir1.0.0.1). - Dabar, Pageidaujamo DNS šifravimo išskleidžiamajame meniu pasirinkite Šifruotas tik (DNS per HTTPS). Paspauskite Išsaugoti, ir jūs baigėte.

Kaip patvirtinti, kad DoH veikia

Kai įjungsite DoH, gerai būtų įsitikinti, kad jis iš tikrųjų veikia. Greitas patikrinimas suteiks jums ramybę, kad jūsų DNS užklausos yra tinkamai šifruojamos.

Puikus įrankis tam yra Cloudflare Naršymo patirties saugumo patikrinimas. Tiesiog atidarykite puslapį, ir jis automatiškai atliks keletą testų jūsų ryšiui. Tas, kuris jums rūpi, yra "Saugus DNS"—žalias varnelė reiškia, kad jūsų užklausos siunčiamos per šifruotą kanalą.

Jei gaunate žalią šviesą, jūs pasiruošę. Jei ne, grįžkite ir dar kartą patikrinkite savo nustatymus arba galbūt pabandykite kitą DoH tiekėją. Atminkite, kad lėtas ryšys kartais gali trukdyti testų rezultatams; daugiau apie tai, kaip tiksliai išmatuoti interneto greitį, galite sužinoti mūsų specialiame vadove.

Dažnai užduodami klausimai apie DNS per HTTPS

Augant žmonių, naudojančių DNS per HTTPS, skaičiui, visada kyla keletas bendrų klausimų. Sužinojimas apie juos padeda jums suprasti, kur DoH iš tikrųjų tinka jūsų privatumo įrankių rinkinyje ir ko tikėtis, kai įjungiate šią funkciją. Panagrinėkime dažniausiai pasitaikančius klausimus.

Ar naudojant DoH sulėtės mano interneto ryšys?

Didžiąja dalimi, ne. DoH poveikis jūsų naršymo greičiui paprastai yra toks mažas, kad niekada jo nepastebėsite. Nors šifravimo pridėjimas techniškai įveda šiek tiek papildomų išlaidų kiekvienai DNS užklausai, šiuolaikiniai kompiuteriai ir tinklai yra tokie greiti, kad jie tai tvarko be didelių pastangų.

Kai kuriais atvejais galite net pastebėti greičio padidėjimą. Jei jūsų interneto tiekėjo numatytieji DNS serveriai yra lėti, perėjimas prie aukštos kokybės DoH paslaugos iš tiekėjo, tokio kaip Cloudflare arba Google, gali iš tikrųjų pagreitinti svetainių įkrovimą. Bet koks menkas vėlavimas dėl šifravimo yra menka kaina už didžiulį privatumo ir saugumo atnaujinimą.

Galutinis rezultatas: daugumai žmonių našumo skirtumas yra nereikšmingas. Saugumas, kurį gaunate iš šifruoto DNS, yra vertas.

Ar DoH visiškai pakeičia VPN?

Visai ne. Galvokite apie DoH ir Virtualią Privati Tinklą (VPN) kaip apie du skirtingus įrankius, kurie puikiai veikia kartu.

Jie sprendžia skirtingas, bet vienodai svarbias internetinės privatumo mįsles.

Štai paprastas būdas pažvelgti į jų darbus:

- DNS per HTTPS (DoH): Tai šifruoja tik DNS užklausą—momentą, kai jūsų naršyklė prašo svetainės IP adreso. Tai sustabdo šnipus matyti, kurias svetaines bandote aplankyti.

- Virtualus Privatus Tinklas (VPN): Tai šifruoja visą jūsų interneto srautą ir slepia jūsų tikrąjį IP adresą nuo svetainių, su kuriomis jungiatės. Tai daug išsamesnis privatumo skydas viskam, ką darote internete.

Analogija gali padėti: DoH yra tarsi jūsų paskirties adresą įdėti į uždarą, privatų voką. VPN, kita vertus, yra tarsi įdėti visą savo automobilį į užrakintą, nepažymėtą sunkvežimį, kad ten patektumėte. Norint geriausios apsaugos, tikrai norite naudoti abu.

Ar mano darbdavys gali matyti mano naršymą, jei naudoju DoH?

Net ir su įjungtu DoH, neturėtumėte manyti, kad esate nematomi valdomame įmonės ar mokyklos tinkle. Nors tai labai apsunkina atsitiktinį šnipinėjimą, tai nėra stebuklingas sprendimas prieš dedikuotą tinklo stebėjimą.

Jūsų darbdavys turi kitų būdų pamatyti, kas vyksta. Net jei jūsų DNS užklausos yra paslėptos, sumanus tinklo administratorius vis tiek gali gerai suprasti jūsų veiklą, žiūrėdamas į paskirties IP adresus, su kuriais jungiatės. Dar svarbiau, daugelis darbo metu išduotų įrenginių turi stebėjimo programinę įrangą, įdiegtą tiesiogiai juose, kuri mato viską, ką darote, prieš tai, kai DoH net prasideda. DoH yra puikus žingsnis privatumo link, tačiau jis nepraeina pro įmonės stebėjimo sistemas.

Pasiruošę užtikrinti savo naršymą ir supaprastinti savo darbo eigą? ShiftShift Extensions ekosistema siūlo galingų įrankių rinkinį tiesiai jūsų naršyklėje, įskaitant Domenų tikrintuvą, kuris naudoja DNS-per-HTTPS privatiems užklausoms. Paimkite kontrolę savo skaitmeniniame gyvenime su vienu, suvienodintu komandų paletė, atsisiųsdami ShiftShift Extensions šiandien.