Wat is DNS over HTTPS: Een gids voor versleuteld browsen

Ben je benieuwd naar wat DNS over HTTPS (DoH) is? Deze gids legt uit hoe DoH je DNS-opzoeken versleutelt om je privacy te verbeteren, blokkades te omzeilen en je browsen te beveiligen.

Aanbevolen extensies

DNS over HTTPS, of DoH, is een modern protocol dat is ontworpen om je webbrowse-ervaring privé te houden. Dit doet het door de allereerste stap die je online zet te versleutelen: het opzoeken van het adres van een website. Zie het als het vervangen van een openbare ansichtkaart door een verzegelde, privébrief. Je verzoek is verborgen voor nieuwsgierige ogen op het netwerk.

Het Privacyprobleem dat DNS Over HTTPS Oplost

Wanneer je een website bezoekt, moet je apparaat de door mensen leesbare naam die je typt (zoals example.com) vertalen naar een machine-leesbaar IP-adres. Dit wordt afgehandeld door het Domain Name System (DNS), dat in wezen het telefoonboek van het internet is.

Decennialang is deze DNS-opzoeking volledig ongeëncrypteerd geweest, en vond plaats in het openbaar. Dat betekent dat je Internet Service Provider (ISP), je netwerkbeheerder op kantoor, of iemand die op een openbaar Wi-Fi-netwerk afluistert, elke enkele site die je opzoekt kan zien. Het is alsof je je bestemming aan iedereen in de kamer aankondigt voordat je daarheen gaat.

Dit gebrek aan privacy creëert enkele serieuze problemen:

- ISP Tracking: Je internetprovider kan eenvoudig je hele browsegeschiedenis loggen. Ze kunnen deze gegevens gebruiken voor gerichte advertenties of verkopen aan databrokers.

- Afluisteren op Openbaar Wi-Fi: Op een netwerk in een koffiehuis of op een luchthaven kunnen aanvallers gemakkelijk je DNS-verzoeken bekijken om je te profileren of te zien welke diensten je gebruikt.

- DNS Hijacking: Een kwaadwillende actor kan je ongeëncrypteerde DNS-verzoek onderscheppen en een valse IP-adres terugsturen, waardoor je naar een phishing-site wordt geleid die is ontworpen om je inloggegevens te stelen.

Het Digitale Enveloppe Afsluiten

DNS over HTTPS verandert het spel door deze DNS-opzoekingen in te pakken in hetzelfde veilige HTTPS-protocol dat je online bankieren en winkelen beschermt. Deze innovatie, gepromoot door grote spelers zoals Google en Mozilla, begon rond 2016, waardoor je DNS-verzoeken eruitzien als elk ander versleuteld webverkeer.

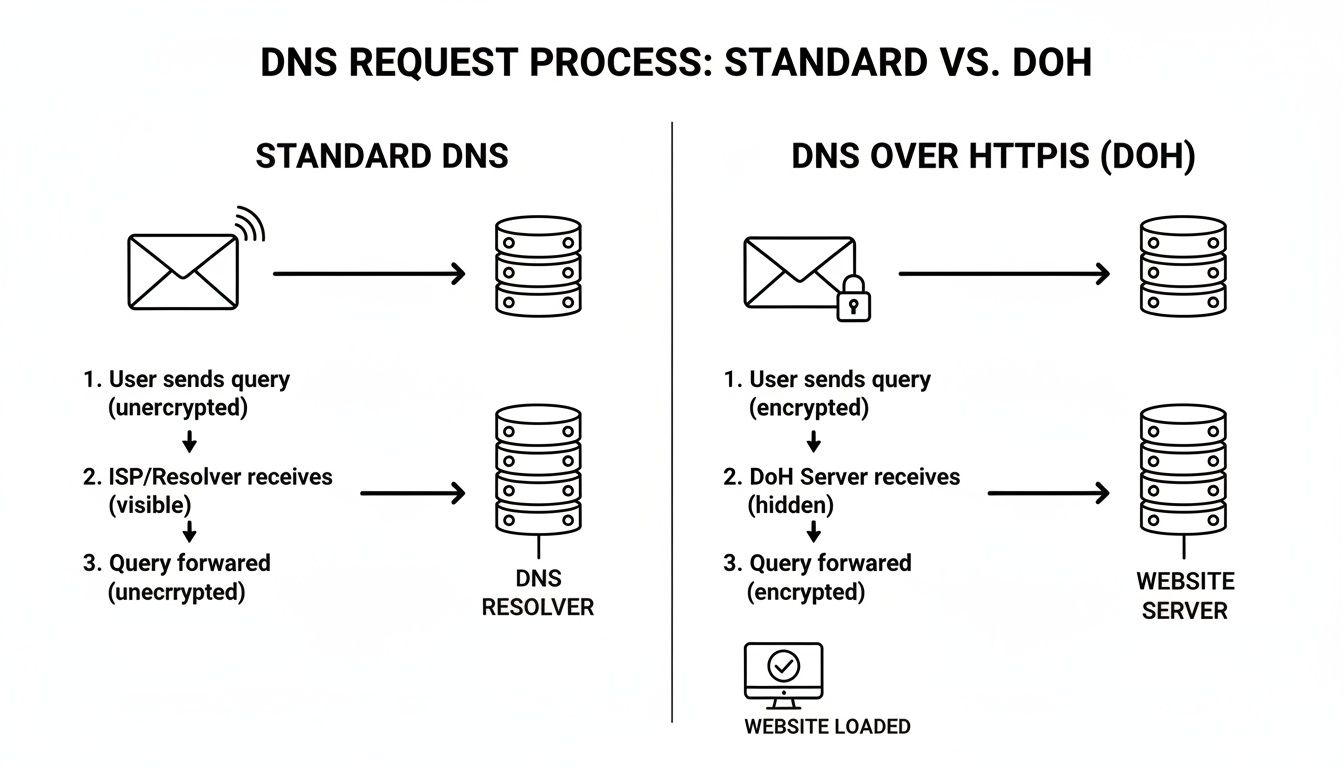

Dit diagram toont aan hoe DoH de DNS-query netjes in een veilige HTTPS-tunnel plaatst, waardoor deze veilig naar de resolver wordt verzonden.

Het cruciale deel is dat zowel je verzoek als het antwoord van de server zijn afgeschermd binnen deze versleutelde verbinding. Niemand in het midden kan ze zien of ermee knoeien. Je kunt meer historische context vinden over de oorsprong van DoH van Control D.

Door DNS-verzoeken te mengen met normaal HTTPS-verkeer, camoufleert DoH effectief je browse-intenties, waardoor het ongelooflijk moeilijk wordt voor derden om je online reis vanaf de allereerste stap te volgen.

Deze eenvoudige maar krachtige verandering voegt een broodnodige laag van privacy toe die ontbrak in het oorspronkelijke ontwerp van het internet.

Traditionele DNS vs DNS over HTTPS in een Oogopslag

Om het verschil echt te zien, laten we de oude en nieuwe methoden naast elkaar zetten. Het contrast in privacy en beveiliging is groot.

| Kenmerk | Traditionele DNS | DNS over HTTPS (DoH) |

|---|---|---|

| Versleuteling | Geen. Verzonden in platte tekst. | Volledig versleuteld met HTTPS. |

| Poort | Gebruikt poort 53. | Gebruikt poort 443 (standaard voor HTTPS). |

| Zichtbaarheid | Gemakkelijk te monitoren door ISP's en netwerken. | Mengt zich met normaal webverkeer. |

| Privacy | Toont alle bezochte domeinen. | Verbergt domeinopzoekingen voor derden. |

Uiteindelijk neemt DoH een kwetsbaar, openbaar proces en beveiligt het binnen de moderne, versleutelde webstandaard die we al voor alles vertrouwen.

Hoe DoH Je Webbrowse-Reis Beschermt

Laten we uiteenzetten wat er eigenlijk gebeurt wanneer je op een link klikt of een website in je browser typt. Het lijkt instant, maar er gebeurt een heleboel achter de schermen. DNS over HTTPS (DoH) stapt in dit proces en voegt een kritieke laag van privacy toe, waardoor je activiteit wordt afgeschermd voor nieuwsgierige ogen.

Zie traditionele DNS als het verzenden van een ansichtkaart. Iedereen die het onderweg behandelt—je internetprovider, een netwerkbeheerder op je kantoor, of een hacker op openbaar Wi-Fi—kan gemakkelijk het adres dat je probeert te bereiken lezen, zoals "mybank.com." Er zijn geen geheimen.

DoH neemt die ansichtkaart en sluit deze in een vergrendelde, ondoorzichtige envelop. Het verpakt je verzoek veilig, zodat niemand een kijkje kan nemen in de inhoud terwijl het in transit is.

Stap 1: De Veilige Handdruk

Wanneer je op Enter drukt, moet je browser nog steeds dezelfde basisvraag stellen: "Wat is het IP-adres voor deze website?" Maar in plaats van die vraag door een open ruimte te schreeuwen, doet DoH iets veel slimmer.

Het wikkelt de DNS-query in een standaard HTTPS-verzoek—dezelfde veilige protocol dat je creditcardgegevens beschermt wanneer je online winkelt. Dit nieuwe, versleutelde pakket wordt vervolgens verzonden naar een speciale DoH-compatibele DNS-resolver.

Aangezien het verzoek over poort 443 reist, de standaardpoort voor al het veilige webverkeer, mengt het zich perfect met alles wat je apparaat online doet. Het is alsof je een specifiek gesprek verbergt midden in een drukke, luidruchtige menigte.

Met DoH is je DNS-verzoek niet langer een distinct, gemakkelijk identificeerbaar stuk gegevens. Het mengt zich naadloos in het versleutelde webverkeer dat constant van je apparaat stroomt, waardoor het ongelooflijk moeilijk wordt voor derden om het te isoleren en te inspecteren.

Deze eenvoudige daad van camouflage is het geheim van de kracht van DoH. Het neemt een historisch kwetsbaar onderdeel van webbrowse-ervaring en wikkelt het in de gouden standaard van moderne webbeveiliging.

Stap 2: De Versleutelde Reis en Privé Antwoord

Wanneer de DoH-resolver het HTTPS-pakket ontvangt, pakt het het veilig uit, vindt het IP-adres dat je vroeg, en bereidt het antwoord voor. Maar de beveiliging stopt daar niet.

De resolver neemt het antwoord—het IP-adres—en plaatst het terug in een nieuw, versleuteld HTTPS-antwoord. Dit veilige pakket reist rechtstreeks terug naar je browser, en alleen jouw browser heeft de sleutel om het te openen.

Hier is waarom dat belangrijk is:

- Geen Afluisteren: Van begin tot eind is het hele gesprek privé. Niemand in het midden kan zien waar je online naartoe gaat.

- Gegevensintegriteit: De versleuteling garandeert ook dat het antwoord dat je krijgt authentiek is en niet kwaadwillig is gewijzigd om je naar een nepwebsite te sturen.

Dit diagram toont het verschil tussen het open, kwetsbare pad van een standaard DNS-verzoek en de veilige, privé reis die DoH biedt.

Zoals je kunt zien, is de "afgesloten envelop" benadering van DoH een complete game-changer voor privacy.

Ten slotte ontvangt je browser het versleutelde antwoord, opent het, en verbindt je met de website. De pagina laadt net zo snel als altijd, maar je digitale voetafdruk was de hele tijd beschermd. Deze laag van beveiliging werkt geweldig samen met andere privacy-tools. Om meer te leren, bekijk onze gids over hoe een cookiebeheerder je nog meer controle kan geven. Deze end-to-end versleuteling is wat DoH zo'n grote stap voorwaarts maakt voor een privater internet.

Wat Zijn de Werkelijke Voordelen van het Gebruik van DoH?

Overstappen naar DNS over HTTPS (DoH) gaat verder dan alleen een kleine privacy-aanpassing. Het geeft je echte, praktische controle over je digitale voetafdruk, en beveiligt je online activiteit op manieren die het oude DNS-systeem nooit was ontworpen om aan te kunnen.

De meest voor de hand liggende winst? Het voorkomt dat je Internet Service Provider (ISP) een lopend log bijhoudt van elke site die je bezoekt. Standaard DNS-verzoeken worden in platte tekst verzonden, waardoor je browsegeschiedenis een open boek is. DoH versleutelt die opzoekingen, waardoor dat boek effectief wordt dichtgeslagen.

Zie het als een privé-tunnel voor je DNS-verzoeken. Alleen jij en de DNS-resolver aan de andere kant weten waar je naartoe probeert te gaan.

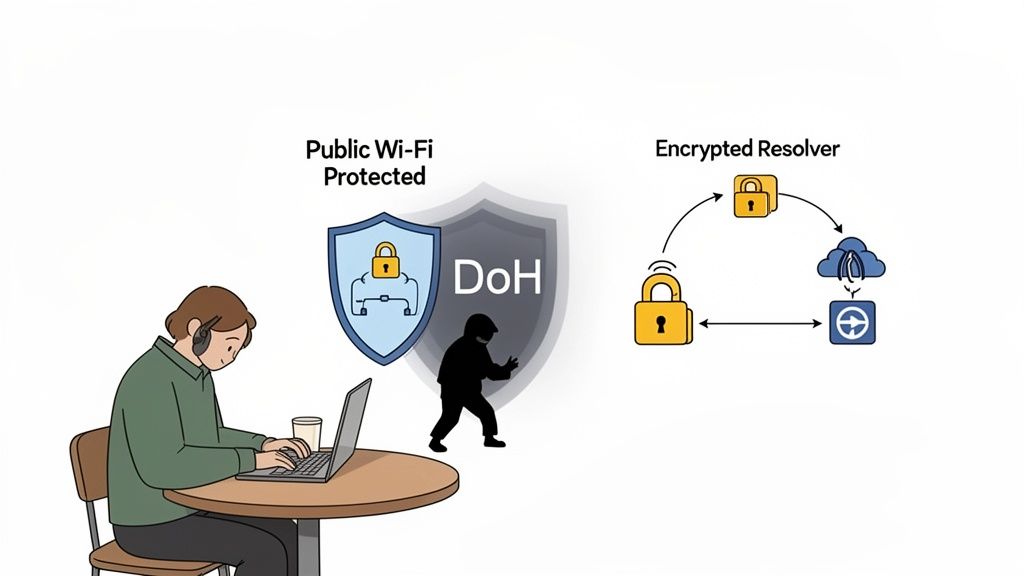

Ten Slotte, Veilige Openbare Wi-Fi

We zijn er allemaal geweest—verbinden met de gratis Wi-Fi in een koffiehuis, op een luchthaven of in een hotel. Maar deze netwerken zijn een speeltuin voor aanvallers, die gemakkelijk kunnen afluisteren op ongeëncrypteerd verkeer. Een veelvoorkomende tactiek is de man-in-the-middle (MITM) aanval.

Zo werkt het: je probeert naar de website van je bank te gaan. Een aanvaller op hetzelfde netwerk onderschept je ongeëncrypteerde DNS-verzoek en geeft je een valse IP-adres, waardoor je naar een overtuigende maar kwaadaardige kopie van de site wordt gestuurd. Met DoH valt deze hele aanval uit elkaar. Je DNS-query is versleuteld en onleesbaar voor hen, waardoor je altijd op de echte website terechtkomt.

Door DNS-verkeer te versleutelen, versterkt DoH je verdediging tegen veelvoorkomende bedreigingen zoals DNS-spoofing en hijacking, waardoor openbaar Wi-Fi aanzienlijk veiliger wordt om te gebruiken.

Het is een eenvoudige, krachtige verdediging tegen een zeer reële bedreiging die dagelijks mensen op onveilige verbindingen target.

Omgaan met Webcensuur en Filters

DoH is ook een krachtig hulpmiddel om het internet open te houden. Veel bedrijven, scholen en zelfs hele landen blokkeren toegang tot inhoud door DNS-verzoeken te filteren. Wanneer je probeert een beperkte site te bezoeken, geeft hun DNS-server je eenvoudigweg niet het juiste IP-adres.

Omdat DoH je verzoeken rechtstreeks naar een resolver stuurt die je vertrouwt, gaat het probleemloos voorbij de meeste lokale DNS-filters. Dit betekent dat je toegang kunt krijgen tot inhoud die anders mogelijk geblokkeerd zou zijn.

Hier is waar het echt een verschil maakt:

- Omzeilen van ISP-niveau blokkades: Sommige providers filteren bepaalde websites om commerciële of beleidsredenen. DoH helpt je daar omheen.

- Overwinnen van netwerkbeperkingen: Als je werk- of schoolnetwerk sites blokkeert die je nodig hebt voor onderzoek of nieuws, kan DoH vaak de toegang herstellen.

- Bevorderen van een vrije informatiestroom: In plaatsen met zware internetcensuur kan DoH een essentieel hulpmiddel zijn om het wereldwijde, ongefilterde web te bereiken.

Deze verschuiving stelt je in staat om te beslissen wat je online kunt zien, in plaats van die controle aan het netwerk dat je toevallig gebruikt over te laten. Volgens beveiligingsprovider Quad9, maakt dit deel uit van een grotere trend. Ze voorspellen dat tegen 2025, privacygerichte DNS-diensten een standaardverdediging zullen zijn tegen bedreigingen zoals phishing die profiteren van zwakke, ongeëncrypteerde DNS. Je kunt ontdekken waarom privacygerichte DNS cruciaal is om te zien hoe belangrijk deze technologie aan het worden is.

Vergelijking van DoH vs DoT vs Traditionele DNS

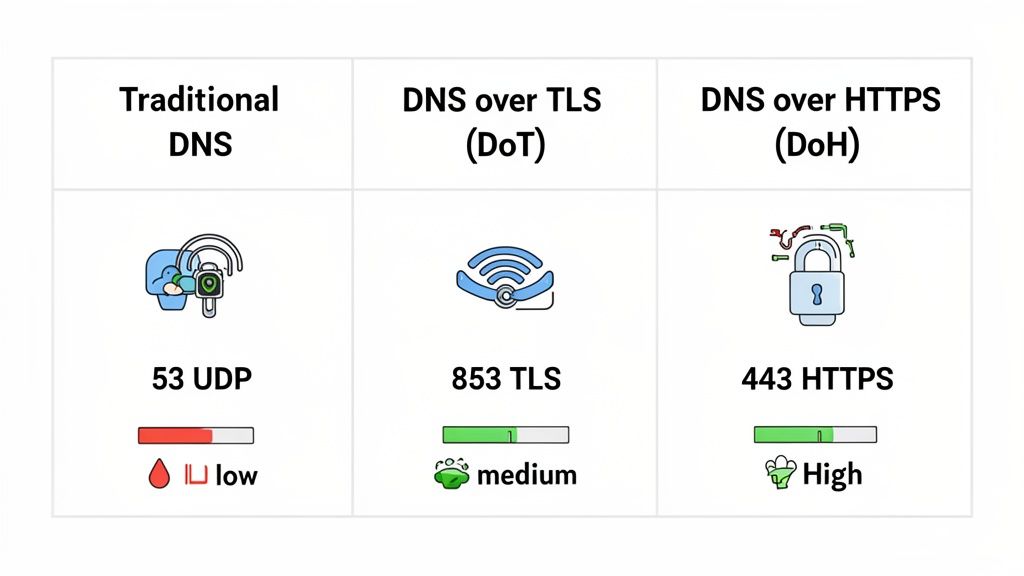

Hoewel DNS over HTTPS (DoH) veel aandacht krijgt voor het verbeteren van online privacy, is het niet de enige optie als het gaat om versleutelde DNS. Om echt te begrijpen waarom DoH uniek is, moeten we het naast zijn oudere broer, DNS over TLS (DoT), en de klassieke, ongeëncrypteerde DNS die het internet heeft gebouwd, zetten.

Elk protocol behandelt beveiliging en privacy anders, wat leidt tot enkele belangrijke afwegingen. De juiste keuze komt vaak neer op het balanceren van de behoefte aan sterke encryptie tegen netwerkbeheer en hoe gemakkelijk het protocol kan worden geïmplementeerd.

Laten we eens kijken naar wat hen onderscheidt en verkennen waarom browsers en moderne besturingssystemen steeds meer neigen naar DoH.

DNS Over TLS Een Directe Aanpak van Encryptie

Voordat DoH de nieuwe standaard werd, was DNS over TLS de go-to voor het beveiligen van DNS-opvragingen. DoT werkt door je DNS-vragen te verpakken in een veilige Transport Layer Security (TLS) tunnel—dezelfde krachtige encryptie die HTTPS-websites beveiligt.

Het belangrijkste verschil is dat DoT werkt op een specifieke poort: poort 853. Deze directe aanpak is efficiënt en creëert een beveiligd kanaal speciaal voor DNS. Het kondigt in feite aan aan het netwerk: "Hé, ik ben een versleutelde DNS-vraag!"

Hoewel dat geweldig is voor de beveiliging, is het ook zijn Achillesheel. Omdat het een unieke poort gebruikt, kunnen netwerkbeheerders eenvoudig verkeer op poort 853 opmerken en blokkeren om lokale DNS-filterregels af te dwingen. Dit maakt DoT een fantastische keuze als je alleen encryptie wilt en het niet erg vindt dat je DNS-verkeer identificeerbaar is.

Het Stealth Voordeel van DNS Over HTTPS

Hier trekt DoH zich los van de rest. In plaats van een specifieke poort, maskeert DoH slim DNS-vragen door ze te verzenden over poort 443—dezelfde poort die wordt gebruikt voor al het standaard, veilige HTTPS-webverkeer.

Die ene kleine verandering heeft een enorme impact.

Omdat DoH-verkeer er precies uitziet als de versleutelde gegevens van talloze andere websites en apps, is het bijna onmogelijk voor een netwerkobserver om alleen jouw DNS-verzoeken eruit te pikken en te blokkeren zonder grote verstoringen in het web browsen te veroorzaken.

Deze "camouflage" is DoH's geheime wapen. Het biedt niet alleen encryptie, maar ook een niveau van stealth dat DoT gewoon niet kan evenaren. Dit maakt het een ongelooflijk effectief hulpmiddel om DNS-gebaseerde censuur en te strenge netwerkbeleid te omzeilen. Het is de belangrijkste reden waarom browsers zoals Chrome en Firefox het hebben ingebouwd als hun voorkeursmethode voor veilige DNS. Privacygerichte tools zoals de ShiftShift Extensions Domain Checker vertrouwen ook op DoH om je domeinopvragingen volledig privé en uit het zicht te houden.

Een Directe Vergelijking

Om alles op een rijtje te zetten, laten we een diepgaande vergelijking bekijken. Deze tabel benadrukt de praktische verschillen tussen het oude protocol, zijn eerste versleutelde opvolger en de moderne, stealthy standaard.

Gedetailleerde Kenmerken Vergelijking van DNS Protocollen

Een diepgaande blik op de technische en praktische verschillen tussen de drie belangrijkste DNS-protocollen.

| Kenmerk | Traditionele DNS | DNS over TLS (DoT) | DNS over HTTPS (DoH) |

|---|---|---|---|

| Encryptie | Geen (Platte Tekst) | Volledige TLS Encryptie | Volledige HTTPS Encryptie |

| Gebruikte Poort | Poort 53 | Poort 853 | Poort 443 |

| Zichtbaarheid | Volledig blootgesteld en gemakkelijk te monitoren | Versleuteld, maar gemakkelijk te identificeren als DNS-verkeer | Versleuteld en vermengt zich met regulier webverkeer |

| Privacy | Stelt elke domeinopvraging bloot | Beschermt tegen inhoudinspectie | Beschermt inhoud en camoufleert de aanvraag zelf |

| Blokkeerbaarheid | Gemakkelijk te blokkeren of om te leiden | Relatief gemakkelijk te blokkeren op poort | Zeer moeilijk te blokkeren zonder brede verstoring |

| Primaire Gebruik | Legacy internetinfrastructuur | Beveiligen van DNS op vertrouwde netwerken | Verbeteren van gebruikersprivacy en omzeilen van censuur |

Uiteindelijk zijn zowel DoH als DoT een enorme beveiligingsupgrade ten opzichte van traditionele DNS. DoT biedt een eenvoudige, specifieke kanaal voor het beveiligen van je opvragingen. Echter, de slimme mogelijkheid van DoH om zich te vermengen met alledaags webverkeer geeft het een krachtige voorsprong, vooral op netwerken met zware monitoring of filtering, waardoor het de duidelijke favoriet is voor privacygerichte tools en gebruikers vandaag de dag.

Begrijpen van de Kritieken en Afwegingen

Hoewel DNS over HTTPS (DoH) een enorme overwinning is voor de individuele privacy, is het geen wondermiddel. Zoals elke nieuwe technologie, brengt het zijn eigen set uitdagingen en afwegingen met zich mee. Het is cruciaal om het geheel te bekijken en de legitieme zorgen te begrijpen die gepaard gaan met de groeiende populariteit van DoH.

Een van de grootste argumenten tegen het is het risico van DNS-centralisatie. De meeste webbrowsers funnelen standaard DoH-verzoeken naar een kleine kring van enorme aanbieders zoals Google, Cloudflare, en Quad9. Hoewel deze bedrijven sterke privacybeleid hebben, plaatst deze opzet effectief het adresboek van het internet in handen van een paar corporatieve reuzen.

Dit wisselt gewoon het ene probleem voor het andere. In plaats van dat je lokale internetprovider (ISP) een kijkje heeft in je browsegedrag, verschuift die zichtbaarheid nu naar een andere tech-reus. Voor iedereen die zich ongemakkelijk voelt bij corporatieve datatracking, is dat een aanzienlijke zorg.

Het Netwerkbeheer Dilemma

Voor de mensen die netwerken beheren—of het nu in een bedrijf, een school of zelfs een huis met ouderlijk toezicht is—kan DoH een enorme hoofdpijn zijn. Ze hebben lange tijd vertrouwd op het monitoren van DNS-verkeer om hun netwerken veilig en gezond te houden.

Dit soort toezicht is essentieel voor:

- Handhaven van Beveiligingsbeleid: Blokkeren van verkeer naar domeinen die bekend staan om malware, phishing-scams en botnet-commandocentra.

- Inhoudsfiltering: Het voorkomen van ongepaste of volwassen inhoud op het netwerk op plaatsen zoals scholen en huizen.

- Regelgeving Compliance: Zorgen dat netwerkactiviteit voldoet aan specifieke wettelijke of branche-eisen.

DoH blaast in wezen al deze traditionele, DNS-gebaseerde waarborgen voorbij. Omdat de DNS-vragen versleuteld zijn en eruitzien als normaal HTTPS-webverkeer, worden ze volledig onzichtbaar voor de meeste firewalls en filterapparaten. Dit kan de verdediging van een netwerk verzwakken en gaten slaan in zorgvuldig opgestelde beveiligingsbeleid.

Het kernconflict hier is een klassieke strijd: individuele gebruikersprivacy versus gecentraliseerde netwerkcontrole. De eigenschap die een gebruiker in staat stelt om censuur te omzeilen, stelt ook een werknemer in staat om kritieke beveiligingsfilters te omzeilen.

Dit heeft een verhitte discussie in de industrie aangewakkerd. Beveiligingsprofessionals wijzen erop dat DoH, ondanks zijn goede bedoelingen, de tools kan verblinden die zijn ontworpen om ons te beschermen. We hebben zelfs gezien dat malware DoH is gaan gebruiken om zijn communicatie te verbergen, waardoor het veel moeilijker wordt om het op te sporen en te stoppen.

Een Gebalanceerde Aanpak Vinden

Deze hele discussie laat eigenlijk zien dat DoH geen oplossing is die voor iedereen werkt. Voor een individu dat een twijfelachtig openbaar Wi-Fi-netwerk in een koffiehuis gebruikt, zijn de voordelen kristalhelder. Het risico dat iemand je activiteiten bespioneert is hoog, en DoH voegt een vitale laag van bescherming toe.

Maar in een beheerde omgeving zoals een kantoorgebouw of een school, is de berekening anders. Hier heeft de behoefte aan netwerkbrede beveiliging en inhoudsfiltering vaak prioriteit boven de privacyverhoging van versleutelde DNS. Dit is precies waarom veel organisaties ervoor kiezen om DoH op hun netwerken te blokkeren, waardoor alle DNS-verzoeken weer via hun eigen gemonitorde servers worden geleid.

Uiteindelijk betekent echt begrijpen wat DNS over HTTPS is, dat je zowel de kracht als de valkuilen ervan ziet. Het is een fantastisch hulpmiddel voor het versterken van persoonlijke privacy, maar hoe en waar het wordt gebruikt vereist enige zorgvuldige overweging. Voor netwerkbeheerders betekent zich aanpassen aan een wereld met DoH dat ze hun beveiligingsstrategieën moeten evolueren en nieuwe manieren moeten vinden om hun gebruikers te beschermen zonder te vertrouwen op traditionele DNS-monitoring.

Hoe DNS Over HTTPS In te Schakelen en te Testen

Het schakelen naar DNS over HTTPS is veel eenvoudiger dan je misschien denkt. De meeste webbrowsers en besturingssystemen die we elke dag gebruiken, hebben al DoH-ondersteuning ingebouwd, wat betekent dat je met slechts een paar klikken een serieuze laag van privacy aan je browsen kunt toevoegen.

Deze gids leidt je door het inschakelen van DoH op de meest voorkomende platforms. Nadat je het hebt ingesteld, bespreken we hoe je snel kunt controleren of je DNS-verkeer daadwerkelijk wordt versleuteld en uit het zicht blijft.

DoH inschakelen in je webbrowser

Voor de meeste van ons is de eenvoudigste manier om te beginnen met DoH, het direct in de webbrowser in te schakelen. Deze aanpak is geweldig omdat het alle domeinopvragingen die je browser maakt, versleutelt, ongeacht wat de hoofdnetwerkinstellingen van je computer zijn.

Google Chrome

- Klik op het menu-icoon met drie stippen rechtsboven en ga naar Instellingen.

- Ga vervolgens naar Privacy en beveiliging en klik op Beveiliging.

- Scroll naar beneden naar het gedeelte "Geavanceerd" en zoek de optie Gebruik veilige DNS.

- Schakel het in. Standaard probeert Chrome de service van je huidige internetprovider te gebruiken als deze DoH ondersteunt. Voor betere privacy raad ik aan om "Met" te selecteren en een specifieke provider te kiezen, zoals Cloudflare (1.1.1.1) of Google (Openbare DNS).

Mozilla Firefox

- Klik op het menu met drie lijnen "hamburger" in de rechterbovenhoek en kies Instellingen.

- Blijf in het Algemeen paneel, scroll helemaal naar beneden naar Netwerkinstellingen en klik op de knop Instellingen....

- In het nieuwe venster dat verschijnt, scroll naar beneden en vink het vakje aan voor DNS over HTTPS inschakelen.

- Je kunt vervolgens een provider uit de lijst kiezen of een aangepaste invoeren als je een favoriete hebt.

DoH inschakelen in je browser is een snelle overwinning voor privacy. Het beveiligt de overgrote meerderheid van je webactiviteit zonder dat er diepgaande technische veranderingen aan je besturingssysteem nodig zijn.

DoH inschakelen op je besturingssysteem

Als je bescherming wilt die verder gaat dan alleen je webbrowser en andere apps dekt, kun je DoH op het niveau van het besturingssysteem inschakelen. Het is belangrijk om te weten dat, hoewel dit een standaardfunctie is op Windows 11, het nooit officieel beschikbaar is gekomen voor Windows 10.

Windows 11

- Open Instellingen en ga naar Netwerk en internet.

- Kies de verbinding die je gebruikt, ofwel Wi-Fi of Ethernet.

- Klik op Hardware-eigenschappen.

- Zoek naar DNS-servertoewijzing en klik op de knop Bewerken ernaast.

- Verander de instelling van "Automatisch (DHCP)" naar Handmatig.

- Schakel IPv4 in en typ de IP-adressen voor je DoH-provider (voor Cloudflare is dat

1.1.1.1en1.0.0.1). - Kies nu in het dropdownmenu Voorkeurs DNS-encryptie Alleen versleuteld (DNS over HTTPS). Klik op Opslaan, en je bent klaar.

Hoe te bevestigen dat DoH werkt

Als je DoH hebt ingeschakeld, is het een goed idee om te controleren of het daadwerkelijk werkt. Een snelle controle geeft je gemoedsrust dat je DNS-verzoeken goed zijn versleuteld.

Een geweldige tool hiervoor is Cloudflare's Browsing Experience Security Check. Laad gewoon de pagina, en het voert automatisch een paar tests op je verbinding uit. De test die je interesseert is "Veilige DNS"—een groene vink betekent dat je verzoeken over een versleuteld kanaal worden verzonden.

Als je het groene licht krijgt, ben je helemaal klaar. Zo niet, ga dan terug en controleer je instellingen of probeer misschien een andere DoH-provider. Houd er rekening mee dat een trage verbinding soms de testresultaten kan beïnvloeden; je kunt meer leren over hoe je internet snelheid nauwkeurig testen in onze speciale gids.

Veelgestelde vragen over DNS over HTTPS

Nu steeds meer mensen DNS over HTTPS gebruiken, lijken er altijd een paar veelgestelde vragen op te duiken. Het begrijpen van deze vragen helpt je inzien waar DoH echt past in je privacy toolkit en wat je kunt verwachten wanneer je de schakelaar omdraait. Laten we de meest voorkomende vragen doornemen.

Vertraagt het gebruik van DoH mijn internetverbinding?

Over het algemeen, nee. De impact die DoH heeft op je browsesnelheid is meestal zo klein dat je het nooit zult opmerken. Hoewel het toevoegen van encryptie technisch gezien een klein beetje overhead aan elke DNS-oproep toevoegt, zijn moderne computers en netwerken zo snel dat ze dit zonder problemen aankunnen.

In sommige gevallen kun je zelfs een snelheid boost zien. Als de standaard DNS-servers van je internetprovider traag zijn, kan het overstappen naar een hoogpresterende DoH-service van een provider zoals Cloudflare of Google er zelfs voor zorgen dat websites sneller laden. Elke minuscule latentie van de encryptie is een kleine prijs om te betalen voor de enorme upgrade in privacy en beveiliging.

De conclusie: voor de meeste mensen is het prestatieverschil verwaarloosbaar. De beveiliging die je krijgt van versleutelde DNS is het zeker waard.

Is DoH een volledige vervanging voor een VPN?

Helemaal niet. Beschouw DoH en een Virtual Private Network (VPN) als twee verschillende tools die geweldig samen werken. Ze lossen verschillende, maar even belangrijke, onderdelen van de online privacypuzzel op.

Hier is een eenvoudige manier om naar hun taken te kijken:

- DNS over HTTPS (DoH): Dit versleutelt alleen de DNS-oproep—het moment waarop je browser vraagt om het IP-adres van een website. Het voorkomt dat afluisteraars kunnen zien welke sites je probeert te bezoeken.

- Virtual Private Network (VPN): Dit versleutelt al je internetverkeer en verbergt je echte IP-adres voor de websites waarmee je verbinding maakt. Het is een veelomvattendere privacybescherming voor alles wat je online doet.

Een analogie kan helpen: DoH is als het plaatsen van je bestemmingsadres in een verzegelde, privé-envelop. Een VPN, aan de andere kant, is als het plaatsen van je hele auto in een afgesloten, onopgemerkt vrachtwagen om er te komen. Voor de beste bescherming wil je echt beide gebruiken.

Kan mijn werkgever mijn browsen zien als ik DoH gebruik?

Zelfs met DoH ingeschakeld, moet je niet aannemen dat je onzichtbaar bent op een beheerd bedrijfs- of schoolnetwerk. Hoewel het casual snuffelen veel moeilijker maakt, is het geen wondermiddel tegen toegewijde netwerkmonitoring.

Je werkgever heeft andere manieren om te zien wat er gebeurt. Zelfs als je DNS-oproepen verborgen zijn, kan een slimme netwerkbeheerder nog steeds een goed idee krijgen van je activiteit door naar de bestemmings-IP-adressen te kijken waarmee je verbinding maakt. Belangrijker nog, veel door het werk uitgegeven apparaten hebben monitoringsoftware die direct op hen is geïnstalleerd, die alles ziet wat je doet voordat DoH zelfs maar in beeld komt. DoH is een geweldige stap voor privacy, maar het omzeilt de eigen monitorsystemen van een bedrijf niet.

Klaar om je browsen te beveiligen en je workflow te vereenvoudigen? Het ShiftShift Extensions ecosysteem biedt een reeks krachtige tools direct in je browser, inclusief een Domein Checker die DNS-over-HTTPS gebruikt voor privé-opvragingen. Neem de controle over je digitale leven met een enkele, verenigde opdrachtpalet door ShiftShift Extensions vandaag nog te downloaden.