Hva er DNS over HTTPS? En guide til kryptert nettlesing

Nysgjerrig på hva DNS over HTTPS (DoH) er? Denne guiden forklarer hvordan DoH krypterer DNS-oppslagene dine for å øke personvernet, omgå blokkering og sikre nettlesingen din.

Anbefalte utvidelser

DNS over HTTPS, eller DoH, er en moderne protokoll designet for å holde nettlesingen din privat. Dette oppnås ved å kryptere det aller første steget du tar på nettet: å se opp adressen til et nettsted. Tenk på det som å bytte ut et offentlig postkort med et forseglede, privat brev. Forespørselen din er skjult for nysgjerrige øyne på nettverket.

Personvernsproblemet DNS over HTTPS løser

Når du besøker et nettsted, må enheten din oversette det menneskevennlige navnet du skriver (som example.com) til en maskinlesbar IP-adresse. Dette håndteres av Domain Name System (DNS), som i hovedsak er internettets telefonkatalog.

I flere tiår har denne DNS-oppslaget vært helt ukryptert, og skjer åpent. Det betyr at din Internett-leverandør (ISP), nettverksadministratoren på kontoret ditt, eller hvem som helst som snoker på en offentlig Wi-Fi-tilkobling kan se hvert eneste nettsted du ser opp. Det er som å kunngjøre destinasjonen din til alle i rommet før du går dit.

Denne mangelen på personvern skaper alvorlige problemer:

- ISP-sporing: Internett-leverandøren din kan enkelt loggføre hele nettleserhistorikken din. De kan bruke disse dataene til målrettet annonsering eller selge dem til datameglere.

- Avlytting på offentlig Wi-Fi: På et kaffehus eller en flyplass kan angripere enkelt overvåke DNS-forespørslene dine for å profilere deg eller se hvilke tjenester du bruker.

- DNS-hijacking: En dårlig aktør kan avskjære din ukrypterte DNS-forespørsel og sende tilbake en falsk IP-adresse, og omdirigere deg til et phishing-nettsted designet for å stjele legitimasjonen din.

Forsegle den digitale konvolutten

DNS over HTTPS endrer spillet ved å pakke disse DNS-oppslagene inn i den samme sikre HTTPS-protokollen som beskytter nettbank og netthandel. Denne innovasjonen, drevet frem av store aktører som Google og Mozilla rundt 2016, får DNS-forespørslene dine til å se ut som annen kryptert netttrafikk.

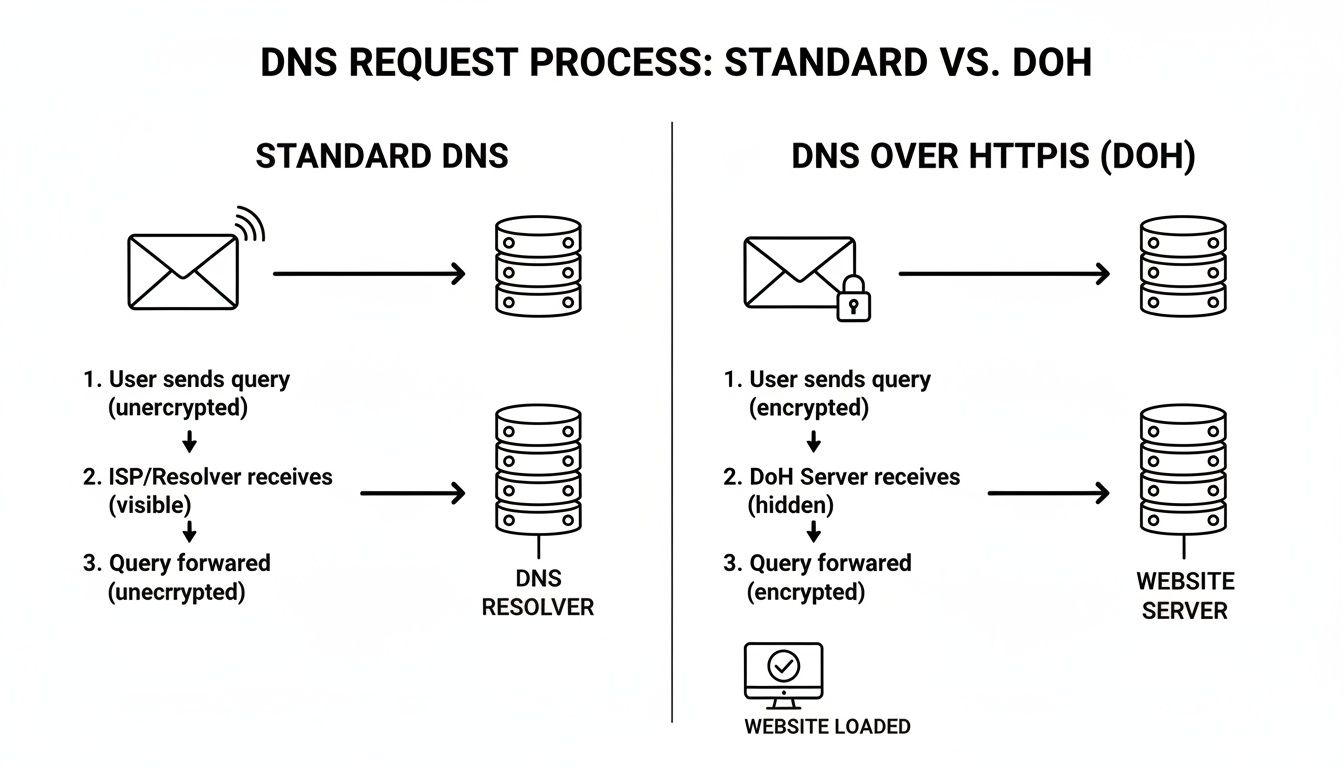

Denne diagrammet viser hvordan DoH pent pakker DNS-spørsmålet inne i en sikker HTTPS-tunnel, og sender det trygt til resolveren.

Den avgjørende delen er at både forespørselen din og serverens svar er beskyttet inne i denne krypterte forbindelsen. Ingen i midten kan se eller tukle med dem. Du kan finne mer historisk kontekst om opprinnelsen til DoH fra Control D.

Ved å blande DNS-forespørslene med normal HTTPS-trafikk, kamuflerer DoH effektivt nettleserintensjonene dine, noe som gjør det utrolig vanskelig for tredjeparter å spore din online reise fra det aller første steget.

Denne enkle, men kraftige endringen legger til et nødvendig lag med personvern som manglet i internettets opprinnelige design.

Tradisjonell DNS vs DNS over HTTPS ved første øyekast

For virkelig å se forskjellen, la oss sette de gamle og nye metodene side om side. Kontrasten i personvern og sikkerhet er slående.

| Funksjon | Tradisjonell DNS | DNS over HTTPS (DoH) |

|---|---|---|

| Kryptering | Ingen. Sendt i klartekst. | Fullt kryptert med HTTPS. |

| Port | Bruker port 53. | Bruker port 443 (standard for HTTPS). |

| Synlighet | Enkelt overvåket av ISPer og nettverk. | Blender inn med normal netttrafikk. |

| Personvern | Avslører alle besøkte domener. | Skjuler domenesøk fra tredjeparter. |

Til syvende og sist tar DoH en sårbar, offentlig prosess og sikrer den innenfor den moderne, krypterte nettstandarden vi allerede stoler på for alt annet.

Hvordan DoH beskytter din nettleserreise

La oss bryte ned hva som faktisk skjer når du klikker på en lenke eller skriver inn et nettsted i nettleseren din. Det virker øyeblikkelig, men en flom av aktivitet skjer bak kulissene. DNS over HTTPS (DoH) trer inn i denne prosessen og legger til et kritisk lag med personvern, som skjuler aktiviteten din fra nysgjerrige øyne.

Tenk på tradisjonell DNS som å sende et postkort. Alle som håndterer det underveis—din internettleverandør, en nettverksadmin på kontoret ditt, eller en hacker på offentlig Wi-Fi—kan enkelt lese adressen du prøver å nå, som "mybank.com." Det er ingen hemmeligheter.

DoH tar det postkortet og forsegler det inne i en låst, ugjennomsiktig konvolutt. Det pakker forespørselen din sikkert, slik at ingen kan kikke på innholdet mens det er underveis.

Steg 1: Den sikre håndtrykkingen

Når du trykker Enter, må nettleseren din fortsatt stille det samme grunnleggende spørsmålet: "Hva er IP-adressen for dette nettstedet?" Men i stedet for å rope dette spørsmålet over et åpent rom, gjør DoH noe mye smartere.

Det pakker DNS-spørsmålet inne i en standard HTTPS-forespørsel—den samme sikre protokollen som beskytter kredittkortdetaljene dine når du handler på nettet. Denne nye, krypterte pakken sendes deretter til en spesialtilpasset DoH-kompatibel DNS-resolver.

Siden forespørselen reiser over port 443, standardporten for all sikker netttrafikk, blender den perfekt inn med alt annet enheten din gjør på nettet. Det er som å skjule en spesifikk samtale midt i en travel, støyende folkemengde.

Med DoH er ikke DNS-forespørselen din lenger et distinkt, lett identifiserbart datastykke. Den blander seg sømløst inn i den krypterte netttrafikken som konstant strømmer fra enheten din, noe som gjør det utrolig vanskelig for tredjeparter å isolere og inspisere.

Denne enkle handlingen av kamuflasje er hemmeligheten bak DoHs kraft. Den tar en historisk sårbar del av nettlesing og pakker den inn i gullstandarden for moderne nettverksikkerhet.

Steg 2: Den krypterte reisen og private svaret

Når DoH-resolveren får HTTPS-pakken, pakker den den sikkert ut, finner IP-adressen du ba om, og forbereder svaret. Men sikkerheten stopper ikke der.

Resolveren tar svaret—IP-adressen—og plasserer det tilbake i en ny, kryptert HTTPS-respons. Denne sikre pakken reiser direkte tilbake til nettleseren din, og bare nettleseren din har nøkkelen til å åpne den.

Her er hvorfor det er viktig:

- Ingen avlytting: Fra start til slutt er hele samtalen privat. Ingen i midten kan se hvor du er på vei online.

- Dataintegritet: Krypteringen garanterer også at svaret du får er autentisk og ikke har blitt ondsinnet endret for å sende deg til et falskt nettsted.

Denne diagrammet viser forskjellen mellom den åpne, sårbare veien til en standard DNS-forespørsel og den sikre, private reisen som DoH gir.

Som du kan se, er DoHs "forseglede konvolutt"-tilnærming en fullstendig spillveksler for personvern.

Til slutt mottar nettleseren din det krypterte svaret, åpner det, og kobler deg til nettstedet. Siden lastes akkurat like raskt som før, men ditt digitale fotavtrykk var beskyttet hele tiden. Dette laget med sikkerhet fungerer utmerket sammen med andre personverntjenester. For å lære mer, sjekk ut vår guide om hvordan en cookie-manager kan gi deg enda mer kontroll. Denne ende-til-ende krypteringen er det som gjør DoH til et stort skritt fremover for et mer privat internett.

Hva er de virkelige fordelene med å bruke DoH?

Å bytte til DNS over HTTPS (DoH) handler om mer enn bare en liten justering av personvernet. Det gir deg reell, praktisk kontroll over ditt digitale fotavtrykk, og sikrer din online aktivitet på måter det gamle DNS-systemet aldri var designet for å håndtere.

Den mest åpenbare gevinsten? Det stopper din Internett-leverandør (ISP) fra å føre en kontinuerlig logg over hvert nettsted du besøker. Standard DNS-forespørslene sendes i klartekst, noe som gjør nettleserhistorikken din til en åpen bok. DoH krypterer disse oppslagene, og slår effektivt igjen den boken.

Tenk på det som en privat tunnel for DNS-forespørslene dine. Bare du og DNS-resolveren på den andre enden vet hvor du prøver å gå.

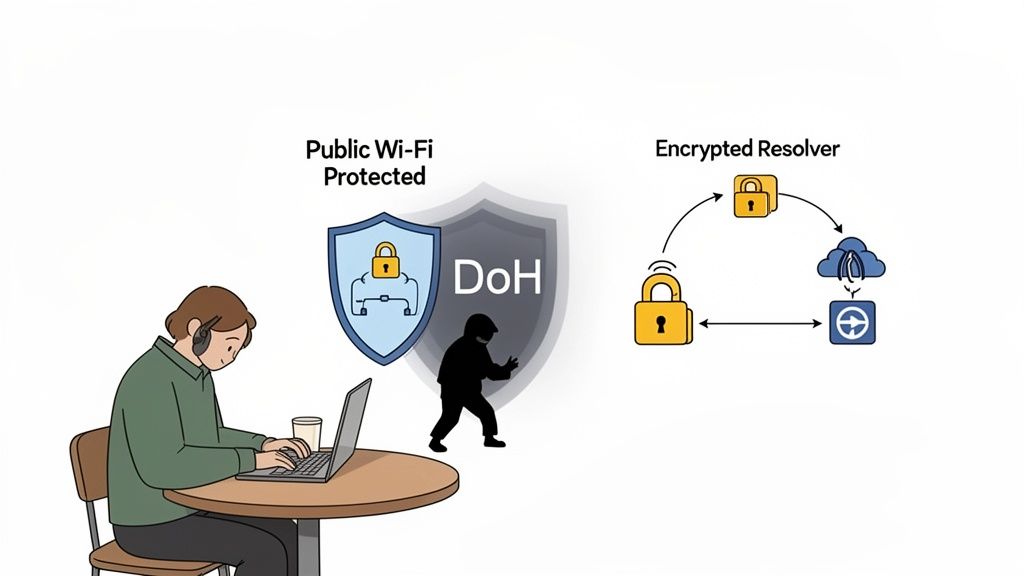

Endelig, trygg offentlig Wi-Fi

Vi har alle vært der—koblet til gratis Wi-Fi på et kaffehus, en flyplass eller et hotell. Men disse nettverkene er en lekeplass for angripere, som enkelt kan avlytte ukryptert trafikk. En vanlig taktikk er man-in-the-middle (MITM)-angrepet.

Slik fungerer det: du prøver å gå til bankens nettsted. En angriper på det samme nettverket avskjærer din ukrypterte DNS-forespørsel og gir deg en falsk IP-adresse, og sender deg til en overbevisende, men ondsinnet kopi av nettstedet. Med DoH faller hele dette angrepet fra hverandre. DNS-forespørselen din er kryptert og ulest for dem, og sikrer at du alltid lander på det ekte nettstedet.

Ved å kryptere DNS-trafikken, styrker DoH forsvarene dine mot vanlige trusler som DNS-spoofing og hijacking, noe som gjør offentlig Wi-Fi betydelig tryggere å bruke.

Det er et enkelt, kraftig forsvar mot en veldig reell trussel som retter seg mot folk på usikre forbindelser hver dag.

Omgå web-sensur og filtre

DoH er også et kraftig verktøy for å holde internett åpent. Mange selskaper, skoler og til og med hele land blokkerer tilgang til innhold ved å filtrere DNS-forespørslene. Når du prøver å besøke et begrenset nettsted, gir ikke deres DNS-server deg den riktige IP-adressen.

Fordi DoH sender forespørslene dine direkte til en resolver du stoler på, seiler det rett forbi de fleste lokale DNS-filtrene. Dette betyr at du kan få tilgang til innhold som ellers kan være blokkert.

Her er hvor det virkelig gjør en forskjell:

- Omgå ISP-nivå blokker: Noen leverandører filtrerer visse nettsteder av kommersielle eller policy-messige grunner. DoH får deg rundt det.

- Overvinne nettverksrestriksjoner: Hvis arbeids- eller skole-nettverket ditt blokkerer nettsteder du trenger for forskning eller nyheter, kan DoH ofte gjenopprette tilgangen.

- Fremme en fri flyt av informasjon: I steder med tung internett-sensur kan DoH være et essensielt verktøy for å nå det globale, ufiltrerte nettet.

Denne endringen gir deg muligheten til å bestemme hva du kan se online, i stedet for å la den kontrollen være hos nettverket du tilfeldigvis er på. Ifølge sikkerhetsleverandøren Quad9, er dette en del av en større trend. De spår at innen 2025, vil personvern-fokuserte DNS-tjenester være en standardforsvar mot trusler som phishing som utnytter svake, ukrypterte DNS. Du kan utforske hvorfor personvern-fokuserte DNS er kritisk for å se hvor viktig denne teknologien blir.

Det riktige valget handler ofte om å balansere behovet for sterk kryptering mot nettverksadministrasjon og hvor enkelt protokollen kan implementeres.

La oss dykke inn i hva som skiller dem og utforske hvorfor nettlesere og moderne operativsystemer i økende grad vender seg mot DoH.

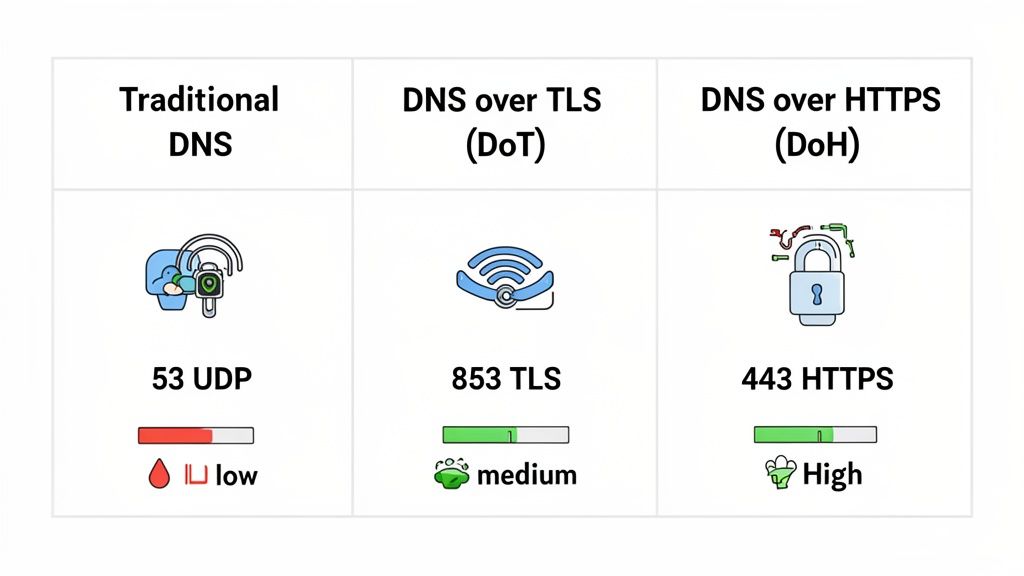

DNS Over TLS En Direkte Tilnærming til Kryptering

Før DoH ble den nye standarden, var DNS over TLS det foretrukne alternativet for å sikre DNS-oppslag. DoT fungerer ved å pakke inn DNS-forespørslene dine i en sikker Transport Layer Security (TLS) tunnel—den samme kraftige krypteringen som sikrer HTTPS-nettsider.

Den viktigste forskjellen er at DoT opererer på en dedikert port: port 853. Denne direkte tilnærmingen er effektiv og skaper en sikker kanal kun for DNS. Den annonserer i bunn og grunn til nettverket: "Hei, jeg er en kryptert DNS-forespørsel!"

Selv om det er flott for sikkerheten, er det også dens akilleshæl. Fordi den bruker en unik port, kan nettverksadministratorer enkelt oppdage og blokkere trafikk på port 853 for å håndheve lokale DNS-filtreringsregler. Dette gjør DoT til et fantastisk valg hvis du bare ønsker kryptering og ikke har noe imot at DNS-trafikken din er identifiserbar.

Stealth-fordelen med DNS Over HTTPS

Her skiller DoH seg fra mengden. I stedet for en dedikert port, maskerer DoH smart DNS-forespørslene ved å sende dem over port 443—den samme porten som brukes for all standard, sikker HTTPS-netttrafikk.

Den ene lille endringen har en enorm innvirkning.

Fordi DoH-trafikk ser nøyaktig ut som de krypterte dataene fra utallige andre nettsteder og apper, er det nesten umulig for en nettverksobservatør å plukke ut og blokkere bare dine DNS-forespørsel uten å forårsake store forstyrrelser i all nettlesing.

Denne "kamuflasjen" er DoH sin hemmelige våpen. Den leverer ikke bare kryptering, men også et nivå av stealth som DoT bare ikke kan matche. Dette gjør det til et utrolig effektivt verktøy for å omgå DNS-basert sensur og altfor restriktive nettverksregler. Det er hovedgrunnen til at nettlesere som Chrome og Firefox har integrert det som sin foretrukne sikre DNS-metode. Personvern-fokuserte verktøy som ShiftShift Extensions Domain Checker stoler også på DoH for å holde domenesøkene dine helt private og ute av syne.

En Direkte Sammenligning

For å legge alt på bordet, la oss se på en grundig sammenligning. Denne tabellen fremhever de praktiske forskjellene mellom den gammeldagse protokollen, dens første krypterte etterfølger og den moderne, stealthy standarden.

Detaljert Funksjonssammenligning av DNS-protokoller

En grundig titt på de tekniske og praktiske forskjellene mellom de tre hoved-DNS-protokollene.

| Attributt | Tradisjonell DNS | DNS over TLS (DoT) | DNS over HTTPS (DoH) |

|---|---|---|---|

| Kryptering | Ingen (Ren tekst) | Full TLS-kryptering | Full HTTPS-kryptering |

| Brukt port | Port 53 | Port 853 | Port 443 |

| Synlighet | Fullstendig eksponert og lett å overvåke | Kryptert, men lett identifiserbar som DNS-trafikk | Kryptert og blander seg med vanlig netttrafikk |

| Personvern | Avslører hvert domenesøk | Beskyttelse mot innholdsinspisering | Beskyttelse av innhold og kamuflering av forespørselen selv |

| Blokkerbarhet | Lett å blokkere eller omdirigere | Relativt lett å blokkere etter port | Veldig vanskelig å blokkere uten omfattende forstyrrelser |

| Primær bruk | Legacy internettinfrastruktur | Sikring av DNS på betrodde nettverk | Forbedring av brukerens personvern og omgåelse av sensur |

I slutten av dagen er både DoH og DoT en massiv sikkerhetsoppgradering fra tradisjonell DNS. DoT tilbyr en enkel, dedikert kanal for å sikre oppslagene dine. Imidlertid gir DoHs smarte evne til å blande seg med hverdagslig netttrafikk det en kraftig fordel, spesielt på nettverk med tung overvåking eller filtrering, noe som gjør det til den klare favoritten for personvern-fokuserte verktøy og brukere i dag.

Forstå Kritikkene og Avveiningene

Selv om DNS over HTTPS (DoH) er en stor seier for individuell personvern, er det ikke en sølvkule. Som med enhver ny teknologi, kommer det med sin egen sett av utfordringer og avveininger. Det er avgjørende å se hele bildet og forstå de legitime bekymringene som har kommet med DoHs økende popularitet.

Et av de største argumentene mot det er risikoen for DNS-sentralisering. De fleste nettlesere, som standard, sender DoH-forespørslene til en liten sirkel av massive leverandører som Google, Cloudflare, og Quad9. Selv om disse selskapene har sterke personvernregler, setter denne oppsettet effektivt internettets adressebok i hendene på noen få bedriftsgiganter.

Dette bytter bare ett problem med et annet. I stedet for at din lokale Internett-leverandør (ISP) har et vindu inn i dine nettleservaner, flytter den synligheten nå til en annen teknologisk kjempe. For alle som er urolige for bedriftsdatatracking, er det en betydelig bekymring.

Nettverksadministrasjonsdilemmaet

For de som administrerer nettverk—enten i et selskap, en skole, eller til og med et hjem med foreldrekontroll—kan DoH være en massiv hodepine. De har lenge vært avhengige av å overvåke DNS-trafikk for å holde nettverkene sine trygge og sunne.

Denne typen tilsyn er avgjørende for:

- Håndheving av sikkerhetspolicyer: Blokkering av trafikk til domener kjent for malware, phishing-svindel og botnet-kommandosentre.

- Innholdsfiltrering: Holde upassende eller vokseninnhold borte fra nettverket på steder som skoler og hjem.

- Regulatorisk samsvar: Sørge for at nettverksaktivitet oppfyller spesifikke juridiske eller bransjekrav.

DoH blåser i bunn og grunn forbi alle disse tradisjonelle, DNS-baserte sikkerhetsforanstaltningene. Fordi DNS-forespørslene er krypterte og ser ut som normal HTTPS-netttrafikk, blir de helt usynlige for de fleste brannmurer og filtreringsapparater. Dette kan svekke et nettverks forsvar og lage hull i nøye utformede sikkerhetspolicyer.

Den grunnleggende konflikten her er en klassisk dragkamp: individuell brukerpersonvern versus sentralisert nettverkskontroll. Den funksjonen som gir en bruker muligheten til å omgå sensur, lar også en ansatt omgå kritiske sikkerhetsfiltre.

Dette har utløst en intens debatt i bransjen. Sikkerhetsprofesjonelle påpeker at DoH, til tross for sine gode intensjoner, kan blinde de verktøyene som er designet for å beskytte oss. Vi har til og med sett malware begynne å bruke DoH for å skjule kommunikasjonen sin, noe som gjør det mye vanskeligere å oppdage og stenge ned.

Finne en Balansert Tilnærming

Hele denne debatten viser virkelig at DoH ikke er en løsning som passer for alle. For en enkeltperson som bruker et usikkert offentlig Wi-Fi-nettverk på en kafé, er fordelene krystallklare. Risikoen for at noen snoker på aktiviteten din er høy, og DoH gir et viktig lag av beskyttelse.

Men i et administrert miljø som et kontor eller en skole, er beregningen annerledes. Her tar behovet for nettverksomfattende sikkerhet og innholdsfiltrering ofte prioritet over personvernsforbedringen fra kryptert DNS. Dette er akkurat hvorfor mange organisasjoner velger å blokkere DoH på nettverkene sine, og tvinger alle DNS-forespørslene tilbake gjennom sine egne overvåkede servere.

I slutten av dagen betyr det å virkelig forstå hva DNS over HTTPS er å se både dens styrker og svakheter. Det er et fantastisk verktøy for å styrke personlig personvern, men hvordan og hvor det brukes krever nøye vurdering. For nettverksadministratorer betyr tilpasning til en verden med DoH å utvikle sikkerhetsstrategiene sine og finne nye måter å beskytte brukerne sine uten å stole på gammeldags DNS-overvåking.

Hvordan Aktivere og Teste DNS Over HTTPS

Å slå på DNS over HTTPS er mye enklere enn du kanskje tror. De fleste av nettleserne og operativsystemene vi bruker hver dag har allerede DoH-støtte innebygd, noe som betyr at du kan legge til et seriøst lag av personvern til nettlesingen din med bare noen få klikk.

Denne guiden vil gå deg gjennom hvordan du aktiverer DoH på de mest vanlige plattformene. Etter at du har fått det satt opp, vil vi dekke hvordan du raskt kan sjekke at DNS-trafikken din faktisk blir kryptert og holdt utenfor syne.

Aktivere DoH i nettleseren din

For de fleste av oss er den enkleste måten å komme i gang med DoH å aktivere det direkte i nettleseren. Denne tilnærmingen er flott fordi den krypterer alle domenesøkene nettleseren din gjør, uansett hva datamaskinens hovednettverksinnstillinger er.

Google Chrome

- Klikk på menyikonet med tre prikker oppe i høyre hjørne og gå til Innstillinger.

- Derfra, gå til Personvern og sikkerhet, og klikk deretter på Sikkerhet.

- Rull ned til området "Avansert" og se etter alternativet Bruk sikker DNS.

- Slå det på. Som standard prøver Chrome å bruke tjenesten til din nåværende internettleverandør hvis den støtter DoH. For bedre personvern vil jeg anbefale å velge "Med" og velge en spesifikk leverandør som Cloudflare (1.1.1.1) eller Google (Public DNS).

Mozilla Firefox

- Klikk på menyen med tre linjer "hamburger" i øverste høyre hjørne og velg Innstillinger.

- Hold deg i Generelt-panelet, rull langt ned til Nettverksinnstillinger, og klikk på Innstillinger... knappen.

- I det nye vinduet som dukker opp, rull til bunnen og huk av boksen for Aktiver DNS over HTTPS.

- Du kan deretter velge en leverandør fra listen eller skrive inn en tilpasset hvis du har en favoritt.

Å aktivere DoH i nettleseren din er en rask gevinst for personvernet. Det sikrer det store flertallet av nettaktiviteten din uten å kreve dype tekniske endringer i operativsystemet ditt.

Aktivere DoH på operativsystemet ditt

Hvis du ønsker beskyttelse som går utover bare nettleseren din og dekker andre apper, kan du aktivere DoH på operativsystemnivå. Det er viktig å vite at selv om dette er en standardfunksjon på Windows 11, så ble det aldri offisielt tilgjengelig på Windows 10.

Windows 11

- Åpne Innstillinger og gå til Nettverk og internett.

- Velg tilkoblingen du bruker, enten Wi-Fi eller Ethernet.

- Klikk på Maskinvareegenskaper.

- Se etter DNS-servertildeling og klikk på Rediger knappen ved siden av den.

- Bytt innstillingen fra "Automatisk (DHCP)" til Manuell.

- Slå på IPv4 og skriv inn IP-adressene til DoH-leverandøren din (for Cloudflare, er det

1.1.1.1og1.0.0.1). - Nå, i rullegardinmenyen for Foretrukket DNS-kryptering, velg Kryptert kun (DNS over HTTPS). Klikk Lagre, og du er ferdig.

Hvordan bekrefte at DoH fungerer

Når du har aktivert DoH, er det en god idé å sørge for at det faktisk kjører. En rask sjekk vil gi deg trygghet om at DNS-forespørslene dine er riktig kryptert.

Et flott verktøy for dette er Cloudflares Browsing Experience Security Check. Bare last inn siden, og den kjører automatisk noen tester på tilkoblingen din. Den du bryr deg om er "Sikker DNS"—et grønt hakekryss betyr at forespørslene dine blir sendt over en kryptert kanal.

Hvis du får grønt lys, er du klar. Hvis ikke, gå tilbake og dobbeltsjekk innstillingene dine eller kanskje prøv en annen DoH-leverandør. Husk at en treg tilkobling noen ganger kan påvirke testresultatene; du kan lære mer om hvordan du tester internett hastighet nøyaktig i vår dedikerte guide.

Vanlige spørsmål om DNS over HTTPS

Etter hvert som flere mennesker begynner å bruke DNS over HTTPS, ser det ut til at noen vanlige spørsmål alltid dukker opp. Å komme til bunns i disse hjelper deg å forstå hvor DoH virkelig passer inn i personvernsverktøyene dine og hva du kan forvente når du slår på funksjonen. La oss grave inn i de mest frekvente.

Vil bruk av DoH redusere internettforbindelsen min?

For det meste, nei. Effekten DoH har på nettleserhastigheten din er vanligvis så liten at du aldri vil legge merke til det. Selv om det å legge til kryptering teknisk sett introduserer en liten mengde overhead til hver DNS-forespørsel, er moderne datamaskiner og nettverk så raske at de håndterer det uten problemer.

I noen tilfeller kan du til og med se en hastighets økning. Hvis standard DNS-serverne til internettleverandøren din er trege, kan det å bytte til en høyytelses DoH-tjeneste fra en leverandør som Cloudflare eller Google faktisk gjøre at nettsteder lastes raskere. Enhver minimal latens fra krypteringen er en liten pris å betale for den enorme oppgraderingen av personvern og sikkerhet.

Konklusjonen: for de fleste mennesker er ytelsesforskjellen ubetydelig. Sikkerheten du får fra kryptert DNS er vel verdt det.

Er DoH en fullstendig erstatning for en VPN?

Ikke i det hele tatt. Tenk på DoH og et virtuelt privat nettverk (VPN) som to forskjellige verktøy som fungerer strålende sammen. De løser forskjellige, men like viktige, deler av puslespillet for online personvern.

Her er en enkel måte å se på jobbene deres:

- DNS over HTTPS (DoH): Dette krypterer kun DNS-oppslaget—øyeblikket nettleseren din ber om en nettsides IP-adresse. Det stopper avlyttere fra å se hvilke nettsteder du prøver å besøke.

- Virtuelt privat nettverk (VPN): Dette krypterer all internett-trafikken din og skjuler din sanne IP-adresse fra nettstedene du kobler til. Det er et mye mer omfattende personvernbeskyttelse for alt du gjør på nettet.

En analogi kan hjelpe: DoH er som å legge destinasjonsadressen din i en forseglede, privat konvolutt. En VPN, derimot, er som å legge hele bilen din inne i en låst, umarkert lastebil for å komme dit. For best beskyttelse vil du virkelig bruke begge.

Kan arbeidsgiveren min se nettlesingen min hvis jeg bruker DoH?

Selv med DoH aktivert, bør du ikke anta at du er usynlig på et administrert bedrifts- eller skole nettverk. Selv om det gjør tilfeldig snoking mye vanskeligere, er det ikke en magisk løsning mot dedikert nettverksmonitorering.

Arbeidsgiveren din har andre måter å se hva som skjer. Selv om DNS-oppslagene dine er skjult, kan en smart nettverksadministrator fortsatt få en god idé om aktiviteten din ved å se på destinasjons-IP-adressene du kobler til. Mer viktig, mange arbeidsutstedte enheter har overvåkingsprogramvare installert direkte på dem, som ser alt du gjør før DoH i det hele tatt kommer i spill. DoH er et flott steg for personvern, men det omgår ikke selskapets egne overvåkingssystemer.

Klar til å sikre nettlesingen din og forenkle arbeidsflyten din? ShiftShift Extensions-økosystemet tilbyr en suite av kraftige verktøy rett i nettleseren din, inkludert en Domain Checker som bruker DNS-over-HTTPS for private oppslag. Ta kontroll over det digitale livet ditt med en enkelt, samlet kommandopalette ved å laste ned ShiftShift Extensions i dag.