10 Najlepszych Praktyk Bezpieczeństwa Haseł w 2026 Roku

Odkryj 10 najlepszych praktyk dotyczących bezpieczeństwa haseł w 2026 roku. Dowiedz się, jak tworzyć silne hasła, korzystać z MFA oraz chronić swoje konta przed nowoczesnymi zagrożeniami.

Zalecane rozszerzenia

W erze, w której nasza cyfrowa obecność obejmuje wszystko, od danych finansowych po osobiste komunikacje, hasło pozostaje pierwszą linią obrony. Jednak powszechne nawyki, takie jak ponowne używanie danych logowania na wielu stronach oraz poleganie na łatwych do odgadnięcia frazach, tworzą znaczące luki w zabezpieczeniach. Standardowe porady często wydają się przestarzałe i nie odpowiadają na wyrafinowane, zautomatyzowane zagrożenia, które definiują nowoczesne bezpieczeństwo cyfrowe. Ten przewodnik ma na celu wyjście poza ogólne wskazówki, oferując kompleksowy przegląd praktycznych najlepszych praktyk w zakresie bezpieczeństwa haseł, które są aktualne dzisiaj.

Przyjrzymy się kluczowym strategiom zabezpieczania swojego cyfrowego życia. Obejmuje to nie tylko mechanikę tworzenia naprawdę silnych, unikalnych haseł, ale także niezbędne praktyki skutecznego zarządzania nimi. Dowiesz się, jak prawidłowo wdrożyć uwierzytelnianie wieloskładnikowe (MFA), wykorzystać moc menedżerów haseł oraz rozpoznać i unikać powszechnych zagrożeń, takich jak phishing i ataki z użyciem danych logowania. Ponadto zbadamy, jak proaktywnie monitorować swoje konta w poszukiwaniu oznak naruszenia i ustanowić bezpieczne metody odzyskiwania dostępu.

W trakcie tego artykułu dostarczymy praktyczne przykłady oraz szczegółowe informacje na temat wdrożenia. Podkreślimy również, jak innowacyjne narzędzia przeglądarkowe, takie jak zestaw rozszerzeń ShiftShift, mogą uprościć i zautomatyzować te środki bezpieczeństwa. Integrując narzędzia takie jak bezpieczny generator haseł i przetwarzanie lokalne, możesz przekształcić solidne zabezpieczenia z skomplikowanego obowiązku w płynny i intuicyjny element codziennej cyfrowej rutyny. Ten przewodnik wyposaża Cię w wiedzę i przepływy pracy potrzebne do zbudowania odpornej postawy bezpieczeństwa, chroniąc Twoje wrażliwe informacje przed nieautoryzowanym dostępem.

1. Używaj silnych, unikalnych haseł dla każdego konta

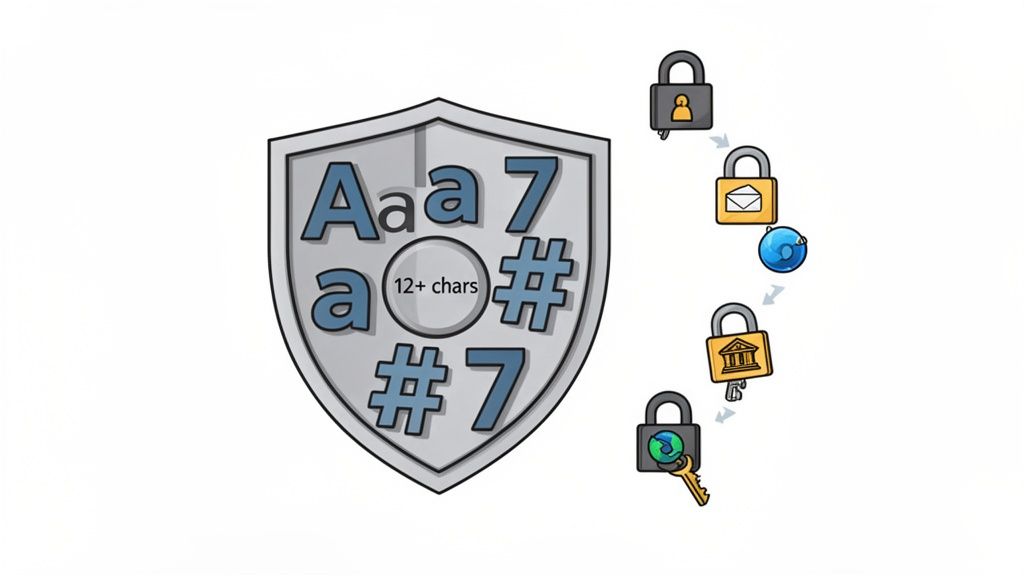

Tworzenie odrębnego, złożonego hasła dla każdego konta online to najbardziej podstawowa z najlepszych praktyk w zakresie bezpieczeństwa haseł. Silne hasło działa jako pierwsza linia obrony, łącząc wielkie litery, małe litery, cyfry i znaki specjalne w losowej sekwencji. Ta złożoność sprawia, że znacznie trudniej jest atakującym odgadnąć lub złamać hasło za pomocą zautomatyzowanych metod, takich jak ataki brute-force i słownikowe.

Aspekt "unikalności" jest równie istotny. Używanie tego samego hasła na wielu usługach tworzy ogromną lukę. Jeśli jedna usługa zostanie naruszona, atakujący mogą wykorzystać wykradzione dane logowania do uzyskania dostępu do wszystkich Twoich innych kont w tzw. ataku z użyciem danych logowania. Badania Microsoftu podkreślają to ryzyko, informując, że 99,9% skompromitowanych kont, które śledzą, pochodzi z słabych lub ponownie używanych haseł.

Jak wdrożyć tę praktykę

Celem jest stworzenie haseł, które są trudne do odgadnięcia przez maszyny i, idealnie, zarządzalne dla Ciebie (choć zaleca się użycie menedżera haseł).

- Zwiększ długość ponad złożoność: Chociaż złożoność ma znaczenie, długość jest ważniejszym czynnikiem w sile hasła. Dłuższe hasło, nawet proste, zajmuje znacznie więcej czasu na złamanie niż krótkie, złożone. Dąż do minimum 12-16 znaków dla ważnych kont.

- Używaj fraz hasłowych: Zamiast losowych znaków, stwórz zapadającą w pamięć frazę i zmodyfikuj ją. Na przykład, "Kawa sprawia, że mój poranek jest wspaniały!" może stać się

C0ffeeM@kesMyM0rn1ngGr8!. To łatwiejsze do zapamiętania, ale nadal bardzo bezpieczne. - Wykorzystaj generator haseł: Najbezpieczniejszą metodą jest użycie narzędzia, które tworzy kryptograficznie bezpieczne losowe hasła. To eliminuje ludzkie uprzedzenia i zapewnia maksymalną entropię. Aby uzyskać niezawodną i wygodną opcję, możesz dowiedzieć się więcej o generowaniu silnych, losowych haseł za pomocą narzędzia ShiftShift.

Dla użytkowników rozszerzeń ShiftShift, które mogą uzyskać dostęp do wrażliwych danych przeglądarki, przestrzeganie tej zasady jest niepodważalne. Chroni to nie tylko Twoje indywidualne konta, ale także centralny hub Twojej aktywności cyfrowej przed nieautoryzowanym dostępem.

2. Wdrożenie uwierzytelniania wieloskładnikowego (MFA)

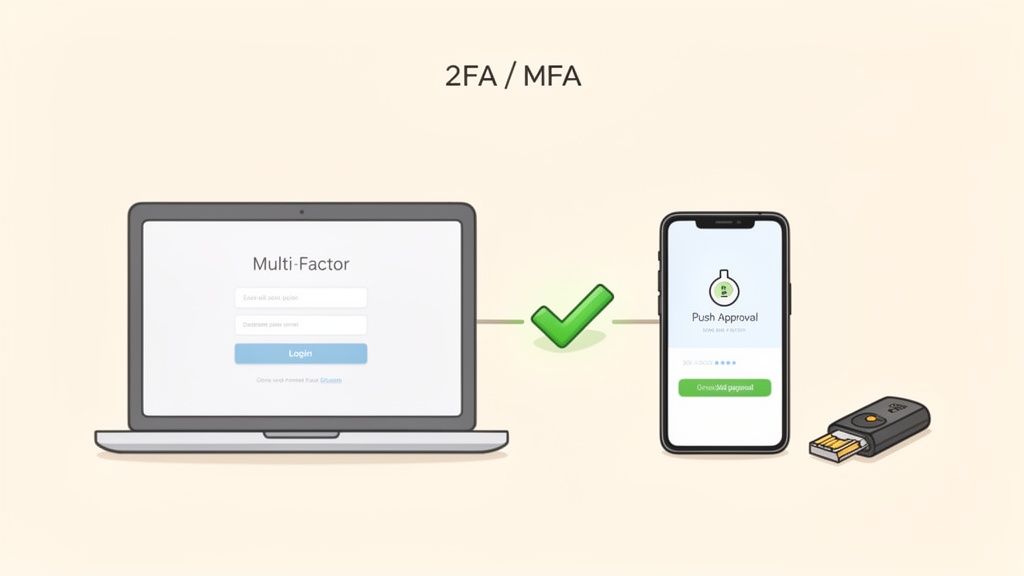

Poza silnymi hasłami, wdrożenie uwierzytelniania wieloskładnikowego (MFA) dodaje krytyczną drugą warstwę obrony. MFA wymaga podania dwóch lub więcej czynników weryfikacyjnych, aby uzyskać dostęp do zasobu, takich jak coś, co znasz (twoje hasło), coś, co masz (twój telefon lub klucz bezpieczeństwa) oraz coś, czym jesteś (odcisk palca). To warstwowe podejście oznacza, że nawet jeśli atakujący ukradnie Twoje hasło, nadal nie będą mogli uzyskać dostępu do Twojego konta bez dodatkowego czynnika.

Skuteczność MFA jest dobrze udokumentowana. Dane Microsoftu pokazują, że blokuje ponad 99,9% ataków na konta, a Google zgłosił zerową liczbę udanych przejęć konta z phishingu przeciwko użytkownikom z kluczami bezpieczeństwa. Ta praktyka bezpieczeństwa nie jest już opcjonalna; to standard branżowy w ochronie jakiegokolwiek wrażliwego konta, od bankowości i poczty elektronicznej po usługi w chmurze i platformy deweloperskie, takie jak GitHub.

Jak wdrożyć tę praktykę

Odpowiednie wdrożenie maksymalizuje korzyści bezpieczeństwa MFA, minimalizując jednocześnie tarcia. Kluczowe jest wybranie odpowiednich metod i zarządzanie nimi w sposób bezpieczny.

- Priorytetuj silniejsze czynniki: Chociaż jakiekolwiek MFA jest lepsze niż żadne, nie wszystkie metody są równe. Klucze bezpieczeństwa sprzętowego (np. YubiKey, Titan) oferują najwyższy poziom ochrony przed phishingiem. Aplikacje uwierzytelniające, takie jak Authy lub Google Authenticator, są znacznym krokiem naprzód w porównaniu do SMS, które są podatne na ataki SIM-swapping.

- Włącz najpierw dla e-maila: Twoje główne konto e-mailowe jest często kluczem do resetowania haseł dla wszystkich innych usług. Zabezpieczenie go jako pierwszego to kluczowy krok. Aby głębiej zbadać ten temat, rozważ zapoznanie się z przewodnikiem po uwierzytelnianiu wieloskładnikowym dla bezpieczeństwa e-maila.

- Bezpiecznie przechowuj kody zapasowe: Kiedy ustawiasz MFA, otrzymasz kody zapasowe do użycia, jeśli zgubisz swoje główne urządzenie.

- Przechowuj te kody w bezpiecznym, zaszyfrowanym miejscu, takim jak menedżer haseł, ale oddziel od samego hasła do konta.

Dla użytkowników ShiftShift Extensions włączenie MFA na głównych kontach (takich jak konto Google lub Microsoft powiązane z przeglądarką) jest niezbędne. Zapewnia to solidną ochronę, gwarantując, że centralny hub kontrolujący Twoje rozszerzenia przeglądarki i ich dane pozostaje wyłącznie Twoje.

3. Używaj renomowanego menedżera haseł

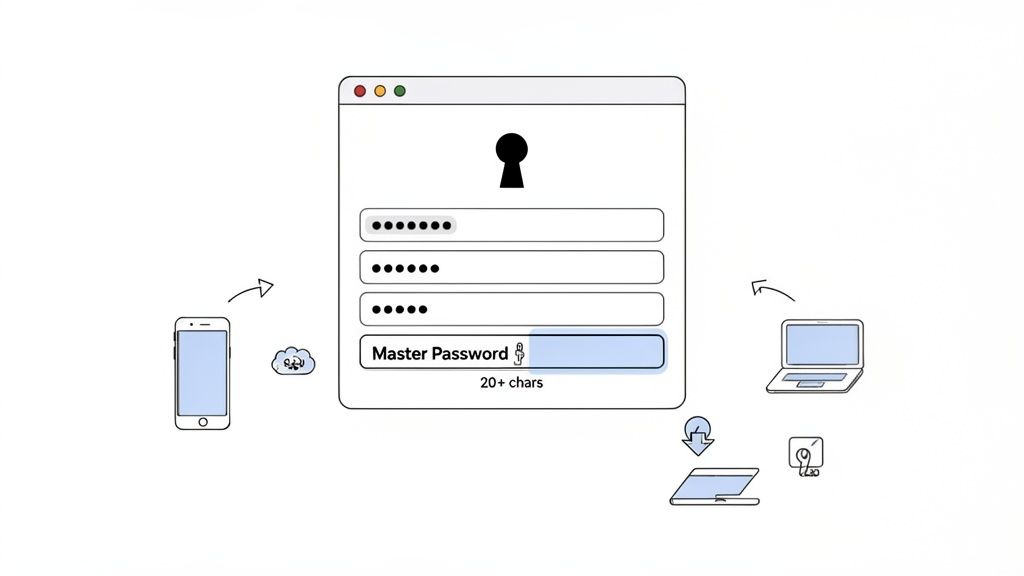

Używanie silnych, unikalnych haseł dla każdego konta to podstawowa zasada bezpieczeństwa haseł, ale ludzka pamięć nie jest w stanie nadążyć. Menedżer haseł rozwiązuje ten problem, bezpiecznie generując, przechowując i automatycznie wypełniając dane logowania. Narzędzia te działają jako zaszyfrowany cyfrowy sejf, wymagając od Ciebie zapamiętania tylko jednego silnego hasła głównego, aby uzyskać dostęp do wszystkich innych, skutecznie rozwiązując konflikt między bezpieczeństwem a wygodą.

To podejście jest niezbędną infrastrukturą dla nowoczesnego życia cyfrowego, szczególnie dla programistów i profesjonalistów technologicznych, którzy zarządzają dziesiątkami, a nawet setkami kont w różnych usługach i środowiskach. Zamiast polegać na niebezpiecznych metodach, takich jak arkusze kalkulacyjne czy przechowywanie w przeglądarkach, dedykowany menedżer haseł wykorzystuje solidne szyfrowanie zero-knowledge, aby chronić Twoje dane. Oznacza to, że nawet dostawca nie ma dostępu do Twoich przechowywanych danych logowania.

Jak wdrożyć tę praktykę

Wybór i poprawna konfiguracja menedżera haseł są kluczowe dla ustanowienia bezpiecznej cyfrowej podstawy.

- Wybierz zaufanego dostawcę: Szukaj menedżerów o silnej reputacji i przejrzystych praktykach bezpieczeństwa. Opcje obejmują wybory open-source, takie jak Bitwarden, rozwiązania klasy enterprise, takie jak 1Password, oraz lokalne, offline alternatywy, takie jak KeePass.

- Stwórz niezłomne hasło główne: To jest najważniejsze hasło, jakie posiadasz. Uczyń je długą frazą hasłową składającą się z 20+ znaków, która jest unikalna i nigdy wcześniej nie była używana.

- Włącz uwierzytelnianie wieloskładnikowe (MFA): Zabezpiecz swój sejf, wymagając drugiego kroku weryfikacji, takiego jak aplikacja uwierzytelniająca lub fizyczny klucz zabezpieczający, przed przyznaniem dostępu. To dodaje istotną warstwę ochrony.

- Użyj wbudowanego generatora: Pozwól menedżerowi haseł tworzyć kryptograficznie losowe hasła dla wszystkich nowych kont. To eliminuje ludzkie uprzedzenia i zapewnia maksymalną siłę, funkcję wbudowaną bezpośrednio w narzędzia, takie jak generator haseł ShiftShift.

Po wybraniu menedżera haseł zapoznaj się z podstawowymi najlepszymi praktykami menedżera haseł, aby zmaksymalizować jego korzyści w zakresie bezpieczeństwa. Regularnie audytuj swój sejf w poszukiwaniu słabych, powtórzonych lub starych haseł i aktualizuj je niezwłocznie.

4. Włącz weryfikację dwuetapową na kontach e-mail

Twoje konto e-mail jest kluczem głównym do Twojego życia cyfrowego. To centralny hub dla linków do resetowania haseł, powiadomień o bezpieczeństwie i wrażliwej komunikacji. Zabezpieczenie go za pomocą więcej niż tylko hasła to jedna z najwyżej ocenianych najlepszych praktyk w zakresie bezpieczeństwa haseł, które możesz przyjąć. Włączenie weryfikacji dwuetapowej (2SV), znanej również jako uwierzytelnianie dwuetapowe (2FA), dodaje kluczową drugą warstwę obrony, zapewniając, że nawet jeśli Twoje hasło zostanie skradzione, Twoje konto pozostaje niedostępne.

Ta metoda wymaga drugiego elementu informacji oprócz Twojego hasła, aby przyznać dostęp. Może to być kod z aplikacji uwierzytelniającej, fizyczny klucz zabezpieczający lub powiadomienie wysłane na Twoje zaufane urządzenie. Dla wartościowych celów, takich jak Twoje główne konto Gmail lub Microsoft, które mogą być używane do resetowania haseł dla prawie wszystkich Twoich innych usług, wdrożenie 2SV skutecznie neutralizuje zagrożenie związane z prostym wyciekiem hasła.

Jak wdrożyć tę praktykę

Ustawienie 2SV to prosty proces, który dramatycznie zwiększa bezpieczeństwo. Celem jest uniemożliwienie atakującemu zalogowanie się bez fizycznego dostępu do jednego z Twoich urządzeń.

- Priorytetuj aplikacje uwierzytelniające nad SMS: Chociaż 2SV oparte na SMS jest lepsze niż nic, jest podatne na ataki typu SIM-swapping. Użyj aplikacji do jednorazowych haseł opartych na czasie (TOTP), takiej jak Google Authenticator lub Authy, aby uzyskać bardziej bezpieczną metodę weryfikacji. Główni dostawcy, tacy jak Google i Microsoft, zdecydowanie to wspierają.

- Zarejestruj metody zapasowe: Zawsze ustaw więcej niż jedną metodę weryfikacji. Zarejestruj zapasowy numer telefonu i wygeneruj zestaw jednorazowych kodów odzyskiwania. Przechowuj te kody w bezpiecznym, zaszyfrowanym miejscu, oddzielonym od swojego menedżera haseł, takim jak zaszyfrowany plik lub fizyczny sejf.

- Przetestuj swój proces odzyskiwania: Zanim będziesz tego desperacko potrzebować, przetestuj swoje metody 2SV i odzyskiwania. Upewnij się, że Twój zapasowy numer telefonu działa i wiesz, gdzie są Twoje kody odzyskiwania. Aktualizuj te informacje corocznie lub za każdym razem, gdy zmieniasz urządzenia, aby zapobiec zablokowaniu się w swoim własnym koncie.

5. Regularnie aktualizuj i łataj oprogramowanie

Skuteczne bezpieczeństwo haseł wykracza poza samo hasło; opiera się na integralności oprogramowania, które obsługuje Twoje dane logowania. Regularne aktualizowanie i łatanie oprogramowania to krytyczna, ale często pomijana, najlepsza praktyka w zakresie bezpieczeństwa haseł. Luka w systemach operacyjnych, przeglądarkach i aplikacjach może być wykorzystywana przez atakujących do kradzieży przechowywanych danych logowania, rejestrowania naciśnięć klawiszy lub całkowitego ominięcia środków uwierzytelniających.

Aktualizacje oprogramowania często zawierają kluczowe poprawki bezpieczeństwa, które zamykają te znane luki, zanim będą mogły być szeroko wykorzystywane. Infamous Log4Shell vulnerability w 2021 roku, na przykład, dotknęła miliony aplikacji i pozwoliła atakującym na zdalne wykonywanie kodu, podkreślając, jak jedna niezałatana luka może mieć katastrofalne konsekwencje. Utrzymywanie oprogramowania w aktualności zapewnia, że jesteś chroniony przed najnowszymi odkrytymi zagrożeniami.

Jak wdrożyć tę praktykę

Integracja aktualizacji oprogramowania w Twojej rutynie to prosta, ale potężna nawyk bezpieczeństwa. Celem jest zminimalizowanie okna możliwości dla atakujących do wykorzystania znanych luk.

- Włącz automatyczne aktualizacje: To najskuteczniejszy sposób na pozostanie chronionym. Skonfiguruj swoje systemy operacyjne (takie jak Windows i macOS) oraz główne aplikacje, aby automatycznie instalowały aktualizacje. Nowoczesne przeglądarki, takie jak Chrome i Firefox, są zaprojektowane do aktualizacji w tle, co jest kluczową cechą dla utrzymania bezpieczeństwa.

- Regularnie sprawdzaj rozszerzenia przeglądarki: Rozszerzenia działają w kontekście bezpieczeństwa Twojej przeglądarki i mogą mieć znaczące uprawnienia. Ręcznie sprawdzaj aktualizacje swoich rozszerzeń co tydzień, odwiedzając stronę zarządzania rozszerzeniami swojej przeglądarki (np.

chrome://extensions). - Priorytetowe aktualizacje systemu operacyjnego: Twój system operacyjny jest fundamentem bezpieczeństwa Twojego urządzenia. Zwróć natychmiastową uwagę na powiadomienia o aktualizacjach zabezpieczeń od dostawcy systemu operacyjnego i instaluj je jak najszybciej. Te aktualizacje często rozwiązują zagrożenia na poziomie systemu, które mogą zagrozić wszystkim aplikacjom na Twoim urządzeniu.

Dla użytkowników rozszerzeń ShiftShift, utrzymanie zaktualizowanej przeglądarki jest kluczowe. Ponieważ rozszerzenie działa w środowisku Chrome, jego bezpieczeństwo jest bezpośrednio związane z integralnością przeglądarki. Zaktualizowana przeglądarka zapewnia bezpieczny piaskownicę, w której działa ShiftShift, co chroni Twoje działania i dane w przeglądarce.

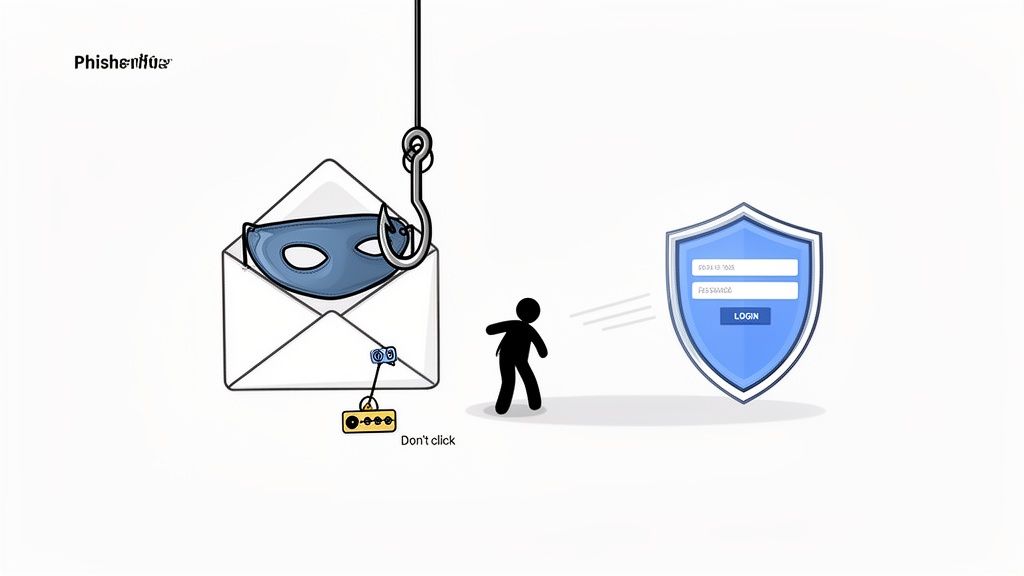

6. Unikaj ataków phishingowych i inżynierii społecznej

Ataki phishingowe i inżynieria społeczna to podstępne zagrożenia, które omijają techniczne zabezpieczenia, celując w ludzki element. Zamiast próbować złamać silne hasło, napastnicy manipulują Tobą, abyś dobrowolnie im je podał. Te schematy często wykorzystują pilny lub kuszący język, aby stworzyć poczucie paniki lub okazji, oszukując Cię, abyś kliknął złośliwe linki lub ujawniał wrażliwe dane. Nawet najsilniejsze hasło i uwierzytelnianie wieloskładnikowe mogą stać się bezużyteczne w obliczu przekonującego oszustwa phishingowego.

Rozpowszechnienie tej taktyki jest oszałamiające. Badania IBM ujawniają, że błąd ludzki jest czynnikiem w przeważającej większości naruszeń danych, co podkreśla, jak skuteczne są te psychologiczne manipulacje. Udane kampanie spear-phishingowe przeciwko dużym firmom technologicznym oraz oszustwa "CEO fraud" kosztujące miliardy rocznie udowadniają, że nikt nie jest odporny. Dlatego kultywowanie zdrowego sceptycyzmu jest jedną z najważniejszych najlepszych praktyk w zakresie bezpieczeństwa haseł.

Jak wdrożyć tę praktykę

Kluczem do obrony przed tymi atakami jest świadomość i konsekwentne, ostrożne podejście do niezamówionej komunikacji. Budowanie nawyku weryfikacji może zneutralizować zagrożenie, zanim się nasili.

- Dokładnie sprawdzaj nadawców i linki: Zawsze weryfikuj pełny adres e-mail nadawcy, a nie tylko nazwę wyświetlaną. Zanim klikniesz jakikolwiek link, najedź kursorem na niego, aby zobaczyć rzeczywisty adres URL, aby upewnić się, że odpowiada on legalnej domenie.

- Przechodź bezpośrednio do stron internetowych: Zamiast klikać link w e-mailu, który prosi Cię o zalogowanie się, otwórz przeglądarkę i ręcznie wpisz adres strony internetowej. To całkowicie eliminuje ryzyko trafienia na fałszywą stronę logowania.

- Bądź ostrożny wobec pilności: Napastnicy tworzą poczucie pilności, aby zmusić Cię do działania bez myślenia. Bądź natychmiastowo podejrzliwy wobec wszelkich wiadomości żądających natychmiastowego działania, grożących zamknięciem konta lub oferujących nagrodę, która wydaje się zbyt dobra, aby mogła być prawdziwa.

- Weryfikuj przez osobny kanał: Jeśli otrzymasz podejrzaną prośbę od kolegi lub usługi, skontaktuj się z nimi za pośrednictwem znanej, osobnej metody komunikacji (takiej jak telefon lub nowa wiadomość), aby potwierdzić jej autentyczność.

- Używaj funkcji zabezpieczeń przeglądarki: Nowoczesne przeglądarki zapewniają wyraźne wskaźniki bezpieczeństwa, takie jak ikona kłódki dla HTTPS. Możesz również zwiększyć swoje bezpieczeństwo, korzystając z szyfrowanego DNS, a więcej informacji na temat tego, jak DNS over HTTPS wzmacnia Twoją prywatność i chroni przed niektórymi atakami, znajdziesz w tym artykule.

7. Monitoruj konta w celu powiadamiania o naruszeniach i podejrzanej aktywności

Nawet najsilniejsze hasło może zostać skompromitowane, jeśli usługa, która je przechowuje, padnie ofiarą naruszenia danych. Proaktywne monitorowanie to kluczowa warstwa obrony, pozwalająca na szybkie reagowanie, gdy twoje dane uwierzytelniające zostaną ujawnione. Ta praktyka polega na regularnym sprawdzaniu swoich kont w znanych naruszeniach oraz na obserwowaniu aktywności konta w poszukiwaniu oznak nieautoryzowanego dostępu.

Ta czujność przekształca twoją postawę bezpieczeństwa z pasywnej na aktywną. Zamiast czekać na powiadomienie, że twoje konto zostało wykorzystane, możesz zidentyfikować początkowe ujawnienie i podjąć natychmiastowe działania, takie jak zmiana hasła, zanim dojdzie do poważnych szkód. To kluczowy element kompleksowej strategii bezpieczeństwa haseł.

Jak wdrożyć tę praktykę

Skuteczne monitorowanie łączy narzędzia automatyczne z ręcznymi kontrolami na twoich najważniejszych kontach. Celem jest stworzenie systemu, który powiadomi cię o potencjalnych zagrożeniach, gdy tylko zostaną one odkryte.

- Używaj usług powiadamiania o naruszeniach: Regularnie sprawdzaj swoje adresy e-mail w bazach danych znanych naruszeń. Usługi takie jak "Have I Been Pwned" autorstwa Troya Hunta są w tym niezastąpione. Wiele nowoczesnych menedżerów haseł również integruje tę funkcjonalność, automatycznie powiadamiając cię, jeśli hasło, które przechowujesz, pojawiło się w wycieku danych.

- Włącz powiadomienia o logowaniu i bezpieczeństwie: Skonfiguruj swoje ważne konta (takie jak e-mail, bankowość i media społecznościowe), aby wysyłały ci powiadomienia za pośrednictwem e-maila lub wiadomości tekstowej o nowych logowaniach lub podejrzanej aktywności. To zapewnia powiadomienia w czasie rzeczywistym o potencjalnym nieautoryzowanym dostępie.

- Przeglądaj logi aktywności konta: Okresowo sprawdzaj historię logowania i ostatnie logi aktywności dla swojego głównego konta e-mail i finansowego. Szukaj nierozpoznanych urządzeń, lokalizacji lub czasów dostępu. Jeśli znajdziesz coś podejrzanego, natychmiast cofnij dostęp dla tego urządzenia i zmień hasło.

- Zaufaj swoim narzędziom: Korzystając z rozszerzeń przeglądarki, takich jak ShiftShift, które obsługują różne zadania lokalnie, bezpieczeństwo twoich danych jest kluczowe. Ponieważ te narzędzia działają w obrębie twojej przeglądarki, zapewnienie, że nie zachodzi żadna nieautoryzowana aktywność, jest niezbędne. Możesz dowiedzieć się więcej o tym, jak ShiftShift priorytetowo traktuje dane użytkowników, przeglądając jego kompleksową politykę prywatności.

8. Zabezpiecz metody odzyskiwania haseł i kody zapasowe

Nawet najsilniejsze hasło nie ma znaczenia, jeśli nie masz dostępu do swojego konta. Mechanizmy odzyskiwania haseł, takie jak zapasowe e-maile, numery telefonów i kody zapasowe uwierzytelniania wieloskładnikowego (MFA), są twoją liną ratunkową, gdy podstawowa autoryzacja zawiedzie. Jednak te zapasowe metody często są najsłabszym ogniwem w łańcuchu bezpieczeństwa, stanowiąc furtkę dla atakujących do zresetowania hasła i przejęcia kontroli nad twoim kontem.

Zabezpieczenie tych metod odzyskiwania jest kluczowym elementem kompleksowej strategii bezpieczeństwa haseł. Jeśli atakujący skompromituje twój e-mail do odzyskiwania, może zainicjować reset hasła dla każdego konta z nim powiązanego, omijając twoje skomplikowane hasło i MFA. Podobnie, skradzione kody zapasowe dla usług takich jak Google czy GitHub dają natychmiastowy dostęp, czyniąc twoje główne urządzenie uwierzytelniające bezużytecznym.

Jak wdrożyć tę praktykę

Celem jest traktowanie metod odzyskiwania z takim samym poziomem bezpieczeństwa jak twoje podstawowe dane uwierzytelniające, zapewniając, że nie mogą być łatwo skompromitowane ani poddane inżynierii społecznej.

- Zabezpiecz i izoluj kanały odzyskiwania: Używaj dedykowanego adresu e-mail do odzyskiwania konta, który nie jest publicznie znany ani używany do ogólnej korespondencji. Udzielając odpowiedzi na pytania zabezpieczające, podaj fałszywe, ale zapadające w pamięć odpowiedzi. Na przykład, "imię twojego pierwszego zwierzaka" może być losowym, niepowiązanym słowem, które znasz tylko ty.

- Przechowuj kody zapasowe w bezpieczny sposób: Gdy usługa taka jak Google dostarcza ci kody zapasowe do weryfikacji dwuetapowej, nie przechowuj ich w tym samym menedżerze haseł co swoje główne hasło. Wydrukuj je i przechowuj w fizycznie bezpiecznym miejscu, takim jak sejf, lub przechowuj je w zaszyfrowanym pliku cyfrowym oddzielonym od twojej głównej skarbnicy.

- Regularnie przeglądaj i testuj: Co najmniej raz w roku przeglądaj numery telefonów do odzyskiwania i adresy e-mail powiązane z twoimi krytycznymi kontami. Upewnij się, że są aktualne i nadal pod twoją kontrolą. Warto również okresowo testować proces odzyskiwania, aby być z nim zaznajomionym przed wystąpieniem sytuacji awaryjnej.

Umacniając swoje opcje odzyskiwania konta, zamykasz powszechny i często wykorzystywany wektor ataku. Zapewnia to, że jedyną osobą, która może odzyskać dostęp do twoich zablokowanych kont, jesteś ty, wzmacniając ogólną integralność twojej cyfrowej tożsamości.

9. Praktykuj bezpieczną higienę haseł: Nigdy nie dziel się ani nie używaj ponownie haseł

Odpowiednia higiena haseł obejmuje codzienne nawyki dotyczące tego, jak zarządzasz swoimi danymi uwierzytelniającymi. To kluczowy element bezpieczeństwa haseł, koncentrujący się na zapobieganiu zachowaniom, które podważają nawet najsilniejsze hasła. Dwie najważniejsze zasady higieny haseł to nigdy nie dziel się swoim hasłem z nikim i nigdy nie używaj go ponownie w różnych usługach. Dzieląc się hasłem, nawet z zaufanym współpracownikiem, tworzysz natychmiastową lukę w bezpieczeństwie, tracąc kontrolę nad tym, kto je zna i jak jest przechowywane.

Używanie haseł ponownie to równie niebezpieczna praktyka. Tworzy efekt domina, w którym pojedyncze naruszenie danych w jednej usłudze może skompromitować wszystkie twoje inne konta. Atakujący specjalnie wykorzystują wyciekłe dane uwierzytelniające z jednego naruszenia do przeprowadzania ataków typu credential stuffing na innych popularnych platformach, zakładając, że użytkownicy powtórzyli swoje hasła. Przestrzeganie tych zasad higieny jest fundamentalne dla utrzymania odpornej postawy bezpieczeństwa.

Jak wdrożyć tę praktykę

Dobra higiena haseł polega na budowaniu bezpiecznych nawyków i wykorzystywaniu odpowiednich narzędzi, aby te nawyki były łatwe do utrzymania. Celem jest traktowanie każdego hasła jako unikalnego, poufnego klucza.

- Używaj funkcji udostępniania menedżera haseł: Jeśli musisz przyznać komuś dostęp do konta, nigdy nie wysyłaj hasła bezpośrednio za pośrednictwem e-maila lub komunikatora. Zamiast tego skorzystaj z wbudowanej, bezpiecznej funkcji udostępniania renomowanego menedżera haseł, która pozwala na kontrolowany, odwołalny dostęp bez ujawniania surowego hasła.

- Wdrażaj jednolity system logowania (SSO): W środowiskach zespołowych SSO jest złotym standardem. Pozwala użytkownikom uzyskać dostęp do wielu aplikacji za pomocą jednego zestawu danych uwierzytelniających, zarządzanych przez centralnego dostawcę tożsamości. Eliminuję to całkowicie potrzebę dzielenia się hasłami, jak w najlepszych praktykach AWS IAM, które wymagają indywidualnych kont użytkowników zamiast wspólnych danych uwierzytelniających root.

- Nigdy nie zapisuj haseł fizycznie: Unikaj przechowywania haseł na karteczkach samoprzylepnych, w notatnikach lub na tablicach suchościeralnych. Są one łatwe do zgubienia, kradzieży lub sfotografowania, całkowicie omijając środki bezpieczeństwa cyfrowego.

- Unikaj przechowywania haseł w niebezpiecznych lokalizacjach cyfrowych: Nie zapisuj haseł w niezaszyfrowanych plikach tekstowych, arkuszach kalkulacyjnych ani w autouzupełnianiu przeglądarki na współdzielonych lub publicznych komputerach.

Dla zespołów i osób, szczególnie tych zajmujących się wrażliwymi danymi, takich jak deweloperzy i inżynierowie QA korzystający z ShiftShift Extensions, przestrzeganie rygorystycznych zasad dotyczących haseł nie jest tylko zaleceniem; to konieczność. Zapewnia to, że starannie stworzone silne hasła pozostają solidną obroną, a nie pojedynczym punktem awarii.

10. Edukacja Użytkowników i Ustanowienie Polityk Bezpieczeństwa Haseł

Indywidualne wysiłki w zakresie bezpieczeństwa haseł zyskują na znaczeniu, gdy są wspierane przez silną kulturę organizacyjną i jasne wytyczne. Ustanowienie formalnych polityk dotyczących haseł oraz edukacja użytkowników na temat aktualnych zagrożeń przekształca bezpieczeństwo z osobistego obowiązku w wspólną, zbiorową odpowiedzialność. Ta praktyka jest kluczowa, ponieważ jedno skompromitowane konto może stworzyć lukę w bezpieczeństwie, która wpłynie na całą organizację.

Silne polityki, w połączeniu z ciągłym szkoleniem, tworzą odporną postawę bezpieczeństwa. Gdy użytkownicy rozumieją "dlaczego" stoją za zasadami, takimi jak ryzyko phishingu czy ataków typu credential stuffing, są znacznie bardziej skłonni do przestrzegania zasad i stają się proaktywnymi obrońcami danych firmy. Takie podejście jest wymagane przez standardy zgodności, takie jak SOC 2 i PCI-DSS, które uznają, że sama technologia jest niewystarczająca bez wykształconych użytkowników.

Jak Wdrożyć Tę Praktykę

Celem jest stworzenie polityk, które są zarówno skuteczne, jak i przyjazne dla użytkownika, zachęcając do ich przyjęcia, a nie do obejść. Wymaga to zrównoważonego podejścia, które polega na ustaleniu jasnych zasad, zapewnieniu edukacji i dostarczeniu odpowiednich narzędzi.

- Ustanów Jasną, Nowoczesną Politykę: Stwórz politykę haseł, która jest łatwa do zrozumienia. Nowoczesne wytyczne, takie jak te od NIST, preferują długość nad wymuszoną złożoność. Dobrym punktem wyjścia jest wymóg minimum 12 znaków, nakaz stosowania wieloskładnikowego uwierzytelniania oraz zakaz ponownego używania haseł.

- Przeprowadzaj Regularne Szkolenia w Zakresie Bezpieczeństwa: Wprowadź kwartalne lub półroczne szkolenia w zakresie świadomości bezpieczeństwa. Omów powszechne zagrożenia, takie jak phishing, inżynieria społeczna oraz niebezpieczeństwa związane z używaniem słabych haseł. Użyj rzeczywistych, zanonimizowanych przykładów incydentów bezpieczeństwa, aby zobrazować ich wpływ.

- Zapewnij Wspierające Narzędzia, a Nie Tylko Zasady: Najskuteczniejsze polityki są umożliwiające, a nie tylko restrykcyjne. Zamiast tylko narzucać zasady, daj użytkownikom możliwość korzystania z zatwierdzonych narzędzi, takich jak menedżery haseł dla firm i generatory haseł. Ułatwia to przestrzeganie najlepszych praktyk w zakresie bezpieczeństwa haseł bez zbędnych trudności.

- Wspieraj Pozytywną Kulturę Bezpieczeństwa: Zachęcaj do kultury, w której zgłaszanie potencjalnych problemów z bezpieczeństwem jest proste i nagradzane. Świętuj pracowników, którzy wykazują się zachowaniem świadomym bezpieczeństwa. Kiedy bezpieczeństwo jest postrzegane jako wspólny cel, a nie jako środek karzący, cała organizacja staje się bezpieczniejsza.

Porównanie 10 najlepszych praktyk zabezpieczania haseł

| Praktyka | 🔄 Złożoność wdrożenia | ⚡ Wymagania dotyczące zasobów | ⭐ Oczekiwana skuteczność | 📊 Typowe wyniki / wpływ | 💡 Idealne przypadki użycia / wskazówki |

|---|---|---|---|---|---|

| Używaj silnych, unikalnych haseł dla każdego konta | Średnia — wymaga dyscypliny w tworzeniu unikalnych wpisów | Niska — zalecany generator haseł | ⭐⭐⭐ — znacznie zmniejsza ryzyko ponownego użycia | Ogranicza zasięg naruszenia; zapobiega atakom credential stuffing | Używaj dla wszystkich kont; preferuj 12–16+ znaków; używaj generatora |

| Wdrożenie uwierzytelniania wieloskładnikowego (MFA) | Średnia — konfiguracja dla każdego konta i planowanie kopii zapasowej | Umiarkowane — aplikacje uwierzytelniające, klucze sprzętowe, urządzenia | ⭐⭐⭐⭐ — blokuje większość przejęć kont | Znacząco obniża dostęp nieautoryzowany; wspiera zgodność | Krytyczne dla kont admin/email/chmura; preferuj klucze sprzętowe dla wartościowych |

| Używaj renomowanego menedżera haseł | Niska–Średnia — początkowa konfiguracja i zarządzanie hasłem głównym | Umiarkowane — aplikacja menedżera, możliwa subskrypcja, synchronizacja urządzeń | ⭐⭐⭐ — umożliwia unikalne silne hasła na dużą skalę | Redukuje ponowne użycie, oferuje powiadomienia o naruszeniach i bezpieczne udostępnianie | Idealne dla osób i zespołów; włącz MFA w menedżerze |

| Włącz weryfikację dwuetapową na kontach e-mail | Niska — postępuj zgodnie z instrukcjami dostawcy | Niska — aplikacja uwierzytelniająca lub telefon zapasowy | ⭐⭐⭐⭐ — zabezpiecza główny kanał odzyskiwania | Chroni odzyskiwanie konta; zapobiega masowemu przejęciu kont | Włącz na wszystkich głównych e-mailach; używaj aplikacji/sprzętu zamiast SMS |

| Regularnie aktualizuj i łataj oprogramowanie | Niska — włącz automatyczne aktualizacje i rutynowe kontrole | Niska — stabilna sieć, nadzór administratora | ⭐⭐⭐ — zapobiega wykorzystaniu znanych luk | Redukuje ryzyko złośliwego oprogramowania/keyloggerów; utrzymuje bezpieczeństwo przeglądarki/rozszerzeń | Włącz automatyczne aktualizacje; regularnie sprawdzaj rozszerzenia i system operacyjny |

| Unikaj ataków phishingowych i inżynierii społecznej | Średnia — ciągłe szkolenie i czujność użytkowników | Niska — materiały szkoleniowe, symulowane testy | ⭐⭐⭐ — niezbędne w obronie przed atakami ukierunkowanymi na ludzi | Mniej udanych incydentów phishingowych; silniejsza kultura bezpieczeństwa | Szkol użytkowników, najeżdżaj na linki, weryfikuj nadawców, przeprowadzaj symulacje |

| Monitoruj konta w celu powiadomień o naruszeniach i podejrzanej aktywności | Niska–Średnia — subskrybuj i regularnie przeglądaj powiadomienia | Niska — usługi naruszeń, powiadomienia menedżera haseł | ⭐⭐⭐ — umożliwia szybkie wykrywanie i reagowanie | Wczesne ograniczenie; proaktywne zmiany haseł po naruszeniach | Sprawdzaj HIBP co miesiąc, włącz powiadomienia menedżera, przeglądaj aktywność logowania |

| Zabezpiecz metody odzyskiwania haseł i kody zapasowe | Średnia — skonfiguruj wiele metod odzyskiwania i bezpieczne przechowywanie | Niska–Umiarkowana — szyfrowane przechowywanie lub sejf fizyczny | ⭐⭐⭐ — zapobiega nieautoryzowanemu odzyskiwaniu i zablokowaniom | Wiarygodne procesy odzyskiwania; mniej eskalacji wsparcia | Przechowuj kody zapasowe offline/szyfrowane; rejestruj wiele kontaktów |

| Praktykuj bezpieczną higienę haseł: nigdy nie udostępniaj ani nie używaj ponownie haseł | Średnia — przestrzeganie polityki i zmiana kultury | Niska — polityki + menedżer haseł / narzędzia SSO | ⭐⭐⭐ — ogranicza ryzyko wewnętrzne i zasięg naruszenia | Poprawiona odpowiedzialność; zmniejszona liczba incydentów związanych z udostępnianiem haseł | Używaj udostępniania menedżera haseł lub SSO; zabroń udostępniania w postaci tekstu jawnego |

| Edukuj użytkowników i ustal polityki bezpieczeństwa haseł | Wysoka — projektowanie polityki, szkolenie, egzekwowanie | Umiarkowane–Wysokie — programy szkoleniowe, narzędzia monitorujące | ⭐⭐⭐ — utrzymuje najlepsze praktyki w całej organizacji | Spójne zachowanie, zgodność, szybsza reakcja na naruszenia | Zapewnij narzędzia (menedżery/generatory), regularne szkolenia, jasne polityki |

Od praktyki do nawyku: integracja bezpieczeństwa w codziennej rutynie

Nawigacja w cyfrowym świecie wymaga więcej niż tylko wiedzy, co robić; wymaga konsekwentnych, świadomych działań. Zbadaliśmy dziesięć filarów solidnego zabezpieczania haseł, od podstawowej zasady tworzenia silnych, unikalnych poświadczeń dla każdego konta po strategiczne wdrożenie uwierzytelniania wieloskładnikowego (MFA) i przyjęcie bezpiecznych menedżerów haseł. Zgłębiliśmy ludzki element, uznając niebezpieczeństwa phishingu i inżynierii społecznej oraz organizacyjną konieczność jasnych polityk bezpieczeństwa. Podróż przez te najlepsze praktyki zabezpieczania haseł ujawnia jasną prawdę: twoje cyfrowe bezpieczeństwo nie jest produktem, który kupujesz, ale procesem, który pielęgnujesz.

Podstawowym wyzwaniem jest przekształcenie tej wiedzy z listy praktyk w zestaw wbudowanych, naturalnych nawyków. Ogromna ilość porad może wydawać się przytłaczająca, ale postęp dokonuje się poprzez stopniowe, wysokowydajne zmiany. Celem nie jest osiągnięcie doskonałości z dnia na dzień, ale zbudowanie coraz silniejszej postawy obronnej.

Twój natychmiastowy plan działania: trzy kroki do większego bezpieczeństwa

Aby przejść od teorii do rzeczywistości, skoncentruj się na działaniach, które zapewniają największy wzrost bezpieczeństwa przy najmniejszym początkowym wysiłku. Uważaj to za swój plan "zacznij teraz":

- Zabezpiecz swoje cyfrowe centrum: Twoje główne konto e-mail jest kluczem do twojego cyfrowego królestwa. Jeśli nie zrobisz dzisiaj nic innego, włącz MFA lub weryfikację dwuetapową na tym koncie. Ta pojedyncza akcja tworzy potężną barierę przeciwko nieautoryzowanemu dostępowi, chroniąc linki resetujące i powiadomienia dla niezliczonych innych usług.

- Przyjmij scentralizowany sejf: Wybierz i zainstaluj renomowanego menedżera haseł. Nie martw się o migrację każdego pojedynczego konta na raz.

- Dodawaj nowe konta w miarę ich tworzenia: Stopniowo przenoś swoje najważniejsze loginy, takie jak bankowość, media społecznościowe i podstawowe narzędzia pracy. To pierwszy krok w kierunku całkowitego wyeliminowania ponownego używania haseł.

- Generuj, nie twórz: Przestań próbować wymyślać skomplikowane hasła samodzielnie. Ludzie są notorycznie źli w tworzeniu prawdziwej losowości. Zamiast tego zacznij korzystać z generatora haseł dla wszystkich nowych kont oraz dla wszelkich istniejących haseł, które aktualizujesz. To zapewnia, że Twoje dane uwierzytelniające spełniają najwyższe standardy złożoności i entropii bez żadnego wysiłku umysłowego.

Kluczowa myśl: Droga do silnego bezpieczeństwa nie polega na jednorazowej, ogromnej zmianie. Chodzi o szereg małych, konsekwentnych i inteligentnych wyborów, które kumulują się z czasem, budując odporną i adaptacyjną obronę przed ewoluującymi zagrożeniami.

Poza podstawami: Kształtowanie mentalności bezpieczeństwa

Gdy te podstawowe nawyki zostaną wprowadzone, szersze zasady, które omówiliśmy, będą łatwiejsze do zintegrowania. Naturalnie staniesz się bardziej sceptyczny wobec niezamówionych e-maili, rozpoznając cechy prób phishingowych. Regularne aktualizowanie oprogramowania stanie się rutynowym zadaniem, a nie irytującą przerwą. Krytycznie pomyślisz o metodach odzyskiwania, które ustawiłeś dla swoich kont, wybierając bezpieczne, wstępnie wygenerowane kody zapasowe zamiast łatwych do odgadnięcia pytań zabezpieczających.

Opanowanie tych najlepszych praktyk dotyczących bezpieczeństwa haseł to więcej niż tylko ochrona danych; chodzi o odzyskanie kontroli i spokoju umysłu. Chodzi o zapewnienie, że Twoje dane osobowe, aktywa finansowe i tożsamość cyfrowa pozostają Twoje i tylko Twoje. Przekształcając te praktyki w codzienne nawyki, nie tylko reagujesz na zagrożenia; proaktywnie budujesz cyfrowe życie, które jest odporne z natury. Wysiłek, który inwestujesz dzisiaj, jest bezpośrednią inwestycją w Twoje przyszłe bezpieczeństwo i dobrostan cyfrowy.

Gotowy, aby przekształcić najlepsze praktyki w bezwysiłkowe nawyki? ShiftShift Extensions zapewnia niezbędne narzędzia w przeglądarce, w tym potężny Generator Haseł do tworzenia niełamliwych danych uwierzytelniających w locie. Uprość swój przepływ pracy w zakresie bezpieczeństwa i zwiększ swoją produktywność, pobierając zestaw narzędzi all-in-one z ShiftShift Extensions już dziś.