Czym jest DNS przez HTTPS? Przewodnik po szyfrowanym przeglądaniu

Ciekawi Cię, czym jest DNS over HTTPS (DoH)? Ten przewodnik wyjaśnia, jak DoH szyfruje Twoje zapytania DNS, aby zwiększyć prywatność, omijać blokady i zabezpieczyć Twoje przeglądanie.

Zalecane rozszerzenia

DNS over HTTPS, czyli DoH, to nowoczesny protokół zaprojektowany w celu zapewnienia prywatności podczas przeglądania internetu. Osiąga to poprzez szyfrowanie pierwszego kroku, który wykonujesz w sieci: wyszukiwania adresu strony internetowej. Pomyśl o tym jak o zamianie publicznej pocztówki na zamknięty, prywatny list. Twoje żądanie jest ukryte przed wścibskimi oczami w sieci.

Problem Prywatności, który Rozwiązuje DNS over HTTPS

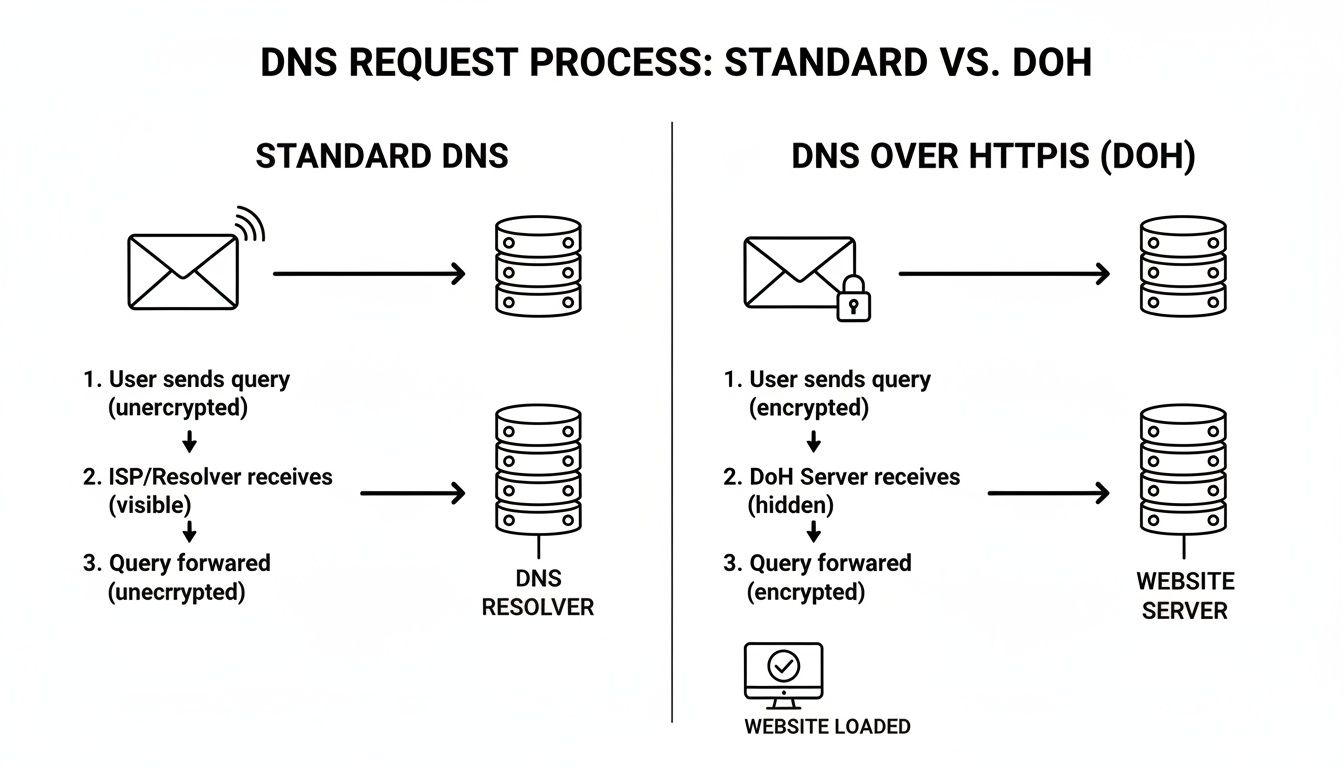

Za każdym razem, gdy odwiedzasz stronę internetową, twoje urządzenie musi przetłumaczyć przyjazną dla użytkownika nazwę, którą wpisujesz (taką jak example.com), na adres IP zrozumiały dla maszyny. Zajmuje się tym System Nazw Domenowych (DNS), który jest w zasadzie książką telefoniczną internetu.

Przez dziesięciolecia to wyszukiwanie DNS było całkowicie nieszyfrowane, odbywając się na otwartym powietrzu. Oznacza to, że twój dostawca usług internetowych (ISP), administrator sieci w biurze lub ktokolwiek podsłuchujący na publicznej sieci Wi-Fi może zobaczyć każdą stronę, którą wyszukujesz. To tak, jakby ogłaszać swoje przeznaczenie wszystkim w pokoju, zanim tam pójdziesz.

Brak prywatności stwarza poważne problemy:

- Śledzenie przez ISP: Twój dostawca internetu może łatwo zarejestrować całą historię przeglądania. Może wykorzystać te dane do reklamy ukierunkowanej lub sprzedać je brokerom danych.

- Podsłuchiwanie na Publicznym Wi-Fi: Na sieci w kawiarni lub na lotnisku, atakujący mogą łatwo obserwować twoje żądania DNS, aby stworzyć twój profil lub zobaczyć, z jakich usług korzystasz.

- Przechwytywanie DNS: Zły aktor mógłby przechwycić twoje nieszyfrowane żądanie DNS i odesłać fałszywy adres IP, przekierowując cię na stronę phishingową zaprojektowaną w celu kradzieży twoich danych logowania.

Zamknięcie Cyfrowej Koperty

DNS over HTTPS zmienia zasady gry, owijając te wyszukiwania DNS w ten sam bezpieczny protokół HTTPS, który chroni twoje bankowość internetową i zakupy. Ta innowacja, promowana przez głównych graczy, takich jak Google i Mozilla od około 2016 roku, sprawia, że twoje żądania DNS wyglądają jak każdy inny szyfrowany ruch internetowy.

Ten diagram pokazuje, jak DoH sprytnie chowa zapytanie DNS w bezpiecznym tunelu HTTPS, wysyłając je bezpiecznie do resolvera.

Kluczową częścią jest to, że zarówno twoje żądanie, jak i odpowiedź serwera są chronione w tym szyfrowanym połączeniu. Nikt w środku nie może ich zobaczyć ani zmienić. Możesz znaleźć więcej kontekstu historycznego na temat początków DoH w Control D.

Łącząc żądania DNS z normalnym ruchem HTTPS, DoH skutecznie kamufluje twoje zamiary przeglądania, co sprawia, że jest niezwykle trudne dla osób trzecich, aby śledzić twoją internetową podróż od samego początku.

Ta prosta, ale potężna zmiana dodaje bardzo potrzebną warstwę prywatności, która brakowała w pierwotnym projekcie internetu.

Tradycyjny DNS vs DNS over HTTPS w Skrócie

Aby naprawdę zobaczyć różnicę, porównajmy stare i nowe metody obok siebie. Kontrast w prywatności i bezpieczeństwie jest wyraźny.

| Funkcja | Tradycyjny DNS | DNS over HTTPS (DoH) |

|---|---|---|

| Szyfrowanie | Brak. Wysłane w czystym tekście. | W pełni szyfrowane z HTTPS. |

| Port | Używa portu 53. | Używa portu 443 (standard dla HTTPS). |

| Widoczność | Łatwo monitorowane przez ISP i sieci. | Zlewa się z normalnym ruchem internetowym. |

| Prywatność | Ujawnia wszystkie odwiedzane domeny. | Ukrywa wyszukiwania domen przed osobami trzecimi. |

Ostatecznie, DoH zabezpiecza wrażliwy, publiczny proces i umieszcza go w nowoczesnym, szyfrowanym standardzie internetowym, któremu już ufamy w innych sprawach.

Jak DoH Chroni Twoją Podróż w Sieci

Rozłóżmy na czynniki pierwsze, co tak naprawdę dzieje się, gdy klikniesz link lub wpiszesz stronę internetową w swojej przeglądarce. Wydaje się to natychmiastowe, ale za kulisami dzieje się mnóstwo aktywności. DNS over HTTPS (DoH) wkracza w ten proces i dodaje kluczową warstwę prywatności, chroniąc twoją aktywność przed wścibskimi oczami.

Pomyśl o tradycyjnym DNS jak o wysyłaniu pocztówki. Każdy, kto ją obsługuje po drodze—twój dostawca internetu, administrator sieci w biurze lub haker na publicznym Wi-Fi—może łatwo odczytać adres, do którego próbujesz dotrzeć, taki jak "mybank.com." Nie ma żadnych tajemnic.

DoH bierze tę pocztówkę i zamyka ją w zamkniętej, nieprzezroczystej kopercie. Bezpiecznie pakuje twoje żądanie, aby nikt nie mógł zajrzeć do środka podczas transportu.

Krok 1: Bezpieczne Uścisk Ręki

Kiedy naciskasz Enter, twoja przeglądarka nadal musi zadać to samo podstawowe pytanie: "Jaki jest adres IP tej strony internetowej?" Ale zamiast krzyczeć to pytanie w otwartym pomieszczeniu, DoH robi coś znacznie mądrzejszego.

Owija zapytanie DNS w standardowe żądanie HTTPS—ten sam bezpieczny protokół, który chroni twoje dane karty kredytowej podczas zakupów online. Ta nowa, szyfrowana paczka jest następnie wysyłana do specjalnego resolvera DNS kompatybilnego z DoH.

Ponieważ żądanie podróżuje przez port 443, standardowy port dla całego bezpiecznego ruchu internetowego, doskonale zlewa się z wszystkim innym, co twoje urządzenie robi online. To tak, jakby ukrywać konkretną rozmowę w środku tętniącego życiem, hałaśliwego tłumu.

Dzięki DoH, twoje żądanie DNS nie jest już odrębnym, łatwo identyfikowalnym kawałkiem danych. Zlewa się płynnie z szyfrowanym ruchem internetowym, który nieustannie przepływa z twojego urządzenia, co sprawia, że jest niezwykle trudne dla osób trzecich, aby je wyizolować i zbadać.

Ten prosty akt kamuflażu jest sekretem mocy DoH. Bierze historycznie wrażliwą część przeglądania internetu i owija ją w złoty standard nowoczesnego bezpieczeństwa internetowego.

Krok 2: Szyfrowana Podróż i Prywatna Odpowiedź

Gdy resolver DoH otrzyma paczkę HTTPS, bezpiecznie ją rozpakowuje, znajduje adres IP, o który prosiłeś, i przygotowuje odpowiedź.

Ale bezpieczeństwo na tym się nie kończy.

Resolver pobiera odpowiedź—adres IP—i umieszcza go z powrotem w nowej, zaszyfrowanej odpowiedzi HTTPS. Ta bezpieczna paczka podróżuje bezpośrednio z powrotem do Twojej przeglądarki, a tylko Twoja przeglądarka ma klucz do jej otwarcia.

Oto dlaczego to ma znaczenie:

- Brak podsłuchiwania: Od początku do końca cała rozmowa jest prywatna. Nikt w trakcie nie może zobaczyć, dokąd zmierzasz w sieci.

- Integralność danych: Szyfrowanie gwarantuje również, że odpowiedź, którą otrzymujesz, jest autentyczna i nie została złośliwie zmieniona, aby skierować Cię na fałszywą stronę internetową.

Ten diagram pokazuje różnicę między otwartą, podatną na ataki ścieżką standardowego zapytania DNS a bezpieczną, prywatną podróżą, którą zapewnia DoH.

Jak widać, podejście "zapieczętowanej koperty" DoH to prawdziwa rewolucja w kwestii prywatności.

Na koniec Twoja przeglądarka otrzymuje zaszyfrowaną odpowiedź, otwiera ją i łączy Cię ze stroną internetową. Strona ładuje się tak szybko jak zawsze, ale Twoje cyfrowe ślady były chronione przez cały czas. Ta warstwa bezpieczeństwa doskonale współpracuje z innymi narzędziami prywatności. Aby dowiedzieć się więcej, zapoznaj się z naszym przewodnikiem na temat tego, jak menedżer plików cookie może dać Ci jeszcze większą kontrolę. To szyfrowanie end-to-end sprawia, że DoH to tak duży krok naprzód w kierunku bardziej prywatnego internetu.

Jakie są rzeczywiste korzyści z używania DoH?

Przejście na DNS przez HTTPS (DoH) to coś więcej niż tylko drobna poprawka prywatności. Daje Ci prawdziwą, praktyczną kontrolę nad Twoim cyfrowym śladem, zabezpieczając Twoją aktywność online w sposób, w jaki tradycyjny system DNS nigdy nie był zaprojektowany.

Najbardziej oczywista korzyść? Powstrzymuje Twojego dostawcę usług internetowych (ISP) przed prowadzeniem bieżącego rejestru każdej odwiedzanej przez Ciebie strony. Standardowe zapytania DNS są wysyłane w postaci niezaszyfrowanej, co sprawia, że Twoja historia przeglądania jest otwartą księgą. DoH szyfruje te zapytania, skutecznie zamykając tę księgę.

Pomyśl o tym jak o prywatnym tunelu dla Twoich zapytań DNS. Tylko Ty i resolver DNS po drugiej stronie wiecie, dokąd próbujesz się udać.

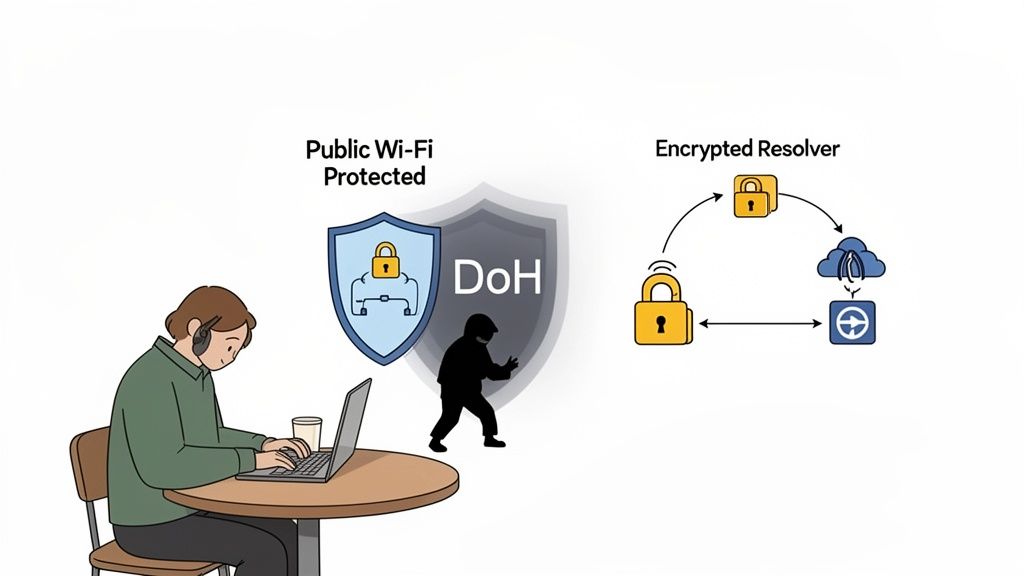

Na koniec, bezpieczne publiczne Wi-Fi

Wszyscy tam byliśmy—łącząc się z darmowym Wi-Fi w kawiarni, na lotnisku lub w hotelu. Ale te sieci to plac zabaw dla atakujących, którzy mogą łatwo podsłuchiwać niezaszyfrowany ruch. Powszechną taktyką jest atak man-in-the-middle (MITM).

Oto jak to działa: próbujesz przejść na stronę internetową swojego banku. Atakujący w tej samej sieci przechwytuje Twoje niezaszyfrowane zapytanie DNS i podaje Ci fałszywy adres IP, kierując Cię na przekonującą, ale złośliwą kopię strony. Dzięki DoH, ten cały atak się rozpada. Twoje zapytanie DNS jest zaszyfrowane i nieczytelne dla nich, co zapewnia, że zawsze trafiasz na prawdziwą stronę internetową.

Dzięki szyfrowaniu ruchu DNS, DoH wzmacnia Twoje zabezpieczenia przed powszechnymi zagrożeniami, takimi jak spoofing DNS i przejmowanie, co sprawia, że publiczne Wi-Fi jest znacznie bezpieczniejsze w użyciu.

To prosta, ale potężna obrona przed bardzo realnym zagrożeniem, które codziennie atakuje osoby korzystające z niebezpiecznych połączeń.

Obchodzenie cenzury internetowej i filtrów

DoH to także potężne narzędzie do utrzymywania otwartego internetu. Wiele firm, szkół, a nawet całych krajów blokuje dostęp do treści, filtrując zapytania DNS. Kiedy próbujesz odwiedzić zablokowaną stronę, ich serwer DNS po prostu nie poda Ci poprawnego adresu IP.

Ponieważ DoH wysyła Twoje zapytania bezpośrednio do resolvera, któremu ufasz, omija większość lokalnych filtrów DNS. Oznacza to, że możesz uzyskać dostęp do treści, które w innym przypadku mogłyby być zablokowane.

Oto, gdzie naprawdę ma to znaczenie:

- Obchodzenie blokad na poziomie ISP: Niektórzy dostawcy filtrują określone strony internetowe z powodów komercyjnych lub politycznych. DoH pozwala Ci to obejść.

- Pokonywanie ograniczeń sieciowych: Jeśli Twoja sieć w pracy lub szkole blokuje strony, których potrzebujesz do badań lub wiadomości, DoH często może przywrócić dostęp.

- Promowanie swobodnego przepływu informacji: W miejscach z silną cenzurą internetową, DoH może być niezbędnym narzędziem do dotarcia do globalnej, nieprzefiltrowanej sieci.

Ta zmiana daje Ci władzę decydowania o tym, co możesz zobaczyć w sieci, zamiast pozostawiać tę kontrolę sieci, z którą akurat jesteś połączony. Według dostawcy zabezpieczeń Quad9, to część większego trendu. Przewidują, że do 2025 roku usługi DNS z priorytetem na prywatność będą standardową obroną przed zagrożeniami, takimi jak phishing, które wykorzystują słabe, niezaszyfrowane DNS. Możesz zbadać, dlaczego DNS z priorytetem na prywatność jest kluczowy, aby zobaczyć, jak ważna staje się ta technologia.

Porównanie DoH vs DoT vs tradycyjny DNS

Podczas gdy DNS przez HTTPS (DoH) zyskuje dużo uwagi za poprawę prywatności online, nie jest to jedyna opcja, jeśli chodzi o szyfrowany DNS. Aby naprawdę zrozumieć, dlaczego DoH jest wyjątkowy, musimy postawić go obok jego starszego brata, DNS przez TLS (DoT), oraz klasycznego, niezaszyfrowanego DNS, na którym zbudowano internet.

Każdy protokół obsługuje bezpieczeństwo i prywatność w inny sposób, co prowadzi do pewnych istotnych kompromisów. Właściwy wybór często sprowadza się do zrównoważenia potrzeby silnego szyfrowania z zarządzaniem siecią oraz łatwością wdrożenia protokołu.

Zanurzmy się w to, co je wyróżnia i zbadajmy, dlaczego przeglądarki i nowoczesne systemy operacyjne coraz częściej skłaniają się ku DoH.

DNS przez TLS bezpośrednie podejście do szyfrowania

Przed tym, jak DoH stał się nowym standardem, DNS przez TLS był preferowanym sposobem na zabezpieczenie zapytań DNS. DoT działa, owijając zapytania DNS w bezpieczny tunel Transport Layer Security (TLS) – to samo potężne szyfrowanie, które zabezpiecza strony HTTPS.

Kluczową różnicą jest to, że DoT działa na dedykowanym porcie: port 853. To bezpośrednie podejście jest wydajne i tworzy bezpieczny kanał tylko dla DNS. W zasadzie ogłasza w sieci: "Hej, jestem zaszyfrowanym zapytaniem DNS!"

Chociaż to świetne dla bezpieczeństwa, to także jego pięta achillesowa. Ponieważ używa unikalnego portu, administratorzy sieci mogą łatwo zauważyć i zablokować ruch na porcie 853, aby egzekwować lokalne zasady filtrowania DNS. To sprawia, że DoT jest doskonałym wyborem, jeśli chcesz tylko szyfrowania i nie przeszkadza ci, że twój ruch DNS jest identyfikowalny.

Ukryta przewaga DNS przez HTTPS

To tutaj DoH odskakuje od reszty. Zamiast dedykowanego portu, DoH sprytnie maskuje zapytania DNS, wysyłając je przez port 443 – ten sam port używany dla całego standardowego, zabezpieczonego ruchu HTTPS.

Ta jedna mała zmiana ma ogromny wpływ.

Ponieważ ruch DoH wygląda dokładnie jak zaszyfrowane dane z niezliczonych innych stron internetowych i aplikacji, niemal niemożliwe jest dla obserwatora sieciowego wyodrębnienie i zablokowanie tylko twoich zapytań DNS bez powodowania poważnych zakłóceń w całym przeglądaniu sieci.

Ten "kamuflaż" to tajna broń DoH. Zapewnia nie tylko szyfrowanie, ale także poziom ukrycia, którego DoT po prostu nie może dorównać. To czyni go niezwykle skutecznym narzędziem do omijania cenzury opartej na DNS i zbyt restrykcyjnych polityk sieciowych. To główny powód, dla którego przeglądarki takie jak Chrome i Firefox wbudowały go jako preferowaną metodę zabezpieczonego DNS. Narzędzia skoncentrowane na prywatności, takie jak rozszerzenia ShiftShift Domain Checker, również polegają na DoH, aby utrzymać twoje zapytania dotyczące domeny całkowicie prywatnymi i poza zasięgiem wzroku.

Bezpośrednie porównanie

Aby wszystko jasno przedstawić, przyjrzyjmy się szczegółowemu porównaniu. Ta tabela podkreśla praktyczne różnice między protokołem starej szkoły, jego pierwszym zaszyfrowanym następcą oraz nowoczesnym, ukrytym standardem.

Szczegółowe porównanie funkcji protokołów DNS

Szczegółowe spojrzenie na techniczne i praktyczne różnice między trzema głównymi protokołami DNS.

| Atrybut | Tradycyjny DNS | DNS przez TLS (DoT) | DNS przez HTTPS (DoH) |

|---|---|---|---|

| Szyfrowanie | Brak (czysty tekst) | Pełne szyfrowanie TLS | Pełne szyfrowanie HTTPS |

| Używany port | Port 53 | Port 853 | Port 443 |

| Widoczność | Całkowicie odsłonięty i łatwy do monitorowania | Zaszyfrowany, ale łatwy do zidentyfikowania jako ruch DNS | Zaszyfrowany i zlewa się z normalnym ruchem sieciowym |

| Prywatność | Odsłania każde zapytanie dotyczące domeny | Chroni przed inspekcją treści | Chroni treść i kamufluje samo zapytanie |

| Możliwość zablokowania | Łatwe do zablokowania lub przekierowania | Relatywnie łatwe do zablokowania przez port | Bardzo trudne do zablokowania bez szerokich zakłóceń |

| Podstawowe zastosowanie | Dziedzictwo infrastruktury internetowej | Zabezpieczanie DNS w zaufanych sieciach | Zwiększanie prywatności użytkowników i omijanie cenzury |

Na koniec, zarówno DoH, jak i DoT są ogromnym ulepszeniem bezpieczeństwa w porównaniu do tradycyjnego DNS. DoT oferuje prosty, dedykowany kanał do zabezpieczania twoich zapytań. Jednak sprytna zdolność DoH do zlewania się z codziennym ruchem sieciowym daje mu potężną przewagę, szczególnie w sieciach z intensywnym monitorowaniem lub filtrowaniem, co czyni go wyraźnym faworytem dla narzędzi i użytkowników skoncentrowanych na prywatności dzisiaj.

Zrozumienie krytyki i kompromisów

Chociaż DNS przez HTTPS (DoH) to ogromny sukces dla prywatności jednostki, nie jest to złoty środek. Jak każda nowa technologia, wiąże się z własnym zestawem wyzwań i kompromisów. Kluczowe jest spojrzenie na całość i zrozumienie uzasadnionych obaw, które pojawiły się wraz z rosnącą popularnością DoH.

Jednym z największych argumentów przeciwko niemu jest ryzyko centralizacji DNS. Większość przeglądarek internetowych domyślnie kieruje zapytania DoH do małego kręgu ogromnych dostawców, takich jak Google, Cloudflare i Quad9. Mimo że te firmy mają silne polityki prywatności, ten układ skutecznie umieszcza internetowy spis adresów w rękach kilku korporacyjnych gigantów.

To po prostu zamienia jeden problem na inny.

Zamiast tego, aby lokalny dostawca usług internetowych (ISP) miał wgląd w Twoje nawyki przeglądania, ta widoczność przesuwa się teraz do innego technologicznego giganta. Dla każdego, kto ma obawy dotyczące śledzenia danych przez korporacje, to istotny problem.

Dylemat zarządzania siecią

Dla osób zarządzających sieciami—czy to w firmie, szkole, czy nawet w domu z kontrolą rodzicielską—DoH może być ogromnym bólem głowy. Od dawna polegają na monitorowaniu ruchu DNS, aby utrzymać swoje sieci w bezpieczeństwie.

Tego rodzaju nadzór jest niezbędny do:

- Wdrażania polityki bezpieczeństwa: Blokowanie ruchu do domen znanych z malware, oszustw phishingowych i centrów dowodzenia botnetami.

- Filtrowania treści: Utrzymywanie nieodpowiednich lub dorosłych treści z dala od sieci w miejscach takich jak szkoły i domy.

- Zgodności z regulacjami: Upewnienie się, że aktywność sieciowa spełnia określone wymogi prawne lub branżowe.

DoH zasadniczo omija wszystkie te tradycyjne, oparte na DNS zabezpieczenia. Ponieważ zapytania DNS są szyfrowane i wyglądają jak normalny ruch HTTPS, stają się całkowicie niewidoczne dla większości zapór sieciowych i urządzeń filtrujących. Może to osłabić obronę sieci i wyłamać się z starannie opracowanych polityk bezpieczeństwa.

Podstawowy konflikt tutaj to klasyczna walka: prywatność indywidualnego użytkownika kontra scentralizowana kontrola sieci. Ta sama cecha, która umożliwia użytkownikowi ominięcie cenzury, pozwala również pracownikowi na ominięcie krytycznych filtrów bezpieczeństwa.

To wywołało gorącą debatę w branży. Specjaliści ds. bezpieczeństwa zwracają uwagę, że DoH, mimo dobrych intencji, może oślepić narzędzia zaprojektowane, aby nas chronić. Widzieliśmy nawet, jak malware zaczyna korzystać z DoH, aby ukryć swoje komunikacje, co znacznie utrudnia ich wykrycie i zablokowanie.

Znajdowanie zrównoważonego podejścia

Cała ta debata pokazuje, że DoH nie jest rozwiązaniem uniwersalnym. Dla osoby korzystającej z podejrzanej publicznej sieci Wi-Fi w kawiarni, jego korzyści są oczywiste. Ryzyko, że ktoś podsłuchuje Twoją aktywność, jest wysokie, a DoH dodaje istotną warstwę ochrony.

Ale w zarządzanym środowisku, takim jak biuro korporacyjne lub szkoła, obliczenia są inne. Tutaj potrzeba bezpieczeństwa w całej sieci i filtrowania treści często ma pierwszeństwo przed korzyściami prywatności wynikającymi z szyfrowanego DNS. Dlatego wiele organizacji decyduje się na zablokowanie DoH w swoich sieciach, zmuszając wszystkie zapytania DNS do przechodzenia przez ich własne monitorowane serwery.

Ostatecznie, prawdziwe zrozumienie, czym jest DNS przez HTTPS, oznacza dostrzeganie zarówno jego mocy, jak i pułapek. To fantastyczne narzędzie do wzmacniania prywatności osobistej, ale to, jak i gdzie jest używane, wymaga starannego przemyślenia. Dla administratorów sieci dostosowanie się do świata z DoH oznacza ewolucję ich strategii bezpieczeństwa i znalezienie nowych sposobów na ochronę użytkowników bez polegania na tradycyjnym monitorowaniu DNS.

Jak włączyć i przetestować DNS przez HTTPS

Przełączenie na DNS przez HTTPS jest znacznie łatwiejsze, niż mogłoby się wydawać. Większość przeglądarek internetowych i systemów operacyjnych, z których korzystamy na co dzień, ma już wbudowane wsparcie dla DoH, co oznacza, że możesz dodać poważną warstwę prywatności do swojego przeglądania za pomocą zaledwie kilku kliknięć.

Ten przewodnik przeprowadzi cię przez włączenie DoH na najpopularniejszych platformach. Po skonfigurowaniu, omówimy, jak szybko sprawdzić, czy twój ruch DNS jest rzeczywiście szyfrowany i ukryty przed wzrokiem innych.

Aktywacja DoH w Twojej przeglądarce internetowej

Dla większości z nas najprostszym sposobem na rozpoczęcie korzystania z DoH jest włączenie go bezpośrednio w przeglądarce internetowej. To podejście jest świetne, ponieważ szyfruje wszystkie zapytania o domeny, które wykonuje twoja przeglądarka, niezależnie od głównych ustawień sieciowych twojego komputera.

Google Chrome

- Kliknij ikonę menu z trzema kropkami w prawym górnym rogu i przejdź do Ustawienia.

- Następnie przejdź do Prywatność i bezpieczeństwo, a potem kliknij Bezpieczeństwo.

- Przewiń w dół do sekcji "Zaawansowane" i poszukaj opcji Użyj bezpiecznego DNS.

- Włącz ją. Domyślnie Chrome próbuje korzystać z usługi twojego aktualnego dostawcy internetu, jeśli obsługuje DoH. Dla lepszej prywatności, polecam wybrać opcję "Z" i wybrać konkretnego dostawcę, takiego jak Cloudflare (1.1.1.1) lub Google (Public DNS).

Mozilla Firefox

- Kliknij menu "hamburger" z trzema liniami w prawym górnym rogu i wybierz Ustawienia.

- Zostań w panelu Ogólne, przewiń w dół do Ustawienia sieciowe i kliknij przycisk Ustawienia....

- W nowym oknie, które się pojawi, przewiń na dół i zaznacz pole Włącz DNS przez HTTPS.

- Następnie możesz wybrać dostawcę z listy lub wpisać własnego, jeśli masz ulubionego.

Włączenie DoH w twojej przeglądarce to szybkie rozwiązanie dla prywatności. Zabezpiecza większość twojej aktywności w sieci bez konieczności wprowadzania głębokich zmian technicznych w systemie operacyjnym.

Włączanie DoH w systemie operacyjnym

Jeśli chcesz ochrony, która wykracza poza samą przeglądarkę internetową i obejmuje inne aplikacje, możesz włączyć DoH na poziomie systemu operacyjnego. Ważne jest, aby wiedzieć, że chociaż jest to standardowa funkcja w Windows 11, nigdy nie została oficjalnie wprowadzona do Windows 10.

Windows 11

- Otwórz Ustawienia i przejdź do Sieć i internet.

- Wybierz połączenie, którego używasz, albo Wi-Fi, albo Ethernet.

- Kliknij na Właściwości sprzętu.

- Poszukaj Przypisania serwera DNS i kliknij przycisk Edytuj obok niego.

- Przełącz ustawienie z "Automatyczne (DHCP)" na Ręczne.

- Włącz IPv4 i wpisz adresy IP swojego dostawcy DoH (dla Cloudflare to

1.1.1.1i1.0.0.1). - Teraz w menu rozwijanym Preferowane szyfrowanie DNS wybierz Tylko szyfrowane (DNS przez HTTPS). Kliknij Zapisz, a to wszystko.

Jak potwierdzić, że DoH działa

Gdy włączysz DoH, warto upewnić się, że rzeczywiście działa. Szybka kontrola da ci pewność, że twoje zapytania DNS są odpowiednio szyfrowane.

Świetnym narzędziem do tego jest Sprawdzanie bezpieczeństwa doświadczenia przeglądania od Cloudflare. Po prostu załaduj stronę, a ona automatycznie przeprowadzi kilka testów na twoim połączeniu. To, co cię interesuje, to "Bezpieczny DNS" – zielony znacznik oznacza, że twoje zapytania są wysyłane przez zaszyfrowany kanał.

Jeśli dostaniesz zielone światło, jesteś gotowy. Jeśli nie, wróć i sprawdź ponownie swoje ustawienia lub spróbuj innego dostawcy DoH. Pamiętaj, że wolne połączenie może czasami wpływać na wyniki testów; możesz dowiedzieć się więcej o tym, jak dokładnie testować prędkość internetu w naszym dedykowanym przewodniku.

Najczęściej zadawane pytania dotyczące DNS przez HTTPS

W miarę jak coraz więcej osób zaczyna korzystać z DNS przez HTTPS, pojawia się kilka powszechnych pytań. Zrozumienie ich pomoże ci zrozumieć, gdzie DoH naprawdę pasuje do twojego zestawu narzędzi prywatności i czego się spodziewać, gdy włączysz tę funkcję. Przyjrzyjmy się najczęstszym pytaniom.

Czy korzystanie z DoH spowolni moje połączenie internetowe?

W większości przypadków nie. Wpływ DoH na prędkość przeglądania jest zazwyczaj tak mały, że nigdy go nie zauważysz. Chociaż dodanie szyfrowania technicznie wprowadza niewielki narzut do każdego zapytania DNS, nowoczesne komputery i sieci są tak szybkie, że radzą sobie z tym bez problemu.

W niektórych przypadkach możesz nawet zauważyć wzrost prędkości. Jeśli domyślne serwery DNS twojego dostawcy internetu są wolne, przełączenie na wysokowydajną usługę DoH od dostawcy takiego jak Cloudflare lub Google może sprawić, że strony będą ładować się szybciej. Każda minimalna latencja wynikająca z szyfrowania to niewielka cena za ogromny wzrost prywatności i bezpieczeństwa.

Podsumowując: dla większości ludzi różnica w wydajności jest znikoma. Bezpieczeństwo, które zyskujesz dzięki szyfrowanemu DNS, jest tego warte.

Czy DoH jest całkowitym zastąpieniem VPN?

Wcale nie. Myśl o DoH i Wirtualnej Sieci Prywatnej (VPN) jako o dwóch różnych narzędziach, które doskonale współpracują ze sobą.

Rozwiązują różne, ale równie ważne, elementy układanki dotyczącej prywatności w sieci.

Oto prosty sposób na spojrzenie na ich zadania:

- DNS over HTTPS (DoH): To szyfruje tylko zapytanie DNS — moment, w którym Twoja przeglądarka prosi o adres IP strony internetowej. Zapobiega to podsłuchiwaniu i umożliwia ukrycie, które strony próbujesz odwiedzić.

- Wirtualna Sieć Prywatna (VPN): To szyfruje wszystki Twój ruch internetowy i ukrywa Twój prawdziwy adres IP przed stronami, z którymi się łączysz. To znacznie bardziej kompleksowa osłona prywatności dla wszystkiego, co robisz w sieci.

Może pomoże analogia: DoH jest jak umieszczenie adresu docelowego w zamkniętej, prywatnej kopercie. VPN, z drugiej strony, jest jak umieszczenie całego samochodu w zamkniętej, nieoznakowanej ciężarówce, aby tam dotrzeć. Dla najlepszej ochrony naprawdę warto korzystać z obu.

Czy mój pracodawca może zobaczyć moje przeglądanie, jeśli używam DoH?

Nawet z włączonym DoH, nie powinieneś zakładać, że jesteś niewidoczny w zarządzanej sieci firmowej lub szkolnej. Choć znacznie utrudnia to casualne podsłuchiwanie, nie jest to magiczna broń przeciwko dedykowanemu monitorowaniu sieci.

Twój pracodawca ma inne sposoby na zobaczenie, co się dzieje. Nawet jeśli Twoje zapytania DNS są ukryte, sprytny administrator sieci może nadal uzyskać dobry obraz Twojej aktywności, patrząc na adresy IP, do których się łączysz. Co ważniejsze, wiele urządzeń wydanych przez pracodawcę ma zainstalowane oprogramowanie monitorujące, które widzi wszystko, co robisz, zanim DoH w ogóle zacznie działać. DoH to świetny krok w kierunku prywatności, ale nie omija własnych systemów monitorujących firmy.

Gotowy, aby zabezpieczyć swoje przeglądanie i uprościć swój przepływ pracy? Ekosystem ShiftShift Extensions oferuje zestaw potężnych narzędzi bezpośrednio w Twojej przeglądarce, w tym Sprawdzacz Domen, który wykorzystuje DNS-over-HTTPS do prywatnych zapytań. Przejmij kontrolę nad swoim cyfrowym życiem dzięki jednemu, zintegrowanemu panelowi poleceń, pobierając ShiftShift Extensions już dziś.