Что такое DNS через HTTPS: Руководство по зашифрованному серфингу

Интересуетесь, что такое DNS через HTTPS (DoH)? Этот гид объясняет, как DoH шифрует ваши DNS-запросы для повышения конфиденциальности, обхода блокировок и защиты вашего серфинга.

Рекомендуемые расширения

DNS через HTTPS, или DoH, — это современный протокол, разработанный для обеспечения конфиденциальности вашего веб-серфинга. Он делает это, шифруя самый первый шаг, который вы делаете в интернете: поиск адреса веб-сайта. Представьте, что вы заменяете открытку на запечатанное, частное письмо. Ваш запрос скрыт от любопытных глаз в сети.

Проблема конфиденциальности, которую решает DNS через HTTPS

Каждый раз, когда вы посещаете веб-сайт, вашему устройству необходимо перевести удобное для человека имя, которое вы вводите (например, example.com), в машинно-читаемый IP-адрес. Этим занимается система доменных имен (DNS), которая по сути является телефонной книгой интернета.

На протяжении десятилетий этот запрос DNS был полностью незащищенным, происходя в открытом доступе. Это означает, что ваш интернет-провайдер (ISP), администратор сети в вашем офисе или любой, кто подслушивает на публичном Wi-Fi, могут видеть каждый сайт, который вы ищете. Это похоже на то, как если бы вы объявляли о своем направлении всем в комнате, прежде чем туда пойти.

Это отсутствие конфиденциальности создает серьезные проблемы:

- Отслеживание со стороны ISP: Ваш интернет-провайдер может легко записывать всю вашу историю серфинга. Они могут использовать эти данные для целевой рекламы или продавать их брокерам данных.

- Подслушивание на публичном Wi-Fi: В сети кафе или аэропорта злоумышленники могут легко отслеживать ваши DNS-запросы, чтобы составить ваш профиль или увидеть, какие услуги вы используете.

- Перехват DNS: Злоумышленник может перехватить ваш незашифрованный DNS-запрос и отправить поддельный IP-адрес, перенаправляя вас на фишинговый сайт, созданный для кражи ваших учетных данных.

Запечатывание цифрового конверта

DNS через HTTPS меняет правила игры, оборачивая эти запросы DNS внутри того же защищенного протокола HTTPS, который защищает ваши онлайн-банковские операции и покупки. Эта инновация, продвигаемая такими крупными игроками, как Google и Mozilla, начиная с 2016 года, делает ваши DNS-запросы похожими на любой другой зашифрованный веб-трафик.

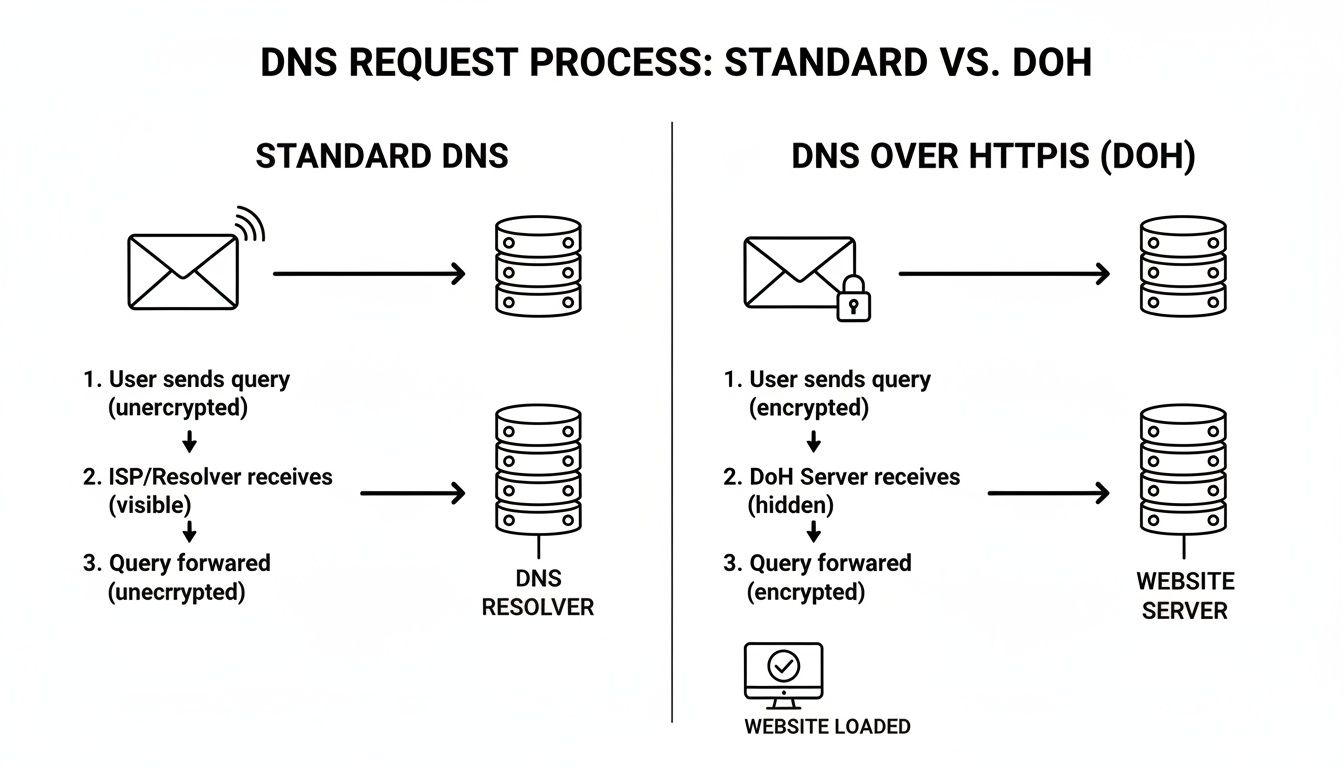

Эта диаграмма показывает, как DoH аккуратно помещает запрос DNS внутри защищенного HTTPS-туннеля, безопасно отправляя его к резолверу.

Ключевой момент заключается в том, что как ваш запрос, так и ответ сервера защищены внутри этого зашифрованного соединения. Никто посередине не может их увидеть или подделать. Вы можете найти больше исторического контекста о происхождении DoH от Control D.

Смешивая DNS-запросы с обычным HTTPS-трафиком, DoH эффективно маскирует ваши намерения по серфингу, что делает невероятно сложным для третьих лиц отслеживать ваше онлайн-путешествие с самого первого шага.

Это простое, но мощное изменение добавляет необходимый уровень конфиденциальности, которого не хватало в оригинальном дизайне интернета.

Традиционный DNS против DNS через HTTPS на первый взгляд

Чтобы действительно увидеть разницу, давайте сравним старые и новые методы бок о бок. Контраст в конфиденциальности и безопасности очевиден.

| Функция | Традиционный DNS | DNS через HTTPS (DoH) |

|---|---|---|

| Шифрование | Нет. Отправляется в открытом виде. | Полностью зашифровано с помощью HTTPS. |

| Порт | Использует порт 53. | Использует порт 443 (стандарт для HTTPS). |

| Видимость | Легко отслеживается ISP и сетями. | Смешивается с обычным веб-трафиком. |

| Конфиденциальность | Выявляет все посещенные домены. | Скрывает запросы доменов от третьих лиц. |

В конечном итоге, DoH берет уязвимый, публичный процесс и защищает его в рамках современного, зашифрованного веб-стандарта, которому мы уже доверяем для всего остального.

Как DoH защищает ваше онлайн-путешествие

Давайте разберем, что на самом деле происходит, когда вы нажимаете на ссылку или вводите веб-сайт в своем браузере. Это кажется мгновенным, но за кулисами происходит множество действий. DNS через HTTPS (DoH) вступает в этот процесс и добавляет критически важный уровень конфиденциальности, защищая вашу активность от любопытных глаз.

Представьте традиционный DNS как отправку открытки. Любой, кто обрабатывает ее по пути — ваш интернет-провайдер, администратор сети в вашем офисе или хакер на публичном Wi-Fi — может легко прочитать адрес, который вы пытаетесь достичь, например, "mybank.com". Здесь нет секретов.

DoH берет эту открытку и запечатывает ее в запертый, непрозрачный конверт. Он надежно упаковывает ваш запрос, так что никто не может заглянуть в содержимое, пока оно в пути.

Шаг 1: Защищенное рукопожатие

Когда вы нажимаете Enter, ваш браузер все еще должен задать тот же основной вопрос: "Какой IP-адрес у этого веб-сайта?" Но вместо того, чтобы выкрикивать этот вопрос в открытой комнате, DoH делает что-то гораздо более разумное.

Он оборачивает запрос DNS внутри стандартного HTTPS-запроса — того самого защищенного протокола, который защищает ваши данные кредитной карты, когда вы делаете покупки в интернете. Этот новый, зашифрованный пакет затем отправляется к специальному резолверу DNS, совместимому с DoH.

Поскольку запрос проходит через порт 443, стандартный порт для всего защищенного веб-трафика, он идеально смешивается со всем остальным, что делает ваше устройство в интернете. Это похоже на то, как если бы вы прятали конкретный разговор среди шумной толпы.

С помощью DoH ваш DNS-запрос больше не является отдельным, легко идентифицируемым фрагментом данных. Он бесшовно смешивается с зашифрованным веб-трафиком, который постоянно течет от вашего устройства, что делает невероятно сложным для третьих лиц изолировать и проверить его.

Этот простой акт маскировки — секрет силы DoH. Он берет исторически уязвимую часть веб-серфинга и оборачивает ее в золотой стандарт современной веб-безопасности.

Шаг 2: Зашифрованное путешествие и частный ответ

Как только резолвер DoH получает HTTPS-пакет, он надежно распаковывает его, находит IP-адрес, который вы запрашивали, и готовит ответ.

Но безопасность на этом не заканчивается.

Резолвер берет ответ — IP-адрес — и помещает его обратно в новый, зашифрованный HTTPS-ответ. Этот защищенный пакет возвращается непосредственно в ваш браузер, и только ваш браузер имеет ключ для его открытия.

Вот почему это важно:

- Нет подслушивания: С самого начала и до конца весь разговор остается конфиденциальным. Никто посередине не может видеть, куда вы идете в интернете.

- Целостность данных: Шифрование также гарантирует, что полученный вами ответ является подлинным и не был злонамеренно изменен, чтобы отправить вас на фальшивый сайт.

Эта диаграмма показывает разницу между открытым, уязвимым путем стандартного DNS-запроса и защищенным, частным маршрутом, который предоставляет DoH.

Как вы можете видеть, подход "запечатанного конверта" DoH является настоящим прорывом для конфиденциальности.

Наконец, ваш браузер получает зашифрованный ответ, открывает его и соединяет вас с веб-сайтом. Страница загружается так же быстро, как и прежде, но ваш цифровой след был защищен все это время. Этот уровень безопасности отлично работает в сочетании с другими инструментами конфиденциальности. Чтобы узнать больше, ознакомьтесь с нашим руководством о том, как менеджер куки может дать вам еще больше контроля. Это сквозное шифрование делает DoH таким большим шагом вперед для более частного интернета.

Каковы реальные преимущества использования DoH?

Переход на DNS через HTTPS (DoH) — это не просто незначительная настройка конфиденциальности. Это дает вам реальный, практический контроль над вашим цифровым следом, защищая вашу онлайн-активность такими способами, для которых старая система DNS никогда не была предназначена.

Самое очевидное преимущество? Это останавливает вашего интернет-провайдера (ISP) от ведения постоянного журнала каждого сайта, который вы посещаете. Стандартные DNS-запросы отправляются в открытом виде, что делает вашу историю просмотров открытой книгой. DoH шифрует эти запросы, эффективно закрывая эту книгу.

Думайте об этом как о частном туннеле для ваших DNS-запросов. Только вы и резолвер DNS на другом конце знаете, куда вы пытаетесь попасть.

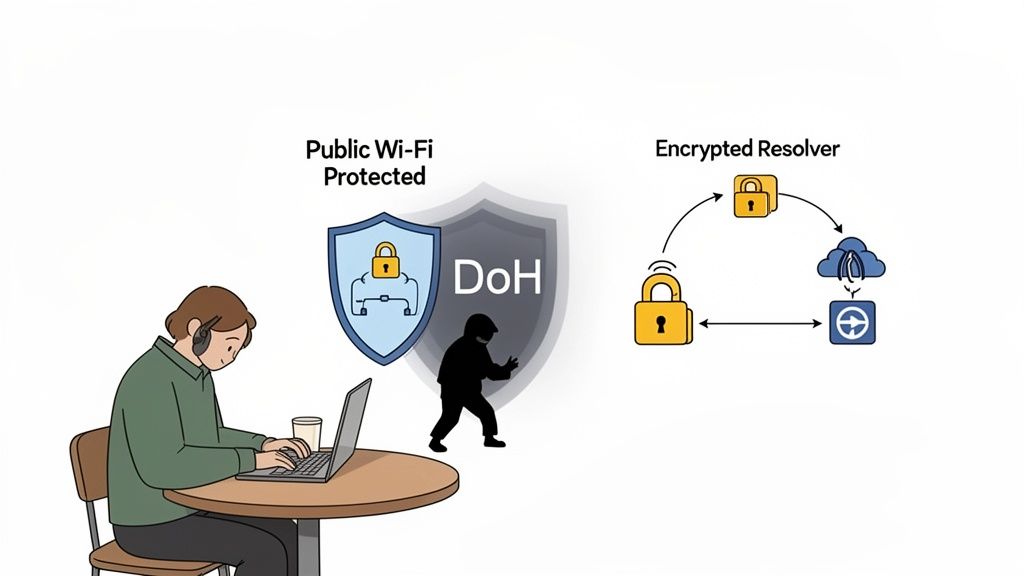

Наконец, безопасный общественный Wi-Fi

Мы все были в такой ситуации — подключаясь к бесплатному Wi-Fi в кафе, аэропорту или отеле. Но эти сети являются игровой площадкой для злоумышленников, которые могут легко подслушивать незашифрованный трафик. Распространенной тактикой является атака "человек посередине" (MITM).

Вот как это работает: вы пытаетесь зайти на сайт вашего банка. Злоумышленник в той же сети перехватывает ваш незашифрованный DNS-запрос и подсовывает вам поддельный IP-адрес, отправляя вас на убедительную, но злонамеренную копию сайта. С DoH эта вся атака рушится. Ваш DNS-запрос зашифрован и недоступен для них, что гарантирует, что вы всегда попадаете на настоящий сайт.

Шифруя DNS-трафик, DoH укрепляет вашу защиту от распространенных угроз, таких как подделка DNS и захват, делая общественный Wi-Fi значительно безопаснее.

Это простая, но мощная защита от очень реальной угрозы, которая нацелена на людей на небезопасных соединениях каждый день.

Обход веб-цензуры и фильтров

DoH также является мощным инструментом для поддержания открытости интернета. Многие компании, школы и даже целые страны блокируют доступ к контенту, фильтруя DNS-запросы. Когда вы пытаетесь посетить ограниченный сайт, их DNS-сервер просто не предоставит вам правильный IP-адрес.

Поскольку DoH отправляет ваши запросы непосредственно к резолверу, которому вы доверяете, он проходит мимо большинства местных DNS-фильтров. Это означает, что вы можете получить доступ к контенту, который в противном случае мог бы быть заблокирован.

Вот где это действительно имеет значение:

- Обход блокировок на уровне ISP: Некоторые провайдеры фильтруют определенные веб-сайты по коммерческим или политическим причинам. DoH помогает обойти это.

- Преодоление сетевых ограничений: Если ваша рабочая или школьная сеть блокирует сайты, необходимые для исследований или новостей, DoH часто может восстановить доступ.

- Содействие свободному потоку информации: В местах с жесткой интернет-цензурой DoH может стать важным инструментом для доступа к глобальному, нецензурированному интернету.

Этот сдвиг дает вам возможность решать, что вы можете видеть в интернете, а не оставлять этот контроль сети, к которой вы подключены. Согласно данным поставщика безопасности Quad9, это часть более широкой тенденции. Они предсказывают, что к 2025 году услуги DNS с приоритетом на конфиденциальность станут стандартной защитой от угроз, таких как фишинг, которые используют слабый, незашифрованный DNS. Вы можете узнать, почему DNS с приоритетом на конфиденциальность критически важен, чтобы увидеть, насколько важна эта технология становится.

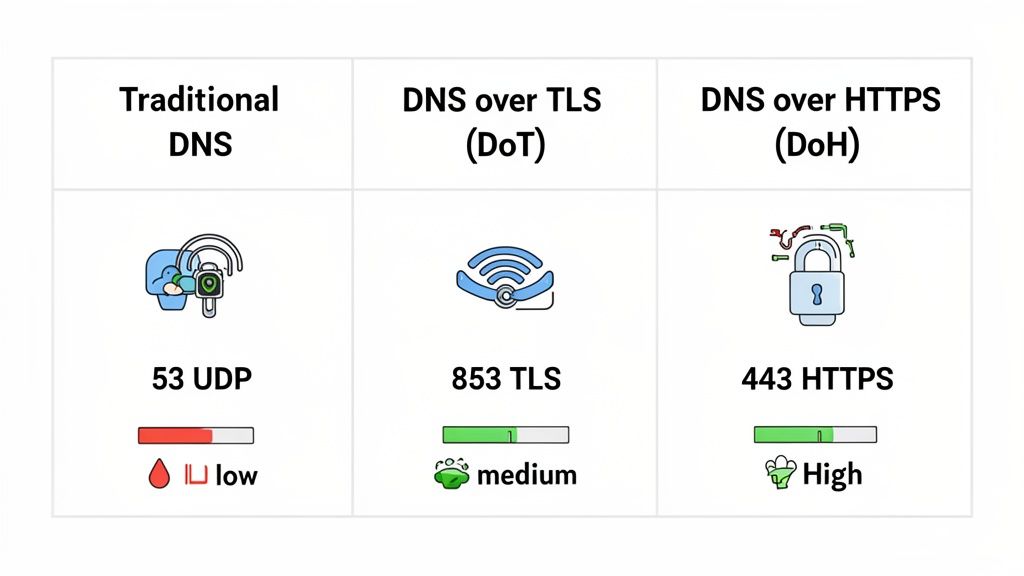

Сравнение DoH, DoT и традиционного DNS

Хотя DNS через HTTPS (DoH) получает много внимания за повышение онлайн-конфиденциальности, это не единственный игрок на рынке зашифрованного DNS. Чтобы действительно понять, почему DoH уникален, нам нужно сопоставить его с его старшим братом, DNS через TLS (DoT), и классическим незашифрованным DNS, на котором был построен интернет.

Каждый протокол по-разному обрабатывает безопасность и конфиденциальность, что приводит к важным компромиссам. Правильный выбор часто сводится к балансировке между необходимостью сильного шифрования и управлением сетью, а также тем, насколько легко можно развернуть протокол.

Давайте углубимся в то, что отличает их друг от друга, и исследуем, почему браузеры и современные операционные системы все чаще склоняются к DoH.

DNS через TLS: Прямой подход к шифрованию

Прежде чем DoH стал новым стандартом, DNS через TLS был основным способом защиты DNS-запросов. DoT работает, оборачивая ваши DNS-запросы в защищенный туннель Transport Layer Security (TLS) — то же самое мощное шифрование, которое защищает HTTPS-сайты.

Ключевое отличие заключается в том, что DoT работает на выделенном порту: порт 853. Этот прямой подход эффективен и создает защищенный канал только для DNS. Он фактически объявляет в сети: "Эй, я зашифрованный DNS-запрос!"

Хотя это отлично для безопасности, это также его Ахиллесова пята. Поскольку он использует уникальный порт, сетевые администраторы могут легко обнаружить и заблокировать трафик на порту 853, чтобы обеспечить соблюдение местных правил фильтрации DNS. Это делает DoT отличным выбором, если вам нужно только шифрование и не важно, что ваш DNS-трафик можно идентифицировать.

Преимущество скрытности DNS через HTTPS

Вот где DoH выделяется на фоне остальных. Вместо выделенного порта, DoH хитро маскирует DNS-запросы, отправляя их через порт 443 — тот же порт, который используется для всего стандартного защищенного HTTPS-веб-трафика.

Это одно небольшое изменение имеет огромное значение.

Поскольку трафик DoH выглядит точно так же, как зашифрованные данные с бесчисленных других веб-сайтов и приложений, практически невозможно для сетевого наблюдателя выделить и заблокировать только ваши DNS-запросы, не вызвав серьезных нарушений во всем веб-серфинге.

Этот "камouflage" — секретное оружие DoH. Он обеспечивает не только шифрование, но и уровень скрытности, который DoT просто не может сопоставить. Это делает его невероятно эффективным инструментом для обхода цензуры на основе DNS и чрезмерно строгих сетевых политик. Это основная причина, по которой такие браузеры, как Chrome и Firefox, встроили его в качестве своего предпочтительного метода безопасного DNS. Инструменты, ориентированные на конфиденциальность, такие как расширения ShiftShift Domain Checker, также полагаются на DoH, чтобы ваши запросы доменов оставались полностью приватными и вне поля зрения.

Сравнение лицом к лицу

Чтобы все это прояснить, давайте посмотрим на детальное сравнение. Эта таблица подчеркивает практические различия между устаревшим протоколом, его первым зашифрованным преемником и современным, скрытным стандартом.

Подробное сравнение характеристик протоколов DNS

Глубокий взгляд на технические и практические различия между тремя основными протоколами DNS.

| Атрибут | Традиционный DNS | DNS через TLS (DoT) | DNS через HTTPS (DoH) |

|---|---|---|---|

| Шифрование | Нет (Открытый текст) | Полное шифрование TLS | Полное шифрование HTTPS |

| Используемый порт | Порт 53 | Порт 853 | Порт 443 |

| Видимость | Полностью открыто и легко отслеживается | Зашифровано, но легко идентифицируется как DNS-трафик | Зашифровано и сливается с обычным веб-трафиком |

| Конфиденциальность | Выявляет каждый запрос домена | Защищает от инспекции содержимого | Защищает содержимое и маскирует сам запрос |

| Блокируемость | Легко заблокировать или перенаправить | Относительно легко заблокировать по порту | Очень трудно заблокировать без широких нарушений |

| Основное использование | Устаревшая интернет-инфраструктура | Защита DNS в доверенных сетях | Улучшение конфиденциальности пользователей и обход цензуры |

В конечном итоге как DoH, так и DoT являются огромным улучшением безопасности по сравнению с традиционным DNS. DoT предлагает простой, выделенный канал для защиты ваших запросов. Однако хитрая способность DoH сливаться с повседневным веб-трафиком дает ему мощное преимущество, особенно в сетях с интенсивным мониторингом или фильтрацией, что делает его явным фаворитом для инструментов и пользователей, ориентированных на конфиденциальность, сегодня.

Понимание критики и компромиссов

Хотя DNS через HTTPS (DoH) является огромной победой для индивидуальной конфиденциальности, это не панацея. Как и любая новая технология, она имеет свои собственные наборы проблем и компромиссов. Важно рассмотреть всю картину и понять законные опасения, которые возникли с растущей популярностью DoH.

Одним из самых больших аргументов против него является риск централизации DNS. Большинство веб-браузеров по умолчанию направляют запросы DoH к небольшому кругу крупных провайдеров, таких как Google, Cloudflare и Quad9. Хотя эти компании имеют строгие политики конфиденциальности, такая настройка фактически помещает адресную книгу интернета в руки нескольких корпоративных гигантов.

Это просто меняет одну проблему на другую. Вместо того чтобы ваш местный интернет-провайдер (ISP) имел доступ к вашим привычкам в интернете, эта видимость теперь переходит к другому технологическому гиганту. Для тех, кто не доверяет корпоративному отслеживанию данных, это серьезная проблема.

Дилемма управления сетью

Для людей, управляющих сетями — будь то в компании, школе или даже в доме с родительским контролем — DoH может стать огромной головной болью. Они долгое время полагались на мониторинг DNS-трафика для обеспечения безопасности своих сетей.

Этот вид контроля необходим для:

- Применения политик безопасности: Блокировка трафика к доменам, известным своим вредоносным ПО, фишинговым схемам и центрам управления ботнетами.

- Фильтрации контента: Удаление неприемлемого или взрослого контента из сети в таких местах, как школы и дома.

- Соблюдения нормативных требований: Обеспечение соответствия сетевой активности определенным юридическим или отраслевым требованиям.

DoH фактически обходит все эти традиционные, основанные на DNS, меры безопасности. Поскольку DNS-запросы зашифрованы и выглядят как обычный HTTPS-трафик, они становятся совершенно невидимыми для большинства межсетевых экранов и фильтров. Это может ослабить защиту сети и пробить дыры в тщательно разработанных политиках безопасности.

Основной конфликт здесь — это классическая борьба: конфиденциальность отдельного пользователя против централизованного контроля сети. Именно та функция, которая позволяет пользователю обходить цензуру, также позволяет сотруднику обходить критически важные фильтры безопасности.

Это вызвало горячие дебаты в отрасли. Специалисты по безопасности указывают на то, что DoH, несмотря на свои благие намерения, может ослепить те инструменты, которые предназначены для нашей защиты. Мы даже видели, как вредоносное ПО начало использовать DoH для маскировки своих коммуникаций, что делает их гораздо труднее обнаружить и остановить.

Поиск сбалансированного подхода

Вся эта дискуссия на самом деле показывает, что DoH не является универсальным решением. Для отдельного пользователя, использующего сомнительную публичную Wi-Fi сеть в кафе, его преимущества очевидны. Риск того, что кто-то будет подглядывать за вашей активностью, высок, и DoH добавляет важный уровень защиты.

Но в управляемой среде, такой как корпоративный офис или школа, расчет другой. Здесь необходимость в безопасности всей сети и фильтрации контента часто имеет приоритет над повышением конфиденциальности за счет зашифрованного DNS. Именно поэтому многие организации выбирают блокировать DoH в своих сетях, перенаправляя все DNS-запросы через свои собственные контролируемые серверы.

В конечном итоге, чтобы по-настоящему понять, что такое DNS через HTTPS, нужно увидеть как его силу, так и его недостатки. Это фантастический инструмент для укрепления личной конфиденциальности, но как и где он используется требует внимательного подхода. Для администраторов сетей адаптация к миру с DoH означает эволюцию их стратегий безопасности и поиск новых способов защиты своих пользователей без полагания на старомодный мониторинг DNS.

Как включить и протестировать DNS через HTTPS

Переключить на DNS через HTTPS гораздо проще, чем вы можете подумать. Большинство веб-браузеров и операционных систем, которые мы используем каждый день, уже имеют встроенную поддержку DoH, что означает, что вы можете добавить серьезный уровень конфиденциальности к вашему серфингу всего за несколько кликов.

Этот гид проведет вас через процесс включения DoH на самых распространенных платформах. После того как вы его настроите, мы обсудим, как быстро проверить, что ваш DNS-трафик действительно шифруется и остается вне поля зрения.

Активация DoH в вашем веб-браузере

Для большинства из нас самый простой способ начать использовать DoH — это включить его непосредственно в веб-браузере. Этот подход хорош тем, что шифрует все запросы доменов, которые делает ваш браузер, независимо от основных сетевых настроек вашего компьютера.

Google Chrome

- Нажмите на значок меню с тремя точками в правом верхнем углу и перейдите в Настройки.

- Оттуда перейдите в Конфиденциальность и безопасность, а затем нажмите на Безопасность.

- Прокрутите вниз до раздела "Дополнительно" и найдите опцию Использовать безопасный DNS.

- Включите ее. По умолчанию Chrome пытается использовать сервис вашего текущего интернет-провайдера, если он поддерживает DoH. Для лучшей конфиденциальности я рекомендую выбрать "С" и выбрать конкретного провайдера, такого как Cloudflare (1.1.1.1) или Google (Public DNS).

Mozilla Firefox

- Нажмите на меню "гамбургер" с тремя линиями в правом верхнем углу и выберите Настройки.

- Оставайтесь на панели Основные, прокрутите вниз до Настройки сети и нажмите кнопку Настройки....

- В новом окне, которое появится, прокрутите вниз и установите флажок для Включить DNS через HTTPS.

- Вы можете выбрать провайдера из списка или ввести пользовательский, если у вас есть любимый.

Включение DoH в вашем браузере — это быстрая победа для конфиденциальности. Оно защищает подавляющее большинство вашей веб-активности, не требуя глубоких технических изменений в вашей операционной системе.

Включение DoH на уровне операционной системы

Если вы хотите защиту, которая выходит за рамки только вашего веб-браузера и охватывает другие приложения, вы можете включить DoH на уровне операционной системы. Важно знать, что хотя это стандартная функция в Windows 11, она никогда официально не появилась в Windows 10.

Windows 11

- Откройте Настройки и перейдите в Сеть и интернет.

- Выберите подключение, которое вы используете, либо Wi-Fi, либо Ethernet.

- Нажмите на Свойства оборудования.

- Найдите Назначение DNS-сервера и нажмите кнопку Изменить рядом с ним.

- Смените настройку с "Автоматически (DHCP)" на Вручную.

- Включите IPv4 и введите IP-адреса вашего DoH-провайдера (для Cloudflare это

1.1.1.1и1.0.0.1). - Теперь в выпадающем меню Предпочитаемое шифрование DNS выберите Только зашифрованное (DNS через HTTPS). Нажмите Сохранить, и вы готовы.

Как подтвердить, что DoH работает

После того как вы включили DoH, разумно убедиться, что он действительно работает. Быстрая проверка даст вам уверенность в том, что ваши DNS-запросы должным образом зашифрованы.

Отличным инструментом для этого является Проверка безопасности браузинга от Cloudflare. Просто загрузите страницу, и она автоматически проведет несколько тестов на вашем соединении. То, что вас интересует, — это "Безопасный DNS" — зеленая галочка означает, что ваши запросы отправляются по зашифрованному каналу.

Если вы получили зеленый свет, вы готовы. Если нет, вернитесь и дважды проверьте свои настройки или попробуйте другого DoH-провайдера. Имейте в виду, что медленное соединение иногда может мешать результатам теста; вы можете узнать больше о том, как точно протестировать скорость интернета в нашем специальном руководстве.

Часто задаваемые вопросы о DNS через HTTPS

Поскольку все больше людей начинают использовать DNS через HTTPS, возникает несколько общих вопросов. Понимание этих вопросов помогает вам понять, где DoH действительно вписывается в ваш набор инструментов для обеспечения конфиденциальности и чего ожидать, когда вы переключите тумблер. Давайте разберем самые частые из них.

Замедлит ли использование DoH моё интернет-соединение?

В большинстве случаев — нет. Влияние DoH на скорость вашего просмотра обычно настолько мало, что вы никогда этого не заметите. Хотя добавление шифрования действительно вводит небольшую накладную нагрузку на каждый DNS-запрос, современные компьютеры и сети настолько быстры, что справляются с этим без особых усилий.

В некоторых случаях вы даже можете увидеть ускорение. Если DNS-серверы по умолчанию вашего интернет-провайдера работают медленно, переход на высокопроизводительный DoH-сервис от провайдера, такого как Cloudflare или Google, может на самом деле ускорить загрузку веб-сайтов. Любая незначительная задержка от шифрования — это небольшая цена за огромное улучшение конфиденциальности и безопасности.

Итог: для большинства людей разница в производительности незначительна. Безопасность, которую вы получаете от зашифрованного DNS, того стоит.

Является ли DoH полным заменителем VPN?

Совсем нет. Рассматривайте DoH и виртуальную частную сеть (VPN) как два разных инструмента, которые прекрасно работают вместе. Они решают разные, но одинаково важные части головоломки онлайн-приватности.

Вот простой способ взглянуть на их задачи:

- DNS через HTTPS (DoH): Это шифрует только запрос DNS — момент, когда ваш браузер запрашивает IP-адрес веб-сайта. Это предотвращает прослушивание, позволяя скрыть, какие сайты вы пытаетесь посетить.

- Виртуальная частная сеть (VPN): Это шифрует весь ваш интернет-трафик и скрывает ваш настоящий IP-адрес от веб-сайтов, к которым вы подключаетесь. Это гораздо более комплексный щит приватности для всего, что вы делаете в интернете.

Аналогия может помочь: DoH подобен тому, как вы помещаете адрес назначения в запечатанный, приватный конверт. VPN, с другой стороны, подобен тому, как вы помещаете весь свой автомобиль в запертый, неразмеченный грузовик, чтобы добраться туда. Для наилучшей защиты вам действительно стоит использовать оба инструмента.

Может ли мой работодатель видеть моё серфинг, если я использую DoH?

Даже с включенным DoH, не стоит предполагать, что вы невидимы в управляемой сети компании или учебного заведения. Хотя это значительно усложняет случайное шпионство, это не является волшебной пилюлей против целенаправленного мониторинга сети.

У вашего работодателя есть и другие способы увидеть, что происходит. Даже если ваши DNS-запросы скрыты, опытный администратор сети все равно может получить хорошее представление о вашей активности, посмотрев на IP-адреса назначения, к которым вы подключаетесь. Более того, на многих устройствах, выданных на работе, установлено программное обеспечение для мониторинга, которое видит все, что вы делаете, прежде чем DoH вступит в действие. DoH — это отличный шаг к приватности, но он не обходит собственные системы мониторинга компании.

Готовы защитить своё серфинг и упростить свой рабочий процесс? Экосистема ShiftShift Extensions предлагает набор мощных инструментов прямо в вашем браузере, включая Проверку домена, которая использует DNS через HTTPS для приватных запросов. Возьмите под контроль свою цифровую жизнь с помощью единой, унифицированной палитры команд, скачав ShiftShift Extensions сегодня.