Що таке DNS через HTTPS: Посібник з зашифрованого перегляду

Цікавитеся, що таке DNS через HTTPS (DoH)? Цей посібник пояснює, як DoH шифрує ваші DNS-запити для підвищення конфіденційності, обходу блокувань та забезпечення безпеки вашого перегляду.

Рекомендовані розширення

DNS через HTTPS, або DoH, є сучасним протоколом, розробленим для забезпечення приватності вашого веб-серфінгу. Він робить це, шифруючи перший крок, який ви робите в Інтернеті: пошук адреси веб-сайту. Уявіть, що ви замінюєте публічну листівку на запечатаний, приватний лист. Ваш запит прихований від сторонніх очей у мережі.

Проблема конфіденційності, яку вирішує DNS через HTTPS

Щоразу, коли ви відвідуєте веб-сайт, ваш пристрій повинен перекласти зручну для людини назву, яку ви вводите (наприклад, example.com), на IP-адресу, зрозумілу для машини. Це обробляється системою доменних імен (DNS), яка по суті є телефонною книгою Інтернету.

Протягом десятиліть цей запит DNS був повністю незашифрованим, відбуваючись на відкритому повітрі. Це означає, що ваш Інтернет-провайдер (ISP), адміністратор вашої офісної мережі або будь-хто, хто підслуховує на публічному Wi-Fi, можуть бачити кожен окремий сайт, який ви шукаєте. Це як оголошення вашого місця призначення всім у кімнаті перед тим, як ви туди підете.

Ця відсутність конфіденційності створює серйозні проблеми:

- Відстеження ISP: Ваш інтернет-провайдер може легко записувати всю вашу історію переглядів. Вони можуть використовувати ці дані для цільової реклами або продавати їх брокерам даних.

- Підслуховування на публічному Wi-Fi: На мережі кав'ярні або аеропорту зловмисники можуть легко спостерігати за вашими запитами DNS, щоб скласти ваш профіль або дізнатися, які сервіси ви використовуєте.

- Перехоплення DNS: Зловмисник може перехопити ваш незашифрований запит DNS і надіслати підроблену IP-адресу, перенаправляючи вас на фішинговий сайт, призначений для крадіжки ваших облікових даних.

Запечатування цифрового конверта

DNS через HTTPS змінює гру, обгортаючи ці запити DNS у той самий захищений протокол HTTPS, який захищає ваші онлайн-банкінг та покупки. Ця інновація, просунута такими великими гравцями, як Google та Mozilla, починаючи з 2016 року, робить ваші запити DNS схожими на будь-який інший зашифрований веб-трафік.

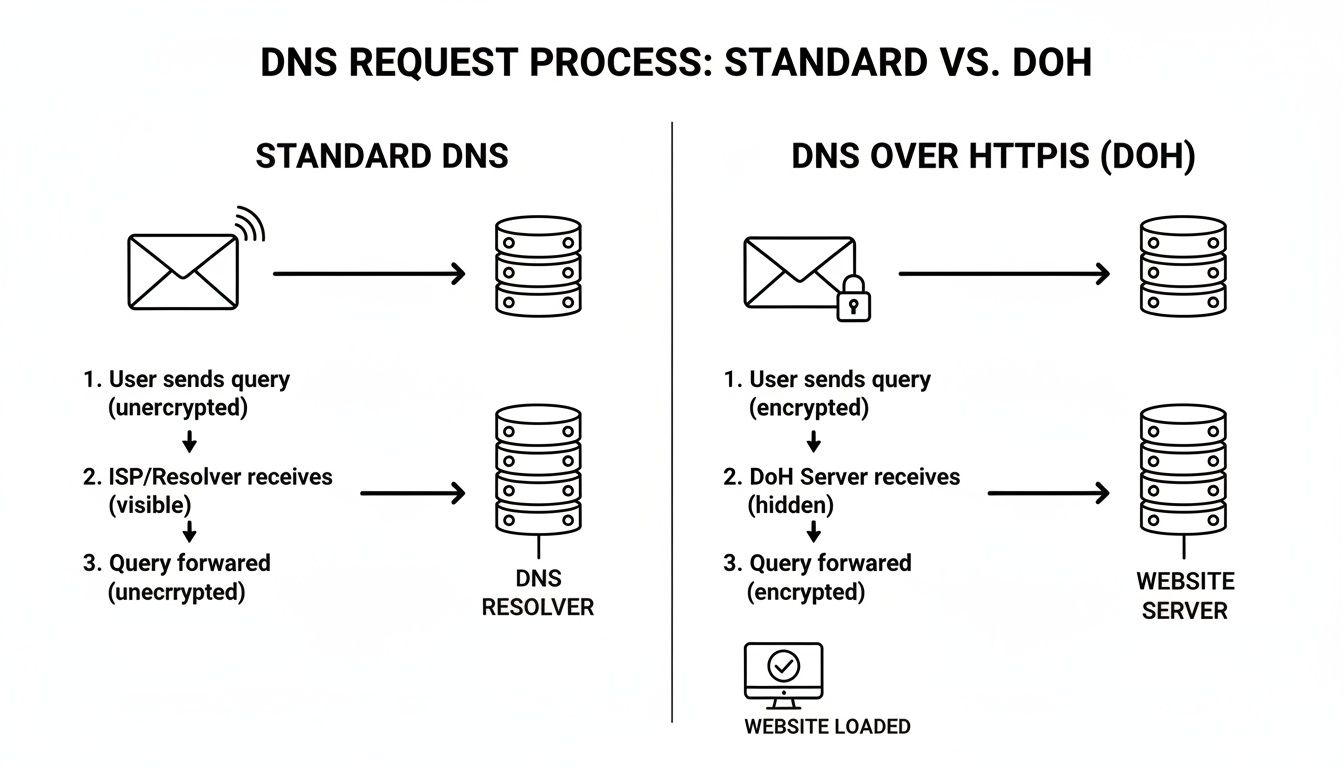

Ця діаграма показує, як DoH акуратно ховає запит DNS у захищеному тунелі HTTPS, безпечно надсилаючи його до резольвера.

Ключовим моментом є те, що як ваш запит, так і відповідь сервера захищені в межах цього зашифрованого з'єднання. Ніхто посередині не може їх бачити або підробляти. Ви можете знайти більше історичного контексту про походження DoH від Control D.

Поєднуючи запити DNS з нормальним HTTPS-трафіком, DoH ефективно маскує ваші наміри перегляду, роблячи надзвичайно складним для третіх сторін відстежувати вашу онлайн-подорож з самого першого кроку.

Ця проста, але потужна зміна додає необхідний рівень конфіденційності, якого не вистачало в оригінальному дизайні Інтернету.

Традиційний DNS проти DNS через HTTPS на перший погляд

Щоб дійсно побачити різницю, давайте порівняємо старі та нові методи поруч. Контраст у конфіденційності та безпеці вражаючий.

| Особливість | Традиційний DNS | DNS через HTTPS (DoH) |

|---|---|---|

| Шифрування | Немає. Надсилається у відкритому тексті. | Повністю зашифровано за допомогою HTTPS. |

| Порт | Використовує порт 53. | Використовує порт 443 (стандарт для HTTPS). |

| Видимість | Легко контролюється ISP та мережами. | Зливається з нормальним веб-трафіком. |

| Конфіденційність | Відкриває всі відвідані домени. | Приховує запити доменів від третіх сторін. |

Врешті-решт, DoH бере вразливий, публічний процес і захищає його в межах сучасного, зашифрованого веб-стандарту, якому ми вже довіряємо для всього іншого.

Як DoH захищає вашу подорож веб-серфінгом

Давайте розглянемо, що насправді відбувається, коли ви натискаєте на посилання або вводите веб-сайт у вашому браузері. Це здається миттєвим, але за лаштунками відбувається безліч дій. DNS через HTTPS (DoH) вступає в цей процес і додає критично важливий рівень конфіденційності, захищаючи вашу активність від сторонніх очей.

Уявіть собі традиційний DNS як відправлення листівки. Будь-хто, хто обробляє її на шляху — ваш інтернет-провайдер, адміністратор мережі в вашому офісі або хакер на публічному Wi-Fi — може легко прочитати адресу, до якої ви намагаєтеся дістатися, наприклад, "mybank.com". Немає жодних секретів.

DoH бере цю листівку і запечатує її в закритий, непрозорий конверт. Він надійно упаковує ваш запит, щоб ніхто не міг підглянути вміст, поки він у дорозі.

Крок 1: Захищене рукостискання

Коли ви натискаєте Enter, ваш браузер все ще повинен задати те саме основне питання: "Яка IP-адреса для цього веб-сайту?" Але замість того, щоб кричати це питання в відкритій кімнаті, DoH робить щось набагато розумніше.

Він обгортає запит DNS у стандартний запит HTTPS — той самий захищений протокол, який захищає деталі вашої кредитної картки, коли ви робите покупки онлайн. Цей новий, зашифрований пакет потім надсилається до спеціального резольвера DNS, сумісного з DoH.

Оскільки запит подорожує через порт 443, стандартний порт для всього захищеного веб-трафіку, він ідеально зливається з усім іншим, що ваш пристрій робить в Інтернеті. Це як приховати конкретну розмову серед галасливого натовпу.

З DoH ваш запит DNS більше не є окремим, легко ідентифікованим фрагментом даних. Він безшовно зливається з зашифрованим веб-трафіком, який постійно тече з вашого пристрою, що робить надзвичайно складним для третіх сторін ізолювати та перевіряти.

Ця проста дія маскування є секретом сили DoH. Вона бере історично вразливу частину веб-серфінгу і обгортає її в золотий стандарт сучасної веб-безпеки.

Крок 2: Зашифрована подорож і приватна відповідь

Як тільки резольвер DoH отримує пакет HTTPS, він надійно розпаковує його, знаходить IP-адресу, яку ви запитували, і готує відповідь.

Але безпека на цьому не закінчується.

Резолвер отримує відповідь — IP-адресу — і поміщає її назад у новий, зашифрований HTTPS-відповідь. Цей захищений пакет подорожує безпосередньо назад до вашого браузера, і тільки ваш браузер має ключ для його відкриття.

Ось чому це важливо:

- Без прослуховування: Від початку до кінця вся розмова є приватною. Ніхто посередині не може бачити, куди ви йдете в Інтернеті.

- Цілісність даних: Шифрування також гарантує, що відповідь, яку ви отримуєте, є автентичною і не була зловмисно змінена, щоб відправити вас на фальшивий веб-сайт.

Ця діаграма показує різницю між відкритим, вразливим шляхом стандартного запиту DNS і захищеною, приватною подорожжю, яку забезпечує DoH.

Як ви можете бачити, підхід "запечатаного конверта" DoH є справжнім переворотом для приватності.

Нарешті, ваш браузер отримує зашифровану відповідь, відкриває її і підключає вас до веб-сайту. Сторінка завантажується так само швидко, як завжди, але ваш цифровий слід був захищений увесь час. Цей рівень безпеки чудово працює разом з іншими інструментами для захисту приватності. Щоб дізнатися більше, ознайомтеся з нашим посібником про те, як менеджер файлів cookie може дати вам ще більше контролю. Це шифрування від кінця до кінця робить DoH таким великим кроком вперед для більш приватного Інтернету.

Які реальні переваги використання DoH?

Перехід на DNS через HTTPS (DoH) — це більше, ніж просто незначна корекція приватності. Це дає вам реальний, практичний контроль над вашим цифровим слідом, захищаючи вашу онлайн-активність у способах, для яких стара система DNS ніколи не була розроблена.

Найочевидніша перевага? Це зупиняє вашого постачальника Інтернету (ISP) від ведення журналу кожного сайту, який ви відвідуєте. Стандартні запити DNS надсилаються у відкритому тексті, що робить вашу історію переглядів відкритою книгою. DoH шифрує ці запити, ефективно закриваючи цю книгу.

Думайте про це як про приватний тунель для ваших запитів DNS. Тільки ви і резолвер DNS на іншому кінці знаєте, куди ви намагаєтеся потрапити.

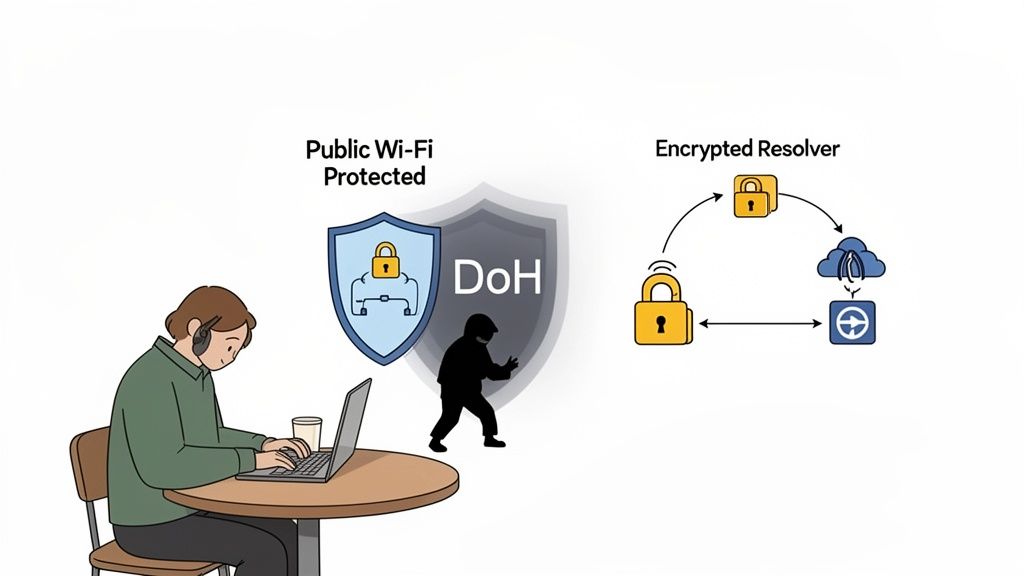

Нарешті, безпечний публічний Wi-Fi

Ми всі там були — підключаючись до безкоштовного Wi-Fi в кав'ярні, аеропорту або готелі. Але ці мережі є ігровим майданчиком для атакуючих, які можуть легко прослуховувати незашифровані дані. Загальноприйнята тактика — це атака "людина посередині" (MITM).

Ось як це працює: ви намагаєтеся перейти на сайт вашого банку. Атакуючий в тій же мережі перехоплює ваш незашифрований запит DNS і підсовує вам фальшиву IP-адресу, відправляючи вас на переконливу, але зловмисну копію сайту. З DoH ця вся атака розпадається. Ваш запит DNS зашифрований і недоступний для них, що гарантує, що ви завжди потрапляєте на справжній веб-сайт.

Шифруючи трафік DNS, DoH зміцнює вашу оборону проти звичайних загроз, таких як підробка DNS і захоплення, роблячи публічний Wi-Fi значно безпечнішим для використання.

Це простий, потужний захист проти дуже реальної загрози, яка націлена на людей на незахищених з'єднаннях щодня.

Подолання веб-цензури та фільтрів

DoH також є потужним інструментом для підтримки відкритого Інтернету. Багато компаній, шкіл і навіть цілих країн блокують доступ до контенту, фільтруючи запити DNS. Коли ви намагаєтеся відвідати обмежений сайт, їх сервер DNS просто не надає вам правильну IP-адресу.

Оскільки DoH надсилає ваші запити безпосередньо до резолвера, якому ви довіряєте, він проходить повз більшість місцевих DNS-фільтрів. Це означає, що ви можете отримати доступ до контенту, який в іншому випадку може бути заблокований.

Ось де це дійсно має значення:

- Обхід блокувань на рівні ISP: Деякі постачальники фільтрують певні веб-сайти з комерційних або політичних причин. DoH дозволяє обійти це.

- Подолання мережевих обмежень: Якщо ваша робоча або шкільна мережа блокує сайти, необхідні для досліджень або новин, DoH часто може відновити доступ.

- Сприяння вільному потоку інформації: У місцях з жорсткою інтернет-цензурою DoH може бути важливим інструментом для доступу до глобального, нефільтрованого вебу.

Цей зсув надає вам можливість вирішувати, що ви можете бачити в Інтернеті, замість того, щоб залишати цей контроль мережі, до якої ви підключені. Згідно з даними постачальника безпеки Quad9, це частина більшого тренду. Вони прогнозують, що до 2025 року сервіси DNS, орієнтовані на приватність, стануть стандартним захистом проти загроз, таких як фішинг, які експлуатують слабкі, незашифровані DNS. Ви можете дослідити, чому DNS, орієнтований на приватність, є критично важливим, щоб зрозуміти, наскільки важливою стає ця технологія.

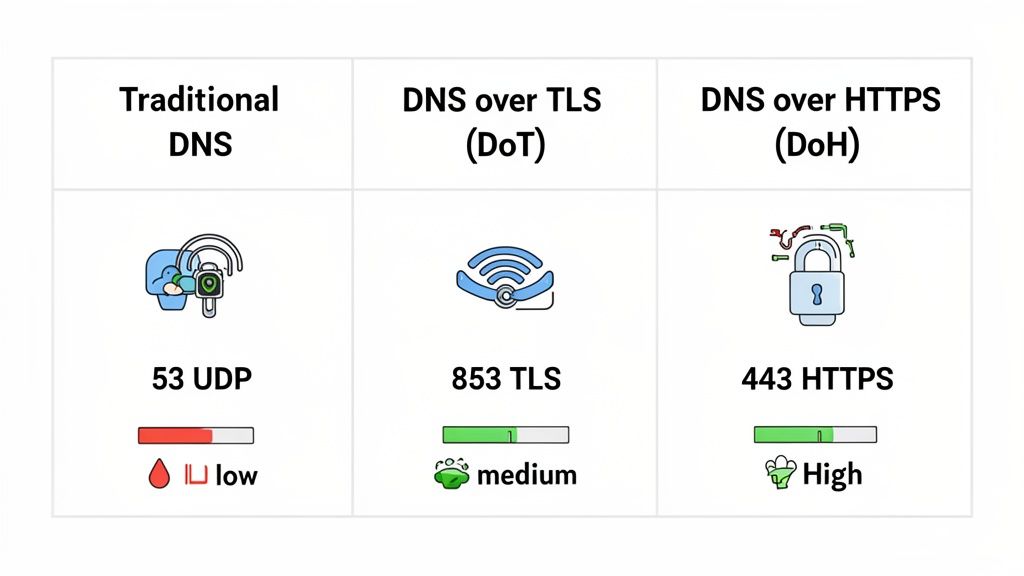

Порівняння DoH, DoT та традиційного DNS

Хоча DNS через HTTPS (DoH) отримує багато уваги за підвищення онлайн-приватності, це не єдиний гравець на ринку зашифрованого DNS. Щоб дійсно зрозуміти, чому DoH є унікальним, нам потрібно поставити його поруч із його старшим братом, DNS через TLS (DoT), і класичним, незашифрованим DNS, на якому був побудований Інтернет.

Кожен протокол по-різному обробляє безпеку та приватність, що призводить до деяких важливих компромісів.

Правильний вибір часто зводиться до балансу між потребою в потужному шифруванні та управлінням мережею, а також тим, наскільки легко можна впровадити протокол.

Давайте розглянемо, що відрізняє їх один від одного, і дослідимо, чому браузери та сучасні операційні системи все більше схиляються до DoH.

DNS через TLS: Прямий підхід до шифрування

Перш ніж DoH став новим стандартом, DNS через TLS був основним способом захисту DNS-запитів. DoT працює, обгортаючи ваші DNS-запити в захищений тунель Transport Layer Security (TLS) — той же потужний шифр, який захищає HTTPS-сайти.

Ключова різниця полягає в тому, що DoT працює на виділеному порту: порт 853. Цей прямий підхід є ефективним і створює захищений канал лише для DNS. Він фактично оголошує мережі: "Привіт, я зашифрований DNS-запит!"

Хоча це чудово для безпеки, це також його ахіллесова пета. Оскільки він використовує унікальний порт, мережеві адміністратори можуть легко виявити та заблокувати трафік на порті 853, щоб забезпечити виконання місцевих правил фільтрації DNS. Це робить DoT фантастичним вибором, якщо вам просто потрібно шифрування і ви не заперечуєте, що ваш DNS-трафік можна ідентифікувати.

Перевага маскування DNS через HTTPS

Ось тут DoH відривається від інших. Замість виділеного порту, DoH хитро маскує DNS-запити, відправляючи їх через порт 443 — той же порт, що використовується для всього стандартного, захищеного HTTPS веб-трафіку.

Ця одна маленька зміна має величезний вплив.

Оскільки трафік DoH виглядає точно так само, як зашифровані дані з безлічі інших веб-сайтів та додатків, майже неможливо для мережевого спостерігача виділити та заблокувати лише ваші DNS-запити, не викликавши серйозних збоїв у всьому веб-серфінгу.

Ця "маскування" є секретною зброєю DoH. Воно забезпечує не лише шифрування, але й рівень маскування, який DoT просто не може зрівняти. Це робить його надзвичайно ефективним інструментом для обходу цензури на основі DNS та надто обмежувальних мережевих політик. Це основна причина, чому браузери, такі як Chrome і Firefox, включили його як свій переважний метод безпечного DNS. Інструменти, орієнтовані на конфіденційність, такі як розширення ShiftShift Domain Checker, також покладаються на DoH, щоб зберегти ваші запити доменів повністю приватними та непомітними.

Пряме порівняння

Щоб все викласти, давайте розглянемо детальне порівняння. Ця таблиця підкреслює практичні відмінності між старомодним протоколом, його першим зашифрованим наступником і сучасним, маскувальним стандартом.

Детальне порівняння функцій протоколів DNS

Детальний погляд на технічні та практичні відмінності між трьома основними протоколами DNS.

| Атрибут | Традиційний DNS | DNS через TLS (DoT) | DNS через HTTPS (DoH) |

|---|---|---|---|

| Шифрування | Відсутнє (Текст без шифрування) | Повне шифрування TLS | Повне шифрування HTTPS |

| Використовуваний порт | Порт 53 | Порт 853 | Порт 443 |

| Видимість | Цілком відкритий і легкий для моніторингу | Зашифрований, але легко ідентифікується як DNS-трафік | Зашифрований і зливається з звичайним веб-трафіком |

| Конфіденційність | Відкриває кожен запит домену | Захищає від перевірки вмісту | Захищає вміст і маскує сам запит |

| Можливість блокування | Легко заблокувати або перенаправити | Відносно легко заблокувати за портом | Дуже важко заблокувати без широких збоїв |

| Основне використання | Спадкові інтернет-інфраструктури | Захист DNS на довірених мережах | Покращення конфіденційності користувачів і обходження цензури |

В кінці кінців, як DoH, так і DoT є величезним оновленням безпеки в порівнянні з традиційним DNS. DoT пропонує простий, виділений канал для захисту ваших запитів. Однак хитра здатність DoH зливатися з повсякденним веб-трафіком надає йому потужну перевагу, особливо в мережах з інтенсивним моніторингом або фільтрацією, що робить його очевидним фаворитом для інструментів і користувачів, орієнтованих на конфіденційність, сьогодні.

Розуміння критики та компромісів

Хоча DNS через HTTPS (DoH) є величезною перемогою для індивідуальної конфіденційності, це не панацея. Як і будь-яка нова технологія, вона має свої власні виклики та компроміси. Важливо розглядати всю картину і розуміти законні занепокоєння, які виникають у зв'язку з зростаючою популярністю DoH.

Одним з найбільших аргументів проти є ризик централізації DNS. Більшість веб-браузерів за замовчуванням перенаправляють запити DoH до невеликого кола великих постачальників, таких як Google, Cloudflare та Quad9. Навіть якщо ці компанії мають сильні політики конфіденційності, така установка ефективно ставить адресну книгу Інтернету в руки кількох корпоративних гігантів.

Це просто замінює одну проблему на іншу. Замість того, щоб ваш місцевий Інтернет-провайдер (ISP) мав доступ до ваших звичок перегляду, ця видимість тепер переходить до іншого технологічного гіганта. Для тих, хто не впевнений у корпоративному відстеженні даних, це суттєва проблема.

Дилема управління мережею

Для людей, які управляють мережами — чи то в компанії, школі, чи навіть вдома з батьківським контролем — DoH може стати величезною головоломкою. Вони давно покладаються на моніторинг DNS-трафіку, щоб забезпечити безпеку своїх мереж.

Такий контроль є необхідним для:

- Впровадження політик безпеки: Блокування трафіку до доменів, відомих своєю шкідливою діяльністю, фішинговими схемами та центрами управління ботнетами.

- Фільтрація контенту: Утримання неприйнятного або дорослого контенту поза мережею в таких місцях, як школи та домівки.

- Відповідність нормативним вимогам: Переконання, що мережеві активності відповідають певним юридичним або галузевим вимогам.

DoH фактично обминає всі ці традиційні, засновані на DNS, заходи безпеки. Оскільки запити DNS зашифровані і виглядають як звичайний HTTPS веб-трафік, вони стають повністю невидимими для більшості брандмауерів і фільтрувальних пристроїв. Це може послабити захист мережі та пробити дірки в ретельно розроблених політиках безпеки.

Основний конфлікт тут — класична боротьба: приватність окремого користувача проти централізованого контролю мережі. Саме та функція, яка дозволяє користувачу обійти цензуру, також дозволяє співробітнику обійти критично важливі фільтри безпеки.

Це викликало жваву дискусію в галузі. Фахівці з безпеки вказують на те, що DoH, незважаючи на свої добрі наміри, може закрити очі на ті інструменти, які призначені для нашого захисту. Ми навіть бачили, як шкідливе ПЗ почало використовувати DoH, щоб замаскувати свої комунікації, що ускладнює їх виявлення та закриття.

Знаходження збалансованого підходу

Уся ця дискусія насправді показує, що DoH не є універсальним рішенням. Для окремого користувача, який використовує ненадійну публічну Wi-Fi мережу в кав’ярні, його переваги очевидні. Ризик того, що хтось підгляне за вашою активністю, високий, і DoH додає важливий рівень захисту.

Але в керованому середовищі, як корпоративний офіс або школа, розрахунок інший. Тут потреба в безпеці на рівні мережі та фільтрації контенту часто має пріоритет над підвищенням приватності від зашифрованого DNS. Саме тому багато організацій вирішують блокувати DoH у своїх мережах, змушуючи всі запити DNS проходити через їхні власні контрольовані сервери.

Врешті-решт, справжнє розуміння того, що таке DNS через HTTPS, означає бачити як його силу, так і його недоліки. Це фантастичний інструмент для зміцнення особистої приватності, але те, як і де він використовується, потребує ретельного обмірковування. Для адміністраторів мереж адаптація до світу з DoH означає еволюцію їхніх стратегій безпеки та пошук нових способів захисту своїх користувачів без покладання на старомодний моніторинг DNS.

Як увімкнути та протестувати DNS через HTTPS

Переключити на DNS через HTTPS набагато простіше, ніж ви могли б подумати. Більшість веб-браузерів та операційних систем, які ми використовуємо щодня, вже мають вбудовану підтримку DoH, що означає, що ви можете додати серйозний рівень приватності до вашого перегляду всього лише кількома кліками.

Цей посібник проведе вас через процес активації DoH на найпоширеніших платформах. Після налаштування ми розглянемо, як швидко перевірити, чи дійсно ваш DNS-трафік шифрується та залишається поза увагою.

Активування DoH у вашому веб-браузері

Для більшості з нас найпростішим способом почати використовувати DoH є його активація безпосередньо в веб-браузері. Цей підхід є чудовим, оскільки він шифрує всі запити до доменів, які здійснює ваш браузер, незалежно від основних налаштувань мережі вашого комп'ютера.

Google Chrome

- Натисніть на значок меню з трьома крапками у верхньому правому куті та перейдіть до Налаштувань.

- Звідти перейдіть до Конфіденційність та безпека, а потім натисніть на Безпека.

- Прокрутіть вниз до розділу "Розширені" та знайдіть опцію Використовувати захищений DNS.

- Увімкніть її. За замовчуванням Chrome намагається використовувати послугу вашого поточного інтернет-провайдера, якщо вона підтримує DoH. Для кращої конфіденційності я рекомендую вибрати "З" і обрати конкретного провайдера, наприклад, Cloudflare (1.1.1.1) або Google (Public DNS).

Mozilla Firefox

- Натисніть на меню "гамбургер" з трьох ліній у верхньому правому куті та виберіть Налаштування.

- Залишайтеся в панелі Загальні, прокрутіть вниз до Налаштувань мережі та натисніть кнопку Налаштування....

- У новому вікні, яке з'явиться, прокрутіть донизу та поставте галочку біля Увімкнути DNS через HTTPS.

- Ви можете вибрати провайдера зі списку або ввести свого, якщо у вас є улюблений.

Увімкнення DoH у вашому браузері є швидким рішенням для покращення конфіденційності. Це забезпечує безпеку більшості вашої веб-активності без необхідності вносити глибокі технічні зміни в операційну систему.

Увімкнення DoH на вашій операційній системі

Якщо ви хочете захист, який виходить за межі лише вашого веб-браузера і охоплює інші додатки, ви можете активувати DoH на рівні операційної системи. Важливо знати, що хоча це стандартна функція в Windows 11, вона ніколи офіційно не з'явилася в Windows 10.

Windows 11

- Відкрийте Налаштування і перейдіть до Мережа та інтернет.

- Виберіть з'єднання, яким ви користуєтеся, або Wi-Fi, або Ethernet.

- Натисніть на Властивості обладнання.

- Знайдіть Призначення DNS-сервера та натисніть кнопку Редагувати поруч із ним.

- Змініть налаштування з "Автоматично (DHCP)" на Вручну.

- Увімкніть IPv4 та введіть IP-адреси для вашого DoH провайдера (для Cloudflare це

1.1.1.1та1.0.0.1). - Тепер у спадному меню Переважне шифрування DNS виберіть Тільки зашифроване (DNS через HTTPS). Натисніть Зберегти, і ви готові.

Як підтвердити, що DoH працює

Після активації DoH доцільно переконатися, що він дійсно працює. Швидка перевірка дасть вам спокій, що ваші DNS-запити належно шифруються.

Чудовим інструментом для цього є Перевірка безпеки браузингового досвіду від Cloudflare. Просто відкрийте сторінку, і вона автоматично проведе кілька тестів на вашому з'єднанні. Те, що вас цікавить, це "Захищений DNS"—зелене галочка означає, що ваші запити надсилаються через зашифрований канал.

Якщо ви отримали зелене світло, ви готові. Якщо ні, поверніться та ще раз перевірте свої налаштування або спробуйте іншого провайдера DoH. Пам'ятайте, що повільне з'єднання може іноді впливати на результати тестів; ви можете дізнатися більше про те, як точно перевірити швидкість інтернету в нашому спеціалізованому посібнику.

Часто задавані питання про DNS через HTTPS

Оскільки все більше людей починають використовувати DNS через HTTPS, завжди виникає кілька загальних запитань. Розуміння цих питань допоможе вам зрозуміти, де DoH дійсно вписується у ваш інструментарій конфіденційності та чого очікувати, коли ви активуєте цю функцію. Давайте розглянемо найпоширеніші з них.

Чи сповільнить використання DoH моє інтернет-з'єднання?

У більшості випадків—ні. Вплив DoH на швидкість вашого перегляду зазвичай настільки малий, що ви ніколи його не помітите. Хоча додавання шифрування дійсно вводить невелику затримку в кожен DNS-запит, сучасні комп'ютери та мережі настільки швидкі, що справляються з цим без особливих зусиль.

У деяких випадках ви навіть можете побачити прискорення. Якщо DNS-сервери за замовчуванням вашого інтернет-провайдера повільні, перехід на високопродуктивний DoH-сервіс від провайдера, такого як Cloudflare або Google, може насправді пришвидшити завантаження веб-сайтів. Будь-яка незначна затримка від шифрування є незначною ціною за величезне покращення конфіденційності та безпеки.

Підсумок: для більшості людей різниця в продуктивності незначна. Безпека, яку ви отримуєте від зашифрованого DNS, варта цього.

Чи є DoH повною заміною VPN?

Зовсім ні. Розглядайте DoH і Віртуальну Приватну Мережу (VPN) як два різні інструменти, які чудово працюють разом. Вони вирішують різні, але однаково важливі частини головоломки онлайн-приватності.

Ось простий спосіб подивитися на їхні завдання:

- DNS через HTTPS (DoH): Це шифрує тільки запит DNS — момент, коли ваш браузер запитує IP-адресу вебсайту. Це заважає підслухувачам бачити, які сайти ви намагаєтеся відвідати.

- Віртуальна приватна мережа (VPN): Це шифрує весь ваш інтернет-трафік і приховує вашу справжню IP-адресу від вебсайтів, до яких ви підключаєтеся. Це набагато більш комплексний щит для приватності всього, що ви робите онлайн.

Аналогія може допомогти: DoH схоже на те, як ви кладете адресу призначення в запечатаний, приватний конверт. VPN, з іншого боку, схоже на те, як ви кладете весь ваш автомобіль у замкнений, неназваний вантажівка, щоб дістатися туди. Для найкращого захисту вам дійсно потрібно використовувати обидва.

Чи може мій роботодавець бачити моє переглядання, якщо я використовую DoH?

Навіть з увімкненим DoH, не слід припускати, що ви невидимі в керованій мережі компанії або школи. Хоча це ускладнює випадкове підслуховування, це не є магічною пігулкою проти спеціалізованого моніторингу мережі.

Ваш роботодавець має інші способи бачити, що відбувається. Навіть якщо ваші запити DNS приховані, досвідчений адміністратор мережі все ще може отримати хорошу уяву про вашу активність, дивлячись на IP-адреси призначення, до яких ви підключаєтеся. Що ще важливіше, багато пристроїв, виданих на роботі, мають програмне забезпечення для моніторингу, встановлене безпосередньо на них, яке бачить все, що ви робите, ще до того, як DoH вступить у гру. DoH — це чудовий крок до приватності, але він не обходить власні системи моніторингу компанії.

Готові захистити своє переглядання та спростити свій робочий процес? Екосистема ShiftShift Extensions пропонує набір потужних інструментів прямо у вашому браузері, включаючи Перевірку доменів, яка використовує DNS через HTTPS для приватних запитів. Візьміть під контроль своє цифрове життя за допомогою єдиного, об'єднаного палітри команд, завантаживши ShiftShift Extensions сьогодні.