أفضل 10 ممارسات لأمان كلمة المرور في عام 2026

اكتشف أفضل 10 ممارسات لأمان كلمات المرور في عام 2026. تعلم كيفية إنشاء كلمات مرور قوية، واستخدام المصادقة متعددة العوامل، وحماية حساباتك من التهديدات الحديثة.

الإضافات الموصى بها

في عصر تشمل فيه بصمتنا الرقمية كل شيء من البيانات المالية إلى الاتصالات الشخصية، تظل كلمة المرور هي الخط الدفاعي الأول. ومع ذلك، فإن العادات الشائعة مثل إعادة استخدام بيانات الاعتماد عبر مواقع متعددة والاعتماد على عبارات يسهل تخمينها تخلق ثغرات كبيرة. غالبًا ما تبدو النصائح القياسية قديمة ولا تتناول التهديدات المتطورة الآلية التي تحدد الأمن السيبراني الحديث. تم تصميم هذا الدليل للانتقال إلى ما هو أبعد من النصائح العامة، حيث يقدم مجموعة شاملة من أفضل الممارسات لأمان كلمة المرور التي تظل ذات صلة اليوم.

سنستعرض الاستراتيجيات الأساسية لتأمين حياتك الرقمية. وهذا يشمل ليس فقط آليات إنشاء كلمات مرور قوية وفريدة حقًا، ولكن أيضًا الممارسات الأساسية لإدارتها بشكل فعال. ستتعلم كيفية تنفيذ المصادقة متعددة العوامل (MFA) بشكل صحيح، واستغلال قوة مديري كلمات المرور، والتعرف على التهديدات الشائعة مثل التصيد الاحتيالي وملء بيانات الاعتماد. علاوة على ذلك، سنستكشف كيفية مراقبة حساباتك بشكل استباقي بحثًا عن علامات الاختراق وتأسيس طرق استرداد آمنة.

على مدار هذه القائمة، سنقدم أمثلة عملية وتفاصيل تنفيذ محددة. سنبرز أيضًا كيف يمكن أن تبسط أدوات المتصفح المبتكرة، مثل مجموعة ShiftShift Extensions، هذه التدابير الأمنية وتؤتمتها. من خلال دمج أدوات مثل مولد كلمات مرور آمن ومعالجة محلية فقط، يمكنك تحويل الأمان القوي من مهمة معقدة إلى جزء سلس وبديهي من روتينك الرقمي اليومي. يزودك هذا الدليل بالمعرفة وسير العمل اللازمة لبناء موقف أمني مرن، يحمي معلوماتك الحساسة من الوصول غير المصرح به.

1. استخدم كلمات مرور قوية وفريدة لكل حساب

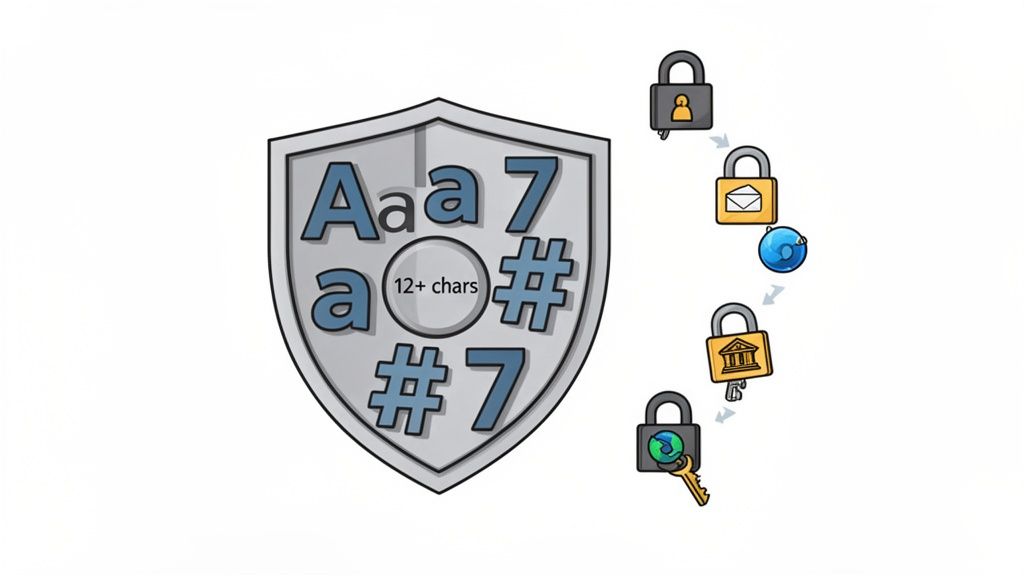

إن إنشاء كلمة مرور مميزة ومعقدة لكل حساب عبر الإنترنت هو الأكثر أساسية من بين جميع أفضل الممارسات لأمان كلمة المرور. تعمل كلمة المرور القوية كخط الدفاع الأول، حيث تجمع بين الحروف الكبيرة والصغيرة والأرقام والرموز الخاصة في تسلسل عشوائي. تجعل هذه التعقيدات من الصعب بشكل كبير على المهاجمين تخمينها أو كسرها باستخدام أساليب آلية مثل هجمات القوة الغاشمة وهجمات القاموس.

إن الجانب "الفريد" مهم بنفس القدر. إن استخدام نفس كلمة المرور عبر خدمات متعددة يخلق ثغرة ضخمة. إذا تم اختراق خدمة واحدة، يمكن للمهاجمين استخدام بيانات الاعتماد المسربة للوصول إلى جميع حساباتك الأخرى فيما يعرف بهجوم ملء بيانات الاعتماد. تؤكد أبحاث مايكروسوفت هذه المخاطر، حيث أفادت بأن 99.9% من الحسابات المخترقة التي تتبعها ناتجة عن كلمات مرور ضعيفة أو معاد استخدامها.

كيفية تنفيذ هذه الممارسة

الهدف هو إنشاء كلمات مرور يصعب على الآلات تخمينها، ويفضل أن تكون قابلة للإدارة بالنسبة لك (على الرغم من أن استخدام مدير كلمات المرور موصى به).

- زيادة الطول على التعقيد: بينما يهم التعقيد، فإن الطول هو عامل أكثر أهمية في قوة كلمة المرور. تأخذ كلمة مرور أطول، حتى لو كانت بسيطة، وقتًا أطول بكثير للكسر مقارنة بكلمة مرور قصيرة ومعقدة. استهدف حدًا أدنى من 12-16 حرفًا للحسابات المهمة.

- استخدم عبارات المرور: بدلاً من الأحرف العشوائية، أنشئ عبارة يسهل تذكرها وقم بتعديلها. على سبيل المثال، يمكن أن تصبح العبارة "القهوة تجعل صباحي رائعًا!"

C0ffeeM@kesMyM0rn1ngGr8!. هذا أسهل في التذكر ولكنه لا يزال آمنًا للغاية. - استفد من مولد كلمات المرور: الطريقة الأكثر أمانًا هي استخدام أداة تقوم بإنشاء كلمات مرور عشوائية آمنة تشفيرياً. هذا يزيل التحيز البشري ويضمن أقصى قدر من الفوضى. للحصول على خيار موثوق ومريح، يمكنك معرفة المزيد عن توليد كلمات مرور قوية وعشوائية باستخدام أداة ShiftShift.

بالنسبة لمستخدمي ShiftShift Extensions، الذين يمكنهم الوصول إلى بيانات المتصفح الحساسة، فإن الالتزام بهذه الممارسة أمر لا يمكن التفاوض عليه. إنه يحمي ليس فقط حساباتك الفردية ولكن أيضًا المركز الرئيسي لنشاطك الرقمي من الوصول غير المصرح به.

2. تنفيذ المصادقة متعددة العوامل (MFA)

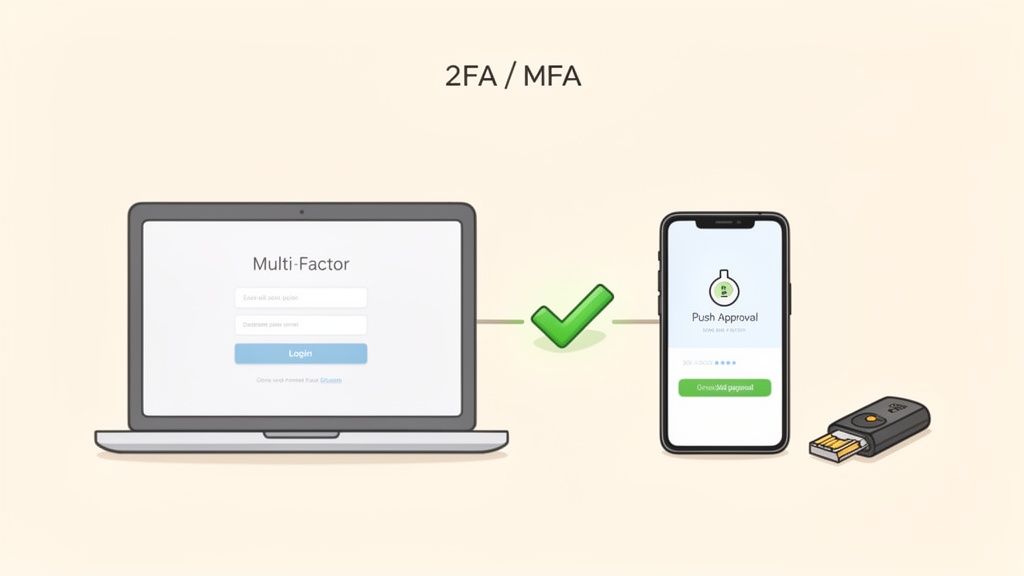

إلى جانب كلمات المرور القوية، تضيف المصادقة متعددة العوامل (MFA) طبقة دفاعية ثانية حاسمة. تتطلب MFA منك تقديم عاملين أو أكثر من عوامل التحقق للوصول إلى مورد، مثل شيء تعرفه (كلمة المرور الخاصة بك)، وشيء تملكه (هاتفك أو مفتاح أمان)، وشيء أنت (بصمة إصبع). تعني هذه الطريقة متعددة الطبقات أنه حتى إذا سرق مهاجم كلمة مرورك، فلا يزال يتعذر عليه الوصول إلى حسابك بدون العامل الإضافي.

تم توثيق فعالية MFA بشكل جيد. تظهر بيانات مايكروسوفت أنها تمنع أكثر من 99.9% من هجمات اختراق الحساب، وأفادت جوجل بعدم وجود أي عمليات استيلاء ناجحة على الحساب من التصيد الاحتيالي ضد المستخدمين الذين لديهم مفاتيح أمان. لم تعد هذه الممارسة الأمنية اختيارية؛ إنها المعيار الصناعي لحماية أي حساب حساس، من الخدمات المصرفية والبريد الإلكتروني إلى خدمات السحابة ومنصات المطورين مثل GitHub.

كيفية تنفيذ هذه الممارسة

تضمن التنفيذ الصحيح تحقيق أقصى فائدة أمنية من MFA مع تقليل الاحتكاك. المفتاح هو اختيار الأساليب الصحيحة وإدارتها بشكل آمن.

- أعط الأولوية للعوامل الأقوى: بينما تعتبر أي MFA أفضل من عدم وجودها، ليست جميع الطرق متساوية. توفر مفاتيح الأمان المادية (مثل YubiKey، Titan) أعلى مستوى من الحماية ضد التصيد الاحتيالي. تعتبر تطبيقات المصادقة مثل Authy أو Google Authenticator خطوة كبيرة للأمام مقارنةً بـ SMS، التي تكون عرضة لهجمات تبديل بطاقة SIM.

- قم بتمكينها على البريد الإلكتروني أولاً: غالبًا ما يكون حساب بريدك الإلكتروني الرئيسي هو المفتاح لإعادة تعيين كلمات المرور لجميع خدماتك الأخرى. تأمينه أولاً هو خطوة حاسمة. للحصول على معلومات أعمق في هذا، يمكنك استشارة دليل حول المصادقة متعددة العوامل لأمان البريد الإلكتروني.

- قم بتخزين رموز النسخ الاحتياطي بشكل آمن: عند إعداد MFA، ستتلقى رموز نسخ احتياطي لاستخدامها إذا فقدت جهازك الرئيسي.

- قم بتخزين هذه الرموز في موقع آمن ومشفر مثل مدير كلمات المرور، ولكن بشكل منفصل عن كلمة مرور الحساب نفسها.

بالنسبة لمستخدمي ShiftShift Extensions، فإن تمكين المصادقة متعددة العوامل (MFA) على حساباتك الأساسية (مثل حساب Google أو Microsoft المرتبط بالمتصفح) أمر أساسي. إنه يوفر حماية قوية، مما يضمن أن المركز الرئيسي الذي يتحكم في ملحقات المتصفح وبياناتها يبقى ملكًا لك وحدك.

3. استخدم مدير كلمات مرور موثوق

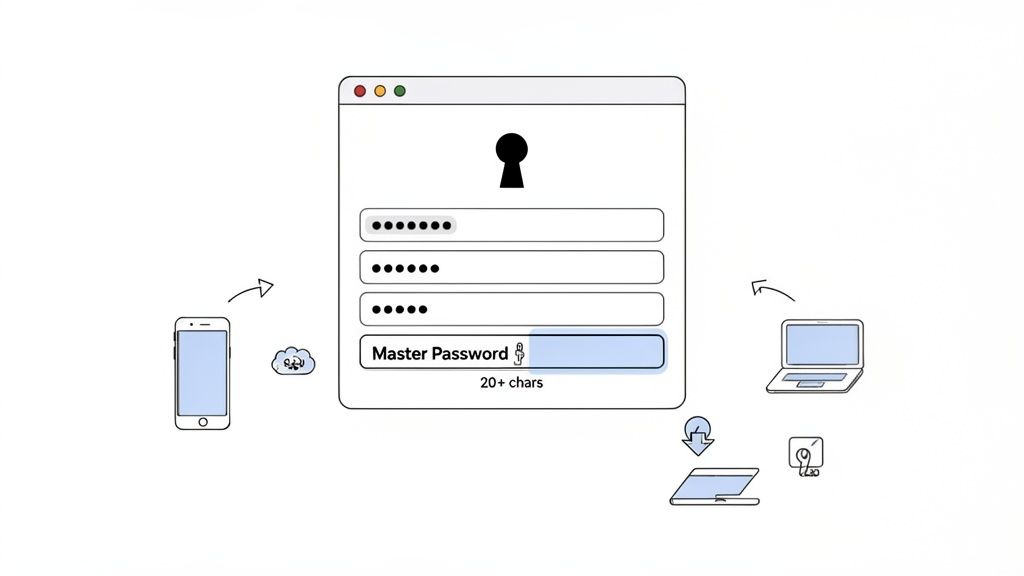

استخدام كلمات مرور قوية وفريدة لكل حساب هو مبدأ أساسي من مبادئ أمان كلمات المرور، لكن الذاكرة البشرية لا تستطيع مواكبة ذلك. يحل مدير كلمات المرور هذه المشكلة من خلال توليد وتخزين وملء بيانات الاعتماد بشكل آمن. تعمل هذه الأدوات كخزنة رقمية مشفرة، مما يتطلب منك تذكر كلمة مرور رئيسية واحدة قوية للوصول إلى جميع كلمات المرور الأخرى، مما يحل فعليًا الصراع بين الأمان والراحة.

تعتبر هذه الطريقة بنية تحتية أساسية للحياة الرقمية الحديثة، خاصة للمطورين والمهنيين التقنيين الذين يديرون العشرات أو حتى المئات من الحسابات عبر خدمات وبيئات مختلفة. بدلاً من الاعتماد على طرق غير آمنة مثل جداول البيانات أو التخزين المستند إلى المتصفح، يستخدم مدير كلمات المرور المخصص تشفيرًا قويًا من نوع عدم المعرفة لحماية بياناتك. وهذا يعني أن المزود لا يمكنه حتى الوصول إلى بيانات الاعتماد المخزنة.

كيفية تنفيذ هذه الممارسة

اختيار وتكوين مدير كلمات مرور بشكل صحيح أمر حاسم لإنشاء أساس رقمي آمن.

- اختر مزودًا موثوقًا: ابحث عن مديري كلمات المرور الذين لديهم سمعة قوية وممارسات أمان شفافة. الخيارات تتراوح من الخيارات مفتوحة المصدر مثل Bitwarden، إلى الحلول ذات المستوى المؤسسي مثل 1Password، إلى البدائل المحلية وغير المتصلة بالإنترنت مثل KeePass.

- أنشئ كلمة مرور رئيسية لا يمكن كسرها: هذه هي أهم كلمة مرور لديك. اجعلها عبارة مرور طويلة تتكون من 20 حرفًا أو أكثر، فريدة ولم يتم استخدامها في أي مكان آخر.

- قم بتمكين المصادقة متعددة العوامل (MFA): قم بتأمين خزنتك من خلال طلب خطوة تحقق ثانية، مثل تطبيق مصادقة أو مفتاح أمان مادي، قبل منح الوصول. يضيف ذلك طبقة حماية حاسمة.

- استخدم المولد المدمج: دع مدير كلمات المرور ينشئ كلمات مرور عشوائية مشفرة لجميع الحسابات الجديدة. يزيل ذلك التحيز البشري ويضمن أقصى قوة، وهي ميزة مدمجة مباشرة في أدوات مثل مولد كلمات المرور الخاص بـ ShiftShift.

بمجرد اختيارك لمدير كلمات المرور، تعرّف على أفضل ممارسات مدير كلمات المرور لتعظيم فوائد الأمان. قم بمراجعة خزنتك بانتظام للبحث عن كلمات مرور ضعيفة أو مستخدمة مرة أخرى أو قديمة وقم بتحديثها على الفور.

4. قم بتمكين التحقق بخطوتين على حسابات البريد الإلكتروني

حساب بريدك الإلكتروني هو المفتاح الرئيسي لحياتك الرقمية. إنه المركز الرئيسي لروابط إعادة تعيين كلمات المرور، وإشعارات الأمان، والتواصلات الحساسة. تأمينه بأكثر من مجرد كلمة مرور هو أحد أفضل الممارسات ذات التأثير العالي لأمان كلمات المرور التي يمكنك اعتمادها. تمكين التحقق بخطوتين (2SV)، المعروف أيضًا باسم المصادقة الثنائية (2FA)، يضيف طبقة دفاع ثانية حاسمة، مما يضمن أنه حتى إذا تم سرقة كلمة مرورك، يبقى حسابك غير قابل للوصول.

تتطلب هذه الطريقة قطعة ثانية من المعلومات بجانب كلمة مرورك لمنح الوصول. قد يكون هذا رمزًا من تطبيق مصادقة، أو مفتاح أمان مادي، أو مطالبة تُرسل إلى جهازك الموثوق. بالنسبة للأهداف عالية القيمة مثل حساب Gmail أو Microsoft الأساسي الخاص بك، الذي يمكن استخدامه لإعادة تعيين كلمات المرور لجميع خدماتك الأخرى تقريبًا، فإن تنفيذ 2SV يعادل فعليًا تحييد تهديد تسرب كلمة مرور بسيطة.

كيفية تنفيذ هذه الممارسة

إعداد 2SV هو عملية بسيطة تعزز الأمان بشكل كبير. الهدف هو جعل من المستحيل على المهاجم تسجيل الدخول دون الوصول الفعلي إلى أحد أجهزتك.

- أعط الأولوية لتطبيقات المصادقة على الرسائل النصية: بينما يعد 2SV القائم على الرسائل النصية أفضل من لا شيء، إلا أنه عرضة لهجمات تبديل بطاقة SIM. استخدم تطبيق كلمة مرور لمرة واحدة يعتمد على الوقت (TOTP) مثل Google Authenticator أو Authy كطريقة تحقق أكثر أمانًا. تدعم مقدمو الخدمات الرئيسيون مثل Google وMicrosoft هذا بشدة.

- قم بتسجيل طرق النسخ الاحتياطي: تأكد دائمًا من إعداد أكثر من طريقة تحقق واحدة. قم بتسجيل رقم هاتف احتياطي وولّد مجموعة من رموز الاسترداد لمرة واحدة. قم بتخزين هذه الرموز في موقع آمن ومشفر منفصل عن مدير كلمات المرور الخاص بك، مثل ملف مشفر أو خزنة مادية.

- اختبر عملية الاسترداد الخاصة بك: قبل أن تحتاج إليها بشدة، اختبر 2SV وطرق الاسترداد الخاصة بك. تأكد من أن رقم هاتفك الاحتياطي يعمل وأنك تعرف مكان رموز الاسترداد الخاصة بك. قم بتحديث هذه المعلومات سنويًا أو كلما قمت بتغيير الأجهزة لمنع قفل نفسك خارج حسابك.

5. قم بتحديث وتصحيح البرمجيات بانتظام

يمتد أمان كلمات المرور الفعال إلى ما هو أبعد من كلمة المرور نفسها؛ فهو يعتمد على سلامة البرمجيات التي تتعامل مع بيانات اعتمادك. يعد تحديث وتصحيح البرمجيات بانتظام ممارسة حيوية، وغالبًا ما يتم تجاهلها، لأمان كلمات المرور. يمكن استغلال الثغرات في أنظمة التشغيل والمتصفحات والتطبيقات من قبل المهاجمين لسرقة بيانات الاعتماد المخزنة، أو تسجيل ضغطات المفاتيح، أو تجاوز تدابير المصادقة تمامًا.

تحتوي تحديثات البرمجيات بشكل متكرر على تصحيحات أمان حاسمة تغلق هذه الثغرات المعروفة قبل أن يتم استغلالها على نطاق واسع. على سبيل المثال، أثرت ثغرة Log4Shell الشهيرة في عام 2021 على ملايين التطبيقات وسمحت للمهاجمين بتنفيذ التعليمات البرمجية عن بُعد، مما يبرز كيف يمكن أن يكون لعيب واحد غير مصحح عواقب كارثية. يضمن الحفاظ على تحديث البرمجيات أنك محمي ضد أحدث التهديدات المكتشفة.

كيفية تنفيذ هذه الممارسة

دمج تحديثات البرمجيات في روتينك هو عادة أمان بسيطة لكنها قوية. الهدف هو تقليل فترة الفرصة للمهاجمين لاستغلال الثغرات المعروفة.

- قم بتمكين التحديثات التلقائية: هذه هي الطريقة الأكثر فعالية للبقاء محميًا. قم بتكوين أنظمة التشغيل الخاصة بك (مثل Windows وmacOS) والتطبيقات الرئيسية لتثبيت التحديثات تلقائيًا. تم تصميم المتصفحات الحديثة مثل Chrome وFirefox لتحديث نفسها بهدوء في الخلفية، وهي ميزة رئيسية للحفاظ على الأمان.

- تحقق بانتظام من ملحقات المتصفح: تعمل الملحقات ضمن سياق أمان متصفحك ويمكن أن تتمتع بامتيازات كبيرة. تحقق يدويًا من التحديثات لملحقاتك أسبوعيًا من خلال زيارة صفحة إدارة الملحقات في متصفحك (على سبيل المثال،

chrome://extensions). - تحديد أولويات تحديثات نظام التشغيل: نظام التشغيل الخاص بك هو أساس أمان جهازك. يجب الانتباه الفوري لإشعارات تحديثات الأمان من مزود نظام التشغيل الخاص بك وتثبيتها في أقرب وقت ممكن. غالبًا ما تعالج هذه التحديثات التهديدات على مستوى النظام التي قد تعرض جميع التطبيقات على جهازك للخطر.

بالنسبة لمستخدمي إضافات ShiftShift، فإن الحفاظ على تحديث المتصفح أمر بالغ الأهمية. نظرًا لأن الإضافة تعمل ضمن بيئة Chrome، فإن أمانها مرتبط مباشرة بسلامة المتصفح. يضمن المتصفح المحدث أن تبقى بيئة التشغيل الآمنة التي تعمل فيها ShiftShift غير متأثرة، مما يحمي أنشطتك وبياناتك داخل المتصفح.

6. تجنب هجمات التصيد والهندسة الاجتماعية

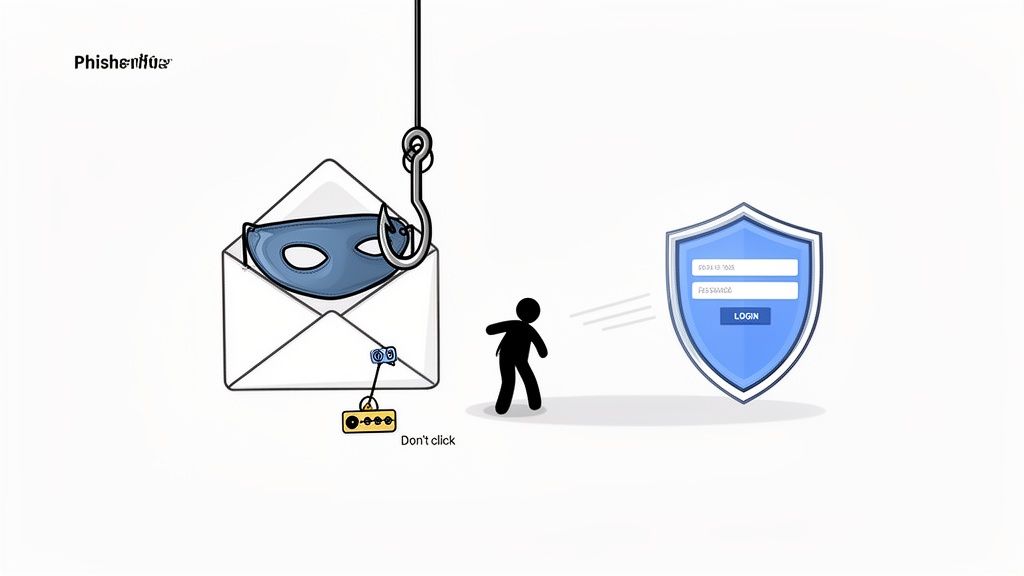

تعتبر هجمات التصيد والهندسة الاجتماعية تهديدات خبيثة تتجاوز الدفاعات التقنية من خلال استهداف العنصر البشري. بدلاً من محاولة كسر كلمة مرور قوية، يقوم المهاجمون بالتلاعب بك لجعلك تعطيها لهم طواعية. غالبًا ما تستخدم هذه المخططات لغة عاجلة أو جذابة لخلق شعور بالذعر أو الفرصة، مما يخدعك للنقر على روابط ضارة أو الكشف عن بيانات اعتماد حساسة. حتى أقوى كلمات المرور والمصادقة متعددة العوامل يمكن أن تصبح عديمة الفائدة بسبب عملية تصيد مقنعة.

إن انتشار هذه التكتيكات مذهل. تكشف الأبحاث من IBM أن الخطأ البشري هو عامل في الغالبية العظمى من خروقات البيانات، مما يبرز مدى فعالية هذه التلاعبات النفسية. تثبت الحملات الناجحة للتصيد الموجه ضد شركات التكنولوجيا الكبرى و"احتيال المدير التنفيذي" التي تكلف مليارات سنويًا أن لا أحد محصن. لذلك، فإن تنمية شك صحي يعد من أهم الممارسات الجيدة لأمان كلمات المرور.

كيفية تنفيذ هذه الممارسة

المفتاح للدفاع ضد هذه الهجمات هو الوعي واتباع نهج حذر ومتسق تجاه الاتصالات غير المرغوب فيها. يمكن أن يؤدي بناء عادة التحقق إلى تحييد التهديد قبل أن يتصاعد.

- تحقق من المرسلين والروابط: تحقق دائمًا من عنوان البريد الإلكتروني الكامل للمرسل، وليس فقط الاسم المعروض. قبل النقر على أي رابط، مرر الماوس فوقه لمعاينة عنوان URL الوجهة الفعلي للتأكد من أنه يتطابق مع النطاق الشرعي.

- انتقل مباشرة إلى المواقع: بدلاً من النقر على رابط في بريد إلكتروني يطلب منك تسجيل الدخول، افتح متصفحك واكتب عنوان الموقع يدويًا. هذا يتجنب تمامًا خطر الانتقال إلى صفحة تسجيل دخول مزيفة.

- كن حذرًا من العجلة: يخلق المهاجمون شعورًا بالعجلة لجعلك تتصرف دون تفكير. كن مشبوهًا على الفور من أي رسالة تطالب بإجراء فوري، أو تهدد بإغلاق الحساب، أو تقدم مكافأة تبدو جيدة جدًا لتكون حقيقية.

- تحقق من خلال قناة منفصلة: إذا تلقيت طلبًا مشبوهًا من زميل أو خدمة، فاتصل بهم من خلال وسيلة اتصال معروفة ومنفصلة (مثل مكالمة هاتفية أو رسالة جديدة) لتأكيد شرعيتها.

- استخدم ميزات أمان المتصفح: توفر المتصفحات الحديثة مؤشرات أمان واضحة، مثل رمز القفل لـ HTTPS. يمكنك أيضًا تعزيز أمانك باستخدام DNS مشفر، ويمكنك معرفة المزيد حول كيفية تعزيز DNS عبر HTTPS لخصوصيتك وحمايتك من بعض الهجمات.

7. مراقبة الحسابات لإشعارات الاختراق والنشاط المشبوه

حتى أقوى كلمة مرور يمكن أن تتعرض للاختراق إذا تعرضت الخدمة التي تحتفظ بها لخرق بيانات. تعتبر المراقبة الاستباقية طبقة دفاع حاسمة، مما يتيح لك التفاعل بسرعة عندما يتم الكشف عن بيانات اعتمادك. تتضمن هذه الممارسة التحقق بانتظام من حساباتك في الخروقات المعروفة ومراقبة نشاط حسابك بحثًا عن أي علامات على الوصول غير المصرح به.

تحول هذه اليقظة وضعك الأمني من السلبية إلى الفعالية. بدلاً من الانتظار لإشعار بأن حسابك قد تم إساءة استخدامه، يمكنك تحديد التعرض الأولي واتخاذ إجراء فوري، مثل تغيير كلمة المرور، قبل حدوث أي ضرر كبير. إنها عنصر أساسي في استراتيجية شاملة لأمان كلمات المرور.

كيفية تنفيذ هذه الممارسة

تجمع المراقبة الفعالة بين الأدوات الآلية والفحوصات اليدوية على حساباتك الأكثر أهمية. الهدف هو إنشاء نظام ينبهك إلى التهديدات المحتملة بمجرد اكتشافها.

- استخدم خدمات إشعار الاختراق: تحقق بانتظام من عناوين بريدك الإلكتروني مقابل قواعد بيانات الخروقات المعروفة. تعتبر خدمات مثل "هل تم اختراق حسابي؟" الخاصة بـ Troy Hunt لا تقدر بثمن في هذا الصدد. كما أن العديد من مديري كلمات المرور الحديثة تتكامل مع هذه الوظيفة، حيث تنبهك تلقائيًا إذا ظهرت كلمة مرور قمت بتخزينها في تسريب بيانات.

- قم بتمكين إشعارات تسجيل الدخول والأمان: قم بتكوين حساباتك المهمة (مثل البريد الإلكتروني، والبنوك، ووسائل التواصل الاجتماعي) لإرسال إشعار إليك عبر البريد الإلكتروني أو الرسائل النصية عند تسجيل الدخول الجديد أو الأنشطة المشبوهة. يوفر هذا إشعارًا في الوقت الفعلي عن الوصول غير المصرح به المحتمل.

- راجع سجلات نشاط الحساب: تحقق دوريًا من تاريخ تسجيل الدخول وسجلات النشاط الأخيرة لحساباتك البريدية والمالية الرئيسية. ابحث عن أجهزة أو مواقع أو أوقات وصول غير معروفة. إذا وجدت أي شيء مشبوه، قم بإلغاء الوصول على الفور لتلك الجهاز وغيّر كلمة مرورك.

- ثق بأدواتك: عند استخدام ملحقات المتصفح مثل ShiftShift التي تتعامل مع مهام مختلفة محليًا، فإن أمان بياناتك هو الأهم. نظرًا لأن هذه الأدوات تعمل داخل متصفحك، فإن ضمان عدم حدوث نشاط غير مصرح به أمر أساسي. يمكنك معرفة المزيد حول كيفية إعطاء ShiftShift الأولوية لبيانات المستخدم من خلال مراجعة سياسة الخصوصية الشاملة الخاصة بها.

8. تأمين طرق استعادة كلمة المرور والرموز الاحتياطية

حتى أقوى كلمة مرور لا تفيد إذا كنت محجوزًا خارج حسابك. تعتبر آليات استعادة كلمة المرور، مثل رسائل البريد الإلكتروني الاحتياطية، وأرقام الهواتف، ورموز المصادقة متعددة العوامل (MFA)، طوق النجاة الخاص بك عندما تفشل المصادقة الأساسية. ومع ذلك، غالبًا ما تكون هذه البدائل هي الحلقة الأضعف في سلسلة أمانك، مما يوفر مدخلًا للمهاجمين لإعادة تعيين كلمة مرورك والاستيلاء على حسابك.

تأمين هذه الطرق الاستردادية هو عنصر حاسم في استراتيجية شاملة لأمان كلمات المرور. إذا تمكن المهاجم من اختراق بريدك الإلكتروني الاحتياطي، يمكنه بدء إعادة تعيين كلمة المرور لأي حساب مرتبط به، متجاوزًا كلمة مرورك المعقدة وMFA. بالمثل، فإن الرموز الاحتياطية المسروقة لخدمات مثل Google أو GitHub تمنح وصولًا فوريًا، مما يجعل جهاز المصادقة الثنائية الأساسي لديك عديم الفائدة.

كيفية تنفيذ هذه الممارسة

الهدف هو التعامل مع طرق الاسترداد الخاصة بك بنفس مستوى الأمان مثل بيانات اعتمادك الأساسية، مما يضمن عدم سهولة اختراقها أو هندستها اجتماعيًا.

- تأمين وعزل قنوات الاسترداد: استخدم عنوان بريد إلكتروني مخصص لاستعادة الحساب غير معروف للجمهور أو مستخدم في المراسلات العامة. عند إعداد أسئلة الأمان، قدم إجابات خاطئة ولكن يسهل تذكرها. على سبيل المثال، يمكن أن يكون "اسم حيوانك الأليف الأول" كلمة عشوائية وغير ذات صلة يعرفها فقط أنت.

- تخزين الرموز الاحتياطية بأمان: عندما توفر لك خدمة مثل Google رموزًا احتياطية للتحقق بخطوتين، لا تخزنها في نفس مدير كلمات المرور الخاص بك كما هو الحال مع كلمة مرورك الأساسية. اطبعها واحتفظ بها في مكان آمن ماديًا، مثل خزنة، أو قم بتخزينها في ملف رقمي مشفر منفصل عن خزانتك الرئيسية.

- مراجعة واختبار دوري: على الأقل مرة واحدة في السنة، راجع أرقام الهواتف وعناوين البريد الإلكتروني المرتبطة بحساباتك المهمة. تأكد من أنها محدثة وما زالت تحت سيطرتك. من الحكمة أيضًا اختبار عملية الاسترداد بشكل دوري حتى تكون على دراية بها قبل حدوث حالة طارئة.

من خلال تعزيز خيارات استعادة حسابك، تغلق نقطة هجوم شائعة وغالبًا ما يتم استغلالها. يضمن ذلك أن الشخص الوحيد الذي يمكنه استعادة الوصول إلى حساباتك المقفلة هو أنت، مما يعزز سلامة هويتك الرقمية بشكل عام.

9. ممارسة نظافة كلمة المرور الآمنة: لا تشارك أو تعيد استخدام كلمات المرور

تنطوي نظافة كلمة المرور المناسبة على العادات اليومية لكيفية التعامل مع بيانات اعتمادك. إنها عنصر أساسي في أمان كلمات المرور، تركز على منع السلوكيات التي تقوض حتى أقوى كلمات المرور. القاعدتان الأكثر أهمية في نظافة كلمة المرور هما عدم مشاركة كلمة مرورك مع أي شخص وعدم إعادة استخدامها عبر خدمات مختلفة. مشاركة كلمة مرور، حتى مع زميل موثوق، تخلق فجوة أمان فورية، حيث تفقد السيطرة على من يعرفها وكيف يتم تخزينها.

إعادة استخدام كلمات المرور هي ممارسة خطيرة بالمثل. إنها تخلق تأثير الدومينو حيث يمكن أن يؤدي خرق بيانات واحد في خدمة واحدة إلى تعريض جميع حساباتك الأخرى للخطر. يستخدم المهاجمون بشكل خاص بيانات الاعتماد المسربة من خرق واحد لإطلاق هجمات حشو بيانات الاعتماد ضد منصات شعبية أخرى، متوقعين أن المستخدمين قد أعادوا تدوير كلمات مرورهم. الالتزام بمبادئ النظافة هذه أمر أساسي للحفاظ على وضع أمني قوي.

كيفية تنفيذ هذه الممارسة

تتعلق نظافة كلمة المرور الجيدة ببناء عادات آمنة واستخدام الأدوات المناسبة لجعل تلك العادات سهلة الصيانة. الهدف هو التعامل مع كل كلمة مرور كمفتاح فريد وسري.

- استخدم ميزة المشاركة في مدير كلمات المرور: إذا كنت بحاجة إلى منح شخص ما الوصول إلى حساب، فلا ترسل كلمة المرور مباشرة عبر البريد الإلكتروني أو المراسلة. بدلاً من ذلك، استخدم وظيفة المشاركة الآمنة المدمجة في مدير كلمات المرور الموثوق، والتي تسمح بالوصول المتحكم فيه والقابل للإلغاء دون كشف بيانات الاعتماد الخام.

- تنفيذ تسجيل الدخول الأحادي (SSO): في بيئات الفرق، يعتبر SSO هو المعيار الذهبي. يسمح للمستخدمين بالوصول إلى تطبيقات متعددة بمجموعة واحدة من بيانات الاعتماد، التي تديرها مزود هوية مركزي. هذا يلغي الحاجة إلى كلمات مرور مشتركة تمامًا، كما هو موضح في أفضل ممارسات AWS IAM، التي تفرض حسابات مستخدم فردية بدلاً من بيانات اعتماد الجذر المشتركة.

- لا تكتب كلمات المرور يدويًا: تجنب تخزين كلمات المرور على ملاحظات لاصقة، أو في دفاتر، أو على الألواح البيضاء. هذه سهلة الفقد أو السرقة أو التصوير، مما يتجاوز تمامًا تدابير الأمان الرقمية.

- تجنب تخزين كلمات المرور في مواقع رقمية غير آمنة: لا تحفظ كلمات المرور في ملفات نصية غير مشفرة، أو جداول بيانات، أو إكمال تلقائي للمتصفح على أجهزة الكمبيوتر المشتركة أو العامة.

- تقدم هذه الطرق حماية قليلة أو معدومة ضد البرمجيات الضارة أو الوصول الفعلي غير المصرح به.

بالنسبة للفرق والأفراد، وخاصة أولئك الذين يتعاملون مع بيانات حساسة مثل المطورين ومهندسي ضمان الجودة الذين يستخدمون ShiftShift Extensions، فإن ممارسة نظافة كلمة المرور الصارمة ليست مجرد توصية؛ بل هي ضرورة. فهي تضمن أن تظل كلمات المرور القوية التي تم إعدادها بعناية دفاعًا قويًا بدلاً من نقطة فشل واحدة.

10. توعية المستخدمين وتأسيس سياسات أمان كلمة المرور

تتضخم جهود أمان كلمة المرور الفردية عندما تدعمها ثقافة تنظيمية قوية وإرشادات واضحة. إن إنشاء سياسات رسمية لكلمات المرور وتوعية المستخدمين بالتهديدات الحالية يحول الأمان من مهمة شخصية إلى مسؤولية جماعية مشتركة. هذه الممارسة حاسمة لأن حسابًا واحدًا مخترقًا يمكن أن يسبب خرقًا أمنيًا يؤثر على منظمة بأكملها.

تخلق السياسات القوية، جنبًا إلى جنب مع التدريب المستمر، موقفًا أمنيًا مرنًا. عندما يفهم المستخدمون "لماذا" وراء القواعد، مثل خطر التصيد أو حشو بيانات الاعتماد، فإنهم يكونون أكثر احتمالًا للامتثال ويصبحون مدافعين نشطين عن بيانات الشركة. هذه المقاربة مفروضة بموجب معايير الامتثال مثل SOC 2 وPCI-DSS، التي تعترف بأن التكنولوجيا وحدها غير كافية بدون مستخدمين متعلمين.

كيفية تنفيذ هذه الممارسة

الهدف هو إنشاء سياسات تكون فعالة وسهلة الاستخدام، مما يشجع على التبني بدلاً من الحلول البديلة. يتضمن ذلك نهجًا متوازنًا يتمثل في وضع قواعد واضحة، وتوفير التعليم، وتزويد الأدوات المناسبة.

- تأسيس سياسة واضحة وعصرية: أنشئ سياسة لكلمة المرور سهلة الفهم. تفضل الإرشادات الحديثة، مثل تلك من NIST، الطول على التعقيد المفروض. نقطة انطلاق جيدة هي فرض حد أدنى من 12 حرفًا، وإلزام استخدام المصادقة متعددة العوامل، وحظر إعادة استخدام كلمات المرور.

- إجراء تدريبات أمان منتظمة: نفذ تدريبات توعية بالأمان ربع سنوية أو نصف سنوية. غطِ التهديدات الشائعة مثل التصيد، والهندسة الاجتماعية، ومخاطر استخدام كلمات مرور ضعيفة. استخدم أمثلة حقيقية، مجهولة الهوية، لحوادث أمنية لتوضيح التأثير.

- توفير أدوات داعمة، وليس مجرد قواعد: السياسات الأكثر فعالية هي تلك التي تمكّن، وليس فقط تقيد. بدلاً من مجرد فرض قواعد، تمكّن المستخدمين من خلال تزويدهم بأدوات معتمدة مثل مديري كلمات المرور المؤسسية ومولدات كلمات المرور. هذا يسهل عليهم اتباع أفضل الممارسات لأمان كلمة المرور دون أي احتكاك.

- تعزيز ثقافة أمان إيجابية: شجع ثقافة يكون فيها الإبلاغ عن المشكلات الأمنية المحتملة بسيطًا ومكافأً. احتفل بالموظفين الذين يظهرون سلوكًا واعيًا للأمان. عندما يُنظر إلى الأمان كهدف جماعي بدلاً من كإجراء عقابي، تصبح المنظمة بأكملها أكثر أمانًا.

مقارنة أفضل 10 ممارسات أمان كلمات المرور

| الممارسة | 🔄 تعقيد التنفيذ | ⚡ متطلبات الموارد | ⭐ الفعالية المتوقعة | 📊 النتائج / التأثيرات النموذجية | 💡 حالات الاستخدام المثالية / النصائح |

|---|---|---|---|---|---|

| استخدم كلمات مرور قوية وفريدة لكل حساب | متوسطة - تتطلب انضباطًا لإنشاء إدخالات فريدة | منخفضة - يوصى باستخدام مولد كلمات المرور | ⭐⭐⭐ - يقلل بشكل كبير من خطر إعادة الاستخدام | يحد من نطاق الاختراق؛ يمنع حشو بيانات الاعتماد | استخدم لجميع الحسابات؛ يُفضل 12-16+ حرفًا؛ استخدم مولدًا |

| تنفيذ المصادقة متعددة العوامل (MFA) | متوسطة - إعداد لكل حساب وتخطيط النسخ الاحتياطي | متوسطة - تطبيقات المصادقة، مفاتيح الأجهزة، الأجهزة | ⭐⭐⭐⭐ - يمنع معظم عمليات الاستيلاء على الحسابات | يقلل بشكل كبير من الوصول غير المصرح به؛ يساعد في الامتثال | ضروري للإدارة/البريد الإلكتروني/السحابة؛ يُفضل مفاتيح الأجهزة للقيمة العالية |

| استخدم مدير كلمات مرور موثوق | منخفضة-متوسطة - إعداد أولي وإدارة كلمة المرور الرئيسية | متوسطة - تطبيق المدير، اشتراك محتمل، مزامنة الأجهزة | ⭐⭐⭐ - يمكّن من كلمات مرور قوية فريدة على نطاق واسع | يقلل من إعادة الاستخدام، يقدم تنبيهات للاختراق ومشاركة آمنة | مثالي للأفراد والفرق؛ قم بتمكين MFA على المدير |

| تفعيل التحقق بخطوتين على حسابات البريد الإلكتروني | منخفض - اتبع تعليمات المزود | منخفض - تطبيق المصادقة أو الهاتف الاحتياطي | ⭐⭐⭐⭐ - يؤمن قناة الاسترداد الأساسية | يحمي استرداد الحساب؛ يمنع الاستيلاء الجماعي على الحسابات | قم بتمكينه على جميع البريد الإلكتروني الأساسي؛ استخدم التطبيق/الجهاز بدلاً من SMS |

| تحديث البرامج وتصحيحها بانتظام | منخفض - قم بتمكين التحديثات التلقائية والفحوصات الروتينية | منخفض - شبكة مستقرة، إشراف إداري | ⭐⭐⭐ - يمنع استغلال الثغرات المعروفة | يقلل من خطر البرمجيات الضارة/تسجيل المفاتيح؛ يحافظ على أمان المتصفح/الإضافات | قم بتمكين التحديثات التلقائية؛ تحقق من الإضافات ونظام التشغيل بانتظام |

| تجنب هجمات التصيد والهندسة الاجتماعية | متوسطة - تدريب مستمر ويقظة المستخدمين | منخفض - مواد تدريبية، اختبارات محاكاة | ⭐⭐⭐ - أساسي ضد الهجمات المستهدفة للإنسان | عدد أقل من حوادث التصيد الناجحة؛ ثقافة أمان أقوى | تدريب المستخدمين، تمرير الروابط، التحقق من المرسلين، إجراء المحاكاة |

| مراقبة الحسابات للحصول على إشعارات الاختراق والنشاط المشبوه | منخفضة-متوسطة - الاشتراك ومراجعة التنبيهات بانتظام | منخفض - خدمات الاختراق، تنبيهات مدير كلمات المرور | ⭐⭐⭐ - يمكّن من الكشف السريع والاستجابة | احتواء مبكر؛ تغييرات استباقية على بيانات الاعتماد بعد الاختراقات | تحقق من HIBP شهريًا، قم بتمكين تنبيهات المدير، راجع نشاط تسجيل الدخول |

| تأمين طرق استرداد كلمات المرور وأكواد النسخ الاحتياطي | متوسطة - تكوين استردادات متعددة وتخزين آمن | منخفضة-متوسطة - تخزين مشفر أو خزنة مادية | ⭐⭐⭐ - يمنع الاسترداد غير المصرح به والإغلاق | عمليات استرداد موثوقة؛ عدد أقل من التصعيدات للدعم | قم بتخزين أكواد النسخ الاحتياطي في وضع عدم الاتصال/مشفر؛ سجل جهات اتصال متعددة |

| مارس نظافة كلمات المرور الآمنة: لا تشارك أو تعيد استخدام كلمات المرور أبدًا | متوسطة - الالتزام بالسياسات وتغيير الثقافة | منخفض - السياسات + مدير كلمات المرور / أدوات SSO | ⭐⭐⭐ - يحد من خطر الداخل ونطاق الانفجار | تحسين المساءلة؛ تقليل حوادث مشاركة بيانات الاعتماد | استخدم مشاركة مدير كلمات المرور أو SSO؛ حظر المشاركة بنص عادي |

| تثقيف المستخدمين وإرساء سياسات أمان كلمات المرور | عالية - تصميم السياسات، التدريب، التنفيذ | متوسطة-عالية - برامج تدريب، أدوات مراقبة | ⭐⭐⭐ - يحافظ على أفضل الممارسات على مستوى المنظمة | سلوك متسق، امتثال، استجابة أسرع للاختراق | توفير الأدوات (المديرين/المولدات)، تدريب منتظم، سياسات واضحة |

من الممارسة إلى العادة: دمج الأمان في روتينك اليومي

يتطلب التنقل في العالم الرقمي أكثر من مجرد معرفة ما يجب القيام به؛ إنه يتطلب عملًا مستمرًا وواعيًا. لقد استكشفنا الأعمدة العشرة لأمان كلمات المرور القوي، من المبدأ الأساسي لإنشاء بيانات اعتماد قوية وفريدة لكل حساب إلى التنفيذ الاستراتيجي للمصادقة متعددة العوامل (MFA) واعتماد مديري كلمات المرور الآمنة. لقد تعمقنا في العنصر البشري، معترفين بمخاطر التصيد والهندسة الاجتماعية، والضرورة التنظيمية لسياسات أمان واضحة. تكشف الرحلة عبر هذه أفضل الممارسات لأمان كلمات المرور عن حقيقة واضحة: سلامتك الرقمية ليست منتجًا تشتريه، بل هي عملية تزرعها.

التحدي الأساسي هو تحويل هذه المعرفة من قائمة ممارسات إلى مجموعة من العادات المتأصلة التي تصبح طبيعة ثانية. قد يبدو حجم النصائح ساحقًا، لكن التقدم يتحقق من خلال تغييرات تدريجية وعالية التأثير. الهدف ليس تحقيق الكمال بين عشية وضحاها، ولكن لبناء وضع دفاعي أقوى تدريجيًا.

خطة العمل الفورية الخاصة بك: ثلاث خطوات لتكون أكثر أمانًا

لجعل هذا الانتقال من النظرية إلى الواقع، ركز على الإجراءات التي توفر أكبر تعزيز أمني بأقل جهد أولي. اعتبر هذه خطتك "ابدأ الآن":

- أمن مركزك الرقمي: حساب بريدك الإلكتروني الأساسي هو مفتاح مملكتك الرقمية. إذا لم تفعل شيئًا آخر اليوم، قم بتمكين MFA أو التحقق بخطوتين على هذا الحساب. هذه الخطوة الواحدة تخلق حاجزًا قويًا ضد الوصول غير المصرح به، مما يحمي روابط إعادة التعيين والإشعارات للعديد من الخدمات الأخرى.

- اعتمد خزنة مركزية: اختر وثبت مدير كلمات مرور موثوق. لا تقلق بشأن نقل كل حساب على حدة في البداية.

- ابدأ بإضافة حسابات جديدة عند إنشائها وانتقل تدريجياً إلى تسجيلات الدخول الأكثر أهمية، مثل الحسابات المصرفية ووسائل التواصل الاجتماعي وأدوات العمل الأساسية. هذه هي الخطوة الأولى نحو القضاء على إعادة استخدام كلمات المرور إلى الأبد.

- توليد، لا إنشاء: توقف عن محاولة اختراع كلمات مرور معقدة بنفسك. البشر معروفون بأنهم سيئون للغاية في خلق العشوائية الحقيقية. بدلاً من ذلك، ابدأ باستخدام مولد كلمات المرور لجميع الحسابات الجديدة وأي كلمات مرور موجودة تقوم بتحديثها. هذا يضمن أن بيانات اعتمادك تلبي أعلى معايير التعقيد والفوضى دون أي جهد ذهني.

رؤية رئيسية: الطريق إلى أمان قوي لا يتعلق بإصلاح شامل واحد. بل يتعلق بسلسلة من الخيارات الصغيرة والمتسقة والذكية التي تتراكم مع مرور الوقت، مما يبني دفاعاً مرناً وقابلاً للتكيف ضد التهديدات المتطورة.

ما وراء الأساسيات: تنمية عقلية الأمان

بمجرد أن تصبح هذه العادات الأساسية في مكانها، ستصبح المبادئ الأوسع التي ناقشناها أسهل في الدمج. ستصبح بشكل طبيعي أكثر تشككًا في رسائل البريد الإلكتروني غير المرغوب فيها، معترفًا بعلامات محاولات التصيد. ستصبح تحديثات البرامج مهمة روتينية، وليست انقطاعًا مزعجًا. ستفكر بشكل نقدي في طرق الاسترداد التي تحددها لحساباتك، مفضلًا رموز النسخ الاحتياطي الآمنة التي تم توليدها مسبقًا على أسئلة الأمان السهلة التخمين.

إتقان هذه أفضل الممارسات لأمان كلمات المرور هو أكثر من مجرد حماية البيانات؛ إنه يتعلق باستعادة السيطرة وراحة البال. يتعلق الأمر بضمان بقاء معلوماتك الشخصية وأصولك المالية وهويتك الرقمية لك وحدك. من خلال تحويل هذه الممارسات إلى عادات يومية، لا تتفاعل فقط مع التهديدات؛ بل تبني بشكل استباقي حياة رقمية مرنة من حيث التصميم. الجهد الذي تستثمره اليوم هو استثمار مباشر في أمانك المستقبلي ورفاهيتك الرقمية.

هل أنت مستعد لتحويل أفضل الممارسات إلى عادات سهلة؟ ShiftShift Extensions توفر لك الأدوات الأساسية في المتصفح، بما في ذلك مولد كلمات المرور القوي لإنشاء بيانات اعتماد لا يمكن كسرها في الوقت الفعلي. قم بتبسيط سير عمل الأمان الخاص بك وزيادة إنتاجيتك من خلال تنزيل مجموعة الأدوات الشاملة من ShiftShift Extensions اليوم.