Hvad er DNS over HTTPS? En guide til krypteret browsing

Nysgerrig på, hvad DNS over HTTPS (DoH) er? Denne guide forklarer, hvordan DoH krypterer dine DNS-opslag for at forbedre privatlivets fred, omgå blokering og sikre din browsing.

Anbefalede udvidelser

DNS over HTTPS, eller DoH, er en moderne protokol designet til at holde din websurfing privat. Det gør det ved at kryptere det allerførste skridt, du tager online: at finde en hjemmesides adresse. Tænk på det som at bytte et offentligt postkort ud med et lukket, privat brev. Din anmodning er skjult for nysgerrige øjne på netværket.

Privatlivsproblemet, som DNS over HTTPS løser

Når du besøger en hjemmeside, skal din enhed oversætte det menneskevenlige navn, du indtaster (som example.com), til en maskinlæselig IP-adresse. Dette håndteres af Domain Name System (DNS), som i bund og grund er internettets telefonbog.

I årtier har denne DNS-opslag været helt ukrypteret og foregået i det åbne. Det betyder, at din internetudbyder (ISP), din kontornetværksadministrator eller enhver, der snager på en offentlig Wi-Fi-forbindelse, kan se hver eneste side, du søger efter. Det er som at annoncere din destination for alle i rummet, før du går derhen.

Denne mangel på privatliv skaber nogle alvorlige problemer:

- ISP-sporing: Din internetudbyder kan nemt logge din komplette browserhistorik. De kan bruge disse data til målrettet reklame eller sælge dem til datamæglere.

- Aflytning på offentlig Wi-Fi: På et café- eller lufthavnsnetværk kan angribere nemt overvåge dine DNS-anmodninger for at profilere dig eller se, hvilke tjenester du bruger.

- DNS-hijacking: En dårlig aktør kunne opsnappe din ukrypterede DNS-anmodning og sende en falsk IP-adresse tilbage, hvilket omdirigerer dig til en phishing-side designet til at stjæle dine legitimationsoplysninger.

Indpakning af den digitale kuvert

DNS over HTTPS ændrer spillet ved at pakke disse DNS-opslag ind i den samme sikre HTTPS-protokol, der beskytter din online bank og shopping. Denne innovation, fremmet af store aktører som Google og Mozilla omkring 2016, får dine DNS-anmodninger til at se ud som enhver anden krypteret webtrafik.

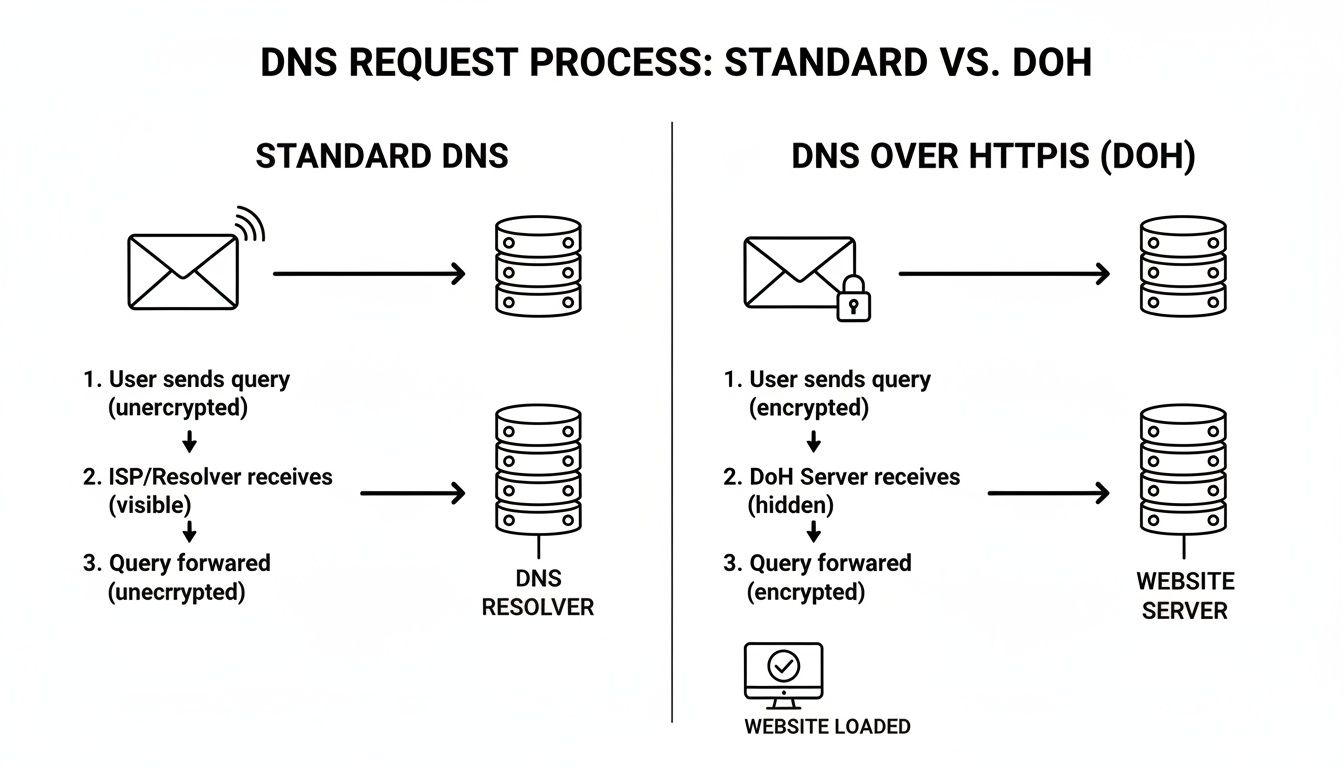

Denne diagram viser, hvordan DoH pænt pakker DNS-forespørgslen ind i en sikker HTTPS-tunnel, der sender den sikkert til resolveren.

Den afgørende del er, at både din anmodning og serverens svar er beskyttet inden i denne krypterede forbindelse. Ingen i midten kan se eller ændre dem. Du kan finde mere historisk kontekst om oprindelsen af DoH fra Control D.

Ved at blande DNS-anmodninger med normal HTTPS-trafik camouflerer DoH effektivt dine browserintentioner, hvilket gør det utrolig svært for tredjeparter at spore din online rejse fra det allerførste skridt.

Denne enkle, men kraftfulde ændring tilføjer et meget nødvendigt lag af privatliv, der manglede i internettets oprindelige design.

Traditionel DNS vs DNS over HTTPS ved første øjekast

For virkelig at se forskellen, lad os sætte de gamle og nye metoder side om side. Kontrasten i privatliv og sikkerhed er slående.

| Funktion | Traditionel DNS | DNS over HTTPS (DoH) |

|---|---|---|

| Kryptering | Ingen. Sendt i klar tekst. | Fuldstændig krypteret med HTTPS. |

| Port | Bruger port 53. | Bruger port 443 (standard for HTTPS). |

| Synlighed | Let at overvåge af ISP'er og netværk. | Blander sig med normal webtrafik. |

| Privatliv | Udsætter alle besøgte domæner. | Skjuler domæneopslag fra tredjeparter. |

I sidste ende tager DoH en sårbar, offentlig proces og sikrer den inden for den moderne, krypterede webstandard, vi allerede stoler på til alt andet.

Hvordan DoH beskytter din websurfingrejse

Lad os nedbryde, hvad der faktisk sker, når du klikker på et link eller indtaster en hjemmeside i din browser. Det virker øjeblikkeligt, men en strøm af aktivitet sker bag kulisserne. DNS over HTTPS (DoH) træder ind i denne proces og tilføjer et kritisk lag af privatliv, der beskytter din aktivitet mod nysgerrige øjne.

Tænk på traditionel DNS som at sende et postkort. Enhver, der håndterer det undervejs—din internetudbyder, en netværksadministrator på dit kontor, eller en hacker på offentlig Wi-Fi—kan nemt læse adressen, du prøver at nå, som "mybank.com." Der er ingen hemmeligheder.

DoH tager det postkort og pakker det ind i en låst, uigennemsigtig kuvert. Det pakker din anmodning sikkert, så ingen kan kigge på indholdet, mens det er under transport.

Trin 1: Den sikre håndtryk

Når du trykker på Enter, skal din browser stadig stille det samme grundlæggende spørgsmål: "Hvad er IP-adressen for denne hjemmeside?" Men i stedet for at råbe det spørgsmål ud i et åbent rum, gør DoH noget meget smartere.

Det pakker DNS-forespørgslen ind i en standard HTTPS-anmodning—den samme sikre protokol, der beskytter dine kreditkortoplysninger, når du handler online. Denne nye, krypterede pakke sendes derefter til en speciel DoH-kompatibel DNS-resolver.

Da anmodningen rejser over port 443, den standardport for al sikker webtrafik, blander den sig perfekt med alt andet, din enhed laver online. Det er som at skjule en specifik samtale midt i en travl, støjende menneskemængde.

Med DoH er din DNS-anmodning ikke længere et særskilt, let identificerbart datastykke. Den blander sig problemfrit ind i den krypterede webtrafik, der konstant strømmer fra din enhed, hvilket gør det utrolig svært for tredjeparter at isolere og inspicere.

Den enkle handling af camouflage er hemmeligheden bag DoH's styrke. Det tager en historisk sårbar del af websurfing og pakker den ind i guldstandarden for moderne web-sikkerhed.

Trin 2: Den krypterede rejse og private svar

Når DoH-resolveren modtager HTTPS-pakken, pakker den den sikkert ud, finder den IP-adresse, du bad om, og forbereder svaret. Men sikkerheden stopper ikke der.

Resolveren tager svaret—IP-adressen—og placerer det tilbage i et nyt, krypteret HTTPS-svar. Denne sikre pakke rejser direkte tilbage til din browser, og kun din browser har nøglen til at åbne den.

Her er hvorfor det betyder noget:

- Ingen aflytning: Fra start til slut er hele samtalen privat. Ingen i midten kan se, hvor du er på vej hen online.

- Data integritet: Krypteringen garanterer også, at det svar, du får, er autentisk og ikke er blevet ændret ondsindet for at sende dig til en falsk hjemmeside.

Denne diagram viser forskellen mellem den åbne, sårbare vej for en standard DNS-anmodning og den sikre, private rejse, som DoH giver.

Som du kan se, er "den lukkede kuvert" tilgang fra DoH en komplet game-changer for privatliv.

Endelig modtager din browser det krypterede svar, åbner det og forbinder dig til hjemmesiden. Siden indlæses lige så hurtigt som altid, men dit digitale fodaftryk blev beskyttet hele tiden. Dette lag af sikkerhed fungerer godt sammen med andre privatlivsværktøjer. For at lære mere, kan du tjekke vores guide om, hvordan en cookie manager kan give dig endnu mere kontrol. Denne ende-til-ende kryptering er, hvad der gør DoH til et stort skridt fremad for et mere privat internet.

Hvad er de virkelige fordele ved at bruge DoH?

At skifte til DNS over HTTPS (DoH) handler om mere end bare en mindre privatlivsjustering. Det giver dig reel, praktisk kontrol over dit digitale fodaftryk, der sikrer din online aktivitet på måder, som det gamle DNS-system aldrig var designet til at håndtere.

Den mest åbenlyse gevinst? Det stopper din internetudbyder (ISP) fra at føre en løbende log over hver side, du besøger. Standard DNS-forespørgsler sendes i klar tekst, hvilket gør din browserhistorik til en åben bog. DoH krypterer disse opslag, hvilket effektivt smækker den bog i.

Tænk på det som en privat tunnel for dine DNS-anmodninger. Kun du og DNS-resolveren i den anden ende ved, hvor du prøver at gå hen.

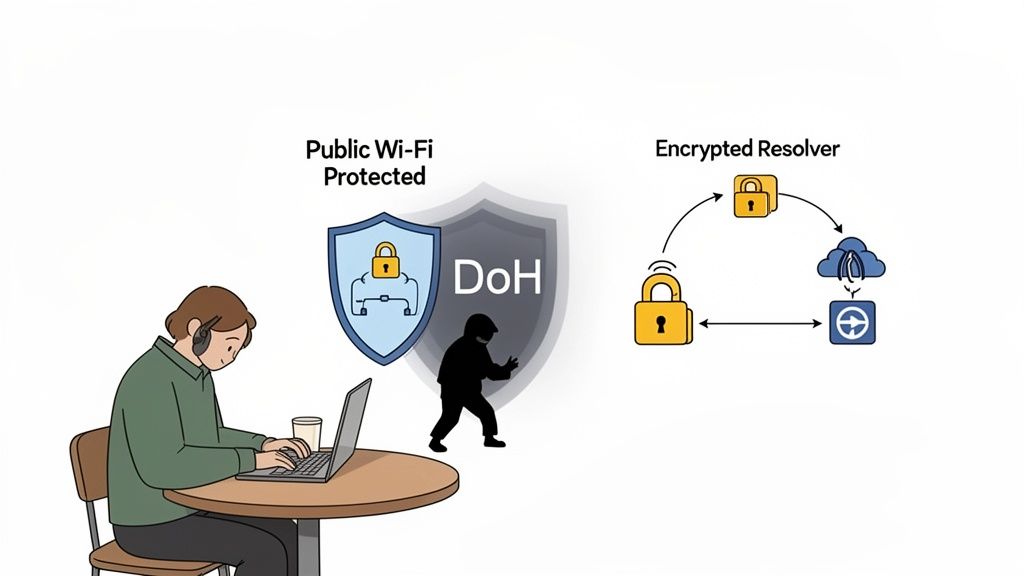

Endelig, sikker offentlig Wi-Fi

Vi har alle været der—forbundet til den gratis Wi-Fi på en café, lufthavn eller hotel. Men disse netværk er en legeplads for angribere, der nemt kan aflytte ukrypteret trafik. En almindelig taktik er man-in-the-middle (MITM) angrebet.

Her er hvordan det fungerer: du prøver at gå til din banks hjemmeside. En angriber på det samme netværk opsnapper din ukrypterede DNS-anmodning og giver dig en falsk IP-adresse, der sender dig til en overbevisende, men ondsindet kopi af siden. Med DoH falder hele dette angreb fra hinanden. Din DNS-forespørgsel er krypteret og ulæselig for dem, hvilket sikrer, at du altid lander på den rigtige hjemmeside.

Ved at kryptere DNS-trafik, styrker DoH dine forsvar mod almindelige trusler som DNS-spoofing og hijacking, hvilket gør offentlig Wi-Fi betydeligt sikrere at bruge.

Det er et simpelt, kraftfuldt forsvar mod en meget reel trussel, der målretter mod folk på usikre forbindelser hver dag.

At omgå webcensur og filtre

DoH er også et kraftfuldt værktøj til at holde internettet åbent. Mange virksomheder, skoler og endda hele lande blokerer adgangen til indhold ved at filtrere DNS-anmodninger. Når du prøver at besøge en begrænset side, vil deres DNS-server simpelthen ikke give dig den korrekte IP-adresse.

Fordi DoH sender dine forespørgsler direkte til en resolver, du stoler på, sejler det lige forbi de fleste lokale DNS-filtre. Dette betyder, at du kan få adgang til indhold, der ellers kunne være blokeret.

Her er hvor det virkelig gør en forskel:

- Omgå ISP-niveau blokeringer: Nogle udbydere filtrerer visse hjemmesider af kommercielle eller politiske årsager. DoH får dig rundt om det.

- Overvinde netværksrestriktioner: Hvis dit arbejds- eller skolenetværk blokerer sider, du har brug for til forskning eller nyheder, kan DoH ofte genoprette adgangen.

- Fremme en fri informationsstrøm: I steder med tung internetcensur kan DoH være et essentielt værktøj til at nå det globale, ufiltrerede web.

Denne skift giver dig mulighed for at beslutte, hvad du kan se online, i stedet for at overlade den kontrol til det netværk, du tilfældigvis er på. Ifølge sikkerhedsudbyderen Quad9, er dette en del af en større tendens. De forudser, at inden 2025, vil privatlivsorienterede DNS-tjenester være et standardforsvar mod trusler som phishing, der udnytter svag, ukrypteret DNS. Du kan udforske, hvorfor privatlivscentreret DNS er kritisk for at se, hvor vigtig denne teknologi bliver.

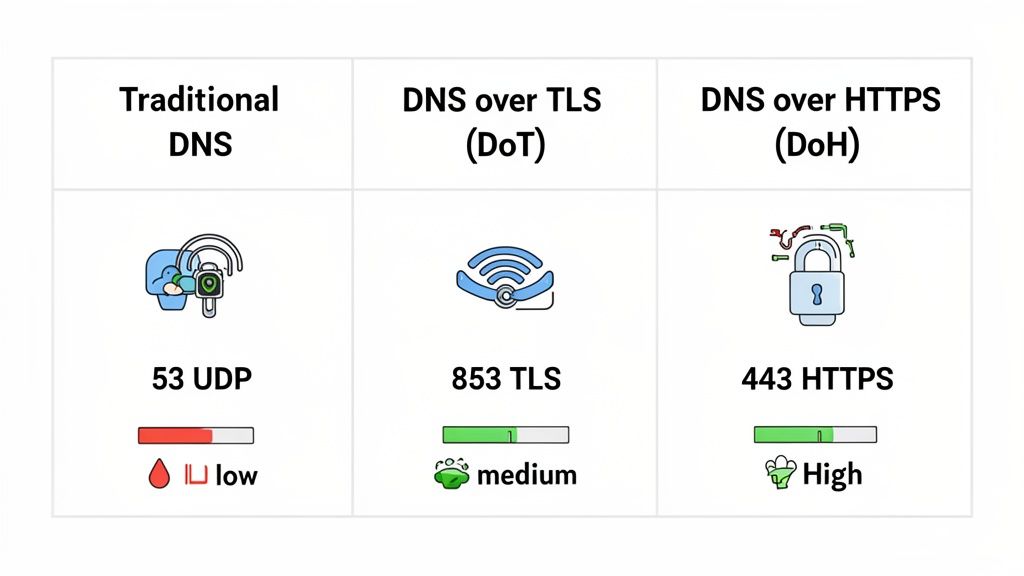

Sammenligning af DoH vs DoT vs Traditionel DNS

Mens DNS over HTTPS (DoH) får meget opmærksomhed for at forbedre online privatliv, er det ikke den eneste spiller, når det kommer til krypteret DNS. For virkelig at forstå, hvorfor DoH er unik, skal vi sætte det side om side med sin ældre søskende, DNS over TLS (DoT), og den klassiske, ukrypterede DNS, som internettet blev bygget på.

Hver protokol håndterer sikkerhed og privatliv forskelligt, hvilket fører til nogle vigtige afvejninger.

Det rette valg handler ofte om at balancere behovet for stærk kryptering mod netværksstyring og hvor nemt protokollen kan implementeres.

Lad os dykke ned i, hvad der adskiller dem, og udforske, hvorfor browsere og moderne operativsystemer i stigende grad hælder mod DoH.

DNS Over TLS En Direkte Tilgang til Kryptering

Før DoH blev den nye standard, var DNS over TLS den foretrukne metode til at sikre DNS-opslag. DoT fungerer ved at indkapsle dine DNS-forespørgsler i en sikker Transport Layer Security (TLS) tunnel - den samme kraftfulde kryptering, der sikrer HTTPS-websteder.

Den væsentligste forskel er, at DoT opererer på en dedikeret port: port 853. Denne direkte tilgang er effektiv og skaber en sikker kanal kun til DNS. Den annoncerer grundlæggende til netværket: "Hej, jeg er en krypteret DNS-forespørgsel!"

Selvom det er fantastisk for sikkerheden, er det også dens akilleshæl. Fordi den bruger en unik port, kan netværksadministratorer nemt spotte og blokere trafik på port 853 for at håndhæve lokale DNS-filtreringsregler. Dette gør DoT til et fantastisk valg, hvis du bare ønsker kryptering og ikke har noget imod, at din DNS-trafik er identificerbar.

Den Usynlige Fordel ved DNS Over HTTPS

Her trækker DoH sig væk fra mængden. I stedet for en dedikeret port, maskerer DoH klogt DNS-forespørgsler ved at sende dem over port 443 - den samme port, der bruges til al standard, sikker HTTPS-webtrafik.

Den ene lille ændring har en kæmpe indvirkning.

Fordi DoH-trafik ser præcis ud som de krypterede data fra utallige andre websteder og apps, er det næsten umuligt for en netværksobservatør at udpege og blokere kun dine DNS-forespørgsler uden at forårsage store forstyrrelser i al websurfing.

Denne "kamouflage" er DoH's hemmelige våben. Den leverer ikke kun kryptering, men også et niveau af usynlighed, som DoT simpelthen ikke kan matche. Dette gør det til et utrolig effektivt værktøj til at omgå DNS-baseret censur og alt for restriktive netværkspolitikker. Det er hovedårsagen til, at browsere som Chrome og Firefox har integreret det som deres foretrukne sikre DNS-metode. Privatlivsorienterede værktøjer som ShiftShift Extensions Domain Checker stoler også på DoH for at holde dine domæneopslag helt private og ude af syne.

En Direkte Sammenligning

For at lægge det hele frem, lad os se på en dybdegående sammenligning. Denne tabel fremhæver de praktiske forskelle mellem den gammeldags protokol, dens første krypterede efterfølger og den moderne, usynlige standard.

Detailleret Funktionssammenligning af DNS Protokoller

En dybdegående kig på de tekniske og praktiske forskelle mellem de tre hoved-DNS-protokoller.

| Attribut | Traditionel DNS | DNS over TLS (DoT) | DNS over HTTPS (DoH) |

|---|---|---|---|

| Kryptering | Ingen (Klar tekst) | Fuld TLS-kryptering | Fuld HTTPS-kryptering |

| Brugte porte | Port 53 | Port 853 | Port 443 |

| Synlighed | Helt eksponeret og nem at overvåge | Krypteret, men let identificerbar som DNS-trafik | Krypteret og blander sig med almindelig webtrafik |

| Privatliv | Eksponerer hver domæneopslag | Beskytter mod indholdsinspektion | Beskytter indhold og kamuflerer selve anmodningen |

| Blokering | Nem at blokere eller omdirigere | Relativt nem at blokere efter port | Meget vanskelig at blokere uden omfattende forstyrrelser |

| Primær brug | Arv internetinfrastruktur | Sikring af DNS på betroede netværk | Forbedring af brugerprivatliv og omgåelse af censur |

I sidste ende er både DoH og DoT en massiv sikkerhedsopgradering fra traditionel DNS. DoT tilbyder en ligetil, dedikeret kanal til at sikre dine opslag. Men DoH's kloge evne til at blande sig med daglig webtrafik giver det en stærk fordel, især på netværk med tung overvågning eller filtrering, hvilket gør det til den klare favorit for privatlivsorienterede værktøjer og brugere i dag.

Forståelse af Kritikken og Afvejningerne

Mens DNS over HTTPS (DoH) er en kæmpe gevinst for individuel privatliv, er det ikke en sølvkugle. Ligesom enhver ny teknologi kommer det med sin egen række udfordringer og afvejninger. Det er afgørende at se det hele billede og forstå de legitime bekymringer, der er kommet med DoH's voksende popularitet.

Et af de største argumenter imod det er risikoen for DNS-centralisering. De fleste webbrowsere sender som standard DoH-anmodninger til en lille kreds af massive udbydere som Google, Cloudflare og Quad9. Selvom disse virksomheder har stærke privatlivspolitikker, sætter denne opsætning effektivt internettets adressebog i hænderne på et par virksomhedsgiganter.

Dette bytter blot et problem for et andet. I stedet for at din lokale internetudbyder (ISP) har et vindue ind i dine browsingvaner, flytter den synlighed nu til en anden teknologisk kæmpe. For alle, der er urolige over virksomheders datatracking, er det en betydelig bekymring.

Netværksstyringsdilemmaet

For dem, der administrerer netværk - uanset om det er i en virksomhed, en skole eller endda et hjem med forældreovervågning - kan DoH være en kæmpe hovedpine. De har længe været afhængige af at overvåge DNS-trafik for at holde deres netværk sikre.

Denne form for overvågning er essentiel for:

- Håndhævelse af sikkerhedspolitikker: Blokering af trafik til domæner kendt for malware, phishing-svindel og botnet-kommandocentre.

- Indholdsfiltrering: At holde upassende eller voksenindhold væk fra netværket i steder som skoler og hjem.

- Regulatorisk overholdelse: At sikre, at netværksaktivitet opfylder specifikke lovgivningsmæssige eller branchemæssige krav.

DoH blæser i bund og grund forbi alle disse traditionelle, DNS-baserede sikkerhedsforanstaltninger. Fordi DNS-forespørgslerne er krypterede og ser ud som normal HTTPS-webtrafik, bliver de helt usynlige for de fleste firewalls og filtreringsapparater. Dette kan svække et netværks forsvar og lave huller i omhyggeligt udformede sikkerhedspolitikker.

Den grundlæggende konflikt her er en klassisk tovtrækning: individuel brugerprivatliv versus centraliseret netværkskontrol. Den funktion, der giver en bruger mulighed for at omgå censur, tillader også en medarbejder at omgå kritiske sikkerhedsfiltre.

Dette har udløst en ophedet debat i branchen. Sikkerhedsprofessionelle påpeger, at DoH, på trods af sine gode intentioner, kan blinde de værktøjer, der er designet til at beskytte os. Vi har endda set malware begynde at bruge DoH til at skjule sine kommunikationer, hvilket gør det meget sværere at opdage og lukke ned.

At Finde en Afbalanceret Tilgang

Hele denne debat viser virkelig, at DoH ikke er en løsning, der passer til alle. For en individuel bruger, der bruger et usikkert offentligt Wi-Fi-netværk på en café, er fordelene krystalklare. Risikoen for, at nogen snager i din aktivitet, er høj, og DoH tilføjer et vitalt lag af beskyttelse.

Men i et styret miljø som et kontor eller en skole er beregningen anderledes. Her prioriteres behovet for netværksomspændende sikkerhed og indholdsfiltrering ofte over privatlivsforbedringen fra krypteret DNS. Dette er præcis grunden til, at mange organisationer vælger at blokere DoH på deres netværk, hvilket tvinger alle DNS-anmodninger tilbage gennem deres egne overvågede servere.

I sidste ende betyder det at forstå, hvad DNS over HTTPS er, at se både dets styrker og dets faldgruber. Det er et fantastisk værktøj til at styrke personlig privatliv, men hvordan og hvor det bruges kræver nøje overvejelse. For netværksadministratorer betyder tilpasning til en verden med DoH at udvikle deres sikkerhedsstrategier og finde nye måder at beskytte deres brugere uden at stole på gammeldags DNS-overvågning.

Sådan Aktiveres og Testes DNS Over HTTPS

At tænde for DNS over HTTPS er meget lettere, end du måske tror. De fleste af de webbrowsere og operativsystemer, vi bruger hver dag, har allerede DoH-support indbygget, hvilket betyder, at du kan tilføje et seriøst lag af privatliv til din browsing med blot et par klik.

Denne guide vil guide dig gennem, hvordan du aktiverer DoH på de mest almindelige platforme. Når du har fået det sat op, vil vi dække, hvordan du hurtigt kan tjekke, at din DNS-trafik faktisk bliver krypteret og holdt ude af syne.

Aktivering af DoH i din webbrowser

For de fleste af os er den enkleste måde at komme i gang med DoH at aktivere det direkte i webbrowseren. Denne tilgang er fantastisk, fordi den krypterer alle domæneopslag, som din browser foretager, uanset hvad din computers hovednetværksindstillinger er.

Google Chrome

- Klik på de tre prikker i menuikonet oppe i højre hjørne og gå til Indstillinger.

- Derfra går du til Privatliv og sikkerhed, og klik derefter på Sikkerhed.

- Rul ned til området "Avanceret" og se efter indstillingen Brug sikker DNS.

- Skift den til "Tændt". Som standard forsøger Chrome at bruge din nuværende internetudbyders service, hvis den understøtter DoH. For bedre privatliv vil jeg anbefale at vælge "Med" og vælge en specifik udbyder som Cloudflare (1.1.1.1) eller Google (Public DNS).

Mozilla Firefox

- Klik på den tre-linjede "hamburger" menu i det øverste højre hjørne og vælg Indstillinger.

- Bliv i panelet Generelt, rul langt ned til Netværksindstillinger, og klik på knappen Indstillinger....

- I det nye vindue, der dukker op, ruller du til bunden og markerer boksen for Aktiver DNS over HTTPS.

- Du kan derefter vælge en udbyder fra listen eller indtaste en brugerdefineret, hvis du har en favorit.

At aktivere DoH i din browser er en hurtig gevinst for privatliv. Det sikrer det store flertal af din webaktivitet uden at kræve dybe tekniske ændringer i dit operativsystem.

Aktivering af DoH på dit operativsystem

Hvis du ønsker beskyttelse, der går ud over blot din webbrowser og dækker andre apps, kan du aktivere DoH på operativsystemniveau. Det er vigtigt at vide, at mens dette er en standardfunktion på Windows 11, så kom det aldrig officielt til Windows 10.

Windows 11

- Åbn Indstillinger og gå ind i Netværk & internet.

- Vælg den forbindelse, du bruger, enten Wi-Fi eller Ethernet.

- Klik på Hardwareegenskaber.

- Se efter DNS-servertildeling og klik på knappen Rediger ved siden af.

- Skift indstillingen fra "Automatisk (DHCP)" til Manuel.

- Tænd for IPv4 og indtast IP-adresserne for din DoH-udbyder (for Cloudflare er det

1.1.1.1og1.0.0.1). - Nu, i dropdown-menuen Foretrukken DNS-kryptering, vælg Krypteret kun (DNS over HTTPS). Klik på Gem, og så er du færdig.

Sådan bekræfter du, at DoH fungerer

Når du har aktiveret DoH, er det en god idé at sikre, at det faktisk kører. Et hurtigt tjek vil give dig ro i sindet, at dine DNS-anmodninger er korrekt krypteret.

Et fantastisk værktøj til dette er Cloudflares Browsing Experience Security Check. Bare indlæs siden, og det kører automatisk et par tests på din forbindelse. Den, du bekymrer dig om, er "Sikker DNS"—et grønt flueben betyder, at dine forespørgsler bliver sendt over en krypteret kanal.

Hvis du får grønt lys, er du klar. Hvis ikke, så gå tilbage og dobbelttjek dine indstillinger eller prøv måske en anden DoH-udbyder. Husk, at en langsom forbindelse nogle gange kan forstyrre testresultaterne; du kan lære mere om, hvordan du tester internet hastighed præcist i vores dedikerede guide.

Ofte stillede spørgsmål om DNS over HTTPS

Efterhånden som flere mennesker begynder at bruge DNS over HTTPS, ser nogle almindelige spørgsmål altid ud til at dukke op. At komme til bunds i disse hjælper dig med at forstå, hvor DoH virkelig passer ind i dit privatlivsværktøj og hvad du kan forvente, når du tænder for det. Lad os dykke ind i de mest hyppige.

Vil brug af DoH sænke min internetforbindelse?

For det meste, nej. Den indvirkning, DoH har på din browsinghastighed, er normalt så lille, at du aldrig vil bemærke det. Selvom tilføjelse af kryptering teknisk set introducerer en lille smule overhead til hver DNS-anmodning, er moderne computere og netværk så hurtige, at de håndterer det uden problemer.

I nogle tilfælde kan du endda se et hastighedsboost. Hvis din internetudbyders standard DNS-servere er langsomme, kan det at skifte til en højtydende DoH-service fra en udbyder som Cloudflare eller Google faktisk få hjemmesider til at indlæse hurtigere. Enhver minimal latenstid fra krypteringen er en lille pris at betale for det enorme privatlivs- og sikkerhedsopgradering.

Konklusionen: for de fleste mennesker er præstationsforskellen ubetydelig. Den sikkerhed, du får fra krypteret DNS, er det værd.

Er DoH en komplet erstatning for en VPN?

Overhovedet ikke. Tænk på DoH og et Virtual Private Network (VPN) som to forskellige værktøjer, der arbejder strålende sammen. De løser forskellige, men lige så vigtige, dele af puslespillet om online privatliv.

Her er en simpel måde at se på deres opgaver:

- DNS over HTTPS (DoH): Dette krypterer kun DNS-opslaget—det øjeblik, din browser beder om en hjemmesides IP-adresse. Det stopper aflyttere fra at se, hvilke sider du prøver at besøge.

- Virtual Private Network (VPN): Dette krypterer alle dine internettrafik og skjuler din sande IP-adresse fra de hjemmesider, du opretter forbindelse til. Det er et meget mere omfattende privatlivsskjold for alt, hvad du gør online.

En analogi kan hjælpe: DoH er som at lægge din destinationsadresse i en forseglet, privat kuvert. En VPN, derimod, er som at lægge din hele bil ind i en låst, umarkeret lastbil for at komme dertil. For den bedste beskyttelse vil du virkelig gerne bruge begge.

Kan min arbejdsgiver se min browsing, hvis jeg bruger DoH?

Selv med DoH aktiveret, bør du ikke antage, at du er usynlig på et administreret firma- eller skole-netværk. Selvom det gør casual snagen meget sværere, er det ikke en magisk løsning mod dedikeret netværksovervågning.

Din arbejdsgiver har andre måder at se, hvad der sker. Selv hvis dine DNS-opslag er skjult, kan en kyndig netværksadministrator stadig få en god idé om din aktivitet ved at se på de destinations-IP-adresser, du opretter forbindelse til. Mere vigtigt, mange arbejdsgiverudstedte enheder har overvågningssoftware installeret direkte på dem, som ser alt, hvad du gør, før DoH overhovedet kommer i spil. DoH er et fantastisk skridt for privatliv, men det omgår ikke virksomhedens egne overvågningssystemer.

Klar til at sikre din browsing og forenkle dit workflow? ShiftShift Extensions økosystemet tilbyder en suite af kraftfulde værktøjer lige inde i din browser, herunder en Domain Checker, der bruger DNS-over-HTTPS til private opslag. Tag kontrol over dit digitale liv med en enkelt, samlet kommandopalette ved at downloade ShiftShift Extensions i dag.