DNS بر روی HTTPS چیست؟ راهنمایی برای مرورگری رمزگذاری شده

آیا کنجکاو هستید که DNS بر روی HTTPS (DoH) چیست؟ این راهنما توضیح میدهد که چگونه DoH جستجوهای DNS شما را رمزگذاری میکند تا حریم خصوصی را افزایش دهد، مسدودسازی را دور بزند و مرور شما را ایمن کند.

افزونههای پیشنهادی

DNS بر روی HTTPS، یا DoH، یک پروتکل مدرن است که برای حفظ حریم خصوصی مرور وب شما طراحی شده است. این کار را با رمزگذاری اولین قدمی که به صورت آنلاین برمیدارید انجام میدهد: جستجوی آدرس یک وبسایت. به آن مانند تعویض یک کارت پستال عمومی با یک نامه خصوصی و مهر و موم شده فکر کنید. درخواست شما از چشمهای کنجکاو در شبکه پنهان است.

مسئله حریم خصوصی که DNS بر روی HTTPS حل میکند

هر بار که به یک وبسایت مراجعه میکنید، دستگاه شما نیاز دارد تا نام دوستانه انسانی که تایپ میکنید (مانند example.com) را به یک آدرس IP قابل خواندن توسط ماشین تبدیل کند. این کار توسط سیستم نام دامنه (DNS) انجام میشود که اساساً دایرکتوری تلفن اینترنت است.

به مدت دههها، این جستجوی DNS به طور کامل بدون رمزگذاری انجام میشد و در معرض دید قرار داشت. این به این معنی است که ارائهدهنده خدمات اینترنتی (ISP) شما، مدیر شبکه دفتر شما، یا هر کسی که در یک اتصال Wi-Fi عمومی نظارت میکند میتواند هر وبسایت را که جستجو میکنید ببیند. این مانند اعلام مقصد شما به همه در اتاق قبل از رفتن به آنجا است.

این کمبود حریم خصوصی مشکلات جدی ایجاد میکند:

- ردیابی ISP: ارائهدهنده اینترنت شما به راحتی میتواند تمام تاریخچه مرور شما را ثبت کند. آنها میتوانند از این دادهها برای تبلیغات هدفمند استفاده کنند یا آن را به دلالان داده بفروشند.

- گوشزدن به Wi-Fi عمومی: در یک شبکه کافه یا فرودگاه، مهاجمان میتوانند به راحتی درخواستهای DNS شما را مشاهده کنند تا شما را پروفایل کنند یا ببینند از چه خدماتی استفاده میکنید.

- هک DNS: یک بازیگر بد میتواند درخواست DNS بدون رمزگذاری شما را قطع کند و یک آدرس IP جعلی ارسال کند و شما را به یک وبسایت فیشینگ هدایت کند که برای سرقت اعتبار شما طراحی شده است.

مهر و موم کردن پاکت دیجیتال

DNS بر روی HTTPS بازی را تغییر میدهد و این جستجوهای DNS را درون همان پروتکل امن HTTPS قرار میدهد که از بانکداری و خرید آنلاین شما محافظت میکند. این نوآوری که توسط بازیگران بزرگی مانند گوگل و موزیلا از حدود 2016 پیش برده شده است، درخواستهای DNS شما را به گونهای نشان میدهد که مانند هر ترافیک وب رمزگذاری شده دیگر به نظر میرسد.

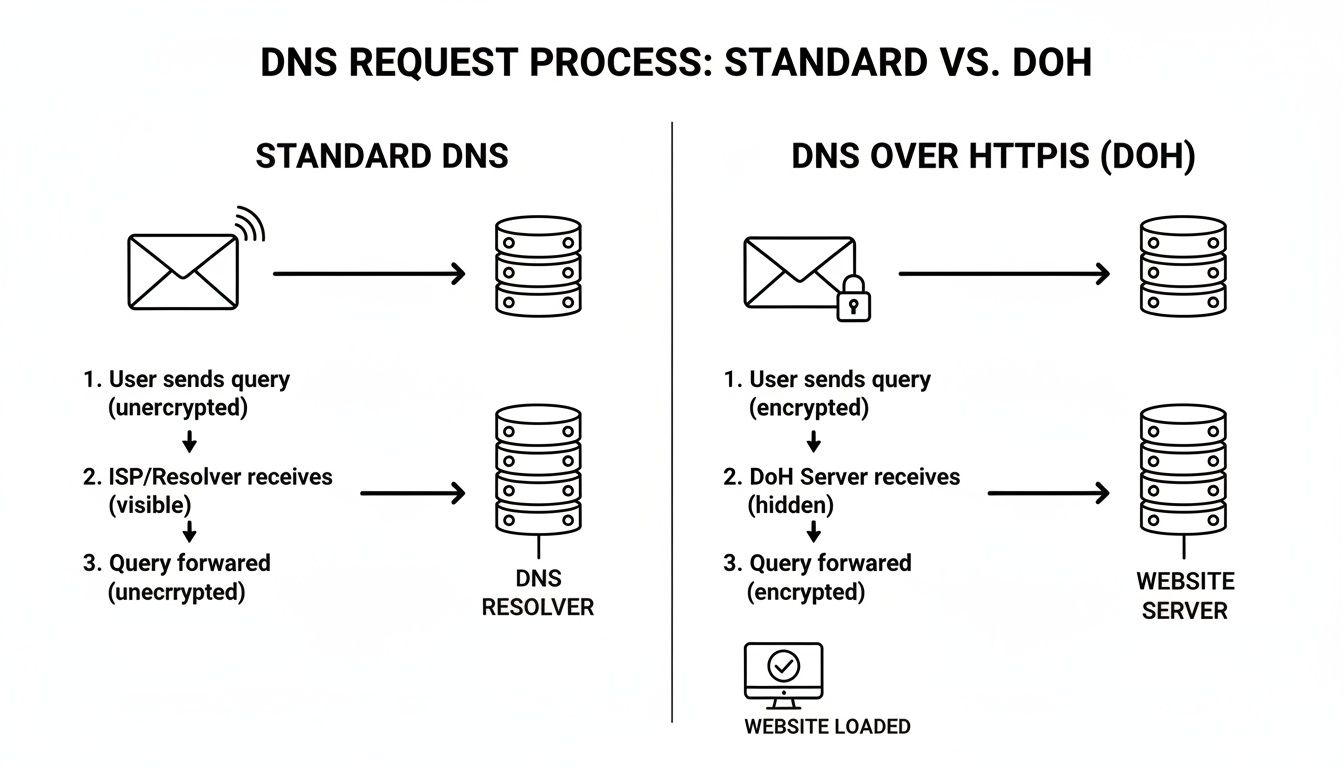

این نمودار نشان میدهد که چگونه DoH به طور مرتب پرسش DNS را درون یک تونل امن HTTPS قرار میدهد و آن را به طور ایمن به حلکننده ارسال میکند.

قسمت حیاتی این است که هم درخواست شما و هم پاسخ سرور درون این اتصال رمزگذاری شده محافظت میشوند. هیچکس در میانه نمیتواند آنها را ببیند یا دستکاری کند. میتوانید اطلاعات تاریخی بیشتری را در مورد ریشههای DoH از Control D پیدا کنید.

با ترکیب درخواستهای DNS با ترافیک عادی HTTPS، DoH به طور مؤثری نیتهای مرور شما را پنهان میکند و ردیابی سفر آنلاین شما را از همان اولین قدم به شدت دشوار میسازد.

این تغییر ساده اما قدرتمند یک لایه حریم خصوصی بسیار مورد نیاز را اضافه میکند که از طراحی اصلی اینترنت غایب بود.

DNS سنتی در مقابل DNS بر روی HTTPS به طور اجمالی

برای اینکه واقعاً تفاوت را ببینیم، بیایید روشهای قدیمی و جدید را کنار هم قرار دهیم. تضاد در حریم خصوصی و امنیت واضح است.

| ویژگی | DNS سنتی | DNS بر روی HTTPS (DoH) |

|---|---|---|

| رمزگذاری | هیچ. به صورت متن ساده ارسال میشود. | به طور کامل با HTTPS رمزگذاری شده است. |

| پورت | از پورت 53 استفاده میکند. | از پورت 443 (استاندارد برای HTTPS) استفاده میکند. |

| قابلیت مشاهده | به راحتی توسط ISPها و شبکهها قابل نظارت است. | با ترافیک وب عادی ترکیب میشود. |

| حریم خصوصی | تمام دامنههای بازدید شده را افشا میکند. | جستجوهای دامنه را از طرفهای ثالث پنهان میکند. |

در نهایت، DoH یک فرآیند آسیبپذیر و عمومی را میگیرد و آن را درون استاندارد وب رمزگذاری شده مدرن که قبلاً برای همه چیز دیگری به آن اعتماد داریم، ایمن میکند.

چگونه DoH سفر مرور وب شما را محافظت میکند

بیایید تجزیه و تحلیل کنیم که واقعاً چه اتفاقی میافتد وقتی که شما روی یک لینک کلیک میکنید یا یک وبسایت را در مرورگر خود تایپ میکنید. به نظر میرسد که این کار فوری است، اما یک فعالیت شلوغ در پسزمینه اتفاق میافتد. DNS بر روی HTTPS (DoH) در این فرآیند وارد میشود و یک لایه حریم خصوصی حیاتی را اضافه میکند که فعالیت شما را از چشمهای کنجکاو محافظت میکند.

DNS سنتی را مانند ارسال یک کارت پستال تصور کنید. هر کسی که در طول مسیر آن را دست میزند—ارائهدهنده اینترنت شما، یک مدیر شبکه در دفتر شما، یا یک هکر در Wi-Fi عمومی—به راحتی میتواند آدرسی را که سعی دارید به آن برسید، مانند "mybank.com" بخواند. هیچ رازی وجود ندارد.

DoH آن کارت پستال را میگیرد و آن را درون یک پاکت قفل شده و کدر مهر و موم میکند. این درخواست شما را به طور ایمن بستهبندی میکند، بنابراین هیچکس نمیتواند به محتوای آن در حین انتقال نگاهی بیندازد.

مرحله 1: دست دادن امن

وقتی که شما Enter را فشار میدهید، مرورگر شما هنوز نیاز دارد تا همان سوال اساسی را بپرسد: "آدرس IP این وبسایت چیست؟" اما به جای فریاد زدن این سوال در یک اتاق باز، DoH کار بسیار هوشمندانهتری انجام میدهد.

این پرسش DNS را درون یک درخواست HTTPS استاندارد قرار میدهد—همان پروتکل امنی که جزئیات کارت اعتباری شما را در هنگام خرید آنلاین محافظت میکند. این بسته جدید و رمزگذاری شده سپس به یک حلکننده DNS سازگار با DoH ارسال میشود.

از آنجایی که درخواست از طریق پورت 443، پورت استاندارد برای تمام ترافیک وب امن، سفر میکند، به طور کامل با همه چیز دیگری که دستگاه شما به صورت آنلاین انجام میدهد ترکیب میشود. این مانند پنهان کردن یک مکالمه خاص در وسط یک جمعیت شلوغ و پر سر و صدا است.

با DoH، درخواست DNS شما دیگر یک قطعه داده متمایز و به راحتی قابل شناسایی نیست. این به طور یکپارچه در ترافیک وب رمزگذاری شدهای که به طور مداوم از دستگاه شما جریان دارد، ترکیب میشود و ردیابی و بازرسی آن را برای طرفهای ثالث به شدت دشوار میسازد.

این عمل ساده پنهانسازی، راز قدرت DoH است. این بخش آسیبپذیر تاریخی مرور وب را میگیرد و آن را در استاندارد طلایی امنیت وب مدرن میپیچد.

مرحله 2: سفر رمزگذاری شده و پاسخ خصوصی

پس از اینکه حلکننده DoH بسته HTTPS را دریافت کرد، آن را به طور امن باز میکند، آدرس IP که درخواست کردهاید را پیدا میکند و پاسخ را آماده میکند.

اما امنیت در اینجا متوقف نمیشود.

حلکننده پاسخ—آدرس IP—را میگیرد و آن را به یک پاسخ HTTPS جدید و رمزگذاریشده برمیگرداند. این بسته امن بهطور مستقیم به مرورگر شما برمیگردد و تنها مرورگر شما کلید باز کردن آن را دارد.

در اینجا دلیل اهمیت آن آمده است:

- عدم شنود: از ابتدا تا انتها، کل مکالمه خصوصی است. هیچکس در میانه نمیتواند ببیند که شما در حال رفتن به کجا هستید.

- یکپارچگی دادهها: رمزگذاری همچنین تضمین میکند که پاسخی که دریافت میکنید معتبر است و بهطور مخرب تغییر نکرده است تا شما را به یک وبسایت جعلی هدایت کند.

این نمودار تفاوت بین مسیر باز و آسیبپذیر یک درخواست DNS استاندارد و سفر امن و خصوصی که DoH فراهم میکند را نشان میدهد.

همانطور که میبینید، رویکرد "پاکت مهر و مومشده" DoH یک تغییر دهنده بازی کامل برای حریم خصوصی است.

در نهایت، مرورگر شما پاسخ رمزگذاریشده را دریافت میکند، آن را باز میکند و شما را به وبسایت متصل میکند. صفحه به همان سرعت همیشه بارگذاری میشود، اما ردپای دیجیتال شما در تمام مدت محافظت شده است. این لایه امنیتی به خوبی در کنار سایر ابزارهای حریم خصوصی کار میکند. برای یادگیری بیشتر، راهنمای ما را در مورد اینکه چگونه یک مدیر کوکی میتواند کنترل بیشتری به شما بدهد، بررسی کنید. این رمزگذاری انتها به انتها است که DoH را به یک گام بزرگ به جلو برای اینترنتی خصوصیتر تبدیل میکند.

مزایای واقعی استفاده از DoH چیست؟

تغییر به DNS بر روی HTTPS (DoH) بیشتر از یک تغییر جزئی در حریم خصوصی است. این به شما کنترل واقعی و عملی بر روی ردپای دیجیتالتان میدهد و فعالیت آنلاین شما را به شیوههایی ایمن میکند که سیستم DNS قدیمی هرگز برای آن طراحی نشده بود.

برنده واضح؟ این مانع از نگهداری یک گزارش مداوم از هر سایتی که بازدید میکنید توسط ارائهدهنده خدمات اینترنتی (ISP) شما میشود. پرسشهای استاندارد DNS به صورت متن ساده ارسال میشوند و تاریخچه مرور شما یک کتاب باز است. DoH آن جستجوها را رمزگذاری میکند و بهطور مؤثری آن کتاب را میبندد.

به آن به عنوان یک تونل خصوصی برای درخواستهای DNS خود فکر کنید. تنها شما و حلکننده DNS در طرف دیگر میدانید که به کجا میخواهید بروید.

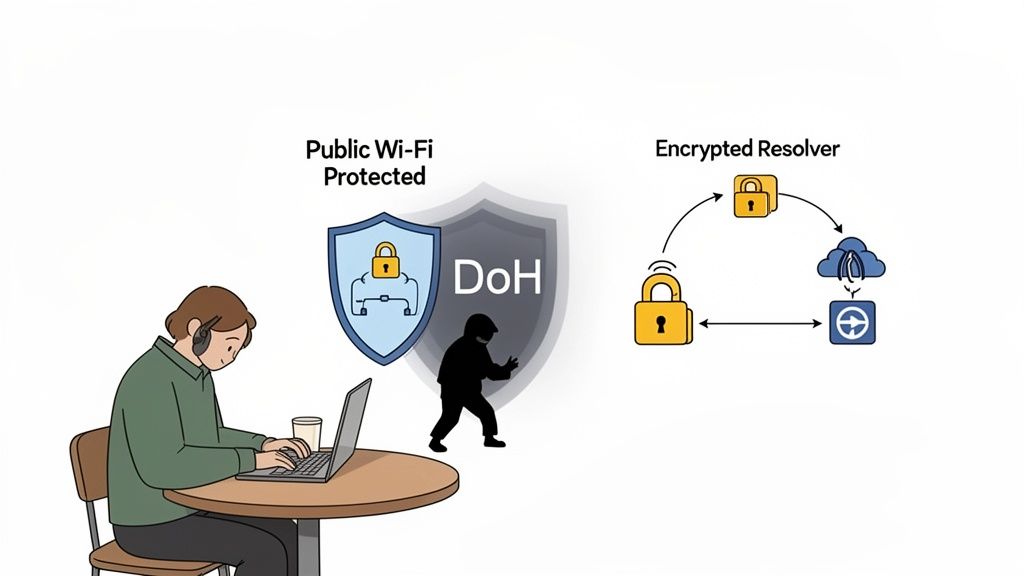

در نهایت، Wi-Fi عمومی ایمن

همه ما در آنجا بودهایم—اتصال به Wi-Fi رایگان در یک کافه، فرودگاه یا هتل. اما این شبکهها زمین بازی برای حملهکنندگان هستند که میتوانند به راحتی بر روی ترافیک بدون رمزگذاری شنود کنند. یک تاکتیک رایج حمله مرد در میانه (MITM) است.

اینگونه کار میکند: شما سعی میکنید به وبسایت بانک خود بروید. یک حملهکننده در همان شبکه درخواست DNS بدون رمزگذاری شما را رهگیری میکند و یک آدرس IP جعلی به شما میدهد و شما را به یک نسخه قانعکننده اما مخرب از سایت هدایت میکند. با DoH، این حمله بهطور کامل از هم میپاشد. درخواست DNS شما رمزگذاری شده و برای آنها غیرقابل خواندن است و اطمینان حاصل میکند که همیشه به وبسایت واقعی میرسید.

با رمزگذاری ترافیک DNS، DoH دفاع شما را در برابر تهدیدات رایج مانند جعل DNS و ربودن آن تقویت میکند و استفاده از Wi-Fi عمومی را بهطور قابل توجهی ایمنتر میکند.

این یک دفاع ساده و قدرتمند در برابر یک تهدید بسیار واقعی است که هر روز افراد را در اتصالات ناامن هدف قرار میدهد.

دور زدن سانسور و فیلترهای وب

DoH همچنین یک ابزار قدرتمند برای باز نگهداشتن اینترنت است. بسیاری از شرکتها، مدارس و حتی کشورهای کامل دسترسی به محتوا را با فیلتر کردن درخواستهای DNS مسدود میکنند. وقتی شما سعی میکنید به یک سایت محدود شده مراجعه کنید، سرور DNS آنها به سادگی آدرس IP صحیح را به شما نمیدهد.

زیرا DoH درخواستهای شما را مستقیماً به یک حلکننده که به آن اعتماد دارید ارسال میکند، به راحتی از اکثر فیلترهای DNS محلی عبور میکند. این بدان معناست که میتوانید به محتوایی دسترسی پیدا کنید که ممکن است در غیر این صورت مسدود شده باشد.

در اینجا جایی است که واقعاً تفاوت ایجاد میکند:

- دور زدن مسدودیتهای سطح ISP: برخی از ارائهدهندگان به دلایل تجاری یا سیاستی برخی وبسایتها را فیلتر میکنند. DoH شما را از آن دور میکند.

- غلبه بر محدودیتهای شبکه: اگر شبکه کار یا مدرسه شما وبسایتهایی را که برای تحقیق یا اخبار نیاز دارید مسدود کند، DoH میتواند اغلب دسترسی را بازگرداند.

- ترویج جریان آزاد اطلاعات: در مکانهایی که سانسور اینترنتی سنگینی وجود دارد، DoH میتواند یک ابزار ضروری برای دسترسی به وب جهانی و بدون فیلتر باشد.

این تغییر به شما قدرت میدهد تا تصمیم بگیرید چه چیزی را میتوانید به صورت آنلاین ببینید، به جای اینکه آن کنترل را به شبکهای که به آن متصل هستید واگذار کنید. طبق گفته ارائهدهنده امنیتی Quad9، این بخشی از یک روند بزرگتر است. آنها پیشبینی میکنند که تا 2025، خدمات DNS با اولویت حریم خصوصی به یک دفاع استاندارد در برابر تهدیداتی مانند فیشینگ که از DNS ضعیف و بدون رمزگذاری سوءاستفاده میکنند، تبدیل خواهد شد. شما میتوانید دلیل اهمیت DNS متمرکز بر حریم خصوصی را بررسی کنید تا ببینید این فناوری چقدر در حال اهمیت یافتن است.

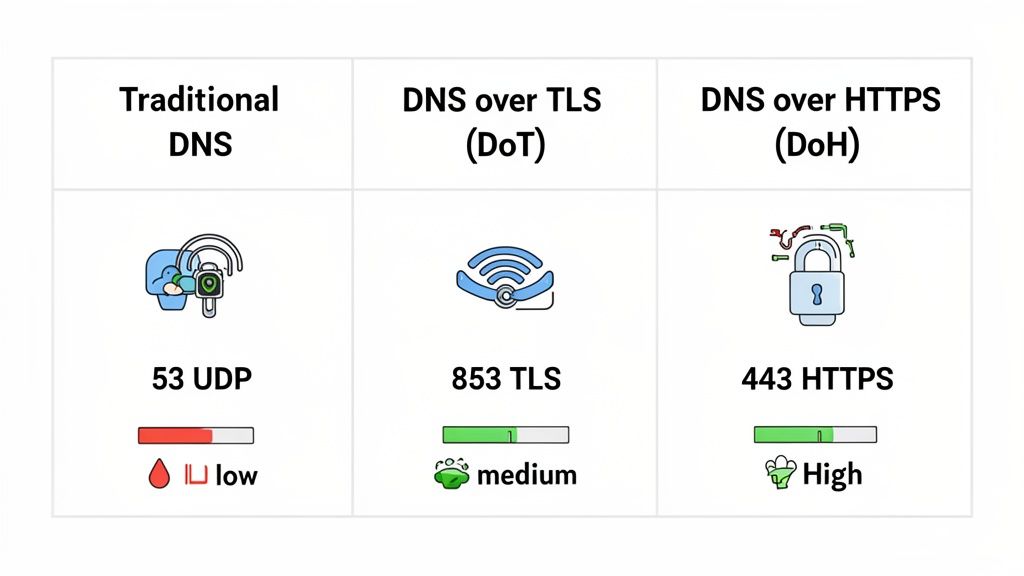

مقایسه DoH در مقابل DoT در مقابل DNS سنتی

در حالی که DNS بر روی HTTPS (DoH) توجه زیادی را برای افزایش حریم خصوصی آنلاین جلب میکند، این تنها گزینه در زمینه DNS رمزگذاریشده نیست. برای درک واقعی اینکه چرا DoH منحصر به فرد است، باید آن را در کنار خواهر بزرگترش، DNS بر روی TLS (DoT) و DNS کلاسیک و بدون رمزگذاری که اینترنت بر اساس آن ساخته شده است، قرار دهیم.

هر پروتکل امنیت و حریم خصوصی را به شیوهای متفاوت مدیریت میکند که منجر به برخی از مبادلات مهم میشود. انتخاب درست معمولاً به تعادل بین نیاز به رمزگذاری قوی و مدیریت شبکه و اینکه پروتکل چقدر به راحتی قابل پیادهسازی است بستگی دارد.

بیایید به بررسی تفاوتهای آنها بپردازیم و کشف کنیم که چرا مرورگرها و سیستمعاملهای مدرن به طور فزایندهای به سمت DoH گرایش پیدا کردهاند.

DNS بر روی TLS: رویکرد مستقیم به رمزگذاری

قبل از اینکه DoH به استاندارد جدید تبدیل شود، DNS بر روی TLS گزینه اصلی برای قفل کردن جستجوهای DNS بود. DoT با قرار دادن درخواستهای DNS شما در یک تونل امن از پروتکل امنیتی انتقال (TLS) کار میکند - همان رمزگذاری قدرتمند که وبسایتهای HTTPS را ایمن میکند.

تفاوت کلیدی این است که DoT بر روی یک پورت اختصاصی کار میکند: پورت 853. این رویکرد خط مستقیم کارآمد است و یک کانال امن فقط برای DNS ایجاد میکند. این اساساً به شبکه اعلام میکند، "سلام، من یک درخواست DNS رمزگذاریشده هستم!"

در حالی که این برای امنیت عالی است، اما همچنین نقطه ضعف آن است. زیرا از یک پورت منحصر به فرد استفاده میکند، مدیران شبکه میتوانند به راحتی ترافیک را در پورت 853 شناسایی و مسدود کنند تا قوانین فیلترینگ DNS محلی را اعمال کنند. این باعث میشود DoT انتخاب فوقالعادهای باشد اگر فقط به رمزگذاری نیاز دارید و مشکلی با شناسایی ترافیک DNS خود ندارید.

مزیت پنهانی DNS بر روی HTTPS

اینجاست که DoH از دیگران متمایز میشود. به جای یک پورت اختصاصی، DoH به طور هوشمندانه درخواستهای DNS را با ارسال آنها از طریق پورت 443 - همان پورتی که برای تمام ترافیک وب امن HTTPS استاندارد استفاده میشود - مخفی میکند.

این تغییر کوچک تأثیر بزرگی دارد.

زیرا ترافیک DoH دقیقاً شبیه دادههای رمزگذاریشده از بیشمار وبسایت و برنامههای دیگر به نظر میرسد، تقریباً غیرممکن است که یک ناظر شبکه بتواند فقط درخواستهای DNS شما را شناسایی و مسدود کند بدون اینکه اختلالات عمدهای در تمام مرور وب ایجاد کند.

این "پنهانکاری" سلاح مخفی DoH است. این نه تنها رمزگذاری را ارائه میدهد بلکه سطحی از پنهانکاری را نیز فراهم میکند که DoT نمیتواند با آن رقابت کند. این آن را به ابزاری فوقالعاده مؤثر برای دور زدن سانسور مبتنی بر DNS و سیاستهای شبکهای بیش از حد محدود تبدیل میکند. این دلیل اصلی است که مرورگرهایی مانند Chrome و Firefox آن را به عنوان روش DNS امن مورد علاقه خود قرار دادهاند. ابزارهای حریم خصوصی مانند افزونههای ShiftShift Domain Checker نیز به DoH متکی هستند تا جستجوهای دامنه شما را کاملاً خصوصی و دور از دید نگه دارند.

مقایسه رو در رو

برای روشن کردن همه چیز، بیایید به یک مقایسه عمیق بپردازیم. این جدول تفاوتهای عملی بین پروتکل قدیمی، جانشین رمزگذاریشده اولیهاش و استاندارد مدرن و پنهان را نشان میدهد.

مقایسه ویژگیهای دقیق پروتکلهای DNS

نگاهی عمیق به تفاوتهای فنی و عملی بین سه پروتکل اصلی DNS.

| ویژگی | DNS سنتی | DNS بر روی TLS (DoT) | DNS بر روی HTTPS (DoH) |

|---|---|---|---|

| رمزگذاری | هیچ (متن ساده) | رمزگذاری کامل TLS | رمزگذاری کامل HTTPS |

| پورت استفاده شده | پورت 53 | پورت 853 | پورت 443 |

| قابلیت مشاهده | کاملاً در معرض و آسان برای نظارت | رمزگذاری شده، اما به راحتی به عنوان ترافیک DNS شناسایی میشود | رمزگذاری شده و با ترافیک وب معمولی ترکیب میشود |

| حریم خصوصی | هر جستجوی دامنه را افشا میکند | در برابر بازرسی محتوا محافظت میکند | محتوا را محافظت کرده و درخواست خود را پنهان میکند |

| قابلیت مسدودسازی | به راحتی قابل مسدود یا تغییر مسیر است | نسبتاً آسان برای مسدود کردن بر اساس پورت | بسیار دشوار برای مسدود کردن بدون ایجاد اختلال گسترده |

| استفاده اصلی | زیرساخت اینترنت قدیمی | ایمنسازی DNS در شبکههای معتبر | افزایش حریم خصوصی کاربر و دور زدن سانسور |

در نهایت، هم DoH و هم DoT یک ارتقاء امنیتی بزرگ نسبت به DNS سنتی هستند. DoT یک کانال مستقیم و اختصاصی برای ایمنسازی جستجوهای شما ارائه میدهد. با این حال، توانایی هوشمندانه DoH برای ترکیب شدن با ترافیک وب روزمره به آن یک مزیت قدرتمند میدهد، به ویژه در شبکههایی با نظارت یا فیلترینگ سنگین، که آن را به انتخاب واضحی برای ابزارها و کاربران متمرکز بر حریم خصوصی تبدیل میکند.

درک انتقادات و تبادلات

در حالی که DNS بر روی HTTPS (DoH) یک پیروزی بزرگ برای حریم خصوصی فردی است، اما یک راهحل جادویی نیست. مانند هر فناوری جدیدی، با مجموعهای از چالشها و تبادلات خود همراه است. ضروری است که به تصویر کلی نگاه کنیم و نگرانیهای مشروعی که با افزایش محبوبیت DoH همراه بوده را درک کنیم.

یکی از بزرگترین استدلالها علیه آن، خطر متمرکز شدن DNS است. بیشتر مرورگرهای وب به طور پیشفرض درخواستهای DoH را به یک دایره کوچک از ارائهدهندگان بزرگ مانند Google، Cloudflare و Quad9 هدایت میکنند. با وجود اینکه این شرکتها سیاستهای حریم خصوصی قوی دارند، این تنظیم به طور مؤثری دفترچه آدرس اینترنت را در دستان چند غول شرکتی قرار میدهد.

این فقط یک مشکل را با مشکل دیگر عوض میکند. به جای اینکه ارائهدهنده خدمات اینترنت محلی شما (ISP) نگاهی به عادات مرور شما داشته باشد، این دیدگاه اکنون به یک غول فناوری دیگر منتقل میشود. برای هر کسی که از ردیابی دادههای شرکتی ناراحت است، این یک نگرانی قابل توجه است.

معضل مدیریت شبکه

برای افرادی که شبکهها را مدیریت میکنند—چه در یک شرکت، یک مدرسه، یا حتی یک خانه با کنترلهای والدین—DoH میتواند یک سردرد بزرگ باشد. آنها مدتهاست که به نظارت بر ترافیک DNS برای حفظ امنیت شبکههای خود تکیه کردهاند.

این نوع نظارت برای:

- اجرای سیاستهای امنیتی: مسدود کردن ترافیک به دامنههای شناخته شده برای بدافزار، کلاهبرداریهای فیشینگ و مراکز فرماندهی باتنت.

- فیلتر کردن محتوا: جلوگیری از دسترسی به محتوای نامناسب یا بزرگسالان در مکانهایی مانند مدارس و خانهها.

- رعایت مقررات: اطمینان از اینکه فعالیتهای شبکه با الزامات قانونی یا صنعتی خاص مطابقت دارد.

DoH اساساً از تمام این محافظتهای سنتی مبتنی بر DNS عبور میکند. زیرا پرسشهای DNS رمزگذاری شده و شبیه به ترافیک وب HTTPS معمولی به نظر میرسند، آنها بهطور کامل برای اکثر فایروالها و دستگاههای فیلترکننده نامرئی میشوند. این میتواند دفاعهای یک شبکه را تضعیف کرده و در سیاستهای امنیتی بهدقت طراحی شده، حفرههایی ایجاد کند.

منازعه اصلی در اینجا یک کشمکش کلاسیک است: حریم خصوصی کاربر فردی در مقابل کنترل متمرکز شبکه. ویژگیای که به یک کاربر قدرت میدهد تا از سانسور دوری کند، همچنین به یک کارمند اجازه میدهد تا فیلترهای امنیتی حیاتی را دور بزند.

این موضوع بحث داغی را در صنعت به وجود آورده است. متخصصان امنیتی اشاره میکنند که DoH، با وجود نیتهای خوبش، میتواند ابزارهایی را که برای محافظت از ما طراحی شدهاند، کور کند. ما حتی شاهد بودهایم که بدافزارها شروع به استفاده از DoH برای پنهان کردن ارتباطات خود کردهاند، که شناسایی و متوقف کردن آنها را بسیار دشوارتر میکند.

یافتن یک رویکرد متعادل

این بحث بهطور کلی نشان میدهد که DoH یک راهحل یکسان برای همه نیست. برای یک فردی که از یک شبکه Wi-Fi عمومی مشکوک در یک کافه استفاده میکند، مزایای آن کاملاً واضح است. خطر اینکه کسی به فعالیت شما نگاه کند، بالاست و DoH یک لایه حیاتی از حفاظت را اضافه میکند.

اما در یک محیط مدیریت شده مانند یک دفتر شرکتی یا یک مدرسه، محاسبه متفاوت است. در اینجا، نیاز به امنیت سراسری شبکه و فیلتر کردن محتوا اغلب بر افزایش حریم خصوصی ناشی از DNS رمزگذاری شده اولویت دارد. به همین دلیل است که بسیاری از سازمانها تصمیم میگیرند DoH را در شبکههای خود مسدود کنند و تمام درخواستهای DNS را به سرورهای نظارت شده خود بازگردانند.

در نهایت، درک واقعی اینکه DNS بر روی HTTPS چیست به معنای دیدن هم قدرت و هم دامهای آن است. این یک ابزار فوقالعاده برای تقویت حریم خصوصی شخصی است، اما نحوه و جایی که از آن استفاده میشود نیاز به تفکر دقیق دارد. برای مدیران شبکه، سازگاری با دنیای DoH به معنای تکامل استراتژیهای امنیتی و یافتن راههای جدید برای محافظت از کاربران خود بدون تکیه بر نظارت قدیمی DNS است.

چگونه DNS بر روی HTTPS را فعال و آزمایش کنیم

فعال کردن DNS بر روی HTTPS بسیار آسانتر از آن چیزی است که فکر میکنید. بیشتر مرورگرها و سیستمعاملهایی که هر روز استفاده میکنیم، پشتیبانی از DoH را بهطور پیشفرض دارند، به این معنی که میتوانید با چند کلیک ساده، لایهای جدی از حریم خصوصی را به مرور خود اضافه کنید.

این راهنما شما را در فعالسازی DoH در رایجترین پلتفرمها راهنمایی میکند. پس از اینکه آن را تنظیم کردید، نحوه بررسی سریع اینکه آیا ترافیک DNS شما واقعاً رمزگذاری شده و از دید خارج نگه داشته شده است را پوشش خواهیم داد.

فعالسازی DoH در مرورگر وب شما

برای اکثر ما، سادهترین راه برای شروع با DoH، فعال کردن آن بهطور مستقیم در داخل مرورگر وب است. این رویکرد عالی است زیرا تمام جستجوهای دامنهای که مرورگر شما انجام میدهد را رمزگذاری میکند، بدون توجه به تنظیمات اصلی شبکه کامپیوتر شما.

گوگل کروم

- بر روی آیکون منوی سه نقطهای در گوشه بالا سمت راست کلیک کرده و به تنظیمات بروید.

- از آنجا، به حریم خصوصی و امنیت بروید و سپس بر روی امنیت کلیک کنید.

- به پایین بروید تا به بخش "پیشرفته" برسید و گزینه استفاده از DNS امن را پیدا کنید.

- آن را فعال کنید. بهطور پیشفرض، کروم سعی میکند از سرویس ارائهدهنده اینترنت فعلی شما استفاده کند اگر از DoH پشتیبانی کند. برای حریم خصوصی بهتر، پیشنهاد میکنم گزینه "با" را انتخاب کرده و یک ارائهدهنده خاص مانند Cloudflare (1.1.1.1) یا گوگل (DNS عمومی) را انتخاب کنید.

موزیلا فایرفاکس

- بر روی منوی سه خطی "همبرگری" در گوشه بالا سمت راست کلیک کرده و تنظیمات را انتخاب کنید.

- در پنل عمومی بمانید، به پایین بروید تا به تنظیمات شبکه برسید و بر روی دکمه تنظیمات... کلیک کنید.

- در پنجره جدیدی که باز میشود، به پایین بروید و کادر فعالسازی DNS بر روی HTTPS را علامت بزنید.

- سپس میتوانید یک ارائهدهنده را از لیست انتخاب کنید یا اگر یک مورد دلخواه دارید، آن را وارد کنید.

فعالسازی DoH در مرورگر شما یک پیروزی سریع برای حریم خصوصی است. این کار اکثریت فعالیتهای وب شما را بدون نیاز به تغییرات عمیق فنی در سیستمعامل شما ایمن میکند.

فعالسازی DoH در سیستمعامل شما

اگر میخواهید از محافظتی فراتر از مرورگر وب خود و پوشش سایر برنامهها برخوردار شوید، میتوانید DoH را در سطح سیستمعامل فعال کنید. مهم است بدانید که در حالی که این یک ویژگی استاندارد در ویندوز 11 است، هرگز بهطور رسمی به ویندوز 10 نرسید.

ویندوز 11

- تنظیمات را باز کنید و به شبکه و اینترنت بروید.

- اتصالی که استفاده میکنید را انتخاب کنید، چه Wi-Fi و چه اترنت.

- بر روی خصوصیات سختافزاری کلیک کنید.

- به دنبال اختصاص سرور DNS بگردید و بر روی دکمه ویرایش کنار آن کلیک کنید.

- تنظیم را از "خودکار (DHCP)" به دستی تغییر دهید.

- IPv4 را روشن کرده و آدرسهای IP ارائهدهنده DoH خود را وارد کنید (برای Cloudflare، این

1.1.1.1و1.0.0.1است). - حالا، در منوی کشویی رمزگذاری DNS ترجیحی، فقط رمزگذاری شده (DNS بر روی HTTPS) را انتخاب کنید. بر روی ذخیره کلیک کنید و کار شما تمام است.

چگونه تأیید کنیم که DoH کار میکند

پس از فعالسازی DoH، ایده خوبی است که مطمئن شوید واقعاً در حال اجرا است. یک بررسی سریع به شما آرامش خاطر میدهد که درخواستهای DNS شما بهدرستی رمزگذاری شدهاند.

یک ابزار عالی برای این کار، بررسی امنیت تجربه مرور Cloudflare است. فقط صفحه را بارگذاری کنید و بهطور خودکار چند آزمایش بر روی اتصال شما انجام میدهد. آنچه شما به آن اهمیت میدهید "DNS امن" است—یک علامت تیک سبز به این معنی است که جستجوهای شما از طریق یک کانال رمزگذاری شده ارسال میشوند.

اگر چراغ سبز را دریافت کردید، همه چیز آماده است. اگر نه، به عقب برگردید و تنظیمات خود را دوباره بررسی کنید یا شاید یک ارائهدهنده DoH دیگر را امتحان کنید. به یاد داشته باشید که یک اتصال کند گاهی اوقات میتواند بر نتایج آزمایش تأثیر بگذارد؛ میتوانید در راهنمای اختصاصی ما بیشتر در مورد آزمایش سرعت اینترنت بهطور دقیق بیاموزید.

سؤالات متداول درباره DNS بر روی HTTPS

با افزایش استفاده از DNS بر روی HTTPS، چند سؤال رایج همیشه به نظر میرسد. رسیدن به عمق این سؤالات به شما کمک میکند تا بفهمید DoH واقعاً در کجای ابزار حریم خصوصی شما قرار دارد و چه انتظاری باید داشته باشید زمانی که آن را فعال میکنید. بیایید به رایجترین آنها بپردازیم.

آیا استفاده از DoH سرعت اتصال اینترنت من را کاهش میدهد؟

در بیشتر موارد، خیر. تأثیر DoH بر سرعت مرور شما معمولاً آنقدر کوچک است که هرگز متوجه آن نخواهید شد. در حالی که افزودن رمزگذاری بهطور فنی مقداری بار اضافی به هر درخواست DNS اضافه میکند، کامپیوترها و شبکههای مدرن آنقدر سریع هستند که بدون هیچ زحمتی آن را مدیریت میکنند.

در برخی موارد، حتی ممکن است یک افزایش سرعت مشاهده کنید. اگر سرورهای DNS پیشفرض ارائهدهنده اینترنت شما کند هستند، تغییر به یک سرویس DoH با عملکرد بالا از یک ارائهدهنده مانند Cloudflare یا گوگل میتواند واقعاً باعث شود وبسایتها سریعتر بارگذاری شوند. هر گونه تأخیر جزئی ناشی از رمزگذاری، قیمت کمی برای ارتقاء بزرگ حریم خصوصی و امنیت است.

نتیجهگیری: برای اکثر مردم، تفاوت عملکرد ناچیز است. امنیتی که از DNS رمزگذاری شده به دست میآورید، ارزشش را دارد.

آیا DoH جایگزین کامل VPN است؟

اصلاً. DoH و شبکه خصوصی مجازی (VPN) را بهعنوان دو ابزار مختلف در نظر بگیرید که بهخوبی با هم کار میکنند. آنها بخشهای مختلف، اما بهیکاندازه مهمی از معمای حریم خصوصی آنلاین را حل میکنند.

در اینجا یک روش ساده برای نگاه کردن به کارهایشان آورده شده است:

- DNS over HTTPS (DoH): این فقط جستجوی DNS را رمزگذاری میکند—زمانی که مرورگر شما از آدرس IP یک وبسایت درخواست میکند. این کار از دیدن سایتهایی که سعی دارید به آنها مراجعه کنید، توسط شنودگران جلوگیری میکند.

- شبکه خصوصی مجازی (VPN): این تمام ترافیک اینترنتی شما را رمزگذاری کرده و آدرس IP واقعی شما را از وبسایتهایی که به آنها متصل میشوید، پنهان میکند. این یک سپر حریم خصوصی بسیار جامعتر برای هر چیزی است که بهصورت آنلاین انجام میدهید.

یک تشبیه ممکن است کمک کند: DoH مانند قرار دادن آدرس مقصد شما در یک پاکت خصوصی و مهر و موم شده است. از طرف دیگر، VPN مانند قرار دادن کل ماشین شما در یک کامیون قفل شده و بدون علامت برای رسیدن به آنجا است. برای بهترین حفاظت، واقعاً میخواهید هر دو را استفاده کنید.

آیا کارفرمای من میتواند مرورگری من را ببیند اگر از DoH استفاده کنم؟

حتی با فعال بودن DoH، نباید فرض کنید که در یک شبکه مدیریت شده شرکت یا مدرسه نامرئی هستید. در حالی که این کار کنجکاویهای عادی را بسیار سختتر میکند، اما یک گلوله جادویی در برابر نظارت شبکهای اختصاصی نیست.

کارفرمای شما راههای دیگری برای دیدن آنچه در حال وقوع است دارد. حتی اگر جستجوهای DNS شما پنهان باشد، یک مدیر شبکه باهوش میتواند با نگاه کردن به آدرسهای IP مقصدی که به آنها متصل میشوید، ایده خوبی از فعالیت شما به دست آورد. مهمتر از همه، بسیاری از دستگاههای صادر شده توسط کار، نرمافزارهای نظارتی را مستقیماً روی آنها نصب دارند که همه چیزهایی را که قبل از اینکه DoH وارد عمل شود، انجام میدهید، میبیند. DoH یک قدم عالی برای حریم خصوصی است، اما سیستمهای نظارتی خود شرکت را دور نمیزند.

آیا آمادهاید تا مرورگری خود را ایمن کنید و جریان کار خود را ساده کنید؟ اکوسیستم ShiftShift Extensions مجموعهای از ابزارهای قدرتمند را درست در داخل مرورگر شما ارائه میدهد، از جمله یک Domain Checker که از DNS-over-HTTPS برای جستجوهای خصوصی استفاده میکند. با دانلود ShiftShift Extensions امروز کنترل زندگی دیجیتال خود را با یک پالت فرمان واحد و یکپارچه به دست آورید.