Les 10 meilleures pratiques pour la sécurité des mots de passe en 2026

Découvrez les 10 meilleures pratiques pour la sécurité des mots de passe en 2026. Apprenez à créer des mots de passe forts, à utiliser l'authentification multi-facteurs (MFA) et à protéger vos comptes contre les menaces modernes.

Extensions recommandées

À une époque où notre empreinte numérique englobe tout, des données financières aux communications personnelles, le mot de passe reste la première ligne de défense. Pourtant, des habitudes courantes comme la réutilisation des identifiants sur plusieurs sites et la dépendance à des phrases facilement devinables créent des vulnérabilités significatives. Les conseils standards semblent souvent obsolètes et ne parviennent pas à traiter les menaces sophistiquées et automatisées qui définissent la cybersécurité moderne. Ce guide est conçu pour aller au-delà des conseils génériques, offrant un récapitulatif complet des meilleures pratiques pour la sécurité des mots de passe qui sont pertinentes aujourd'hui.

Nous allons explorer les stratégies essentielles pour sécuriser votre vie numérique. Cela inclut non seulement les mécanismes de création de mots de passe véritablement forts et uniques, mais aussi les pratiques essentielles pour les gérer efficacement. Vous apprendrez comment mettre en œuvre correctement l'authentification multi-facteurs (MFA), tirer parti de la puissance des gestionnaires de mots de passe, et reconnaître et éviter les menaces courantes telles que le phishing et le credential stuffing. De plus, nous explorerons comment surveiller proactivement vos comptes pour détecter des signes de compromission et établir des méthodes de récupération sécurisées.

Tout au long de cette liste, nous fournirons des exemples pratiques et des détails d'implémentation spécifiques. Nous mettrons également en lumière comment des outils de navigateur innovants, tels que la suite des Extensions ShiftShift, peuvent simplifier et automatiser ces mesures de sécurité. En intégrant des outils comme un générateur de mots de passe sécurisé et un traitement local uniquement, vous pouvez transformer une sécurité robuste d'une corvée complexe en une partie fluide et intuitive de votre routine numérique quotidienne. Ce guide vous équipe des connaissances et des flux de travail nécessaires pour construire une posture de sécurité résiliente, protégeant vos informations sensibles contre l'accès non autorisé.

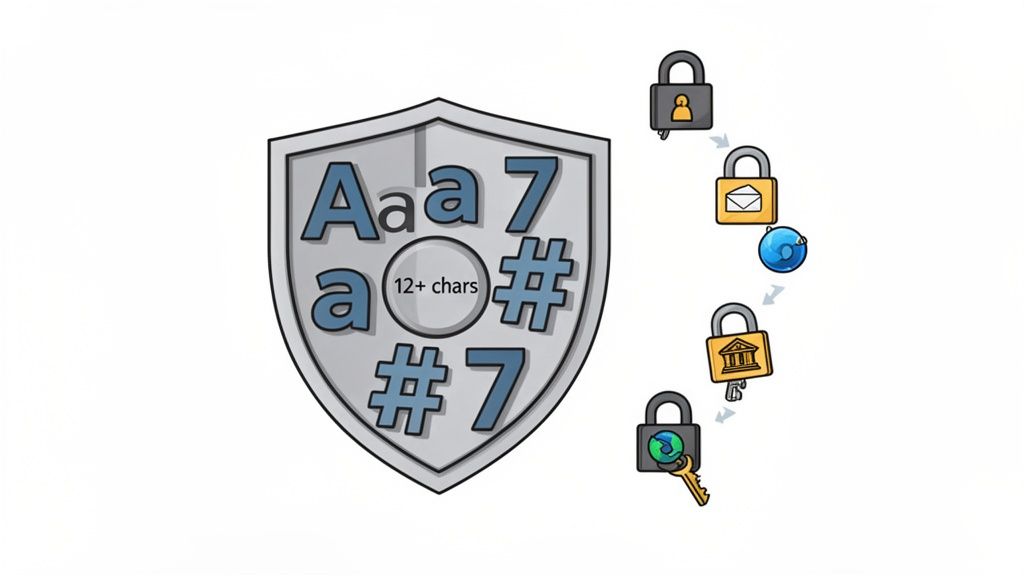

1. Utilisez des mots de passe forts et uniques pour chaque compte

Créer un mot de passe distinct et complexe pour chaque compte en ligne est la pratique fondamentale de toutes les meilleures pratiques pour la sécurité des mots de passe. Un mot de passe fort agit comme la première ligne de défense, combinant des lettres majuscules, des lettres minuscules, des chiffres et des caractères spéciaux dans une séquence aléatoire. Cette complexité rend exponentiellement plus difficile pour les attaquants de deviner ou de craquer en utilisant des méthodes automatisées comme les attaques par force brute et par dictionnaire.

L'aspect "unique" est tout aussi crucial. Utiliser le même mot de passe sur plusieurs services crée une vulnérabilité massive. Si un service est compromis, les attaquants peuvent utiliser les identifiants divulgués pour accéder à tous vos autres comptes dans ce qu'on appelle une attaque par credential stuffing. La recherche de Microsoft souligne ce risque, rapportant que 99,9 % des comptes compromis qu'ils suivent proviennent de mots de passe faibles ou réutilisés.

Comment mettre en œuvre cette pratique

L'objectif est de créer des mots de passe qui sont à la fois difficiles à deviner pour les machines et, idéalement, gérables pour vous (bien qu'un gestionnaire de mots de passe soit recommandé).

- Augmenter la longueur plutôt que la complexité : Bien que la complexité soit importante, la longueur est un facteur plus significatif dans la force du mot de passe. Un mot de passe plus long, même simple, prend beaucoup plus de temps à craquer qu'un court et complexe. Visez un minimum de 12-16 caractères pour les comptes importants.

- Utilisez des phrases de passe : Au lieu de caractères aléatoires, créez une phrase mémorable et modifiez-la. Par exemple, "Le café rend ma matinée géniale !" peut devenir

C0ffeeM@kesMyM0rn1ngGr8!. C'est plus facile à retenir mais reste très sécurisé. - Tirez parti d'un générateur de mots de passe : La méthode la plus sécurisée est d'utiliser un outil qui crée des mots de passe aléatoires cryptographiquement sécurisés. Cela élimine le biais humain et garantit une entropie maximale. Pour une option fiable et pratique, vous pouvez en savoir plus sur la génération de mots de passe forts et aléatoires avec l'outil de ShiftShift.

Pour les utilisateurs des Extensions ShiftShift, qui peuvent accéder à des données sensibles du navigateur, le respect de ce principe est non négociable. Cela protège non seulement vos comptes individuels mais aussi le hub central de votre activité numérique contre l'accès non autorisé.

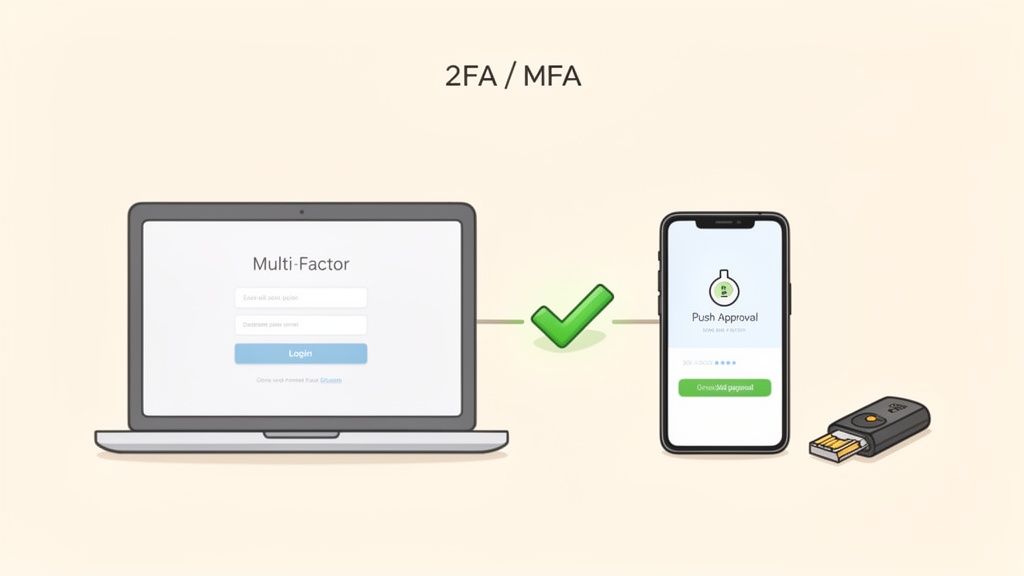

2. Mettez en œuvre l'authentification multi-facteurs (MFA)

Au-delà des mots de passe forts, la mise en œuvre de l'authentification multi-facteurs (MFA) ajoute une couche de défense critique. La MFA exige que vous fournissiez deux facteurs de vérification ou plus pour accéder à une ressource, comme quelque chose que vous savez (votre mot de passe), quelque chose que vous avez (votre téléphone ou une clé de sécurité) et quelque chose que vous êtes (une empreinte digitale). Cette approche en couches signifie que même si un attaquant vole votre mot de passe, il ne peut toujours pas accéder à votre compte sans le facteur supplémentaire.

L'efficacité de la MFA est bien documentée. Les données de Microsoft montrent qu'elle bloque plus de 99,9 % des attaques de compromission de compte, et Google a rapporté zéro prise de contrôle de compte réussie par phishing contre des utilisateurs avec des clés de sécurité. Cette pratique de sécurité n'est plus optionnelle ; c'est la norme de l'industrie pour protéger tout compte sensible, des services bancaires et des emails aux services cloud et aux plateformes de développement comme GitHub.

Comment mettre en œuvre cette pratique

Une mise en œuvre appropriée maximise les avantages de sécurité de la MFA tout en minimisant les frictions. La clé est de choisir les bonnes méthodes et de les gérer de manière sécurisée.

- Priorisez les facteurs plus forts : Bien que toute MFA soit meilleure que rien, toutes les méthodes ne sont pas égales. Les clés de sécurité matérielles (par exemple, YubiKey, Titan) offrent le plus haut niveau de protection contre le phishing. Les applications d'authentification comme Authy ou Google Authenticator sont un pas en avant significatif par rapport aux SMS, qui sont vulnérables aux attaques par échange de SIM.

- Activez d'abord sur l'email : Votre compte email principal est souvent la clé pour réinitialiser les mots de passe de tous vos autres services. Le sécuriser en premier est une étape cruciale. Pour une plongée plus profonde dans ce sujet, envisagez de consulter un guide sur l'authentification multi-facteurs pour la sécurité des emails.

- Stockez en toute sécurité les codes de sauvegarde : Lorsque vous configurez la MFA, vous recevrez des codes de sauvegarde à utiliser si vous perdez votre appareil principal.

- Stockez ces codes dans un endroit sécurisé et chiffré comme un gestionnaire de mots de passe, mais séparément du mot de passe du compte lui-même.

Pour les utilisateurs de ShiftShift Extensions, activer l'authentification multi-facteurs (MFA) sur vos comptes principaux (comme votre compte Google ou Microsoft lié au navigateur) est essentiel. Cela fournit une protection robuste, garantissant que le hub central contrôlant vos extensions de navigateur et leurs données reste exclusivement le vôtre.

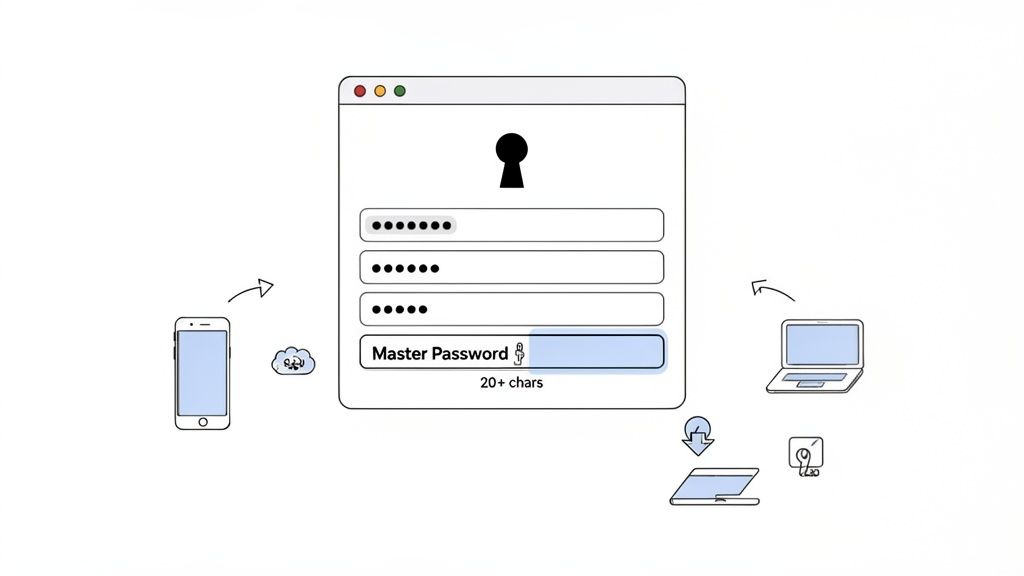

3. Utilisez un Gestionnaire de Mots de Passe Réputé

Utiliser des mots de passe forts et uniques pour chaque compte est un principe fondamental de la sécurité des mots de passe, mais la mémoire humaine ne peut pas suivre. Un gestionnaire de mots de passe résout ce problème en générant, stockant et remplissant automatiquement les identifiants de manière sécurisée. Ces outils agissent comme un coffre-fort numérique chiffré, vous obligeant à ne retenir qu'un seul mot de passe maître fort pour accéder à tous les autres, résolvant ainsi efficacement le conflit entre sécurité et commodité.

Cette approche est une infrastructure essentielle pour la vie numérique moderne, en particulier pour les développeurs et les professionnels de la technologie qui gèrent des dizaines, voire des centaines de comptes à travers différents services et environnements. Au lieu de compter sur des méthodes peu sécurisées comme les feuilles de calcul ou le stockage basé sur le navigateur, un gestionnaire de mots de passe dédié utilise un chiffrement robuste et sans connaissance pour protéger vos données. Cela signifie même que le fournisseur ne peut pas accéder à vos identifiants stockés.

Comment Mettre en Œuvre Cette Pratique

Choisir et configurer correctement un gestionnaire de mots de passe est crucial pour établir une base numérique sécurisée.

- Sélectionnez un Fournisseur de Confiance : Recherchez des gestionnaires ayant une forte réputation et des pratiques de sécurité transparentes. Les options vont des choix open-source comme Bitwarden, des solutions de niveau entreprise comme 1Password, aux alternatives locales et hors ligne comme KeePass.

- Créez un Mot de Passe Maître Incassable : C'est le mot de passe le plus important que vous ayez. Faites-en une phrase de passe longue de plus de 20 caractères qui soit unique et n'ait jamais été utilisée ailleurs.

- Activez l'Authentification Multi-Facteurs (MFA) : Sécurisez votre coffre-fort en exigeant une seconde étape de vérification, comme une application d'authentification ou une clé de sécurité physique, avant d'accorder l'accès. Cela ajoute une couche de protection essentielle.

- Utilisez le Générateur Intégré : Laissez le gestionnaire de mots de passe créer des mots de passe aléatoires sur le plan cryptographique pour tous les nouveaux comptes. Cela élimine le biais humain et garantit une force maximale, une fonctionnalité intégrée directement dans des outils comme le Générateur de Mots de Passe de ShiftShift.

Une fois que vous avez choisi un gestionnaire de mots de passe, familiarisez-vous avec les meilleures pratiques des gestionnaires de mots de passe pour maximiser ses avantages en matière de sécurité. Auditez régulièrement votre coffre-fort pour détecter les mots de passe faibles, réutilisés ou anciens et mettez-les à jour rapidement.

4. Activez la Vérification en Deux Étapes sur les Comptes Email

Votre compte email est la clé maîtresse de votre vie numérique. C'est le hub central pour les liens de réinitialisation de mot de passe, les notifications de sécurité et les communications sensibles. Le sécuriser avec plus qu'un simple mot de passe est l'une des meilleures pratiques à fort impact pour la sécurité des mots de passe que vous pouvez adopter. Activer la vérification en deux étapes (2SV), également connue sous le nom d'authentification à deux facteurs (2FA), ajoute une seconde couche de défense cruciale, garantissant que même si votre mot de passe est volé, votre compte reste inaccessible.

Cette méthode nécessite une seconde information en plus de votre mot de passe pour accorder l'accès. Cela pourrait être un code d'une application d'authentification, une clé de sécurité physique, ou une invite envoyée à votre appareil de confiance. Pour des cibles de grande valeur comme votre compte Gmail ou Microsoft principal, qui peut être utilisé pour réinitialiser les mots de passe de presque tous vos autres services, mettre en œuvre 2SV neutralise efficacement la menace d'une simple fuite de mot de passe.

Comment Mettre en Œuvre Cette Pratique

Configurer 2SV est un processus simple qui améliore considérablement la sécurité. L'objectif est de rendre impossible pour un attaquant de se connecter sans accès physique à l'un de vos appareils.

- Priorisez les Applications d'Authentification par Rapport aux SMS : Bien que la 2SV basée sur SMS soit mieux que rien, elle est vulnérable aux attaques de transfert de SIM. Utilisez une application de mot de passe à usage unique basé sur le temps (TOTP) comme Google Authenticator ou Authy pour une méthode de vérification plus sécurisée. Les principaux fournisseurs comme Google et Microsoft soutiennent fortement cela.

- Enregistrez des Méthodes de Sauvegarde : Configurez toujours plus d'une méthode de vérification. Enregistrez un numéro de téléphone de secours et générez un ensemble de codes de récupération à usage unique. Stockez ces codes dans un endroit sécurisé et chiffré, séparément de votre gestionnaire de mots de passe, comme un fichier chiffré ou un coffre-fort physique.

- Testez Votre Processus de Récupération : Avant d'en avoir désespérément besoin, testez vos méthodes de 2SV et de récupération. Assurez-vous que votre numéro de téléphone de secours fonctionne et que vous savez où se trouvent vos codes de récupération. Mettez à jour ces informations chaque année ou chaque fois que vous changez d'appareil pour éviter d'être bloqué hors de votre propre compte.

5. Mettez Régulièrement à Jour et Corrigez les Logiciels

Une sécurité efficace des mots de passe s'étend au-delà du mot de passe lui-même ; elle repose sur l'intégrité du logiciel qui gère vos identifiants. Mettre régulièrement à jour et corriger vos logiciels est une pratique essentielle, mais souvent négligée, pour la sécurité des mots de passe. Les vulnérabilités dans les systèmes d'exploitation, les navigateurs et les applications peuvent être exploitées par des attaquants pour voler des identifiants stockés, enregistrer des frappes ou contourner complètement les mesures d'authentification.

Les mises à jour logicielles contiennent souvent des correctifs de sécurité cruciaux qui ferment ces failles connues avant qu'elles ne puissent être largement exploitées. La vulnérabilité infâme Log4Shell en 2021, par exemple, a affecté des millions d'applications et a permis aux attaquants d'exécuter du code à distance, soulignant comment une seule faille non corrigée peut avoir des conséquences catastrophiques. Garder vos logiciels à jour garantit que vous êtes protégé contre les menaces récemment découvertes.

Comment Mettre en Œuvre Cette Pratique

Intégrer les mises à jour logicielles dans votre routine est une habitude de sécurité simple mais puissante. L'objectif est de minimiser la fenêtre d'opportunité pour les attaquants d'exploiter des vulnérabilités connues.

- Activez les Mises à Jour Automatiques : C'est le moyen le plus efficace de rester protégé. Configurez vos systèmes d'exploitation (comme Windows et macOS) et vos applications principales pour installer les mises à jour automatiquement. Les navigateurs modernes comme Chrome et Firefox sont conçus pour se mettre à jour silencieusement en arrière-plan, une fonctionnalité clé pour maintenir la sécurité.

- Vérifiez Régulièrement les Extensions de Navigateur : Les extensions fonctionnent dans le contexte de sécurité de votre navigateur et peuvent avoir des privilèges significatifs. Vérifiez manuellement les mises à jour de vos extensions chaque semaine en visitant la page de gestion des extensions de votre navigateur (par exemple,

chrome://extensions). - Prioriser les mises à jour du système d'exploitation : Votre système d'exploitation est la base de la sécurité de votre appareil. Accordez une attention immédiate aux notifications de mises à jour de sécurité de votre fournisseur de système d'exploitation et installez-les dès que possible. Ces mises à jour traitent souvent des menaces au niveau du système qui pourraient compromettre toutes les applications de votre appareil.

Pour les utilisateurs des extensions ShiftShift, il est primordial de maintenir un navigateur à jour. Étant donné que l'extension fonctionne dans l'environnement de Chrome, sa sécurité est directement liée à l'intégrité du navigateur. Un navigateur mis à jour garantit que le bac à sable sécurisé dans lequel ShiftShift opère reste intact, protégeant vos activités et données dans le navigateur.

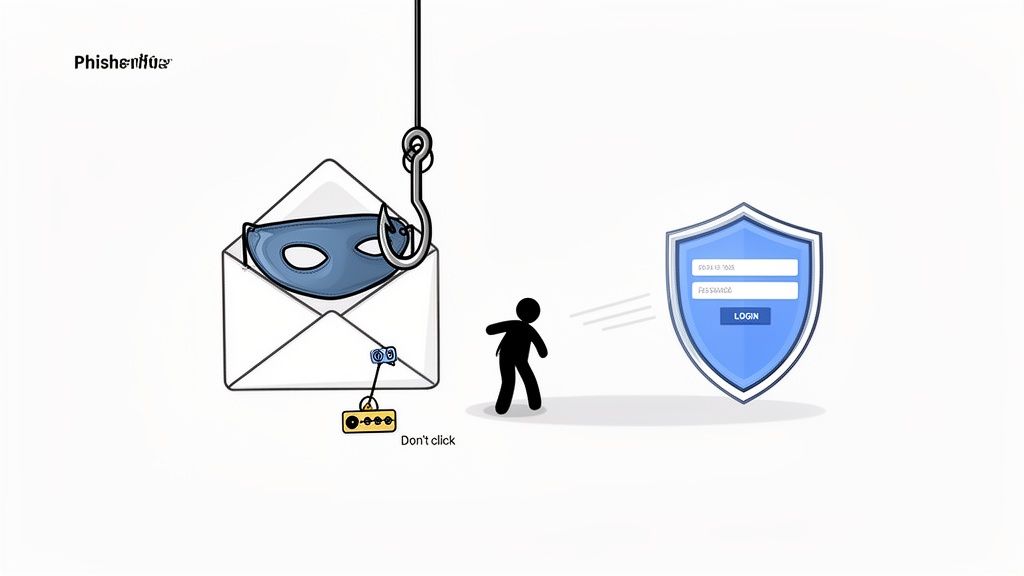

6. Éviter les attaques de phishing et d'ingénierie sociale

Les attaques de phishing et l'ingénierie sociale sont des menaces insidieuses qui contournent les défenses techniques en ciblant l'élément humain. Au lieu d'essayer de déchiffrer un mot de passe fort, les attaquants vous manipulent pour que vous le leur donniez de votre plein gré. Ces stratagèmes utilisent souvent un langage urgent ou séduisant pour créer un sentiment de panique ou d'opportunité, vous trompant ainsi pour cliquer sur des liens malveillants ou divulguer des informations d'identification sensibles. Même le mot de passe le plus robuste et l'authentification multi-facteurs peuvent devenir inutiles face à une escroquerie de phishing convaincante.

La prévalence de cette tactique est stupéfiante. Des recherches d'IBM révèlent que l'erreur humaine est un facteur dans la grande majorité des violations de données, soulignant l'efficacité de ces manipulations psychologiques. Les campagnes de spear-phishing réussies contre de grandes entreprises technologiques et les escroqueries de "fraude au PDG" coûtant des milliards chaque année prouvent que personne n'est à l'abri. Par conséquent, cultiver un scepticisme sain est l'une des meilleures pratiques les plus critiques pour la sécurité des mots de passe.

Comment mettre en œuvre cette pratique

La clé pour se défendre contre ces attaques est la sensibilisation et une approche constante et prudente des communications non sollicitées. Développer une habitude de vérification peut neutraliser la menace avant qu'elle ne s'intensifie.

- Scruter les expéditeurs et les liens : Vérifiez toujours l'adresse email complète de l'expéditeur, pas seulement le nom affiché. Avant de cliquer sur un lien, survolez-le avec votre souris pour prévisualiser l'URL de destination réelle afin de vous assurer qu'elle correspond au domaine légitime.

- Naviguer directement vers les sites web : Au lieu de cliquer sur un lien dans un email vous demandant de vous connecter, ouvrez votre navigateur et tapez manuellement l'adresse du site web. Cela évite complètement le risque d'être dirigé vers une page de connexion falsifiée.

- Se méfier de l'urgence : Les attaquants créent un sentiment d'urgence pour vous inciter à agir sans réfléchir. Soyez immédiatement suspicieux de tout message exigeant une action immédiate, menaçant de fermer un compte, ou offrant une récompense trop belle pour être vraie.

- Vérifier par un canal séparé : Si vous recevez une demande suspecte d'un collègue ou d'un service, contactez-les par un moyen de communication connu et séparé (comme un appel téléphonique ou un nouveau message) pour confirmer sa légitimité.

- Utiliser les fonctionnalités de sécurité du navigateur : Les navigateurs modernes fournissent des indicateurs de sécurité clairs, tels que l'icône de cadenas pour HTTPS. Vous pouvez également améliorer votre sécurité en utilisant DNS chiffré, et vous pouvez en apprendre davantage sur la façon dont DNS sur HTTPS renforce votre confidentialité et protège contre certaines attaques.

7. Surveiller les comptes pour les notifications de violation et les activités suspectes

Même le mot de passe le plus solide peut être compromis si le service qui le détient subit une violation de données. La surveillance proactive est une couche de défense essentielle, vous permettant de réagir rapidement lorsque vos identifiants sont exposés. Cette pratique consiste à vérifier régulièrement vos comptes dans les violations connues et à surveiller l'activité de votre compte pour détecter tout signe d'accès non autorisé.

Cette vigilance transforme votre posture de sécurité d'une approche passive à une approche active. Au lieu d'attendre une notification indiquant que votre compte a été utilisé de manière abusive, vous pouvez identifier l'exposition initiale et agir immédiatement, par exemple en changeant votre mot de passe, avant qu'un dommage significatif ne se produise. C'est un élément clé d'une stratégie globale de sécurité des mots de passe.

Comment mettre en œuvre cette pratique

Une surveillance efficace combine des outils automatisés avec des vérifications manuelles sur vos comptes les plus critiques. L'objectif est de créer un système qui vous alerte sur les menaces potentielles dès qu'elles sont découvertes.

- Utilisez des services de notification de violation : Vérifiez régulièrement vos adresses e-mail par rapport aux bases de données de violations connues. Des services comme "Have I Been Pwned" de Troy Hunt sont inestimables pour cela. De nombreux gestionnaires de mots de passe modernes intègrent également cette fonctionnalité, vous alertant automatiquement si un mot de passe que vous avez enregistré est apparu dans une fuite de données.

- Activez les alertes de connexion et de sécurité : Configurez vos comptes importants (comme l'e-mail, la banque et les réseaux sociaux) pour vous envoyer une alerte par e-mail ou par message texte pour les nouvelles connexions ou les activités suspectes. Cela fournit une notification en temps réel d'un accès non autorisé potentiel.

- Examinez les journaux d'activité des comptes : Vérifiez périodiquement l'historique des connexions et les journaux d'activité récents pour vos comptes e-mail et financiers principaux. Recherchez des appareils, des emplacements ou des heures d'accès non reconnus. Si vous trouvez quelque chose de suspect, révoquez immédiatement l'accès pour cet appareil et changez votre mot de passe.

- Faites confiance à vos outils : Lorsque vous utilisez des extensions de navigateur comme ShiftShift qui gèrent diverses tâches localement, la sécurité de vos données est primordiale. Étant donné que ces outils fonctionnent dans votre navigateur, il est essentiel de s'assurer qu'aucune activité non autorisée ne se produit. Vous pouvez en savoir plus sur la manière dont ShiftShift priorise les données des utilisateurs en consultant sa politique de confidentialité complète.

8. Sécuriser les méthodes de récupération de mot de passe et les codes de sauvegarde

Même le mot de passe le plus solide n'est d'aucune utilité si vous êtes verrouillé hors de votre propre compte. Les mécanismes de récupération de mot de passe, tels que les e-mails de sauvegarde, les numéros de téléphone et les codes de sauvegarde pour l'authentification multi-facteurs (MFA), sont votre bouée de sauvetage lorsque l'authentification principale échoue. Cependant, ces solutions de secours sont souvent le maillon le plus faible de votre chaîne de sécurité, offrant une porte dérobée aux attaquants pour réinitialiser votre mot de passe et prendre le contrôle de votre compte.

Sécuriser ces méthodes de récupération est un élément critique d'une stratégie globale de sécurité des mots de passe. Si un attaquant compromet votre e-mail de récupération, il peut initier une réinitialisation de mot de passe pour tout compte qui y est lié, contournant votre mot de passe complexe et la MFA. De même, des codes de sauvegarde volés pour des services comme Google ou GitHub accordent un accès immédiat, rendant votre appareil d'authentification à deux facteurs principal inutile.

Comment mettre en œuvre cette pratique

L'objectif est de traiter vos méthodes de récupération avec le même niveau de sécurité que vos identifiants principaux, en veillant à ce qu'elles ne puissent pas être facilement compromises ou manipulées socialement.

- Sécurisez et isolez les canaux de récupération : Utilisez une adresse e-mail dédiée pour la récupération de compte qui n'est pas connue publiquement ou utilisée pour la correspondance générale. Lorsque vous définissez des questions de sécurité, fournissez de fausses réponses mémorables. Par exemple, le "nom de votre premier animal de compagnie" pourrait être un mot aléatoire et sans rapport que vous seul connaissez.

- Stockez les codes de sauvegarde en toute sécurité : Lorsque un service comme Google vous fournit des codes de sauvegarde pour la vérification en deux étapes, ne les stockez pas dans le même gestionnaire de mots de passe que votre mot de passe principal. Imprimez-les et conservez-les dans un endroit physiquement sécurisé, comme un coffre-fort, ou stockez-les dans un fichier numérique chiffré séparé de votre coffre principal.

- Examinez et testez régulièrement : Au moins une fois par an, examinez les numéros de téléphone de récupération et les adresses e-mail associées à vos comptes critiques. Assurez-vous qu'ils sont à jour et toujours sous votre contrôle. Il est également judicieux de tester périodiquement le processus de récupération afin d'en être familier avant qu'une urgence ne se produise.

En renforçant vos options de récupération de compte, vous fermez un vecteur d'attaque commun et souvent exploité. Cela garantit que la seule personne qui peut retrouver l'accès à vos comptes verrouillés, c'est vous, renforçant ainsi l'intégrité globale de votre identité numérique.

9. Pratiquer une hygiène de mot de passe sécurisée : ne jamais partager ni réutiliser les mots de passe

Une bonne hygiène de mot de passe implique les habitudes quotidiennes de gestion de vos identifiants. C'est un élément central de la sécurité des mots de passe, axé sur la prévention des comportements qui compromettent même les mots de passe les plus forts. Les deux règles les plus critiques de l'hygiène des mots de passe sont de ne jamais partager votre mot de passe avec quiconque et de ne jamais le réutiliser sur différents services. Partager un mot de passe, même avec un collègue de confiance, crée une faille de sécurité immédiate, car vous perdez le contrôle sur qui le connaît et comment il est stocké.

Réutiliser des mots de passe est une pratique tout aussi dangereuse. Cela crée un effet domino où une seule violation de données sur un service peut compromettre tous vos autres comptes. Les attaquants utilisent spécifiquement les identifiants divulgués d'une violation pour lancer des attaques de remplissage d'identifiants contre d'autres plateformes populaires, pariant que les utilisateurs ont recyclé leurs mots de passe. Respecter ces principes d'hygiène est fondamental pour maintenir une posture de sécurité résiliente.

Comment mettre en œuvre cette pratique

Une bonne hygiène de mot de passe consiste à établir des habitudes sécurisées et à utiliser les bons outils pour faciliter le maintien de ces habitudes. L'objectif est de traiter chaque mot de passe comme une clé unique et confidentielle.

- Utilisez la fonction de partage d'un gestionnaire de mots de passe : Si vous devez accorder à quelqu'un l'accès à un compte, n'envoyez jamais le mot de passe directement par e-mail ou messagerie. Utilisez plutôt la fonctionnalité de partage sécurisée intégrée d'un gestionnaire de mots de passe réputé, qui permet un accès contrôlé et révocable sans exposer le mot de passe brut.

- Implémentez le SSO (Single Sign-On) : Pour les environnements d'équipe, le SSO est la norme d'or. Il permet aux utilisateurs d'accéder à plusieurs applications avec un seul ensemble d'identifiants, géré par un fournisseur d'identité central. Cela élimine complètement le besoin de mots de passe partagés, comme le montrent les meilleures pratiques AWS IAM, qui imposent des comptes utilisateurs individuels plutôt que des identifiants racine partagés.

- Ne jamais écrire les mots de passe physiquement : Évitez de stocker des mots de passe sur des post-it, dans des carnets ou sur des tableaux blancs. Ceux-ci peuvent être facilement perdus, volés ou photographiés, contournant complètement les mesures de sécurité numériques.

- Évitez de stocker des mots de passe dans des emplacements numériques non sécurisés : Ne sauvegardez pas de mots de passe dans des fichiers texte non chiffrés, des feuilles de calcul ou l'autocomplétion du navigateur sur des ordinateurs partagés ou publics. Ces méthodes offrent peu ou pas de protection contre les logiciels malveillants ou l'accès physique non autorisé.

Pour les équipes et les individus, en particulier ceux qui traitent des données sensibles comme les développeurs et les ingénieurs QA utilisant les Extensions ShiftShift, pratiquer une hygiène stricte des mots de passe n'est pas seulement une recommandation ; c'est une nécessité. Cela garantit que vos mots de passe forts, soigneusement élaborés, restent une défense robuste plutôt qu'un point de défaillance unique.

10. Éduquer les utilisateurs et établir des politiques de sécurité des mots de passe

Les efforts individuels en matière de sécurité des mots de passe sont amplifiés lorsqu'ils sont soutenus par une forte culture organisationnelle et des directives claires. Établir des politiques formelles de mots de passe et éduquer les utilisateurs sur les menaces actuelles transforme la sécurité d'une corvée personnelle en une responsabilité partagée et collective. Cette pratique est cruciale car un seul compte compromis peut créer une violation de la sécurité qui affecte l'ensemble d'une organisation.

Des politiques solides, combinées à une formation continue, créent une posture de sécurité résiliente. Lorsque les utilisateurs comprennent le "pourquoi" derrière les règles, comme le risque de phishing ou de stuffing de crédentiels, ils sont beaucoup plus susceptibles de se conformer et de devenir des défenseurs proactifs des données de l'entreprise. Cette approche est imposée par des normes de conformité telles que SOC 2 et PCI-DSS, qui reconnaissent que la technologie seule est insuffisante sans utilisateurs éduqués.

Comment mettre en œuvre cette pratique

L'objectif est de créer des politiques à la fois efficaces et conviviales, encourageant l'adoption plutôt que les solutions de contournement. Cela implique une approche équilibrée consistant à établir des règles claires, à fournir une éducation et à fournir les bons outils.

- Établir une politique claire et moderne : Créez une politique de mot de passe facile à comprendre. Les conseils modernes, comme ceux du NIST, privilégient la longueur à la complexité forcée. Un bon point de départ est d'exiger un minimum de 12 caractères, de mandater l'utilisation de l'authentification multi-facteurs et d'interdire la réutilisation des mots de passe.

- Réaliser des formations régulières en sécurité : Mettez en œuvre une formation de sensibilisation à la sécurité trimestrielle ou semestrielle. Couvrez les menaces courantes telles que le phishing, l'ingénierie sociale et les dangers d'utiliser des mots de passe faibles. Utilisez des exemples réels et anonymisés d'incidents de sécurité pour illustrer l'impact.

- Fournir des outils de soutien, pas seulement des règles : Les politiques les plus efficaces sont habilitantes, pas seulement restrictives. Au lieu de simplement dicter des règles, donnez aux utilisateurs les moyens de suivre les meilleures pratiques en matière de sécurité des mots de passe en leur fournissant des outils approuvés comme des gestionnaires de mots de passe d'entreprise et des générateurs de mots de passe. Cela leur facilite le respect des meilleures pratiques en matière de sécurité des mots de passe sans friction.

- Favoriser une culture de sécurité positive : Encouragez une culture où le signalement des problèmes de sécurité potentiels est simple et récompensé. Célébrez les employés qui font preuve d'un comportement conscient en matière de sécurité. Lorsque la sécurité est perçue comme un objectif collectif plutôt qu'une mesure punitive, l'ensemble de l'organisation devient plus sûr.

Comparaison des 10 meilleures pratiques de sécurité des mots de passe

| Pratique | 🔄 Complexité de mise en œuvre | ⚡ Exigences en ressources | ⭐ Efficacité attendue | 📊 Résultats typiques / Impact | 💡 Cas d'utilisation idéaux / Conseils |

|---|---|---|---|---|---|

| Utiliser des mots de passe forts et uniques pour chaque compte | Moyenne — nécessite de la discipline pour créer des entrées uniques | Faible — générateur de mots de passe recommandé | ⭐⭐⭐ — réduit considérablement le risque de réutilisation | Limite le rayon d'impact d'une violation ; empêche le credential stuffing | Utiliser pour tous les comptes ; préférer 12–16+ caractères ; utiliser un générateur |

| Mettre en œuvre l'authentification multi-facteurs (MFA) | Moyenne — configuration par compte et planification de sauvegarde | Modérée — applications d'authentification, clés matérielles, appareils | ⭐⭐⭐⭐ — bloque la plupart des prises de contrôle de compte | Réduit considérablement l'accès non autorisé ; aide à la conformité | Critique pour les comptes admin/email/cloud ; préférer les clés matérielles pour les valeurs élevées |

| Utiliser un gestionnaire de mots de passe réputé | Faible–Moyenne — configuration initiale et gestion du mot de passe principal | Modérée — application de gestion, abonnement possible, synchronisation des appareils | ⭐⭐⭐ — permet des mots de passe forts et uniques à grande échelle | Réduit la réutilisation, offre des alertes de violation et un partage sécurisé | Idéal pour les individus et les équipes ; activer la MFA sur le gestionnaire |

| Activer la vérification en deux étapes sur les comptes email | Faible — suivre les instructions du fournisseur | Faible — application d'authentification ou téléphone de secours | ⭐⭐⭐⭐ — sécurise le canal de récupération principal | Protège la récupération de compte ; empêche la prise de contrôle de compte en masse | Activer sur tous les emails principaux ; utiliser l'application/matériel plutôt que SMS |

| Mettre à jour et corriger régulièrement les logiciels | Faible — activer les mises à jour automatiques et les vérifications de routine | Faible — réseau stable, supervision admin | ⭐⭐⭐ — empêche l'exploitation des failles connues | Réduit le risque de malware/keylogger ; maintient la sécurité du navigateur/extension | Activer les mises à jour automatiques ; vérifier régulièrement les extensions et le système d'exploitation |

| Éviter les attaques de phishing et d'ingénierie sociale | Moyenne — formation continue et vigilance des utilisateurs | Faible — matériel de formation, tests simulés | ⭐⭐⭐ — essentiel contre les attaques ciblant les humains | Moins d'incidents de phishing réussis ; culture de sécurité renforcée | Former les utilisateurs, survoler les liens, vérifier les expéditeurs, réaliser des simulations |

| Surveiller les comptes pour les notifications de violation et les activités suspectes | Faible–Moyenne — s'abonner et examiner régulièrement les alertes | Faible — services de violation, alertes du gestionnaire de mots de passe | ⭐⭐⭐ — permet une détection et une réponse rapides | Confinement précoce ; changements proactifs de crédentiels après des violations | Vérifier HIBP mensuellement, activer les alertes du gestionnaire, examiner l'activité de connexion |

| Sécuriser les méthodes de récupération de mot de passe et les codes de secours | Moyenne — configurer plusieurs récupérations et stockage sécurisé | Faible–Modérée — stockage chiffré ou coffre-fort physique | ⭐⭐⭐ — empêche la récupération non autorisée et les verrouillages | Processus de récupération fiables ; moins d'escalades de support | Stocker les codes de secours hors ligne/chiffrés ; enregistrer plusieurs contacts |

| Pratiquer une hygiène de mot de passe sécurisée : ne jamais partager ou réutiliser les mots de passe | Moyenne — respect des politiques et changement culturel | Faible — politiques + gestionnaire de mots de passe / outils SSO | ⭐⭐⭐ — limite le risque interne et le rayon d'impact | Responsabilité améliorée ; incidents de partage de crédentiels réduits | Utiliser le partage du gestionnaire de mots de passe ou SSO ; interdire le partage en texte clair |

| Éduquer les utilisateurs et établir des politiques de sécurité des mots de passe | Élevée — conception de politiques, formation, application | Modérée–Élevée — programmes de formation, outils de surveillance | ⭐⭐⭐ — maintient les meilleures pratiques à l'échelle de l'organisation | Comportement cohérent, conformité, réponse plus rapide aux violations | Fournir des outils (gestionnaires/générateurs), formation régulière, politiques claires |

De la pratique à l'habitude : intégrer la sécurité dans votre routine quotidienne

Naviguer dans le monde numérique nécessite plus que de savoir quoi faire ; cela exige une action cohérente et consciente. Nous avons exploré les dix piliers d'une sécurité robuste des mots de passe, du principe fondamental de créer des identifiants forts et uniques pour chaque compte à la mise en œuvre stratégique de l'authentification multi-facteurs (MFA) et à l'adoption de gestionnaires de mots de passe sécurisés. Nous avons examiné l'élément humain, reconnaissant les dangers du phishing et de l'ingénierie sociale, ainsi que la nécessité organisationnelle de politiques de sécurité claires. Le parcours à travers ces meilleures pratiques pour la sécurité des mots de passe révèle une vérité claire : votre sécurité numérique n'est pas un produit que vous achetez, mais un processus que vous cultivez.

Le défi principal est de transformer cette connaissance d'une liste de pratiques en un ensemble d'habitudes ancrées et naturelles. Le volume d'avis peut sembler écrasant, mais le progrès se fait par des changements incrémentaux et à fort impact. L'objectif n'est pas d'atteindre la perfection du jour au lendemain, mais de construire progressivement une posture défensive plus forte.

Votre plan d'action immédiat : trois étapes pour un vous plus sécurisé

Pour faire cette transition de la théorie à la réalité, concentrez-vous sur les actions qui offrent le plus grand gain en sécurité pour le moindre effort initial. Considérez cela comme votre plan "commencer maintenant" :

- Sécurisez votre hub numérique : Votre compte email principal est la clé de votre royaume numérique. Si vous ne faites rien d'autre aujourd'hui, activez la MFA ou la vérification en deux étapes sur ce compte. Cette action unique crée une barrière redoutable contre l'accès non autorisé, protégeant les liens de réinitialisation et les notifications pour d'innombrables autres services.

- Adoptez un coffre-fort centralisé : Choisissez et installez un gestionnaire de mots de passe réputé. Ne vous inquiétez pas de migrer chaque compte en une seule fois. Commencez par ajouter de nouveaux comptes au fur et à mesure que vous les créez et déplacez progressivement vos connexions les plus critiques, telles que les comptes bancaires, les réseaux sociaux et les outils de travail principaux. C'est la première étape pour éliminer définitivement la réutilisation des mots de passe.

- Générez, ne créez pas : Arrêtez d'essayer d'inventer des mots de passe complexes vous-même. Les humains sont notoirement mauvais pour créer de la véritable randomité. Au lieu de cela, commencez à utiliser un générateur de mots de passe pour tous les nouveaux comptes et pour tous les mots de passe existants que vous mettez à jour. Cela garantit que vos identifiants répondent aux normes les plus élevées de complexité et d'entropie sans aucun effort mental.

Insight clé : Le chemin vers une sécurité solide ne consiste pas en une refonte massive unique. Il s'agit d'une série de choix petits, cohérents et intelligents qui s'accumulent au fil du temps, construisant une défense résiliente et adaptative contre les menaces évolutives.

Au-delà des bases : Cultiver un état d'esprit de sécurité

Une fois ces habitudes fondamentales en place, les principes plus larges que nous avons discutés deviendront plus faciles à intégrer. Vous deviendrez naturellement plus sceptique face aux e-mails non sollicités, reconnaissant les caractéristiques des tentatives de phishing. Mettre à jour régulièrement votre logiciel deviendra une tâche routinière, et non une interruption ennuyeuse. Vous réfléchirez de manière critique aux méthodes de récupération que vous définissez pour vos comptes, optant pour des codes de sauvegarde sécurisés et pré-générés plutôt que pour des questions de sécurité facilement devinables.

Maîtriser ces meilleures pratiques pour la sécurité des mots de passe est plus qu'une simple protection des données ; il s'agit de reprendre le contrôle et la tranquillité d'esprit. Il s'agit de s'assurer que vos informations personnelles, vos actifs financiers et votre identité numérique restent les vôtres et uniquement les vôtres. En transformant ces pratiques en habitudes quotidiennes, vous ne réagissez pas seulement aux menaces ; vous construisez proactivement une vie numérique qui est résiliente par conception. L'effort que vous investissez aujourd'hui est un investissement direct dans votre sécurité future et votre bien-être numérique.

Prêt à transformer les meilleures pratiques en habitudes sans effort ? ShiftShift Extensions fournit les outils essentiels dans le navigateur dont vous avez besoin, y compris un puissant générateur de mots de passe pour créer des identifiants incassables à la volée. Rationalisez votre flux de travail de sécurité et améliorez votre productivité en téléchargeant la boîte à outils tout-en-un depuis ShiftShift Extensions dès aujourd'hui.