As 10 Melhores Práticas para a Segurança de Senhas em 2026

Descubra as 10 melhores práticas para a segurança de palavras-passe em 2026. Aprenda a criar palavras-passe fortes, a utilizar MFA e a proteger as suas contas contra ameaças modernas.

Extensões Recomendadas

Num era em que a nossa pegada digital abrange tudo, desde dados financeiros a comunicações pessoais, a palavra-passe continua a ser a primeira linha de defesa. No entanto, hábitos comuns como reutilizar credenciais em vários sites e confiar em frases facilmente adivinháveis criam vulnerabilidades significativas. O conselho padrão muitas vezes parece desatualizado e não aborda as ameaças sofisticadas e automatizadas que definem a cibersegurança moderna. Este guia foi concebido para ir além de dicas genéricas, oferecendo uma compilação abrangente de melhores práticas para a segurança de palavras-passe que são relevantes hoje.

Vamos explorar as estratégias críticas para proteger a sua vida digital. Isso inclui não apenas os mecanismos para criar palavras-passe verdadeiramente fortes e únicas, mas também as práticas essenciais para as gerir de forma eficaz. Você aprenderá como implementar corretamente a Autenticação de Múltiplos Fatores (MFA), aproveitar o poder dos gestores de palavras-passe e reconhecer e evitar ameaças prevalentes como phishing e credential stuffing. Além disso, vamos explorar como monitorizar proativamente as suas contas em busca de sinais de comprometimento e estabelecer métodos de recuperação seguros.

Ao longo desta lista, forneceremos exemplos práticos e detalhes específicos de implementação. Também destacaremos como ferramentas inovadoras de navegador, como a suíte de Extensões ShiftShift, podem simplificar e automatizar estas medidas de segurança. Ao integrar ferramentas como um Gerador de Palavras-Passe seguro e processamento apenas local, você pode transformar a segurança robusta de uma tarefa complexa em uma parte fluida e intuitiva da sua rotina digital diária. Este guia equipa-o com o conhecimento e os fluxos de trabalho necessários para construir uma postura de segurança resiliente, protegendo a sua informação sensível de acessos não autorizados.

1. Use Palavras-Passe Fortes e Únicas para Cada Conta

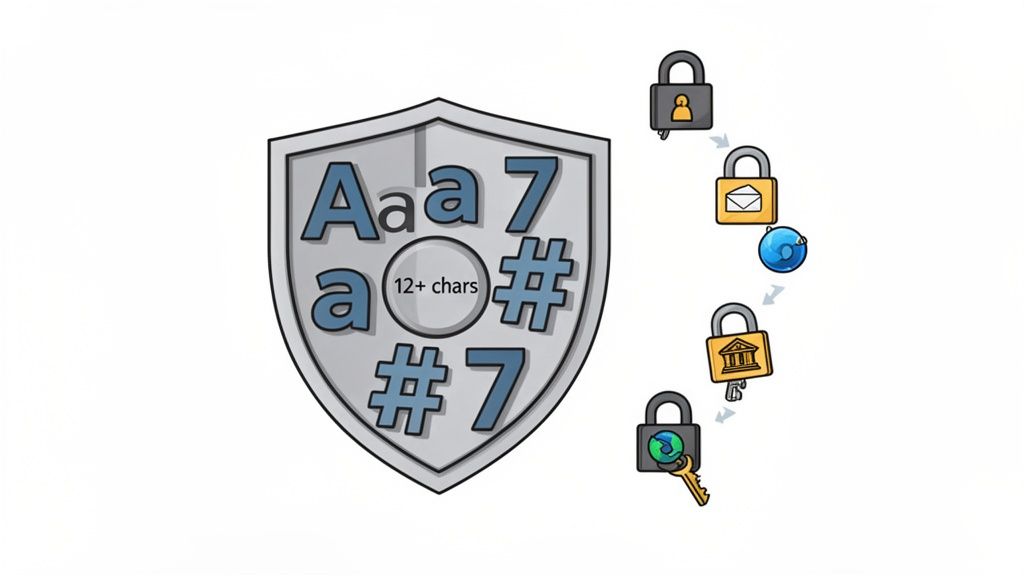

Criar uma palavra-passe distinta e complexa para cada conta online é a prática mais fundamental de todas para a segurança de palavras-passe. Uma palavra-passe forte atua como a primeira linha de defesa, combinando letras maiúsculas, letras minúsculas, números e caracteres especiais numa sequência aleatória. Esta complexidade torna exponencialmente mais difícil para os atacantes adivinharem ou quebrarem usando métodos automatizados como ataques de força bruta e dicionário.

O aspecto "único" é igualmente crucial. Usar a mesma palavra-passe em vários serviços cria uma vulnerabilidade massiva. Se um serviço for comprometido, os atacantes podem usar as credenciais vazadas para aceder a todas as suas outras contas, num ataque conhecido como credential stuffing. A pesquisa da Microsoft sublinha este risco, relatando que 99,9% das contas comprometidas que monitorizam provêm de palavras-passe fracas ou reutilizadas.

Como Implementar Esta Prática

O objetivo é criar palavras-passe que sejam difíceis para máquinas adivinharem e, idealmente, geríveis para você (embora um gestor de palavras-passe seja recomendado).

- Aumente o Comprimento em vez da Complexidade: Embora a complexidade seja importante, o comprimento é um fator mais significativo na força da palavra-passe. Uma palavra-passe mais longa, mesmo que simples, leva muito mais tempo a ser quebrada do que uma curta e complexa. Tente ter um mínimo de 12-16 caracteres para contas importantes.

- Use Frases-Passe: Em vez de caracteres aleatórios, crie uma frase memorável e modifique-a. Por exemplo, "O café torna a minha manhã ótima!" pode tornar-se

C0ffeeM@kesMyM0rn1ngGr8!. Isto é mais fácil de lembrar, mas ainda assim altamente seguro. - Aproveite um Gerador de Palavras-Passe: O método mais seguro é usar uma ferramenta que cria palavras-passe aleatórias criptograficamente seguras. Isso elimina o viés humano e garante a máxima entropia. Para uma opção fiável e conveniente, você pode saber mais sobre como gerar palavras-passe fortes e aleatórias com a ferramenta da ShiftShift.

Para utilizadores das Extensões ShiftShift, que podem aceder a dados sensíveis do navegador, aderir a este princípio é inegociável. Isso protege não apenas as suas contas individuais, mas o centro da sua atividade digital de acessos não autorizados.

2. Implemente a Autenticação de Múltiplos Fatores (MFA)

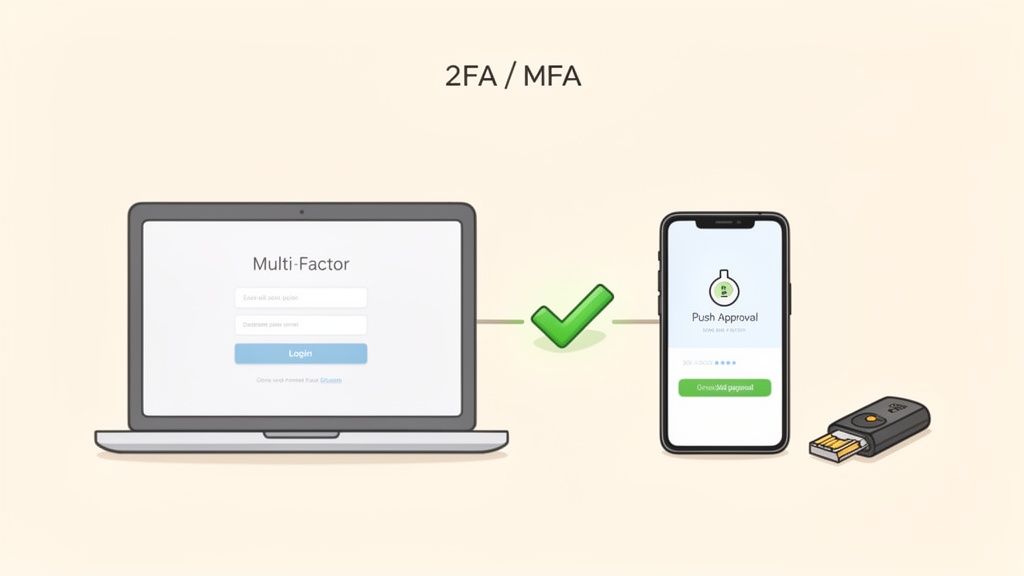

Além de palavras-passe fortes, implementar a Autenticação de Múltiplos Fatores (MFA) adiciona uma camada crítica de defesa. A MFA exige que você forneça dois ou mais fatores de verificação para obter acesso a um recurso, como algo que você sabe (sua palavra-passe), algo que você tem (seu telefone ou uma chave de segurança) e algo que você é (uma impressão digital). Esta abordagem em camadas significa que, mesmo que um atacante roube sua palavra-passe, ele ainda não pode acessar sua conta sem o fator adicional.

A eficácia da MFA está bem documentada. Os dados da Microsoft mostram que ela bloqueia mais de 99,9% dos ataques de comprometimento de contas, e o Google relatou zero transferências de conta bem-sucedidas de phishing contra utilizadores com chaves de segurança. Esta prática de segurança não é mais opcional; é o padrão da indústria para proteger qualquer conta sensível, desde serviços bancários e de e-mail até serviços em nuvem e plataformas de desenvolvimento como o GitHub.

Como Implementar Esta Prática

A implementação adequada maximiza os benefícios de segurança da MFA enquanto minimiza a fricção. A chave é escolher os métodos certos e gerenciá-los de forma segura.

- Priorize Fatores Mais Fortes: Embora qualquer MFA seja melhor do que nenhuma, nem todos os métodos são iguais. Chaves de segurança de hardware (por exemplo, YubiKey, Titan) oferecem o mais alto nível de proteção contra phishing. Aplicativos autenticadores como Authy ou Google Authenticator são um passo significativo acima do SMS, que é vulnerável a ataques de troca de SIM.

- Ative Primeiro no E-mail: Sua conta de e-mail principal é frequentemente a chave para redefinir palavras-passe para todos os seus outros serviços. Proteger primeiro é um passo crucial. Para uma análise mais profunda sobre isso, considere consultar um guia sobre Autenticação de Múltiplos Fatores para segurança de e-mail.

- Armazene Códigos de Backup de Forma Segura: Quando você configura a MFA, receberá códigos de backup para usar se perder seu dispositivo principal.

- Armazene estes códigos num local seguro e encriptado, como um gestor de palavras-passe, mas separado da própria palavra-passe da conta.

Para utilizadores de ShiftShift Extensions, ativar a MFA nas suas contas principais (como a sua conta Google ou Microsoft ligada ao navegador) é essencial. Isso fornece uma proteção robusta, garantindo que o centro de controlo das suas extensões de navegador e dos seus dados permaneça exclusivamente seu.

3. Utilize um Gestor de Palavras-Passe Reputável

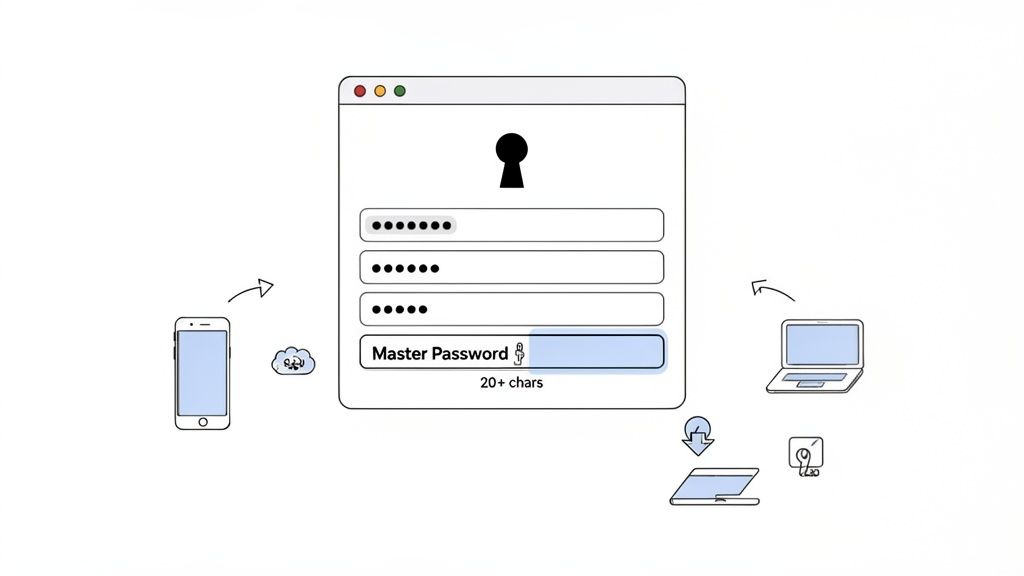

Utilizar palavras-passe fortes e únicas para cada conta é um princípio fundamental da segurança das palavras-passe, mas a memória humana não consegue acompanhar. Um gestor de palavras-passe resolve este problema, gerando, armazenando e preenchendo automaticamente credenciais de forma segura. Estas ferramentas funcionam como um cofre digital encriptado, exigindo que você se lembre apenas de uma única palavra-passe mestra forte para aceder a todas as outras, resolvendo efetivamente o conflito entre segurança e conveniência.

Esta abordagem é uma infraestrutura essencial para a vida digital moderna, especialmente para desenvolvedores e profissionais de tecnologia que gerem dezenas ou até centenas de contas em diferentes serviços e ambientes. Em vez de depender de métodos inseguros como folhas de cálculo ou armazenamento baseado em navegador, um gestor de palavras-passe dedicado utiliza uma encriptação robusta e de conhecimento zero para proteger os seus dados. Isso significa que até mesmo o fornecedor não pode aceder às suas credenciais armazenadas.

Como Implementar Esta Prática

Escolher e configurar corretamente um gestor de palavras-passe é crítico para estabelecer uma base digital segura.

- Selecione um Fornecedor Confiável: Procure gestores com uma forte reputação e práticas de segurança transparentes. As opções variam desde escolhas de código aberto como Bitwarden, soluções de nível empresarial como 1Password, até alternativas locais e offline como KeePass.

- Crie uma Palavra-Passe Mestra Inquebrável: Esta é a palavra-passe mais importante que você possui. Faça dela uma frase de 20+ caracteres que seja única e que nunca tenha sido usada em nenhum outro lugar.

- Ative a Autenticação Multifator (MFA): Proteja o seu cofre exigindo um segundo passo de verificação, como um aplicativo autenticador ou uma chave de segurança física, antes de conceder acesso. Isso adiciona uma camada crítica de proteção.

- Utilize o Gerador Integrado: Deixe que o gestor de palavras-passe crie palavras-passe aleatórias criptograficamente para todas as novas contas. Isso remove o viés humano e garante a máxima força, uma funcionalidade integrada diretamente em ferramentas como o Gerador de Palavras-Passe do ShiftShift.

Depois de escolher um gestor de palavras-passe, familiarize-se com as melhores práticas para gestores de palavras-passe para maximizar os seus benefícios de segurança. Audite regularmente o seu cofre em busca de palavras-passe fracas, reutilizadas ou antigas e atualize-as prontamente.

4. Ative a Verificação em Duas Etapas nas Contas de Email

A sua conta de email é a chave mestra para a sua vida digital. É o centro central para links de redefinição de palavras-passe, notificações de segurança e comunicações sensíveis. Proteger a sua conta com mais do que apenas uma palavra-passe é uma das melhores práticas de maior impacto para a segurança das palavras-passe que você pode adotar. Ativar a verificação em duas etapas (2SV), também conhecida como autenticação de dois fatores (2FA), adiciona uma segunda camada crucial de defesa, garantindo que mesmo que a sua palavra-passe seja roubada, a sua conta permaneça inacessível.

Este método exige uma segunda peça de informação além da sua palavra-passe para conceder acesso. Isso pode ser um código de um aplicativo autenticador, uma chave de segurança física, ou um aviso enviado para o seu dispositivo de confiança. Para alvos de alto valor como a sua conta principal do Gmail ou Microsoft, que pode ser usada para redefinir palavras-passe para quase todos os seus outros serviços, implementar 2SV neutraliza efetivamente a ameaça de um simples vazamento de palavra-passe.

Como Implementar Esta Prática

Configurar 2SV é um processo simples que melhora dramaticamente a segurança. O objetivo é tornar impossível para um atacante fazer login sem acesso físico a um dos seus dispositivos.

- Priorize Aplicativos Autenticadores em vez de SMS: Embora a 2SV baseada em SMS seja melhor do que nada, ela é vulnerável a ataques de troca de SIM. Utilize um aplicativo de senha única baseada em tempo (TOTP) como o Google Authenticator ou Authy para um método de verificação mais seguro. Fornecedores importantes como Google e Microsoft apoiam fortemente isso.

- Registre Métodos de Backup: Sempre configure mais de um método de verificação. Registre um número de telefone de backup e gere um conjunto de códigos de recuperação únicos. Armazene estes códigos em um local seguro e encriptado separado do seu gestor de palavras-passe, como um arquivo encriptado ou um cofre físico.

- Teste o Seu Processo de Recuperação: Antes de precisar desesperadamente dele, teste os seus métodos de 2SV e recuperação. Certifique-se de que o seu número de telefone de backup funciona e que você sabe onde estão os seus códigos de recuperação. Atualize esta informação anualmente ou sempre que mudar de dispositivos para evitar ser bloqueado da sua própria conta.

5. Atualize e Corrija Regularmente o Software

A segurança eficaz das palavras-passe vai além da própria palavra-passe; depende da integridade do software que lida com as suas credenciais. Atualizar e corrigir regularmente o seu software é uma prática crítica, mas muitas vezes negligenciada, para a segurança das palavras-passe. Vulnerabilidades em sistemas operativos, navegadores e aplicações podem ser exploradas por atacantes para roubar credenciais armazenadas, registar toques de teclado ou contornar completamente as medidas de autenticação.

As atualizações de software frequentemente contêm correções de segurança cruciais que fecham estas brechas conhecidas antes que possam ser amplamente exploradas. A infame vulnerabilidade Log4Shell em 2021, por exemplo, afetou milhões de aplicações e permitiu que atacantes executassem código remotamente, destacando como uma única falha não corrigida pode ter consequências catastróficas. Manter o seu software atualizado garante que você está protegido contra as ameaças mais recentes descobertas.

Como Implementar Esta Prática

Integrar atualizações de software na sua rotina é um hábito de segurança simples, mas poderoso. O objetivo é minimizar a janela de oportunidade para que atacantes explorem vulnerabilidades conhecidas.

- Ative Atualizações Automáticas: Esta é a forma mais eficaz de se manter protegido. Configure os seus sistemas operativos (como Windows e macOS) e aplicações principais para instalar atualizações automaticamente. Navegadores modernos como Chrome e Firefox são projetados para atualizar silenciosamente em segundo plano, uma funcionalidade chave para manter a segurança.

- Verifique Regularmente as Extensões do Navegador: As extensões operam dentro do contexto de segurança do seu navegador e podem ter privilégios significativos. Verifique manualmente as atualizações das suas extensões semanalmente, visitando a página de gestão de extensões do seu navegador (por exemplo,

chrome://extensions). - Priorizar Atualizações do Sistema Operativo: O seu sistema operativo é a base da segurança do seu dispositivo. Preste atenção imediata às notificações de atualizações de segurança do seu fornecedor de sistema operativo e instale-as assim que possível. Estas atualizações frequentemente abordam ameaças a nível de sistema que podem comprometer todas as aplicações no seu dispositivo.

Para os utilizadores das Extensões ShiftShift, manter um navegador atualizado é fundamental. Uma vez que a extensão funciona dentro do ambiente do Chrome, a sua segurança está diretamente ligada à integridade do navegador. Um navegador atualizado garante que o ambiente seguro em que o ShiftShift opera permanece intacto, protegendo as suas atividades e dados no navegador.

6. Evitar Ataques de Phishing e Engenharia Social

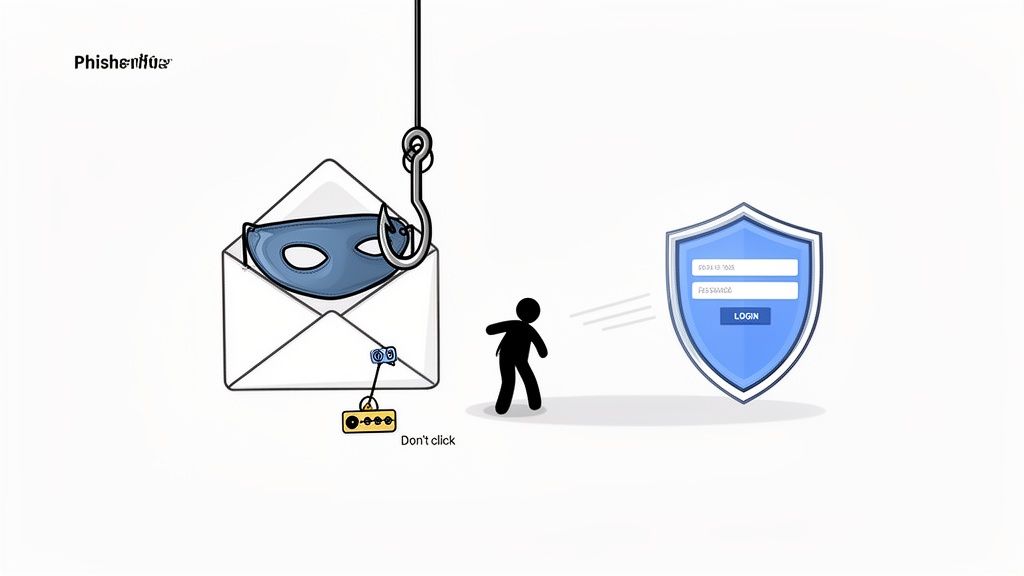

Os ataques de phishing e a engenharia social são ameaças insidiosas que contornam as defesas técnicas ao visarem o elemento humano. Em vez de tentar quebrar uma senha forte, os atacantes manipulam-no para que a forneça voluntariamente. Estes esquemas frequentemente utilizam uma linguagem urgente ou tentadora para criar uma sensação de pânico ou oportunidade, enganando-o para clicar em links maliciosos ou divulgar credenciais sensíveis. Mesmo a senha mais robusta e a autenticação multifator podem tornar-se inúteis diante de um golpe de phishing convincente.

A prevalência desta tática é impressionante. Pesquisas da IBM revelam que o erro humano é um fator na vasta maioria das violações de dados, destacando quão eficazes são estas manipulações psicológicas. Campanhas de spear-phishing bem-sucedidas contra grandes empresas de tecnologia e fraudes de "CEO" que custam bilhões anualmente provam que ninguém está imune. Portanto, cultivar um ceticismo saudável é uma das melhores práticas mais críticas para a segurança de senhas.

Como Implementar Esta Prática

A chave para se defender contra estes ataques é a consciência e uma abordagem consistente e cautelosa em relação à comunicação não solicitada. Criar o hábito de verificação pode neutralizar a ameaça antes que ela escale.

- Examine Remetentes e Links: Verifique sempre o endereço de email completo do remetente, não apenas o nome exibido. Antes de clicar em qualquer link, passe o mouse sobre ele para visualizar a URL de destino real e garantir que corresponde ao domínio legítimo.

- Navegue Diretamente para Websites: Em vez de clicar num link num email que lhe pede para fazer login, abra o seu navegador e digite manualmente o endereço do website. Isso evita completamente o risco de ser enviado para uma página de login falsa.

- Desconfie da Urgência: Os atacantes criam uma sensação de urgência para fazê-lo agir sem pensar. Desconfie imediatamente de qualquer mensagem que exija ação imediata, ameace o encerramento da conta ou ofereça uma recompensa que parece boa demais para ser verdade.

- Verifique Através de um Canal Separado: Se receber um pedido suspeito de um colega ou serviço, contacte-os através de um método de comunicação conhecido e separado (como uma chamada telefónica ou uma nova mensagem) para confirmar a sua legitimidade.

- Utilize Recursos de Segurança do Navegador: Os navegadores modernos fornecem indicadores de segurança claros, como o ícone de cadeado para HTTPS. Você também pode aumentar a sua segurança utilizando DNS criptografado, e pode aprender mais sobre como DNS sobre HTTPS fortalece a sua privacidade e protege contra certos ataques.

7. Monitorizar Contas para Notificações de Violação e Atividades Suspeitas

Mesmo a senha mais forte pode ser comprometida se o serviço que a detém sofrer uma violação de dados. A monitorização proativa é uma camada crítica de defesa, permitindo que reaja rapidamente quando as suas credenciais forem expostas. Esta prática envolve verificar regularmente as suas contas em violações conhecidas e manter um olho na atividade da sua conta para quaisquer sinais de acesso não autorizado.

Esta vigilância transforma a sua postura de segurança de passiva para ativa. Em vez de esperar por uma notificação de que a sua conta foi mal utilizada, pode identificar a exposição inicial e tomar medidas imediatas, como mudar a sua senha, antes que ocorra algum dano significativo. É um componente chave de uma estratégia abrangente para a segurança de senhas.

Como Implementar Esta Prática

A monitorização eficaz combina ferramentas automatizadas com verificações manuais nas suas contas mais críticas. O objetivo é criar um sistema que o alerte para potenciais ameaças assim que forem descobertas.

- Utilize Serviços de Notificação de Violação: Verifique regularmente os seus endereços de e-mail em bases de dados de violações conhecidas. Serviços como o "Have I Been Pwned" de Troy Hunt são inestimáveis para isso. Muitos gestores de senhas modernos também integram esta funcionalidade, alertando-o automaticamente se uma senha que armazenou aparecer numa fuga de dados.

- Ative Alertas de Login e Segurança: Configure as suas contas importantes (como e-mail, banca e redes sociais) para enviar um alerta por e-mail ou mensagem de texto para novos logins ou atividades suspeitas. Isso fornece notificação em tempo real de potenciais acessos não autorizados.

- Revise os Registos de Atividade da Conta: Verifique periodicamente o histórico de login e os registos de atividade recentes das suas contas de e-mail e financeiras principais. Procure dispositivos, localizações ou horários de acesso não reconhecidos. Se encontrar algo suspeito, revogue imediatamente o acesso para esse dispositivo e mude a sua senha.

- Confie nas Suas Ferramentas: Ao utilizar extensões de navegador como o ShiftShift que lidam com várias tarefas localmente, a segurança dos seus dados é primordial. Uma vez que estas ferramentas operam dentro do seu navegador, é essencial garantir que não está a ocorrer nenhuma atividade não autorizada. Pode saber mais sobre como o ShiftShift prioriza os dados dos utilizadores consultando a sua política de privacidade abrangente.

8. Métodos de Recuperação de Senha Seguros e Códigos de Backup

Mesmo a senha mais forte não serve de nada se estiver bloqueado da sua própria conta. Os mecanismos de recuperação de senha, como e-mails de backup, números de telefone e códigos de backup de autenticação multifator (MFA), são a sua tábua de salvação quando a autenticação primária falha. No entanto, estas alternativas são frequentemente o elo mais fraco na sua cadeia de segurança, proporcionando uma porta dos fundos para os atacantes redefinirem a sua senha e tomarem o controle da sua conta.

Proteger estes métodos de recuperação é um componente crítico de uma estratégia abrangente de segurança de senhas. Se um atacante comprometer o seu e-mail de recuperação, pode iniciar uma redefinição de senha para qualquer conta ligada a ele, contornando a sua senha complexa e MFA. Da mesma forma, códigos de backup roubados para serviços como Google ou GitHub concedem acesso imediato, tornando o seu dispositivo de dois fatores primário inútil.

Como Implementar Esta Prática

O objetivo é tratar os seus métodos de recuperação com o mesmo nível de segurança que as suas credenciais primárias, garantindo que não podem ser facilmente comprometidos ou manipulados socialmente.

- Proteger e Isolar Canais de Recuperação: Utilize um endereço de e-mail dedicado para recuperação de conta que não seja publicamente conhecido ou utilizado para correspondência geral. Ao definir perguntas de segurança, forneça respostas falsas mas memoráveis. Por exemplo, o nome do seu "primeiro animal de estimação" poderia ser uma palavra aleatória e não relacionada que apenas você conhece.

- Armazenar Códigos de Backup em Segurança: Quando um serviço como o Google lhe fornecer códigos de backup para Verificação em Duas Etapas, não os armazene no mesmo gestor de senhas que a sua senha principal. Imprima-os e mantenha-os num local fisicamente seguro, como um cofre, ou armazene-os num ficheiro digital encriptado separado do seu cofre principal.

- Rever e Testar Regularmente: Pelo menos uma vez por ano, reveja os números de telefone de recuperação e endereços de e-mail associados às suas contas críticas. Assegure-se de que estão atualizados e ainda sob o seu controle. Também é prudente testar periodicamente o processo de recuperação para que esteja familiarizado com ele antes que ocorra uma emergência.

Ao fortalecer as suas opções de recuperação de conta, fecha um vetor de ataque comum e frequentemente explorado. Isso garante que a única pessoa que pode recuperar o acesso às suas contas bloqueadas é você, reforçando a integridade geral da sua identidade digital.

9. Pratique uma Higiene de Senhas Segura: Nunca Compartilhe ou Reutilize Senhas

A higiene adequada de senhas envolve os hábitos diários de como lida com as suas credenciais. É um componente central da segurança de senhas, focando na prevenção de comportamentos que minam até mesmo as senhas mais fortes. As duas regras mais críticas de higiene de senhas são nunca compartilhar a sua senha com ninguém e nunca reutilizá-la em diferentes serviços. Compartilhar uma senha, mesmo com um colega de confiança, cria uma lacuna de segurança imediata, pois perde o controle sobre quem a conhece e como está armazenada.

Reutilizar senhas é uma prática igualmente perigosa. Cria um efeito dominó onde uma única violação de dados em um serviço pode comprometer todas as suas outras contas. Os atacantes usam especificamente credenciais vazadas de uma violação para lançar ataques de "credential stuffing" contra outras plataformas populares, apostando que os utilizadores reciclaram as suas senhas. Cumprir estes princípios de higiene é fundamental para manter uma postura de segurança resiliente.

Como Implementar Esta Prática

Uma boa higiene de senhas é sobre construir hábitos seguros e aproveitar as ferramentas certas para tornar esses hábitos fáceis de manter. O objetivo é tratar cada senha como uma chave única e confidencial.

- Utilize a Função de Compartilhamento do Gestor de Senhas: Se precisar de conceder a alguém acesso a uma conta, nunca envie a senha diretamente por e-mail ou mensageiro. Em vez disso, utilize a funcionalidade de compartilhamento seguro integrada de um gestor de senhas respeitável, que permite acesso controlado e revogável sem expor a credencial bruta.

- Implemente o Single Sign-On (SSO): Para ambientes de equipe, o SSO é o padrão ouro. Permite que os utilizadores acessem várias aplicações com um único conjunto de credenciais, geridas por um provedor de identidade central. Isso elimina completamente a necessidade de senhas compartilhadas, como visto nas melhores práticas do AWS IAM, que exigem contas de utilizador individuais em vez de credenciais de root compartilhadas.

- Nunca Escreva Senhas Fisicamente: Evite armazenar senhas em notas adesivas, cadernos ou em quadros brancos. Estes são facilmente perdidos, roubados ou fotografados, contornando completamente as medidas de segurança digital.

- Evite Armazenar Senhas em Locais Digitais Inseguros: Não salve senhas em ficheiros de texto não encriptados, folhas de cálculo ou preenchimento automático do navegador em computadores compartilhados ou públicos.

- Estes métodos oferecem pouca ou nenhuma proteção contra malware ou acesso físico não autorizado.

Para equipas e indivíduos, especialmente aqueles que lidam com dados sensíveis, como desenvolvedores e engenheiros de QA que utilizam as Extensões ShiftShift, praticar uma rigorosa higiene de senhas não é apenas uma recomendação; é uma necessidade. Isso garante que as suas senhas fortes, cuidadosamente elaboradas, permaneçam uma defesa robusta em vez de um único ponto de falha.

10. Educar Utilizadores e Estabelecer Políticas de Segurança de Senhas

Os esforços individuais de segurança de senhas são amplificados quando apoiados por uma forte cultura organizacional e diretrizes claras. Estabelecer políticas formais de senhas e educar os utilizadores sobre as ameaças atuais transforma a segurança de uma tarefa pessoal numa responsabilidade coletiva e partilhada. Esta prática é crucial porque uma única conta comprometida pode criar uma violação de segurança que afeta toda a organização.

Políticas fortes, combinadas com formação contínua, criam uma postura de segurança resiliente. Quando os utilizadores compreendem o "porquê" por trás das regras, como o risco de phishing ou de preenchimento de credenciais, é muito mais provável que cumpram e se tornem defensores proativos dos dados da empresa. Esta abordagem é exigida por normas de conformidade como SOC 2 e PCI-DSS, que reconhecem que a tecnologia sozinha é insuficiente sem utilizadores educados.

Como Implementar Esta Prática

O objetivo é criar políticas que sejam eficazes e amigáveis ao utilizador, incentivando a adoção em vez de soluções alternativas. Isso envolve uma abordagem equilibrada de estabelecer regras claras, fornecer educação e disponibilizar as ferramentas certas.

- Estabelecer uma Política Clara e Moderna: Crie uma política de senhas fácil de entender. As orientações modernas, como as do NIST, favorecem o comprimento em vez da complexidade forçada. Um bom ponto de partida é exigir um mínimo de 12 caracteres, obrigar o uso de autenticação multifator e proibir a reutilização de senhas.

- Realizar Formação de Segurança Regular: Implemente formação de conscientização sobre segurança trimestral ou semestral. Aborde ameaças comuns como phishing, engenharia social e os perigos de usar senhas fracas. Utilize exemplos reais e anonimizados de incidentes de segurança para ilustrar o impacto.

- Fornecer Ferramentas de Apoio, Não Apenas Regras: As políticas mais eficazes são capacitadoras, não apenas restritivas. Em vez de apenas ditar regras, capacite os utilizadores fornecendo-lhes ferramentas aprovadas, como gestores de senhas empresariais e geradores de senhas. Isso facilita para eles seguirem as melhores práticas de segurança de senhas sem atritos.

- Fomentar uma Cultura de Segurança Positiva: Incentive uma cultura onde relatar potenciais problemas de segurança seja simples e recompensado. Celebre os colaboradores que demonstram comportamentos conscientes em relação à segurança. Quando a segurança é vista como um objetivo coletivo em vez de uma medida punitiva, toda a organização torna-se mais segura.

Comparação das 10 Melhores Práticas de Segurança de Senhas

| Prática | 🔄 Complexidade de Implementação | ⚡ Requisitos de Recursos | ⭐ Eficácia Esperada | 📊 Resultados Típicos / Impacto | 💡 Casos de Uso Ideais / Dicas |

|---|---|---|---|---|---|

| Utilizar Senhas Fortes e Únicas para Cada Conta | Média — requer disciplina para criar entradas únicas | Baixa — gerador de senhas recomendado | ⭐⭐⭐ — reduz significativamente o risco de reutilização | Limita o raio de impacto de uma violação; previne o credential stuffing | Utilizar para todas as contas; preferir 12–16+ caracteres; usar gerador |

| Implementar Autenticação de Múltiplos Fatores (MFA) | Média — configuração por conta e planejamento de backup | Moderada — apps de autenticação, chaves de hardware, dispositivos | ⭐⭐⭐⭐ — bloqueia a maioria das tomadas de conta | Reduz significativamente o acesso não autorizado; ajuda na conformidade | Crítico para admin/email/nuvem; preferir chaves de hardware para alto valor |

| Utilizar um Gestor de Senhas Reputável | Baixa–Média — configuração inicial e gestão da senha mestre | Moderada — app de gestor, possível subscrição, sincronização de dispositivos | ⭐⭐⭐ — permite senhas únicas e fortes em grande escala | Reduz reutilização, oferece alertas de violação e partilha segura | Ideal para indivíduos e equipas; ativar MFA no gestor |

| Ativar Verificação em Duas Etapas nas Contas de Email | Baixa — seguir as instruções do fornecedor | Baixa — app de autenticação ou telefone de backup | ⭐⭐⭐⭐ — protege o canal de recuperação primário | Protege a recuperação de conta; previne a tomada de conta em massa | Ativar em todos os emails primários; usar app/hardware em vez de SMS |

| Atualizar e Corrigir Software Regularmente | Baixa — ativar atualizações automáticas e verificações de rotina | Baixa — rede estável, supervisão administrativa | ⭐⭐⭐ — previne a exploração de falhas conhecidas | Reduz o risco de malware/keyloggers; mantém a segurança do navegador/extensões | Ativar atualizações automáticas; verificar extensões e SO regularmente |

| Evitar Ataques de Phishing e Engenharia Social | Média — formação contínua e vigilância do utilizador | Baixa — materiais de formação, testes simulados | ⭐⭐⭐ — essencial contra ataques direcionados a humanos | Menos incidentes de phishing bem-sucedidos; cultura de segurança mais forte | Formar utilizadores, passar o rato sobre links, verificar remetentes, realizar simulações |

| Monitorizar Contas para Notificações de Violação e Atividade Suspeita | Baixa–Média — subscrever e rever alertas regularmente | Baixa — serviços de violação, alertas do gestor de senhas | ⭐⭐⭐ — permite deteção e resposta rápida | Contenção precoce; mudanças proativas de credenciais após violações | Verificar HIBP mensalmente, ativar alertas do gestor, rever atividade de login |

| Proteger Métodos de Recuperação de Senha e Códigos de Backup | Média — configurar múltiplas recuperações e armazenamento seguro | Baixa–Moderada — armazenamento encriptado ou cofre físico | ⭐⭐⭐ — previne recuperações não autorizadas e bloqueios | Processos de recuperação fiáveis; menos escalonamentos de suporte | Armazenar códigos de backup offline/encriptados; registar múltiplos contactos |

| Praticar Higiene de Senhas Segura: Nunca Partilhar ou Reutilizar Senhas | Média — adesão à política e mudança cultural | Baixa — políticas + gestor de senhas / ferramentas SSO | ⭐⭐⭐ — limita o risco interno e o raio de impacto | Melhor responsabilidade; redução de incidentes de credenciais partilhadas | Utilizar a partilha do gestor de senhas ou SSO; proibir partilha em texto simples |

| Educar Utilizadores e Estabelecer Políticas de Segurança de Senhas | Alta — design de políticas, formação, aplicação | Moderada–Alta — programas de formação, ferramentas de monitorização | ⭐⭐⭐ — sustenta as melhores práticas em toda a organização | Comportamento consistente, conformidade, resposta mais rápida a violações | Fornecer ferramentas (gestores/geradores), formação regular, políticas claras |

Da Prática ao Hábito: Integrando a Segurança na Sua Rotina Diária

Navegar no mundo digital requer mais do que apenas saber o que fazer; exige ação consistente e consciente. Explorámos os dez pilares de uma robusta segurança de senhas, desde o princípio fundamental de criar credenciais fortes e únicas para cada conta até à implementação estratégica da Autenticação de Múltiplos Fatores (MFA) e à adoção de gestores de senhas seguros. Aprofundámo-nos no elemento humano, reconhecendo os perigos do phishing e da engenharia social, e a necessidade organizacional de políticas de segurança claras. A jornada através destas melhores práticas para a segurança de senhas revela uma verdade clara: a sua segurança digital não é um produto que se compra, mas um processo que se cultiva.

O desafio central é transformar este conhecimento de uma lista de práticas numa série de hábitos enraizados e de segunda natureza. O volume de conselhos pode parecer esmagador, mas o progresso é feito através de mudanças incrementais e de alto impacto. O objetivo não é alcançar a perfeição da noite para o dia, mas construir uma postura defensiva progressivamente mais forte.

O Seu Plano de Ação Imediato: Três Passos para um Você Mais Seguro

Para fazer esta transição da teoria para a realidade, concentre-se nas ações que proporcionam o maior aumento de segurança com o menor esforço inicial. Considere este o seu plano de "começar agora":

- Proteja o Seu Centro Digital: A sua conta de email primária é a chave para o seu reino digital. Se não fizer mais nada hoje, ative a MFA ou a Verificação em Duas Etapas nesta conta. Esta única ação cria uma barreira formidável contra o acesso não autorizado, protegendo os links de redefinição e as notificações para inúmeros outros serviços.

- Adote um Cofre Centralizado: Escolha e instale um gestor de senhas reputável. Não se preocupe em migrar todas as contas de uma só vez. Comece por adicionar novas contas à medida que as cria e, gradualmente, transfira os seus logins mais críticos, como os de bancos, redes sociais e ferramentas de trabalho principais. Este é o primeiro passo para eliminar a reutilização de senhas para sempre.

- Gere, Não Crie: Pare de tentar inventar senhas complexas por conta própria. Os humanos são notoriamente maus em criar verdadeira aleatoriedade. Em vez disso, comece a usar um gerador de senhas para todas as novas contas e para quaisquer senhas existentes que atualize. Isto garante que as suas credenciais atendam aos mais altos padrões de complexidade e entropia sem qualquer esforço mental.

Insight Chave: O caminho para uma segurança forte não se trata de uma única e massiva reforma. Trata-se de uma série de pequenas, consistentes e inteligentes escolhas que se acumulam ao longo do tempo, construindo uma defesa resiliente e adaptativa contra ameaças em evolução.

Além do Básico: Cultivando uma Mentalidade de Segurança

Uma vez que estes hábitos fundamentais estejam estabelecidos, os princípios mais amplos que discutimos tornar-se-ão mais fáceis de integrar. Você naturalmente tornará-se mais cético em relação a e-mails não solicitados, reconhecendo os sinais de tentativas de phishing. Atualizar regularmente o seu software tornará-se uma tarefa rotineira, e não uma interrupção irritante. Você pensará criticamente sobre os métodos de recuperação que define para as suas contas, optando por códigos de backup seguros e pré-gerados em vez de perguntas de segurança facilmente adivinháveis.

Dominar estas melhores práticas para a segurança de senhas é mais do que apenas proteger dados; trata-se de recuperar o controle e a paz de espírito. Trata-se de garantir que a sua informação pessoal, ativos financeiros e identidade digital permaneçam seus e apenas seus. Ao transformar estas práticas em hábitos diários, você não está apenas a reagir a ameaças; está proativamente a construir uma vida digital que é resiliente por design. O esforço que investe hoje é um investimento direto na sua segurança futura e bem-estar digital.

Pronto para transformar as melhores práticas em hábitos sem esforço? ShiftShift Extensions fornece as ferramentas essenciais no navegador de que precisa, incluindo um poderoso Gerador de Senhas para criar credenciais inquebráveis instantaneamente. Otimize o seu fluxo de trabalho de segurança e aumente a sua produtividade descarregando o kit de ferramentas tudo-em-um a partir de ShiftShift Extensions hoje.