Topp 10 bästa metoder för lösenordssäkerhet år 2026

Upptäck de 10 bästa metoderna för lösenordssäkerhet år 2026. Lär dig hur du skapar starka lösenord, använder MFA och skyddar dina konton mot moderna hot.

Rekommenderade tillägg

I en tid där vårt digitala fotavtryck omfattar allt från finansiella data till personliga kommunikationer, förblir lösenordet den första försvarslinjen. Ändå skapar vanliga vanor som att återanvända inloggningsuppgifter på flera webbplatser och förlita sig på lätt gissningsbara fraser betydande sårbarheter. Standardråd känns ofta föråldrade och misslyckas med att adressera de sofistikerade, automatiserade hot som definierar modern cybersäkerhet. Denna guide är utformad för att gå bortom generiska tips och erbjuda en omfattande sammanställning av handlingsbara bästa metoder för lösenordssäkerhet som är relevanta idag.

Vi kommer att fördjupa oss i de kritiska strategierna för att låsa ner ditt digitala liv. Detta inkluderar inte bara mekaniken för att skapa verkligt starka, unika lösenord utan också de grundläggande metoderna för att hantera dem effektivt. Du kommer att lära dig hur du korrekt implementerar Multi-Factor Authentication (MFA), utnyttjar kraften hos lösenordshanterare och känner igen och undviker vanliga hot som phishing och credential stuffing. Vidare kommer vi att utforska hur du proaktivt kan övervaka dina konton för tecken på kompromiss och etablera säkra återhämtningsmetoder.

Genom hela denna lista kommer vi att ge praktiska exempel och specifika implementeringsdetaljer. Vi kommer också att framhäva hur innovativa webbläsartjänster, såsom sviten av ShiftShift Extensions, kan förenkla och automatisera dessa säkerhetsåtgärder. Genom att integrera verktyg som en säker Lösenordsgenerator och lokal bearbetning kan du omvandla robust säkerhet från en komplex syssla till en sömlös och intuitiv del av din dagliga digitala rutin. Denna guide utrustar dig med kunskapen och arbetsflödena som behövs för att bygga en motståndskraftig säkerhetsställning, vilket skyddar din känsliga information från obehörig åtkomst.

1. Använd Starka, Unika Lösenord för Varje Konto

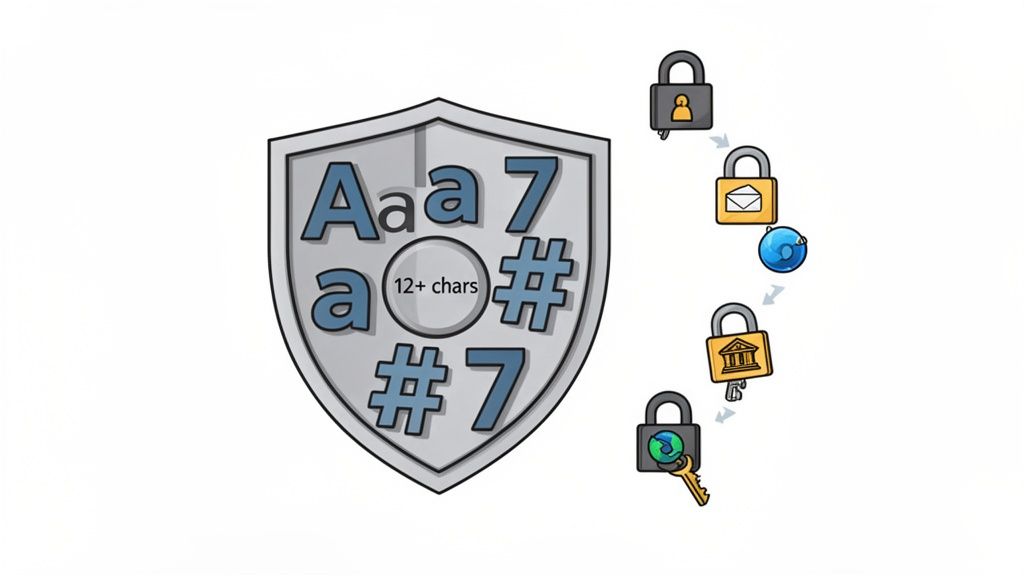

Att skapa ett distinkt, komplext lösenord för varje onlinekonto är den mest grundläggande av alla bästa metoder för lösenordssäkerhet. Ett starkt lösenord fungerar som den första försvarslinjen, och kombinerar versaler, gemener, siffror och specialtecken i en slumpmässig sekvens. Denna komplexitet gör det exponentiellt svårare för angripare att gissa eller knäcka med hjälp av automatiserade metoder som brute-force och ordboksattacker.

Den "unika" aspekten är lika avgörande. Att använda samma lösenord på flera tjänster skapar en massiv sårbarhet. Om en tjänst blir hackad kan angripare använda de läckta inloggningsuppgifterna för att få tillgång till alla dina andra konton i vad som kallas en credential stuffing-attack. Microsofts forskning understryker denna risk och rapporterar att 99,9% av de komprometterade konton de övervakar härstammar från svaga eller återanvända lösenord.

Hur man Implementerar Denna Praxis

Målet är att skapa lösenord som både är svåra för maskiner att gissa och, helst, hanterbara för dig (även om en lösenordshanterare rekommenderas).

- Öka Längden Framför Komplexitet: Även om komplexitet är viktigt, är längd en mer betydande faktor för lösenordets styrka. Ett längre lösenord, även ett enkelt, tar mycket längre tid att knäcka än ett kort, komplext. Sikta på minst 12-16 tecken för viktiga konton.

- Använd Lösenordsfraser: Istället för slumpmässiga tecken, skapa en minnesvärd fras och modifiera den. Till exempel, "Kaffe gör min morgon fantastisk!" kan bli

C0ffeeM@kesMyM0rn1ngGr8!. Detta är lättare att komma ihåg men fortfarande mycket säkert. - Utnyttja en Lösenordsgenerator: Den mest säkra metoden är att använda ett verktyg som skapar kryptografiskt säkra slumpmässiga lösenord. Detta tar bort mänsklig bias och säkerställer maximal entropi. För ett pålitligt och bekvämt alternativ kan du läsa mer om att generera starka, slumpmässiga lösenord med ShiftShifts verktyg.

För användare av ShiftShift Extensions, som kan få åtkomst till känsliga webbläsardata, är det icke-förhandlingsbart att följa denna princip. Det skyddar inte bara dina individuella konton utan också den centrala navet av din digitala aktivitet från obehörig åtkomst.

2. Implementera Multi-Factor Authentication (MFA)

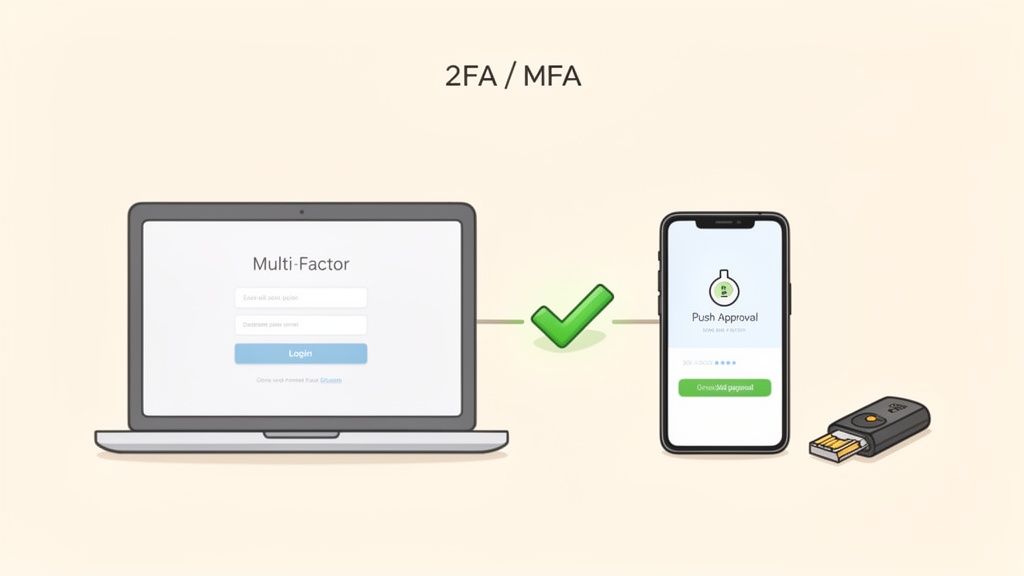

Utöver bara starka lösenord, lägger implementeringen av Multi-Factor Authentication (MFA) till ett kritiskt andra försvarslager. MFA kräver att du tillhandahåller två eller fler verifieringsfaktorer för att få tillgång till en resurs, såsom något du vet (ditt lösenord), något du har (din telefon eller en säkerhetsnyckel) och något du är (ett fingeravtryck). Denna lagerstruktur innebär att även om en angripare stjäl ditt lösenord, kan de fortfarande inte få tillgång till ditt konto utan den ytterligare faktorn.

Effektiviteten av MFA är väl dokumenterad. Microsofts data visar att det blockerar över 99,9% av attacker mot kontokompromiss, och Google rapporterade noll framgångsrika kontointrång från phishing mot användare med säkerhetsnycklar. Denna säkerhetspraxis är inte längre valfri; det är branschstandard för att skydda alla känsliga konton, från bank och e-post till molntjänster och utvecklarplattformar som GitHub.

Hur man Implementerar Denna Praxis

Rätt implementering maximerar säkerhetsfördelarna med MFA samtidigt som friktionen minimeras. Nyckeln är att välja rätt metoder och hantera dem säkert.

- Prioritera Starkare Faktorer: Även om vilken MFA som helst är bättre än ingen, är inte alla metoder lika. Hårdvarusäkerhetsnycklar (t.ex. YubiKey, Titan) erbjuder den högsta nivån av skydd mot phishing. Autentiseringsappar som Authy eller Google Authenticator är ett betydande steg upp från SMS, som är sårbart för SIM-bytesattacker.

- Aktivera För E-post Först: Ditt primära e-postkonto är ofta nyckeln till att återställa lösenord för alla dina andra tjänster. Att säkra det först är ett avgörande steg. För en djupare genomgång av detta, överväg att konsultera en guide till Multi-Factor Authentication för e-postsäkerhet.

- Säkert Lagra Backupkoder: När du ställer in MFA kommer du att få backupkoder att använda om du förlorar din primära enhet.

- Förvara dessa koder på en säker, krypterad plats som en lösenordshanterare, men separat från själva kontolösenordet.

För användare av ShiftShift Extensions är det avgörande att aktivera MFA på dina kärnkonto (som ditt Google- eller Microsoft-konto kopplat till webbläsaren). Det ger ett robust skydd och säkerställer att den centrala hubben som kontrollerar dina webbläsartillägg och deras data förblir exklusivt din.

3. Använd en Betrodd Lösenordshanterare

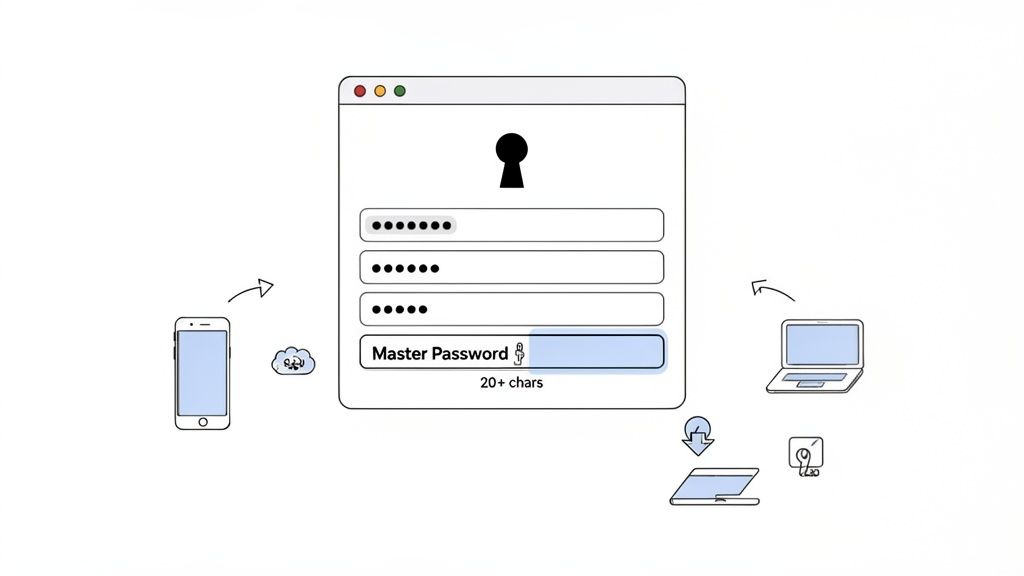

Att använda starka, unika lösenord för varje konto är en grundläggande princip för lösenordssäkerhet, men mänskligt minne kan inte hålla jämna steg. En lösenordshanterare löser detta problem genom att säkert generera, lagra och autofylla autentiseringsuppgifter. Dessa verktyg fungerar som ett krypterat digitalt valv, vilket kräver att du bara kommer ihåg ett starkt huvudlösenord för att få tillgång till alla dina andra, vilket effektivt löser konflikten mellan säkerhet och bekvämlighet.

Denna metod är en grundläggande infrastruktur för det moderna digitala livet, särskilt för utvecklare och teknikproffs som hanterar dussintals eller till och med hundratals konton över olika tjänster och miljöer. Istället för att förlita sig på osäkra metoder som kalkylblad eller webbläsarbaserad lagring, använder en dedikerad lösenordshanterare robust kryptering utan kännedom för att skydda dina data. Detta innebär att även leverantören inte kan få tillgång till dina lagrade autentiseringsuppgifter.

Hur man Implementerar Denna Praxis

Att välja och korrekt konfigurera en lösenordshanterare är avgörande för att etablera en säker digital grund.

- Välj en Betrodd Leverantör: Leta efter hanterare med ett starkt rykte och transparenta säkerhetspraxis. Alternativen sträcker sig från öppen källkod som Bitwarden, företagslösningar som 1Password, till lokala, offline-alternativ som KeePass.

- Skapa ett Oövervinnerligt Huvudlösenord: Detta är det viktigaste lösenordet du har. Gör det till en lång fras på 20+ tecken som är unik och aldrig har använts någon annanstans.

- Aktivera Multi-Faktor Autentisering (MFA): Säkra ditt valv genom att kräva ett andra verifieringssteg, såsom en autentiseringsapp eller en fysisk säkerhetsnyckel, innan du ger tillgång. Detta lägger till ett kritiskt skyddslager.

- Använd den Inbyggda Generatorn: Låt lösenordshanteraren skapa kryptografiskt slumpmässiga lösenord för alla nya konton. Detta tar bort mänsklig bias och säkerställer maximal styrka, en funktion som är inbyggd direkt i verktyg som ShiftShifts Lösenordsgenerator.

När du har valt en lösenordshanterare, bekanta dig med viktiga bästa praxis för lösenordshanterare för att maximera dess säkerhetsfördelar. Granska regelbundet ditt valv för svaga, återanvända eller gamla lösenord och uppdatera dem omedelbart.

4. Aktivera Tvåstegsverifiering på E-postkonton

Ditt e-postkonto är den mest centrala nyckeln till ditt digitala liv. Det är den centrala hubben för lösenordsåterställningslänkar, säkerhetsmeddelanden och känslig kommunikation. Att säkra det med mer än bara ett lösenord är en av de mest effektiva bästa metoderna för lösenordssäkerhet du kan anta. Att aktivera tvåstegsverifiering (2SV), även känd som tvåfaktorsautentisering (2FA), lägger till ett avgörande andra försvarslager, vilket säkerställer att även om ditt lösenord stjäls, förblir ditt konto otillgängligt.

Denna metod kräver en andra informationsbit utöver ditt lösenord för att ge tillgång. Detta kan vara en kod från en autentiseringsapp, en fysisk säkerhetsnyckel eller en uppmaning som skickas till din betrodda enhet. För högvärdiga mål som ditt primära Gmail- eller Microsoft-konto, som kan användas för att återställa lösenord för nästan alla dina andra tjänster, neutraliserar implementeringen av 2SV effektivt hotet från en enkel lösenordsläcka.

Hur man Implementerar Denna Praxis

Att ställa in 2SV är en enkel process som dramatiskt förbättrar säkerheten. Målet är att göra det omöjligt för en angripare att logga in utan fysisk tillgång till en av dina enheter.

- Prioritera Autentiseringsappar Framför SMS: Även om SMS-baserad 2SV är bättre än inget, är den sårbar för SIM-swapping-attacker. Använd en tidsbaserad engångslösenordsapp (TOTP) som Google Authenticator eller Authy för en säkrare verifieringsmetod. Stora leverantörer som Google och Microsoft stöder detta starkt.

- Registrera Backupmetoder: Ställ alltid in mer än en verifieringsmetod. Registrera ett backuptelefonnummer och generera en uppsättning engångs återställningskoder. Förvara dessa koder på en säker, krypterad plats separat från din lösenordshanterare, som en krypterad fil eller ett fysiskt kassaskåp.

- Testa Din Återställningsprocess: Innan du desperat behöver det, testa din 2SV och återställningsmetoder. Se till att ditt backuptelefonnummer fungerar och att du vet var dina återställningskoder finns. Uppdatera denna information årligen eller när du byter enheter för att förhindra att du blir utelåst från ditt eget konto.

5. Uppdatera och Patcha Programvara Regelbundet

Effektiv lösenordssäkerhet sträcker sig bortom själva lösenordet; den beror på integriteten hos den programvara som hanterar dina autentiseringsuppgifter. Att regelbundet uppdatera och patcha din programvara är en kritisk, men ofta förbisedd, bästa praxis för lösenordssäkerhet. Sårbarheter i operativsystem, webbläsare och applikationer kan utnyttjas av angripare för att stjäla lagrade autentiseringsuppgifter, logga tangenttryckningar eller helt kringgå autentiseringsåtgärder.

Programvaruuppdateringar innehåller ofta avgörande säkerhetspatchar som stänger dessa kända luckor innan de kan utnyttjas i stor skala. Den beryktade Log4Shell-sårbarheten 2021, till exempel, påverkade miljontals applikationer och tillät angripare att köra kod på distans, vilket belyser hur en enda ouppdaterad brist kan få katastrofala konsekvenser. Att hålla din programvara aktuell säkerställer att du skyddas mot de senaste upptäckta hoten.

Hur man Implementerar Denna Praxis

Att integrera programuppdateringar i din rutin är en enkel men kraftfull säkerhetsvana. Målet är att minimera fönstret av möjligheter för angripare att utnyttja kända sårbarheter.

- Aktivera Automatiska Uppdateringar: Detta är det mest effektiva sättet att förbli skyddad. Konfigurera dina operativsystem (som Windows och macOS) och primära applikationer för att installera uppdateringar automatiskt. Moderna webbläsare som Chrome och Firefox är utformade för att uppdatera tyst i bakgrunden, en nyckelfunktion för att upprätthålla säkerheten.

- Kontrollera Regelbundet Webbläsartillägg: Tillägg fungerar inom din webbläsares säkerhetskontext och kan ha betydande privilegier. Kontrollera manuellt efter uppdateringar av dina tillägg varje vecka genom att besöka din webbläsares tilläggshanteringssida (t.ex.

chrome://extensions). - Detta säkerställer att eventuella upptäckta sårbarheter åtgärdas snabbt.

- Prioritera operativsystemspatchar: Ditt operativsystem är grunden för din enhets säkerhet. Ge omedelbar uppmärksamhet åt säkerhetspatchnotifikationer från din operativsystemleverantör och installera dem så snart som möjligt. Dessa uppdateringar adresserar ofta systemnivåhot som kan kompromettera alla applikationer på din enhet.

För användare av ShiftShift Extensions är det avgörande att hålla webbläsaren uppdaterad. Eftersom tillägget fungerar inom Chromes miljö är dess säkerhet direkt kopplad till webbläsarens integritet. En patchad webbläsare säkerställer att den säkra sandlådan där ShiftShift verkar förblir oförändrad, vilket skyddar dina aktiviteter och data i webbläsaren.

6. Undvik phishing- och social ingenjörsattacker

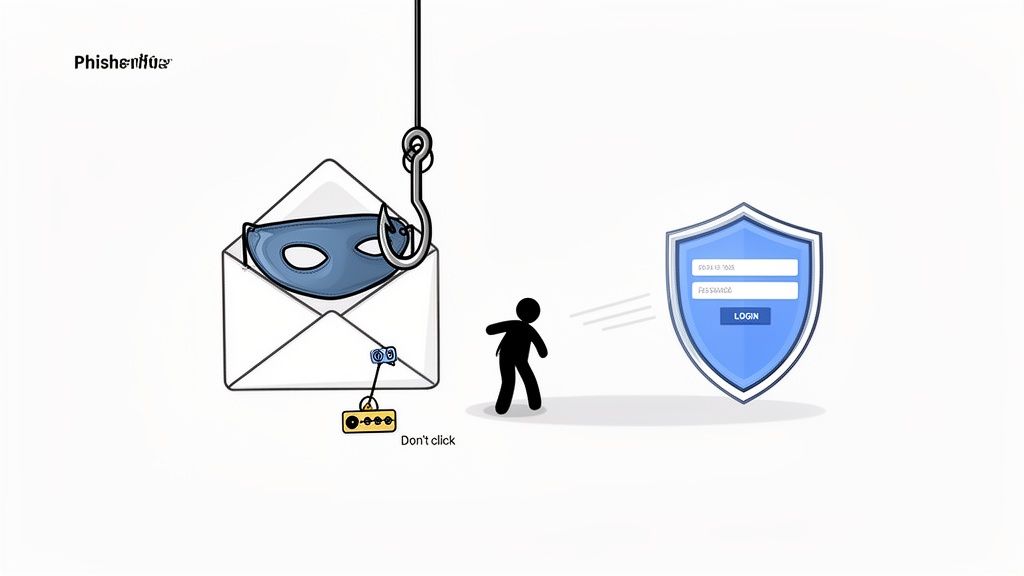

Phishingattacker och social ingenjörskonst är insidiga hot som kringgår tekniska försvar genom att rikta in sig på den mänskliga faktorn. Istället för att försöka knäcka ett starkt lösenord manipulerar angriparna dig att ge det till dem frivilligt. Dessa scheman använder ofta brådskande eller lockande språk för att skapa en känsla av panik eller möjlighet, vilket lurar dig att klicka på skadliga länkar eller avslöja känsliga uppgifter. Även det mest robusta lösenordet och flerfaktorsautentisering kan bli värdelöst genom en övertygande phishingbedrägeri.

Förekomsten av denna taktik är häpnadsväckande. Forskning från IBM visar att mänskligt fel är en faktor i den stora majoriteten av dataintrång, vilket belyser hur effektiva dessa psykologiska manipulationer är. Framgångsrika spear-phishingkampanjer mot stora teknikföretag och "VD-bedrägerier" som kostar miljarder årligen bevisar att ingen är immun. Därför är det viktigt att odla en sund skepticism som en av de mest kritiska bästa metoderna för lösenordssäkerhet.

Hur man implementerar denna praxis

Nyckeln till att försvara sig mot dessa attacker är medvetenhet och en konsekvent, försiktig inställning till oönskad kommunikation. Att bygga en vana av verifiering kan neutralisera hotet innan det eskalerar.

- Granska avsändare och länkar: Verifiera alltid avsändarens fullständiga e-postadress, inte bara visningsnamnet. Innan du klickar på någon länk, håll musen över den för att förhandsgranska den faktiska destinationens URL för att säkerställa att den matchar den legitima domänen.

- Navigera direkt till webbplatser: Istället för att klicka på en länk i ett e-postmeddelande som ber dig logga in, öppna din webbläsare och skriv in webbplatsens adress manuellt. Detta undviker helt risken att skickas till en förfalskad inloggningssida.

- Var försiktig med brådska: Angripare skapar en känsla av brådska för att få dig att agera utan att tänka. Var omedelbart misstänksam mot meddelanden som kräver omedelbar åtgärd, hotar med kontostängning eller erbjuder en belöning som verkar för bra för att vara sann.

- Verifiera genom en separat kanal: Om du får en misstänkt begäran från en kollega eller tjänst, kontakta dem genom en känd, separat kommunikationsmetod (som ett telefonsamtal eller ett nytt meddelande) för att bekräfta dess legitimitet.

- Använd webbläsarens säkerhetsfunktioner: Moderna webbläsare erbjuder tydliga säkerhetsindikatorer, såsom hänglåsikonen för HTTPS. Du kan också förbättra din säkerhet genom att använda krypterad DNS, och du kan lära dig mer om hur DNS över HTTPS stärker din integritet och skyddar mot vissa attacker.

7. Övervaka Konton för Meddelanden om Överträdelser och Suspekt Aktivitet

Även det starkaste lösenordet kan äventyras om tjänsten som håller det drabbas av en dataintrång. Proaktiv övervakning är ett kritiskt försvarslager som gör att du kan reagera snabbt när dina uppgifter exponeras. Denna praxis innebär att du regelbundet kontrollerar dina konton i kända överträdelser och håller ett öga på din kontoinaktivitet för tecken på obehörig åtkomst.

Denna vaksamhet förvandlar din säkerhetsställning från passiv till aktiv. Istället för att vänta på en avisering om att ditt konto har missbrukats kan du identifiera den initiala exponeringen och vidta omedelbara åtgärder, som att ändra ditt lösenord, innan någon betydande skada inträffar. Det är en nyckelkomponent i en omfattande strategi för lösenordssäkerhet.

Hur man Implementerar Denna Praxis

Effektiv övervakning kombinerar automatiserade verktyg med manuella kontroller av dina mest kritiska konton. Målet är att skapa ett system som varnar dig för potentiella hot så snart de upptäcks.

- Använd Tjänster för Meddelande om Överträdelser: Kontrollera regelbundet dina e-postadresser mot databaser med kända överträdelser. Tjänster som Troy Hunts "Have I Been Pwned" är ovärderliga för detta. Många moderna lösenordshanterare integrerar också denna funktionalitet och varnar dig automatiskt om ett lösenord du har sparat har dykt upp i en dataläcka.

- Aktivera Inloggnings- och Säkerhetsaviseringar: Konfigurera dina viktiga konton (som e-post, bank och sociala medier) för att skicka en avisering via e-post eller sms för nya inloggningar eller misstänkt aktivitet. Detta ger realtidsaviseringar om potentiell obehörig åtkomst.

- Granska Kontoinaktivitetsloggar: Kontrollera regelbundet inloggningshistoriken och de senaste aktivitetsloggarna för dina primära e-post- och finansiella konton. Leta efter okända enheter, platser eller åtkomsttider. Om du hittar något misstänkt, återkalla omedelbart åtkomsten för den enheten och ändra ditt lösenord.

- Lita på Dina Verktyg: När du använder webbläsartillägg som ShiftShift som hanterar olika uppgifter lokalt, är säkerheten för dina data av största vikt. Eftersom dessa verktyg fungerar inom din webbläsare är det viktigt att säkerställa att ingen obehörig aktivitet pågår. Du kan läsa mer om hur ShiftShift prioriterar användardata genom att granska dess omfattande sekretesspolicy.

8. Säkra Lösenordsåterställningsmetoder och Backupkoder

Även det starkaste lösenordet är värdelöst om du är utelåst från ditt eget konto. Lösenordsåterställningsmekanismer, såsom backup-e-post, telefonnummer och backupkoder för flerfaktorsautentisering (MFA), är din livlina när primär autentisering misslyckas. Men dessa säkerhetsåtgärder är ofta den svagaste länken i din säkerhetskedja, vilket ger en bakdörr för angripare att återställa ditt lösenord och ta kontroll över ditt konto.

Att säkra dessa återställningsmetoder är en kritisk komponent i en omfattande strategi för lösenordssäkerhet. Om en angripare komprometterar din återställningse-post kan de initiera en lösenordsåterställning för vilket konto som helst kopplat till den, och kringgå ditt komplexa lösenord och MFA. På samma sätt ger stulna backupkoder för tjänster som Google eller GitHub omedelbar åtkomst, vilket gör din primära tvåfaktorsenhet värdelös.

Hur man Implementerar Denna Praxis

Målet är att behandla dina återställningsmetoder med samma säkerhetsnivå som dina primära uppgifter, så att de inte kan komprometteras eller socialt manipuleras lätt.

- Säkra och Isolera Återställningskanaler: Använd en dedikerad e-postadress för kontoreställning som inte är offentligt känd eller används för allmän korrespondens. När du ställer in säkerhetsfrågor, ge falska men minnesvärda svar. Till exempel kan namnet på ditt "första husdjur" vara ett slumpmässigt, orelaterat ord som bara du känner till.

- Förvara Backupkoder Säkert: När en tjänst som Google ger dig backupkoder för 2-Stegsverifiering, spara dem inte i samma lösenordshanterare som ditt primära lösenord. Skriv ut dem och förvara dem på en fysiskt säker plats, som ett kassaskåp, eller lagra dem i en krypterad digital fil separat från ditt huvudvalv.

- Granska och Testa Regelbundet: Minst en gång om året, granska de återställningstelefonnummer och e-postadresser som är kopplade till dina kritiska konton. Se till att de är aktuella och fortfarande under din kontroll. Det är också klokt att periodiskt testa återställningsprocessen så att du är bekant med den innan en nödsituation inträffar.

Genom att stärka dina alternativ för kontoreställning stänger du en vanlig och ofta utnyttjad attackvektor. Detta säkerställer att den enda personen som kan återfå åtkomst till dina låsta konton är du, vilket förstärker den övergripande integriteten av din digitala identitet.

9. Praktisera Säkert Lösenordshygien: Dela Aldrig eller Återanvänd Lösenord

Korrekt lösenordshygien handlar om de dagliga vanorna kring hur du hanterar dina uppgifter. Det är en kärnkomponent i lösenordssäkerhet, med fokus på att förhindra beteenden som underminerar även de starkaste lösenorden. De två mest kritiska reglerna för lösenordshygien är att aldrig dela ditt lösenord med någon och att aldrig återanvända det över olika tjänster. Att dela ett lösenord, även med en betrodd kollega, skapar en omedelbar säkerhetslucka, eftersom du förlorar kontrollen över vem som känner till det och hur det lagras.

Återanvändning av lösenord är en liknande farlig praxis. Det skapar en dominoreaktion där en enda dataintrång på en tjänst kan äventyra alla dina andra konton. Angripare använder specifikt läckta uppgifter från en överträdelse för att starta credential stuffing-attacker mot andra populära plattformar, och satsar på att användare har återanvänt sina lösenord. Att följa dessa hygienprinciper är grundläggande för att upprätthålla en motståndskraftig säkerhetsställning.

Hur man Implementerar Denna Praxis

God lösenordshygien handlar om att bygga säkra vanor och utnyttja rätt verktyg för att göra dessa vanor lätta att upprätthålla. Målet är att behandla varje lösenord som en unik, konfidentiell nyckel.

- Använd en Lösenordshanterares Dela-funktion: Om du behöver ge någon åtkomst till ett konto, skicka aldrig lösenordet direkt via e-post eller meddelande. Använd istället den inbyggda, säkra delningsfunktionen i en pålitlig lösenordshanterare, som möjliggör kontrollerad, återkallelig åtkomst utan att avslöja den råa uppgiften.

- Implementera Single Sign-On (SSO): För teammiljöer är SSO guldstandarden. Det gör att användare kan få åtkomst till flera applikationer med en uppsättning autentiseringsuppgifter, hanterad av en central identitetsleverantör. Detta eliminerar behovet av delade lösenord helt, som sett i AWS IAM:s bästa praxis, som kräver individuella användarkonton istället för delade rotuppgifter.

- Anteckna Aldrig Lösenord Fysiskt: Undvik att lagra lösenord på klisterlappar, i anteckningsböcker eller på whiteboards. Dessa kan lätt tappas bort, stjälas eller fotograferas, vilket helt kringgår digitala säkerhetsåtgärder.

- Undvik att Lagra Lösenord på Osäkra Digitala Platser: Spara inte lösenord i okrypterade textfiler, kalkylblad eller webbläsarens autocompletionsfunktion på delade eller offentliga datorer. Dessa metoder erbjuder lite till ingen skydd mot skadlig programvara eller obehörig fysisk åtkomst.

För team och individer, särskilt de som hanterar känslig data som utvecklare och QA-ingenjörer som använder ShiftShift Extensions, är det inte bara en rekommendation att praktisera strikt lösenordshygien; det är en nödvändighet. Det säkerställer att dina noggrant skapade starka lösenord förblir ett robust försvar snarare än en enda punkt av misslyckande.

10. Utbilda Användare och Etablera Lösenordssäkerhetspolicyer

Individuella insatser för lösenordssäkerhet förstärks när de stöds av en stark organisatorisk kultur och tydliga riktlinjer. Att etablera formella lösenordspolicyer och utbilda användare om aktuella hot förvandlar säkerhet från en personlig syssla till ett gemensamt, kollektivt ansvar. Denna praxis är avgörande eftersom ett enda komprometterat konto kan skapa en säkerhetsöverträdelse som påverkar hela organisationen.

Starka policyer, i kombination med kontinuerlig utbildning, skapar en motståndskraftig säkerhetsställning. När användare förstår "varför" bakom reglerna, såsom risken för phishing eller credential stuffing, är de mycket mer benägna att följa dem och bli proaktiva försvarare av företagsdata. Denna metod krävs av efterlevnadsstandarder som SOC 2 och PCI-DSS, som erkänner att teknik ensam är otillräcklig utan utbildade användare.

Hur man Implementerar Denna Praxis

Målet är att skapa policyer som är både effektiva och användarvänliga, vilket uppmuntrar till adoption snarare än kringgåenden. Detta involverar en balanserad strategi av att sätta tydliga regler, tillhandahålla utbildning och förse med rätt verktyg.

- Etablera en Tydlig, Modern Policy: Skapa en lättförståelig lösenordspolicy. Modern vägledning, som den från NIST, föredrar längd framför tvingad komplexitet. En bra utgångspunkt är att kräva minst 12 tecken, mandat för användning av flerfaktorsautentisering och förbjuda återanvändning av lösenord.

- Genomför Regelbunden Säkerhetsutbildning: Implementera kvartalsvis eller halvårsvis utbildning i säkerhetsmedvetenhet. Täck vanliga hot som phishing, social ingenjörskonst och farorna med att använda svaga lösenord. Använd verkliga, anonymiserade exempel på säkerhetsincidenter för att illustrera påverkan.

- Tillhandahåll Stödjande Verktyg, Inte Bara Regler: De mest effektiva policyerna är möjliggörande, inte bara restriktiva. Istället för att enbart diktera regler, ge användarna möjlighet genom att tillhandahålla godkända verktyg som företagslösenordshanterare och lösenordsgeneratorer. Detta gör det lätt för dem att följa bästa praxis för lösenordssäkerhet utan friktion.

- Främja en Positiv Säkerhetskultur: Uppmuntra en kultur där rapportering av potentiella säkerhetsproblem är enkel och belönas. Fira anställda som visar säkerhetsmedvetet beteende. När säkerhet ses som ett kollektivt mål snarare än en bestraffande åtgärd, blir hela organisationen säkrare.

Jämförelse av Topp 10 Lösenordssäkerhetsmetoder

| Metod | 🔄 Implementeringskomplexitet | ⚡ Resursbehov | ⭐ Förväntad Effektivitet | 📊 Typiska Resultat / Påverkan | 💡 Ideala Användningsfall / Tips |

|---|---|---|---|---|---|

| Använd Starka, Unika Lösenord för Varje Konto | Medium — kräver disciplin för att skapa unika poster | Låg — lösenordsgenerator rekommenderas | ⭐⭐⭐ — minskar kraftigt risken för återanvändning | Begränsar spridningen av dataintrång; förhindrar credential stuffing | Använd för alla konton; föredra 12–16+ tecken; använd generator |

| Implementera Multi-Factor Authentication (MFA) | Medium — per-konto inställning och backupplanering | Måttlig — autentiseringsappar, hårdvarunycklar, enheter | ⭐⭐⭐⭐ — blockerar de flesta kontointrång | Minimerar obehörig åtkomst; hjälper till med efterlevnad | Kritiskt för admin/e-post/moln; föredra hårdvarunycklar för högvärdiga konton |

| Använd en Välrenommerad Lösenordshanterare | Låg–Medium — initial installation och hantering av huvudlösenord | Måttlig — hanteringsapp, eventuell prenumeration, synkronisering av enheter | ⭐⭐⭐ — möjliggör unika starka lösenord i stor skala | Minskar återanvändning, erbjuder dataintrångsvarningar och säker delning | Idealisk för individer och team; aktivera MFA på hanteraren |

| Aktivera Tvåstegsverifiering på E-postkonton | Låg — följ leverantörens instruktioner | Låg — autentiseringsapp eller backuptelefon | ⭐⭐⭐⭐ — säkrar primär återställningskanal | Skyddar kontoreställning; förhindrar masskontointrång | Aktivera på alla primära e-postkonton; använd app/hårdvara istället för SMS |

| Uppdatera och Patcha Programvara Regelbundet | Låg — aktivera automatiska uppdateringar och rutinmässiga kontroller | Låg — stabilt nätverk, administrativ övervakning | ⭐⭐⭐ — förhindrar utnyttjande av kända sårbarheter | Minskar risken för malware/keylogger; upprätthåller säkerhet för webbläsare/tillägg | Aktivera automatiska uppdateringar; kontrollera tillägg och operativsystem regelbundet |

| Undvik Phishing och Social Ingenjörsattacker | Medium — pågående utbildning och användaruppmärksamhet | Låg — utbildningsmaterial, simulerade tester | ⭐⭐⭐ — avgörande mot mänskligt riktade attacker | Färre framgångsrika phishingincidenter; starkare säkerhetskultur | Utbilda användare, hovra över länkar, verifiera avsändare, kör simuleringar |

| Övervaka Konton för Dataintrångsvarningar och Suspekt Aktivitet | Låg–Medium — prenumerera och granska varningar regelbundet | Låg — dataintrångstjänster, varningar från lösenordshanterare | ⭐⭐⭐ — möjliggör snabb upptäckte och respons | Tidig inneslutning; proaktiva ändringar av autentiseringsuppgifter efter dataintrång | Kontrollera HIBP varje månad, aktivera varningar från hanteraren, granska inloggningsaktivitet |

| Säkra Lösenordsåterställningsmetoder och Backupkoder | Medium — konfigurera flera återställningar och säker lagring | Låg–Måttlig — krypterad lagring eller fysisk säkerhet | ⭐⭐⭐ — förhindrar obehörig återställning och låsningar | Pålitliga återställningsprocesser; färre supportärenden | Lagra backupkoder offline/krypterat; registrera flera kontakter |

| Praktisera Säkert Lösenordshygien: Dela Aldrig eller Återanvänd Lösenord | Medium — efterlevnad av policy och kulturell förändring | Låg — policyer + lösenordshanterare / SSO-verktyg | ⭐⭐⭐ — begränsar insider-risk och spridning | Förbättrad ansvarighet; minskade incidenter med delade autentiseringsuppgifter | Använd delning i lösenordshanterare eller SSO; förbjuda delning i klartext |

| Utbilda Användare och Etablera Lösenordssäkerhetspolicyer | Hög — policydesign, utbildning, genomdrivande | Måttlig–Hög — utbildningsprogram, övervakningsverktyg | ⭐⭐⭐ — upprätthåller bästa praxis i hela organisationen | Konsekvent beteende, efterlevnad, snabbare respons vid dataintrång | Ge verktyg (hanterare/generatorer), regelbunden utbildning, tydliga policyer |

Från Praktik till Vanor: Integrera Säkerhet i Din Dagliga Rutin

Att navigera i den digitala världen kräver mer än att bara veta vad man ska göra; det kräver konsekvent, medveten handling. Vi har utforskat de tio pelarna av robust lösenordssäkerhet, från det grundläggande principen att skapa starka, unika autentiseringsuppgifter för varje konto till den strategiska implementeringen av Multi-Factor Authentication (MFA) och antagandet av säkra lösenordshanterare. Vi har dykt ner i den mänskliga faktorn, erkänt farorna med phishing och social ingenjörskonst, samt den organisatoriska nödvändigheten av tydliga säkerhetspolicyer. Resan genom dessa bästa praxis för lösenordssäkerhet avslöjar en tydlig sanning: din digitala säkerhet är inte en produkt du köper, utan en process du odlar.

Den centrala utmaningen är att omvandla denna kunskap från en checklista av metoder till en uppsättning inarbetade, andra-naturvanor. Den stora mängden råd kan kännas överväldigande, men framsteg görs genom gradvisa, högpåverkande förändringar. Målet är inte att uppnå perfektion över en natt, utan att bygga en successivt starkare defensiv hållning.

Din Omedelbara Handlingsplan: Tre Steg till en Säkrare Du

För att göra denna övergång från teori till verklighet, fokusera på de åtgärder som ger den mest betydande säkerhetsförbättringen för minst initialt arbete. Betrakta detta som din "kom igång nu"-plan:

- Säkra Din Digitala Nav: Ditt primära e-postkonto är nyckeln till ditt digitala kungarike. Om du gör inget annat idag, aktivera MFA eller Tvåstegsverifiering på detta konto. Denna enda åtgärd skapar ett formidabelt hinder mot obehörig åtkomst, vilket skyddar återställningslänkar och aviseringar för otaliga andra tjänster.

- Anta ett Centraliserat Valv: Välj och installera en välrenommerad lösenordshanterare. Oroa dig inte för att migrera varje enda konto på en gång. Börja med att lägga till nya konton när du skapar dem och flytta gradvis över dina mest kritiska inloggningar, såsom bank, sociala medier och primära arbetsverktyg. Detta är det första steget mot att eliminera återanvändning av lösenord för alltid.

- Generera, skapa inte: Sluta försöka uppfinna komplexa lösenord själv. Människor är notoriska för att vara dåliga på att skapa verklig slumpmässighet. Börja istället använda en lösenordsgenerator för alla nya konton och för eventuella befintliga lösenord du uppdaterar. Detta säkerställer att dina uppgifter uppfyller de högsta standarderna för komplexitet och entropi utan något mentalt arbete.

Nyckelinsikt: Vägen till stark säkerhet handlar inte om en enda, massiv överhauls. Det handlar om en serie små, konsekventa och intelligenta val som ackumuleras över tid, vilket bygger ett motståndskraftigt och adaptivt försvar mot utvecklande hot.

Utöver grunderna: Att odla en säkerhetsmentalitet

När dessa grundläggande vanor är på plats kommer de bredare principer vi har diskuterat att bli lättare att integrera. Du kommer naturligt att bli mer skeptisk mot oönskade e-postmeddelanden och känna igen kännetecknen för phishingförsök. Att regelbundet uppdatera din programvara kommer att bli en rutinuppgift, inte en irriterande avbrott. Du kommer att tänka kritiskt på de återställningsmetoder du ställer in för dina konton och välja säkra, förgenererade backupkoder istället för lätt gissade säkerhetsfrågor.

Att bemästra dessa bästa metoder för lösenordssäkerhet handlar mer om att skydda data; det handlar om att återfå kontroll och sinnesro. Det handlar om att säkerställa att din personliga information, finansiella tillgångar och digitala identitet förblir dina och endast dina. Genom att omvandla dessa metoder till dagliga vanor reagerar du inte bara på hot; du bygger proaktivt ett digitalt liv som är motståndskraftigt av design. Den insats du gör idag är en direkt investering i din framtida säkerhet och digitala välbefinnande.

Redo att förvandla bästa metoder till ansträngningslösa vanor? ShiftShift Extensions tillhandahåller de nödvändiga verktygen i webbläsaren, inklusive en kraftfull lösenordsgenerator för att skapa okrossbara uppgifter i farten. Strömlinjeforma ditt säkerhetsarbetsflöde och öka din produktivitet genom att ladda ner det allt-i-ett-verktyg från ShiftShift Extensions idag.