Vad är DNS över HTTPS? En guide till krypterad webbläsning

Nyfiken på vad DNS över HTTPS (DoH) är? Denna guide förklarar hur DoH krypterar dina DNS-förfrågningar för att öka integriteten, kringgå blockering och säkra din webbläsning.

Rekommenderade tillägg

DNS över HTTPS, eller DoH, är ett modernt protokoll som är utformat för att hålla din webbläsning privat. Det gör detta genom att kryptera det allra första steget du tar online: att söka efter en webbplats adress. Tänk på det som att byta ut ett offentligt vykort mot ett förseglat, privat brev. Din begäran är gömd för nyfikna ögon på nätverket.

Integritetsproblemet som DNS över HTTPS löser

När du besöker en webbplats behöver din enhet översätta det mänskligt läsbara namnet du skriver (som example.com) till en maskinläsbar IP-adress. Detta hanteras av domännamnssystemet (DNS), som i grunden är internets telefonkatalog.

I årtionden har denna DNS-sökning varit helt okrypterad och skett öppet. Det betyder att din internetleverantör (ISP), din kontorsnätverksadministratör eller någon som snokar på en offentlig Wi-Fi-anslutning kan se varje enskild webbplats du söker efter. Det är som att tillkännage din destination för alla i rummet innan du går dit.

Denna brist på integritet skapar allvarliga problem:

- ISP-spårning: Din internetleverantör kan enkelt logga hela din webbhistorik. De kan använda dessa data för riktad reklam eller sälja dem till datamäklare.

- Avlyssning på offentlig Wi-Fi: På ett café eller en flygplats kan angripare enkelt övervaka dina DNS-förfrågningar för att profilera dig eller se vilka tjänster du använder.

- DNS-kapning: En illvillig aktör kan avlyssna din okrypterade DNS-begäran och skicka tillbaka en falsk IP-adress, vilket omdirigerar dig till en phishing-webbplats som är utformad för att stjäla dina uppgifter.

Försegla det digitala kuvertet

DNS över HTTPS förändrar spelet genom att linda in dessa DNS-sökningar i samma säkra HTTPS-protokoll som skyddar din onlinebank och shopping. Denna innovation, som drivs framåt av stora aktörer som Google och Mozilla sedan omkring 2016, får dina DNS-förfrågningar att se ut precis som vilken annan krypterad webbtrafik som helst.

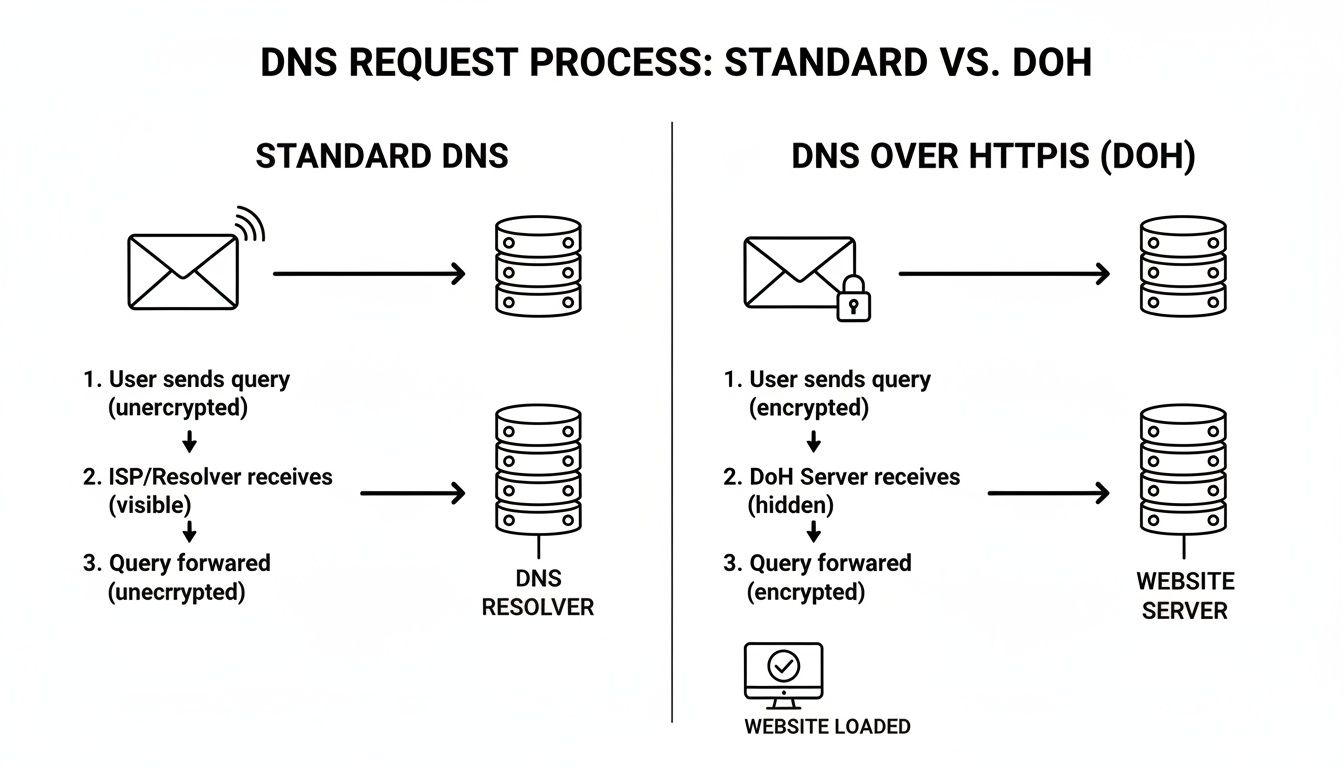

Denna diagram visar hur DoH snyggt gömmer DNS-frågan inuti en säker HTTPS-tunnel, vilket skickar den säkert till resolvern.

Den avgörande delen är att både din begäran och serverns svar är skyddade inom denna krypterade anslutning. Ingen i mitten kan se eller manipulera dem. Du kan hitta mer historisk kontext om ursprunget till DoH från Control D.

Genom att blanda DNS-förfrågningar med normal HTTPS-trafik, kamouflerar DoH effektivt dina webbläsningsintentioner, vilket gör det otroligt svårt för tredje parter att spåra din online-resa från det allra första steget.

Denna enkla men kraftfulla förändring lägger till ett mycket behövligt lager av integritet som saknades i internets ursprungliga design.

Traditionell DNS vs DNS över HTTPS i ett nötskal

För att verkligen se skillnaden, låt oss ställa de gamla och nya metoderna sida vid sida. Kontrasten i integritet och säkerhet är slående.

| Funktion | Traditionell DNS | DNS över HTTPS (DoH) |

|---|---|---|

| Kryptering | Ingen. Skickas i klartext. | Helt krypterad med HTTPS. |

| Port | Använder port 53. | Använder port 443 (standard för HTTPS). |

| Synlighet | Lätt att övervaka av ISPs och nätverk. | Smälter in med normal webbtrafik. |

| Integritet | Exponerar alla besökta domäner. | Döljer domänsökningar från tredje parter. |

Slutligen tar DoH en sårbar, offentlig process och säkrar den inom den moderna, krypterade webbstandarden som vi redan litar på för allt annat.

Hur DoH skyddar din webbläsningsresa

Låt oss bryta ner vad som faktiskt händer när du klickar på en länk eller skriver in en webbplats i din webbläsare. Det verkar omedelbart, men en flod av aktivitet sker bakom kulisserna. DNS över HTTPS (DoH) kliver in i denna process och lägger till ett kritiskt lager av integritet, vilket skyddar din aktivitet från nyfikna ögon.

Tänk på traditionell DNS som att skicka ett vykort. Alla som hanterar det längs vägen—din internetleverantör, en nätverksadministratör på ditt kontor, eller en hacker på offentlig Wi-Fi—kan enkelt läsa adressen du försöker nå, som "mybank.com." Det finns inga hemligheter.

DoH tar det vykortet och förseglar det inuti ett låst, ogenomskinligt kuvert. Det paketerar din begäran säkert, så att ingen kan kika på innehållet medan det är under transport.

Steg 1: Den säkra handskakningen

När du trycker på Enter, behöver din webbläsare fortfarande ställa samma grundläggande fråga: "Vad är IP-adressen för denna webbplats?" Men istället för att ropa den frågan över ett öppet rum, gör DoH något mycket smartare.

Det lindar in DNS-frågan i en standard HTTPS-begäran—det allra samma säkra protokollet som skyddar dina kreditkortuppgifter när du handlar online. Detta nya, krypterade paket skickas sedan till en speciell DoH-kompatibel DNS-resolver.

Eftersom begäran färdas över port 443, den standardport för all säker webbtrafik, smälter den perfekt in med allt annat din enhet gör online. Det är som att gömma en specifik konversation mitt i en livlig, bullrig folkmassa.

Med DoH är din DNS-begäran inte längre en distinkt, lätt identifierbar databit. Den smälter sömlöst in i den krypterade webbtrafik som ständigt flödar från din enhet, vilket gör det otroligt svårt för tredje parter att isolera och inspektera.

Denna enkla handling av kamouflage är hemligheten bakom DoH:s kraft. Den tar en historiskt sårbar del av webbläsning och sveper in den i guldstandarden för modern webb säkerhet.

Steg 2: Den krypterade resan och privata svaret

När DoH-resolvern får HTTPS-paketet, öppnar den det säkert, hittar IP-adressen du bad om och förbereder svaret. Men säkerheten stannar inte där.

Resolvern tar svaret—IP-adressen—och placerar det tillbaka i ett nytt, krypterat HTTPS-svar. Detta säkra paket färdas direkt tillbaka till din webbläsare, och endast din webbläsare har nyckeln för att öppna det.

Här är varför det är viktigt:

- Ingen avlyssning: Från början till slut är hela konversationen privat. Ingen i mitten kan se vart du är på väg online.

- Dataintegritet: Krypteringen garanterar också att svaret du får är autentiskt och inte har ändrats illvilligt för att skicka dig till en falsk webbplats.

Denna diagram visar skillnaden mellan den öppna, sårbara vägen för en standard DNS-begäran och den säkra, privata resan som DoH tillhandahåller.

Som du kan se, är DoH:s "förseglade kuvert"-metod en fullständig spelväxlare för integritet.

Slutligen tar din webbläsare emot det krypterade svaret, öppnar det och kopplar dig till webbplatsen. Sidan laddas lika snabbt som alltid, men ditt digitala fotavtryck skyddades hela tiden. Detta säkerhetslager fungerar utmärkt tillsammans med andra integritetsverktyg. För att lära dig mer, kolla in vår guide om hur en cookiehanterare kan ge dig ännu mer kontroll. Denna end-to-end-kryptering är vad som gör DoH till ett stort steg framåt för ett mer privat internet.

Vilka är de verkliga fördelarna med att använda DoH?

Att byta till DNS över HTTPS (DoH) handlar om mer än bara en mindre integritetsjustering. Det ger dig verklig, praktisk kontroll över ditt digitala fotavtryck, och säkrar din onlineaktivitet på sätt som det gamla DNS-systemet aldrig var utformat för att hantera.

Den mest uppenbara vinsten? Det stoppar din internetleverantör (ISP) från att hålla en löpande logg över varje webbplats du besöker. Standard DNS-frågor skickas i klartext, vilket gör din webbhistorik till en öppen bok. DoH krypterar dessa sökningar, vilket effektivt slår igen den boken.

Tänk på det som en privat tunnel för dina DNS-förfrågningar. Endast du och DNS-resolvern på andra sidan vet vart du försöker gå.

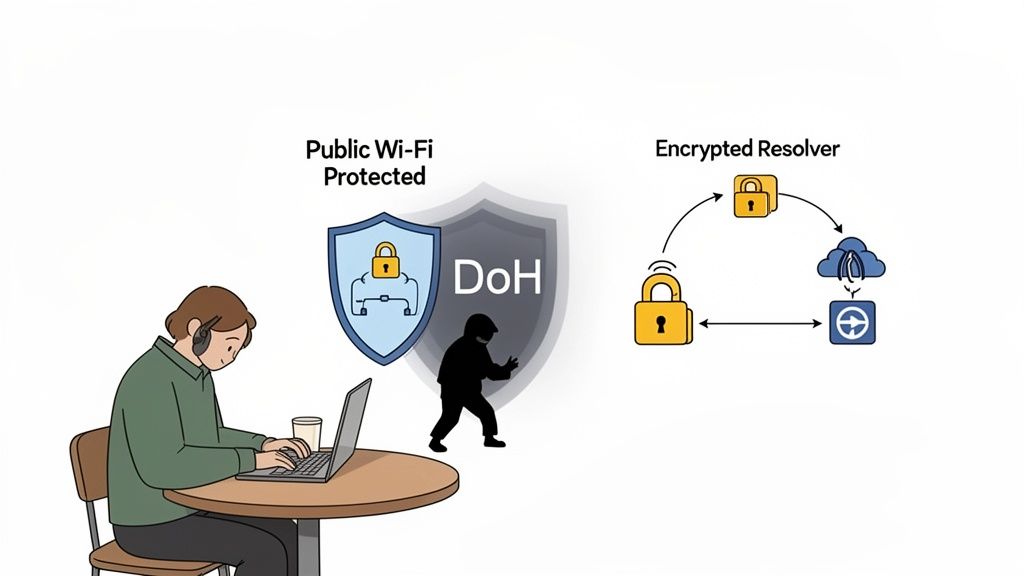

Slutligen, säker offentlig Wi-Fi

Vi har alla varit där—kopplat till det gratis Wi-Fi på ett café, en flygplats eller ett hotell. Men dessa nätverk är en lekplats för angripare, som enkelt kan avlyssna okrypterad trafik. En vanlig taktik är man-in-the-middle (MITM)-attacken.

Så här fungerar det: du försöker gå till din banks webbplats. En angripare på samma nätverk avlyssnar din okrypterade DNS-begäran och ger dig en falsk IP-adress, vilket skickar dig till en övertygande men illvillig kopia av webbplatsen. Med DoH faller hela denna attack isär. Din DNS-fråga är krypterad och oläslig för dem, vilket säkerställer att du alltid landar på den riktiga webbplatsen.

Genom att kryptera DNS-trafik, stärker DoH ditt försvar mot vanliga hot som DNS-spoofing och kapning, vilket gör offentlig Wi-Fi betydligt säkrare att använda.

Det är ett enkelt, kraftfullt försvar mot ett mycket verkligt hot som riktar sig mot människor på osäkra anslutningar varje dag.

Komma runt webbcensur och filter

DoH är också ett kraftfullt verktyg för att hålla internet öppet. Många företag, skolor och till och med hela länder blockerar tillgång till innehåll genom att filtrera DNS-förfrågningar. När du försöker besöka en begränsad webbplats ger deras DNS-server helt enkelt inte dig den korrekta IP-adressen.

Eftersom DoH skickar dina förfrågningar direkt till en resolver du litar på, seglar den förbi de flesta lokala DNS-filter. Det betyder att du kan nå innehåll som annars kan vara blockerat.

Här är där det verkligen gör skillnad:

- Övervinna ISP-nivåblock: Vissa leverantörer filtrerar vissa webbplatser av kommersiella eller policyrelaterade skäl. DoH tar dig runt det.

- Övervinna nätverksbegränsningar: Om ditt arbets- eller skolnätverk blockerar webbplatser du behöver för forskning eller nyheter, kan DoH ofta återställa tillgången.

- Främja ett fritt informationsflöde: På platser med kraftig internetsensur kan DoH vara ett viktigt verktyg för att nå det globala, ofiltrerade nätet.

Denna förändring ger dig makten att bestämma vad du kan se online, istället för att lämna den kontrollen till det nätverk du råkar vara på. Enligt säkerhetsleverantören Quad9, är detta en del av en större trend. De förutspår att senast 2025, kommer integritetsfokuserade DNS-tjänster att vara en standardförsvar mot hot som phishing som utnyttjar svaga, okrypterade DNS. Du kan utforska varför integritetsfokuserad DNS är kritisk för att se hur viktig denna teknik blir.

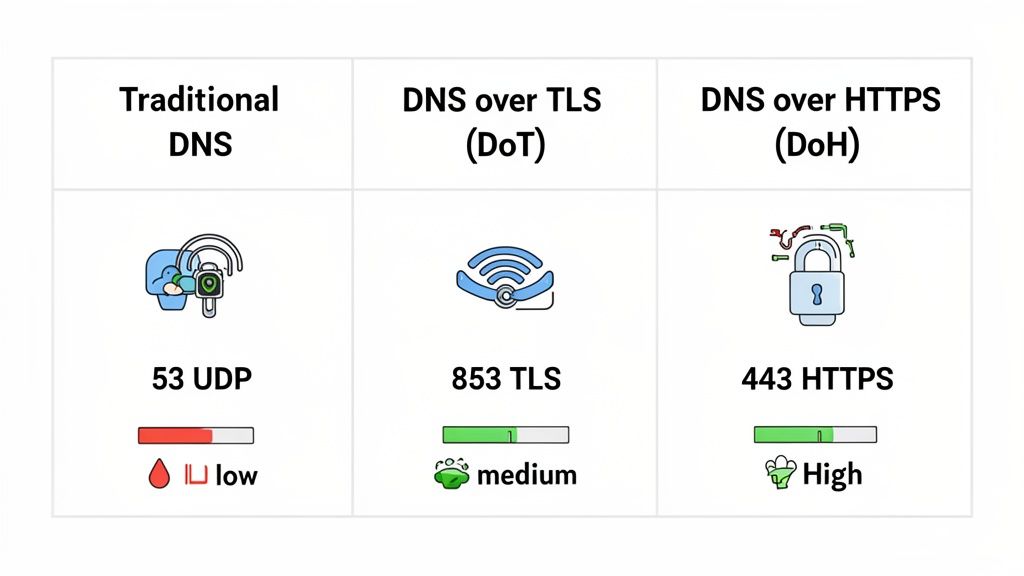

Jämföra DoH vs DoT vs Traditionell DNS

Medan DNS över HTTPS (DoH) får mycket uppmärksamhet för att öka onlineintegriteten, är det inte det enda alternativet när det gäller krypterad DNS. För att verkligen förstå varför DoH är unikt, behöver vi ställa det sida vid sida med sin äldre syskon, DNS över TLS (DoT), och den klassiska, okrypterade DNS som internet byggdes på.

Varje protokoll hanterar säkerhet och integritet på olika sätt, vilket leder till viktiga avvägningar. Valet handlar ofta om att balansera behovet av stark kryptering mot nätverkshantering och hur enkelt protokollet kan implementeras.

Låt oss dyka ner i vad som skiljer dem åt och utforska varför webbläsare och moderna operativsystem i allt högre grad lutar sig mot DoH.

DNS Över TLS En Direkt Metod för Kryptering

Innan DoH blev den nya standarden var DNS över TLS det självklara valet för att säkra DNS-uppslagningar. DoT fungerar genom att kapsla in dina DNS-förfrågningar i en säker Transport Layer Security (TLS)-tunnel—den samma kraftfulla kryptering som skyddar HTTPS-webbplatser.

Den avgörande skillnaden är att DoT fungerar på en dedikerad port: port 853. Denna direktlinjeansats är effektiv och skapar en säker kanal enbart för DNS. Den meddelar i princip nätverket, "Hej, jag är en krypterad DNS-förfrågan!"

Även om det är bra för säkerheten, är det också dess svaghet. Eftersom det använder en unik port kan nätverksadministratörer enkelt upptäcka och blockera trafik på port 853 för att upprätthålla lokala DNS-filtreringsregler. Detta gör DoT till ett fantastiskt val om du bara vill ha kryptering och inte har något emot att din DNS-trafik är identifierbar.

Den Osynliga Fördelen med DNS Över HTTPS

Här drar DoH ifrån mängden. Istället för en dedikerad port maskerar DoH smart DNS-förfrågningar genom att skicka dem över port 443—den samma port som används för all standard, säker HTTPS-webbtrafik.

Denna lilla förändring har en enorm inverkan.

Eftersom DoH-trafik ser exakt ut som den krypterade datan från otaliga andra webbplatser och appar, är det nästan omöjligt för en nätverksobservatör att särskilja och blockera just dina DNS-förfrågningar utan att orsaka stora störningar i all webbläsning.

Denna "kamouflage" är DoH:s hemliga vapen. Den erbjuder inte bara kryptering utan också en nivå av osynlighet som DoT helt enkelt inte kan matcha. Detta gör den till ett otroligt effektivt verktyg för att kringgå DNS-baserad censur och överdrivet restriktiva nätverkspolicyer. Det är huvudorsaken till att webbläsare som Chrome och Firefox har integrerat det som sin föredragna säkra DNS-metod. Integritetsfokuserade verktyg som ShiftShift Extensions Domain Checker förlitar sig också på DoH för att hålla dina domänuppslagningar helt privata och utom synhåll.

En Jämförelse Ansikte mot Ansikte

För att lägga allt på bordet, låt oss titta på en djupgående jämförelse. Denna tabell belyser de praktiska skillnaderna mellan det gamla protokollet, dess första krypterade efterträdare och den moderna, osynliga standarden.

Detaljerad Funktionsjämförelse av DNS-Protokoll

En djupgående titt på de tekniska och praktiska skillnaderna mellan de tre huvud-DNS-protokollen.

| Attribut | Traditionell DNS | DNS över TLS (DoT) | DNS över HTTPS (DoH) |

|---|---|---|---|

| Kryptering | Ingen (Ren Text) | Full TLS-Kryptering | Full HTTPS-Kryptering |

| Port Används | Port 53 | Port 853 | Port 443 |

| Synlighet | Helt exponerad och lätt att övervaka | Krypterad, men lätt identifierbar som DNS-trafik | Krypterad och smälter in med vanlig webbtrafik |

| Integritet | Exponerar varje domänuppslagning | Skyddar mot innehållsinspektion | Skyddar innehåll och kamouflerar själva förfrågan |

| Blockerbarhet | Lätt att blockera eller omdirigera | Relativt lätt att blockera efter port | Mycket svårt att blockera utan stora störningar |

| Primär Användning | Legacy-internetinfrastruktur | Säkerställande av DNS på betrodda nätverk | Förbättra användarens integritet och kringgå censur |

I slutändan är både DoH och DoT en massiv säkerhetsuppgradering från traditionell DNS. DoT erbjuder en rak, dedikerad kanal för att säkra dina uppslagningar. Men DoH:s smarta förmåga att smälta in med vardaglig webbtrafik ger den ett kraftfullt övertag, särskilt på nätverk med tung övervakning eller filtrering, vilket gör den till det självklara valet för integritetsfokuserade verktyg och användare idag.

Förstå Kritiken och Avvägningarna

Även om DNS över HTTPS (DoH) är en stor vinst för individuell integritet, är det inte en universallösning. Precis som med all ny teknik kommer det med sin egen uppsättning utmaningar och avvägningar. Det är avgörande att se hela bilden och förstå de legitima bekymmer som har kommit med DoH:s växande popularitet.

En av de största invändningarna mot det är risken för DNS-centralisering. De flesta webbläsare, som standard, kanaliserar DoH-förfrågningar till en liten krets av stora leverantörer som Google, Cloudflare och Quad9. Även om dessa företag har starka integritetspolicys, placerar denna uppsättning effektivt internets adressbok i händerna på ett fåtal företagsjättar.

Detta byter bara ett problem mot ett annat. Istället för att din lokala internetleverantör (ISP) har insyn i dina surfvanor, flyttas den insynen nu till en annan teknologijätte. För alla som är obekväma med företags datainsamling är det en betydande oro.

Nätverkshanteringsdilemmat

För dem som hanterar nätverk—oavsett om det är i ett företag, en skola eller till och med ett hem med föräldrakontroller—kan DoH vara en stor huvudvärk. De har länge förlitat sig på att övervaka DNS-trafik för att hålla sina nätverk säkra.

Denna typ av övervakning är avgörande för:

- Genomdrivande av säkerhetspolicys: Blockera trafik till domäner kända för malware, phishing-bedrägerier och botnet-kommandocentraler.

- Innehållsfiltrering: Hålla olämpligt eller vuxet innehåll borta från nätverket på platser som skolor och hem.

- Regulatorisk efterlevnad: Säkerställa att nätverksaktivitet uppfyller specifika lagliga eller branschspecifika krav.

DoH blåser i princip förbi alla dessa traditionella, DNS-baserade skydd. Eftersom DNS-förfrågningarna är krypterade och ser ut som vanlig HTTPS-webbtrafik, blir de helt osynliga för de flesta brandväggar och filtreringsapparater. Detta kan försvaga ett nätverks försvar och göra hål i noggrant utformade säkerhetspolicys.

Den centrala konflikten här är en klassisk dragkamp: individuell användarintegritet kontra centraliserad nätverkskontroll. Den funktion som ger en användare möjlighet att kringgå censur tillåter också en anställd att kringgå kritiska säkerhetsfilter.

Detta har väckt en het debatt inom branschen. Säkerhetsproffs påpekar att DoH, trots sina goda avsikter, kan blinda de verktyg som är utformade för att skydda oss. Vi har till och med sett malware börja använda DoH för att dölja sina kommunikationer, vilket gör det mycket svårare att upptäcka och stänga ner.

Att Hitta en Balanserad Ansats

Denna hela debatt visar verkligen att DoH inte är en universallösning. För en individ som använder ett osäkert offentligt Wi-Fi-nätverk på ett kafé är dess fördelar kristallklara. Risken för att någon snokar i din aktivitet är hög, och DoH lägger till ett viktigt skyddslager.

Men i en hanterad miljö som ett kontor eller en skola är beräkningen annorlunda. Här tar behovet av nätverksövergripande säkerhet och innehållsfiltrering ofta prioritet över integritetsökningen från krypterad DNS. Det är precis därför många organisationer väljer att blockera DoH på sina nätverk, vilket tvingar alla DNS-förfrågningar tillbaka genom sina egna övervakade servrar.

I slutändan innebär en verklig förståelse för vad DNS över HTTPS är att se både dess kraft och dess fallgropar. Det är ett fantastiskt verktyg för att stärka personlig integritet, men hur och var det används kräver noggrant övervägande. För nätverksadministratörer innebär anpassning till en värld med DoH att utveckla sina säkerhetsstrategier och hitta nya sätt att skydda sina användare utan att förlita sig på gammaldags DNS-övervakning.

Hur man Aktiverar och Testar DNS Över HTTPS

Att slå på DNS över HTTPS är mycket enklare än du kanske tror. De flesta av de webbläsare och operativsystem vi använder varje dag har redan DoH-stöd inbyggt, vilket innebär att du kan lägga till ett seriöst lager av integritet till din surfning med bara några klick.

Denna guide kommer att vägleda dig genom att aktivera DoH på de vanligaste plattformarna. När du har fått det inställt, kommer vi att gå igenom hur du snabbt kan kontrollera att din DNS-trafik faktiskt är krypterad och hålls utom synhåll.

Aktivera DoH i din webbläsare

För de flesta av oss är det enklaste sättet att komma igång med DoH att aktivera det direkt i webbläsaren. Denna metod är bra eftersom den krypterar alla domänuppslagningar som din webbläsare gör, oavsett vad datorns huvudnätverksinställningar är.

Google Chrome

- Klicka på menyikonen med tre punkter uppe i det övre högra hörnet och gå till Inställningar.

- Gå därifrån till Integritet och säkerhet, och klicka sedan på Säkerhet.

- Scrolla ner till området "Avancerat" och leta efter alternativet Använd säker DNS.

- Slå på det. Som standard försöker Chrome att använda din nuvarande internetleverantörs tjänst om den stöder DoH. För bättre integritet rekommenderar jag att du väljer "Med" och väljer en specifik leverantör som Cloudflare (1.1.1.1) eller Google (Public DNS).

Mozilla Firefox

- Klicka på den tre-radiga "hamburgermenyn" i det övre högra hörnet och välj Inställningar.

- Stanna i panelen Allmänt, scrolla ner till Nätverksinställningar, och klicka på knappen Inställningar....

- I det nya fönstret som dyker upp, scrolla ner till botten och markera rutan för Aktivera DNS över HTTPS.

- Du kan sedan välja en leverantör från listan eller ange en anpassad om du har en favorit.

Att aktivera DoH i din webbläsare är en snabb vinst för integritet. Det säkrar den stora majoriteten av din webbaktivitet utan att kräva djupa tekniska förändringar i ditt operativsystem.

Aktivera DoH på ditt operativsystem

Om du vill ha skydd som går bortom bara din webbläsare och täcker andra appar, kan du aktivera DoH på operativsystemsnivå. Det är viktigt att veta att även om detta är en standardfunktion på Windows 11, så kom det aldrig officiellt till Windows 10.

Windows 11

- Öppna Inställningar och gå till Nätverk och internet.

- Välj den anslutning du använder, antingen Wi-Fi eller Ethernet.

- Klicka på Hårdvaruegenskaper.

- Leta efter DNS-servertilldelning och klicka på knappen Redigera bredvid den.

- Byt inställningen från "Automatisk (DHCP)" till Manuell.

- Slå på IPv4 och skriv in IP-adresserna för din DoH-leverantör (för Cloudflare, det är

1.1.1.1och1.0.0.1). - Nu, i rullgardinsmenyn Föredragen DNS-kryptering, välj Endast krypterad (DNS över HTTPS). Klicka på Spara, och du är klar.

Hur man bekräftar att DoH fungerar

När du har aktiverat DoH är det en bra idé att se till att det faktiskt fungerar. En snabb kontroll ger dig sinnesro att dina DNS-förfrågningar är korrekt krypterade.

Ett utmärkt verktyg för detta är Cloudflares Browsing Experience Security Check. Ladda bara sidan, så kör den automatiskt några tester på din anslutning. Den du bryr dig om är "Säker DNS"—en grön bock betyder att dina frågor skickas över en krypterad kanal.

Om du får grönt ljus är du redo. Om inte, gå tillbaka och dubbelkolla dina inställningar eller kanske prova en annan DoH-leverantör. Tänk på att en seg anslutning ibland kan påverka testresultaten; du kan läsa mer om hur man testar internet hastighet noggrant i vår dedikerade guide.

Vanliga frågor om DNS över HTTPS

Allteftersom fler människor börjar använda DNS över HTTPS, dyker det alltid upp några vanliga frågor. Att få klarhet i dessa hjälper dig att förstå var DoH verkligen passar in i din integritetsverktygslåda och vad du kan förvänta dig när du slår på det. Låt oss dyka ner i de mest frekventa.

Kommer användning av DoH att sänka min internetanslutning?

För det mesta, nej. Den påverkan DoH har på din surfhastighet är vanligtvis så liten att du aldrig kommer att märka det. Även om kryptering tekniskt sett introducerar en liten mängd overhead till varje DNS-förfrågan, är moderna datorer och nätverk så snabba att de hanterar det utan problem.

I vissa fall kan du till och med se en hastighets ökning. Om din internetleverantörs standard DNS-servrar är långsamma, kan en övergång till en högpresterande DoH-tjänst från en leverantör som Cloudflare eller Google faktiskt få webbplatser att laddas snabbare. All minuscule latens från krypteringen är ett litet pris att betala för den stora uppgraderingen av integritet och säkerhet.

Sammanfattningsvis: för de flesta människor är prestationsskillnaden försumbar. Den säkerhet du får från krypterad DNS är väl värt det.

Är DoH en fullständig ersättning för en VPN?

Inte alls. Tänk på DoH och ett virtuellt privat nätverk (VPN) som två olika verktyg som fungerar utmärkt tillsammans. De löser olika, men lika viktiga, delar av pusslet för onlineintegritet.

Här är ett enkelt sätt att se på deras uppgifter:

- DNS över HTTPS (DoH): Detta krypterar bara DNS-uppslagningen—det ögonblick då din webbläsare frågar efter en webbplats IP-adress. Det stoppar avlyssnare från att se vilka sidor du försöker besöka.

- Virtuellt privat nätverk (VPN): Detta krypterar all din internettrafik och döljer din verkliga IP-adress från de webbplatser du ansluter till. Det är ett mycket mer omfattande skydd för allt du gör online.

En analogi kan hjälpa: DoH är som att lägga din destinationsadress i ett förseglat, privat kuvert. En VPN, å sin sida, är som att lägga hela din bil i en låst, oidentifierad lastbil för att komma dit. För bästa skydd vill du verkligen använda båda.

Kan min arbetsgivare se min surfning om jag använder DoH?

Även med DoH aktiverat bör du inte anta att du är osynlig på ett hanterat företags- eller skolnätverk. Även om det gör casual snooping mycket svårare, är det inte en magisk lösning mot dedikerad nätverksövervakning.

Din arbetsgivare har andra sätt att se vad som händer. Även om dina DNS-uppslagningar är dolda, kan en kunnig nätverksadministratör fortfarande få en bra uppfattning om din aktivitet genom att titta på de destinations-IP-adresser du ansluter till. Mer viktigt är att många arbetsutgivna enheter har övervakningsprogram installerade direkt på dem, som ser allt du gör innan DoH ens kommer in i bilden. DoH är ett bra steg för integritet, men det kringgår inte företagets egna övervakningssystem.

Redo att säkra din surfning och förenkla ditt arbetsflöde? ShiftShift Extensions ekosystem erbjuder en uppsättning kraftfulla verktyg direkt i din webbläsare, inklusive en Domänkontroll som använder DNS-över-HTTPS för privata uppslagningar. Ta kontroll över ditt digitala liv med en enda, enhetlig kommandopalett genom att ladda ner ShiftShift Extensions idag.