什麼是 DNS over HTTPS:加密瀏覽指南

對 DNS over HTTPS (DoH) 感到好奇嗎?本指南將解釋 DoH 如何加密您的 DNS 查詢,以增強隱私、繞過封鎖並保護您的瀏覽安全。

DNS over HTTPS,或稱 DoH,是一種現代協議,旨在保護您的網頁瀏覽隱私。它通過加密您在線上所採取的第一步來實現這一點:查找網站的地址。可以將其視為將公開的明信片換成密封的私人信件。您的請求在網絡上隱藏於他人的視線之外。

DNS over HTTPS 解決的隱私問題

每當您訪問一個網站時,您的設備需要將您輸入的人類友好名稱(如 example.com)轉換為機器可讀的 IP 地址。這是由域名系統(DNS)處理的,這基本上是互聯網的電話簿。

數十年來,這種 DNS 查詢完全未加密,公開進行。這意味著您的互聯網服務提供商(ISP)、您的辦公室網絡管理員,或任何在公共 Wi-Fi 連接上進行監視的人都可以看到您查找的每一個網站。這就像在您去某個地方之前,向房間裡的每個人宣佈您的目的地。

這種缺乏隱私的情況造成了一些嚴重的問題:

- ISP 追蹤:您的互聯網提供商可以輕鬆記錄您的整個瀏覽歷史。他們可以利用這些數據進行定向廣告或將其出售給數據經紀人。

- 公共 Wi-Fi 竊聽:在咖啡館或機場網絡上,攻擊者可以輕易監視您的 DNS 請求,以便對您進行分析或查看您使用的服務。

- DNS 劫持:壞人可以攔截您的未加密 DNS 請求並發送一個虛假的 IP 地址,將您重定向到一個旨在竊取您憑證的釣魚網站。

封閉數字信封

DNS over HTTPS 改變了遊戲規則,將這些 DNS 查詢包裹在與保護您的在線銀行和購物的相同安全 HTTPS 協議中。這一創新由 Google 和 Mozilla 等主要參與者於2016年左右推動,使您的 DNS 請求看起來就像任何其他加密的網絡流量。

這個圖示顯示了 DoH 如何將 DNS 查詢整齊地包裹在安全的 HTTPS 隧道中,安全地發送到解析器。

關鍵在於,您的請求和服務器的響應都被保護在這個加密連接內。中間的任何人都無法看到或篡改它們。您可以在 Control D 的 DoH 起源 中找到更多歷史背景。

通過將 DNS 請求與正常的 HTTPS 流量混合,DoH 有效地隱藏了您的瀏覽意圖,使第三方從第一步開始就極其難以追蹤您的在線旅程。

這一簡單但強大的變化為互聯網原始設計中缺失的隱私層增加了急需的保護。

傳統 DNS 與 DNS over HTTPS 一瞥

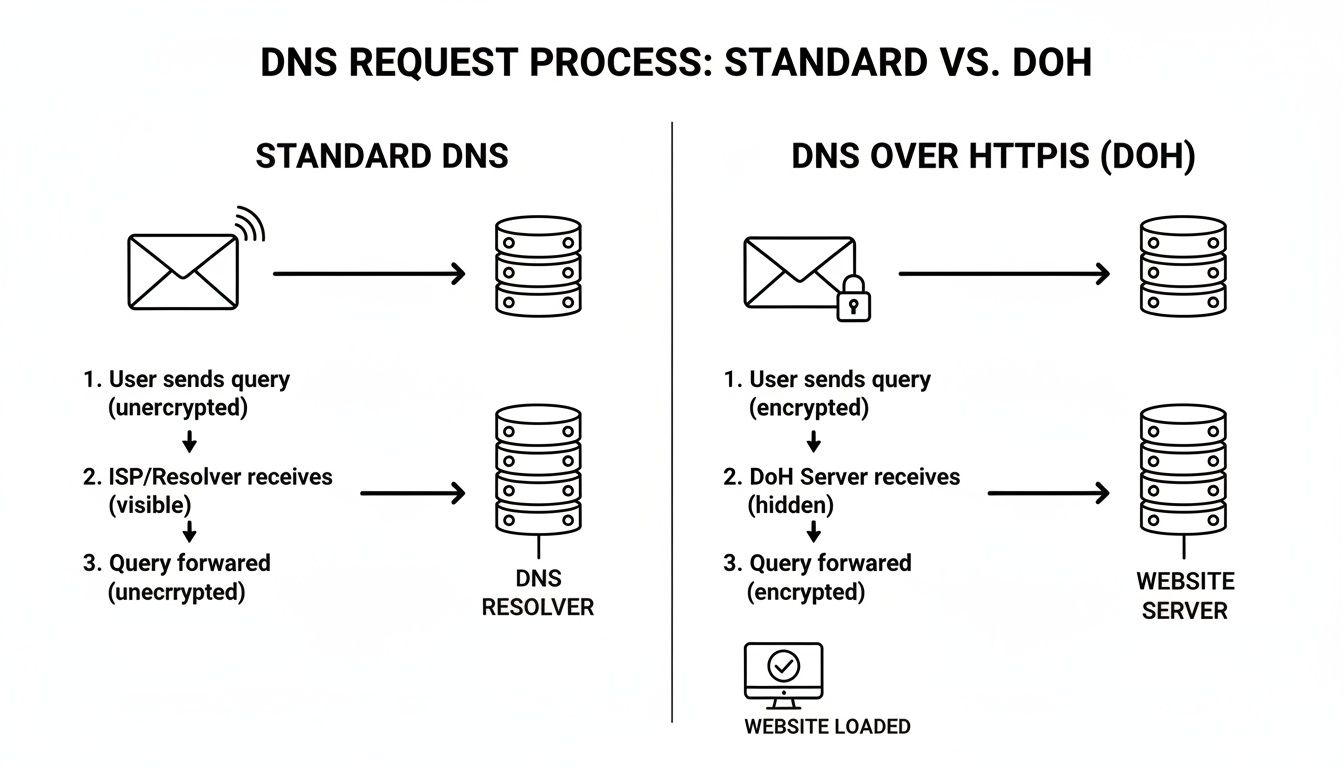

為了真正看到區別,讓我們將舊方法和新方法並排放置。隱私和安全性的對比非常明顯。

| 特徵 | 傳統 DNS | DNS over HTTPS (DoH) |

|---|---|---|

| 加密 | 無。以明文發送。 | 使用 HTTPS 完全加密。 |

| 端口 | 使用端口 53。 | 使用端口 443(HTTPS 的標準端口)。 |

| 可見性 | 易於被 ISP 和網絡監控。 | 與正常網絡流量混合。 |

| 隱私 | 暴露所有訪問的域名。 | 隱藏域名查詢,防止第三方查看。 |

最終,DoH 將一個脆弱的公共過程安全地包裹在我們已經信任的現代加密網絡標準之中。

DoH 如何保護您的網頁瀏覽旅程

讓我們分解一下當您點擊鏈接或在瀏覽器中輸入網站時實際發生了什麼。這似乎是瞬間的,但在幕後發生了一連串的活動。DNS over HTTPS (DoH) 介入這一過程,增加了一層關鍵的隱私,保護您的活動不受他人窺視。

將傳統 DNS 想像成發送明信片。沿途處理它的任何人——您的互聯網提供商、您辦公室的網絡管理員或公共 Wi-Fi 上的黑客——都可以輕易讀取您試圖到達的地址,例如 "mybank.com"。沒有秘密可言。

DoH 將那張明信片封閉在一個鎖住的、不透明的信封裡。它安全地包裝您的請求,這樣在運輸過程中沒有人可以偷看內容。

步驟 1:安全握手

當您按下 Enter 鍵時,您的瀏覽器仍然需要問同樣的基本問題:"這個網站的 IP 地址是什麼?"但 DoH 並不是在一個開放的房間裡大聲喊出這個問題,而是做了更智能的事情。

它將 DNS 查詢包裹在一個標準的 HTTPS 請求中——這正是保護您在線購物時信用卡詳細信息的安全協議。這個新的加密包隨後被發送到一個特殊的 DoH 兼容 DNS 解析器。

由於請求通過端口 443 傳輸,這是所有安全網絡流量的標準端口,因此它與您的設備在線上所做的其他所有事情完美融合。這就像在熙熙攘攘的喧鬧人群中隱藏一段特定的對話。

有了 DoH,您的 DNS 請求不再是一個明顯且易於識別的數據片段。它無縫地融入不斷流動的加密網絡流量中,使第三方極難孤立和檢查。

這一簡單的偽裝行為是 DoH 的力量所在。它將網頁瀏覽中歷史上脆弱的部分包裹在現代網絡安全的金標準之中。

步驟 2:加密旅程和私密響應

一旦 DoH 解析器獲得 HTTPS 包,它會安全地解開包裝,找到您請求的 IP 地址,並準備響應。

但安全性並不止於此。

解析器將答案——IP 位址——放回一個新的加密 HTTPS 回應中。這個安全的包裹直接回傳到你的瀏覽器,只有你的瀏覽器擁有打開它的鑰匙。

這為什麼重要:

- 無竊聽:從開始到結束,整個對話都是私密的。中間的任何人都無法看到你在網上去哪裡。

- 數據完整性:加密還保證你獲得的回應是真實的,並且沒有被惡意更改以引導你到假網站。

這個圖示顯示了標準 DNS 請求的開放、脆弱路徑與 DoH 提供的安全、私密旅程之間的區別。

如你所見,DoH 的 "密封信封" 方法對於隱私來說是個完全的遊戲改變者。

最後,你的瀏覽器接收到加密的回應,打開它,並連接到網站。頁面加載速度與以往一樣快,但你的數位足跡在整個過程中都得到了保護。這一層安全性與其他隱私工具一起運作得很好。要了解更多,請查看我們的指南,了解 Cookie 管理器 如何讓你擁有更多控制權。這種端到端的加密使得 DoH 成為更私密互聯網的一大步。

使用 DoH 的實際好處是什麼?

切換到 DNS over HTTPS (DoH) 不僅僅是小幅度的隱私調整。它讓你對你的數位足跡擁有真正的、實際的控制權,以方式來保護你的在線活動,而舊式的 DNS 系統從未設計來處理這些。

最明顯的好處是什麼?它阻止你的網際網路服務提供商 (ISP) 保持你訪問的每個網站的日誌。標準的 DNS 查詢以明文發送,使得你的瀏覽歷史成為一本公開的書。DoH 將這些查詢加密,有效地將這本書關閉。

把它想像成你 DNS 請求的私人隧道。只有你和另一端的 DNS 解析器知道你想去的地方。

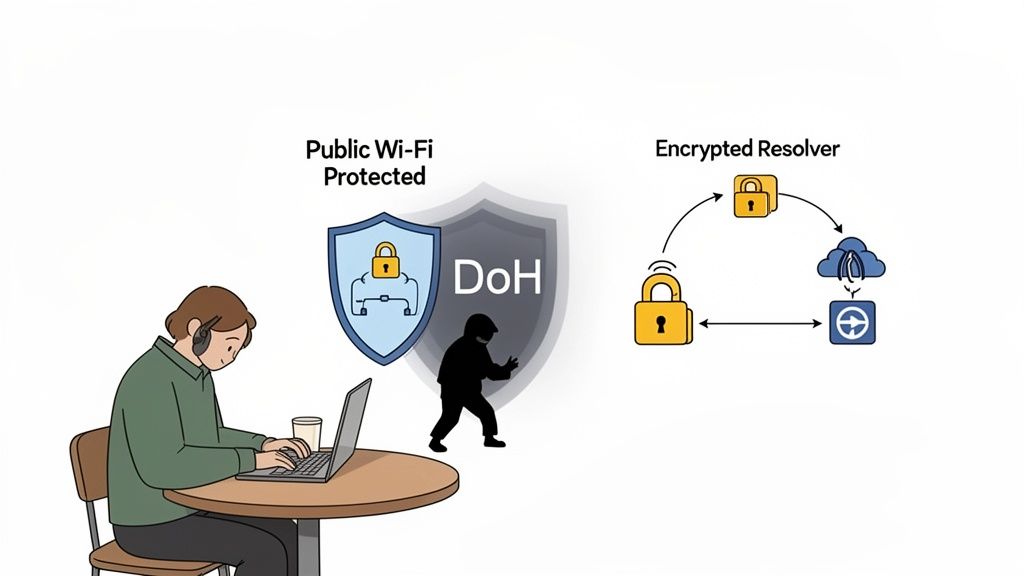

最後,安全的公共 Wi-Fi

我們都曾經經歷過——在咖啡館、機場或酒店連接免費 Wi-Fi。但這些網絡對攻擊者來說是一個遊樂場,他們可以輕易地竊聽未加密的流量。一種常見的策略是中間人 (MITM) 攻擊。

這是如何運作的:你試圖訪問你銀行的網站。與你在同一網絡上的攻擊者攔截了你的未加密 DNS 請求,並提供給你一個假 IP 位址,將你引導到一個看似真實但實際上是惡意的網站副本。使用 DoH,這整個攻擊就會崩潰。你的 DNS 查詢是加密的,對他們來說是不可讀的,確保你始終到達真實的網站。

通過加密 DNS 流量,DoH 強化了你對抗常見威脅(如 DNS 欺騙和劫持)的防禦,使公共 Wi-Fi 的使用變得更加安全。

這是一種簡單而強大的防禦,針對每天在不安全連接上針對人們的真實威脅。

繞過網絡審查和過濾器

DoH 也是保持互聯網開放的強大工具。許多公司、學校,甚至整個國家通過過濾 DNS 請求來阻止訪問內容。當你試圖訪問受限網站時,他們的 DNS 伺服器根本不會給你正確的 IP 位址。

因為 DoH 將你的查詢直接發送到你信任的解析器,它可以輕鬆地繞過大多數本地 DNS 過濾器。這意味著你可以訪問本來可能被阻止的內容。

這裡是它真正發揮作用的地方:

- 繞過 ISP 級別的封鎖:某些提供商因商業或政策原因過濾某些網站。DoH 可以幫助你繞過這些。

- 克服網絡限制:如果你的工作或學校網絡阻止你需要進行研究或獲取新聞的網站,DoH 通常可以恢復訪問。

- 促進信息自由流通:在互聯網審查嚴重的地方,DoH 可以成為接觸全球無過濾網絡的必要工具。

這一轉變使你能夠決定你在線上可以看到什麼,而不是將這一控制權留給你所處的網絡。根據安全提供商 Quad9 的說法,這是更大趨勢的一部分。他們預測到2025年,隱私優先的 DNS 服務將成為對抗利用弱、不加密 DNS 的釣魚等威脅的標準防禦。你可以探索為什麼隱私中心的 DNS 是至關重要的,以了解這項技術變得多麼重要。

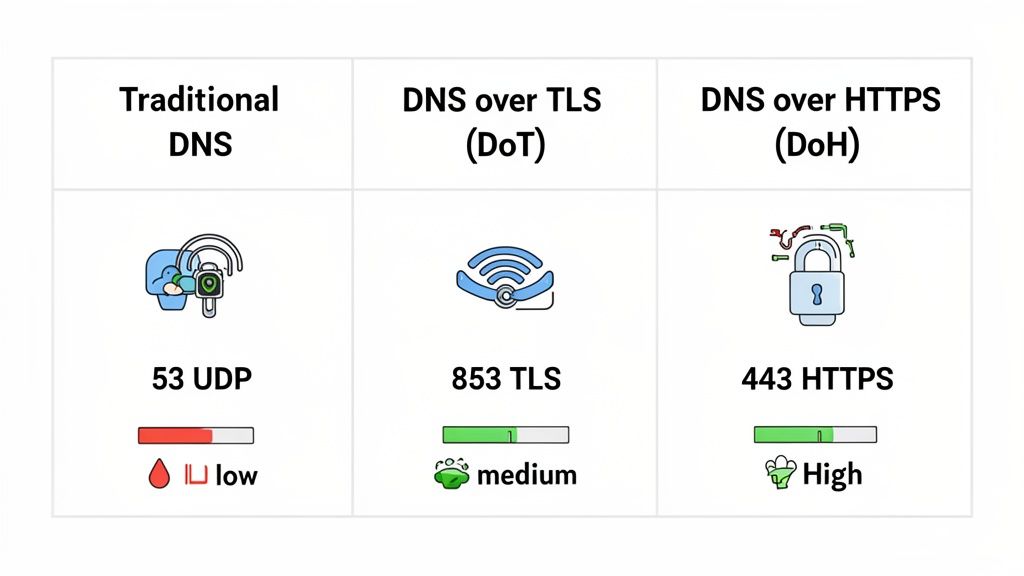

比較 DoH 與 DoT 與傳統 DNS

雖然DNS over HTTPS (DoH) 因提升在線隱私而受到廣泛關注,但它並不是加密 DNS 的唯一選擇。要真正了解 DoH 的獨特之處,我們需要將其與其較舊的兄弟DNS over TLS (DoT)以及互聯網建立時的經典未加密 DNS 進行對比。

每個協議在安全性和隱私方面的處理方式不同,這導致了一些重要的權衡。

正確的選擇往往取決於在強加密需求與網路管理之間取得平衡,以及協議的部署難易程度。

讓我們深入探討它們之間的區別,並探索為什麼瀏覽器和現代操作系統越來越傾向於使用 DoH。

DNS over TLS:直接的加密方法

在 DoH 成為新標準之前,DNS over TLS 是鎖定 DNS 查詢的首選。DoT 通過將您的 DNS 查詢包裝在安全的傳輸層安全性 (TLS) 隧道中來運作——這是保護 HTTPS 網站的同一強大加密技術。

主要的區別在於 DoT 在專用端口上運作:端口 853。這種直接連接的方法高效且為 DNS 創建了一個安全通道。它基本上向網路宣告:"嘿,我是一個加密的 DNS 查詢!"

雖然這對安全性來說是個好處,但也是它的致命弱點。因為它使用獨特的端口,網路管理員可以輕鬆識別並阻止 端口 853 上的流量,以執行本地 DNS 過濾規則。如果您只想要加密,並且不介意您的 DNS 流量是可識別的,那麼 DoT 是一個絕佳的選擇。

DNS over HTTPS 的隱蔽優勢

這就是 DoH 脫穎而出的地方。DoH 聰明地通過將 DNS 查詢發送到 端口 443——與所有標準安全 HTTPS 網路流量相同的端口,來掩蓋 DNS 查詢。

這一小變化卻產生了巨大的影響。

因為 DoH 流量看起來與無數其他網站和應用程式的加密數據完全相同,網路觀察者幾乎不可能僅僅識別並阻止您的 DNS 請求,而不會對所有網頁瀏覽造成重大干擾。

這種 "迷彩" 是 DoH 的秘密武器。它不僅提供加密,還提供了一種 DoT 無法匹敵的隱蔽性。這使它成為繞過基於 DNS 的審查和過於嚴格的網路政策的極其有效的工具。這也是為什麼像 Chrome 和 Firefox 這樣的瀏覽器將其作為首選安全 DNS 方法的主要原因。以隱私為首的工具,如 ShiftShift 擴展 Domain Checker 也依賴 DoH 來保持您的域名查詢完全私密且不被察覺。

逐項比較

為了清楚地展示所有內容,讓我們來看一個深入的比較。這個表格突顯了傳統協議、其首個加密後繼者以及現代隱蔽標準之間的實際差異。

DNS 協議的詳細特徵比較

深入了解三種主要 DNS 協議之間的技術和實際差異。

| 屬性 | 傳統 DNS | DNS over TLS (DoT) | DNS over HTTPS (DoH) |

|---|---|---|---|

| 加密 | 無 (明文) | 完整 TLS 加密 | 完整 HTTPS 加密 |

| 使用的端口 | 端口 53 | 端口 853 | 端口 443 |

| 可見性 | 完全暴露且易於監控 | 加密,但容易識別為 DNS 流量 | 加密並與常規網路流量融合 |

| 隱私 | 暴露每個域名查詢 | 防止內容檢查 | 保護內容並隱蔽請求本身 |

| 阻止能力 | 易於阻止或重定向 | 相對容易通過端口阻止 | 在不造成廣泛干擾的情況下非常難以阻止 |

| 主要用途 | 舊版網際網路基礎設施 | 在受信任的網路上保護 DNS | 增強用戶隱私並繞過審查 |

最終,無論是 DoH 還是 DoT 都是對傳統 DNS 的重大安全升級。DoT 提供了一個簡單、專用的通道來保護您的查詢。然而,DoH 聰明地能夠與日常網路流量融合,這使它在受到嚴密監控或過濾的網路上具有強大的優勢,成為今天以隱私為重點的工具和用戶的明顯首選。

理解批評與權衡

雖然 DNS over HTTPS (DoH) 對個人隱私來說是一個巨大的勝利,但它並不是萬能的解決方案。像任何新技術一樣,它也帶來了一系列挑戰和權衡。重要的是要全面了解 DoH 日益受歡迎所帶來的合理擔憂。

對其最大的反對論點之一是DNS 集中化的風險。大多數網頁瀏覽器默認將 DoH 請求引導至少數大型提供商,如 Google、Cloudflare 和 Quad9。儘管這些公司擁有強大的隱私政策,但這種設置實際上將互聯網的地址簿置於少數企業巨頭的手中。

這只是將一個問題替換為另一個問題。

與其讓當地的網際網路服務提供商(ISP)窺探您的瀏覽習慣,這種可見性現在轉移到了另一個科技巨頭身上。對於任何對企業數據追蹤感到不安的人來說,這是一個重大問題。

網路管理的困境

對於管理網路的人來說——無論是在公司、學校,甚至是有家長控制的家庭——DoH 可能會帶來巨大的麻煩。他們長期以來依賴監控 DNS 流量來保持其網路的安全。

這種監控對於以下幾點至關重要:

- 執行安全政策: 阻止對已知有惡意軟體、網路釣魚詐騙和僵屍網路指揮中心的域名的流量。

- 內容過濾: 在學校和家庭等地方阻止不當或成人內容進入網路。

- 合規性: 確保網路活動符合特定的法律或行業要求。

DoH 本質上繞過了所有這些傳統的基於 DNS 的保護措施。因為 DNS 查詢是加密的,並且看起來就像正常的 HTTPS 網路流量,所以它們對大多數防火牆和過濾設備來說完全不可見。這可能削弱網路的防禦,並在精心設計的安全政策中打出漏洞。

這裡的核心衝突是一場經典的拔河:個人用戶隱私與集中式網路控制。使得用戶能夠繞過審查的特性,也使得員工能夠繞過關鍵的安全過濾器。

這引發了行業內的激烈辯論。安全專業人士指出,儘管 DoH 出發點良好,但它可能會使設計用來保護我們的工具失去效能。我們甚至看到惡意軟體開始使用 DoH 來掩蓋其通信,這使得發現和關閉它變得更加困難。

尋找平衡的方法

整個辯論實際上顯示出 DoH 並不是一個適合所有人的解決方案。對於在咖啡店使用可疑公共 Wi-Fi 網路的個人來說,其好處顯而易見。有人窺探您活動的風險很高,而 DoH 增加了一層重要的保護。

但在像企業辦公室或學校這樣的管理環境中,計算方式就不同了。在這裡,網路範圍內的安全和內容過濾的需求通常優先於加密 DNS 帶來的隱私增強。這正是許多組織選擇在其網路上阻止 DoH 的原因,迫使所有 DNS 請求重新通過他們自己的監控伺服器。

最終,真正理解 DNS over HTTPS 的含義就是要看到它的力量和陷阱。這是一個加強個人隱私的絕佳工具,但它的使用方式和地點需要仔細考量。對於網路管理員來說,適應有 DoH 的世界意味著要發展他們的安全策略,並找到新的方法來保護用戶,而不依賴於舊式的 DNS 監控。

如何啟用和測試 DNS Over HTTPS

將 DNS over HTTPS 開關打開比您想像的要簡單得多。我們每天使用的大多數網頁瀏覽器和操作系統都已經內建 DoH 支援,這意味著您只需幾次點擊就可以為您的瀏覽添加一層重要的隱私保護。

本指南將引導您在最常見的平台上啟用 DoH。設置完成後,我們將介紹如何快速檢查您的 DNS 流量是否實際上被加密並保持隱私。

在您的網頁瀏覽器中啟用 DoH

對於我們大多數人來說,開始使用 DoH 的最簡單方法是直接在網頁瀏覽器中啟用它。這種方法非常好,因為它加密了您瀏覽器所做的所有域名查詢,無論您計算機的主要網絡設置是什麼。

Google Chrome

- 點擊右上角的三點菜單圖標,然後進入 設置。

- 然後,前往 隱私與安全,然後點擊 安全性。

- 向下滾動到「高級」區域,尋找 使用安全 DNS 選項。

- 將其切換為開啟。默認情況下,Chrome 會嘗試使用您當前的互聯網服務提供商的服務(如果它支持 DoH)。為了更好的隱私,我建議選擇「與」並選擇特定的提供商,例如 Cloudflare(1.1.1.1)或 Google(公共 DNS)。

Mozilla Firefox

- 點擊右上角的三行「漢堡」菜單,然後選擇 設置。

- 保持在 常規 面板,向下滾動到 網絡設置,然後點擊 設置... 按鈕。

- 在彈出的新窗口中,向下滾動到底部,勾選 啟用 DNS over HTTPS 的選項。

- 然後,您可以從列表中選擇一個提供商,或者如果您有喜歡的,可以輸入自定義提供商。

在您的瀏覽器中啟用 DoH 是一個快速的隱私增強措施。它在不需要對操作系統進行深層技術更改的情況下,保護了您絕大多數的網絡活動。

在您的操作系統上啟用 DoH

如果您希望獲得超越網頁瀏覽器的保護,並涵蓋其他應用程序,您可以在操作系統層面啟用 DoH。重要的是要知道,雖然這是 Windows 11 的標準功能,但它從未正式進入 Windows 10。

Windows 11

- 打開 設置,然後進入 網絡與互聯網。

- 選擇您正在使用的連接,無論是 Wi-Fi 還是 以太網。

- 點擊 硬件屬性。

- 尋找 DNS 伺服器分配,然後點擊旁邊的 編輯 按鈕。

- 將設置從「自動 (DHCP)」切換為 手動。

- 開啟 IPv4,並輸入您的 DoH 提供商的 IP 地址(對於 Cloudflare,這是

1.1.1.1和1.0.0.1)。 - 現在,在 首選 DNS 加密 下拉菜單中,選擇 僅加密 (DNS over HTTPS)。點擊 保存,就完成了。

如何確認 DoH 是否正常運行

一旦您啟用了 DoH,檢查它是否實際運行是一個好主意。快速檢查將使您安心,確保您的 DNS 請求被正確加密。

一個很好的工具是 Cloudflare 的 瀏覽體驗安全檢查。只需加載該頁面,它會自動對您的連接進行幾個測試。您關心的測試是「安全 DNS」——綠色勾號意味著您的查詢是通過加密通道發送的。

如果您獲得綠燈,那麼您就可以放心了。如果沒有,請返回並仔細檢查您的設置,或者也許嘗試不同的 DoH 提供商。請記住,緩慢的連接有時會干擾測試結果;您可以在我們的專門指南中了解更多關於如何 準確測試網絡速度 的信息。

有關 DNS over HTTPS 的常見問題

隨著越來越多的人開始使用 DNS over HTTPS,一些常見問題似乎總是會出現。弄清楚這些問題有助於您了解 DoH 在您的隱私工具包中真正的位置,以及在您切換開關時應該期待什麼。讓我們深入探討最常見的問題。

使用 DoH 會減慢我的網絡連接速度嗎?

在大多數情況下,不會。DoH 對您的瀏覽速度的影響通常如此微小,以至於您永遠不會注意到。雖然添加加密確實會在每個 DNS 請求中引入一點點開銷,但現代計算機和網絡速度如此之快,它們能夠輕鬆處理。

在某些情況下,您甚至可能會看到速度 提升。如果您的互聯網服務提供商的默認 DNS 伺服器反應緩慢,切換到像 Cloudflare 或 Google 這樣的高性能 DoH 服務實際上可以使網站加載更快。來自加密的微小延遲是為了獲得巨大的隱私和安全升級而付出的微小代價。

總之:對於大多數人來說,性能差異微不足道。您從加密 DNS 中獲得的安全性是非常值得的。

DoH 是否完全取代 VPN?

完全不是。將 DoH 和虛擬私人網絡(VPN)視為兩種不同的工具,它們可以很好地協同工作。

他們解決了在線隱私拼圖中不同但同樣重要的部分。這裡有一個簡單的方式來看待他們的工作:

- DNS over HTTPS (DoH):這僅加密 DNS 查詢——當你的瀏覽器請求網站的 IP 地址時。它阻止竊聽者看到你試圖訪問哪些網站。

- 虛擬私人網路 (VPN):這加密你所有的網路流量,並隱藏你真實的 IP 地址,讓你連接的網站無法看到。這是一個更全面的隱私保護,適用於你在線上所做的一切。

一個類比可能會有所幫助:DoH 就像把你的目的地地址放在一個密封的私人信封裡。另一方面,VPN 就像把整輛車放進一個鎖住的、沒有標記的卡車裡去到那裡。為了獲得最佳保護,你真的想同時使用這兩者。

如果我使用 DoH,我的雇主能看到我的瀏覽嗎?

即使啟用了 DoH,你也不應該假設在管理的公司或學校網路上你是隱形的。雖然這使得隨意的窺探變得更加困難,但它並不是對抗專門網路監控的萬能解藥。

你的雇主有其他方式來查看發生了什麼。即使你的 DNS 查詢被隱藏,精明的網路管理員仍然可以通過查看你連接的目標 IP 地址來獲得你的活動的良好概念。更重要的是,許多工作發放的設備上直接安裝了監控軟體,這在 DoH 介入之前就能看到你所做的一切。DoH 是隱私的一個重要步驟,但它並不繞過公司的監控系統。

準備好保護你的瀏覽並簡化你的工作流程了嗎?ShiftShift Extensions 生態系統提供了一套強大的工具,直接在你的瀏覽器中,包括一個使用 DNS-over-HTTPS 進行私人查詢的 域名檢查器。通過下載 ShiftShift Extensions,用單一的統一命令面板掌控你的數位生活。