Jak tworzyć bezpieczne hasła, które naprawdę działają

Dowiedz się, jak tworzyć bezpieczne hasła z naszym przewodnikiem. Omówimy mocne frazy hasłowe, niezbędne menedżery haseł oraz dlaczego potrzebujesz uwierzytelniania dwuskładnikowego.

Zalecane rozszerzenia

Aby naprawdę zabezpieczyć swoje konta, potrzebujesz haseł, które są długie, złożone i - co najważniejsze - unikalne dla każdej strony, z której korzystasz. Najlepszym sposobem na to jest stworzenie zdania hasłowego (łatwego do zapamiętania ciągu czterech lub więcej losowych słów) lub pozwolenie menedżerowi haseł na generowanie i przechowywanie niemożliwych do odgadnięcia ciągów znaków dla Ciebie.

Dlaczego Twoje stare nawyki dotyczące haseł już nie działają

Powiedzmy sobie szczerze, stare porady - "po prostu dodaj cyfrę i symbol do powszechnego słowa" - są całkowicie przestarzałe. Świat cyfrowy się rozwinął, a zagrożenia również. Hasło takie jak Password!1 może spełniać wymagania formularza rejestracyjnego, ale jest otwartymi drzwiami dla nowoczesnych cyberataków.

Hakerzy nie zgadują haseł ręcznie. Używają zautomatyzowanych narzędzi, które mogą przeszukiwać miliardy kombinacji na sekundę. Nazywa się to atakiem siłowym, a krótkie, przewidywalne hasła są śmiesznie łatwe do złamania. Nawet sprytne zamienniki, takie jak 'Pa$$w0rd', nie oszukają tych programów na długo, ponieważ są one specjalnie zaprojektowane do wykrywania tych powszechnych sztuczek.

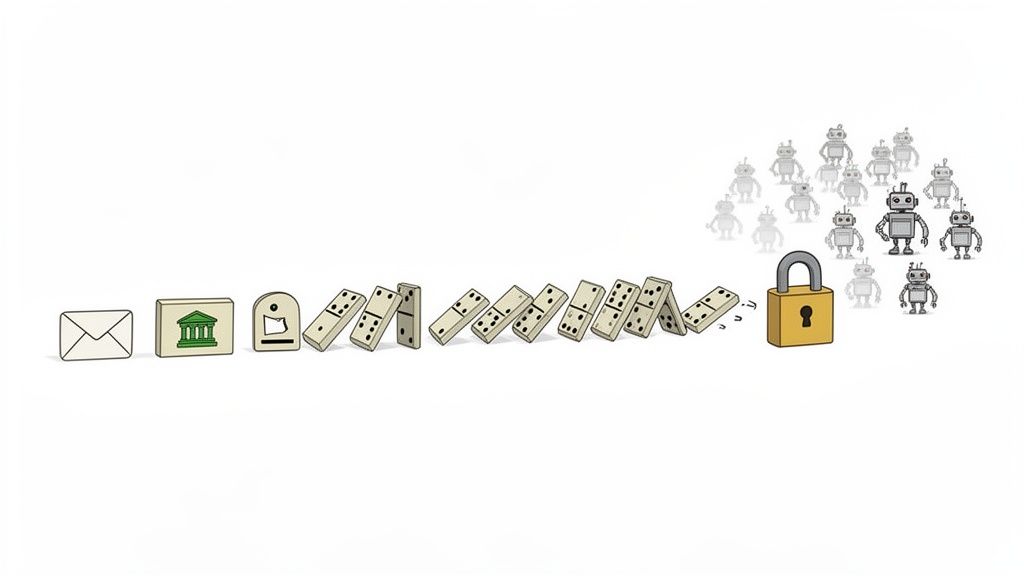

Efekt domina jednego słabego hasła

Tu zaczyna się naprawdę strasznie. Jedno słabe hasło może działać jak klucz główny do całego Twojego życia cyfrowego, uruchamiając katastrofalny efekt domina. Dzieje się tak cały czas z powodu powszechnego ataku zwanego credential stuffing.

Cyberprzestępcy zdobywają listę nazw użytkowników i haseł z naruszenia danych w jednej firmie. Następnie używają botów, aby automatycznie próbować tych samych danych logowania na setkach innych popularnych stron - Twoim banku, Twoich mediach społecznościowych, Twoim e-mailu.

To działa tak dobrze, ponieważ większość ludzi powtarza hasła wszędzie. Pomimo lat ostrzeżeń, zdumiewające 80–85% ludzi nadal używa tego samego hasła na wielu stronach internetowych. Możesz zgłębić dane na temat tego kryzysu haseł, ale wniosek jest jasny: ten nawyk tworzy ogromną, samodzielnie zadawaną podatność.

"Twoje hasła to Twój 'pierwszy czynnik,' tj. 'coś, co wiesz.' Celem jest uczynienie tego 'czegoś' tak trudnym do odgadnięcia lub odkrycia przez atakującego, że po prostu przechodzi do łatwiejszego celu."

Aby pomóc Ci zacząć, oto szybka ściągawka obejmująca podstawowe zasady, które będziemy omawiać.

Szybki przewodnik po bezpiecznych hasłach

| Zasada | Dlaczego to ważne | Szybka wskazówka |

|---|---|---|

| Długość ma znaczenie | Dłuższe hasła są wykładniczo trudniejsze do złamania przez boty. | Celuj w co najmniej 16 znaków lub 4 losowe słowa dla zdania hasłowego. |

| Przyjmij losowość | Przewidywalne wzorce, słowa ze słownika i informacje osobiste są łatwe do odgadnięcia. | Użyj mieszanki wielkich/małych liter, cyfr i symboli. Generator haseł to Twój najlepszy przyjaciel w tej kwestii. |

| Jedyny w swoim rodzaju | Jeśli jedno konto zostanie naruszone, ponowne użycie hasła pozwala atakującym uzyskać dostęp do Twoich innych kont. | Każde konto potrzebuje swojego unikalnego hasła. Bez wyjątków. |

| Użyj menedżera haseł | Nie da się zapamiętać dziesiątek unikalnych, złożonych haseł. | Pozwól menedżerowi haseł generować, przechowywać i automatycznie wypełniać je za Ciebie. |

| Włącz 2FA | Dodaje krytyczną drugą warstwę obrony, zatrzymując każdego, kto zdoła ukraść Twoje hasło. | Włącz uwierzytelnianie dwuskładnikowe na każdym koncie, które to oferuje. |

Traktuj tę tabelę jako swoją podstawę. Teraz zbudujmy na tym.

Przyjęcie nowoczesnego podejścia do bezpieczeństwa

Chronienie siebie oznacza, że musisz zmienić swoją strategię. Zapomnij o próbach zapamiętywania dziesiątek nieco różnych, złożonych haseł. Czas przyjąć nowoczesne podejście oparte na trzech podstawowych filarach:

- Twórz silne zdania hasłowe: Zamiast zmagać się z takimi rzeczami jak

R#8b^t!P9, przejdź do długich, łatwych do zapamiętania zdań hasłowych. Fraza taka jak "JasnofioletowyRobotTańczyCoTydzień" jest znacznie silniejsza i o wiele łatwiejsza do przypomnienia. - Użyj cyfrowego skarbca: Menedżer haseł jest niezbędny w dzisiejszym świecie. Działa jak bezpieczny skarbiec dla wszystkich Twoich unikalnych haseł i może generować nowe, niezłomne, kiedy tylko ich potrzebujesz. Obciążenie zapamiętywania po prostu znika.

- Aktywuj swoją ostateczną obronę: Myśl o uwierzytelnianiu dwuskładnikowym (2FA) jak o cyfrowym zamku. Wymaga drugiego dowodu - zazwyczaj kodu z Twojego telefonu - co sprawia, że Twoje hasło jest bezużyteczne dla złodzieja bez niego.

Opanowując te trzy koncepcje, przechodzisz od bycia potencjalną ofiarą do dobrze chronionego użytkownika. W tym przewodniku przeprowadzę Cię przez dokładnie to, jak wprowadzić każdą z nich w życie.

Tworzenie niezapomnianych i niezłomnych zdań hasłowych

Jeśli kiedykolwiek chciałeś rzucić klawiaturą przez pokój, próbując zapamiętać coś takiego jak !Tr0ub4dor&3, rozumiem. Wszyscy tam byliśmy. Ale oto sekret: naprawdę silne hasło nie polega na tym, aby było niemożliwe do zapamiętania - chodzi o to, aby było niemożliwe do odgadnięcia przez komputer. Tu wkracza prosta genialność zdania hasłowego.

Zdanie hasłowe to po prostu ciąg słów, które możesz łatwo przywołać, ale dla maszyny to matematyczny koszmar. Koncepcja opiera się na metodzie 'diceware', co jest eleganckim sposobem na powiedzenie "połącz losowe słowa w ciąg." Im więcej słów dodasz, tym wykładniczo trudniej jest złamać je atakami siłowymi.

Pomyśl o tym w ten sposób: nowoczesne narzędzia do łamania haseł mogą przetwarzać miliardy kombinacji na sekundę. Ośmioznakowe hasło, nawet z symbolami, może zostać złamane w ciągu kilku minut. Ale proste czterozdaniowe hasło? Coś takiego jak klasyczne CorrectHorseBatteryStaple zajmie dzisiejszej technologii tysiące lat, aby to rozgryźć.

Formuła na doskonałe zdanie hasłowe

Magiczny składnik tutaj to losowość. Twoim celem jest połączenie słów, które nie mają absolutnie żadnego logicznego związku. To jest nie negocjowalne, ponieważ atakujący używają ogromnych słowników i "tablic tęczowych" wypełnionych powszechnymi frazami, tekstami piosenek i słynnymi cytatami. Linia z Twojego ulubionego filmu to zły pomysł.

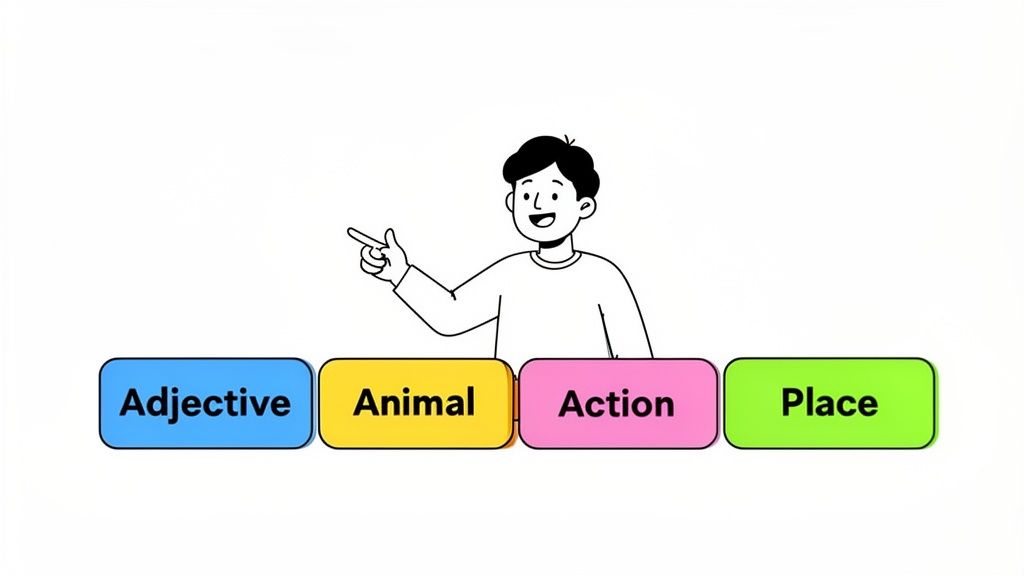

Aby zacząć, pomyśl o tym jak o grze Mad Libs skoncentrowanej na bezpieczeństwie.

- Prosta formuła:

[Przymiotnik][Zwierzę][Czynność][Miejsce]

Używając takiej struktury, możesz generować frazy, które są zarówno łatwe do zapamiętania, jak i całkowicie losowe. Możesz skończyć z "ŚpiącyŻyrafaŻonglujeParyż" lub "ZestresowanyBorsukJeździNaMarsie." Dziwaczne obrazy mentalne, które te tworzą, sprawiają, że lepiej zapadają w pamięć niż chaotyczny zbiór symboli.

Prawdziwa siła zdania hasłowego leży w jego entropii - miarze jego nieprzewidywalności. Łańcuch czterech niepowiązanych słów tworzy znacznie więcej entropii niż jedno złożone słowo ze słownika z kilkoma cyframi na końcu.

Typowe pułapki zdań hasłowych, których należy unikać

Nawet przy świetnej metodzie, zaskakująco łatwo wpaść w pułapki, które osłabiają Twoje zdanie hasłowe. Kiedy budujesz swoje własne, upewnij się, że unikasz tych powszechnych błędów:

- Przewidywalne sekwencje: Unikaj fraz zbudowanych z informacji osobistych lub powszechnych wyrażeń, takich jak "Kocham mojego psa spot" lub "GoPackGoChamps2024." To pierwsze rzeczy, które spróbuje atakujący.

- Odwołania do popkultury: Teksty piosenek, cytaty z filmów i tytuły książek są wszędzie w internecie - i w słowniku każdego hakera. Fraza taka jak "LukeIAmYourFather" jest równie zła jak "hasło."

- Wzory sąsiadujących klawiatur: Wszyscy wiemy, że "qwerty" to słabe hasło. Ta sama logika dotyczy fraz takich jak "SzybkiBrązowyLis." Jest zbyt znana.

Celem jest stworzenie czegoś, co wydaje się unikalne dla Ciebie bez bycia identyfikowalnym osobiście. Im bardziej nonsensowna kombinacja, tym lepsza Twoja obrona.

Dostosowywanie podstawowego zdania hasłowego do różnych kont

Patrz, absolutnie potrzebujesz unikalnego hasła dla każdej strony. Ale nie musisz zaczynać od zera za każdym razem. Sprytną techniką jest stworzenie jednego silnego "podstawowego" zdania hasłowego, a następnie dodanie do niego unikalnego, specyficznego dla strony modyfikatora. Daje to solidny manualny system dla Twoich najważniejszych kont.

Załóżmy, że Twoje podstawowe zdanie hasłowe to ZestresowanyBorsukJeździNaMarsie. Możesz dostosować je do różnych stron w ten sposób:

| Typ konta | Strona | Logika modyfikatora | Przykład końcowego zdania hasłowego |

|---|---|---|---|

| G-Mail | Dodaj symbol + pierwsze/ostatnie litery strony. | ZestresowanyBorsukJeździNaMarsie@gl |

|

| Bankowość | Ch-ase | Użyj innego symbolu + pierwsze dwie/ostatnie dwie litery. | ZestresowanyBorsukJeździNaMarsie#chse |

| Media społecznościowe | Tw-itter | Użyj innego symbolu + inną kombinację liter. | ZestresowanyBorsukJeździNaMarsie%twr |

Ten prosty system daje Ci powtarzalny wzór, który możesz zapamiętać, ale nadal generuje odrębne dane uwierzytelniające dla każdego konta. To praktyczna równowaga między żelaznym bezpieczeństwem a rzeczywistością ludzkiej pamięci, co czyni to świetną strategią dla każdego, kto dopiero uczy się, jak tworzyć bezpieczne hasła.

Pozwól menedżerowi haseł wykonać ciężką pracę

Wymyślanie silnych zdań hasłowych jest świetne dla Twoich najważniejszych kont - Twojego e-maila, Twojej bankowości - ale bądźmy realistami. Większość z nas ma dziesiątki, jeśli nie setki, logowania online. Próba stworzenia i zapamiętania unikalnego, wysokiej entropii zdania hasłowego dla każdego forum, usługi streamingowej i sklepu internetowego to przepis na porażkę. To po prostu niepraktyczne.

Tu menedżer haseł staje się Twoim najlepszym przyjacielem. Naprawdę, to najważniejsze narzędzie zabezpieczające, które możesz przyjąć. Myśl o tym jako o fundamentalnej zmianie w sposobie, w jaki zarządzasz swoim życiem cyfrowym. Zamiast żonglować chaotycznym zbiorem słabych, powtarzanych haseł, musisz zapamiętać tylko jedną rzecz: swoje hasło główne.

Menedżer wykonuje całą ciężką pracę od tego momentu. Działa jak cyfrowy skarbiec, bezpiecznie generując, przechowując, a nawet automatycznie wypełniając niezwykle złożone hasła dla każdej strony, z której korzystasz. Od razu rozwiązuje to dwa kardynalne grzechy bezpieczeństwa haseł: ponowne użycie i słabość.

Dlaczego menedżer haseł jest niezbędny

Dobry menedżer haseł eliminuje błąd ludzki z równania. Automatyzuje wszystkie najlepsze praktyki i usuwa pokusę ponownego użycia Password123!, ponieważ jest łatwe. Nie tylko przechowujesz hasła; zasadniczo aktualizujesz swoje podejście do bezpieczeństwa.

Oto, co otrzymujesz od razu:

- Bezproblemowa unikalność: Menedżer może natychmiast stworzyć losowe, bezsensowne hasło, takie jak

k9#Z&p8!vR@qG$fTdla tego nowego konta, na które się rejestrujesz. Nigdy nawet nie musisz go widzieć, nie mówiąc już o próbie zapamiętania go. - Bezpieczne przechowywanie: Twój skarbiec haseł jest zabezpieczony potężnym szyfrowaniem. Oznacza to, że nawet jeśli sama firma menedżera haseł zostanie naruszona, Twoje dane będą bezużyteczne dla hakerów bez Twojego unikalnego hasła głównego.

- Logowanie jednym kliknięciem: Nowoczesne menedżery integrują się bezpośrednio z Twoją przeglądarką, wypełniając Twoje dane logowania za Ciebie. To ogromna oszczędność czasu, ale to także świetna funkcja zabezpieczeń - chroni Cię przed stronami phishingowymi, ponieważ automatyczne wypełnianie po prostu nie zadziała na fałszywej lub podobnej domenie.

Cała idea polega na zleceniu niemożliwego zadania zapamiętywania setek unikalnych, losowych haseł narzędziu stworzonym specjalnie do tego zadania. To uwalnia Cię, aby skupić się na ochronie jednego hasła, które naprawdę ma znaczenie - klucza do całego Twojego skarbca.

Jeśli nie jesteś jeszcze gotowy na pełnoprawnego menedżera, niektóre lekkie narzędzia przeglądarkowe mogą wypełnić lukę. Na przykład Generator haseł w zestawie rozszerzeń ShiftShift daje Ci szybki i łatwy sposób na stworzenie silnego hasła w locie.

Narzędzia takie jak to oferują natychmiastowy dostęp do bezpiecznego generowania haseł bez zobowiązania do oddzielnej aplikacji, co znacznie ułatwia zabezpieczenie nowych kont w momencie ich tworzenia.

Wybór odpowiedniego menedżera haseł

Kiedy będziesz gotowy do podjęcia decyzji, pamiętaj, że powierzysz tę usługę kluczami do całego swojego życia cyfrowego. To duża decyzja, więc mądre wybory są kluczowe.

Oto nie negocjowalne cechy, na które powinieneś zwrócić uwagę:

- Szyfrowanie zero-knowledge: To złoty standard. Oznacza to, że firma świadcząca usługę ma zero możliwości dostępu do Twoich danych lub ich odszyfrowania. Tylko Ty, z Twoim hasłem głównym, możesz odblokować skarbiec.

- Audyty bezpieczeństwa przez strony trzecie: Renomowane usługi zatrudniają niezależne firmy zajmujące się cyberbezpieczeństwem, aby przetestować ich systemy i znaleźć wszelkie słabości. Szukaj firm, które są przejrzyste w kwestii tych audytów.

- Synchronizacja międzyplatformowa: Menedżer haseł jest użyteczny tylko wtedy, gdy jest wszędzie tam, gdzie Ty. Upewnij się, że działa bezproblemowo na Twoim komputerze, telefonie i tablecie.

- Solidne opcje 2FA: Sam menedżer musi być dobrze zabezpieczony. Powinien wspierać uwierzytelnianie dwuskładnikowe, najlepiej z opcjami dla aplikacji uwierzytelniających lub nawet fizycznych kluczy zabezpieczających.

Gdy zaczynasz szukać, pomocne jest zobaczenie, jak wypadają najlepsi kandydaci. Na przykład możesz porównać wiodące menedżery haseł, takie jak 1Password i LastPass, aby zgłębić szczegóły ich modeli bezpieczeństwa, funkcji i ogólnego doświadczenia użytkownika.

Twoje Najważniejsze Hasło Kiedykolwiek

Gdy już wybierzesz swojego menedżera, czas stworzyć swoje główne hasło. To jest to—jedno hasło, które musisz absolutnie, bezwzględnie zapamiętać. Musi być jak forteca.

To idealny moment, aby skorzystać z metody frazy, o której mówiliśmy wcześniej. Doskonałe główne hasło powinno być:

- Długie: Wybierz co najmniej sześć do ośmiu losowych, niepowiązanych słów.

- Zapamiętywalne (dla ciebie): Stwórz dziwną lub zabawną frazę, która utkwi ci w głowie, ale nic nie znaczy dla nikogo innego.

- Całkowicie Unikalne: To hasło nie może być używane nigdzie indziej. Nigdy.

Solidne główne hasło mogłoby brzmieć OrangeSpaceshipQuietlyPaintsAzureMountains. Jest niezwykle trudne do złamania przez komputer, ale na tyle proste, abyś mógł je zapamiętać. Podczas gdy je zapamiętujesz, zapisz je i przechowuj w bezpiecznym miejscu, na przykład w skrytce bankowej lub w ogniotrwałym sejfie w domu. To jedno hasło jest fundamentem całej twojej strategii bezpieczeństwa cyfrowego.

Twój Cyfrowy Zamek: Dodanie Warstwy Bezpieczeństwa z 2FA

Bądźmy szczerzy: nawet najgenialniejsza fraza lub losowo wygenerowane hasło może zostać skradzione. Sprytna wiadomość phishingowa, ogromny wyciek danych w firmie, z której korzystasz, lub nawet złośliwe oprogramowanie na twoim komputerze mogą ujawnić twoje dane logowania. Dlatego silne hasło to tylko połowa walki.

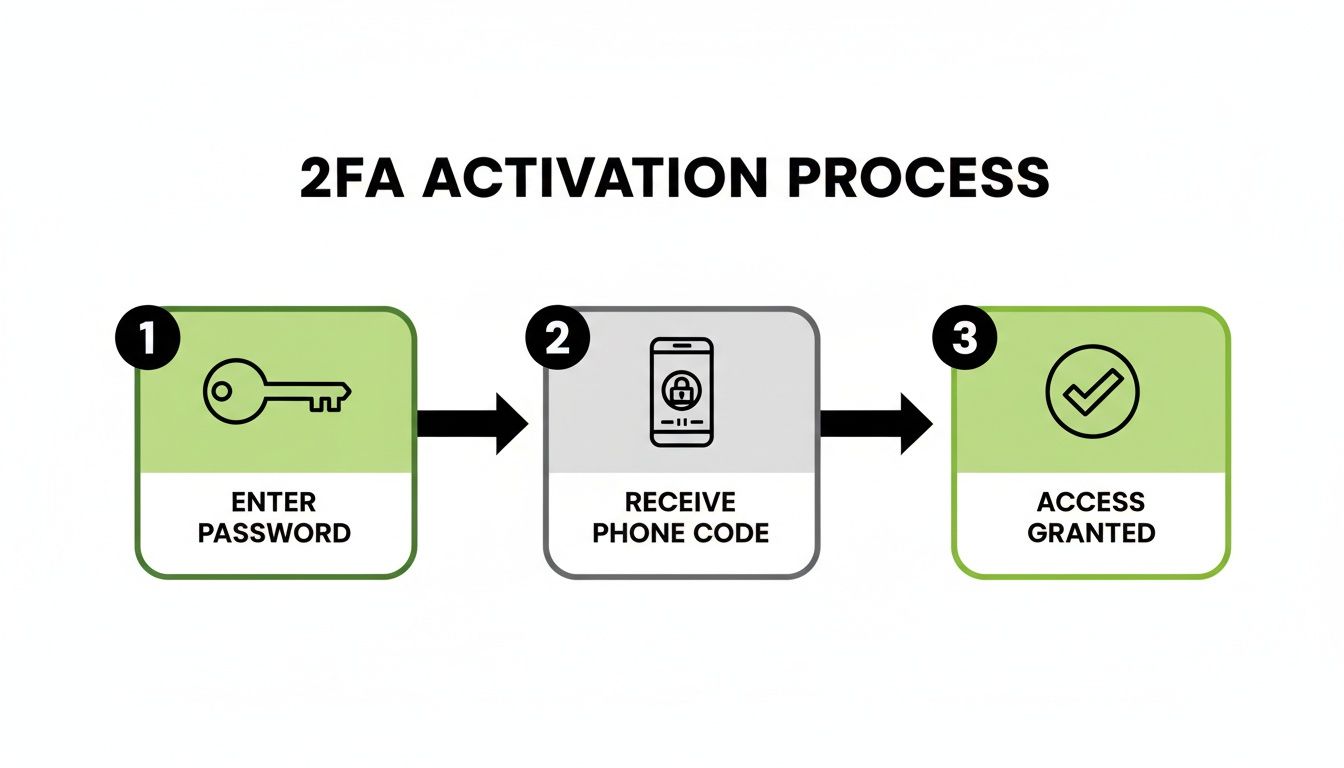

Drugą połową jest dodanie cyfrowego zamka: Uwierzytelnianie Dwuskładnikowe (2FA).

Myśl o tym w ten sposób. Twoje hasło to klucz do twoich drzwi frontowych. Jeśli złodziej zdobędzie jego kopię, może po prostu wejść. 2FA to ten dodatkowy zamek od wewnątrz—całkowicie oddzielny zamek, który wymaga innego rodzaju klucza. Działa poprzez połączenie czegoś, co wiesz (twoje hasło) z czymś, co masz (na przykład twój telefon lub fizyczny klucz bezpieczeństwa).

Więc nawet jeśli haker zdobędzie twoje hasło, zostanie zatrzymany, ponieważ nie ma tego drugiego elementu układanki. Aby naprawdę zabezpieczyć swoje konta, musisz pójść dalej niż tylko dobre hasło. Doskonałym punktem wyjścia jest zrozumienie uwierzytelniania dwuskładnikowego (2FA) i dlaczego jest to jedna z najskuteczniejszych rzeczy, które możesz zrobić, aby chronić swoje życie cyfrowe.

Różne Rodzaje 2FA

Nie wszystkie metody 2FA oferują ten sam poziom ochrony. Różnią się od "wystarczająco dobrych" dla niektórych kont do "fortecznych" zabezpieczeń dla twoich najważniejszych. Znajomość różnicy pomoże ci wybrać odpowiednie narzędzie do zadania.

Oto szybki przegląd, od najmniej do najbardziej bezpiecznych:

- SMS-y: To jest to, co prawdopodobnie widziałeś najczęściej. Próbujesz się zalogować, a usługa wysyła jednorazowy kod na twój telefon. Chociaż to znacznie lepsze niż nic, ta metoda jest podatna na oszustwo zwane "SIM swapping", gdzie przestępca oszukuje twoją firmę telefoniczną, aby przenieść twój numer na swoje urządzenie.

- Aplikacje Uwierzytelniające: Aplikacje takie jak Google Authenticator lub Authy generują nowy, czasowy, sześciocyfrowy kod co 30 sekund. To ogromny krok w kierunku bezpieczeństwa w porównaniu do SMS, ponieważ kod jest tworzony bezpośrednio na twoim urządzeniu i nigdy nie podróżuje przez podatną sieć komórkową.

- Fizyczne Klucze Bezpieczeństwa: To jest złoty standard. Fizyczny klucz, taki jak YubiKey, to małe urządzenie USB, które podłączasz do swojego komputera lub dotykasz na swoim telefonie, aby zatwierdzić logowanie. Jest prawie całkowicie odporne na phishing i ataki zdalne, oferując najsilniejsze zabezpieczenia dostępne dla przeciętnego użytkownika dzisiaj.

Dla naprawdę ważnych rzeczy—e-mail, bankowość, menedżer haseł—zdecydowanie polecam korzystanie z aplikacji uwierzytelniającej lub, jeszcze lepiej, fizycznego klucza.

Jak Ustawić 2FA

Włączenie 2FA jest zazwyczaj dość bezbolesne i można je znaleźć w ustawieniach "Bezpieczeństwo" lub "Konto" większości głównych stron internetowych i aplikacji.

Pierwszy krok prawie zawsze polega na zeskanowaniu kodu QR za pomocą aplikacji uwierzytelniającej, aby połączyć konto. To szybkie skanowanie tworzy bezpieczne połączenie do generowania wszystkich przyszłych kodów. Jeśli jesteś ciekaw, jak to działa, nasz przewodnik wyjaśnia jak wygenerować kod QR i co się w nim znajduje.

Przejdźmy przez typowe kroki, które należy podjąć, aby włączyć to na swoim głównym koncie e-mail:

- Przejdź do Ustawień Bezpieczeństwa: Zaloguj się na swoje konto i poszukaj strony ustawień bezpieczeństwa lub logowania.

- Znajdź Opcję 2FA: Zobaczysz, że nazywa się to różnie, jak "Uwierzytelnianie Dwuskładnikowe", "Weryfikacja 2-etapowa" lub "Zatwierdzenia Logowania".

- Wybierz Swoją Metodę: Strona zapyta, jak chcesz otrzymywać swoje kody. Jeśli widzisz opcję "Aplikacja Uwierzytelniająca", zawsze wybieraj ją zamiast SMS.

- Połącz Swoją Aplikację: Na ekranie pojawi się kod QR. Otwórz swoją aplikację uwierzytelniającą na telefonie, naciśnij przycisk "+" i zeskanuj kod. To dodaje konto do listy twojej aplikacji.

- Zweryfikuj i Zapisz: Wpisz sześciocyfrowy kod z aplikacji, aby udowodnić, że poprawnie je połączyłeś. Następny ekran jest krytyczny—usługa pokaże ci listę kodów zapasowych.

Wskazówka: Nie klikaj po prostu dalej przez kody zapasowe. Zapisz je natychmiast. Wydrukuj je lub zapisz i schowaj w bezpiecznym miejscu, na przykład w ogniotrwałym pudełku lub w zamkniętej szufladzie. Jeśli kiedykolwiek zgubisz telefon, te kody są twoim jedynym sposobem na powrót.

Aktywacja 2FA to jednorazowa konfiguracja, która przynosi korzyści każdego dnia. Oczywiście, może to dodać dodatkowe pięć sekund do twojego logowania, ale buduje ogromny mur, który trzyma przestępców z daleka, nawet jeśli mają twoje hasło. To mały opór dla ogromnego zysku w bezpieczeństwie.

Jak Przeprowadzić Osobisty Audyt Bezpieczeństwa

Tworzenie silnych haseł i włączanie 2FA dla nowych kont to fantastyczny nawyk. Ale co z cyfrowym śladem, który już zostawiłeś? Czas zająć się dziesiątkami—może nawet setkami—kont, które stworzyłeś na przestrzeni lat. Myśl o tym mniej jak o obowiązku, a bardziej jak o cyfrowym głębokim czyszczeniu.

Najlepszym miejscem do rozpoczęcia jest stawienie czoła rzeczywistości. Musisz wiedzieć, gdzie twoje informacje już zostały ujawnione.

Narzędziem, które zawsze polecam, jest Have I Been Pwned. Wystarczy wpisać swoje adresy e-mail, a pokaże ci każdy znany wyciek danych, w którym brały udział. Może to być trochę budzące do myślenia, ale daje ci konkretną, priorytetową listę kont, które wymagają twojej natychmiastowej uwagi.

Priorytetyzuj i Zdobądź Swoje Konta

Widok raportu o naruszeniach może być przytłaczający. Kluczem jest nie próbowanie naprawienia wszystkiego naraz—to przepis na wypalenie. Mądrym podejściem jest kategoryzowanie swoich kont według ryzyka i zajmowanie się nimi falami.

Oto prosty system poziomów, którego używam:

- Poziom 1 (Wysoki Priorytet): To są klejnoty koronne. Jeśli jedno z nich zostanie skompromitowane, może to prowadzić do kradzieży tożsamości lub poważnych strat finansowych. Mówimy o twoim głównym e-mailu, menedżerze haseł, aplikacjach bankowych i kontach usług rządowych. Zacznij tutaj, bez wyjątków.

- Poziom 2 (Średni Priorytet): Ta grupa obejmuje konta przechowujące dużo danych osobowych lub informacji o płatnościach. Myśl o głównych profilach w mediach społecznościowych (Facebook, Instagram), ulubionych stronach zakupowych, takich jak Amazon, oraz kluczowych platformach związanych z pracą.

- Poziom 3 (Niski Priorytet): To są różne konta—fora, na które zapisałeś się raz, stare biuletyny lub jednorazowe usługi, o których zapomniałeś. Naruszenie tutaj jest mniej krytyczne, ale nadal muszą zostać uporządkowane.

Pracuj w dół od Poziomu 1. Szczerze mówiąc, zabezpieczenie jednego konta o wysokim priorytecie to ogromne osiągnięcie dla twojego ogólnego bezpieczeństwa.

Lista Kontrolna Audytu Bezpieczeństwa

Dla każdego konta, które przeglądasz, postępuj zgodnie z tym prostym procesem. Przekształca to niejasny cel w jasny zestaw działań, a ty będziesz coraz szybszy z każdym, które ukończysz.

- Sprawdź Naruszenia: Potwierdź, czy dane logowania konta zostały ujawnione na Have I Been Pwned. Jeśli tak, przenieś je na szczyt swojej listy.

- Wygeneruj Nowe Hasło: Użyj swojego menedżera haseł, aby stworzyć długie, losowe i całkowicie unikalne hasło. To kluczowa część nauki jak tworzyć bezpieczne hasła, które mogą stawić czoła dzisiejszym zagrożeniom.

- Włącz 2FA: Zbadaj ustawienia bezpieczeństwa konta i włącz uwierzytelnianie dwuskładnikowe. Jeśli masz wybór, zawsze wybieraj aplikację uwierzytelniającą lub fizyczny klucz zamiast SMS.

- Zapisz Wszystko Bezpiecznie: Przechowuj nowe hasło, kody zapasowe 2FA i wszelkie zaktualizowane pytania zabezpieczające bezpośrednio w swoim menedżerze haseł.

Nie zapomnij o danych przechowywanych bezpośrednio w przeglądarce. Stare pliki cookie mogą czasami przechowywać informacje o sesji, więc dobrze jest je usunąć po dużej aktualizacji bezpieczeństwa. Jeśli chcesz być bardziej szczegółowy, możesz dowiedzieć się, jak rozszerzenie edytora cookie Chrome daje ci większą kontrolę.

Ten prosty diagram ilustruje, jak potężne jest 2FA.

Idealnie ilustruje, że nawet jeśli złodziej zdobędzie twoje hasło (klucz), zostanie zatrzymany bez drugiego czynnika z twojego telefonu.

Uczyń Bezpieczeństwo Codziennym Nawykem

Osobisty audyt bezpieczeństwa to nie projekt na jeden raz; to praktyka. Ustawiam przypomnienie w kalendarzu co sześć do dwunastu miesięcy, aby szybko przeglądać moje najważniejsze konta. To dobry czas, aby sprawdzić nowe naruszenia i może zmienić hasła na moich kontach Poziomu 1.

Gdy traktujesz swoje bezpieczeństwo cyfrowe jako proces ciągły, budujesz znacznie silniejszą obronę. Każde hasło, które aktualizujesz, i każdy przełącznik 2FA, który włączasz, sprawia, że stajesz się znacznie trudniejszym celem dla atakujących.

Wdrożenie Wszystkiego w Praktyce: Twój Bezpieczny Podręcznik Haseł

Dobrze, przejdźmy od teorii do działania. Odpowiednie zabezpieczenie haseł nie polega na zapamiętywaniu skomplikowanych zasad. Chodzi o budowanie kilku mądrych nawyków i pozwolenie odpowiednim narzędziom na wykonanie ciężkiej pracy za ciebie.

Myśl o tym w ten sposób: twój nowy podręcznik sprowadza się do czterech kluczowych idei.

Po pierwsze, siła pochodzi z długości i losowości. Niezależnie od tego, czy tworzysz długą, zapamiętywalną frazę dla krytycznego konta, czy pozwalasz generatorowi stworzyć całkowity bełkot, entropia to to, co cię chroni. Krótkie, przewidywalne hasło jest jak pozostawienie drzwi frontowych szeroko otwartych dla zautomatyzowanych ataków.

Po drugie, każde konto ma swoje unikalne hasło. Nie mogę tego wystarczająco podkreślić. Ponowne używanie danych logowania to najszybszy sposób na przekształcenie jednego małego naruszenia w całkowitą katastrofę, dając złodziejom klucze do całego twojego cyfrowego królestwa. To jest zasada, której nigdy, przenigdy nie łamiesz.

Stosowanie Nowej Strategii w Codziennym Życiu

Jak to wygląda na co dzień? Cóż, nie użyłbyś tego samego zamka do skarbca bankowego, którego używasz w swojej szopie ogrodowej. Ta sama logika dotyczy twoich kont online.

Konta Wysokiego Ryzyka (Bankowość, E-mail): To są klejnoty koronne. Potrzebujesz zabezpieczeń na poziomie Fort Knox. Użyj długiego, losowo wygenerowanego hasła z narzędzia, takiego jak Generator Haseł ShiftShift Extensions. Następnie zabezpiecz je najsilniejszym uwierzytelnianiem dwuskładnikowym, jakie możesz uzyskać—najlepiej aplikacją uwierzytelniającą lub fizycznym kluczem bezpieczeństwa.

Konta Niskiego Ryzyka (Fora, Biuletyny): Te również potrzebują unikalnych haseł, aby zatrzymać ataki polegające na wypełnianiu danych logowania, ale możesz być bardziej efektywny. Po prostu pozwól swojemu menedżerowi haseł wygenerować i zapisać silne hasło jednym kliknięciem. Celem jest bezpieczeństwo, które nie spowalnia cię.

Prawdziwym celem jest zmiana sposobu myślenia o hasłach. Bezpieczeństwo to nie obowiązek; staje się niemal automatycznym, wzmacniającym nawykiem, gdy masz solidny system. Budujesz cyfrową fortecę, jedno bezpieczne logowanie na raz.

To prowadzi nas do ostatnich dwóch filarów twojego podręcznika: zawsze używaj menedżera haseł, aby przechowywać wszystko, i zawsze włączaj 2FA jako swój ostateczny plan awaryjny. Menedżer zajmuje się niemożliwym zadaniem zapamiętywania dziesiątek skomplikowanych haseł, a 2FA zapewnia, że nawet jeśli hasło zostanie skradzione, jest całkowicie bezużyteczne dla złodzieja.

Gdy połączysz te cztery elementy, masz prosty, powtarzalny proces ochrony siebie w sieci. To nie jest tylko kolejna lista kontrolna; to fundamentalna zmiana, która sprawia, że najwyższej jakości bezpieczeństwo wydaje się bezwysiłkowe.

Aby kontynuować budowanie na tym fundamencie, zapoznaj się z naszym szczegółowym przewodnikiem na temat najlepszych praktyk w zakresie bezpieczeństwa haseł. Z tym podręcznikiem będziesz miał pewność i narzędzia potrzebne do zabezpieczenia swojej części cyfrowego świata.

Masz Pytania dotyczące Bezpieczeństwa Haseł? Mamy Odpowiedzi.

Nawet przy najlepszym planie możesz mieć pytania. Zajmijmy się niektórymi z najczęstszych, które słyszymy, obalmy kilka mitów i dajmy ci praktyczne porady, aby wyjaśnić sprawy.

"Czy powinienem zmieniać moje hasła cały czas?"

To jest ważne pytanie. Przez lata standardowa rada brzmiała, aby zmieniać hasła co 90 dni. To myślenie całkowicie się zmieniło.

Jeśli już używasz silnych, unikalnych haseł dla każdego konta—i masz je bezpiecznie schowane w menedżerze haseł—zmuszanie się do ich zmiany według harmonogramu nie dodaje wiele bezpieczeństwa. W rzeczywistości często robi odwrotnie. Ludzie mają tendencję do wprowadzania małych, przewidywalnych zmian, takich jak zmiana Winter2023! na Spring2024!. Hakerzy znają te wzorce.

Nowoczesna, poparta przez ekspertów rada brzmi: Ustaw silne, unikalne hasło i zapomnij o nim... aż będziesz miał dobry powód, aby uwierzyć, że zostało skompromitowane. To znacznie skuteczniejszy i mniej frustrujący sposób na pozostanie bezpiecznym.

"Czy w porządku jest po prostu pozwolić mojej przeglądarce zapisywać moje hasła?"

Wyjaśnijmy to: korzystanie z wbudowanego menedżera haseł w przeglądarce jest znacznie lepsze niż używanie password123 wszędzie. Ale to daleko od najlepszej opcji.

Myśl o tym jako o funkcji wygody, a nie prawdziwym narzędziu bezpieczeństwa. Dedykowane menedżery haseł są budowane z jednym celem: chronić twoje dane logowania za pomocą potężnego szyfrowania bez wiedzy. Menedżery oparte na przeglądarkach są często bezpośrednio powiązane z twoim profilem przeglądarki, co czyni je kuszącym celem dla złośliwego oprogramowania zaprojektowanego do kradzieży tych dokładnych informacji. Dla prawdziwego spokoju umysłu, samodzielny menedżer haseł to najlepsza droga.

"Co zrobić, jeśli strona, z której korzystam, zostanie zhakowana?"

Po pierwsze, nie panikuj. Naruszenia danych są niestety powszechne, ale jeśli postępowałeś zgodnie z radami zawartymi w tym przewodniku, sprzątanie jest dość proste.

Oto twój plan działania:

- Natychmiast zmień hasło. Udaj się bezpośrednio na dotkniętą stronę i stwórz nowe, silne, unikalne hasło.

- Przeprowadź audyt swoich kont. Jeśli (ups!) używałeś tego hasła gdzie indziej, teraz jest czas, aby zmienić je również na tych innych stronach. Menedżer haseł ułatwia znalezienie tych duplikatów.

- Włącz 2FA. Jeśli jeszcze nie korzystałeś z uwierzytelniania dwuskładnikowego na tym koncie, włącz je od razu. To twoja najlepsza obrona przed kimś, kto używa twoich skradzionych danych logowania.

Kiedy masz solidny system, powiadomienie o naruszeniu danych przekształca się z alarmującego incydentu w drobne, zarządzalne zadanie. Po prostu aktualizujesz jeden wpis w swoim sejfie i gotowe.

Gotowy, aby uczynić to wszystko bezwysiłkowym? Zestaw ShiftShift Extensions zawiera wbudowany Generator Haseł oraz inne niezbędne narzędzia zabezpieczające, wszystko w jednej palecie poleceń. Pobierz go z Chrome Web Store i odzyskaj kontrolę nad swoim cyfrowym życiem.