Comment créer des mots de passe sécurisés qui fonctionnent réellement

Apprenez à créer des mots de passe sécurisés avec notre guide. Nous abordons les phrases de passe robustes, les gestionnaires de mots de passe essentiels et pourquoi vous avez besoin de l'authentification à deux facteurs.

Extensions recommandées

Pour vraiment sécuriser vos comptes, vous avez besoin de mots de passe longs, complexes et—surtout—uniques pour chaque site que vous utilisez. La meilleure façon de procéder est soit de créer une phrase de passe (une chaîne mémorable de quatre mots aléatoires ou plus), soit de laisser un gestionnaire de mots de passe générer et stocker pour vous des chaînes de caractères impossiblement aléatoires.

Pourquoi vos anciennes habitudes de mot de passe ne fonctionnent plus

Soyons honnêtes, le vieux conseil—"ajoutez simplement un chiffre et un symbole à un mot commun"—est complètement obsolète. Le monde numérique a évolué, tout comme les menaces. Un mot de passe comme Password!1 peut cocher une case sur un formulaire d'inscription, mais c'est une porte ouverte aux cyberattaques modernes.

Les hackers ne devinent plus manuellement les mots de passe. Ils utilisent des outils automatisés capables de parcourir des milliards de combinaisons par seconde. Cela s'appelle une attaque par force brute, et cela rend les mots de passe courts et prévisibles ridiculement faciles à craquer. Même des substitutions astucieuses comme 'Pa$$w0rd' ne tromperont pas ces programmes longtemps, car ils sont spécifiquement conçus pour vérifier ces astuces courantes.

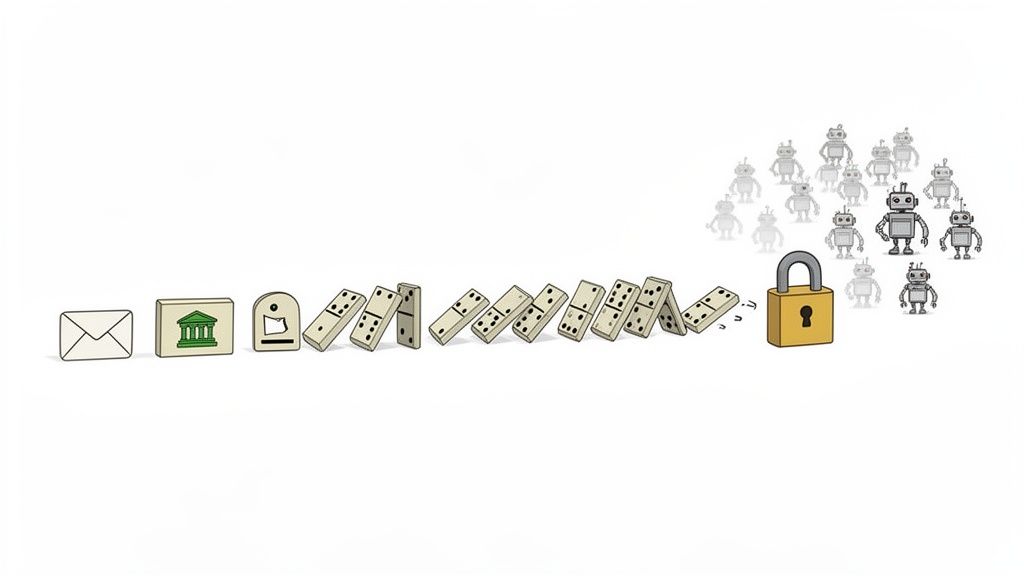

L'effet domino d'un seul mot de passe faible

C'est là que cela devient vraiment effrayant. Un seul mot de passe faible peut agir comme une clé maîtresse pour toute votre vie numérique, déclenchant un effet domino catastrophique. Cela se produit tout le temps à cause d'une attaque courante appelée credential stuffing.

Les cybercriminels obtiennent une liste de noms d'utilisateur et de mots de passe d'une violation de données dans une entreprise. Ensuite, ils utilisent des bots pour essayer automatiquement ces mêmes identifiants de connexion sur des centaines d'autres sites populaires—votre banque, vos réseaux sociaux, votre email.

Cela fonctionne si bien parce que la plupart des gens réutilisent des mots de passe partout. Malgré des années d'avertissements, un étonnant 80 à 85 % des personnes réutilisent encore le même mot de passe sur plusieurs sites web. Vous pouvez explorer les données sur cette crise des mots de passe, mais la conclusion est claire : cette habitude crée une vulnérabilité massive et auto-infligée.

"Vos mots de passe sont votre 'premier facteur,' c'est-à-dire 'quelque chose que vous savez.' L'objectif est de rendre ce 'quelque chose' si difficile à deviner ou à découvrir pour un attaquant qu'il passe simplement à une cible plus facile."

Pour vous aider à commencer, voici une feuille de triche rapide couvrant les principes de base que nous allons aborder.

Guide rapide pour des mots de passe sécurisés

| Principe | Pourquoi c'est important | Conseil rapide |

|---|---|---|

| La longueur est essentielle | Les mots de passe plus longs sont exponentiellement plus difficiles à craquer pour les bots. | Visez au moins 16 caractères ou 4 mots aléatoires pour une phrase de passe. |

| Adoptez le hasard | Les motifs prévisibles, les mots du dictionnaire et les informations personnelles sont des devinettes faciles. | Utilisez un mélange de lettres majuscules/minuscules, de chiffres et de symboles. Un générateur de mots de passe est votre meilleur ami ici. |

| Unique en son genre | Si un compte est compromis, la réutilisation des mots de passe permet aux attaquants d'accéder à vos autres comptes. | Chaque compte doit avoir son propre mot de passe unique. Pas d'exceptions. |

| Utilisez un gestionnaire de mots de passe | Il est impossible de se souvenir de dizaines de mots de passe uniques et complexes. | Laissez un gestionnaire de mots de passe les générer, les stocker et les remplir automatiquement pour vous. |

| Activez l'authentification à deux facteurs | Ajoute une seconde couche de défense critique, empêchant quiconque de voler votre mot de passe. | Activez l'authentification à deux facteurs sur chaque compte qui l'offre. |

Pensez à ce tableau comme à votre fondation. Maintenant, construisons dessus.

Adopter un état d'esprit de sécurité moderne

Se protéger signifie que vous devez changer votre stratégie. Oubliez d'essayer de mémoriser des dizaines de mots de passe légèrement différents et complexes. Il est temps d'adopter une approche moderne basée sur trois piliers fondamentaux :

- Construisez des phrases de passe solides : Au lieu de lutter avec des choses comme

R#8b^t!P9, passez à des phrases de passe longues et mémorables. Une phrase comme "BrightPurpleRobotDancesWeekly" est beaucoup plus forte et bien plus facile à rappeler. - Utilisez un coffre-fort numérique : Un gestionnaire de mots de passe est incontournable dans le monde d'aujourd'hui. Il agit comme un coffre-fort sécurisé pour tous vos mots de passe uniques et peut en générer de nouveaux, incassables, chaque fois que vous en avez besoin. Le fardeau de la mémorisation est tout simplement... disparu.

- Activez votre défense ultime : Pensez à l'authentification à deux facteurs (2FA) comme à votre verrou numérique. Elle nécessite une seconde preuve—généralement un code de votre téléphone—rendant votre mot de passe inutile pour un voleur sans cela.

En maîtrisant ces trois concepts, vous passez d'une victime potentielle à un utilisateur bien défendu. Dans ce guide, je vais vous expliquer exactement comment mettre chacun d'eux en pratique.

Créer des phrases de passe inoubliables et incassables

Si vous avez déjà voulu jeter votre clavier à travers la pièce en essayant de vous souvenir de quelque chose comme !Tr0ub4dor&3, je comprends. Nous y sommes tous passés. Mais voici le secret : un mot de passe vraiment fort n'est pas impossible à mémoriser—il est impossible à deviner pour un ordinateur. C'est là que la simplicité brillante de la phrase de passe entre en jeu.

Une phrase de passe est simplement une chaîne de mots que vous pouvez facilement rappeler, mais pour une machine, c'est un cauchemar mathématique. Le concept est basé sur la méthode 'diceware', qui est une façon élégante de dire "enchaînez des mots aléatoires." Plus vous ajoutez de mots, plus il devient exponentiellement difficile pour les attaques par force brute de craquer.

Pensez-y de cette façon : les outils de craquage modernes peuvent traiter des milliards de combinaisons par seconde. Un mot de passe de huit caractères, même avec des symboles, peut être craqué en quelques minutes. Mais une simple phrase de passe de quatre mots ? Quelque chose comme le classique CorrectHorseBatteryStaple prendrait des milliers d'années à la technologie d'aujourd'hui pour le découvrir.

La formule pour une phrase de passe parfaite

L'ingrédient magique ici est le hasard. Votre objectif est d'enchaîner des mots qui n'ont absolument aucun lien logique. C'est non négociable, car les attaquants utilisent d'énormes dictionnaires et des "tables arc-en-ciel" remplies de phrases courantes, de paroles de chansons et de citations célèbres. Une réplique de votre film préféré est une très mauvaise idée.

Pour commencer, pensez-y comme à un jeu de Mad Libs axé sur la sécurité.

- Une formule simple :

[Adjectif][Animal][Action][Lieu]

En utilisant une structure comme celle-ci, vous pouvez générer des phrases à la fois très mémorables et totalement aléatoires. Vous pourriez finir avec "SleepyGiraffeJugglesParis" ou "AnxiousBadgerDrivesMars." Les images mentales bizarres que cela crée les rendent en fait beaucoup plus faciles à retenir qu'un mélange de symboles.

La véritable force d'une phrase de passe réside dans son entropie—une mesure de son imprévisibilité. Une chaîne de quatre mots sans lien crée beaucoup plus d'entropie qu'un seul mot complexe du dictionnaire avec quelques chiffres ajoutés à la fin.

Pièges courants à éviter avec les phrases de passe

Même avec une excellente méthode, il est étonnamment facile de tomber dans des pièges qui affaiblissent votre phrase de passe. Lorsque vous construisez la vôtre, assurez-vous d'éviter ces erreurs courantes :

- Séquences prévisibles : Évitez les phrases construites à partir d'informations personnelles ou d'expressions courantes, comme "j'aime mon chien spot" ou "GoPackGoChamps2024." Ce sont les premières choses qu'un attaquant essaiera.

- Références à la culture pop : Les paroles, les citations de films et les titres de livres sont partout sur Internet—et dans le dictionnaire de chaque hacker. Une phrase comme "LukeIAmYourFather" est tout aussi mauvaise que "password."

- Motifs adjacents sur le clavier : Nous savons tous que "qwerty" est un mot de passe faible. La même logique s'applique à des phrases comme "TheQuickBrownFox." C'est trop connu.

L'objectif est de créer quelque chose qui vous semble unique sans être identifiable personnellement. Plus la combinaison est absurde, meilleure est votre défense.

Adapter une phrase de passe de base pour différents comptes

Écoutez, vous avez absolument besoin d'un mot de passe unique pour chaque site. Mais vous n'avez pas à partir de zéro à chaque fois. Une technique intelligente consiste à créer une forte phrase de passe "base" et ensuite à y ajouter un modificateur unique et spécifique au site. Cela vous donne un système manuel solide pour vos comptes les plus importants.

Disons que votre phrase de passe de base est AnxiousBadgerDrivesMars. Vous pourriez l'adapter pour différents sites comme ceci :

| Type de compte | Site | Logique du modificateur | Exemple de phrase de passe finale |

|---|---|---|---|

| G-Mail | Ajoutez un symbole + les premières/dernières lettres du site. | AnxiousBadgerDrivesMars@gl |

|

| Banque | Ch-ase | Utilisez un symbole différent + les deux premières/dernières lettres. | AnxiousBadgerDrivesMars#chse |

| Social | Tw-itter | Utilisez un autre symbole + une combinaison de lettres différente. | AnxiousBadgerDrivesMars%twr |

Ce système simple vous donne un modèle répétable que vous pouvez retenir, mais il génère toujours un identifiant distinct pour chaque compte. C'est un équilibre pratique entre une sécurité à toute épreuve et la réalité de la mémoire humaine, ce qui en fait une excellente stratégie pour quiconque apprend à créer des mots de passe sécurisés.

Laissez un gestionnaire de mots de passe faire le travail lourd

Créer des phrases de passe solides est excellent pour vos comptes les plus importants—votre email, votre banque—mais soyons réalistes. La plupart d'entre nous ont des dizaines, voire des centaines, de connexions en ligne. Essayer de créer et de mémoriser une phrase de passe unique et à haute entropie pour chaque forum, service de streaming et boutique en ligne est une recette pour l'échec. Ce n'est tout simplement pas pratique.

C'est là qu'un gestionnaire de mots de passe devient votre meilleur ami. Sérieusement, c'est l'outil de sécurité le plus important que vous puissiez adopter. Pensez-y comme à un changement fondamental dans la façon dont vous gérez votre vie numérique. Au lieu de jongler avec un fouillis de mots de passe faibles et recyclés, vous n'avez besoin de vous souvenir que d'une seule chose : votre mot de passe maître.

Le gestionnaire fait tout le travail difficile à partir de là. Il agit comme un coffre-fort numérique, générant, stockant et même remplissant automatiquement des mots de passe incroyablement complexes pour chaque site que vous utilisez. Cela résout immédiatement les deux péchés capitaux de la sécurité des mots de passe : la réutilisation et la faiblesse.

Pourquoi un gestionnaire de mots de passe est incontournable

Un bon gestionnaire de mots de passe élimine l'erreur humaine de l'équation. Il automatise toutes les meilleures pratiques et supprime la tentation d'utiliser à nouveau Password123! simplement parce que c'est facile. Vous ne stockez pas seulement des mots de passe ; vous améliorez fondamentalement votre posture de sécurité.

Voici ce que vous obtenez dès le départ :

- Unicité sans effort : Le gestionnaire peut instantanément créer un mot de passe aléatoire et incompréhensible comme

k9#Z&p8!vR@qG$fTpour ce nouveau compte auquel vous vous inscrivez. Vous n'avez même pas besoin de le voir, encore moins d'essayer de vous en souvenir. - Stockage sécurisé : Votre coffre-fort de mots de passe est verrouillé avec un cryptage puissant. Cela signifie que même si la société de gestion de mots de passe était compromise, vos données seraient inutiles pour les hackers sans votre mot de passe maître unique.

- Connexions en un clic : Les gestionnaires modernes s'intègrent directement dans votre navigateur, remplissant vos détails de connexion pour vous. C'est un énorme gain de temps, mais c'est aussi une excellente fonctionnalité de sécurité—cela vous protège des sites de phishing car le remplissage automatique ne fonctionnera tout simplement pas sur un domaine faux ou similaire.

L'idée est de déléguer la tâche impossible de se souvenir de centaines de mots de passe uniques et aléatoires à un outil conçu spécifiquement pour ce travail. Cela vous libère pour vous concentrer sur la protection du seul mot de passe qui compte vraiment—la clé de votre coffre-fort entier.

Si vous n'êtes pas tout à fait prêt à plonger dans un gestionnaire complet, certains outils légers pour navigateurs peuvent combler le fossé. Par exemple, le Générateur de mots de passe dans la suite d'extensions ShiftShift vous offre un moyen rapide et facile de créer un mot de passe fort à la volée.

Des outils comme celui-ci offrent un accès immédiat à la génération de mots de passe sécurisés sans l'engagement d'une application séparée, rendant ainsi beaucoup plus facile la sécurisation de nouveaux comptes au moment où vous les créez.

Choisir le bon gestionnaire de mots de passe

Lorsque vous êtes prêt à vous engager, rappelez-vous que vous confiez ce service aux clés de votre vie numérique entière. C'est une grande décision, donc choisir judicieusement est crucial.

Voici les fonctionnalités incontournables que vous devriez rechercher :

- Cryptage à connaissance nulle : C'est la norme d'or. Cela signifie que la société fournissant le service a zéro capacité à accéder ou à déchiffrer vos données. Vous seul, avec votre mot de passe maître, pouvez déverrouiller le coffre-fort.

- Audits de sécurité par des tiers : Les services réputés engagent des entreprises de cybersécurité indépendantes pour tester leurs systèmes et trouver d'éventuelles faiblesses. Recherchez des entreprises qui sont transparentes sur ces audits.

- Synchronisation multiplateforme : Un gestionnaire de mots de passe n'est utile que s'il est présent partout où vous êtes. Assurez-vous qu'il fonctionne sans problème sur votre ordinateur, votre téléphone et votre tablette.

- Options robustes de 2FA : Le gestionnaire lui-même doit être verrouillé de manière sécurisée. Il doit prendre en charge l'authentification à deux facteurs, idéalement avec des options pour des applications d'authentification ou même des clés de sécurité physiques.

Lorsque vous commencez à chercher, il est utile de voir comment les principaux concurrents se comparent. Par exemple, vous pouvez comparer les gestionnaires de mots de passe leaders comme 1Password et LastPass pour examiner les spécificités de leurs modèles de sécurité, de leurs fonctionnalités et de l'expérience utilisateur globale.

Votre Mot de Passe le Plus Important Jamais

Une fois que vous avez choisi votre gestionnaire, il est temps de créer votre mot de passe principal. C'est ça—le mot de passe que vous devez absolument, positivement vous souvenir. Il doit être une forteresse.

C'est le moment idéal pour utiliser la méthode de phrase secrète dont nous avons parlé plus tôt. Un bon mot de passe principal devrait être :

- Long : Optez pour au moins six à huit mots aléatoires et non connectés.

- Mémorable (pour vous) : Créez une phrase bizarre ou drôle qui restera dans votre tête mais qui ne signifiera rien pour les autres.

- Complètement Unique : Ce mot de passe ne peut pas avoir été utilisé ailleurs. Jamais.

Un bon mot de passe principal pourrait être quelque chose comme OrangeSpaceshipQuietlyPaintsAzureMountains. Il est incroyablement difficile à craquer pour un ordinateur mais suffisamment simple pour que vous puissiez vous en souvenir. Pendant que vous l'apprenez par cœur, écrivez-le et conservez-le dans un endroit physiquement sécurisé, comme un coffre-fort ou un coffre ignifuge chez vous. Ce mot de passe unique est la pierre angulaire de toute votre stratégie de sécurité numérique.

Votre Verrou Numérique : Ajouter une Couche de Sécurité avec la 2FA

Soyons honnêtes : même la phrase secrète la plus brillante ou le mot de passe généré aléatoirement peut être volé. Un email de phishing astucieux, une énorme violation de données dans une entreprise que vous utilisez, ou même un logiciel espion sur votre propre ordinateur peuvent exposer vos identifiants de connexion. C'est pourquoi un mot de passe fort n'est que la moitié de la bataille.

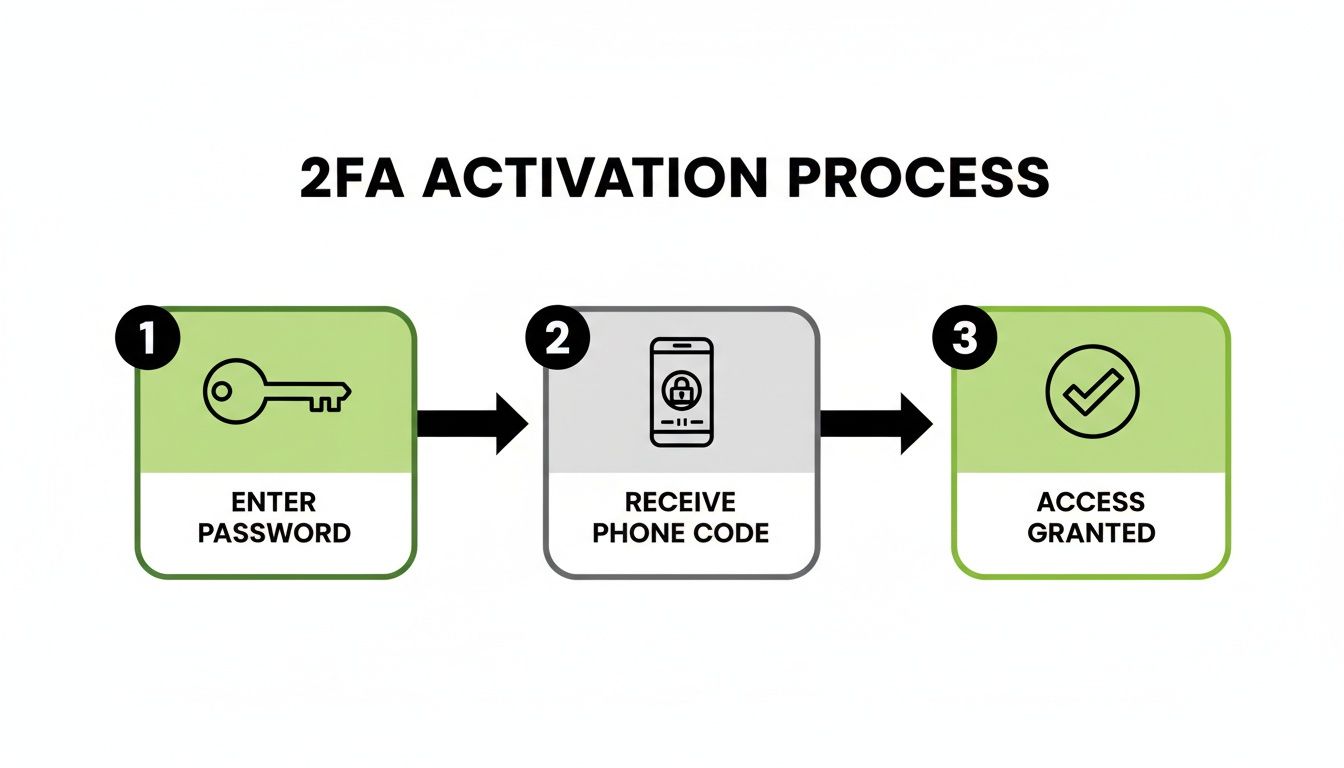

L'autre moitié consiste à ajouter un verrou numérique : l'Authentification à Deux Facteurs (2FA).

Pensez-y de cette façon. Votre mot de passe est la clé de votre porte d'entrée. Si un voleur obtient une copie, il peut simplement entrer. La 2FA est ce verrou supplémentaire à l'intérieur—une serrure complètement séparée qui nécessite un type de clé différent. Elle fonctionne en combinant quelque chose que vous savez (votre mot de passe) avec quelque chose que vous avez (comme votre téléphone ou une clé de sécurité physique).

Donc, même si un hacker s'empare de votre mot de passe, il est stoppé net car il n'a pas ce deuxième élément du puzzle. Pour vraiment sécuriser vos comptes, vous devez aller au-delà d'un bon mot de passe. Un excellent point de départ est de comprendre l'authentification à deux facteurs (2FA) et pourquoi c'est l'une des choses les plus efficaces que vous puissiez faire pour protéger votre vie numérique.

Les Différentes Variantes de la 2FA

Toutes les méthodes de 2FA n'offrent pas le même niveau de protection. Elles vont de "suffisamment bonnes" pour certains comptes à une sécurité de "niveau forteresse" pour vos comptes les plus critiques. Connaître la différence vous aide à choisir le bon outil pour le travail.

Voici un aperçu rapide, du moins sécurisé au plus sécurisé :

- Messages Textuels SMS : C'est celui que vous avez probablement vu le plus. Vous essayez de vous connecter, et un service envoie un code à usage unique sur votre téléphone. Bien que ce soit bien mieux que rien, cette méthode est vulnérable à une escroquerie appelée "échange de SIM", où un criminel trompe votre opérateur téléphonique pour transférer votre numéro sur son appareil.

- Applications d'Authentification : Des applications comme Google Authenticator ou Authy génèrent un code à six chiffres frais et sensible au temps toutes les 30 secondes. C'est un énorme bond en avant en matière de sécurité par rapport aux SMS, car le code est créé directement sur votre appareil et ne voyage jamais sur le réseau cellulaire vulnérable.

- Clés de Sécurité Physiques : C'est la norme d'or. Une clé physique, comme un YubiKey, est un petit appareil USB que vous branchez sur votre ordinateur ou que vous touchez sur votre téléphone pour approuver une connexion. Elle est presque complètement immunisée contre le phishing et les attaques à distance, offrant la sécurité la plus forte disponible pour la personne moyenne aujourd'hui.

Pour vos choses vraiment importantes—email, banque, gestionnaire de mots de passe—je recommande fortement d'utiliser une application d'authentification ou, mieux encore, une clé physique.

Comment Configurer la 2FA

Activer la 2FA est généralement assez indolore et peut être trouvé dans les paramètres de "Sécurité" ou "Compte" de la plupart des grands sites web et applications.

La première étape implique presque toujours de scanner un code QR avec votre application d'authentification pour lier le compte. Ce scan rapide est ce qui crée la connexion sécurisée pour générer tous vos futurs codes. Si vous êtes curieux de savoir comment cela fonctionne, notre guide explique comment générer un code QR et ce qu'il contient.

Passons en revue les étapes typiques que vous suivriez pour l'activer sur votre compte email principal :

- Accédez aux Paramètres de Sécurité : Connectez-vous à votre compte et cherchez la page des paramètres de sécurité ou de connexion.

- Cherchez l'Option 2FA : Vous la verrez appelée différemment, comme "Authentification à Deux Facteurs", "Vérification en Deux Étapes" ou "Approbations de Connexion".

- Choisissez Votre Méthode : Le site vous demandera comment vous souhaitez recevoir vos codes. Si vous voyez une option "Application d'Authentification", choisissez toujours cela plutôt que les SMS.

- Liez Votre Application : Un code QR apparaîtra sur votre écran. Ouvrez simplement votre application d'authentification sur votre téléphone, appuyez sur le bouton "+" et scannez le code. Cela ajoute le compte à la liste de votre application.

- Vérifiez et Enregistrez : Tapez le code à six chiffres de votre application pour prouver que vous l'avez lié correctement. L'écran suivant est critique—le service vous montrera une liste de codes de secours.

Astuce Pro : Ne cliquez pas simplement sur les codes de secours. Sauvegardez-les immédiatement. Imprimez-les ou écrivez-les et cachez-les quelque part en sécurité, comme dans une boîte ignifuge ou un tiroir verrouillé. Si vous perdez un jour votre téléphone, ces codes sont votre seul moyen de revenir.

Activer la 2FA est une configuration unique qui porte ses fruits chaque jour. Certes, cela peut ajouter cinq secondes supplémentaires à votre connexion, mais cela construit un mur massif qui empêche les criminels d'entrer, même s'ils ont votre mot de passe. C'est un petit peu de friction pour un énorme gain en sécurité.

Comment Réaliser un Audit de Sécurité Personnel

Créer des mots de passe forts et activer la 2FA pour de nouveaux comptes est une excellente habitude. Mais qu'en est-il de la trace numérique que vous avez déjà laissée derrière vous ? Il est temps de s'attaquer aux dizaines—peut-être même aux centaines—de comptes que vous avez créés au fil des ans. Pensez-y moins comme une corvée et plus comme un nettoyage numérique en profondeur.

Le meilleur endroit pour commencer est de faire face à la réalité. Vous devez savoir où vos informations ont déjà été exposées.

Un outil que je recommande toujours est Have I Been Pwned. Il vous suffit d'entrer vos adresses email, et il vous montrera chaque violation de données connue à laquelle elles ont participé. Cela peut être un peu un réveil, mais cela vous donne une liste concrète et priorisée de comptes qui nécessitent votre attention immédiate.

Priorisez et Conquérez Vos Comptes

Voir ce rapport de violation peut sembler écrasant. La clé est de ne pas essayer de tout réparer en même temps—c'est une recette pour l'épuisement. L'approche intelligente consiste à catégoriser vos comptes par risque et à les aborder par vagues.

Voici un système de niveaux simple que j'utilise :

- Niveau 1 (Haute Priorité) : Ce sont les joyaux de la couronne. Si l'un d'eux est compromis, cela pourrait entraîner un vol d'identité ou une perte financière sérieuse. Nous parlons de votre email principal, de votre gestionnaire de mots de passe, de vos applications bancaires et de vos comptes de services gouvernementaux. Commencez ici, sans exceptions.

- Niveau 2 (Priorité Moyenne) : Ce groupe comprend des comptes contenant beaucoup de données personnelles ou d'informations de paiement. Pensez aux principaux profils de médias sociaux (Facebook, Instagram), à vos sites de shopping préférés comme Amazon, et aux plateformes de travail clés.

- Niveau 3 (Basse Priorité) : Ce sont les comptes divers—forums auxquels vous vous êtes inscrit une fois, anciennes newsletters, ou services ponctuels que vous avez oubliés. Une violation ici est moins critique, mais ils doivent tout de même être nettoyés.

Travaillez votre chemin vers le bas à partir du Niveau 1. Honnêtement, sécuriser un seul compte de haute priorité est une victoire massive pour votre sécurité globale.

Votre Liste de Contrôle pour l'Audit de Sécurité

Pour chaque compte que vous examinez, suivez ce processus simple. Cela transforme un objectif vague en un ensemble d'actions claires, et vous deviendrez plus rapide avec chaque étape que vous complétez.

- Vérifiez les Violations : Confirmez si les identifiants du compte ont été exposés sur Have I Been Pwned. Si c'est le cas, déplacez-le en haut de votre liste.

- Générez un Nouveau Mot de Passe : Utilisez votre gestionnaire de mots de passe pour créer un mot de passe long, aléatoire et complètement unique. C'est une partie essentielle de l'apprentissage de comment créer des mots de passe sécurisés qui peuvent résister aux menaces d'aujourd'hui.

- Activez la 2FA : Plongez dans les paramètres de sécurité du compte et activez l'authentification à deux facteurs. Si vous avez le choix, optez toujours pour une application d'authentification ou une clé physique plutôt que pour les SMS.

- Enregistrez Tout en Sécurité : Conservez le nouveau mot de passe, les codes de secours 2FA, et toutes les questions de sécurité mises à jour directement dans votre gestionnaire de mots de passe.

N'oubliez pas les données stockées directement dans votre navigateur. Les anciens cookies peuvent parfois conserver des informations de session, donc il est bon de les effacer après une grande révision de sécurité. Si vous souhaitez aller plus loin, vous pouvez apprendre comment une extension de navigateur pour éditer les cookies vous donne plus de contrôle.

Ce simple organigramme montre à quel point la 2FA est puissante.

Il illustre parfaitement que même si un voleur obtient votre mot de passe (la clé), il est stoppé net sans le second facteur de votre téléphone.

Faites de la Sécurité une Habitude Continue

Un audit de sécurité personnel n'est pas un projet ponctuel ; c'est une pratique. Je fixe un rappel de calendrier tous les six à douze mois pour passer rapidement en revue mes comptes les plus critiques. C'est un bon moment pour vérifier les nouvelles violations et peut-être faire tourner les mots de passe de mes comptes Niveau 1.

Lorsque vous traitez votre sécurité numérique comme un processus continu, vous construisez une défense beaucoup plus forte. Chaque mot de passe que vous mettez à jour et chaque commutateur 2FA que vous activez vous rend une cible significativement plus difficile pour les attaquants.

Mettre Tout en Pratique : Votre Manuel de Mots de Passe Sécurisés

D'accord, passons de la théorie à l'action. Obtenir la sécurité de votre mot de passe n'est pas une question de mémorisation d'un tas de règles compliquées. Il s'agit de construire quelques habitudes intelligentes et de laisser les bons outils faire le gros du travail pour vous.

Pensez-y de cette façon : votre nouveau manuel se résume vraiment à quatre idées clés.

Tout d'abord, la force vient de la longueur et de l'aléatoire. Que vous créiez une longue phrase secrète mémorable pour un compte critique ou que vous laissiez un générateur créer un charabia total, l'entropie est ce qui vous garde en sécurité. Un mot de passe court et prévisible est comme laisser votre porte d'entrée grande ouverte pour des attaques automatisées.

Deuxièmement, chaque compte obtient son propre mot de passe unique. Je ne peux pas insister assez là-dessus. Réutiliser des identifiants est le moyen le plus rapide de transformer une petite violation en un désastre complet, donnant aux voleurs les clés de votre royaume numérique entier. C'est la seule règle que vous ne devez jamais enfreindre.

Appliquer Votre Nouvelle Stratégie dans le Monde Réel

Alors, à quoi cela ressemble-t-il au quotidien ? Eh bien, vous n'utiliseriez pas le même verrou pour votre coffre-fort bancaire que celui que vous utilisez pour votre abri de jardin. La même logique s'applique à vos comptes en ligne.

Comptes à Fort Enjeu (Banque, Email) : Ce sont les joyaux de la couronne. Vous avez besoin d'une sécurité de niveau Fort Knox ici. Utilisez un mot de passe long et généré aléatoirement à partir d'un outil comme le Générateur de Mots de Passe des Extensions ShiftShift. Ensuite, verrouillez-le avec la meilleure authentification à deux facteurs que vous pouvez obtenir—idéalement, une application d'authentification ou une clé de sécurité physique.

Comptes à Faible Enjeu (Forums, Newsletters) : Ceux-ci ont toujours besoin de mots de passe uniques pour stopper les attaques par bourrage d'identifiants, mais vous pouvez être plus efficace. Laissez simplement votre gestionnaire de mots de passe générer et sauvegarder un mot de passe fort d'un simple clic. L'objectif est une sécurité qui ne vous ralentit pas.

L'objectif réel ici est de changer votre façon de penser aux mots de passe. La sécurité n'est pas une corvée ; elle devient une habitude presque automatique et responsabilisante une fois que vous avez un système solide en place. Vous construisez une forteresse numérique, un accès sécurisé à la fois.

Cela nous amène aux deux derniers piliers de votre manuel : utilisez toujours un gestionnaire de mots de passe pour tout stocker, et activez toujours la 2FA comme votre plan de secours ultime. Le gestionnaire s'occupe de la tâche impossible de se souvenir de dizaines de mots de passe complexes, et la 2FA garantit que même si un mot de passe est volé, il est complètement inutile pour un voleur.

Lorsque vous réunissez ces quatre éléments, vous avez un processus simple et répétable pour vous protéger en ligne. Ce n'est pas juste une autre liste de contrôle ; c'est un changement fondamental qui rend la sécurité de haut niveau sans effort.

Pour continuer à construire sur cette base, consultez notre guide approfondi sur les meilleures pratiques en matière de sécurité des mots de passe. Avec ce manuel, vous aurez la confiance et les outils nécessaires pour sécuriser votre coin du monde numérique.

Des Questions sur la Sécurité des Mots de Passe ? Nous Avons des Réponses.

Même avec le meilleur plan en place, vous êtes sûr d'avoir des questions. Abordons certaines des plus courantes que nous entendons, démystifions quelques mythes et donnons-vous des conseils pratiques pour clarifier les choses.

"Devrais-je Changer Mes Mots de Passe Tout le Temps ?"

C'est une question importante. Pendant des années, le conseil standard était de changer vos mots de passe tous les 90 jours. Cette pensée a complètement changé.

Si vous utilisez déjà des mots de passe forts et uniques pour chaque compte—et que vous les avez soigneusement rangés dans un gestionnaire de mots de passe—vous forcer à les changer selon un calendrier n'ajoute pas vraiment beaucoup de sécurité. En fait, cela fait souvent le contraire. Les gens ont tendance à faire de petits ajustements prévisibles, comme changer Winter2023! en Spring2024!. Les hackers connaissent tous ces schémas.

Le conseil moderne, soutenu par des experts, est le suivant : Définissez un mot de passe fort et unique et oubliez-le... jusqu'à ce que vous ayez une bonne raison de croire qu'il a été compromis. C'est une façon beaucoup plus efficace et moins frustrante de rester sécurisé.

"Est-il Acceptable de Laisser Mon Navigateur Sauvegarder Mes Mots de Passe ?"

Clarifions les choses : utiliser le gestionnaire de mots de passe intégré de votre navigateur est bien mieux que d'utiliser password123 partout. Mais ce n'est pas la meilleure option.

Pensez-y comme une fonctionnalité de commodité, pas comme un véritable outil de sécurité. Les gestionnaires de mots de passe dédiés sont conçus avec un seul objectif en tête : protéger vos identifiants avec un chiffrement puissant et sans connaissance. Les gestionnaires basés sur le navigateur, en revanche, sont souvent directement liés à votre profil de navigateur, ce qui en fait une cible juteuse pour les logiciels malveillants conçus pour voler ces informations exactes. Pour une véritable tranquillité d'esprit, un gestionnaire de mots de passe autonome est la voie à suivre.

"Que Dois-je Faire Si un Site Que J'utilise Est Piraté ?"

Tout d'abord, ne paniquez pas. Les violations de données sont malheureusement courantes, mais si vous avez suivi les conseils de ce guide, le nettoyage est assez simple.

Voici votre plan d'action :

- Changez immédiatement le mot de passe. Rendez-vous directement sur le site concerné et créez un nouveau mot de passe fort, unique.

- Faites un audit de vos comptes. Si vous (oups !) avez réutilisé ce mot de passe ailleurs, c'est le moment de le changer également sur ces autres sites. Un gestionnaire de mots de passe facilite la recherche de ces doublons.

- Activez l'authentification à deux facteurs. Si vous n'utilisiez pas déjà l'authentification à deux facteurs sur ce compte, activez-la immédiatement. C'est votre meilleure défense contre quelqu'un utilisant vos identifiants volés.

Lorsque vous avez un système solide en place, une notification de violation passe d'un incendie à cinq alarmes à une tâche mineure et gérable. Il vous suffit de mettre à jour une entrée dans votre coffre et c'est fait.

Prêt à rendre tout cela sans effort ? La suite ShiftShift Extensions est livrée avec un générateur de mots de passe intégré et d'autres outils de sécurité essentiels, le tout dans une seule palette de commandes. Téléchargez-le depuis le Chrome Web Store et reprenez le contrôle de votre vie numérique.